ค้นพบเมื่อปลายปี 2559 Dirty COW เป็นช่องโหว่ด้านความปลอดภัยของคอมพิวเตอร์ที่ส่งผลกระทบต่อระบบที่ใช้ Linux ทั้งหมด สิ่งที่น่าแปลกใจคือข้อบกพร่องระดับเคอร์เนลนี้มีอยู่ในเคอร์เนล Linux ตั้งแต่ปี 2550 แต่ถูกค้นพบและใช้ประโยชน์ในปี 2559 เท่านั้น

วันนี้เราจะมาดูกันว่าช่องโหว่นี้คืออะไร ระบบที่ได้รับผลกระทบ และคุณจะป้องกันตัวเองได้อย่างไร

ช่องโหว่ของ Dirty Cow คืออะไร

ช่องโหว่ Dirty COW เป็นประเภทของการใช้ประโยชน์จากการยกระดับสิทธิ์ ซึ่งหมายความว่าสามารถใช้เพื่อเข้าถึงผู้ใช้รูทบนระบบที่ใช้ Linux ได้ ในขณะที่ผู้เชี่ยวชาญด้านความปลอดภัยอ้างว่าการหาประโยชน์ประเภทนี้ไม่ใช่เรื่องแปลก แต่ลักษณะที่ง่ายต่อการใช้ประโยชน์และความจริงที่ว่ามีมานานกว่า 11 ปีนั้นค่อนข้างน่าเป็นห่วง

อันที่จริง Linus Torvalds ยอมรับว่าเขาค้นพบมันในปี 2550 แต่ไม่สนใจเพราะคิดว่ามันเป็น "การเอารัดเอาเปรียบเชิงทฤษฎี"

Dirty COW ได้ชื่อมาจากกลไกการคัดลอกเมื่อเขียน (COW) ในระบบจัดการหน่วยความจำของเคอร์เนล โปรแกรมที่เป็นอันตรายอาจตั้งค่าสภาวะการแย่งชิงเพื่อเปลี่ยนการแมปไฟล์แบบอ่านอย่างเดียวเป็นการแมปที่เขียนได้ ดังนั้น ผู้ใช้ที่ด้อยโอกาสสามารถใช้ข้อบกพร่องนี้เพื่อยกระดับสิทธิ์ของตนในระบบ

โดยได้รับสิทธิ์รูท โปรแกรมที่เป็นอันตรายจะได้รับการเข้าถึงระบบอย่างไม่จำกัด จากจุดนี้ไป มันสามารถแก้ไขไฟล์ระบบ ปรับใช้คีย์ล็อกเกอร์ เข้าถึงข้อมูลส่วนบุคคลที่จัดเก็บไว้ในอุปกรณ์ของคุณ ฯลฯ

ระบบใดบ้างที่ได้รับผลกระทบ

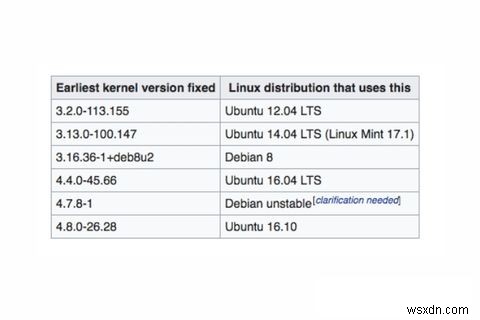

ช่องโหว่ Dirty COW ส่งผลกระทบต่อเคอร์เนล Linux ทุกรุ่นตั้งแต่เวอร์ชัน 2.6.22 ซึ่งเปิดตัวในปี 2550 ตามวิกิพีเดีย ช่องโหว่ดังกล่าวได้รับการแก้ไขแล้วในเคอร์เนลเวอร์ชัน 4.8.3, 4.7.9, 4.4.26 และใหม่กว่า แพตช์เปิดตัวในปี 2559 แต่ยังไม่ได้แก้ไขปัญหาอย่างสมบูรณ์ แพตช์ต่อมาจึงออกในเดือนพฤศจิกายน 2560

หากต้องการตรวจสอบหมายเลขเวอร์ชันเคอร์เนลปัจจุบัน คุณสามารถใช้คำสั่งต่อไปนี้บนระบบที่ใช้ Linux:

uname - rLinux distros รายใหญ่เช่น Ubuntu, Debian, ArchLinux ได้ออกการแก้ไขที่เหมาะสมทั้งหมด ดังนั้น หากคุณยังไม่ได้อัปเดต โปรดอัปเดตเคอร์เนล Linux

เนื่องจากตอนนี้ระบบส่วนใหญ่ได้รับการแก้ไขแล้ว ความเสี่ยงจะลดลงใช่ไหม? ก็ไม่เชิง

แม้ว่าระบบหลักส่วนใหญ่จะได้รับการติดตั้งแล้ว แต่ก็มีอุปกรณ์ฝังตัวบน Linux อีกหลายตัวที่ยังมีความเสี่ยงอยู่ อุปกรณ์ฝังตัวเหล่านี้ส่วนใหญ่ โดยเฉพาะอย่างยิ่งอุปกรณ์ราคาถูก ไม่เคยได้รับการอัปเดตจากผู้ผลิตเลย น่าเสียดายที่คุณทำอะไรไม่ได้มาก

ดังนั้นจึงเป็นเรื่องสำคัญที่จะต้องซื้ออุปกรณ์ Internet of Things (IoT) จากแหล่งที่เชื่อถือได้ซึ่งให้การสนับสนุนหลังการขายที่เชื่อถือได้

เนื่องจาก Android ใช้เคอร์เนลของ Linux อุปกรณ์ Android ส่วนใหญ่จึงได้รับผลกระทบเช่นกัน

ผลกระทบของ COW ที่สกปรกส่งผลต่ออุปกรณ์ Android อย่างไร

ZNIU เป็นมัลแวร์ตัวแรกสำหรับ Android ที่ใช้ช่องโหว่ Dirty COW สามารถใช้เพื่อรูทอุปกรณ์ Android ได้ถึง Android 7.0 Nougat แม้ว่าช่องโหว่จะส่งผลต่อ Android ทุกรุ่น แต่ ZNIU จะมีผลกับอุปกรณ์ Android ที่มีสถาปัตยกรรม 64 บิต ARM/X86 โดยเฉพาะ

ตามรายงานของ Trend Micro พบว่ามีแอพที่เป็นอันตรายกว่า 300,000 ตัวที่มี ZNIU ถูกพบในป่า ณ เดือนกันยายน 2017 ผู้ใช้ใน 50 ประเทศรวมถึงจีน อินเดีย ญี่ปุ่น ฯลฯ ได้รับผลกระทบจากมัน แอปเหล่านี้ส่วนใหญ่ปลอมตัวเป็นแอปและเกมสำหรับผู้ใหญ่

วิธีการทำงานของ ZNIU Android Malware

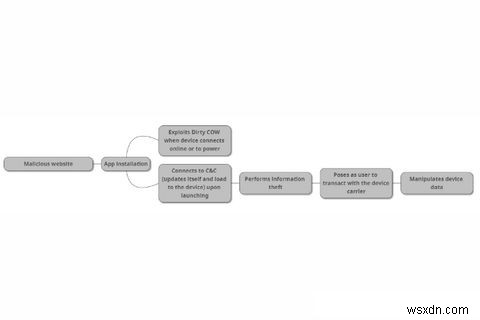

แอพที่ได้รับผลกระทบจาก ZNIU มักจะปรากฏเป็นแอพ soft-porn บนเว็บไซต์ที่เป็นอันตรายซึ่งผู้ใช้จะถูกหลอกให้ดาวน์โหลด เนื่องจาก Android ทำให้การไซด์โหลดแอปเป็นเรื่องง่าย ผู้ใช้มือใหม่จำนวนมากจึงตกหลุมพรางนี้และดาวน์โหลดมัน

เมื่อเปิดแอปที่ติดไวรัส แอปจะสื่อสารกับเซิร์ฟเวอร์คำสั่งและการควบคุม (C&C) จากนั้นใช้ช่องโหว่ Dirty COW เพื่อให้สิทธิ์ผู้ใช้ขั้นสูง แม้ว่าช่องโหว่นี้จะไม่ถูกโจมตีจากระยะไกล แต่แอปที่เป็นอันตรายนั้นยังสามารถวางแบ็คดอร์และดำเนินการโจมตีด้วยรีโมทคอนโทรลได้ในอนาคต

หลังจากที่แอปเข้าถึงรูทแล้ว แอปจะรวบรวมและส่งข้อมูลผู้ให้บริการกลับไปยังเซิร์ฟเวอร์ของตน จากนั้นทำธุรกรรมกับผู้ให้บริการผ่านบริการชำระเงินทาง SMS จากนั้นจะเรียกเก็บเงินผ่านบริการชำระเงินของผู้ให้บริการ นักวิจัยที่ Trend Micro อ้างว่าการชำระเงินนั้นส่งตรงไปยังบริษัทจำลองที่อยู่ในประเทศจีน

หากเป้าหมายอยู่นอกประเทศจีน จะไม่สามารถทำธุรกรรมขนาดเล็กเหล่านี้กับผู้ให้บริการได้ แต่จะยังคงสร้างแบ็คดอร์เพื่อติดตั้งแอปที่เป็นอันตรายอื่นๆ

สิ่งที่น่าสนใจเกี่ยวกับมัลแวร์คือมันทำธุรกรรมขนาดเล็ก ประมาณ $3/เดือน เพื่อไม่ให้ใครสังเกตเห็น นอกจากนี้ยังฉลาดพอที่จะลบข้อความทั้งหมดหลังจากการทำธุรกรรมเสร็จสิ้น ซึ่งทำให้ตรวจจับได้ยากขึ้น

วิธีป้องกันตนเองจาก ZNIU

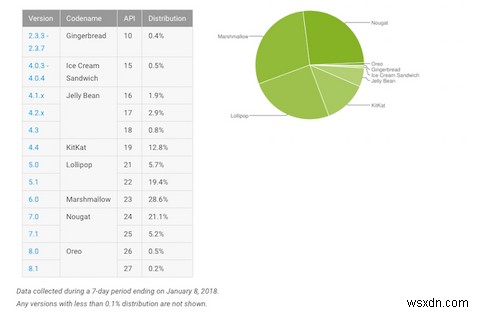

Google ได้แก้ไขปัญหาอย่างรวดเร็วและเผยแพร่โปรแกรมแก้ไขในเดือนธันวาคม 2559 เพื่อแก้ไขปัญหานี้ อย่างไรก็ตาม แพตช์นี้ทำงานบนอุปกรณ์ที่ใช้ Android 4.4 KitKat ขึ้นไป

ณ เดือนมกราคม 2018 อุปกรณ์ประมาณ 6 เปอร์เซ็นต์ยังคงใช้ Android เวอร์ชันต่ำกว่า 4.4 KitKat

แม้ว่าสิ่งนี้อาจฟังดูไม่เยอะ แต่ก็ยังทำให้ผู้คนจำนวนมากตกอยู่ในความเสี่ยง

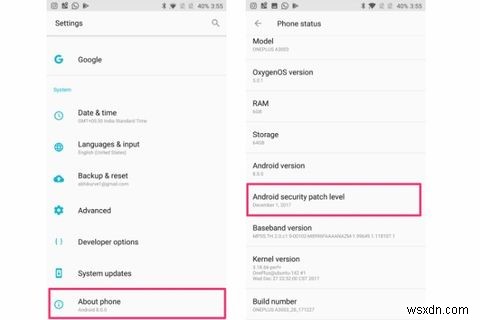

หากอุปกรณ์ของคุณใช้ Android 4.4 KitKat ขึ้นไป ตรวจสอบให้แน่ใจว่าคุณได้ติดตั้งแพตช์ความปลอดภัยล่าสุด หากต้องการตรวจสอบ ให้เปิดการตั้งค่า> เกี่ยวกับโทรศัพท์ . เลื่อนไปที่ด้านล่างและเลือกระดับแพตช์ความปลอดภัยของ Android .

หากแพตช์ความปลอดภัยที่ติดตั้งใหม่กว่าเดือนธันวาคม 2559 คุณควรได้รับการปกป้องจากช่องโหว่นี้

Google ยังยืนยันด้วยว่า Google Play Protect สามารถสแกนหาแอปที่ได้รับผลกระทบและช่วยให้คุณปลอดภัยอยู่เสมอ แต่อย่าลืมว่า Google Play Protect กำหนดให้อุปกรณ์ของคุณได้รับการรับรองให้ทำงานร่วมกับแอป Google ได้อย่างถูกต้อง ผู้ผลิตสามารถรวมแอปที่เป็นกรรมสิทธิ์ เช่น Google Play Protect ได้หลังจากผ่านการทดสอบความเข้ากันได้แล้วเท่านั้น ข่าวดีก็คือผู้ผลิตรายใหญ่ส่วนใหญ่ได้รับการรับรองจาก Google ดังนั้นหากคุณไม่มีอุปกรณ์แอนดรอยด์ราคาถูกจริงๆ คุณก็ไม่ต้องกังวลไปมาก

แม้ว่าแอปแอนตี้ไวรัสของ Android สามารถตรวจจับการโจมตีที่ได้รับอนุญาตระดับสูงได้ แต่ก็ไม่สามารถป้องกันได้ แอปป้องกันไวรัสอาจมีประโยชน์สำหรับคุณลักษณะอื่นๆ เช่น การป้องกันการโจรกรรม แต่แน่นอนว่าไม่ได้มีประโยชน์ในกรณีนี้มากนัก

เพื่อเป็นการป้องกันขั้นสุดท้าย คุณควรคำนึงถึงการติดตั้งแอพจากแหล่งที่ไม่รู้จัก Android 8.0 Oreo ทำให้การติดตั้งแอปจากแหล่งที่ไม่รู้จักปลอดภัยขึ้นเล็กน้อย แต่คุณควรดำเนินการด้วยความระมัดระวัง

อยู่อย่างปลอดภัย:กุญแจสำคัญ

ไม่เป็นความลับที่ช่องโหว่ Dirty COW จะส่งผลต่อระบบจำนวนมาก โชคดีที่บริษัทต่างๆ ได้ดำเนินการอย่างรวดเร็วเพื่อควบคุมสถานการณ์เสียหาย ระบบที่ใช้ Linux ส่วนใหญ่ เช่น Ubuntu, Debian และ Arch-Linux ได้รับการแก้ไขแล้ว Google ได้ปรับใช้ Play Protect เพื่อสแกนหาแอปที่ได้รับผลกระทบใน Android

น่าเสียดายที่ผู้ใช้จำนวนพอสมควรที่ใช้ระบบฝังตัวที่มีเคอร์เนล Linux ที่ได้รับผลกระทบอาจไม่เคยได้รับการอัปเดตด้านความปลอดภัยเลย ทำให้พวกเขาตกอยู่ในความเสี่ยง ผู้ผลิตที่ขายอุปกรณ์ Android ราคาถูกไม่ผ่านการรับรองจาก Google ซึ่งทำให้ผู้ซื้อตกอยู่ในความเสี่ยง ผู้ซื้อดังกล่าวไม่ได้รับการอัปเดตด้านความปลอดภัย นับประสาการอัปเดตเวอร์ชัน Android

ดังนั้นจึงเป็นสิ่งสำคัญอย่างยิ่งที่จะข้ามการซื้ออุปกรณ์จากผู้ผลิตดังกล่าว หากคุณเป็นเจ้าของก็ถึงเวลาที่จะไม่สนใจมันทันที นี่คือโทรศัพท์ Android ที่ดีที่สุดบางรุ่นที่ไม่ทำให้เกิดรูในกระเป๋าเสื้อของคุณ พวกเราที่เหลือควรตรวจสอบให้แน่ใจว่าได้ติดตั้งการอัปเดตโดยทันที และใช้สามัญสำนึกของเราในการรักษาความปลอดภัยบนอินเทอร์เน็ต

ระบบ Linux ของคุณเคยได้รับผลกระทบจากช่องโหว่ Dirty COW หรือมัลแวร์ ZNIU หรือไม่ คุณติดตั้งการอัปเดตความปลอดภัยทันทีหรือไม่ แบ่งปันความคิดของคุณกับเราในความคิดเห็นด้านล่าง