บน CentOS, RedHat และ Fedora คุณสามารถกำหนดค่าการติดตั้งการอัปเดตความปลอดภัยโดยอัตโนมัติทันทีที่ปรากฏในที่เก็บ ในบทความนี้ เราจะมาบอกวิธีใช้ yum-cron หรือ dnf-อัตโนมัติ เพื่อตรวจสอบและติดตั้งการอัปเดตความปลอดภัยโดยอัตโนมัติบน CentOS และ RHEL Linux

การกำหนดค่าการอัปเดตอัตโนมัติด้วย Yum-cron บน CentOS 7/ RHEL 7

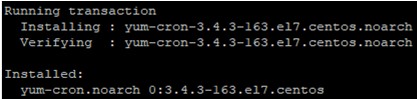

หากต้องการอัปเดต CentOS 7 หรือ RHEL 7 โดยอัตโนมัติ คุณสามารถใช้ yum-cron เครื่องมือซึ่งสามารถติดตั้งได้โดยใช้ตัวจัดการแพ็คเกจ yum:

# yum install -y yum-cron

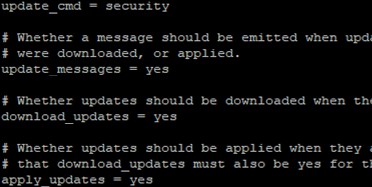

หลังจากที่คุณติดตั้งแพ็คเกจแล้ว ให้แก้ไขไฟล์การกำหนดค่า:

# nano /etc/yum/yum-cron.conf

และทำการเปลี่ยนแปลงดังต่อไปนี้:

update_cmd = security update_messages = yes download_updates = yes apply_updates = yes

พารามิเตอร์เหล่านี้หมายความว่าต้องดาวน์โหลดและติดตั้งการอัปเดตความปลอดภัยโดยอัตโนมัติ การอัปเดตอื่นๆ ทั้งหมดจะถูกละเว้น และคุณสามารถติดตั้งได้ด้วยตนเอง

คุณยังสามารถใช้ตัวเลือกเหล่านี้:ความปลอดภัย-ความรุนแรง:วิกฤต – ติดตั้งเฉพาะการอัปเดตความปลอดภัยที่สำคัญ

ความปลอดภัยขั้นต่ำ – ติดตั้งการแก้ไขข้อบกพร่องและอัปเดตความปลอดภัย

ระดับความปลอดภัยขั้นต่ำ:วิกฤต - ติดตั้งการแก้ไขข้อผิดพลาดและการอัปเดตที่สำคัญเท่านั้น

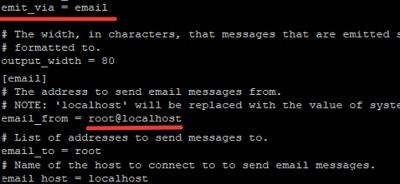

หากมีการกำหนดค่า Mail Transfer Agent (MTA) บนเซิร์ฟเวอร์ของคุณ คุณสามารถเปิดใช้งานการแจ้งเตือนอีเมลอัตโนมัติไปยังที่อยู่อีเมลที่คุณระบุในไฟล์การกำหนดค่า:

emit_via = email email_from = server32@localhost email_to = update_alerts@woshub.com email_host = smtpgw.woshub.com

คุณสามารถแยกบางแพ็คเกจออกจากงานการติดตั้งการอัพเดทอัตโนมัติ เพิ่มชื่อแพ็คเกจในส่วน ยกเว้น ของส่วน [ฐาน] เช่น:

exclude= mysql* kernel* php*

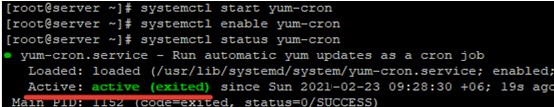

บันทึกการเปลี่ยนแปลงในไฟล์กำหนดค่า เริ่ม yum-cron เพิ่มบริการในการเริ่มต้น:

# systemctl start yum-cron

# systemctl enable yum-cron

คุณจะได้รับข้อมูลเกี่ยวกับการติดตั้งการอัปเดตความปลอดภัยทางอีเมลหรือตรวจสอบไฟล์บันทึก /var/log/yum.log . เพื่อให้เวลาแสดงในบันทึกอย่างถูกต้อง ตรวจสอบให้แน่ใจว่าเวลาบนอุปกรณ์ Linux ของคุณซิงโครไนซ์กับโฮสต์ NTP ที่เชื่อถือได้

ยัม-ความปลอดภัย เครื่องมืออาจหายไปในอินสแตนซ์ Linux ของคุณ ในกรณีนี้ คุณอาจได้รับข้อผิดพลาดต่อไปนี้เมื่อคุณพยายามเรียกใช้คำสั่ง:# yum upgrade –security Command line error: no such option: —security

ปัญหาได้รับการแก้ไขโดยการติดตั้งแพ็คเกจที่เหมาะสม:

# yum install -y yum-security

อัปเดตความปลอดภัยอัตโนมัติด้วย Dnf-automatic บน CentOS 8 หรือ RHEL 8

บน CentOS 8 และ RHEL 8 ตัวจัดการแพ็คเกจ yum ถูกแทนที่ด้วย dnf และขอแนะนำให้ใช้ dnf เพื่อติดตั้ง/อัปเดต/ลบแพ็คเกจ (อย่างไรก็ตาม yum ยังคงทำงานเป็นลิงก์สัญลักษณ์ไปยัง dnf) ในการกำหนดค่าการติดตั้งการอัปเดตความปลอดภัยโดยอัตโนมัติ ให้ติดตั้ง dnf-automatic :

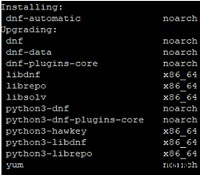

# dnf install -y dnf-automatic

หลังจากรันคำสั่งนี้ dnf-automatic จะถูกติดตั้งและบางแพ็คเกจจะได้รับการอัปเดต

ไฟล์การกำหนดค่า dnf-automatic คือ /etc/dnf/automatic.conf :

# nano /etc/dnf/automatic.conf

คุณต้องเปลี่ยนตัวเลือกบางอย่างในไฟล์ปรับแต่ง:

upgrade_type = security download_updates = yes apply_updates = yes emit_via = email email_from = server2@localhost

หากต้องการรับการแจ้งเตือนทางอีเมล ให้ป้อนที่อยู่ smtp ของคุณ

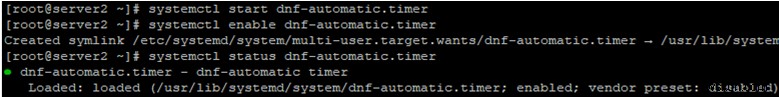

เรียกใช้ dnf-automatic บริการ:

# systemctl start dnf-automatic.timer

# systemctl enable dnf-automatic.timer

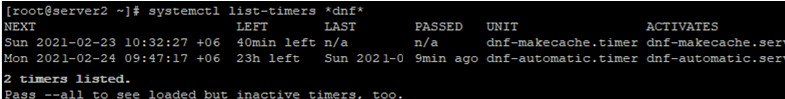

คุณสามารถดูงานอัปเดตอัตโนมัติได้โดยใช้คำสั่งนี้:

# systemctl list-timers *dnf*

คุณสามารถรับบันทึกการอัปเดตทางอีเมลหรือตรวจสอบไฟล์บันทึกในเครื่อง /var/log/dnf.rpm.log .

การติดตั้งการอัปเดตอัตโนมัติช่วยเพิ่มความปลอดภัยและการป้องกันเซิร์ฟเวอร์ Linux ของคุณในอินเทอร์เน็ตโดยการติดตั้งการอัปเดตความปลอดภัยและการแก้ไขข้อบกพร่องสำหรับซอฟต์แวร์ของคุณโดยเร็วที่สุด ในกรณีส่วนใหญ่ การติดตั้งการอัปเดตอัตโนมัติบนเซิร์ฟเวอร์ที่ใช้งานจริงโดยไม่มีการควบคุมของผู้ดูแลระบบเป็นวิธีแก้ปัญหาที่ไม่ดี แต่ในบางกรณี การอัปเดตอัตโนมัติมีความสำคัญหรือความเสี่ยงด้านความปลอดภัยมีมากกว่าความเสี่ยงของการไม่สามารถให้บริการชั่วคราวได้