ตัวควบคุมโดเมนแบบอ่านอย่างเดียว (RODC) คุณลักษณะนี้เปิดตัวครั้งแรกใน Windows Server 2008 วัตถุประสงค์หลักของ RODC คือการติดตั้งตัวควบคุมโดเมนของตนเองอย่างปลอดภัยในสาขาและสำนักงานที่อยู่ห่างไกล ซึ่งยากต่อการรักษาความปลอดภัยทางกายภาพของเซิร์ฟเวอร์บทบาท ADDS RODC ประกอบด้วยสำเนาฐานข้อมูล Active Directory แบบอ่านอย่างเดียว ซึ่งหมายความว่าไม่มีใครสามารถเปลี่ยนแปลงข้อมูลใน AD (รวมถึงการรีเซ็ตรหัสผ่านผู้ดูแลระบบโดเมน) แม้กระทั่งการเข้าถึงทางกายภาพไปยังโฮสต์ของตัวควบคุมโดเมน

ในบทความนี้ เราจะมาดูวิธีติดตั้งตัวควบคุมโดเมนแบบอ่านอย่างเดียวใหม่โดยใช้ Windows Server 2022/2019 และวิธีการจัดการ

ตัวควบคุมโดเมนแบบอ่านอย่างเดียว (RODC) ใน Active Directory คืออะไร

ต่อไปนี้คือข้อแตกต่างหลักของ RODC จากตัวควบคุมโดเมนแบบอ่านและเขียนได้ทั่วไป (RWDC )

- RODC รักษาสำเนาฐานข้อมูล AD แบบอ่านอย่างเดียว ดังนั้นไคลเอนต์ของตัวควบคุมโดเมนนี้จึงไม่สามารถทำการเปลี่ยนแปลงได้

- RODC ไม่ได้จำลองข้อมูล AD และโฟลเดอร์ SYSVOL ไปยังตัวควบคุมโดเมนอื่น (RWDC) ซึ่งใช้การจำลองแบบทางเดียว

- RODC จะรักษาสำเนาทั้งหมดของฐานข้อมูล AD ยกเว้นการแฮชรหัสผ่านของออบเจ็กต์ AD และแอตทริบิวต์อื่นๆ บางส่วนที่มีข้อมูลที่ละเอียดอ่อน แอตทริบิวต์ชุดนี้เรียกว่า ชุดแอตทริบิวต์ที่กรอง (FAS) . คุณลักษณะเช่น ms-PKI-AccountCredentials, ms-FVE-RecoveryPassword, ms-PKI-DPAPIMasterKeys ฯลฯ รวมอยู่ในนั้น คุณสามารถเพิ่มแอตทริบิวต์อื่นๆ ลงในชุดนี้ได้ เช่น รหัสผ่านคอมพิวเตอร์ที่จัดเก็บไว้ในข้อความธรรมดาในแอตทริบิวต์ ms-MCS-AdmPwd เมื่อใช้ LAPS

- หาก RODC ได้รับคำขอตรวจสอบสิทธิ์จากผู้ใช้ RODC จะส่งต่อคำขอไปยัง RWDC

- RODC สามารถแคชข้อมูลประจำตัวของผู้ใช้บางคนได้ (ช่วยเพิ่มความเร็วในการตรวจสอบและอนุญาตให้ผู้ใช้ตรวจสอบสิทธิ์บนตัวควบคุมโดเมน แม้ว่าจะไม่มีการเชื่อมต่อกับ RWDC)

- คุณให้สิทธิ์การเข้าถึงระดับผู้ดูแลระบบและ RDP แก่ RODC แก่ผู้ใช้ที่ไม่ใช่ผู้ดูแลระบบได้ (เช่น สำหรับสาขา SysOps)

- บริการ DNS บน RODC อยู่ในโหมดอ่านอย่างเดียว

ข้อกำหนดในการปรับใช้ตัวควบคุมโดเมนแบบอ่านอย่างเดียว

- ต้องกำหนด IP แบบคงที่บนเซิร์ฟเวอร์

- ต้องปิดใช้งาน Windows Firewall หรือกำหนดค่าอย่างถูกต้องเพื่อส่งผ่านการรับส่งข้อมูลระหว่าง DC และไคลเอ็นต์

- ต้องระบุ RWDC ที่ใกล้ที่สุดเป็นเซิร์ฟเวอร์ DNS

- คุณสามารถติดตั้ง RODC ได้ทั้ง Windows Server Full GUI และ Windows Server Core Edition

- คุณไม่ควรวาง RODC ไว้ในไซต์ AD เดียวกันกับ RWDC

การติดตั้ง RODC โดยใช้ Server Manager GUI

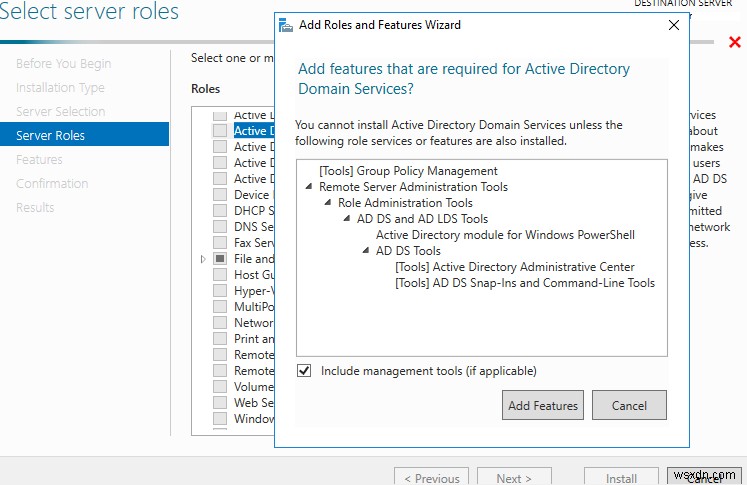

เปิดคอนโซลตัวจัดการเซิร์ฟเวอร์และเพิ่ม บริการโดเมนไดเรกทอรีที่ใช้งานอยู่ บทบาท (ตกลงที่จะติดตั้งส่วนประกอบเพิ่มเติมและเครื่องมือการจัดการทั้งหมด)

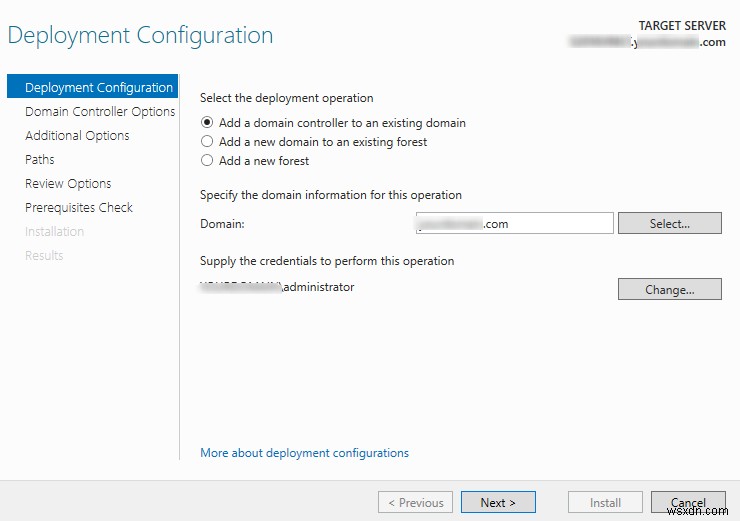

เมื่อคุณระบุการตั้งค่าสำหรับ DC ใหม่ ให้เลือก เพิ่มตัวควบคุมโดเมนไปยังโดเมนที่มีอยู่ ตัวเลือก ระบุชื่อโดเมนและข้อมูลประจำตัวของบัญชีผู้ใช้ที่มีสิทธิ์ของผู้ดูแลระบบโดเมนหากจำเป็น

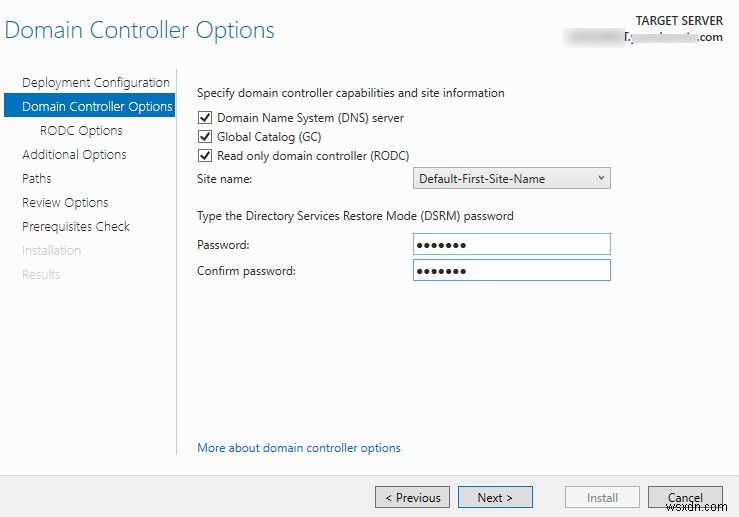

ระบุว่าต้องติดตั้งเซิร์ฟเวอร์ DNS, แค็ตตาล็อกส่วนกลาง (GC) และความสามารถ RODC จากนั้นเลือกไซต์ที่จะวางคอนโทรลเลอร์ใหม่ และรหัสผ่านเพื่อเข้าถึงในโหมด DSRM

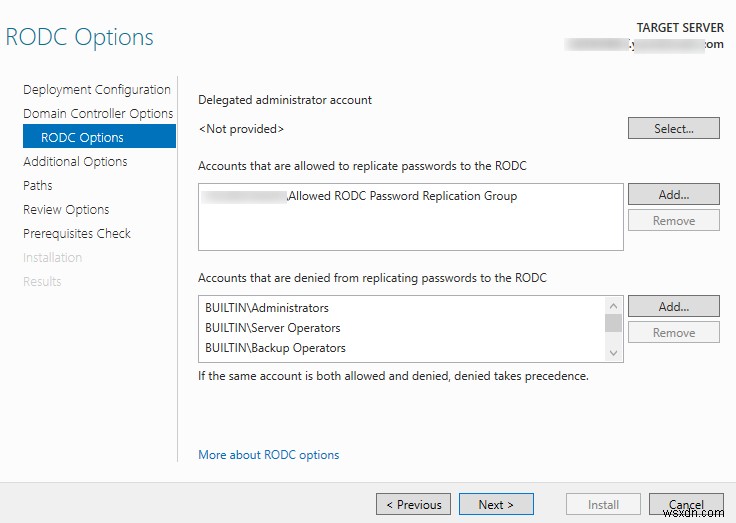

ถัดไป คุณต้องระบุผู้ใช้ที่คุณต้องการมอบสิทธิ์การเข้าถึงระดับผู้ดูแลระบบให้กับตัวควบคุมโดเมน และรายชื่อบัญชี/กลุ่มที่รหัสผ่านได้รับอนุญาตหรือถูกปฏิเสธไม่ให้ทำซ้ำไปยัง RODC (คุณสามารถดำเนินการนี้ได้ในภายหลัง)

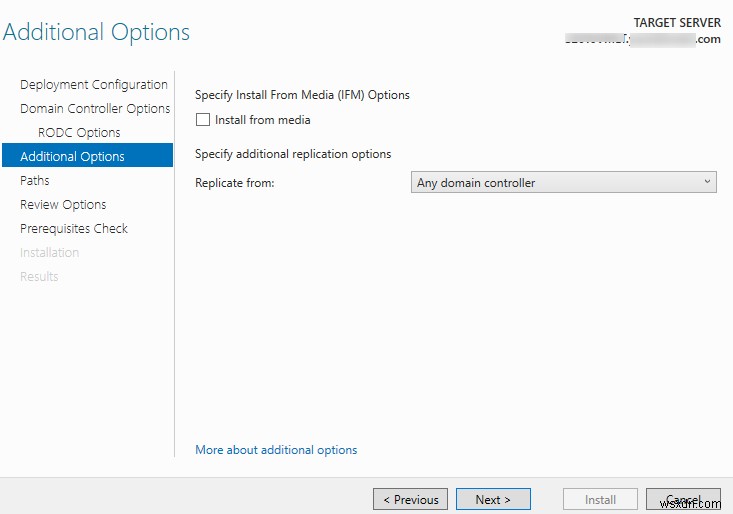

ระบุว่าข้อมูลฐานข้อมูล AD สามารถจำลองจาก DC ใดก็ได้

ทำซ้ำจาก -> Any domain controller

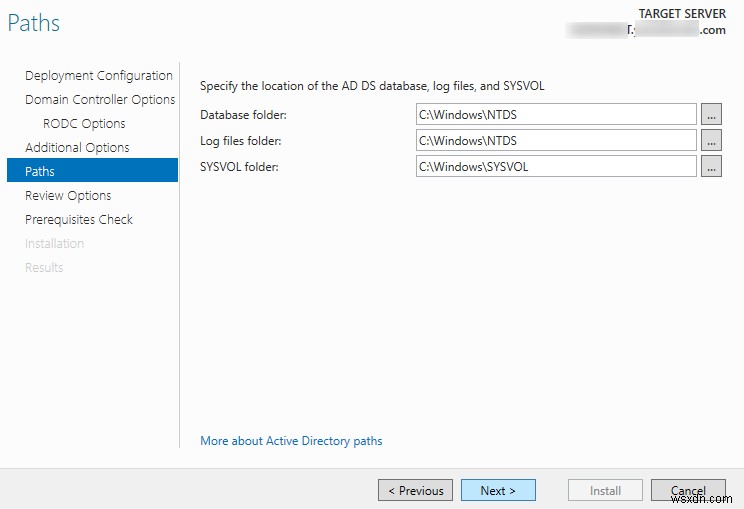

จากนั้นระบุเส้นทางไปยังฐานข้อมูล NTDS บันทึก และโฟลเดอร์ SYSVOL (คุณสามารถย้ายไปยังไดรฟ์อื่นได้ในภายหลังหากจำเป็น)

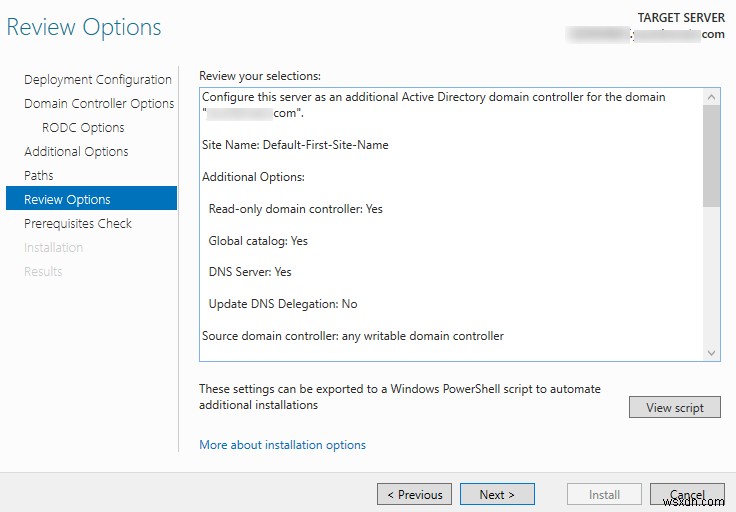

หลังจากที่คุณได้เลือกตัวเลือกทั้งหมดแล้ว คุณสามารถติดตั้งบทบาท ADDS ได้

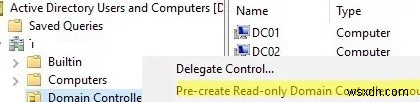

หรือคุณสามารถปรับใช้ RODC โดยใช้ Staged คุณสมบัติ. ประกอบด้วยการสร้างบัญชีคอมพิวเตอร์ RODC ล่วงหน้าในคอนโซล ADUC และการตั้งค่าพื้นฐาน ในการดำเนินการนี้ ให้คลิกขวาที่ Domain Controllers คอนเทนเนอร์และเลือก สร้างบัญชีตัวควบคุมโดเมนแบบอ่านอย่างเดียวล่วงหน้า .

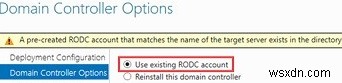

เมื่อติดตั้งบทบาท ADDS บนเซิร์ฟเวอร์ที่มีชื่อเดียวกัน ข้อความต่อไปนี้จะปรากฏขึ้น:

A Pre-created RODC account that matches the name of the target server exists in the directory. Choose whether to use this existing RODC account or reinstall this domain controller.

เลือกใช้บัญชี RODC ที่มีอยู่ ตัวเลือกเพื่อใช้วัตถุ RODC ที่สร้างไว้ล่วงหน้า

หลังจากเสร็จสิ้นการติดตั้งบทบาทและรีสตาร์ทเซิร์ฟเวอร์ คุณจะได้รับคอนโทรลเลอร์ RODC คุณสามารถตรวจสอบความสมบูรณ์ของตัวควบคุมโดเมนได้

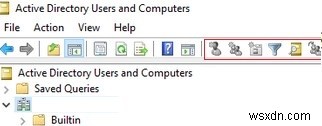

เมื่อ ADUC snap-in (dsa.msc ) เชื่อมต่อกับ RODC ปุ่มสร้างวัตถุ AD ใหม่ทั้งหมดจะเป็นสีเทา นอกจากนี้ คุณไม่สามารถเปลี่ยนแอตทริบิวต์ของวัตถุ AD บนตัวควบคุมโดเมนแบบอ่านอย่างเดียวได้ การทำงานอื่นๆ ทั้งหมดในคอนโซล Active Directory รวมถึงการค้นหา ทำงานตามปกติ

ปรับใช้ DC เซิร์ฟเวอร์ Windows แบบอ่านอย่างเดียวด้วย PowerShell

ในการปรับใช้ RODC ใหม่โดยใช้ PowerShell คุณต้องติดตั้งบทบาท ADDS และโมดูล PowerShell ADDS:

Add-WindowsFeature AD-Domain-Services,RSAT-AD-AdminCenter,RSAT-ADDS-Tools

ตอนนี้คุณสามารถติดตั้ง RODC:

Install-ADDSDomainController -ReadOnlyReplica -DomainName woshub.com -SiteName MUN_Branch1_RO_Site -InstallDns:$true -NoGlobalCatalog:$false

หลังจากการติดตั้งสิ้นสุดลง cmdlet จะแจ้งให้คุณรีสตาร์ทเซิร์ฟเวอร์

แสดงรายการ DC ในโดเมนของคุณโดยใช้ Get-ADDomainController cmdlet จากโมดูล Active Directory PowerShell:

Get-ADDomainController -Filter * | Select-Object Name,IsReadOnly

ค่าแอตทริบิวต์ IsReadOnly สำหรับตัวควบคุมโดเมนแบบอ่านอย่างเดียวต้องเป็น True

หากต้องการแสดงรายการ RODC ทั้งหมดในโดเมนของคุณ ให้เรียกใช้:

Get-ADDomainController –filter {IsReadOnly –eq $true}

หากคุณต้องการสร้างบัญชี RODC ของโดเมนล่วงหน้าก่อน (การปรับใช้แบบทีละขั้น) ให้ใช้คำสั่งนี้:

Add-ADDSReadOnlyDomainControllerAccount -DomainControllerAccountName MUN-RODC01 -DomainName woshub.com -DelegatedAdministratorAccountName "woshub\mbak" -SiteName MUN_Branch1_RO_Site

เมื่อโปรโมตโฮสต์ Windows Server เป็น DC ให้ใช้คำสั่ง:

Install-ADDSDomainController -DomainName woshub.com -Credential (Get-Credential) -LogPath "C:\Windows\NTDS" -SYSVOLPath "C:\Windows\SYSVOL" -ReplicationSourceDC "MUN-DC01.woshub.com" – UseExistingAccount

นโยบายการจำลองรหัสผ่าน RODC และการแคชข้อมูลรับรอง

ในแต่ละ RODC คุณสามารถระบุรายชื่อผู้ใช้ คอมพิวเตอร์ และเซิร์ฟเวอร์ ซึ่งแฮชรหัสผ่านจะได้รับอนุญาตหรือถูกปฏิเสธไม่ให้จำลองแบบไปยังตัวควบคุมโดเมนนี้

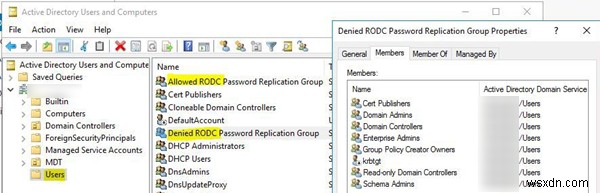

คอมพิวเตอร์ ผู้ใช้ และเซิร์ฟเวอร์ทั้งหมดที่มีรหัสผ่านถูกเก็บไว้ในแคช RODC จะสามารถรับรองความถูกต้องกับตัวควบคุมโดเมนนี้ได้ แม้ว่าจะไม่มีการเชื่อมต่อกับ RWDC ก็ตามตามค่าเริ่มต้น กลุ่มสากลใหม่สองกลุ่มจะถูกสร้างขึ้นในโดเมน:

- กลุ่มการจำลองรหัสผ่าน RODC ที่อนุญาต

- กลุ่มการจำลองรหัสผ่าน RODC ถูกปฏิเสธ

โดยค่าเริ่มต้น กลุ่มแรกจะว่างเปล่า และกลุ่มที่สองประกอบด้วยกลุ่มความปลอดภัยที่มีสิทธิ์ ซึ่งไม่สามารถจำลองหรือแคชรหัสผ่านบน RODC ได้ เพื่อป้องกันไม่ให้ถูกบุกรุก โดยค่าเริ่มต้น กลุ่มต่อไปนี้จะรวมอยู่ที่นี่:

- เจ้าของผู้สร้างนโยบายกลุ่ม

- ผู้ดูแลโดเมน

- ผู้จัดพิมพ์ใบรับรอง

- ผู้ดูแลระบบองค์กร

- ผู้ดูแลระบบสคีมา

- บัญชี krbtgt

- เจ้าหน้าที่บัญชี

- ตัวดำเนินการเซิร์ฟเวอร์

- ตัวดำเนินการสำรอง

โดยทั่วไป กลุ่ม RODC Password Replication Allowed จะรวมผู้ใช้ที่สำนักงานสาขาที่ RODC ตั้งอยู่

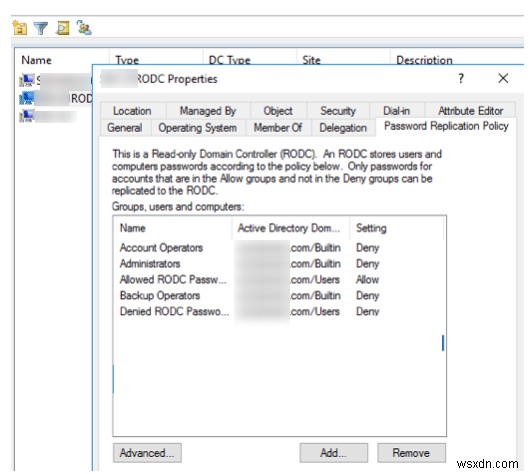

หากคุณกำลังปรับใช้ RODC หลายตัวในโดเมน เป็นการดีที่สุดที่จะสร้างกลุ่มดังกล่าวสำหรับแต่ละ RODC คุณสามารถผูกกลุ่มกับ RODC ได้ใน นโยบายการจำลองรหัสผ่าน แท็บของส่วนคุณสมบัติของเซิร์ฟเวอร์ในคอนโซล ADUC

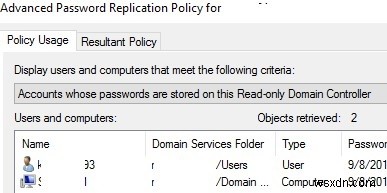

ใน นโยบายการจำลองรหัสผ่านขั้นสูงสำหรับ RODC_name คุณสามารถดู:

- บัญชีที่มีการจัดเก็บรหัสผ่านไว้ในตัวควบคุมโดเมนแบบอ่านอย่างเดียวนี้ – รายชื่อผู้ใช้และคอมพิวเตอร์ที่มีการแคชรหัสผ่านใน RODC นี้

- บัญชีที่ได้รับการตรวจสอบสิทธิ์กับ DC แบบอ่านอย่างเดียวนี้ – รายชื่อผู้ใช้และคอมพิวเตอร์ที่รับรองความถูกต้องด้วยตัวควบคุมโดเมนแบบอ่านอย่างเดียวนี้

ใน นโยบายผลลัพธ์ คุณสามารถเลือกบัญชีผู้ใช้และตรวจสอบว่ารหัสผ่านจะถูกแคชบน RODC หรือไม่

คุณสามารถจัดการกลุ่ม RODC ได้โดยใช้ PowerShell รายชื่อผู้ใช้ในกลุ่มโฆษณา:

Get-ADGroupMember -Identity "Denied RODC Password Replication Group" | ft Name, ObjectClass

เพิ่มผู้ใช้ที่เปิดใช้งานทั้งหมดจาก Active Directory Organizational Unit (OU) เฉพาะไปยังกลุ่ม RODC:

Get-ADUser -SearchBase 'OU=MUN_Branch1,DC=woshub,DC=com' -Filter {Enabled -eq "True"} | ForEach-Object {Add-ADGroupMember -Identity 'Allowed RODC Password Replication Group' -Members $_ -Confirm:$false }

ในการเติมแคชรหัสผ่านของผู้ใช้ล่วงหน้าจาก OU ไปยัง RODC ให้ใช้สคริปต์ PowerShell ต่อไปนี้:

$usrs = Get-ADUser -SearchBase 'OU= MUN_Branch1,DC=woshub,DC=com' -Filter {Enabled -eq "True"}

foreach ($usr in $usrs) {

Get-ADObject -identity $usr | Sync-ADObject -Source MUN-DC01 ‑Destination MUN-RODC1 -PasswordOnly

}

คุณสามารถแสดงรายการผู้ใช้และคอมพิวเตอร์ที่มีรหัสผ่านอยู่ในแคช RODC:

Get-ADDomainControllerPasswordReplicationPolicyUsage -Identity MUN-RODC1 ‑RevealedAccounts

คุณไม่สามารถลบรหัสผ่านสำหรับผู้ใช้บางรายออกจากแคช RODC อย่างไรก็ตาม คุณสามารถทำให้แคชนี้ใช้งานไม่ได้โดยการรีเซ็ตรหัสผ่านของผู้ใช้ผ่านสแน็ปอิน ADUC หรือด้วย Set-ADAccountPassword PowerShell cmdlet