เมื่อเราพูดถึงความปลอดภัยและความเป็นส่วนตัว มีคำย่อทั่วไปหลายคำที่ใช้กันทั่วไป คุณน่าจะเคยพบกับ Tor เบราว์เซอร์ที่เน้นความเป็นส่วนตัวและไม่เปิดเผยตัวตน และมักมี VPN ในบทความสื่อกระแสหลัก มีอีกทางเลือกหนึ่งที่ต้องพิจารณาเช่นกัน:I2P

แต่คำย่อความเป็นส่วนตัวใดที่เหมาะกับความต้องการของคุณ มาดูกันว่า I2P, Tor และ VPN คืออะไร และอันไหนที่เหมาะกับคุณ

ทอร์

ชื่อ "ทอร์" มาจากชื่อโปรเจ็กต์ซอฟต์แวร์ดั้งเดิม:The Onion Router ซอฟต์แวร์ Tor กำหนดทิศทางการรับส่งข้อมูลผ่านระบบทั่วโลกของโหนดรีเลย์ที่เชื่อมต่อถึงกัน สิ่งนี้เรียกว่า "การกำหนดเส้นทางหัวหอม" เนื่องจากข้อมูลของคุณผ่านหลายชั้น

นอกจากเลเยอร์แล้ว Tor ยังเข้ารหัสการรับส่งข้อมูลเครือข่ายทั้งหมด รวมถึงที่อยู่ IP ของโหนดถัดไป ข้อมูลที่เข้ารหัสจะส่งผ่านรีเลย์ที่เลือกแบบสุ่มหลายตัว โดยมีเพียงชั้นเดียวที่มีที่อยู่ IP สำหรับโหนดต่อไปนี้ที่ถอดรหัสระหว่างการส่ง

โหนดรีเลย์สุดท้ายถอดรหัสแพ็กเกจทั้งหมด โดยส่งข้อมูลไปยังปลายทางสุดท้ายโดยไม่เปิดเผยที่อยู่ IP ต้นทาง ณ จุดใด ๆ

ฉันจะใช้งาน Tor ได้อย่างไร

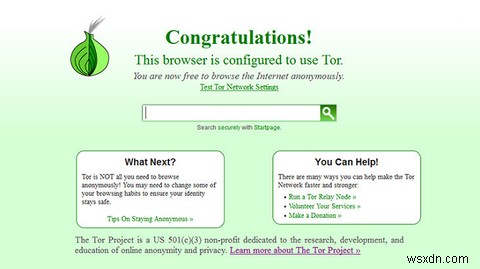

Tor Browser เป็นวิธีที่ง่ายที่สุดในการใช้ซอฟต์แวร์ของ Tor ดาวน์โหลดและติดตั้งเบราว์เซอร์เหมือนกับที่คุณทำกับซอฟต์แวร์อื่นๆ การตั้งค่าจะดำเนินต่อไปหลังจากที่คุณเปิดเบราว์เซอร์ Tor เป็นครั้งแรก จากนั้นคุณเรียกดูตามปกติ มันจะช้ากว่าปกติเล็กน้อย - ฉันเกรงว่าการส่งข้อมูลผ่านรีเลย์หลายตัวต้องใช้เวลา

เหตุใดฉันจึงควรใช้ Tor

Tor Browser เข้ารหัสการส่งข้อมูลทั้งหมด ด้วยเหตุนี้ ผู้คนจำนวนมากจึงใช้มัน:อาชญากร นักข่าว แฮกเกอร์/แคร็กเกอร์ การบังคับใช้กฎหมาย (เพื่อปกป้องการสื่อสารและแก้ปัญหาอาชญากรรม) หน่วยงานของรัฐ และอื่นๆ อีกมากมาย อันที่จริง Tor เริ่มต้นชีวิตในฐานะโครงการวิจัยกองทัพเรือสหรัฐฯ และ DARPA เราได้เขียนคำแนะนำเกี่ยวกับวิธีการใช้เว็บที่ซ่อนอยู่เป็นเครื่องมือในการค้นคว้า

Tor Browser เป็นหนึ่งในเส้นทางที่ตรงที่สุดไปยัง Dark Web (เพื่อไม่ให้สับสนกับ Deep Web) เว็บมืดคือสิ่งที่เรียกว่า "จุดอ่อนด้านมืด" ของเว็บปกติ (บางครั้งเรียกว่า "พื้นผิว") ที่เราเรียกดูทุกวัน เมื่อใดก็ตามที่คุณได้ยินเรื่องราวเกี่ยวกับตลาดออนไลน์ที่ขายสารและสินค้าผิดกฎหมาย พวกเขากำลังพูดถึงเว็บไซต์ที่โฮสต์บน Dark Net

แต่ทอร์ไม่ได้เป็นเพียงตลาดลับที่บ้าคลั่งและการสื่อสารที่เป็นความลับเท่านั้น คุณสามารถใช้สำหรับสิ่งอื่น ๆ "ปกติ" เช่นการเรียกดู Facebook ตัวอย่างเช่น สายการบินต่างๆ ใช้อัลกอริธึมที่ซับซ้อนเพื่อติดตามความสนใจในเที่ยวบินของตน โดยปรับราคาตามความต้องการ เยี่ยมชมเว็บไซต์เดิมต่อไปโดยใช้ IP เดียวกัน และสายการบินรู้ว่าคุณสนใจ แต่ราคามักจะเพิ่มขึ้น ตรวจสอบเที่ยวบินเดียวกันโดยใช้เบราว์เซอร์ของ Tor แล้วคุณจะพบส่วนลดที่น่าสนใจ

ทอร์จะปกป้องความเป็นส่วนตัวของฉันหรือไม่

ใช่. การออกแบบ Tor ปกป้องความเป็นส่วนตัวจากล่างขึ้นบน หากคุณเพียงแค่ใช้ Tor Browser เพื่อท่องอินเทอร์เน็ต คุณจะไม่แจ้งเตือนใครเลยไม่ว่าจะอยู่ที่ใด อย่างไรก็ตาม ผู้ให้การสนับสนุนความเป็นส่วนตัวแบบไม่ยอมใครง่ายๆ ถือว่าเครือข่าย Tor ถูกบุกรุก โปรแกรม XKeyscore ของ National Security Agency (NSA) จะบันทึกทุกคนที่เข้าชมหน้าเว็บของ Tor และดาวน์โหลด Tor Browser นอกจากนี้ ยังจัดประเภทผู้ที่ดาวน์โหลดและติดตั้งว่าเป็น "พวกหัวรุนแรงที่อาจเกิดขึ้น"

ใช่ ขอโทษ ตอนนี้คุณอยู่ในรายชื่อแล้ว (พวกเขาคิดเหมือนกับผู้ที่ใช้ Linux ดังนั้นฉันจึงไม่ต้องกังวลมาก)

Tor เข้ารหัสเฉพาะข้อมูลที่ส่งและรับภายใน Tor Browser (หรือเบราว์เซอร์อื่นโดยใช้ซอฟต์แวร์ Tor) ไม่เข้ารหัสกิจกรรมเครือข่ายสำหรับทั้งระบบของคุณ

สำหรับข้อมูลเพิ่มเติมเกี่ยวกับ Tor โปรดดูวิธีหลีกเลี่ยงโหนดทางออกของ Tor ที่ถูกบุกรุก

I2P

โครงการอินเทอร์เน็ตที่มองไม่เห็น (I2P) เป็นโปรโตคอลการกำหนดเส้นทางกระเทียม นี่เป็นรูปแบบหนึ่งของโปรโตคอลการกำหนดเส้นทางหัวหอมที่ Tor ใช้

I2P คือ "เครือข่ายโอเวอร์เลย์ที่ไม่ระบุชื่อ" โปรโตคอลการกำหนดเส้นทางของกระเทียมจะเข้ารหัสข้อความหลายข้อความร่วมกันเพื่อทำให้การวิเคราะห์การรับส่งข้อมูลทำได้ยาก ในขณะเดียวกันก็เพิ่มความเร็วของการรับส่งข้อมูลเครือข่ายไปพร้อมกัน การกำหนดเส้นทางกระเทียมใช้ชื่อจากกระเทียมจริง แต่ละข้อความคือ "กานพลูกระเทียม" โดยมีกลุ่มที่เข้ารหัสทั้งหมดเป็นตัวแทนของ "กระเปาะ" ข้อความที่เข้ารหัสแต่ละข้อความมีคำแนะนำในการจัดส่งเฉพาะของตัวเอง และจุดสิ้นสุดแต่ละจุดทำงานเป็นตัวระบุการเข้ารหัส (อ่านหนึ่งในคู่ของกุญแจสาธารณะ)

ไคลเอนต์ I2P (เราเตอร์) แต่ละตัวสร้างชุดของ "อุโมงค์" การเชื่อมต่อขาเข้าและขาออก - เครือข่ายโดยตรงแบบเพียร์ทูเพียร์ (P2P) ความแตกต่างที่สำคัญระหว่าง I2P และเครือข่าย P2P อื่นๆ ที่คุณใช้คือการเลือกความยาวอุโมงค์ข้อมูลแต่ละรายการ ความยาวของอุโมงค์ข้อมูลเป็นปัจจัยในการไม่เปิดเผยตัวตน เวลาแฝง และปริมาณงานส่วนบุคคล และเป็นส่วนหนึ่งของรูปแบบการคุกคามแบบเพียร์แต่ละรายการ

ผลที่ได้คือจำนวนที่น้อยที่สุดของเพียร์ที่สามารถส่งต่อข้อความตามแบบจำลองภัยคุกคามผู้ส่งและผู้รับของเพียร์แต่ละคน

ฉันจะใช้ I2P ได้อย่างไร

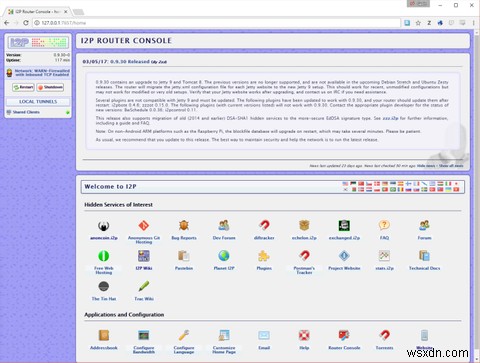

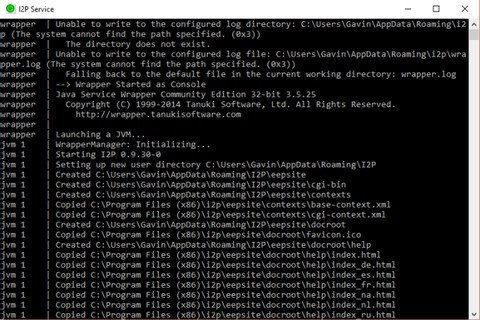

วิธีที่ง่ายที่สุดในการใช้ I2P คือการดาวน์โหลดและติดตั้งแพ็คเกจการติดตั้งอย่างเป็นทางการ เมื่อติดตั้งแล้ว ให้เปิด เริ่ม I2P (รีสตาร์ทได้) . การดำเนินการนี้จะเปิดหน้าเว็บที่โฮสต์ในเครื่องใน Internet Explorer ซึ่งเป็นเบราว์เซอร์เริ่มต้นของ I2P (คุณสามารถเปลี่ยนได้ในภายหลัง) นี่คือคอนโซลเราเตอร์ I2P หรืออีกนัยหนึ่งคือเราเตอร์เสมือนที่ใช้เพื่อรักษาการเชื่อมต่อ I2P ของคุณ นอกจากนี้ คุณยังจะสังเกตเห็นหน้าต่างคำสั่งบริการ I2P ให้ไม่ต้องสนใจและปล่อยให้หน้าต่างทำงานอยู่เบื้องหลัง

บริการ I2P อาจใช้เวลาสองสามนาทีในการเริ่มต้น โดยเฉพาะอย่างยิ่งในระหว่างการบูตครั้งแรก ใช้เวลาในการกำหนดการตั้งค่าแบนด์วิดท์ของคุณ

I2P อนุญาตให้ผู้ใช้สร้างและโฮสต์เว็บไซต์ที่ซ่อนอยู่ ซึ่งเรียกว่า "eepsites" หากคุณต้องการเข้าถึง eepsite คุณจะต้องตั้งค่าเบราว์เซอร์ให้ใช้พร็อกซี I2P เฉพาะ คุณสามารถดูรายละเอียดการกำหนดค่าพร็อกซี I2P ได้ที่นี่

เหตุใดฉันจึงควรใช้ I2P

I2P และ Tor นำเสนอประสบการณ์การท่องเว็บที่คล้ายกันสำหรับส่วนใหญ่ ขึ้นอยู่กับการกำหนดค่าแบนด์วิดท์ I2P ของคุณ มันอาจจะเร็วกว่า Tor Browser เล็กน้อย และทำงานจากความสะดวกสบายของเบราว์เซอร์ที่มีอยู่ของคุณ I2P เต็มไปด้วยบริการที่ซ่อนอยู่ ซึ่งหลายบริการนั้นเร็วกว่าบริการที่เทียบเท่ากับ Tor ซึ่งเป็นข้อดีอย่างมากหากคุณรู้สึกหงุดหงิดกับเครือข่าย Tor ที่บางครั้งสร้างความไม่พอใจ

I2P ทำงานควบคู่ไปกับการเชื่อมต่ออินเทอร์เน็ตปกติของคุณ โดยเข้ารหัสทราฟฟิกเบราว์เซอร์ของคุณ อย่างไรก็ตาม I2P ไม่ใช่เครื่องมือที่ดีที่สุดสำหรับการท่องเว็บแบบเปิดโดยไม่เปิดเผยตัวตน Outproxies ในจำนวนที่จำกัด (ซึ่งการรับส่งข้อมูลของคุณเข้าร่วมการรับส่งข้อมูลทางอินเทอร์เน็ต "ปกติ" อีกครั้ง) หมายความว่าจะไม่เปิดเผยตัวตนมากนักเมื่อใช้วิธีนี้

I2P จะปกป้องความเป็นส่วนตัวของฉันหรือไม่

สรุปได้ว่าใช่ มันจะปกป้องความเป็นส่วนตัวของคุณได้เป็นอย่างดี เว้นแต่คุณจะใช้มันสำหรับการท่องเว็บเป็นประจำ และถึงกระนั้น ก็ยังต้องใช้ทรัพยากรจำนวนมากเพื่อแยกการเข้าชมเว็บของคุณออกจากกัน I2P ใช้โมเดล P2P แบบกระจายเพื่อให้แน่ใจว่าการรวบรวมข้อมูล การรวบรวมสถิติ และภาพรวมเครือข่ายนั้นทำได้ยาก นอกจากนี้ โปรโตคอลการกำหนดเส้นทางของกระเทียมจะเข้ารหัสหลายข้อความพร้อมกัน ทำให้วิเคราะห์ปริมาณข้อมูลได้ยากขึ้นมาก

อุโมงค์ I2P ที่เรากล่าวถึงก่อนหน้านี้เป็นแบบทิศทางเดียว:ข้อมูลไหลเพียงทางเดียวเท่านั้น หนึ่งอุโมงค์เข้า หนึ่งอุโมงค์ออก วิธีนี้ช่วยให้ทุกคนไม่เปิดเผยตัวตนได้ดียิ่งขึ้น

I2P จะเข้ารหัสเฉพาะข้อมูลที่ส่งและรับผ่านเบราว์เซอร์ที่กำหนดค่าไว้ ไม่เข้ารหัสกิจกรรมเครือข่ายสำหรับทั้งระบบของคุณ

VPN

ในที่สุด เราก็มี Virtual Private Network (VPN) VPN ทำงานแตกต่างไปจากทั้ง Tor และ I2P แทนที่จะมุ่งเน้นไปที่การเข้ารหัสการรับส่งข้อมูลของเบราว์เซอร์เพียงอย่างเดียว VPN จะเข้ารหัสการรับส่งข้อมูลเครือข่ายขาเข้าและขาออกทั้งหมด ในแง่นั้น ผู้ใช้ทั่วไปมีเส้นทางที่ง่ายในการปกป้องข้อมูลของพวกเขา แต่มีข้อแม้บางประการที่เราจะสำรวจในอีกสักครู่

วิธีการทำงานของ VPN

โดยปกติ เมื่อคุณส่งคำขอ (เช่น คลิกลิงก์ในเว็บเบราว์เซอร์ของคุณหรือเปิด Skype สำหรับการโทรวิดีโอ) คำขอของคุณจะส่ง Ping ไปยังเซิร์ฟเวอร์ที่เก็บข้อมูลที่ระบุและจะส่งคืนให้คุณ การเชื่อมต่อข้อมูลมักจะไม่ปลอดภัย และใครก็ตามที่มีความรู้เพียงพอเกี่ยวกับคอมพิวเตอร์ก็สามารถเข้าถึงได้ (โดยเฉพาะถ้าใช้ HTTP มาตรฐานแทนที่จะเป็น HTTPS)

VPN เชื่อมต่อกับเซิร์ฟเวอร์ (หรือเซิร์ฟเวอร์) ที่กำหนดไว้ล่วงหน้าซึ่งเป็นของส่วนตัว สร้างการเชื่อมต่อโดยตรงที่เรียกว่า "อุโมงค์" (แม้ว่าจะมีการใช้ VPN เพิ่มขึ้น คำนี้ก็ไม่ได้เห็นบ่อยนัก) การเชื่อมต่อโดยตรงระหว่างระบบของคุณและเซิร์ฟเวอร์ VPN ได้รับการเข้ารหัส เช่นเดียวกับข้อมูลทั้งหมดของคุณ

มีการเข้าถึง VPN ผ่านไคลเอนต์ที่คุณจะติดตั้งบนคอมพิวเตอร์ของคุณ VPN ส่วนใหญ่ใช้การเข้ารหัสคีย์สาธารณะ เมื่อคุณเปิดไคลเอนต์ VPN และเข้าสู่ระบบด้วยข้อมูลประจำตัวของคุณ มันจะแลกเปลี่ยนกุญแจสาธารณะ ยืนยันการเชื่อมต่อและปกป้องการรับส่งข้อมูลเครือข่ายของคุณ

เหตุใดฉันจึงควรใช้ VPN

VPN เข้ารหัสการรับส่งข้อมูลเครือข่ายของคุณ ทุกอย่างที่เกี่ยวข้องกับการเชื่อมต่ออินเทอร์เน็ตในระบบของคุณจะปลอดภัยจากการสอดรู้สอดเห็น ความนิยม VPN ก็เพิ่มขึ้นอย่างมากเช่นกัน มีประโยชน์เป็นพิเศษสำหรับ:

- การรักษาความปลอดภัยข้อมูลของคุณในการเชื่อมต่อ Wi-Fi สาธารณะ

- การเข้าถึงเนื้อหาที่จำกัดภูมิภาค

- ระดับความปลอดภัยเพิ่มเติมเมื่อเข้าถึงข้อมูลที่ละเอียดอ่อน

- ปกป้องความเป็นส่วนตัวของคุณจากรัฐบาลหรือหน่วยงานที่รุกรานอื่นๆ

VPN จะปกป้องความเป็นส่วนตัวของฉันหรือไม่

ใช่ VPN จะปกป้องความเป็นส่วนตัวของคุณ – แต่นี่คือคำเตือนที่ฉันพาดพิงไปก่อนหน้านี้ เช่นเดียวกับสิ่งส่วนใหญ่ คุณจ่ายสำหรับสิ่งที่คุณได้รับ มีผู้ให้บริการ VPN ฟรีมากมาย แต่ก็ไม่ได้ปกป้องคุณอย่างถี่ถ้วนอย่างที่คิด

ตัวอย่างเช่น ผู้ให้บริการ VPN ฟรีจำนวนมากจะเก็บบันทึกของผู้ใช้ทั้งหมดและปริมาณการใช้อินเทอร์เน็ตของพวกเขา ดังนั้นในขณะที่ข้อมูลที่เข้ารหัสนั้นปลอดภัยที่จะเข้าและออกจากคอมพิวเตอร์ของคุณ และเข้าและออกจากเซิร์ฟเวอร์ของพวกมัน ก็ยังมีบันทึกของสิ่งที่คุณได้ทำลงไป และในขณะที่ผู้ให้บริการ VPN ส่วนใหญ่ไม่ได้จะเปลี่ยนคุณให้เป็นผู้มีอำนาจ พวกเขามีหน้าที่ตามกฎหมายที่จะมอบสิ่งที่พวกเขารู้หากได้รับหมายเรียก หากคุณต้องการการเชื่อมต่อที่ปลอดภัยและไม่มีการบันทึก ลองใช้ VPN ที่เน้นความเป็นส่วนตัวทั้ง 6 ตัวนี้

VPN เป็นวิธีที่ยอดเยี่ยมและง่ายในการดึงความเป็นส่วนตัวกลับคืนมา โดยไม่ต้องเปลี่ยนจากเบราว์เซอร์ปกติของคุณ หรือเปลี่ยนพฤติกรรมการท่องเว็บทั่วไปและการใช้อินเทอร์เน็ต หากคุณกำลังพิจารณาตัวเลือกนี้ คุณอาจลองใช้ VPN kill switch

สรุป Tor เทียบกับ I2P เทียบกับ VPN

หากคุณต้องการท่องเว็บแบบส่วนตัว เข้าถึงไซต์หัวหอมและดาร์กเว็บ และไม่ต้องกังวลกับความเร็วอินเทอร์เน็ตที่ลดลง ให้เลือก Tor

หากคุณต้องการเข้าถึงบริการที่ซ่อนอยู่และเครื่องมือส่งข้อความในเครือข่ายแบบกระจายตัวโดยไม่ต้องกังวลใจกับความเร็วอินเทอร์เน็ตที่ลดลงเล็กน้อย ให้เลือก I2P

สุดท้ายนี้ หากคุณต้องการเข้ารหัสการรับส่งข้อมูลเครือข่ายขาเข้าและขาออกทั้งหมด และไม่ต้องกังวลกับความเร็วอินเทอร์เน็ตที่ลดลง ให้เลือก VPN

บางคนเลือกใช้ Tor Browser ผ่าน VPN ที่ไม่มีการบันทึก คนอื่นเพียงแค่เปิด VPN ฟรีเมื่อพวกเขาต้องการเข้าถึงบริการธนาคารออนไลน์ในร้านกาแฟท้องถิ่น (นี่เป็นเรื่องที่สมเหตุสมผลมาก) ไม่ว่า VPN จะเป็นส่วนสำคัญของเทคโนโลยีความปลอดภัยและความเป็นส่วนตัวที่เข้าถึงได้ ซึ่งผมขอแนะนำให้ทุกคนพิจารณา

และหากคุณสนใจตัวเลือก VPN แต่ไม่แน่ใจว่าตัวเลือกใดดีที่สุดสำหรับคุณ ให้เริ่มด้วยการทบทวน Surfshark VPN ของเรา