เมื่อวันที่ 8 มกราคม 2019 เราเห็น "มัลแวร์คลิปเปอร์" ตัวแรกใน Google Play Store มันปลอมตัวเป็นแอปไร้เดียงสาเพื่อหลอกให้ผู้คนดาวน์โหลด จากนั้นจึงเริ่มเปลี่ยนเส้นทางเงินคริปโตเคอเรนซีไปยังผู้เขียนมัลแวร์

แต่มัลแวร์ clipper คืออะไร มันทำงานอย่างไร และคุณจะหลีกเลี่ยงการโจมตีได้อย่างไร

มัลแวร์ Clipper คืออะไร

มัลแวร์ Clipper กำหนดเป้าหมายที่อยู่กระเป๋าเงินคริปโตระหว่างการทำธุรกรรม ที่อยู่กระเป๋าเงินเป็นเหมือนหมายเลขบัญชีธนาคารในเวอร์ชันสกุลเงินดิจิตอล หากคุณต้องการให้ใครสักคนจ่ายเงินให้คุณเป็นสกุลเงินดิจิทัล คุณต้องให้ที่อยู่กระเป๋าเงินของคุณกับเขา แล้วผู้รับเงินจะป้อนลงในรายละเอียดการชำระเงินของพวกเขา

คุณสามารถเรียนรู้เพิ่มเติมเกี่ยวกับวิธีการทำงานของสกุลเงินดิจิทัลได้ในคู่มือที่มีประโยชน์ของเรา

มัลแวร์ Clipper จี้ธุรกรรมสกุลเงินดิจิทัลโดยการแลกเปลี่ยนที่อยู่กระเป๋าสตางค์กับที่อยู่ของผู้เขียนมัลแวร์ เมื่อผู้ใช้ไปชำระเงินจากบัญชีสกุลเงินดิจิทัล พวกเขาจะต้องจ่ายให้กับผู้สร้างมัลแวร์แทนผู้รับที่ตั้งใจไว้

ซึ่งอาจทำให้เกิดความเสียหายทางการเงินร้ายแรงได้หากมัลแวร์สามารถจี้ธุรกรรมที่มีมูลค่าสูงได้

วิธีการทำงานของมัลแวร์ Clipper

มัลแวร์ Clipper ทำการสลับนี้โดยตรวจสอบคลิปบอร์ดของอุปกรณ์ที่ติดไวรัส ซึ่งจัดเก็บข้อมูลที่คัดลอกไว้ ทุกครั้งที่ผู้ใช้คัดลอกข้อมูล ปัตตาเลี่ยนจะตรวจสอบเพื่อดูว่ามีที่อยู่กระเป๋าเงินดิจิทัลหรือไม่ หากเป็นเช่นนั้น มัลแวร์จะสลับกับที่อยู่ของผู้สร้างมัลแวร์

ตอนนี้ เมื่อผู้ใช้ไปวางที่อยู่ พวกเขาจะลงเอยด้วยการวางที่อยู่ที่ไฮแจ็กแทนที่จะเป็นที่อยู่ที่ถูกต้อง

มัลแวร์ Clipper ใช้ประโยชน์จากธรรมชาติที่ซับซ้อนของที่อยู่กระเป๋าเงิน เหล่านี้เป็นสตริงตัวเลขและตัวอักษรยาวๆ ที่ดูเหมือนสุ่มเลือกมา เว้นแต่ผู้ใช้จะใช้ที่อยู่กระเป๋าสตางค์หลายครั้ง มีโอกาสน้อยมากที่พวกเขาจะสังเกตเห็นว่ามีการสลับกัน

ที่แย่ไปกว่านั้น ความซับซ้อนของมันหมายความว่าผู้คนมักจะคัดลอกและวางที่อยู่นั้น เป็นสิ่งที่มัลแวร์ clipper ต้องการ!

นานแค่ไหนแล้ว

มัลแวร์ Clipper โดยตัวมันเองนั้นไม่มีอะไรใหม่ มันเข้าสู่ฉากในปี 2560 และเน้นที่เครื่องที่ใช้ Windows เป็นหลัก ตั้งแต่นั้นมา มัลแวร์ clipper สำหรับ Android ได้รับการพัฒนาและขายในตลาดมืด และสามารถพบแอปที่ติดไวรัสได้ในเว็บไซต์ที่ร่มรื่น

เว็บไซต์ดังกล่าวเป็นเวทีสำหรับมัลแวร์ Gooligan ปี 2016 ซึ่งแพร่ระบาดในอุปกรณ์ 1 ล้านเครื่อง

นี่เป็นตัวอย่างแรกของแอปในร้านค้า Google Play อย่างเป็นทางการที่ติดมัลแวร์ clipper การอัปโหลดแอปที่ติดไวรัสไปยังร้านค้าอย่างเป็นทางการสำเร็จคือสถานการณ์ในฝันของผู้จัดจำหน่ายมัลแวร์ทุกราย แอปใน Google Play Store มีลักษณะเป็นของแท้ ทำให้มีความน่าเชื่อถือมากกว่าแอปที่พบในเว็บไซต์แบบสุ่ม

ซึ่งหมายความว่าผู้คนมักจะดาวน์โหลดและติดตั้งแอปจากสโตร์โดยไม่มีคำถาม ซึ่งเป็นสิ่งที่ผู้เขียนมัลแวร์ต้องการอย่างแท้จริง

แอปใดบ้างที่มีมัลแวร์ Clipper

มัลแวร์ clipper อาศัยอยู่ในแอปที่เรียกว่า MetaMask เป็นบริการจริงที่เปิดใช้งานแอปพลิเคชันแบบกระจายบนเบราว์เซอร์สำหรับ cryptocurrency Ethereum MetaMask ยังไม่มีแอป Android อย่างเป็นทางการ ผู้เขียนมัลแวร์จึงใช้ประโยชน์จากสิ่งนี้เพื่อทำให้ผู้คนคิดว่ามันมี

แอพ MetaMask ปลอมนี้ทำมากกว่าแลกเปลี่ยนที่อยู่สกุลเงินดิจิตอลในคลิปบอร์ด นอกจากนี้ยังขอรายละเอียด Ethereum ของผู้ใช้ซึ่งเป็นส่วนหนึ่งของการตั้งค่าบัญชีปลอม เมื่อผู้ใช้ที่ไม่สงสัยได้ป้อนรายละเอียดแล้ว ผู้เขียนมัลแวร์ก็มีข้อมูลทั้งหมดที่จำเป็นในการลงชื่อเข้าใช้บัญชีและระบายมันออกมาเอง

โชคดีที่บริษัทรักษาความปลอดภัยตรวจพบมัลแวร์ clipper ก่อนที่มันจะสร้างความเสียหายมากเกินไป แอป MetaMask ปลอมถูกอัปโหลดเมื่อวันที่ 1 กุมภาพันธ์ 2019 และมีการรายงานและนำออกในอีกหนึ่งสัปดาห์ต่อมา

การเพิ่มขึ้นของการโจมตีของ Cryptocurrency

แม้ว่าเวกเตอร์การโจมตีนี้จะใหม่ แต่ก็ไม่ได้ทำให้ประหลาดใจมากนัก คริปโตเคอเรนซี่เป็นธุรกิจที่ใหญ่มากในทุกวันนี้ และด้วยศักยภาพที่จะทำเงินได้เป็นจำนวนมาก ในขณะที่คนส่วนใหญ่พอใจกับการทำเงินด้วยวิธีการทางกฎหมาย แต่ก็มีบางคนที่พยายามหาประโยชน์จากผู้อื่นแทนเสมอ

Cryptojackers เป็นที่ชื่นชอบของผู้เขียนมัลแวร์ทั่วโลก สิ่งเหล่านี้จี้ตัวประมวลผลของอุปกรณ์เพื่อให้เป็นเหมือง cryptocurrency สำหรับผู้เขียน โดยที่ผู้ใช้ปลายทางไม่ต้องแจ้งให้ทราบก็ควรแล้ว

เช่นเดียวกับตัวอย่างมัลแวร์ clipper บริษัทรักษาความปลอดภัยพบว่า cryptojackers ติดแอปใน Google Play Store ด้วยเหตุนี้ นี่อาจเป็นเพียงจุดเริ่มต้นของมัลแวร์ที่ใช้สกุลเงินดิจิทัลที่โจมตีผู้ใช้บนโทรศัพท์ Android

วิธีหลีกเลี่ยงการโจมตีด้วยมัลแวร์ Clipper

นี่อาจฟังดูน่ากลัวมาก แต่การหลีกเลี่ยงการโจมตีของมัลแวร์ clipper นั้นค่อนข้างง่าย มัลแวร์ Clipper ขึ้นอยู่กับผู้ใช้ที่เพิกเฉยต่อการมีอยู่และเพิกเฉยต่อสัญญาณเตือน การเรียนรู้เกี่ยวกับวิธีการทำงานของมัลแวร์ clipper เป็นก้าวสำคัญในการเอาชนะมัน การอ่านบทความนี้แสดงว่าคุณทำงานเสร็จแล้ว 90 เปอร์เซ็นต์!

อันดับแรก ตรวจสอบให้แน่ใจว่าคุณดาวน์โหลดแอปจาก Google Play Store เสมอ แม้ว่า Google Play จะไม่สมบูรณ์แบบ แต่ก็ปลอดภัยกว่าเว็บไซต์ที่ร่มรื่นบนอินเทอร์เน็ตมาก พยายามหลีกเลี่ยงไซต์ที่ทำหน้าที่เป็น "ร้านค้าบุคคลที่สาม" สำหรับ Android เนื่องจากไซต์เหล่านี้มีแนวโน้มที่จะมีมัลแวร์มากกว่า Google Play

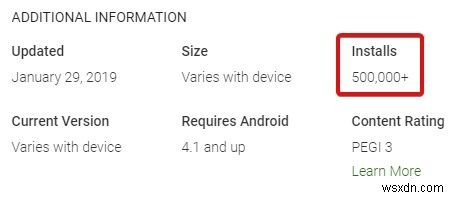

เมื่อดาวน์โหลดแอปบน Google Play ให้ตรวจสอบยอดดาวน์โหลดทั้งหมดของแอปอีกครั้งก่อนทำการติดตั้ง หากแอปไม่ได้ใช้งานมานานและมีจำนวนการดาวน์โหลดต่ำ การดาวน์โหลดแอปอาจมีความเสี่ยง ในทำนองเดียวกัน หากแอปอ้างว่าเป็นบริการยอดนิยมเวอร์ชันมือถือ ให้ตรวจสอบชื่อนักพัฒนาอีกครั้ง

หากชื่อแตกต่าง (แม้เพียงเล็กน้อย) จากชื่อผู้พัฒนาอย่างเป็นทางการ ก็เป็นสัญญาณเตือนครั้งใหญ่ว่ามีบางอย่างผิดปกติ

แม้ว่าโทรศัพท์ของคุณจะติดมัลแวร์ clipper คุณสามารถหลีกเลี่ยงการโจมตีได้โดยใช้ความระมัดระวัง ตรวจสอบที่อยู่กระเป๋าเงินที่คุณวางอีกครั้งเพื่อให้แน่ใจว่าไม่มีการเปลี่ยนแปลงระหว่างทาง หากที่อยู่ที่คุณวางต่างจากที่อยู่ที่คุณคัดลอก แสดงว่ามัลแวร์ clipper กำลังซุ่มซ่อนอยู่ในระบบของคุณ

สแกนไวรัสอย่างเต็มรูปแบบและลบแอปที่น่าสงสัยที่คุณอาจเพิ่งติดตั้งไป

การตัดปีกของมัลแวร์ Clipper

มัลแวร์ Clipper สามารถทำลายล้างใครก็ตามที่จัดการกับสกุลเงินดิจิทัลจำนวนมาก ลักษณะที่ซับซ้อนของที่อยู่กระเป๋าเงิน รวมกับแนวโน้มของผู้ใช้ทั่วไปในการคัดลอกและวาง ทำให้โอกาสที่มัลแวร์ clipper สามารถโจมตีได้

หลายคนอาจไม่รู้ด้วยซ้ำว่ากำลังทำอะไรอยู่จนกว่าจะสายเกินไป!

โชคดีที่การเอาชนะมัลแวร์ clipper นั้นง่ายมาก อย่าดาวน์โหลดแอปที่น่าสงสัย และตรวจสอบลิงก์กระเป๋าเงินทั้งหมดอีกครั้งก่อนยืนยันธุรกรรม

กังวลเกี่ยวกับมัลแวร์บนอุปกรณ์มือถือของคุณหรือไม่? วิธีปรับปรุงความปลอดภัยของสมาร์ทโฟนและเอาชนะมัลแวร์บนอุปกรณ์พกพามีดังนี้