ในการประชุมด้านความปลอดภัยของ Black Hat Europe ในปีนี้ นักวิจัยสองคนจาก Chinese Hong Kong University ได้นำเสนองานวิจัยที่แสดงให้เห็นว่ามีช่องโหว่ที่ส่งผลกระทบต่อแอป Android ที่อาจปล่อยให้แอปพลิเคชันที่ติดตั้งมากกว่าหนึ่งพันล้านตัวเสี่ยงต่อการถูกโจมตี

ช่องโหว่นี้อาศัยการโจมตีแบบ man-in-the-middle ของการนำมาตรฐานการอนุญาต OAuth 2.0 ไปใช้บนมือถือ ฟังดูเป็นเทคนิคมาก แต่จริงๆ แล้วหมายความว่าอย่างไร และข้อมูลของคุณปลอดภัยไหม

OAuth คืออะไร

OAuth เป็นมาตรฐานเปิดที่ใช้โดยเว็บไซต์และแอปต่างๆ มากมาย เพื่อให้คุณลงชื่อเข้าใช้แอปหรือเว็บไซต์ของบุคคลที่สามได้โดยใช้บัญชีจากผู้ให้บริการ OAuth รายใดรายหนึ่ง ตัวอย่างที่พบบ่อยและเป็นที่รู้จัก ได้แก่ Google, Facebook และ Twitter

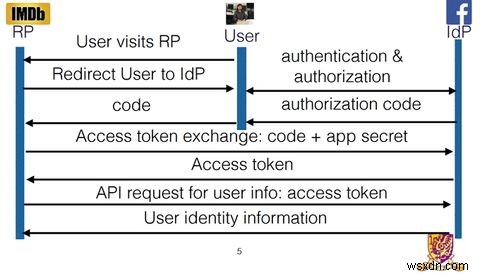

ปุ่ม Single Sign On (SSO) ช่วยให้คุณให้สิทธิ์การเข้าถึงข้อมูลบัญชีของคุณ เมื่อคุณคลิกปุ่ม Facebook แอพหรือเว็บไซต์ของบริษัทอื่นจะค้นหาโทเค็นเพื่อการเข้าถึง เพื่อให้สามารถเข้าถึงข้อมูล Facebook ของคุณได้

หากไม่พบโทเค็นนี้ ระบบจะขอให้คุณอนุญาตให้บุคคลที่สามเข้าถึงบัญชี Facebook ของคุณ เมื่อคุณอนุญาตแล้ว Facebook จะได้รับข้อความจากบุคคลที่สามเพื่อขอโทเค็นการเข้าถึง

Facebook ตอบกลับด้วยโทเค็น โดยให้สิทธิ์บุคคลที่สามเข้าถึงข้อมูลที่คุณระบุ ตัวอย่างเช่น คุณให้สิทธิ์เข้าถึงข้อมูลโปรไฟล์พื้นฐานและรายชื่อเพื่อน แต่ไม่ใช่รูปภาพของคุณ บุคคลที่สามได้รับโทเค็นและอนุญาตให้คุณเข้าสู่ระบบด้วยข้อมูลประจำตัว Facebook ของคุณ จากนั้น ตราบใดที่โทเค็นยังไม่หมดอายุ ก็จะสามารถเข้าถึงข้อมูลที่คุณอนุญาตได้

ดูเหมือนว่าระบบที่ดี คุณต้องจำรหัสผ่านให้น้อยลง และเข้าสู่ระบบและยืนยันข้อมูลของคุณได้อย่างง่ายดายด้วยบัญชีที่คุณมีอยู่แล้ว ปุ่ม SSO มีประโยชน์มากกว่าบนอุปกรณ์เคลื่อนที่ ซึ่งการสร้างรหัสผ่านใหม่ ซึ่งการให้สิทธิ์บัญชีใหม่อาจใช้เวลานาน

มีปัญหาอะไร

กรอบงาน OAuth ล่าสุด -- OAuth 2.0 -- เผยแพร่ในเดือนตุลาคม 2555 และไม่ได้ออกแบบมาสำหรับแอปบนอุปกรณ์เคลื่อนที่ ส่งผลให้นักพัฒนาแอปจำนวนมากต้องใช้ OAuth ด้วยตนเอง โดยไม่มีคำแนะนำว่าควรดำเนินการอย่างไรอย่างปลอดภัย

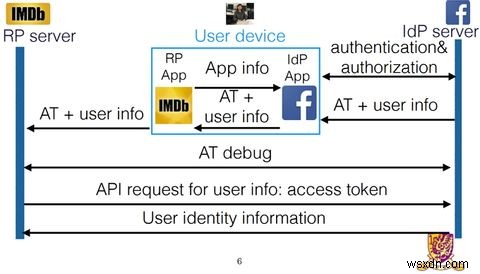

แม้ว่า OAuth บนเว็บไซต์จะใช้การสื่อสารโดยตรงระหว่างเซิร์ฟเวอร์ของบุคคลที่สามและของผู้ให้บริการ SSO แอปบนอุปกรณ์เคลื่อนที่จะไม่ใช้วิธีการสื่อสารโดยตรงนี้ แอปมือถือจะสื่อสารกันผ่านอุปกรณ์ของคุณแทน

เมื่อใช้ OAuth บนเว็บไซต์ Facebook จะส่งโทเค็นการเข้าถึงและข้อมูลการตรวจสอบสิทธิ์ไปยังเซิร์ฟเวอร์บุคคลที่สามโดยตรง ข้อมูลนี้สามารถตรวจสอบได้ก่อนที่จะเข้าสู่ระบบผู้ใช้หรือเข้าถึงข้อมูลส่วนบุคคลใด ๆ

นักวิจัยพบว่าแอปพลิเคชั่น Android ส่วนใหญ่ขาดการตรวจสอบนี้ เซิร์ฟเวอร์ของ Facebook จะส่งโทเค็นการเข้าถึงไปยังแอพ Facebook แทน โทเค็นการเข้าถึงจะถูกส่งไปยังแอปของบุคคลที่สาม จากนั้นแอปของบุคคลที่สามจะอนุญาตให้คุณเข้าสู่ระบบโดยไม่ต้องตรวจสอบกับเซิร์ฟเวอร์ของ Facebook ว่าข้อมูลผู้ใช้ถูกต้องหรือไม่

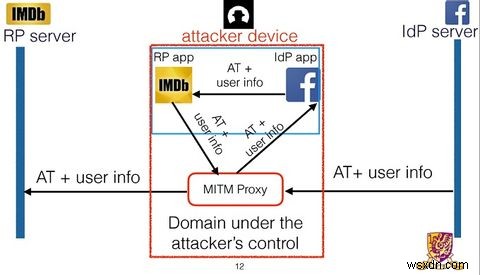

ผู้โจมตีสามารถเข้าสู่ระบบได้ด้วยตัวเอง โดยเรียกคำขอโทเค็น OAuth เมื่อ Facebook อนุญาตโทเค็นแล้ว พวกเขาสามารถแทรกตัวเองระหว่างเซิร์ฟเวอร์ของ Facebook และแอพ Facebook ได้ ผู้โจมตีสามารถเปลี่ยน ID ผู้ใช้บนโทเค็นให้เป็นของเหยื่อได้ ชื่อผู้ใช้มักจะเป็นข้อมูลที่เปิดเผยต่อสาธารณะเช่นกัน ดังนั้นจึงมีอุปสรรคน้อยมากสำหรับผู้โจมตี เมื่อ ID ผู้ใช้ถูกเปลี่ยน - แต่การอนุญาตยังคงได้รับ - แอปของบุคคลที่สามจะเข้าสู่ระบบภายใต้บัญชีของเหยื่อ

การเอารัดเอาเปรียบประเภทนี้เรียกว่าการโจมตีแบบ man-in-the-middle (MitM) ซึ่งเป็นที่ที่ผู้โจมตีสามารถสกัดกั้นและแก้ไขข้อมูลได้ ในขณะที่ทั้งสองฝ่ายเชื่อว่าพวกเขากำลังสื่อสารกันโดยตรง

สิ่งนี้ส่งผลต่อคุณอย่างไร

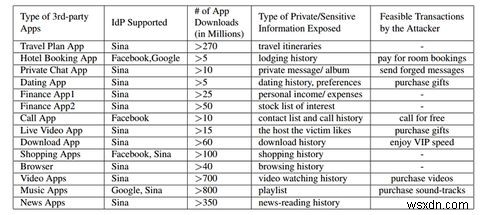

หากผู้โจมตีสามารถหลอกให้แอปเชื่อว่าเขาคือคุณ แฮ็กเกอร์ก็จะเข้าถึงข้อมูลทั้งหมดที่คุณจัดเก็บไว้ในบริการนั้นได้ นักวิจัยได้สร้างตารางที่แสดงด้านล่างซึ่งแสดงรายการข้อมูลบางส่วนที่คุณอาจเปิดเผยในแอปประเภทต่างๆ

ข้อมูลบางประเภทมีความเสียหายน้อยกว่าข้อมูลอื่น คุณมักจะกังวลเกี่ยวกับการเปิดเผยประวัติการอ่านข่าวน้อยกว่าแผนการเดินทางทั้งหมดของคุณ หรือความสามารถในการส่งและรับข้อความส่วนตัวในชื่อของคุณ เป็นเครื่องเตือนใจอย่างมีสติเกี่ยวกับประเภทของข้อมูลที่เรามอบให้บุคคลที่สามเป็นประจำ และผลที่ตามมาของการใช้ในทางที่ผิด

ควรกังวลไหม

นักวิจัยพบว่า 41.21% ของ 600 แอปยอดนิยมที่สนับสนุน SSO บน Google Play Store มีความเสี่ยงต่อการโจมตีของ MitM สิ่งนี้อาจทำให้ผู้ใช้หลายพันล้านคนทั่วโลกต้องเผชิญกับการโจมตีประเภทนี้ ทีมวิจัยดำเนินการวิจัยบน Android แต่เชื่อว่าสามารถทำซ้ำได้บน iOS การทำเช่นนี้อาจทำให้แอปนับล้านบนระบบปฏิบัติการมือถือที่ใหญ่ที่สุดสองระบบเสี่ยงต่อการโจมตีนี้

ในขณะที่เขียนยังไม่มีคำแถลงอย่างเป็นทางการจาก Internet Engineering Task Force (IETF) ซึ่งเป็นผู้พัฒนาข้อกำหนด OAuth 2.0 นักวิจัยปฏิเสธที่จะตั้งชื่อแอปที่ได้รับผลกระทบ คุณจึงควรใช้ความระมัดระวังเมื่อใช้ SSO ในแอปบนอุปกรณ์เคลื่อนที่

มีซับในสีเงิน นักวิจัยได้แจ้งเตือน Google และ Facebook และผู้ให้บริการ SSO รายอื่นๆ เกี่ยวกับช่องโหว่แล้ว ยิ่งไปกว่านั้น พวกเขากำลังทำงานร่วมกับนักพัฒนาบุคคลที่สามที่ได้รับผลกระทบเพื่อแก้ไขปัญหา

คุณทำอะไรได้บ้างในตอนนี้

แม้ว่าการแก้ไขกำลังจะเกิดขึ้น แต่ก็มีมากมาย ของแอพที่ได้รับผลกระทบที่จะอัปเดต การดำเนินการนี้อาจใช้เวลาสักครู่ ดังนั้นจึงอาจคุ้มค่าที่จะไม่ใช้ SSO ในระหว่างนี้ เมื่อคุณลงทะเบียนบัญชีใหม่ คุณต้องสร้างรหัสผ่านที่คาดเดายากซึ่งคุณจะไม่ลืม หรือใช้ตัวจัดการรหัสผ่านเพื่อทำหน้าที่แทนคุณ

การดำเนินการตรวจสอบความปลอดภัยของคุณเองเป็นครั้งคราวถือเป็นวิธีปฏิบัติที่ดี Google จะให้รางวัลแก่คุณในที่เก็บข้อมูลบนคลาวด์สำหรับการตรวจสอบ นี่เป็นเวลาที่เหมาะสมในการตรวจสอบว่าคุณให้สิทธิ์แอปใดบ้างในบัญชี SSO นี่เป็นสิ่งสำคัญอย่างยิ่งบนไซต์เช่น Facebook ซึ่งเก็บข้อมูลส่วนบุคคลไว้เป็นจำนวนมาก

คุณคิดว่าถึงเวลาเลิกใช้ Single Sign On แล้วหรือยัง? คุณคิดว่าวิธีการเข้าสู่ระบบที่ดีที่สุดคืออะไร? คุณได้รับผลกระทบจากการหาประโยชน์นี้หรือไม่? แจ้งให้เราทราบในความคิดเห็นด้านล่าง!