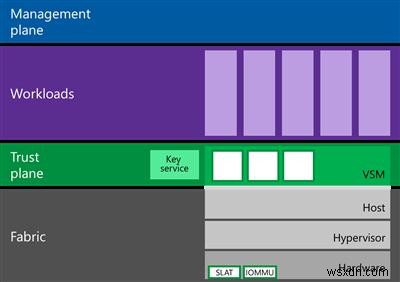

ใน Windows 10 Enterprise (เฉพาะในรุ่นนี้) คอมโพเนนต์ Hyper-V ใหม่ได้ปรากฏขึ้น – Virtual ปลอดภัย โหมด (VSM) . VSM เป็นคอนเทนเนอร์ที่มีการป้องกัน (เครื่องเสมือน) ที่ทำงานบนไฮเปอร์ไวเซอร์และแยกออกจากโฮสต์ Windows 10 โฮสต์และเคอร์เนล สิ่งสำคัญจากมุมมองด้านความปลอดภัย ส่วนประกอบของระบบที่ทำงานภายในคอนเทนเนอร์เสมือนที่มีการป้องกันนี้ ไม่สามารถเรียกใช้โค้ดของบุคคลที่สามใน VSM ได้ และความสมบูรณ์ของโค้ดจะได้รับการตรวจสอบเพื่อแก้ไขอย่างต่อเนื่อง สถาปัตยกรรมนี้อนุญาตให้ปกป้องข้อมูลใน VSM แม้ว่าเคอร์เนลของโฮสต์ Widows 10 จะถูกบุกรุก เนื่องจากแม้แต่เคอร์เนลก็ไม่สามารถเข้าถึง VSM ได้โดยตรง

คอนเทนเนอร์ VSM ไม่สามารถเชื่อมต่อกับเครือข่ายและไม่มีใครสามารถได้รับสิทธิ์ของผู้ดูแลระบบในนั้น คีย์การเข้ารหัส ข้อมูลการตรวจสอบสิทธิ์ผู้ใช้ และข้อมูลสำคัญอื่นๆ จากมุมมองของการประนีประนอมสามารถเก็บไว้ในคอนเทนเนอร์ Virtual Secure Mode ดังนั้น แฮ็กเกอร์จะไม่สามารถเจาะโครงสร้างองค์กรโดยใช้ข้อมูลที่แคชในเครื่องของบัญชีผู้ใช้โดเมน

ส่วนประกอบของระบบต่อไปนี้สามารถทำงานได้ภายใน VSM:

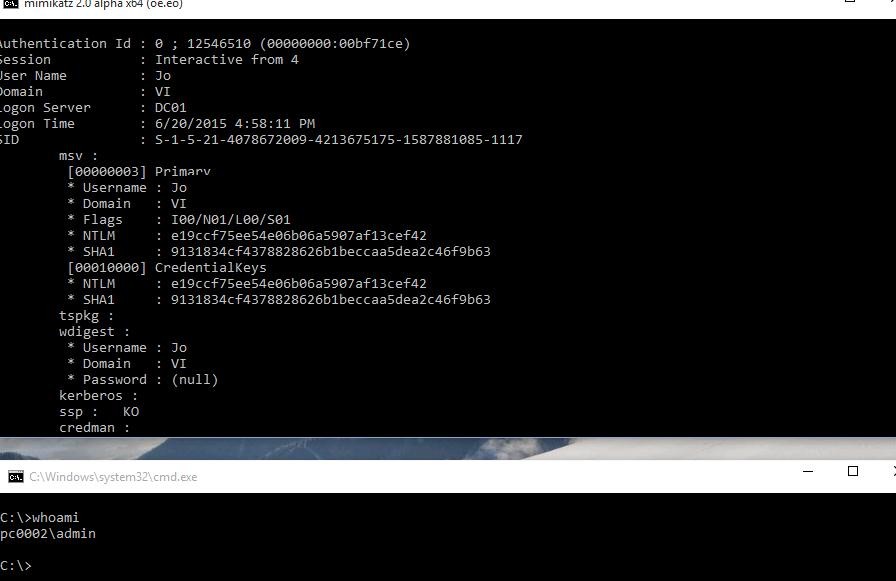

- LSASS (บริการระบบย่อยความปลอดภัยในพื้นที่) เป็นองค์ประกอบที่รับผิดชอบในการตรวจสอบและแยกผู้ใช้ในเครื่อง (ดังนั้น ระบบจึงได้รับการปกป้องจากการโจมตีประเภท “ส่งผ่านแฮช” และเครื่องมือดังกล่าว เช่น mimikatz –link1, link2) หมายความว่ารหัสผ่าน (และ/หรือแฮช) ของผู้ใช้ที่ลงทะเบียนในระบบจะไม่สามารถใช้ได้แม้แต่ สำหรับผู้ใช้ที่มีสิทธิ์ของผู้ดูแลระบบในพื้นที่

- เสมือน TPM (vTPM) เป็นอุปกรณ์ TPM สังเคราะห์สำหรับเครื่องแขกซึ่งจำเป็นสำหรับการเข้ารหัสเนื้อหาในดิสก์

- ระบบสำหรับ การตรวจสอบ ความสมบูรณ์ของรหัส OS ปกป้องรหัสจากการดัดแปลง

ในการใช้ VSM สภาพแวดล้อมต้องเป็นไปตามข้อกำหนดฮาร์ดแวร์ต่อไปนี้:

- รองรับ UEFI, Secure Boot และ Trusted Platform Module (TPM) สำหรับการจัดเก็บคีย์ที่ปลอดภัย

- รองรับฮาร์ดแวร์เวอร์ชวลไลเซชัน (VT-x, AMD-V หรือใหม่กว่า)

วิธีการเปิดใช้งาน Virtual Secure Mode (VSM) ใน Windows 10

มาดูวิธีเปิดใช้งาน Virtual Secure Mode Windows 10 กัน

- ต้องเปิดใช้งาน UEFI Secure Boot

- ต้องรวม Windows 10 ไว้ในโดเมน (VSM ปกป้องเฉพาะบัญชีผู้ใช้โดเมน ไม่ใช่ในเครื่อง)

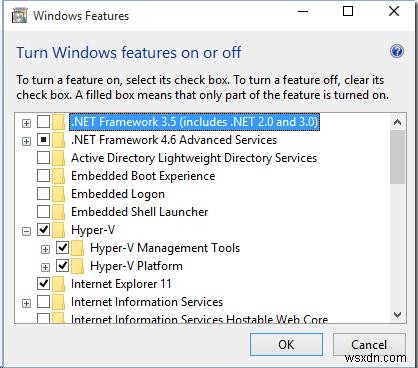

- ต้องติดตั้งบทบาท Hyper-V ใน Windows 10 (ในกรณีของเรา เราต้องติดตั้ง Hyper-V Platform ก่อน จากนั้นจึงติดตั้ง Hyper-V Management Tools)

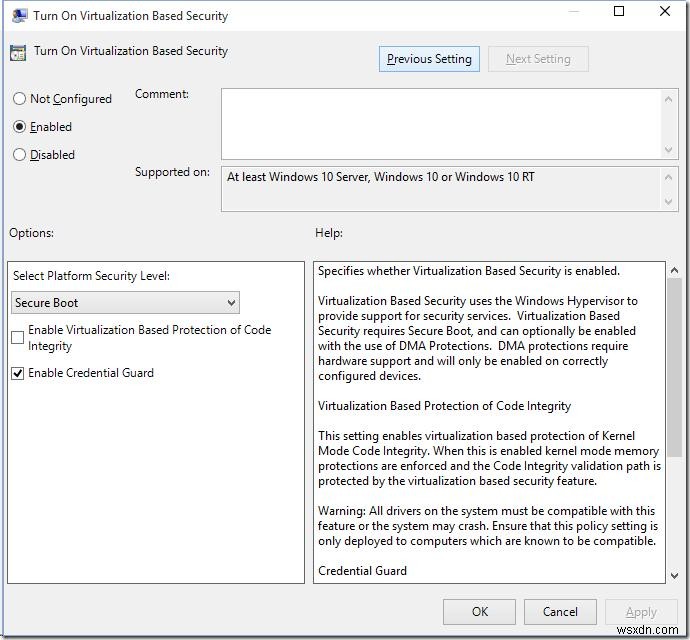

- ต้องเปิดใช้งานโหมดความปลอดภัยเสมือน (VSM) ในนโยบายพิเศษในตัวแก้ไขนโยบายกลุ่ม (gpedit.msc):การกำหนดค่าคอมพิวเตอร์ -> เทมเพลตการดูแลระบบ -> ระบบ -> Device Guard -> เปิดการจำลองเสมือน ความปลอดภัย . เปิดใช้งาน นโยบายนี้และเลือก Secure Boot ตัวเลือกใน เลือกระดับความปลอดภัยของแพลตฟอร์ม . ตรวจสอบ เปิดใช้งาน Credential Guard . ด้วย (การแยก LSA) ที่นี่

- และสิ่งสุดท้ายที่ต้องทำคือกำหนดค่า BCD ให้เริ่ม Windows 10 ใน VSM:

bcdedit /set vsmlaunchtype auto

bcdedit /set vsmlaunchtype อัตโนมัติ

- รีสตาร์ทคอมพิวเตอร์ของคุณ

วิธีการตรวจสอบให้แน่ใจว่า VSM เปิดอยู่

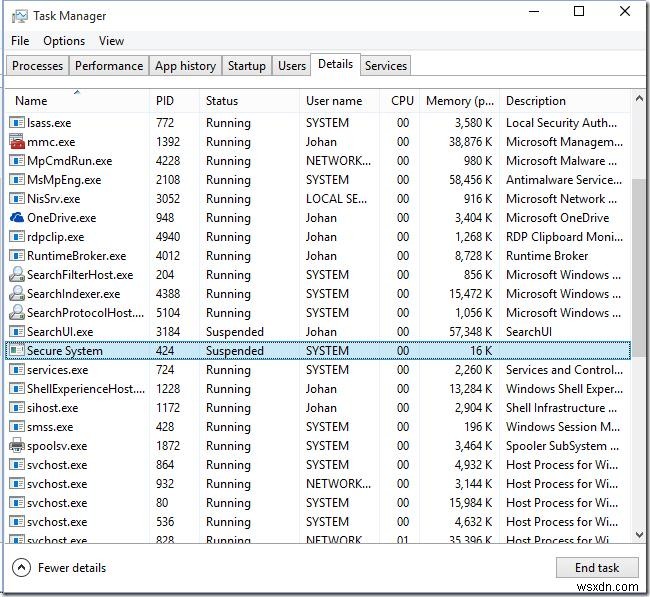

คุณสามารถตรวจสอบให้แน่ใจว่า VSM ทำงานอยู่หากปลอดภัยระบบ มีกระบวนการอยู่ในตัวจัดการงาน

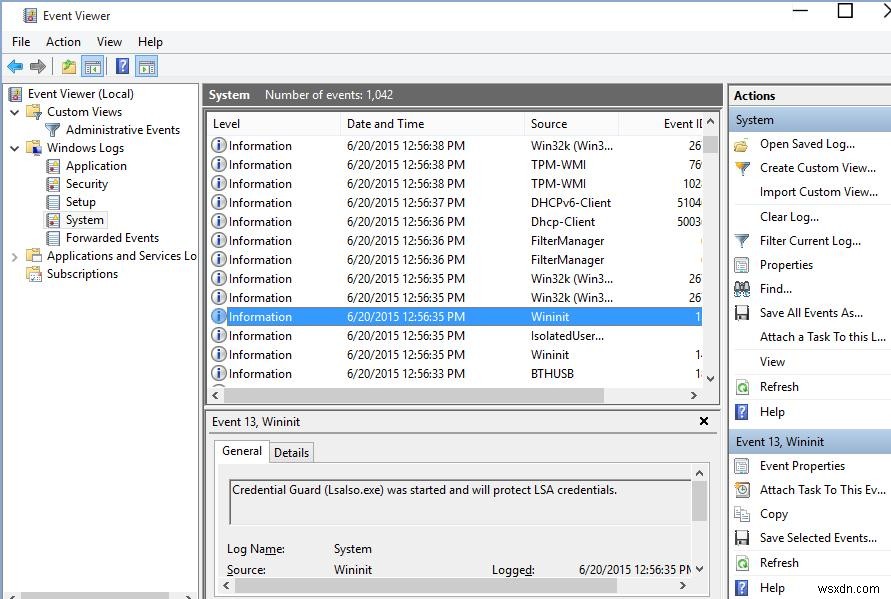

หรือหากมีเหตุการณ์ “Credential Guard (Lsalso.exe) เริ่มต้นขึ้น และจะปกป้องข้อมูลรับรอง LSA ” ในบันทึกของระบบ

วิธีทดสอบความปลอดภัย VSM

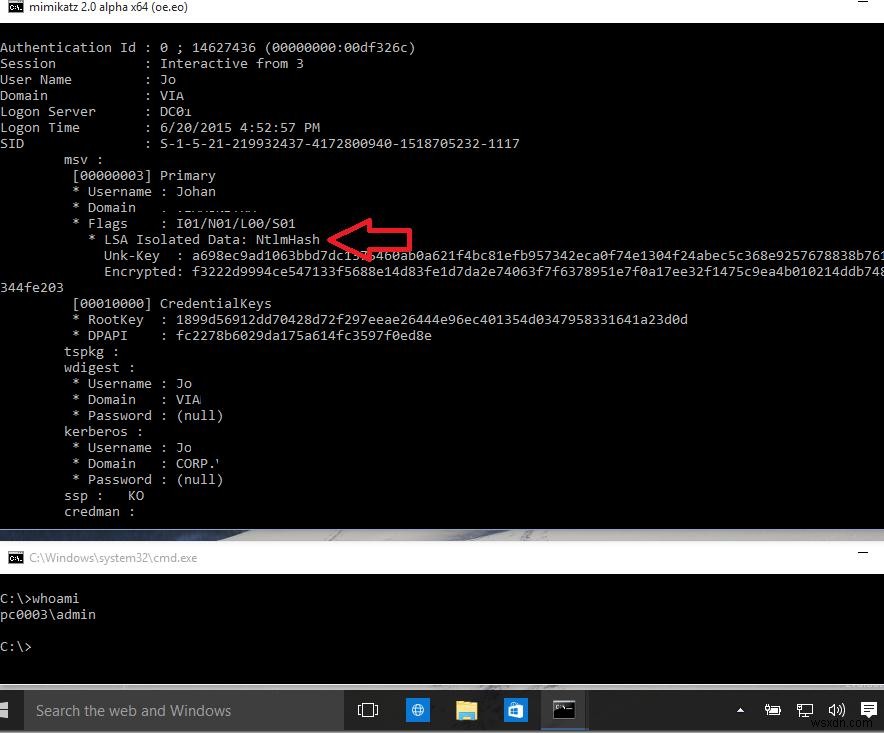

เข้าสู่ระบบด้วยบัญชีโดเมนไปยังเครื่องที่เปิดใช้งาน VSM และเรียกใช้คำสั่ง mimikatz ต่อไปนี้ด้วยสิทธิ์ของผู้ดูแลระบบในพื้นที่:

mimikatz.exe privilege::debug sekurlsa::logonpasswords exit |

สิทธิ์ mimikatz.exe::debug sekurlsa::logonpasswords exit

เราจะเห็นได้ว่า LSA กำลังทำงานในสภาพแวดล้อมแบบแยกส่วนและไม่สามารถรับแฮชรหัสผ่านของผู้ใช้ได้

หากคุณทำเช่นเดียวกันกับเครื่องที่ปิดใช้งาน VSM เราจะได้รับแฮช NTLM ของรหัสผ่านผู้ใช้ ซึ่งสามารถใช้ในการโจมตีแบบพาส-เดอะ-แฮช

Ref:การเปิดใช้งาน Virtual Secure Mode (VSM) ใน Windows 10 Enterprise Build 10130