เราไปต่อกันที่บทความชุดหนึ่งเกี่ยวกับมาตรการต่อต้านแรนซัมแวร์ ครั้งล่าสุด เราพิจารณาวิธีง่ายๆ ในการป้องกันการเข้ารหัส ransomware.on ไฟล์เซิร์ฟเวอร์ Windows โดยใช้ FSRM วันนี้เราจะมาพูดถึงวิธีการกู้คืนไฟล์ของคุณอย่างง่ายดายหากแรนซัมแวร์เจาะเข้าไปในคอมพิวเตอร์แล้วและเอกสารของผู้ใช้ได้รับการเข้ารหัส

วิธีที่ง่ายที่สุดในการกู้คืนไฟล์ต้นฉบับหลังจากติดแรนซัมแวร์ที่เข้ารหัสคือการกู้คืนจากข้อมูลสำรอง คุณสามารถจัดระเบียบการสำรองข้อมูลแบบรวมศูนย์บนเซิร์ฟเวอร์ไฟล์ของคุณได้ แต่การสำรองข้อมูลบนคอมพิวเตอร์ของผู้ใช้ทำได้ยากกว่า โชคดีที่ Windows มีกลไกการสำรองข้อมูลแบบบูรณาการ — สำเนาเงา สร้างโดย Volume Shadow Copy Service (VSS) .

เพื่อให้สามารถกู้คืนไฟล์เวอร์ชันก่อนหน้าจากสแน็ปช็อต VSS ต้องเป็นไปตามข้อกำหนดต่อไปนี้:

- ต้องเปิดใช้งาน VSS สำหรับโวลุ่มที่ได้รับการป้องกัน

- ควรมีเนื้อที่ว่างเพียงพอบนดิสก์ของคุณเพื่อจัดเก็บสแน็ปช็อต (อย่างน้อย 10-20%)

- ผู้ใช้ไม่ควรมีสิทธิ์ของผู้ดูแลระบบภายในบนคอมพิวเตอร์ (มัลแวร์เข้ารหัสที่ทันสมัยที่สุดเมื่อเรียกใช้การยกระดับจะลบสแน็ปช็อต VSS ที่มีอยู่ทั้งหมด) และต้องเปิดใช้งานการควบคุมบัญชีผู้ใช้ (UAC)

มาพิจารณากลไกที่อนุญาตให้จัดการนโยบายจากส่วนกลางในการสร้างสแน็ปช็อตในสภาพแวดล้อมโดเมน Active Directory และกู้คืนไฟล์ดั้งเดิมได้อย่างง่ายดายหลังจากการโจมตีด้วยการเข้ารหัสแรนซัมแวร์

สารบัญ:

- วิธีเปิดใช้งาน VSS บนคอมพิวเตอร์โดเมนโดยใช้ GPO

- วิธีการคัดลอก Vshadow.exe ไปยังคอมพิวเตอร์ของผู้ใช้โดยใช้ GPO

- สคริปต์ PowerShell เพื่อสร้างสำเนาเงาของไดรฟ์ข้อมูลทั้งหมด

- งานตามกำหนดเวลาเพื่อสร้าง VSS Snapshots

- วิธีการกู้คืนไฟล์ต้นฉบับจาก VSS Snapshot

- บทสรุป

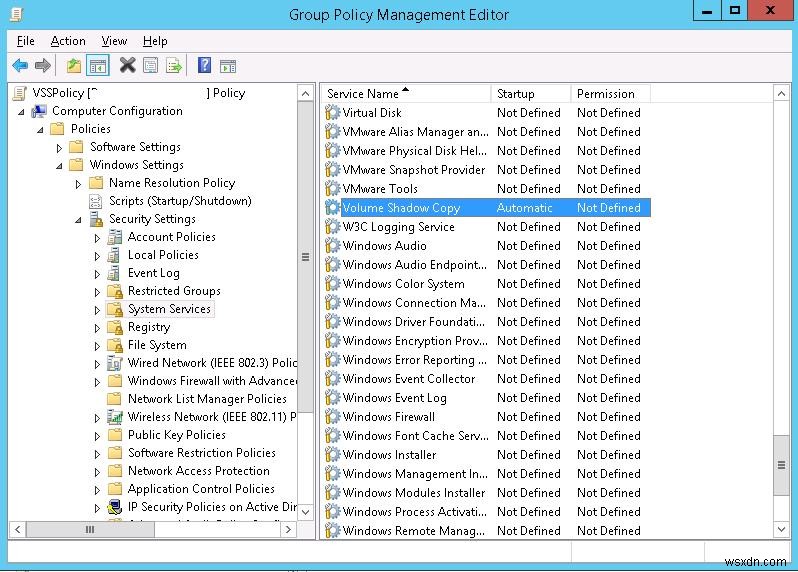

วิธีเปิดใช้งาน VSS บนคอมพิวเตอร์โดเมนโดยใช้ GPO

ก่อนอื่น สร้างนโยบายกลุ่มเพื่อเปิดใช้งานบริการ Volume Shadow Copy (VSS) บนคอมพิวเตอร์โดเมน ให้ทำใน GPMC.msc console สร้างวัตถุ GPO ใหม่ด้วยชื่อ VSSPolicy และกำหนดให้กับ OU ที่มีคอมพิวเตอร์ของผู้ใช้

ตอนนี้แก้ไข GPO ของคุณ ในรายการบริการใน การกำหนดค่าคอมพิวเตอร์->การตั้งค่า Windows->การตั้งค่าความปลอดภัย->บริการระบบ ค้นหา Volume Shadow Copy และตั้งค่า อัตโนมัติ ชนิดเริ่มต้น

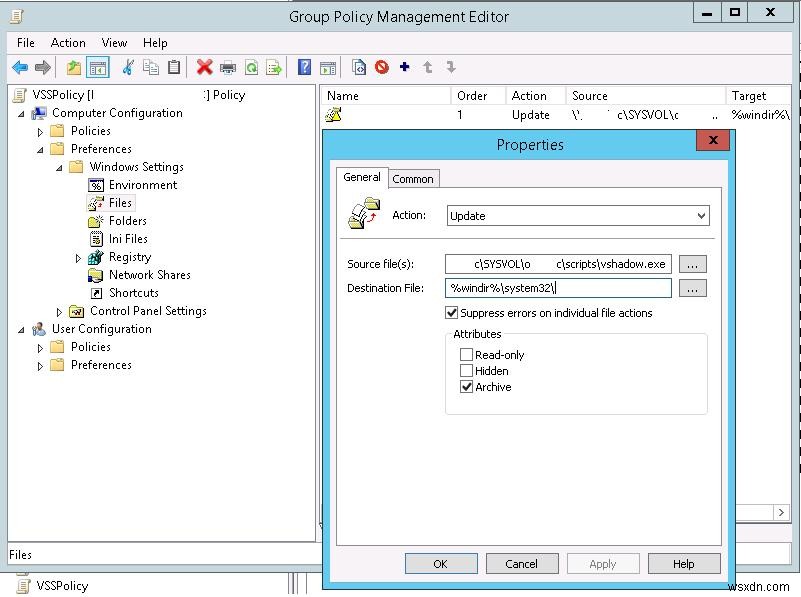

วิธีการคัดลอก Vshadow.exe ไปยังคอมพิวเตอร์ของผู้ใช้โดยใช้ GPO

ในการสร้างและจัดการ Shadow Copy บนคอมพิวเตอร์ของผู้ใช้ เราจำเป็นต้องมีเครื่องมือ vshadow.exe จาก Windows SDK ในตัวอย่างนี้ เราจะใช้ vshadow จาก SDK สำหรับ Windows 7 x64 (ในกรณีของฉัน มันทำงานอย่างถูกต้องทั้งใน Windows 7 และใน Windows 10 x64) คัดลอก vshadow.exe ไปยัง %windir%\system32 บนคอมพิวเตอร์ทุกเครื่องที่ใช้ GPP

เคล็ดลับ . คุณสามารถดาวน์โหลด vshadow.exe โดยใช้ลิงก์นี้: vshadow_exe_win7x64.zip

จากนั้นใน การกำหนดค่าคอมพิวเตอร์ –> การตั้งค่า –> การตั้งค่า Windows -> ไฟล์ สร้างนโยบายใหม่ที่คัดลอก vshadow.exe จาก \\domain.loc\SYSVOL\domain.loc\scripts\vshadow.exe (ต้องคัดลอกไฟล์ที่นี่ก่อนหน้านี้) ถึง %windir%\system32\vshadow.exe . สามารถกำหนดค่านโยบายนี้เพื่อให้ใช้งานได้เพียงครั้งเดียว (ใช้ครั้งเดียวและไม่ต้องสมัครใหม่)

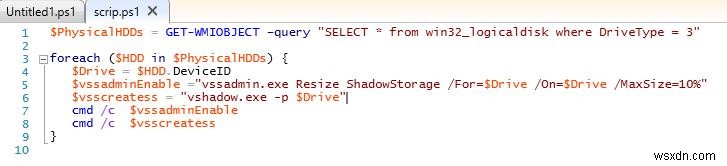

สคริปต์ PowerShell เพื่อสร้างสำเนาเงาของไดรฟ์ข้อมูลทั้งหมด

ต่อไป เราจำเป็นต้องมีสคริปต์เพื่อตรวจหารายการไดรฟ์ในระบบ เปิดใช้งานการสร้างเงาและสร้างสแน็ปช็อต VSS ใหม่ ฉันได้รับสคริปต์ต่อไปนี้:

$HDDs = GET-WMIOBJECT –query "SELECT * from win32_logicaldisk where DriveType = 3"

foreach ($HDD in $HDDs) {

$Drive = $HDD.DeviceID

$vssadminEnable ="vssadmin.exe Resize ShadowStorage /For=$Drive /On=$Drive /MaxSize=10%"

$vsscreatess = "vshadow.exe -p $Drive"

cmd /c $vssadminEnable

cmd /c $vsscreatess

}

สตริงแรกช่วยให้ค้นหาไดรฟ์ทั้งหมดในระบบ จากนั้น vshadow จะเปิดใช้งานเงาสำหรับแต่ละดิสก์และสร้างสำเนาใหม่ สำเนาควรใช้พื้นที่น้อยกว่า 10%

บันทึกสคริปต์นี้เป็นไฟล์ vss-script.ps1 และคัดลอกไปยังคอมพิวเตอร์ของผู้ใช้โดยใช้ GPP ด้วย

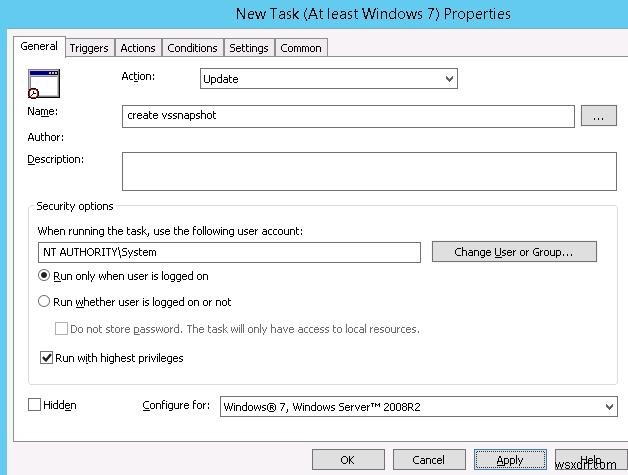

งานตามกำหนดเวลาเพื่อสร้างสแนปชอต VSS

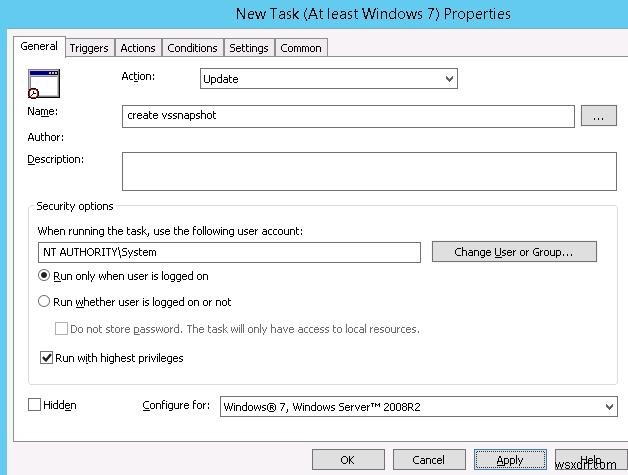

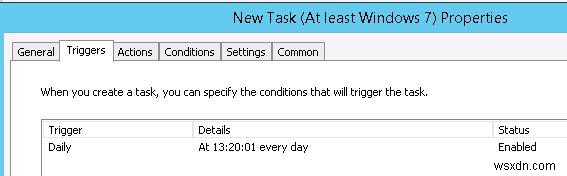

สิ่งสุดท้ายที่คุณต้องทำคือสร้างงานที่กำหนดเวลาไว้บนคอมพิวเตอร์ทุกเครื่องเพื่อเรียกใช้ vss-script.ps1 เป็นประจำ และสร้างสแนปชอตใหม่สำหรับไดรฟ์ทั้งหมด สร้างงานนี้ได้ง่ายขึ้นโดยใช้ GPP ในการดำเนินการในส่วน GPO การกำหนดค่าคอมพิวเตอร์ -> การตั้งค่า -> งานที่กำหนดเวลาไว้ สร้างงานตามกำหนดการใหม่ (ใหม่-> งานที่กำหนดเวลาไว้ (อย่างน้อย Windows 7)) ด้วยชื่อ สร้าง vssnapshot ซึ่งต้องได้รับการยกระดับเป็น NT AUTHORITY\System

สมมติว่า งานจะต้องดำเนินการทุกวัน เวลา 13:20 น. (ในที่นี้ คุณจะต้องคิดว่าต้องการให้สร้างสแน็ปช็อตบ่อยเพียงใด)

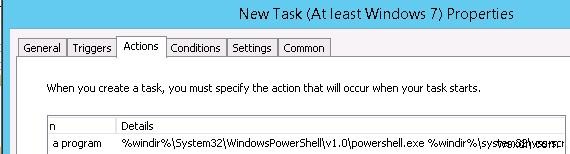

สคริปต์ที่จะเรียกใช้:%windir%\System32\WindowsPowerShell\v1.0\powershell.exe

ด้วยอาร์กิวเมนต์ %windir%\system32\vss-script.ps1

$vssadminDeleteOld = “vshadow.exe -do=%$Drive”

cmd /c $vssadminDeleteOld

วิธีการกู้คืนไฟล์ต้นฉบับจาก VSS Snapshot

หากคอมพิวเตอร์ของผู้ใช้ติดแรนซัมแวร์ ผู้ดูแลระบบหรือเจ้าหน้าที่ทีมสนับสนุนด้านเทคนิคสามารถกู้คืนเอกสารที่เข้ารหัสจากสแน็ปช็อตได้

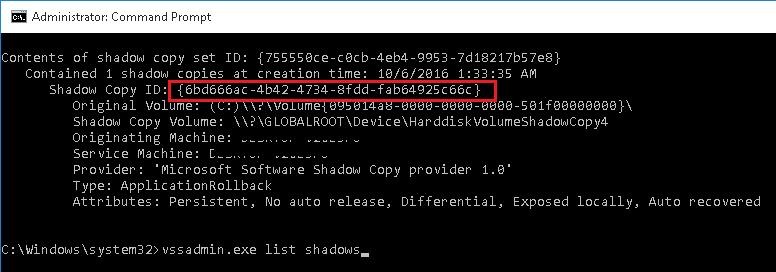

สามารถแสดงรายการสแน็ปช็อตที่มีอยู่ทั้งหมดได้โดยใช้คำสั่งนี้:

vssadmin.exe list shadows

ในตัวอย่างของเรา สแนปชอตล่าสุดสร้างขึ้นเมื่อวันที่ 10/6/2559 1:33:35 น. และมี Shadow Copy ID ={6db666ac-4d42-4734-8fbb-fad64825c66c}

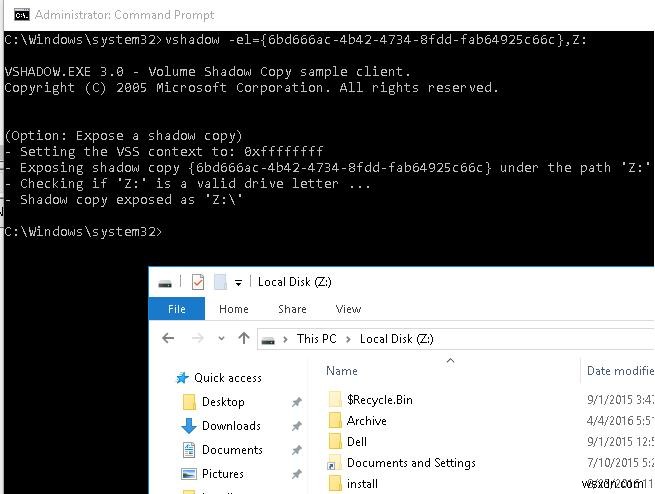

เมานต์สแน็ปช็อตนี้ในโหมดอ่านอย่างเดียวเป็นไดรฟ์ระบบที่แยกจากกันโดยใช้ ID:

vshadow -el={6db666ac-4d42-4734-8fbb-fad64825c66c},Z:

ตอนนี้ใช้ File Explorer หรือตัวจัดการไฟล์อื่น ๆ คัดลอกไฟล์ต้นฉบับจากดิสก์ Z:.

ในการยกเลิกการต่อเชื่อมดิสก์ด้วยสแน็ปช็อต:

mountvol Z:\ /D

บทสรุป

แน่นอนว่า VSS ไม่ใช่วิธีการป้องกันการเข้ารหัสแรนซัมแวร์ และอย่ายกเลิกแนวทางที่ครอบคลุมในการรักษาความปลอดภัยคอมพิวเตอร์ (ซอฟต์แวร์ป้องกันไวรัส นโยบาย SRP / AppLocker ตัวกรองชื่อเสียง SmartScreen เป็นต้น) อย่างไรก็ตาม ในความเห็นของฉัน ความเรียบง่ายและความพร้อมใช้งานของ Volume Shadow Copy เป็นข้อได้เปรียบที่ดีของวิธีนี้ในการกู้คืนข้อมูลที่เข้ารหัส ซึ่งน่าจะมีประโยชน์ในกรณีที่มีการเจาะมัลแวร์ในคอมพิวเตอร์ของผู้ใช้