สร้างขึ้นด้วยหลักการ Zero Trust ที่เป็นแกนหลักในการปกป้องข้อมูลและการเข้าถึงจากทุกที่ ช่วยให้คุณได้รับการปกป้องและมีประสิทธิภาพ

บทนำ

การเร่งความเร็วของการเปลี่ยนแปลงทางดิจิทัลและการขยายสถานที่ทำงานแบบระยะไกลและแบบไฮบริดทำให้เกิดโอกาสใหม่ๆ แก่องค์กร ชุมชน และบุคคล ส่งผลให้รูปแบบการทำงานของเราเปลี่ยนไป และตอนนี้ พนักงานต้องการประสบการณ์ผู้ใช้ที่เรียบง่ายและใช้งานง่ายเพื่อทำงานร่วมกันและทำงานได้อย่างมีประสิทธิภาพไม่ว่าจะอยู่ที่ใด แต่การขยายการเข้าถึงและความสามารถในการทำงานได้ทุกที่ยังทำให้เกิดภัยคุกคามและความเสี่ยงใหม่ๆ จากข้อมูลล่าสุดจากรายงาน Security Signals ที่ได้รับมอบหมายจาก Microsoft 75% ของผู้มีอำนาจตัดสินใจด้านความปลอดภัยในระดับรองประธานขึ้นไปรู้สึกว่าการย้ายไปยังงานแบบไฮบริดทำให้องค์กรเสี่ยงต่อภัยคุกคามด้านความปลอดภัยมากขึ้น

ที่ Microsoft เราทำงานอย่างหนักเพื่อส่งเสริมทุกคนและทุกองค์กรบนโลกใบนี้ให้ประสบความสำเร็จมากขึ้น . เรามุ่งมั่นที่จะช่วยให้ลูกค้าได้รับความปลอดภัยและมั่นใจ ด้วยการลงทุนด้านความปลอดภัยกว่า 1 พันล้านดอลลาร์ในแต่ละปี ผู้เชี่ยวชาญด้านความปลอดภัยมากกว่า 3,500 คน และอุปกรณ์ Windows 10 กว่า 1.3 พันล้านเครื่องที่ใช้ทั่วโลก เรามีข้อมูลเชิงลึกเกี่ยวกับภัยคุกคามที่ลูกค้าของเราเผชิญ

ลูกค้าของเราต้องการโซลูชันการรักษาความปลอดภัยที่ทันสมัยซึ่งให้การป้องกันแบบ end-to-end ได้ทุกที่ Windows 11 เป็นโครงสร้างที่มีหลักการ Zero Trust สำหรับงานไฮบริดยุคใหม่ Zero Trust เป็นรูปแบบการรักษาความปลอดภัยบนพื้นฐานของสมมติฐานที่ว่าไม่มีผู้ใช้หรืออุปกรณ์ใดเข้าถึงได้จนกว่าจะพิสูจน์ความปลอดภัยและความสมบูรณ์ Windows 11 ยกระดับมาตรฐานการรักษาความปลอดภัยด้วยข้อกำหนดใหม่ที่สร้างขึ้นทั้งในฮาร์ดแวร์และซอฟต์แวร์เพื่อการปกป้องขั้นสูงจากชิปสู่ระบบคลาวด์ . ด้วย Windows 11 ลูกค้าของเราสามารถเปิดใช้งานการทำงานแบบไฮบริดและประสบการณ์ใหม่ๆ ได้โดยไม่กระทบต่อความปลอดภัย

ประมาณ 80% ของผู้มีอำนาจตัดสินใจด้านความปลอดภัยกล่าวว่าซอฟต์แวร์เพียงอย่างเดียวไม่เพียงพอต่อการป้องกันภัยคุกคามที่เกิดขึ้นใหม่ 1

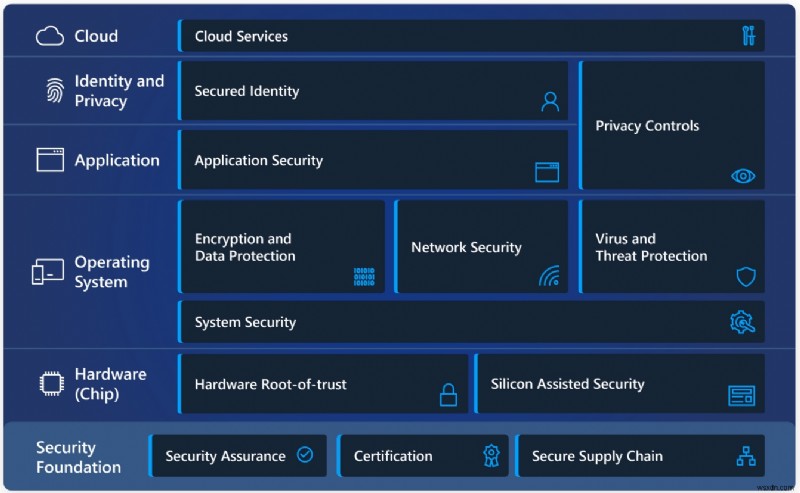

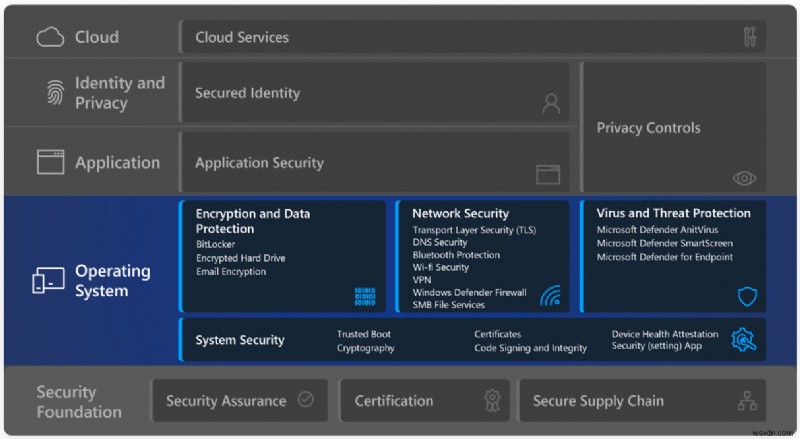

ใน Windows 11 ฮาร์ดแวร์และซอฟต์แวร์ทำงานร่วมกันเพื่อการป้องกันจาก CPU ไปยังระบบคลาวด์ ดูชั้นการป้องกันในไดอะแกรมง่ายๆ นี้และรับภาพรวมคร่าวๆ ของลำดับความสำคัญด้านความปลอดภัยด้านล่าง

วิธีที่ Windows 11 เปิดใช้งานการป้องกัน Zero Trust

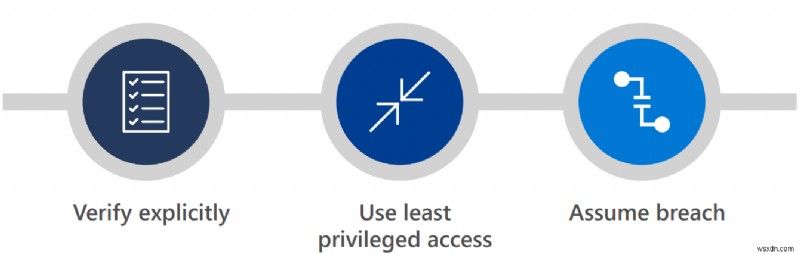

หลักการ Zero Trust มีสามประการ ขั้นแรก ตรวจสอบให้ชัดเจน ตรวจสอบและอนุญาตเสมอตามจุดข้อมูลที่มีอยู่ทั้งหมด รวมถึงข้อมูลประจำตัวของผู้ใช้ ตำแหน่ง ความสมบูรณ์ของอุปกรณ์ บริการหรือปริมาณงาน การจัดประเภทข้อมูล และความผิดปกติ ประการที่สองใช้การเข้าถึงที่มีสิทธิพิเศษน้อยที่สุด จำกัดการเข้าถึงของผู้ใช้ด้วยนโยบายที่ปรับเปลี่ยนตามความเสี่ยงและการเข้าถึงที่ทันเวลาและเพียงพอ และการปกป้องข้อมูลเพื่อช่วยรักษาความปลอดภัยของข้อมูลและประสิทธิภาพการทำงาน และสุดท้ายถือว่าละเมิด สมมติว่าการละเมิดดำเนินการในลักษณะที่ลดรัศมีการระเบิดและการเข้าถึงส่วนต่างๆ ให้เหลือน้อยที่สุด ตรวจสอบการเข้ารหัสตั้งแต่ต้นทางถึงปลายทางและใช้การวิเคราะห์เพื่อให้มองเห็นได้เพื่อปรับปรุงการตรวจจับและการป้องกันภัยคุกคาม

สำหรับ Windows 11 หลักการ Zero Trust ของการตรวจสอบจะใช้กับความเสี่ยงทั้งจากอุปกรณ์และผู้ใช้อย่างชัดเจน นอกจากนี้ windows 11 ยังให้การรักษาความปลอดภัยชิปสู่คลาวด์ ทำให้ผู้ดูแลระบบไอทีได้รับการรับรองและวัดผลเพื่อพิจารณาว่าอุปกรณ์ตรงตามข้อกำหนดหรือไม่และสามารถเชื่อถือได้ และ Windows 11 ทำงานนอกกรอบด้วย Microsoft Intune และ Azure Active Directory ดังนั้นการตัดสินใจในการเข้าถึงและการบังคับใช้จึงราบรื่น นอกจากนี้ ผู้ดูแลระบบไอทียังปรับแต่ง Windows 11 ให้ตรงตามข้อกำหนดของผู้ใช้และนโยบายเฉพาะสำหรับการเข้าถึง ความเป็นส่วนตัว การปฏิบัติตามข้อกำหนด และอื่นๆ ได้อย่างง่ายดาย

ผู้ใช้แต่ละรายยังได้รับประโยชน์จากการป้องกันที่แข็งแกร่ง ซึ่งรวมถึงมาตรฐานใหม่สำหรับการรักษาความปลอดภัยบนฮาร์ดแวร์และการป้องกันแบบไม่ต้องใช้รหัสผ่าน ในตอนนี้ ผู้ใช้ทุกคนสามารถเปลี่ยนรหัสผ่านที่อาจมีความเสี่ยงได้ด้วยการพิสูจน์ตัวตนที่ปลอดภัยด้วยแอป Microsoft Authenticator ลงชื่อเข้าใช้ด้วยใบหน้าหรือลายนิ้วมือ 2 คีย์ความปลอดภัยหรือรหัสยืนยันที่ส่งไปยังโทรศัพท์หรืออีเมล

ภาพรวมของลำดับความสำคัญด้านความปลอดภัยของ Windows 11

ความปลอดภัย โดยค่าเริ่มต้น

ผู้มีอำนาจตัดสินใจด้านความปลอดภัยเกือบ 90% ที่ตอบแบบสำรวจกล่าวว่าฮาร์ดแวร์ที่ล้าสมัยทำให้องค์กรเปิดรับการโจมตีได้มากขึ้น และฮาร์ดแวร์ที่ทันสมัยกว่าจะช่วยปกป้อง

จากภัยคุกคามในอนาคต จากนวัตกรรมของ Windows 10 เราได้ทำงานร่วมกับผู้ผลิตและคู่ค้าซิลิคอนเพื่อมอบความสามารถในการรักษาความปลอดภัยฮาร์ดแวร์เพิ่มเติม เพื่อตอบสนองแนวภัยคุกคามที่เปลี่ยนแปลงไป และช่วยให้ทำงานและเรียนรู้แบบไฮบริดได้มากขึ้น ข้อกำหนดด้านความปลอดภัยของฮาร์ดแวร์ชุดใหม่ที่มี Windows 11 ได้รับการออกแบบมาเพื่อสร้างรากฐานที่แข็งแกร่งยิ่งขึ้นและต้านทานการโจมตีได้มากขึ้น

เพิ่มประสิทธิภาพฮาร์ดแวร์และระบบปฏิบัติการ

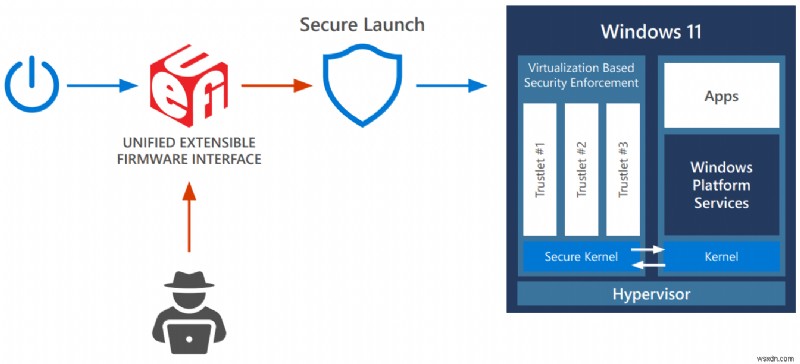

ด้วยการรักษาความปลอดภัยแยกตามฮาร์ดแวร์ที่เริ่มต้นที่ชิป Windows 11 จะจัดเก็บข้อมูลที่สำคัญไว้เบื้องหลังอุปสรรคด้านความปลอดภัยเพิ่มเติม ซึ่งแยกออกจากระบบปฏิบัติการ ด้วยเหตุนี้ ข้อมูลรวมถึงคีย์การเข้ารหัสและข้อมูลรับรองผู้ใช้จึงได้รับการปกป้องจากการเข้าถึงและการปลอมแปลงโดยไม่ได้รับอนุญาต ใน Windows 11 ฮาร์ดแวร์และซอฟต์แวร์จะปกป้องระบบปฏิบัติการ ด้วยการรักษาความปลอดภัยแบบเวอร์ชวลไลเซชั่น (VBS) และ Secure Boot ในตัว และเปิดใช้งานโดยค่าเริ่มต้นบน CPU ใหม่ ถึงตัวร้ายจะเข้าก็ไปไม่ห่าง VBS ใช้คุณลักษณะการจำลองเสมือนของฮาร์ดแวร์เพื่อสร้างและแยกพื้นที่ปลอดภัยของหน่วยความจำออกจากระบบปฏิบัติการ สภาพแวดล้อมที่แยกออกมา

นี้โฮสต์โซลูชันการรักษาความปลอดภัยหลายตัว ช่วยเพิ่มการป้องกันจากช่องโหว่ในระบบปฏิบัติการอย่างมาก และป้องกันการใช้ช่องโหว่ที่เป็นอันตราย ด้วยการรับรองความสมบูรณ์ของอุปกรณ์พร้อมบริการคลาวด์ Windows 11 จึงไม่มีความพร้อมที่ไว้วางใจ

การรักษาความปลอดภัยแอปพลิเคชันที่แข็งแกร่งและการควบคุมความเป็นส่วนตัว

เพื่อช่วยปกป้องข้อมูลส่วนบุคคลและข้อมูลทางธุรกิจและเป็นส่วนตัว Windows 11 มีการรักษาความปลอดภัยแอปพลิเคชันหลายชั้นเพื่อปกป้องข้อมูลที่สำคัญและความสมบูรณ์ของรหัส การแยกและการควบคุมแอปพลิเคชัน ความสมบูรณ์ของรหัส การควบคุมความเป็นส่วนตัว และหลักการที่มีสิทธิ์น้อยที่สุดช่วยให้นักพัฒนาสามารถสร้างความปลอดภัยและความเป็นส่วนตัวได้ตั้งแต่เริ่มต้น การรักษาความปลอดภัยที่ผสานรวมนี้ช่วยป้องกันการละเมิดและมัลแวร์ ช่วยเก็บข้อมูลให้เป็นส่วนตัว และให้การควบคุมที่จำเป็นแก่ผู้ดูแลระบบไอที

ใน Windows 11 Microsoft Defender Application Guard 3 ใช้เทคโนโลยีการจำลองเสมือน Hyper-V เพื่อแยกเว็บไซต์ที่ไม่น่าเชื่อถือและไฟล์ Microsoft Office ในคอนเทนเนอร์ แยกจากและไม่สามารถเข้าถึงระบบปฏิบัติการโฮสต์และข้อมูลองค์กร เพื่อปกป้องความเป็นส่วนตัว Windows 11 ยังให้การควบคุมเพิ่มเติมว่าแอปและฟีเจอร์ใดบ้างที่สามารถรวบรวมและใช้ข้อมูล เช่น ตำแหน่งของอุปกรณ์ หรือเข้าถึงทรัพยากร เช่น กล้องและไมโครโฟน

ข้อมูลประจำตัวที่ปลอดภัย

รหัสผ่านไม่สะดวกในการใช้งานและเป็นเป้าหมายหลักสำหรับอาชญากรไซเบอร์—และเป็นส่วนสำคัญของความปลอดภัยทางดิจิทัลมานานหลายปี การเปลี่ยนแปลงนั้นด้วยการป้องกันแบบไม่ใช้รหัสผ่านที่มีใน Windows 11 หลังจากกระบวนการให้สิทธิ์ที่ปลอดภัย ข้อมูลรับรองจะได้รับการปกป้องหลังการรักษาความปลอดภัยระดับฮาร์ดแวร์และซอฟต์แวร์ ทำให้ผู้ใช้เข้าถึงแอปและบริการคลาวด์ได้อย่างปลอดภัยและไม่ต้องใช้รหัสผ่าน

ผู้ใช้แต่ละรายสามารถลบรหัสผ่านออกจากบัญชี Microsoft และใช้แอป Microsoft

Authenticator

4

Windows สวัสดี

5

คีย์ความปลอดภัย FIDO2 สมาร์ทการ์ด หรือรหัสยืนยันที่ส่งไปยังโทรศัพท์หรืออีเมล ผู้ดูแลระบบไอทีและผู้บริโภคสามารถตั้งค่าอุปกรณ์ Windows 11

เป็นแบบไม่มีรหัสผ่านตั้งแต่แกะกล่อง โดยใช้ประโยชน์จากเทคโนโลยีต่างๆ เช่น Windows Hello ให้สอดคล้องกับมาตรฐาน Fast Identity Online (FIDO) Windows 11 ปกป้องข้อมูลประจำตัวด้วยการรักษาความปลอดภัยฮาร์ดแวร์ระดับชิป ซึ่งรวมถึง TPM 2.0 ร่วมกับ VBS และ Microsoft Credential Guard

การเชื่อมต่อกับบริการคลาวด์

ความปลอดภัยของ Windows 11 ขยายความเชื่อถือเป็นศูนย์ไปยังคลาวด์ ทำให้นโยบาย การควบคุม ขั้นตอน และเทคโนโลยีที่ทำงานร่วมกันเพื่อปกป้องอุปกรณ์ ข้อมูล แอปพลิเคชัน และข้อมูลประจำตัวของคุณได้จากทุกที่ Microsoft เสนอบริการคลาวด์ที่ครอบคลุมสำหรับข้อมูลประจำตัว ที่เก็บข้อมูล และการจัดการการเข้าถึง นอกเหนือจากเครื่องมือเพื่อยืนยันว่าอุปกรณ์ Windows ใดๆ ที่เชื่อมต่อกับเครือข่ายของคุณนั้นเชื่อถือได้ คุณยังบังคับใช้การปฏิบัติตามข้อกำหนดและการเข้าถึงแบบมีเงื่อนไขด้วยบริการการจัดการอุปกรณ์ที่ทันสมัย (MDM) เช่น Microsoft Intune ซึ่งทำงานร่วมกับ Azure Active Directory เพื่อควบคุมการเข้าถึงแอปพลิเคชันและข้อมูลผ่านระบบคลาวด์ 6

ความปลอดภัยของฮาร์ดแวร์

ภัยคุกคามสมัยใหม่ต้องการการรักษาความปลอดภัยที่ทันสมัย โดยมีความสอดคล้องกันระหว่างความปลอดภัยของฮาร์ดแวร์และเทคนิคการรักษาความปลอดภัยของซอฟต์แวร์ เพื่อให้ผู้ใช้ ข้อมูล และอุปกรณ์ได้รับการปกป้อง ระบบปฏิบัติการเพียงอย่างเดียวไม่สามารถป้องกันเครื่องมือและเทคนิคต่างๆ ที่อาชญากรไซเบอร์ใช้เพื่อประนีประนอมกับคอมพิวเตอร์ได้ เมื่อเข้าไปข้างในแล้ว ผู้บุกรุกอาจตรวจพบได้ยากในขณะที่มีส่วนร่วมในกิจกรรมชั่วร้ายหลายอย่างตั้งแต่การขโมยข้อมูลสำคัญหรือข้อมูลรับรองไปจนถึงการฝังมัลแวร์ลงในเฟิร์มแวร์ของอุปกรณ์ระดับต่ำซึ่งยากต่อการระบุและลบออก ภัยคุกคามใหม่เหล่านี้เรียกร้องให้มีฮาร์ดแวร์คอมพิวเตอร์ที่มีความปลอดภัยจนถึงแกนหลัก ซึ่งรวมถึงชิปฮาร์ดแวร์และโปรเซสเซอร์ที่เก็บข้อมูลทางธุรกิจที่ละเอียดอ่อน ด้วยการสร้างความสามารถด้านความปลอดภัยในฮาร์ดแวร์ เราสามารถลบช่องโหว่ทั้งคลาสที่

เคยมีอยู่ในซอฟต์แวร์เพียงอย่างเดียว ซึ่งมักจะให้ประสิทธิภาพที่เหนือกว่าเมื่อเทียบกับการใช้ความสามารถด้านความปลอดภัยเดียวกันในซอฟต์แวร์ ซึ่งจะเป็นการเพิ่มความปลอดภัยโดยรวมของระบบโดยไม่กระทบต่อประสิทธิภาพของระบบที่วัดได้

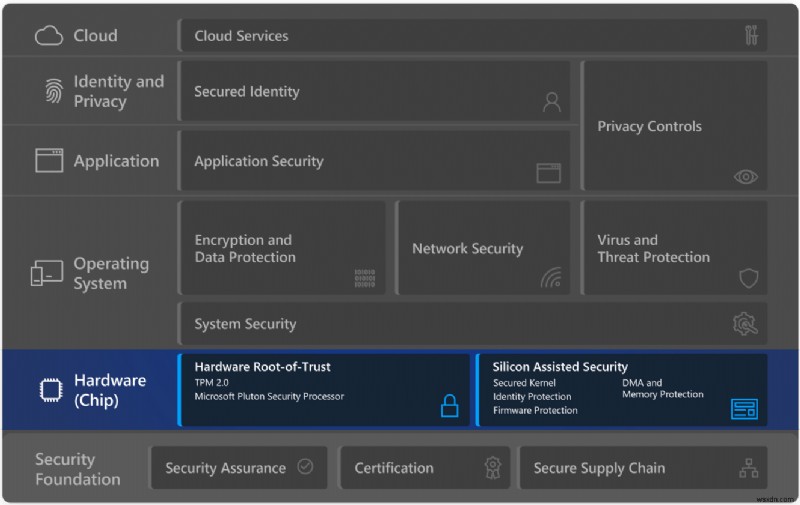

ด้วย Windows 11 Microsoft ได้ยกระดับความปลอดภัยของฮาร์ดแวร์เพื่อออกแบบ Windows เวอร์ชันที่ปลอดภัยที่สุดเท่าที่เคยมีมา เราได้เลือกข้อกำหนดฮาร์ดแวร์และคุณสมบัติความปลอดภัยเริ่มต้นอย่างรอบคอบโดยพิจารณาจากข้อมูลภัยคุกคามและการป้อนข้อมูลจากผู้เชี่ยวชาญชั้นนำทั่วโลก รวมถึง DoD, NSA และ NCSC ของสหราชอาณาจักร และทีม Microsoft Security ของเราเอง เราได้ทำงานร่วมกับพาร์ทเนอร์ด้านการผลิตชิปและอุปกรณ์เพื่อผสานรวมความสามารถในการรักษาความปลอดภัยขั้นสูงในซอฟต์แวร์ เฟิร์มแวร์ และฮาร์ดแวร์เพื่อสร้างการผสานรวมที่แน่นหนาซึ่งจะปกป้องจากชิปไปยังระบบคลาวด์

Windows 11 ให้การปกป้องฮาร์ดแวร์ในตัวตั้งแต่แกะกล่องด้วยการผสมผสานอันทรงพลังของการรักษาความปลอดภัยระดับรากของความน่าเชื่อถือของฮาร์ดแวร์และการรักษาความปลอดภัยโดยใช้ซิลิคอน

Hardware root-of-trust

รากของความน่าเชื่อถือของฮาร์ดแวร์ช่วยปกป้องและรักษาความสมบูรณ์ของระบบเมื่อฮาร์ดแวร์เปิด โหลดเฟิร์มแวร์ จากนั้นจึงเปิดระบบปฏิบัติการ ฮาร์ดแวร์ rootof-trust เป็นไปตามเป้าหมายความปลอดภัยที่สำคัญสองประการสำหรับระบบ มันวัดเฟิร์มแวร์และรหัสระบบปฏิบัติการอย่างปลอดภัยซึ่งบู๊ตระบบเพื่อให้มัลแวร์ไม่สามารถติดรหัสการบูตและซ่อนการมีอยู่ได้ รากของความน่าเชื่อถือของฮาร์ดแวร์ยังให้พื้นที่ที่มีความปลอดภัยสูงซึ่งแยกได้จากระบบปฏิบัติการและแอปพลิเคชันสำหรับการจัดเก็บคีย์การเข้ารหัส ข้อมูล และรหัส การป้องกันนี้จะปกป้องทรัพยากรที่สำคัญ เช่น สแต็คการตรวจสอบสิทธิ์ของ Windows โทเค็นการลงชื่อเพียงครั้งเดียว สแต็คไบโอเมตริกของ Windows Hello และคีย์การเข้ารหัสโวลุ่ม BitLocker

โมดูลแพลตฟอร์มที่เชื่อถือได้ (TPM)

TPM ได้รับการออกแบบมาเพื่อให้มีฟังก์ชันที่เกี่ยวข้องกับการรักษาความปลอดภัยบนฮาร์ดแวร์และช่วยป้องกันการปลอมแปลงที่ไม่ต้องการ TPM ให้ประโยชน์ด้านความปลอดภัยและความเป็นส่วนตัวสำหรับฮาร์ดแวร์ระบบ เจ้าของแพลตฟอร์ม และผู้ใช้ Windows Hello, BitLocker, Windows Defender System Guard และฟีเจอร์อื่นๆ ของ Windows อาศัย TPM สำหรับการสร้างคีย์ การจัดเก็บข้อมูลที่ปลอดภัย การเข้ารหัส การวัดความสมบูรณ์ของการบูต การรับรอง และความสามารถอื่นๆ อีกมากมาย ความสามารถเหล่านี้จะช่วยให้ลูกค้าปกป้องข้อมูลประจำตัวและข้อมูลของตนได้ดียิ่งขึ้น

ข้อกำหนด TPM เวอร์ชัน 2.0 มีการปรับปรุงที่สำคัญ เช่น ความยืดหยุ่นของอัลกอริธึมการเข้ารหัสที่ช่วยให้อัลกอริธึมการเข้ารหัสแข็งแกร่งขึ้น และลูกค้าสามารถใช้อัลกอริธึมทางเลือกที่ต้องการได้ เริ่มต้นด้วย Windows 10 การรับรองฮาร์ดแวร์ของ Microsoft กำหนดให้พีซี Windows ใหม่ทั้งหมดมี TPM 2.0 ในตัวและเปิดใช้งานตามค่าเริ่มต้น สำหรับ Windows 11 ทั้งอุปกรณ์ใหม่และที่อัปเกรดต้องมี TPM 2.0 ข้อกำหนดดังกล่าวช่วยเสริมความแข็งแกร่งให้กับมาตรการความปลอดภัยในอุปกรณ์ Windows 11 ทั้งหมด และช่วยให้มั่นใจว่าอุปกรณ์เหล่านี้จะได้รับประโยชน์จากความสามารถในการรักษาความปลอดภัยในอนาคตที่ขึ้นอยู่กับรากของความน่าเชื่อถือของฮาร์ดแวร์

เรียนรู้เพิ่มเติมเกี่ยวกับข้อกำหนด Windows 11 TPM และการเปิดใช้งาน TPM 2.0 บนพีซีของคุณ

ตัวประมวลผลความปลอดภัยพลูตัน

ตัวประมวลผลการรักษาความปลอดภัย Microsoft Pluton ให้การรักษาความปลอดภัยที่ชิป Pluton คือรากฐานของความน่าเชื่อถือของฮาร์ดแวร์ที่ออกแบบโดย Microsoft โดยร่วมมือกับคู่ค้าซิลิคอนของเราซึ่งมีจุดมุ่งหมายเพื่อมอบความแข็งแกร่งและความยืดหยุ่นที่จำเป็นสำหรับพีซีสมัยใหม่เพื่อจัดการกับแนวภัยคุกคามที่เปลี่ยนแปลงไป การออกแบบ Pluton ฝังรากของความน่าเชื่อถือของฮาร์ดแวร์ลงในพื้นผิวซิลิกอนเดียวกันกับ CPU โดยตรง หลักการออกแบบที่สำคัญนี้ขจัดจุดอ่อนทั่วไปเมื่อรากแห่งความเชื่อถืออยู่ในชิปแยกอื่นบนเมนบอร์ดที่แยกจาก CPU จุดอ่อนคือในขณะที่ชิปรากของความไว้วางใจเองอาจมีความปลอดภัยมาก แต่ก็มีจุดเชื่อมโยงที่อ่อนแอในเส้นทางการสื่อสารระหว่างรากของความไว้วางใจที่ไม่ต่อเนื่องและ CPU ที่สามารถใช้ประโยชน์จากการโจมตีทางกายภาพได้

Pluton รองรับมาตรฐานอุตสาหกรรม TPM 2.0 ซึ่งช่วยให้ลูกค้าได้รับประโยชน์ทันทีจากการรักษาความปลอดภัยขั้นสูงในฟีเจอร์ Windows ที่อาศัย TPM รวมถึง BitLocker, Windows Hello และ Windows Defender System Guard นอกจากจะเป็น TPM 2.0 แล้ว Pluton ยังสนับสนุนฟังก์ชันการรักษาความปลอดภัยอื่นๆ ที่นอกเหนือจากข้อกำหนด TPM 2.0 อีกด้วย และความสามารถในการขยายนี้ช่วยให้สามารถส่งมอบเฟิร์มแวร์ Pluton และคุณลักษณะ OS เพิ่มเติมเมื่อเวลาผ่านไปผ่าน Windows Update

เช่นเดียวกับ TPM อื่นๆ ข้อมูลประจำตัว คีย์การเข้ารหัส และข้อมูลสำคัญอื่นๆ ไม่สามารถดึงออกจาก Pluton แม้ว่าผู้โจมตีจะติดตั้งมัลแวร์หรือครอบครองพีซีโดยสมบูรณ์ก็ตาม การจัดเก็บข้อมูลที่ละเอียดอ่อน เช่น คีย์เข้ารหัสอย่างปลอดภัยภายในโปรเซสเซอร์ Pluton ซึ่งแยกออกจากส่วนที่เหลือของระบบ ช่วยให้มั่นใจได้ว่าเทคนิคการโจมตีที่เกิดขึ้นใหม่ เช่น การคาดเดาไม่สามารถเข้าถึงข้อมูลของคีย์ได้ พลูตันยังมีเทคโนโลยี Secure Hardware Cryptography Key (SHACK) ที่เป็นเอกลักษณ์ SHACK ช่วยให้มั่นใจได้ว่าคีย์จะไม่ถูกเปิดเผยภายนอกฮาร์ดแวร์ที่ได้รับการป้องกัน แม้แต่กับเฟิร์มแวร์ Pluton เอง ซึ่งให้ระดับความปลอดภัยที่ไม่เคยมีมาก่อนสำหรับลูกค้า Windows

Pluton ยังแก้ปัญหาด้านความปลอดภัยที่สำคัญในการทำให้เฟิร์มแวร์ของระบบอัปเดตทั่วทั้งระบบนิเวศของพีซี ปัจจุบัน ลูกค้าได้รับการอัปเดตเฟิร์มแวร์ความปลอดภัยจากแหล่งต่างๆ มากมาย ซึ่งยากต่อการจัดการ ส่งผลให้เกิดปัญหาในการอัปเดตอย่างกว้างขวาง Pluton มีแพลตฟอร์มที่ยืดหยุ่นและอัปเดตได้สำหรับการรันเฟิร์มแวร์ที่ใช้ฟังก์ชันการรักษาความปลอดภัยแบบ end-to-end ที่ Microsoft เป็นผู้สร้างสรรค์ บำรุงรักษา และอัปเดต Pluton ถูกรวมเข้ากับบริการ Windows Update ซึ่งได้ประโยชน์จากประสบการณ์การดำเนินงานกว่าทศวรรษที่มอบการอัปเดตในระบบปลายทางกว่าพันล้านระบบ

ตัวประมวลผลความปลอดภัยของ Microsoft Pluton จะจัดส่งพร้อมกับพีซี Windows ใหม่บางรุ่นโดยเริ่มในปี 2022 7

ซิลิกอนช่วยการรักษาความปลอดภัย

นอกเหนือจากรากความน่าเชื่อถือของฮาร์ดแวร์ที่ทันสมัยแล้ว ยังมีความสามารถอื่นๆ อีกมากมายใน CPU ล่าสุดที่ทำให้ระบบปฏิบัติการแข็งแกร่งขึ้นจากภัยคุกคาม เช่น โดยการปกป้องกระบวนการบู๊ต การปกป้องความสมบูรณ์ของหน่วยความจำ การแยกตรรกะการประมวลผลที่มีความสำคัญต่อความปลอดภัย และอื่นๆ .

เคอร์เนลที่ปลอดภัย

ความปลอดภัยบนการจำลองเสมือน (VBS) หรือที่เรียกว่าการแยกแกนกลางเป็นส่วนประกอบสำคัญในระบบรักษาความปลอดภัย VBS ใช้คำแนะนำการจำลองเสมือนสำหรับฮาร์ดแวร์ของ CPU เพื่อสร้างพื้นที่ปลอดภัยของหน่วยความจำที่แยกจากระบบปฏิบัติการปกติ Windows ใช้สภาพแวดล้อม VBS แบบแยกส่วนนี้เพื่อปกป้องฟังก์ชันของระบบปฏิบัติการที่มีความละเอียดอ่อนด้านความปลอดภัย เช่น เคอร์เนลที่ปลอดภัยและสินทรัพย์ด้านความปลอดภัย เช่น ข้อมูลประจำตัวผู้ใช้ที่รับรองความถูกต้อง แม้ว่ามัลแวร์จะเข้าถึงเคอร์เนล OS หลักได้ แต่ VBS ก็จำกัดและมีช่องโหว่อย่างมาก เนื่องจากไฮเปอร์ไวเซอร์และฮาร์ดแวร์การจำลองเสมือนช่วยป้องกันไม่ให้มัลแวร์เรียกใช้โค้ดหรือเข้าถึงความลับของแพลตฟอร์มที่ทำงานอยู่ในสภาพแวดล้อมที่ปลอดภัยของ VBS

Hypervisor-protected code integrity (HVCI) หรือที่เรียกว่าความสมบูรณ์ของหน่วยความจำ ใช้ VBS เพื่อเรียกใช้ Kernel Mode Code Integrity (KMCI) ภายในสภาพแวดล้อม VBS ที่ปลอดภัยแทนเคอร์เนลหลักของ Windows ซึ่งช่วยป้องกันการโจมตีที่พยายามแก้ไขโค้ดโหมดเคอร์เนล เช่น ไดรเวอร์ บทบาท KMCI คือการตรวจสอบว่ารหัสเคอร์เนลทั้งหมดได้รับการเซ็นชื่ออย่างถูกต้องและไม่ถูกดัดแปลงก่อนที่จะได้รับอนุญาตให้ทำงาน

HVCI ช่วยให้มั่นใจได้ว่าโค้ดที่ตรวจสอบแล้วเท่านั้นที่สามารถดำเนินการได้ในโหมดเคอร์เนล ไฮเปอร์ไวเซอร์ใช้ประโยชน์จากส่วนขยายการจำลองเสมือนของตัวประมวลผลเพื่อบังคับใช้การป้องกันหน่วยความจำที่ป้องกันไม่ให้ซอฟต์แวร์โหมดเคอร์เนลเรียกใช้โค้ดที่ไม่ได้รับการตรวจสอบความถูกต้องในครั้งแรกโดยระบบย่อยความสมบูรณ์ของโค้ด HVCI ป้องกันการโจมตีทั่วไป เช่น WannaCry ที่อาศัยความสามารถในการฉีดโค้ดที่เป็นอันตรายลงในเคอร์เนล HVCI สามารถป้องกันการแทรกโค้ดโหมดเคอร์เนลที่เป็นอันตรายได้ แม้ว่าไดรเวอร์และซอฟต์แวร์โหมดเคอร์เนลอื่นๆ จะมีข้อบกพร่อง

อุปกรณ์ Windows 11 ทั้งหมดจะรองรับ HVCI และอุปกรณ์ใหม่ส่วนใหญ่จะมาพร้อมกับการป้องกัน VBS และ HVCI โดยค่าเริ่มต้น

พีซีแบบ Secured-core Windows 11

รายงานสัญญาณความปลอดภัยในเดือนมีนาคม 2564 แสดงให้เห็นว่าองค์กรมากกว่า 80% ประสบกับการโจมตีเฟิร์มแวร์อย่างน้อยหนึ่งครั้งในช่วงสองปีที่ผ่านมา สำหรับลูกค้าในอุตสาหกรรมที่มีความละเอียดอ่อนของข้อมูล เช่น บริการทางการเงิน รัฐบาล และการดูแลสุขภาพ Microsoft ได้ทำงานร่วมกับคู่ค้า OEM เพื่อนำเสนออุปกรณ์ประเภทพิเศษที่เรียกว่า Secured-core PC อุปกรณ์ดังกล่าวมาพร้อมกับมาตรการความปลอดภัยเพิ่มเติมที่เปิดใช้งานในเลเยอร์เฟิร์มแวร์หรือแกนอุปกรณ์ที่รองรับ Windows

พีซีแบบ Secured-core ช่วยเสริมการป้องกันภัยคุกคามขั้นสูง เช่น การโจมตีเคอร์เนลจากแรนซัมแวร์ พีซีแบบ Secured-core ช่วยป้องกันการโจมตีของมัลแวร์และลดช่องโหว่ของเฟิร์มแวร์ให้เหลือน้อยที่สุดโดยเปิดใช้งานในสถานะที่สะอาดและเชื่อถือได้เมื่อเริ่มต้นระบบด้วยรากของความไว้วางใจที่บังคับใช้กับฮาร์ดแวร์เพื่อหยุดการติดไวรัสในเส้นทางของพวกเขา การรักษาความปลอดภัยแบบเวอร์ชวลไลเซชันจะเปิดใช้งานตามค่าเริ่มต้น และด้วยความสมบูรณ์ของโค้ดที่ป้องกันด้วยไฮเปอร์ไวเซอร์ในตัวซึ่งปกป้องหน่วยความจำของระบบ พีซีแบบ Secured-core ช่วยให้มั่นใจว่ารหัสระบบปฏิบัติการทั้งหมดเชื่อถือได้ และไฟล์สั่งการจะได้รับการลงนามโดยหน่วยงานที่รู้จักและได้รับการอนุมัติเท่านั้น

ประโยชน์ของพีซีที่ใช้ Windows 11 แบบ Secured-core ได้แก่:

- ความสามารถด้านความปลอดภัยอันทรงพลังที่ผสานรวมในซอฟต์แวร์ ฮาร์ดแวร์ เฟิร์มแวร์ และการปกป้องข้อมูลประจำตัว

- การผสานรวมเชิงลึกระหว่าง Microsoft ผู้ผลิตอุปกรณ์ และผู้ผลิตชิปเพื่อมอบความสามารถด้านความปลอดภัยอันทรงพลังที่ช่วยป้องกันการติดเชื้อในซอฟต์แวร์ เฟิร์มแวร์ และฮาร์ดแวร์

- ผู้ผลิตอุปกรณ์จะเปิดใช้ฟีเจอร์ความปลอดภัยในสแต็กโดยค่าเริ่มต้น ซึ่งช่วยให้ลูกค้าปลอดภัยตั้งแต่เริ่มต้น

การป้องกันหน่วยความจำในพีซีแบบ Secured-core

อุปกรณ์ฮอตปลั๊ก PCIe เช่น Thunderbolt, USB4 และ CFexpress อนุญาตให้ผู้ใช้แนบคลาสใหม่ของอุปกรณ์ต่อพ่วงภายนอก ซึ่งรวมถึงการ์ดกราฟิกหรืออุปกรณ์ PCI อื่นๆ เข้ากับพีซีของพวกเขาด้วยประสบการณ์ที่เหมือนกับ USB เนื่องจากพอร์ต PCI hotplug เป็นพอร์ตภายนอกและเข้าถึงได้ง่าย พีซีจึงอ่อนไหวต่อการโจมตีด้วย Direct Memory Access (DMA) ของไดรฟ์ การป้องกันการเข้าถึงหน่วยความจำ (หรือที่เรียกว่า Kernel DMA Protection) ปกป้องพีซีจากการโจมตี DMA แบบใช้ไดรฟ์โดยการใช้อุปกรณ์ฮอตปลั๊ก PCIe โดยจำกัดไม่ให้อุปกรณ์ต่อพ่วงภายนอกเหล่านี้

คัดลอกหน่วยความจำได้โดยตรงเมื่อผู้ใช้ล็อกพีซี

การโจมตี Drive-by DMA มักเกิดขึ้นอย่างรวดเร็วในขณะที่เจ้าของระบบไม่อยู่ การโจมตีจะดำเนินการด้วยเครื่องมือโจมตีที่ใช้งานง่ายถึงปานกลางซึ่งสร้างขึ้นด้วยฮาร์ดแวร์และซอฟต์แวร์ที่หาซื้อได้ทั่วไปในราคาประหยัดซึ่งไม่จำเป็นต้องถอดแยกชิ้นส่วนของพีซี ตัวอย่างเช่น เจ้าของพีซีอาจทิ้งอุปกรณ์ไว้สำหรับช่วงพักดื่มกาแฟ ในขณะเดียวกัน ผู้โจมตีเสียบอุปกรณ์ที่เหมือน USB และเดินออกไปพร้อมกับความลับทั้งหมดที่อยู่ในเครื่องหรือฉีดมัลแวร์ที่ทำให้ผู้โจมตีสามารถควบคุมพีซีจากระยะไกลได้อย่างสมบูรณ์ ซึ่งรวมถึงความสามารถในการเลี่ยงผ่านหน้าจอล็อก

หมายเหตุ การป้องกันการเข้าถึงหน่วยความจำไม่ได้ป้องกันการโจมตี DMA ผ่านพอร์ตที่เก่ากว่า เช่น 1394/FireWire, PCMCIA, CardBus หรือ ExpressCardเรียนรู้วิธีตรวจสอบว่าพีซีของคุณรองรับการป้องกัน Kernel DMA และข้อกำหนดการป้องกัน Kernel DMA หรือไม่

การป้องกันเฟิร์มแวร์ในพีซีแบบ Secured-core

พีซีแบบ Secured-core ปกป้องที่ระดับเฟิร์มแวร์โดยเปิดใช้งานการป้องกันหลายชั้น ช่วยให้มั่นใจได้ว่าอุปกรณ์จะเปิดใช้งานได้อย่างปลอดภัยในสถานะที่ควบคุมด้วยฮาร์ดแวร์

การโจมตีของมัลแวร์ที่ซับซ้อนมักจะพยายามติดตั้ง “bootkits” หรือ “rootkits” ในระบบเพื่อหลบเลี่ยงการตรวจจับและบรรลุการคงอยู่ ซอฟต์แวร์ที่เป็นอันตรายนี้อาจทำงานที่ระดับเฟิร์มแวร์ก่อนที่จะโหลด Windows หรือระหว่างกระบวนการบูต Windows เอง ทำให้ระบบสามารถเริ่มต้นด้วยสิทธิ์ระดับสูงสุด เนื่องจากระบบย่อยที่สำคัญใน Windows ใช้ประโยชน์จากการรักษาความปลอดภัยแบบเวอร์ชวลไลเซชัน การปกป้องไฮเปอร์ไวเซอร์จึงมีความสำคัญมากขึ้นเรื่อยๆ เพื่อให้แน่ใจว่าไม่มีเฟิร์มแวร์หรือซอฟต์แวร์ที่ไม่ได้รับอนุญาตสามารถเริ่มทำงานก่อนบูตโหลดเดอร์ของ Windows ได้ พีซีที่ใช้ Windows จะใช้มาตรฐาน Secure Boot ของ Unified Extensible Firmware Interface (UEFI) การบูตแบบปลอดภัยช่วยให้มั่นใจได้ว่าเฉพาะเฟิร์มแวร์และซอฟต์แวร์ที่ได้รับอนุญาตซึ่งมีลายเซ็นดิจิทัลที่เชื่อถือได้เท่านั้นที่สามารถดำเนินการได้ นอกจากนี้ การวัดส่วนประกอบการบู๊ตทั้งหมดจะได้รับการจัดเก็บอย่างปลอดภัยใน TPM เพื่อช่วยสร้างบันทึกการตรวจสอบที่ไม่สามารถปฏิเสธได้ของการบู๊ตที่เรียกว่า Static Root of Trust for Measurement (SRTM)

ด้วยผู้จำหน่ายพีซีหลายพันรายที่ผลิตพีซีรุ่นต่างๆ มากมายที่มีส่วนประกอบเฟิร์มแวร์ UEFI ที่หลากหลาย ทำให้มีลายเซ็น SRTM และการวัดจำนวนมากอย่างไม่น่าเชื่อตอนบูตเครื่องที่ได้รับความไว้วางใจโดยเนื้อแท้จากการบู๊ตอย่างปลอดภัย ทำให้ยากขึ้นในการจำกัดความเชื่อถือในอุปกรณ์ใดอุปกรณ์หนึ่งโดยเฉพาะ จำเป็นสำหรับการบู๊ตอุปกรณ์นั้น มีเทคนิคสองวิธีในการจำกัดความไว้วางใจ:รักษารายการการวัด SRTM ที่ "ไม่ดี" ที่รู้จัก หรือที่เรียกว่ารายการบล็อก ซึ่งได้รับผลกระทบจากข้อเสียของการเปราะบางโดยเนื้อแท้ หรือรักษารายการการวัด SRTM ที่ "ดี" ที่ทราบ หรือรายการที่อนุญาต ซึ่งยากต่อการอัพเดทตามขนาด

ในพีซีแบบ Secured-core Windows Defender System Guard Secure Launch จะจัดการกับปัญหาเหล่านี้ด้วยเทคโนโลยีที่เรียกว่า Dynamic Root of Trust for Measurement (DRTM) DRTM อนุญาตให้ระบบปฏิบัติตามกระบวนการ UEFI Secure Boot ตามปกติในขั้นต้น แต่ก่อนที่ Windows จะเปิดตัว ระบบจะเข้าสู่สถานะที่เชื่อถือได้ที่ควบคุมด้วยฮาร์ดแวร์ ซึ่งจะบังคับให้ CPU ลงพาธรหัสการรักษาความปลอดภัยของฮาร์ดแวร์ หากรูทคิต/บูตคิตของมัลแวร์ข้าม UEFI Secure Boot และมีอยู่ในหน่วยความจำ DRTM จะป้องกันไม่ให้เข้าถึงความลับและรหัสสำคัญที่ได้รับการปกป้องโดยสภาพแวดล้อมความปลอดภัยบนเวอร์ชวลไลเซชั่น การแยกโหมดการจัดการระบบ (SMM) ช่วยเสริมการป้องกันที่มีให้โดย DRTM โดยช่วยลดพื้นผิวการโจมตีจาก SMM ซึ่งเป็นโหมดการดำเนินการในโปรเซสเซอร์ที่ใช้ x86 ซึ่งทำงานด้วยสิทธิ์ที่มีประสิทธิภาพสูงกว่าไฮเปอร์ไวเซอร์ การแยก SMM จะบังคับใช้นโยบายที่บังคับใช้ข้อจำกัดต่างๆ เช่น การป้องกันไม่ให้โค้ด SMM เข้าถึงหน่วยความจำของ OS โดยอาศัยความสามารถที่ผู้ให้บริการซิลิคอน เช่น Intel และ AMD จัดหาให้ นโยบายการแยก SMM ที่มีผลกับระบบยังมอบให้กับบริการรับรองความถูกต้องจากระยะไกลได้อีกด้วย 8

ความปลอดภัยของระบบปฏิบัติการ

การป้องกันด้วยฮาร์ดแวร์เป็นเพียงลิงค์เดียวในห่วงโซ่ของชิปกับความปลอดภัยบนคลาวด์ ความปลอดภัยและความเป็นส่วนตัวยังขึ้นอยู่กับระบบปฏิบัติการที่ปกป้องข้อมูลและพีซีของคุณตั้งแต่เริ่มต้น

Windows 11 เป็น Windows ที่ปลอดภัยที่สุด แต่มีมาตรการรักษาความปลอดภัยที่ครอบคลุมในระบบปฏิบัติการที่ออกแบบมาเพื่อช่วยให้คุณปลอดภัย มาตรการเหล่านี้รวมถึงการเข้ารหัสและการปกป้องข้อมูลขั้นสูงในตัว ความปลอดภัยของเครือข่ายและระบบที่แข็งแกร่ง และการป้องกันอัจฉริยะจากไวรัสและภัยคุกคามที่เปลี่ยนแปลงตลอดเวลา Windows 11 ปรับปรุงการปกป้องฮาร์ดแวร์ในตัวด้วยการรักษาความปลอดภัยของระบบปฏิบัติการตั้งแต่แกะกล่อง เพื่อช่วยให้แผน ข้อมูลประจำตัว และข้อมูลของคุณปลอดภัย

ความปลอดภัยของระบบ

การบูตที่เชื่อถือได้ (UEFI Secure Boot + Measured Boot)

ขั้นตอนแรกในการปกป้องระบบปฏิบัติการคือ ตรวจสอบให้แน่ใจว่าบูตได้อย่างปลอดภัยหลังจากลำดับการบูตฮาร์ดแวร์และเฟิร์มแวร์เริ่มต้นเสร็จสิ้นการบูตลำดับแรกๆ อย่างปลอดภัย Secure Boot สร้างเส้นทางที่ปลอดภัยและเชื่อถือได้จาก Unified Extensible Firmware Interface (UEFI) ผ่านลำดับ Trusted Boot ของเคอร์เนล Windows การโจมตีด้วยมัลแวร์ในลำดับการบูต Windows ถูกบล็อกโดย Handshakes บังคับใช้ลายเซ็นตลอดลำดับการบูตระหว่างสภาพแวดล้อม UEFI, bootloader, เคอร์เนล และแอปพลิเคชัน

เมื่อพีซีเริ่มกระบวนการบู๊ต อันดับแรกจะตรวจสอบว่าเฟิร์มแวร์มีการเซ็นชื่อแบบดิจิทัล ลดความเสี่ยงของรูทคิตของเฟิร์มแวร์ จากนั้น Secure Boot จะตรวจสอบโค้ดทั้งหมดที่รันก่อนระบบปฏิบัติการ และตรวจสอบลายเซ็นดิจิทัลของ OS bootloader เพื่อให้แน่ใจว่าได้รับความไว้วางใจจากนโยบาย Secure Boot และไม่ถูกดัดแปลง

Trusted Boot เข้ามาแทนที่ Secure Boot ที่หยุดทำงาน bootloader ของ Windows จะตรวจสอบลายเซ็นดิจิทัลของเคอร์เนล Windows ก่อนทำการโหลด ในทางกลับกัน เคอร์เนลของ Windows จะตรวจสอบส่วนประกอบอื่น ๆ ของกระบวนการเริ่มต้น Windows ทั้งหมด รวมถึงไดรเวอร์สำหรับบูต ไฟล์เริ่มต้น และไดรเวอร์ต่อต้านมัลแวร์ที่เปิดตัวก่อนเปิดตัว (ELAM) ของผลิตภัณฑ์ป้องกันมัลแวร์ หากมีการแก้ไขไฟล์ใด ๆ เหล่านี้ bootloader จะตรวจพบปัญหาและปฏิเสธที่จะโหลดส่วนประกอบที่เสียหาย การปลอมแปลงหรือการโจมตีของมัลแวร์ในลำดับการบูตของ Windows ถูกบล็อกโดยการจับมือบังคับใช้ลายเซ็นระหว่างสภาพแวดล้อม UEFI, bootloader, เคอร์เนล และแอปพลิเคชัน

บ่อยครั้ง Windows สามารถซ่อมแซมส่วนประกอบที่เสียหายได้โดยอัตโนมัติ กู้คืนความสมบูรณ์ของ Windows และอนุญาตให้พีซีเริ่มทำงานได้ตามปกติ

สำหรับข้อมูลเพิ่มเติมเกี่ยวกับคุณลักษณะเหล่านี้และวิธีที่ช่วยป้องกันการโหลดรูทคิตและชุดบูตระหว่างกระบวนการเริ่มต้น โปรดดูที่การรักษาความปลอดภัยกระบวนการบูต Windows

Windows 11 กำหนดให้พีซีทุกเครื่องต้องใช้คุณลักษณะ Secure Boot ของ Unified Extensible Firmware Interface (UEFI)

การเข้ารหัส

การเข้ารหัสเป็นกระบวนการทางคณิตศาสตร์ในการปกป้องข้อมูลผู้ใช้และข้อมูลระบบ เช่น การเข้ารหัสข้อมูลเพื่อให้เฉพาะผู้รับที่ระบุเท่านั้นที่สามารถอ่านได้โดยใช้คีย์ที่ครอบครองโดยผู้รับเท่านั้น การเข้ารหัสเป็นพื้นฐานสำหรับความเป็นส่วนตัวเพื่อป้องกันไม่ให้ใครก็ตามยกเว้นผู้รับที่ตั้งใจไว้ไม่ให้อ่านข้อมูล จัดให้มีการตรวจสอบความสมบูรณ์เพื่อให้แน่ใจว่าข้อมูลไม่มีการปลอมแปลง และการรับรองความถูกต้องที่ยืนยันตัวตนเพื่อให้แน่ใจว่าการสื่อสารมีความปลอดภัย สแต็คการเข้ารหัสใน Windows ขยายจากชิปไปสู่คลาวด์ ทำให้ Windows แอปพลิเคชัน และบริการปกป้องระบบและความลับของผู้ใช้

การเข้ารหัสบน Windows 11 อยู่ภายใต้การรับรองมาตรฐานการประมวลผลข้อมูลของรัฐบาลกลาง (FIPS) 140 การรับรอง FIPS 140 ช่วยให้มั่นใจได้ว่าอัลกอริธึมที่ได้รับการอนุมัติจากรัฐบาลสหรัฐฯ ถูกนำไปใช้อย่างถูกต้อง (ซึ่งรวมถึง RSA สำหรับการลงนาม, ECDH พร้อมเส้นโค้ง NIST สำหรับข้อตกลงคีย์, AES สำหรับการเข้ารหัสแบบสมมาตร และ SHA2 สำหรับการแฮช) ทดสอบความสมบูรณ์ของโมดูลเพื่อพิสูจน์ว่าไม่มีการดัดแปลงใด ๆ เกิดขึ้นและพิสูจน์ การสุ่มหาแหล่งเอนโทรปี

โมดูลการเข้ารหัสของ Windows มีพื้นฐานระดับต่ำ เช่น:

- ตัวสร้างตัวเลขสุ่ม (RNG)

- รองรับ AES 128/256 พร้อมโหมดการทำงาน XTS, ECB, CBC, CFB, CCM, GCM; ขนาดคีย์ RSA และ DSA 2048, 3072 และ 4096 ECDSA บนเส้นโค้ง P-256, P-384, P-521

- การแฮช (รองรับ SHA1, SHA-256, SHA-384 และ SHA-512)

- การลงนามและการยืนยัน (รองรับการแพ็ดสำหรับ OAEP, PSS, PKCS1)

- ข้อตกลงหลักและที่มาของคีย์ (รองรับ ECDH เหนือเส้นไพรม์มาตรฐาน NIST P-256, P-384, P-521 และ HKDF)

สิ่งเหล่านี้ถูกเปิดเผยโดยกำเนิดบน Windows ผ่าน Crypto API (CAPI) และ Cryptography Next Generation API (CNG) ซึ่งขับเคลื่อนโดย SymCrypt ไลบรารีการเข้ารหัสโอเพนซอร์ซของ Microsoft นักพัฒนาแอปพลิเคชันสามารถใช้ประโยชน์จาก API เหล่านี้เพื่อดำเนินการเข้ารหัสระดับต่ำ (BCrypt) การดำเนินการจัดเก็บคีย์ (NCrypt) ปกป้องข้อมูลคงที่ (DPAPI) และแชร์ความลับอย่างปลอดภัย (DPAPI-NG)

ใบรับรอง

Windows มี API หลายตัวสำหรับใช้งานและจัดการใบรับรอง ใบรับรองมีความสำคัญต่อโครงสร้างพื้นฐานคีย์สาธารณะ (PKI) เนื่องจากมีวิธีการปกป้องและรับรองความถูกต้องของข้อมูล ใบรับรองเป็นเอกสารอิเล็กทรอนิกส์ซึ่งเป็นไปตามมาตรฐานการจัดรูปแบบ X.509v3 ซึ่งใช้เพื่ออ้างสิทธิ์ความเป็นเจ้าของคีย์สาธารณะ คีย์สาธารณะใช้เพื่อพิสูจน์ตัวตนของเซิร์ฟเวอร์และไคลเอ็นต์ ตรวจสอบความถูกต้องของรหัส และใช้ในอีเมลที่ปลอดภัย Windows ให้ผู้ใช้สามารถลงทะเบียนอัตโนมัติและต่ออายุใบรับรองใน Active Directory ด้วยนโยบายกลุ่มเพื่อลดความเสี่ยงของการหยุดทำงานที่อาจเกิดขึ้นเนื่องจากการหมดอายุของใบรับรองหรือการกำหนดค่าผิด Windows ตรวจสอบใบรับรองผ่านกลไกการอัปเดตอัตโนมัติที่ดาวน์โหลดรายการความน่าเชื่อถือของใบรับรอง (CTL) ทุกสัปดาห์ แอปพลิเคชันใช้ใบรับรองหลักที่เชื่อถือได้เพื่อเป็นข้อมูลอ้างอิงสำหรับลำดับชั้น PKI และใบรับรองดิจิทัลที่น่าเชื่อถือ รายการใบรับรองที่เชื่อถือได้และไม่น่าเชื่อถือจะถูกเก็บไว้ใน CTL และสามารถอัปเดตได้โดยโปรแกรมรูทบุคคลที่สามของ Microsoft รูทในโปรแกรมรูทบุคคลที่สามของ Microsoft ถูกควบคุมโดยการตรวจสอบประจำปีเพื่อให้แน่ใจว่าสอดคล้องกับมาตรฐานอุตสาหกรรม สำหรับการเพิกถอนใบรับรอง ใบรับรองจะถูกเพิ่มเป็นใบรับรองที่ไม่น่าเชื่อถือไปยัง CTL ที่ไม่อนุญาตซึ่งมีการดาวน์โหลดทุกวัน ทำให้ใบรับรองที่ไม่น่าเชื่อถือถูกเพิกถอนทั่วโลกในอุปกรณ์ของผู้ใช้ทั้งหมดทันที

Windows ยังเสนอการปักหมุดใบรับรองระดับองค์กรเพื่อช่วยลดการโจมตีแบบคนกลางโดยให้ผู้ใช้ปกป้องชื่อโดเมนภายในของตนจากการผูกมัดกับใบรับรองที่ไม่ต้องการ มีการตรวจสอบสายใบรับรองการตรวจสอบสิทธิ์เซิร์ฟเวอร์ของเว็บแอปพลิเคชันเพื่อให้แน่ใจว่าตรงกับชุดใบรับรองที่จำกัด เว็บแอปพลิเคชันใดๆ ที่เรียกชื่อไม่ตรงกันจะเริ่มการบันทึกเหตุการณ์และป้องกันการเข้าถึงของผู้ใช้จาก Microsoft Edge หรือ Internet Explorer

การลงนามโค้ดและความสมบูรณ์

การลงนามโค้ดแม้ว่าจะไม่ใช่คุณลักษณะด้านความปลอดภัยเพียงอย่างเดียว แต่เป็นส่วนสำคัญในการสร้างความสมบูรณ์ของเฟิร์มแวร์ ไดรเวอร์ และซอฟต์แวร์ทั่วทั้งแพลตฟอร์ม Windows การเซ็นชื่อรหัสสร้างลายเซ็นดิจิทัลโดยการเข้ารหัสแฮชของไฟล์ด้วยส่วนคีย์ส่วนตัวของใบรับรองการเซ็นโค้ดและฝังลายเซ็นลงในไฟล์ เพื่อให้แน่ใจว่าไฟล์จะไม่ถูกแก้ไข กระบวนการความสมบูรณ์ของรหัสของ Windows จะตรวจสอบไฟล์ที่ลงนามโดยถอดรหัสลายเซ็นเพื่อตรวจสอบความสมบูรณ์ของไฟล์และยืนยันว่ามาจากผู้เผยแพร่ที่มีชื่อเสียง

ซอฟต์แวร์ทั้งหมดที่เขียนและเผยแพร่โดย Microsoft ได้รับการลงนามรหัสเพื่อยืนยันว่ารหัส Windows และ Microsoft มีความสมบูรณ์ เชื่อถือได้ และมีชื่อเสียงในเชิงบวก การลงนามรหัสเป็นวิธีที่ Windows สามารถแยกแยะรหัสของตนเองจากผู้สร้างภายนอกและป้องกันการปลอมแปลงเมื่อมีการส่งรหัสไปยังอุปกรณ์ของผู้ใช้

ลายเซ็นดิจิทัลจะได้รับการประเมินทั่วทั้งสภาพแวดล้อมของ Windows บนรหัสบูตของ Windows รหัสเคอร์เนลของ Windows และแอปพลิเคชันโหมดผู้ใช้ของ Windows Secure Boot และ Code Integrity จะตรวจสอบลายเซ็นบน bootloaders, Options ROM และส่วนประกอบการบู๊ตอื่นๆ เพื่อให้แน่ใจว่าเชื่อถือได้และจากผู้เผยแพร่ที่มีชื่อเสียง สำหรับไดรเวอร์ที่ไม่ได้ผลิตโดย Microsoft ความสมบูรณ์ของรหัสเคอร์เนลภายนอกจะตรวจสอบลายเซ็นบนไดรเวอร์เคอร์เนลและกำหนดให้ไดรเวอร์ต้องลงนามโดย Windows หรือรับรองโดย Windows Hardware Compatibility Program (WHCP) โปรแกรมนี้ทดสอบไดรเวอร์ที่ผลิตภายนอกสำหรับฮาร์ดแวร์และความเข้ากันได้ของ Windows และทำให้แน่ใจว่าไม่มีมัลแวร์ สุดท้ายนี้ โค้ดโหมดผู้ใช้ แอปพลิเคชัน แอปแพ็กเกจ Appx/MSIX การอัปเดตคอมโพเนนต์ Windows OS แพ็กเกจการติดตั้งไดรเวอร์ และลายเซ็นจะได้รับการประเมินโดย WinVerifyTrust ซึ่งอาศัย Crypto API ลายเซ็นเหล่านี้ได้รับการตรวจสอบโดยยืนยันว่าอยู่ใน Microsoft Third-Party Root Program CTL ดังนั้นจึงเชื่อถือได้และไม่ถูกเพิกถอนโดยผู้ออกใบรับรอง

รับรองความสมบูรณ์ของอุปกรณ์

การรับรองความสมบูรณ์ของอุปกรณ์และการเข้าถึงแบบมีเงื่อนไขใช้เพื่อให้สิทธิ์การเข้าถึงทรัพยากรขององค์กร ซึ่งช่วยเสริมกระบวนทัศน์ Zero Trust ที่ย้ายการป้องกันขององค์กรจากขอบเขตแบบคงที่ที่อิงตามเครือข่ายเพื่อมุ่งเน้นที่ผู้ใช้ สินทรัพย์ และทรัพยากร

การเข้าถึงแบบมีเงื่อนไขจะประเมินสัญญาณข้อมูลประจำตัวเพื่อยืนยันว่าผู้ใช้เป็นคนที่พวกเขากล่าวว่าพวกเขาเป็นก่อนที่จะได้รับสิทธิ์เข้าถึงทรัพยากรขององค์กร Windows 11 รองรับการรับรองจากระยะไกลเพื่อช่วยยืนยันว่าอุปกรณ์อยู่ในสถานะที่ดีและไม่ถูกดัดแปลง ซึ่งจะช่วยให้ผู้ใช้เข้าถึงทรัพยากรของบริษัทไม่ว่าจะอยู่ในสำนักงาน ที่บ้าน หรือขณะเดินทาง

ข้อมูลเกี่ยวกับเฟิร์มแวร์ กระบวนการบู๊ต และซอฟต์แวร์ ซึ่งจัดเก็บเข้ารหัสไว้ในตัวประมวลผลร่วมด้านความปลอดภัย (TPM) จะใช้เพื่อตรวจสอบสถานะความปลอดภัยของอุปกรณ์ การรับรองให้การรับรองความน่าเชื่อถือ เนื่องจากสามารถตรวจสอบข้อมูลประจำตัวและสถานะของส่วนประกอบที่จำเป็น และอุปกรณ์ เฟิร์มแวร์ และกระบวนการบู๊ตไม่เปลี่ยนแปลง ความสามารถนี้ช่วยให้องค์กรจัดการการเข้าถึงด้วยความมั่นใจ เมื่ออุปกรณ์ได้รับการพิสูจน์แล้ว ก็จะได้รับสิทธิ์เข้าถึงทรัพยากร

การรับรองความสมบูรณ์ของอุปกรณ์กำหนด:

- หากเครื่องสามารถเชื่อถือได้ สิ่งนี้ถูกกำหนดด้วยความช่วยเหลือของรากแห่งความเชื่อถือหรือ TPM ที่ปลอดภัย อุปกรณ์สามารถยืนยันได้ว่ามีการเปิดใช้ TPM และอยู่ในขั้นตอนการรับรอง

- หากระบบปฏิบัติการบูทอย่างถูกต้อง ความเสี่ยงด้านความปลอดภัยจำนวนมากอาจเกิดขึ้นได้ในระหว่างกระบวนการบูต เนื่องจากอาจเป็นองค์ประกอบที่มีสิทธิพิเศษมากที่สุดในทั้งระบบ

- หากระบบปฏิบัติการเปิดใช้งานชุดคุณลักษณะด้านความปลอดภัยที่ถูกต้อง

Windows มีคุณลักษณะด้านความปลอดภัยมากมายเพื่อช่วยปกป้องผู้ใช้จากมัลแวร์และการโจมตี อย่างไรก็ตาม ส่วนประกอบด้านความปลอดภัยจะเชื่อถือได้ก็ต่อเมื่อแพลตฟอร์มเริ่มทำงานตามที่คาดไว้และไม่ถูกดัดแปลงแก้ไข ดังที่กล่าวไว้ข้างต้น Windows ใช้ Unified Extensible Firmware Interface (UEFI) Secure Boot, ELAM, DRTM, Trusted Boot และฮาร์ดแวร์ระดับต่ำและคุณสมบัติด้านความปลอดภัยของเฟิร์มแวร์อื่นๆ เพื่อปกป้องพีซีของคุณจากการโจมตี ตั้งแต่วินาทีที่คุณเปิดเครื่องพีซีของคุณจนถึงโปรแกรมป้องกันมัลแวร์เริ่มต้น Windows จะได้รับการสนับสนุนด้วยการกำหนดค่าฮาร์ดแวร์ที่เหมาะสมที่ช่วยให้คุณปลอดภัย การบูตที่วัดและเชื่อถือได้ ซึ่งดำเนินการโดย bootloaders และ BIOS จะตรวจสอบและบันทึกแต่ละขั้นตอนของการบูตในลักษณะที่ผูกมัดด้วยการเข้ารหัส เหตุการณ์เหล่านี้เชื่อมโยงกับ TPM ซึ่งทำหน้าที่เป็นรากของความน่าเชื่อถือของฮาร์ดแวร์ การรับรองจากระยะไกลเป็นกลไกที่บริการอ่านและตรวจสอบเหตุการณ์เหล่านี้เพื่อจัดทำรายงานยืดหยุ่นที่ตรวจสอบยืนยันได้ เป็นกลาง และดัดแปลงแก้ไข การรับรองจากระยะไกลคือผู้ตรวจสอบที่เชื่อถือได้สำหรับการบูตระบบของคุณ ซึ่งช่วยให้ฝ่ายที่เกี่ยวข้องสามารถผูกมัดความเชื่อถือกับอุปกรณ์และความปลอดภัยของอุปกรณ์ได้ ตัวอย่างเช่น Microsoft Intune ทำงานร่วมกับ Microsoft Azure Attestation เพื่อตรวจสอบความสมบูรณ์ของอุปกรณ์ Windows และเชื่อมต่อข้อมูลนี้กับการเข้าถึงแบบมีเงื่อนไข AAD การผสานรวมนี้เป็นกุญแจสำคัญสำหรับโซลูชัน Zero Trust ที่ช่วยผูกมัดความไว้วางใจกับอุปกรณ์ที่ไม่น่าเชื่อถือ

สรุปขั้นตอนที่เกี่ยวข้องกับการรับรองและ Zero Trust บนอุปกรณ์ Windows มีดังนี้:

- ระหว่างแต่ละขั้นตอนของกระบวนการบูต เช่น การโหลดไฟล์ การอัปเดตตัวแปรพิเศษ และอื่นๆ ข้อมูล เช่น แฮชของไฟล์และลายเซ็นจะถูกวัดใน TPM Platform Configuration Register (PCR) การวัดจะถูกผูกมัดโดยข้อกำหนดของ Trusted Computing Group ที่กำหนดว่าสามารถบันทึกเหตุการณ์ใดบ้างและรูปแบบของแต่ละเหตุการณ์

- เมื่อ Windows บูตแล้ว ผู้รับรอง (หรือผู้ตรวจสอบ) จะร้องขอ TPM เพื่อรับการวัดที่จัดเก็บไว้ใน PCR ควบคู่ไปกับบันทึกการบูตที่วัดได้ สิ่งเหล่านี้รวมกันเป็นหลักฐานการรับรองที่ส่งไปยัง Microsoft Azure Attestation Service

- TPM ได้รับการตรวจสอบโดยใช้คีย์/เอกสารการเข้ารหัสที่มีอยู่ในชิปเซ็ตด้วย Azure Certificate Service

- ข้อมูลข้างต้นจะถูกส่งไปยังบริการ Azure Attestation เพื่อยืนยันว่าอุปกรณ์นั้นปลอดภัย

Microsoft Intune ผสานรวมกับ Microsoft Azure Attestation เพื่อตรวจสอบความสมบูรณ์ของอุปกรณ์ Windows และเชื่อมต่อข้อมูลนี้กับการเข้าถึงแบบมีเงื่อนไข AAD – ดูส่วน Microsoft Azure Attestation Service การผสานรวมนี้เป็นกุญแจสำคัญสำหรับโซลูชัน Zero Trust ที่ช่วยผูกมัดความไว้วางใจกับอุปกรณ์ที่ไม่น่าเชื่อถือ

การตั้งค่าและการตรวจสอบนโยบายความปลอดภัยของ Windows

การตั้งค่านโยบายความปลอดภัย เป็นส่วนสำคัญของกลยุทธ์ความปลอดภัยโดยรวมของคุณ Windows มีชุดนโยบายการตั้งค่าความปลอดภัยที่มีประสิทธิภาพซึ่งผู้ดูแลระบบ IT สามารถใช้เพื่อช่วยปกป้องอุปกรณ์ Windows และทรัพยากรอื่นๆ ในองค์กรของคุณ นโยบายการตั้งค่าความปลอดภัยคือกฎที่คุณกำหนดค่าในอุปกรณ์หรืออุปกรณ์หลายเครื่องเพื่อควบคุมได้:

- การตรวจสอบสิทธิ์ผู้ใช้กับเครือข่ายหรืออุปกรณ์

- ทรัพยากรที่ผู้ใช้สามารถเข้าถึงได้

- บันทึกการกระทำของผู้ใช้หรือกลุ่มในบันทึกเหตุการณ์

- การเป็นสมาชิกในกลุ่ม

การตรวจสอบความปลอดภัย เป็นหนึ่งในเครื่องมือที่ทรงพลังที่สุดที่คุณสามารถใช้เพื่อรักษาความสมบูรณ์ของเครือข่ายและทรัพย์สินของคุณ การตรวจสอบสามารถช่วยระบุการโจมตี ช่องโหว่ของเครือข่าย และการโจมตีเป้าหมายที่คุณพิจารณาว่ามีมูลค่าสูง การตรวจสอบสามารถช่วยระบุการโจมตี ช่องโหว่ของเครือข่าย และการโจมตีเป้าหมายที่คุณพิจารณาว่ามีมูลค่าสูง คุณสามารถระบุหมวดหมู่ของเหตุการณ์ที่เกี่ยวข้องกับความปลอดภัยเพื่อสร้างนโยบายการตรวจสอบที่ปรับให้เข้ากับความต้องการขององค์กรของคุณ

หมวดหมู่การตรวจสอบทั้งหมดจะถูกปิดใช้งานเมื่อติดตั้ง Windows เป็นครั้งแรก ก่อนเปิดใช้งาน ให้ทำตามขั้นตอนเหล่านี้เพื่อสร้างนโยบายการตรวจสอบความปลอดภัยที่มีประสิทธิภาพ:

- ระบุแหล่งข้อมูลและกิจกรรมที่สำคัญที่สุดของคุณ

- ระบุการตั้งค่าการตรวจสอบที่คุณต้องการติดตาม

- ประเมินข้อดีและต้นทุนที่เป็นไปได้ที่เกี่ยวข้องกับทรัพยากรหรือการตั้งค่าแต่ละรายการ

- ทดสอบการตั้งค่าเหล่านี้เพื่อตรวจสอบตัวเลือกของคุณ

- พัฒนาแผนสำหรับการปรับใช้และจัดการนโยบายการตรวจสอบของคุณ

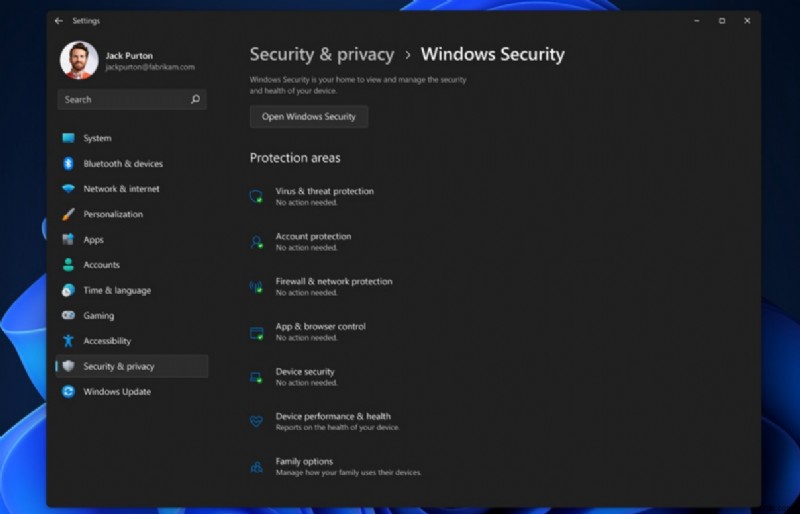

แอปความปลอดภัยของ Windows

การมองเห็นและการตระหนักรู้เกี่ยวกับความปลอดภัยและความสมบูรณ์ของอุปกรณ์เป็นกุญแจสำคัญในการดำเนินการใดๆ แอปพลิเคชันความปลอดภัยในตัวของ Windows ที่พบในการตั้งค่าจะให้มุมมองโดยย่อเกี่ยวกับสถานะความปลอดภัยและความสมบูรณ์ของอุปกรณ์ของคุณ ข้อมูลเชิงลึกเหล่านี้ช่วยคุณระบุปัญหาและดำเนินการเพื่อให้แน่ใจว่าคุณได้รับการคุ้มครอง คุณสามารถดูสถานะของการป้องกันไวรัสและภัยคุกคาม ความปลอดภัยของไฟร์วอลล์และเครือข่าย การควบคุมความปลอดภัยของอุปกรณ์ และอื่นๆ ได้อย่างรวดเร็ว

เรียนรู้เพิ่มเติมเกี่ยวกับแอปความปลอดภัยของ Windows

การเข้ารหัสและการปกป้องข้อมูล

เมื่อผู้คนเดินทางพร้อมกับพีซี ข้อมูลที่เป็นความลับของพวกเขาจะเดินทางไปกับพวกเขา ไม่ว่าจะจัดเก็บข้อมูลที่เป็นความลับไว้ที่ใด ข้อมูลนั้นจะต้องได้รับการปกป้องจากการเข้าถึงโดยไม่ได้รับอนุญาต ไม่ว่าจะผ่านการโจรกรรมอุปกรณ์จริงหรือจากแอปพลิเคชันที่เป็นอันตราย

BitLocker

การเข้ารหัสลับไดรฟ์ด้วย BitLocker เป็นคุณลักษณะการปกป้องข้อมูลที่ทำงานร่วมกับระบบปฏิบัติการและจัดการกับภัยคุกคามของการโจรกรรมข้อมูลหรือการเปิดเผยจากคอมพิวเตอร์ที่สูญหาย ถูกขโมย หรือถูกเลิกใช้งานอย่างไม่เหมาะสม BitLocker ใช้อัลกอริทึม AES ในโหมดการทำงาน XTS หรือ CBC ที่มีความยาวคีย์ 128 บิตหรือ 256 บิตเพื่อเข้ารหัสข้อมูลบนโวลุ่ม ที่เก็บข้อมูลบนคลาวด์บน Microsoft OneDrive หรือ Azure6 สามารถใช้เพื่อบันทึกเนื้อหาคีย์การกู้คืน BitLocker สามารถจัดการได้ด้วยโซลูชัน MDM เช่น Microsoft Intune6 โดยใช้ผู้ให้บริการการกำหนดค่า (CSP)

BitLocker ให้การเข้ารหัสสำหรับระบบปฏิบัติการ ข้อมูลคงที่ และไดรฟ์ข้อมูลที่ถอดออกได้โดยใช้ประโยชน์จากเทคโนโลยีต่างๆ เช่น อินเทอร์เฟซการทดสอบความปลอดภัยของฮาร์ดแวร์ (HSTI), Modern Standby, UEFI Secure Boot และ TPM Windows ปรับปรุงการปกป้องข้อมูลอย่างต่อเนื่องโดยการปรับปรุงตัวเลือกที่มีอยู่และนำเสนอกลยุทธ์ใหม่ๆ

ฮาร์ดไดรฟ์ที่เข้ารหัส

ฮาร์ดไดรฟ์ที่เข้ารหัสใช้การเข้ารหัสอย่างรวดเร็วโดย BitLocker Drive Encryption เพื่อเพิ่มความปลอดภัยและการจัดการข้อมูล

ฮาร์ดไดรฟ์ที่เข้ารหัสจะเพิ่มประสิทธิภาพของ BitLocker และลดการใช้ CPU และการใช้พลังงานด้วยการออฟโหลดการดำเนินการเข้ารหัสไปยังฮาร์ดแวร์ เนื่องจากฮาร์ดไดรฟ์ที่เข้ารหัสจะเข้ารหัสข้อมูลอย่างรวดเร็ว การปรับใช้ BitLocker จึงสามารถขยายไปยังอุปกรณ์ระดับองค์กรได้ โดยแทบไม่มีผลกระทบต่อประสิทธิภาพการทำงานเลย

ฮาร์ดไดรฟ์เข้ารหัสให้:

- ประสิทธิภาพที่ดีขึ้น:ฮาร์ดแวร์การเข้ารหัสที่รวมอยู่ในตัวควบคุมไดรฟ์ ช่วยให้ไดรฟ์ทำงานที่อัตราข้อมูลเต็มโดยไม่ลดทอนประสิทธิภาพ

- การรักษาความปลอดภัยที่แข็งแกร่งในฮาร์ดแวร์:การเข้ารหัสจะ "เปิด" อยู่เสมอ และคีย์สำหรับการเข้ารหัสจะไม่ทิ้งฮาร์ดไดรฟ์ไว้ ไดรฟ์จะดำเนินการตรวจสอบสิทธิ์ผู้ใช้ก่อนที่จะปลดล็อก โดยไม่ขึ้นกับระบบปฏิบัติการ

- ใช้งานง่าย:การเข้ารหัสมีความโปร่งใสสำหรับผู้ใช้ และผู้ใช้ไม่จำเป็นต้องเปิดใช้งาน ฮาร์ดไดรฟ์ที่เข้ารหัสจะถูกลบอย่างง่ายดายโดยใช้คีย์เข้ารหัสออนบอร์ด ไม่จำเป็นต้องเข้ารหัสข้อมูลในไดรฟ์อีกครั้ง

- ต้นทุนการเป็นเจ้าของที่ต่ำกว่า:ไม่จำเป็นต้องมีโครงสร้างพื้นฐานใหม่ในการจัดการคีย์การเข้ารหัส เนื่องจาก BitLocker ใช้ประโยชน์จากโครงสร้างพื้นฐานที่มีอยู่ของคุณเพื่อเก็บข้อมูลการกู้คืน อุปกรณ์ของคุณทำงานได้อย่างมีประสิทธิภาพมากขึ้นเพราะไม่จำเป็นต้องใช้รอบโปรเซสเซอร์สำหรับกระบวนการเข้ารหัส

ฮาร์ดไดรฟ์ที่เข้ารหัสเป็นฮาร์ดไดรฟ์ประเภทใหม่ที่มีการเข้ารหัสด้วยตนเองในระดับฮาร์ดแวร์และอนุญาตให้เข้ารหัสฮาร์ดแวร์ดิสก์แบบเต็มได้

การเข้ารหัสอีเมล

การเข้ารหัสอีเมล (เรียกอีกอย่างว่า Windows S/MIME) ทำให้ผู้ใช้สามารถเข้ารหัสข้อความอีเมลที่ส่งออกและไฟล์แนบ ดังนั้นเฉพาะผู้รับที่มีการระบุตัวตนแบบดิจิทัล (ID) หรือที่เรียกว่าใบรับรองเท่านั้นที่สามารถอ่านได้ ผู้ใช้สามารถเซ็นข้อความแบบดิจิทัล ซึ่งจะตรวจสอบตัวตนของผู้ส่งและรับรองว่าข้อความจะไม่ถูกดัดแปลงแก้ไข ข้อความที่เข้ารหัสเหล่านี้สามารถส่งโดยผู้ใช้ไปยังบุคคลภายในองค์กรและผู้ติดต่อภายนอกหากมีใบรับรองการเข้ารหัส อย่างไรก็ตาม ผู้รับที่ใช้แอป Windows 10 Mail สามารถอ่านข้อความที่เข้ารหัสได้ก็ต่อเมื่อได้รับข้อความในบัญชี Exchange และมีคีย์ถอดรหัสที่เกี่ยวข้อง

ข้อความที่เข้ารหัสสามารถอ่านได้อย่างเดียวโดยผู้รับที่มีใบรับรอง หากข้อความที่เข้ารหัสถูกส่งไปยังผู้รับที่ไม่มีใบรับรองการเข้ารหัส แอปจะแจ้งให้คุณลบผู้รับเหล่านี้ก่อนที่จะส่งอีเมล

เรียนรู้เพิ่มเติมเกี่ยวกับการกำหนดค่า S/MIME สำหรับ Windows

ความปลอดภัยของเครือข่าย

Windows 11 ยกระดับการรักษาความปลอดภัยเครือข่ายด้วยการปรับปรุงมากมาย ช่วยให้ผู้คนทำงาน เรียนรู้ และเล่นได้จากเกือบทุกที่ด้วยความมั่นใจ โปรโตคอล DNS และ TLS เวอร์ชันใหม่เสริมความแข็งแกร่งให้กับการป้องกันแบบ end-to-end ที่จำเป็นสำหรับแอปพลิเคชัน บริการเว็บ และเครือข่าย Zero Trust การเข้าถึงไฟล์เพิ่มสถานการณ์เครือข่ายที่ไม่น่าเชื่อถือด้วย SMB ผ่าน QUIC รวมถึงความสามารถในการเข้ารหัสและเซ็นชื่อใหม่ ความก้าวหน้าของ Wi-Fi และ Bluetooth ช่วยเพิ่มความไว้วางใจในการเชื่อมต่อกับอุปกรณ์อื่นๆ แพลตฟอร์ม VPN และไฟร์วอลล์ Windows Defender นำเสนอวิธีใหม่ในการกำหนดค่าอย่างง่ายดายและแก้ไขจุดบกพร่องอย่างรวดเร็ว ทำให้มั่นใจได้ว่าผู้ดูแลระบบไอทีและซอฟต์แวร์ของบริษัทอื่นจะมีประสิทธิภาพมากขึ้น

การรักษาความปลอดภัยชั้นขนส่ง (TLS)

Transport Layer Security (TLS) เป็นโปรโตคอลความปลอดภัยที่ใช้งานมากที่สุดในอินเทอร์เน็ต โดยเข้ารหัสข้อมูลเพื่อให้เป็นช่องทางการสื่อสารที่ปลอดภัยระหว่างสองปลายทาง Windows ชอบโปรโตคอลเวอร์ชันล่าสุดและชุดการเข้ารหัสที่รัดกุมโดยค่าเริ่มต้น และมีชุดแอปพลิเคชันส่วนขยายที่ครบถ้วน เช่น การตรวจสอบสิทธิ์ไคลเอ็นต์สำหรับการรักษาความปลอดภัยเซิร์ฟเวอร์ที่ปรับปรุง หรือการเริ่มต้นเซสชันใหม่เพื่อประสิทธิภาพของแอปพลิเคชันที่ดีขึ้น

TLS 1.3 เป็นเวอร์ชันล่าสุดของโปรโตคอลและเปิดใช้งานโดยค่าเริ่มต้นใน Windows 11 เวอร์ชันนี้กำจัดอัลกอริธึมการเข้ารหัสที่ล้าสมัย ปรับปรุงความปลอดภัยให้ดีกว่าเวอร์ชันเก่า และมีจุดมุ่งหมายเพื่อเข้ารหัสการจับมือกันให้ได้มากที่สุด การจับมือกันนั้นมีประสิทธิภาพมากกว่าโดยมีการเดินทางไปกลับโดยเฉลี่ยน้อยลงหนึ่งครั้งต่อการเชื่อมต่อ และรองรับชุดการเข้ารหัสที่แข็งแกร่งเพียงห้าชุดเท่านั้น ซึ่งมอบความลับในการส่งต่อที่สมบูรณ์แบบและความเสี่ยงในการปฏิบัติงานน้อยลง ลูกค้าที่ใช้ TLS 1.3 (หรือคอมโพเนนต์ของ Windows ที่รองรับ เช่น HTTP.SYS, WinInet, .NET, MsQUIC และอื่นๆ) บน Windows 11 จะได้รับความเป็นส่วนตัวและเวลาในการตอบสนองที่ต่ำกว่าสำหรับการเชื่อมต่อออนไลน์ที่เข้ารหัส โปรดทราบว่าหากไคลเอ็นต์หรือแอปพลิเคชันเซิร์ฟเวอร์ที่ด้านใดด้านหนึ่งของการเชื่อมต่อไม่รองรับ TLS 1.3 Windows จะถอยกลับไปเป็น TLS 1.2

ความปลอดภัยของ DNS

ใน Windows 11 ไคลเอนต์ Windows DNS รองรับ DNS ผ่าน HTTPS ซึ่งเป็นโปรโตคอล DNS ที่เข้ารหัส ซึ่งช่วยให้ผู้ดูแลระบบมั่นใจได้ว่าอุปกรณ์ของตนปกป้องการสืบค้นชื่อจากผู้โจมตีแบบ on-path ไม่ว่าจะเป็นผู้สังเกตการณ์แบบพาสซีฟที่บันทึกพฤติกรรมการท่องเว็บหรือผู้โจมตีที่พยายามเปลี่ยนเส้นทางไคลเอ็นต์ไปยังไซต์ที่เป็นอันตราย ในรูปแบบ Zero Trust ที่ไม่มีความเชื่อถืออยู่ในขอบเขตของเครือข่าย จำเป็นต้องมีการเชื่อมต่อที่ปลอดภัยกับตัวแก้ไขชื่อที่เชื่อถือได้

Windows 11 มีนโยบายกลุ่มและการควบคุมแบบเป็นโปรแกรมเพื่อกำหนดค่า DNS ผ่านการทำงานของ HTTP ด้วยเหตุนี้ ผู้ดูแลระบบไอทีจึงสามารถขยายรูปแบบการรักษาความปลอดภัยที่มีอยู่เพื่อนำรูปแบบการรักษาความปลอดภัยใหม่มาใช้ เช่น Zero Trust DNS ผ่านโปรโตคอล HTTP สามารถบังคับได้ เพื่อให้แน่ใจว่าอุปกรณ์ที่ใช้ DNS ที่ไม่ปลอดภัยจะไม่สามารถเชื่อมต่อกับทรัพยากรเครือข่ายได้ ผู้ดูแลระบบไอทียังมีตัวเลือกที่จะไม่ใช้ DNS ผ่าน HTTP สำหรับการปรับใช้แบบเดิมซึ่งอุปกรณ์ขอบเครือข่ายได้รับความไว้วางใจให้ตรวจสอบการรับส่งข้อมูล DNS แบบข้อความธรรมดา ตามค่าเริ่มต้น Windows 11 จะเลื่อนไปที่ผู้ดูแลระบบในพื้นที่ซึ่งตัวแก้ไขควรใช้ DNS ผ่าน HTTP

การสนับสนุนการเข้ารหัส DNS รวมเข้ากับการกำหนดค่า Windows DNS ที่มีอยู่ เช่น Name Resolution Policy Table (NRPT) ไฟล์ HOSTS ของระบบ ตลอดจนตัวแก้ไขที่ระบุต่ออะแดปเตอร์เครือข่ายหรือโปรไฟล์เครือข่าย การผสานรวมนี้ช่วยให้ Windows 11 มั่นใจได้ว่าประโยชน์ของการรักษาความปลอดภัย DNS ที่มากขึ้นจะไม่ทำให้กลไกการควบคุม DNS ที่มีอยู่แย่ลง

การป้องกันบลูทูธ

จำนวนอุปกรณ์ Bluetooth ที่เชื่อมต่อกับ Windows ยังคงเพิ่มขึ้นอย่างต่อเนื่อง ผู้ใช้ Windows เชื่อมต่อชุดหูฟังบลูทูธ เมาส์ คีย์บอร์ด และอุปกรณ์เสริมอื่นๆ และ

ปรับปรุงประสบการณ์พีซีในแต่ละวันด้วยการเพลิดเพลินกับการสตรีม เพิ่มประสิทธิภาพการทำงาน และการเล่นเกม Windows รองรับโปรโตคอลการจับคู่ Bluetooth มาตรฐานทั้งหมด รวมถึงการเชื่อมต่อแบบคลาสสิกและ LE Secure, การจับคู่อย่างง่ายที่ปลอดภัย และการจับคู่แบบคลาสสิกและ LE ดั้งเดิม Windows ยังใช้ความเป็นส่วนตัว LE ตามโฮสต์ การอัปเดตของ Windows ช่วยให้ผู้ใช้อัปเดตระบบปฏิบัติการและคุณลักษณะด้านความปลอดภัยของไดรเวอร์ตามรายงานช่องโหว่มาตรฐาน Bluetooth Special Interest Group (SIG) รวมถึงปัญหาที่นอกเหนือจากที่กำหนดโดยมาตรฐานอุตสาหกรรมหลักของ Bluetooth Microsoft ขอแนะนำอย่างยิ่งให้คุณตรวจสอบให้แน่ใจว่าเฟิร์มแวร์และ/หรือซอฟต์แวร์ของอุปกรณ์เสริม Bluetooth ของคุณเป็นปัจจุบันอยู่เสมอ

สภาพแวดล้อมที่มีการจัดการโดย IT มีนโยบาย Bluetooth (MDM, Group Policy และ PowerShell) จำนวนหนึ่งที่สามารถจัดการผ่านเครื่องมือ MDM เช่น Microsoft Intune คุณสามารถ

กำหนดค่า Windows เพื่อใช้เทคโนโลยีบลูทูธในขณะที่สนับสนุนความต้องการด้านความปลอดภัยขององค์กรของคุณ ตัวอย่างเช่น คุณสามารถอนุญาตอินพุตและเสียงขณะบล็อกการถ่ายโอนไฟล์ บังคับใช้มาตรฐานการเข้ารหัส จำกัดการค้นพบของ Windows หรือแม้แต่ปิดใช้งานบลูทูธทั้งหมดสำหรับสภาพแวดล้อมที่ละเอียดอ่อนที่สุด

การรักษาความปลอดภัยของการเชื่อมต่อ Wi-Fi

Windows Wi-Fi รองรับการรับรองความถูกต้องและวิธีการเข้ารหัสที่ได้มาตรฐานอุตสาหกรรมเมื่อเชื่อมต่อกับเครือข่าย Wi-Fi WPA (Wi-Fi Protected Access) เป็นมาตรฐานความปลอดภัยที่พัฒนาโดย Wi-Fi Alliance เพื่อให้การเข้ารหัสข้อมูลที่ซับซ้อนและการตรวจสอบผู้ใช้ที่ดีขึ้น มาตรฐานความปลอดภัยปัจจุบันสำหรับการตรวจสอบสิทธิ์ Wi-Fi คือ WPA3 ซึ่งให้วิธีการเชื่อมต่อที่ปลอดภัยและเชื่อถือได้มากขึ้น และแทนที่ WPA2 และโปรโตคอลความปลอดภัยรุ่นเก่า Opportunistic Wireless Encryption (OWE) เป็นเทคโนโลยีที่ช่วยให้อุปกรณ์ไร้สายสร้างการเชื่อมต่อที่เข้ารหัสไปยังฮอตสปอต Wi-Fi สาธารณะ

WPA3 ได้รับการสนับสนุนใน Windows 11 (WPA3 Personal และ WPA3 Enterprise 192-bit Suite B) รวมถึงการใช้งาน OWE เพื่อความปลอดภัยที่มากขึ้นในขณะที่เชื่อมต่อกับ Wi-Fi hotspot

Windows 11 ปรับปรุงความปลอดภัย Wi-Fi โดยเปิดใช้งานองค์ประกอบเพิ่มเติมของ การรักษาความปลอดภัย WPA3 เช่น โปรโตคอล H2E ใหม่และการสนับสนุน WPA3 Enterprise ซึ่งรวมถึงการตรวจสอบใบรับรองเซิร์ฟเวอร์ที่ได้รับการปรับปรุงและ TLS1.3 สำหรับการตรวจสอบสิทธิ์โดยใช้การตรวจสอบสิทธิ์ EAP-TLS Windows 11 ช่วยให้คู่ค้าของ Microsoft สามารถนำการรักษาความปลอดภัยแพลตฟอร์มที่ดีที่สุดในอุปกรณ์ใหม่

WPA3 เป็นข้อกำหนดบังคับโดย WFA สำหรับการรับรอง Wi-Fi ใดๆ แล้ว

ไฟร์วอลล์ Windows Defender

ไฟร์วอลล์ Windows Defender พร้อมการรักษาความปลอดภัยขั้นสูงเป็นส่วนสำคัญของรูปแบบการรักษาความปลอดภัยแบบเลเยอร์ มีตัวกรองการรับส่งข้อมูลเครือข่ายแบบสองทางที่ใช้โฮสต์ บล็อกการรับส่งข้อมูลที่ไม่ได้รับอนุญาตที่ไหลเข้าหรือออกจากอุปกรณ์ภายในตามประเภทของเครือข่ายที่อุปกรณ์เชื่อมต่อ

ไฟร์วอลล์ Windows Defender ใน Windows 11 มีประโยชน์ดังต่อไปนี้:

- ลดความเสี่ยงของภัยคุกคามความปลอดภัยเครือข่าย:ไฟร์วอลล์ Windows Defender ลดพื้นผิวการโจมตีของอุปกรณ์ด้วยกฎเพื่อจำกัดหรืออนุญาตการรับส่งข้อมูลโดยคุณสมบัติหลายอย่าง เช่น ที่อยู่ IP พอร์ต หรือเส้นทางของโปรแกรม การลดพื้นผิวการโจมตีของอุปกรณ์จะเพิ่มความสามารถในการจัดการและลดโอกาสที่การโจมตีจะสำเร็จ

- ปกป้องข้อมูลที่ละเอียดอ่อนและทรัพย์สินทางปัญญา:ด้วยการผสานรวมกับ Internet Protocol Security (IPsec) Windows Defender Firewall ให้วิธีง่ายๆ ในการบังคับใช้การสื่อสารเครือข่ายแบบ end-to-end ที่ผ่านการตรวจสอบสิทธิ์ ให้การเข้าถึงทรัพยากรเครือข่ายที่เชื่อถือได้ในระดับที่ปรับขนาดได้ ช่วยบังคับใช้ความสมบูรณ์ของข้อมูล และเลือกที่จะช่วยปกป้องข้อมูลที่เป็นความลับ

- เพิ่มมูลค่าของการลงทุนที่มีอยู่:เนื่องจาก Windows Defender Firewall เป็นไฟร์วอลล์แบบโฮสต์ที่รวมอยู่ในระบบปฏิบัติการ จึงไม่จำเป็นต้องมีฮาร์ดแวร์หรือซอฟต์แวร์เพิ่มเติม ไฟร์วอลล์ Windows Defender ยังออกแบบมาเพื่อเสริมโซลูชันการรักษาความปลอดภัยเครือข่ายที่ไม่ใช่ของ Microsoft ที่มีอยู่ผ่านอินเทอร์เฟซการเขียนโปรแกรมแอปพลิเคชัน (API) ที่จัดทำเป็นเอกสาร

Windows 11 ทำให้ไฟร์วอลล์ Windows Defender วิเคราะห์และแก้ไขจุดบกพร่องได้ง่ายขึ้น พฤติกรรมของ IPsec ถูกรวมเข้ากับ Packet Monitor (pktmon) ซึ่งเป็นเครื่องมือวินิจฉัยเครือข่ายข้ามองค์ประกอบ

ในกล่องสำหรับ Windows นอกจากนี้ บันทึกเหตุการณ์ของไฟร์วอลล์ Windows Defender ยังได้รับการปรับปรุงเพื่อให้แน่ใจว่าการตรวจสอบสามารถระบุตัวกรองเฉพาะที่รับผิดชอบเหตุการณ์ที่กำหนดได้ ซึ่งช่วยให้วิเคราะห์พฤติกรรมไฟร์วอลล์และการดักจับแพ็กเก็ตที่หลากหลายโดยไม่ต้องอาศัยเครื่องมือของบุคคลที่สาม

เครือข่ายส่วนตัวเสมือน (VPN)

องค์กรต่างใช้ Windows มาอย่างยาวนานในการจัดหาโซลูชั่นเครือข่ายส่วนตัวเสมือน (VPN) ที่เชื่อถือได้ ปลอดภัย และจัดการได้ แพลตฟอร์มไคลเอนต์ Windows VPN ประกอบด้วยโปรโตคอล VPN ในตัว การสนับสนุนการกำหนดค่า ส่วนต่อประสานผู้ใช้ VPN ทั่วไป และการสนับสนุนการเขียนโปรแกรมสำหรับโปรโตคอล VPN แบบกำหนดเอง แอป VPN มีให้บริการใน Microsoft Store สำหรับทั้ง VPN ระดับองค์กรและสำหรับผู้บริโภค รวมถึงแอปสำหรับเกตเวย์ VPN ระดับองค์กรที่ได้รับความนิยมสูงสุด

ใน Windows 11 เราได้รวมการควบคุม VPN ที่ใช้บ่อยที่สุดในบานหน้าต่างการดำเนินการด่วนของ Windows 11 จากบานหน้าต่างการดำเนินการด่วน ผู้ใช้สามารถดูสถานะของ

VPN ของพวกเขา เริ่มและหยุดอุโมงค์ข้อมูล VPN และเพียงคลิกเดียวก็สามารถไปที่แอปการตั้งค่าที่ทันสมัยเพื่อการควบคุมที่มากขึ้น

แพลตฟอร์ม Windows VPN เชื่อมต่อกับ Azure Active Directory (Azure AD) และการเข้าถึงแบบมีเงื่อนไขสำหรับการลงชื่อเพียงครั้งเดียว ซึ่งรวมถึงการตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) ผ่าน Azure AD แพลตฟอร์ม VPN ยังรองรับการรับรองความถูกต้องที่เข้าร่วมโดเมนแบบคลาสสิก รองรับโดย Microsoft Intune และผู้ให้บริการการจัดการอุปกรณ์เคลื่อนที่ (MDM) อื่นๆ โปรไฟล์ VPN ที่ยืดหยุ่นรองรับทั้งโปรโตคอลในตัวและโปรโตคอลแบบกำหนดเอง สามารถกำหนดค่าวิธีการรับรองความถูกต้องได้หลายแบบ สามารถเริ่มต้นโดยอัตโนมัติตามความจำเป็นหรือเริ่มต้นด้วยตนเองโดยผู้ใช้ปลายทาง และรองรับ VPN แบบแยกช่องสัญญาณและ VPN เฉพาะโดยมีข้อยกเว้นสำหรับไซต์ภายนอกที่เชื่อถือได้ .

ด้วยแอป VPN แพลตฟอร์ม Universal Windows (UWP) ผู้ใช้ปลายทางจะไม่ต้องติดอยู่กับไคลเอ็นต์ VPN เวอร์ชันเก่า แอป VPN จากร้านค้าจะได้รับการอัปเดตโดยอัตโนมัติตามความจำเป็น โดยปกติ การอัปเดตจะอยู่ในการควบคุมของผู้ดูแลระบบไอทีของคุณ

แพลตฟอร์ม Windows VPN ได้รับการปรับแต่งและเสริมความแข็งแกร่งให้กับผู้ให้บริการ VPN บนคลาวด์ เช่น Azure VPN คุณสมบัติต่างๆ เช่น AAD auth, การรวมส่วนติดต่อผู้ใช้ของ Windows, ตัวเลือกการรับส่งข้อมูล IKE และการสนับสนุนเซิร์ฟเวอร์ทั้งหมดรวมอยู่ในแพลตฟอร์ม Windows VPN การผสานรวม

เข้ากับแพลตฟอร์ม Windows VPN นำไปสู่ประสบการณ์ผู้ดูแลระบบไอทีที่ง่ายขึ้น การตรวจสอบสิทธิ์ผู้ใช้มีความสอดคล้องกันมากขึ้น และผู้ใช้สามารถค้นหาและควบคุม VPN ของตนได้อย่างง่ายดาย

บริการไฟล์ SMB

บริการ SMB และไฟล์เป็นปริมาณงาน Windows ที่พบบ่อยที่สุดในระบบนิเวศเชิงพาณิชย์และภาครัฐ ผู้ใช้และแอปพลิเคชันพึ่งพา SMB ในการเข้าถึงไฟล์ที่เรียกใช้ในองค์กรขนาดใหญ่และขนาดเล็ก ใน Windows 11 โปรโตคอล SMB มีการอัปเดตความปลอดภัยที่สำคัญเพื่อตอบสนองภัยคุกคามในปัจจุบัน รวมถึงการเข้ารหัส AES-256 บิต การลงนาม SMB แบบเร่ง การเข้ารหัสเครือข่าย Remote Directory Memory Access (RDMA) และสถานการณ์ใหม่ทั้งหมด SMB ผ่าน QUIC สำหรับเครือข่ายที่ไม่น่าเชื่อถือ

การเข้ารหัส SMB ให้การเข้ารหัสแบบ end-to-end ของข้อมูล SMB และปกป้องข้อมูลจากการดักฟังที่เกิดขึ้นบนเครือข่ายภายใน Windows 11 ขอแนะนำชุดการเข้ารหัส AES-256-GCM และ

AES-256-CCM สำหรับการเข้ารหัส SMB 3.1.1 Windows จะเจรจาวิธีการเข้ารหัสขั้นสูงนี้โดยอัตโนมัติเมื่อเชื่อมต่อกับคอมพิวเตอร์เครื่องอื่นที่จำเป็นต้องใช้ และสามารถบังคับกับไคลเอ็นต์ได้

Windows 11 Enterprise, Education และ Pro Workstation SMB Direct รองรับการเข้ารหัสแล้ว สำหรับเวิร์กโหลดที่มีความต้องการสูง เช่น การเรนเดอร์วิดีโอ วิทยาศาสตร์ข้อมูล หรือไฟล์ขนาดใหญ่ ตอนนี้คุณสามารถดำเนินการได้อย่างปลอดภัยเช่นเดียวกับ TCP แบบเดิมและประสิทธิภาพของ RDMA ก่อนหน้านี้ การเปิดใช้งานการเข้ารหัส SMB ปิดใช้งานการจัดวางข้อมูลโดยตรง ทำให้ RDMA ทำงานช้าเหมือน TCP ข้อมูลจะถูกเข้ารหัสก่อนสั่งซื้อ ส่งผลให้ประสิทธิภาพลดลงเล็กน้อยในขณะที่เพิ่มความเป็นส่วนตัวของแพ็กเก็ตที่ได้รับการป้องกัน AES-128 และ AES-256

Windows 11 เปิดตัว AES-128-GMAC สำหรับการลงนาม SMB Windows จะเจรจาวิธีการเข้ารหัสที่มีประสิทธิภาพดีกว่านี้โดยอัตโนมัติเมื่อเชื่อมต่อกับคอมพิวเตอร์เครื่องอื่นที่

รองรับ การลงนามป้องกันการโจมตีทั่วไป เช่น การส่งต่อ การปลอมแปลง และจำเป็นโดยค่าเริ่มต้นเมื่อไคลเอ็นต์สื่อสารกับตัวควบคุมโดเมน Active Directory

สุดท้าย Windows 11 แนะนำ SMB ผ่าน QUIC (ดูตัวอย่าง) ซึ่งเป็นทางเลือกแทนการขนส่งเครือข่าย TCP ให้การเชื่อมต่อที่ปลอดภัยและเชื่อถือได้กับเซิร์ฟเวอร์ไฟล์ Edge ผ่านเครือข่ายที่ไม่น่าเชื่อถือ เช่น อินเทอร์เน็ตและการสื่อสารที่มีความปลอดภัยสูงบนเครือข่ายภายใน QUIC เป็นโปรโตคอลที่ได้มาตรฐาน IETF มีประโยชน์มากมายเมื่อเทียบกับ TCP แต่ที่สำคัญที่สุดคือต้องใช้ TLS 1.3 และการเข้ารหัสเสมอ SMB ผ่าน QUIC เสนอ “SMB VPN” สำหรับผู้สื่อสารโทรคมนาคม ผู้ใช้อุปกรณ์มือถือ และองค์กรที่มีความปลอดภัยสูง การรับส่งข้อมูล SMB ทั้งหมด รวมถึงการตรวจสอบสิทธิ์และการอนุญาตภายในอุโมงค์ข้อมูล จะไม่เปิดเผยต่อเครือข่ายพื้นฐาน SMB ทำงานตามปกติภายในอุโมงค์ QUIC ซึ่งหมายความว่าประสบการณ์ของผู้ใช้จะไม่เปลี่ยนแปลง SMB บน QUIC จะเป็นฟีเจอร์ที่พลิกโฉมเกมสำหรับ Windows 11 ที่เข้าถึงไฟล์เซิร์ฟเวอร์ของ Windows และในท้ายที่สุด Azure Files และบุคคลที่สาม

การป้องกันไวรัสและภัยคุกคาม

แนวการคุกคามทางไซเบอร์ในปัจจุบันมีความซับซ้อนมากกว่าที่เคย โลกใหม่นี้ต้องการแนวทางการป้องกัน การตรวจจับ และการตอบสนองภัยคุกคามแบบใหม่ Microsoft Defender Antivirus พร้อมด้วยฟีเจอร์อื่นๆ มากมายใน Windows 11 อยู่ในแนวหน้าในการปกป้องลูกค้าจากภัยคุกคามในปัจจุบันและที่กำลังเกิดขึ้น

โปรแกรมป้องกันไวรัสของ Microsoft Defender

Microsoft Defender Antivirus เป็นโซลูชันการป้องกันรุ่นใหม่ที่รวมอยู่ใน Windows 10 และ Windows 11 เมื่อคุณบูต Windows แล้ว Microsoft Defender Antivirus จะตรวจสอบมัลแวร์ ไวรัส และภัยคุกคามด้านความปลอดภัยอย่างต่อเนื่อง นอกจากการป้องกันตามเวลาจริงแล้ว การอัปเดตจะถูกดาวน์โหลดโดยอัตโนมัติเพื่อช่วยให้อุปกรณ์ของคุณปลอดภัยและปกป้องอุปกรณ์จากภัยคุกคาม ตัวอย่างเช่น หากคุณมีแอปป้องกันไวรัสอื่นติดตั้งและเปิดอยู่ โปรแกรมป้องกันไวรัสของ Microsoft Defender จะปิดโดยอัตโนมัติ ในทำนองเดียวกัน หากคุณถอนการติดตั้งแอปอื่น Microsoft Defender Antivirus จะเปิดขึ้นอีกครั้ง

Microsoft Defender Antivirus มีการป้องกันไวรัสแบบเรียลไทม์ ตามพฤติกรรม และศึกษาสำนึก การผสมผสานระหว่างการสแกนเนื้อหาตลอดเวลา ไฟล์และการตรวจสอบพฤติกรรมของกระบวนการ และการวิเคราะห์พฤติกรรมอื่นๆ ช่วยป้องกันภัยคุกคามด้านความปลอดภัย Microsoft Defender Antivirus สแกนหามัลแวร์และภัยคุกคามอย่างต่อเนื่อง นอกจากนี้ยังตรวจจับและบล็อกแอปพลิเคชันที่อาจไม่ต้องการ (PUA) ซึ่งเป็นแอปพลิเคชันที่ถือว่าส่งผลกระทบต่ออุปกรณ์ของคุณในทางลบ แต่ไม่ถือว่าเป็นมัลแวร์ Microsoft Defender Antivirus เปิดใช้งานตลอดเวลาในการป้องกันอุปกรณ์ถูกรวมเข้ากับการป้องกันที่ส่งผ่านระบบคลาวด์ ซึ่งช่วยให้มั่นใจได้ว่าการตรวจจับและการบล็อกภัยคุกคามใหม่และภัยคุกคามที่เกิดขึ้นใหม่จะเกิดขึ้นในทันที 9

ลดพื้นผิวการโจมตี

กฎการลดพื้นผิวการโจมตีพร้อมใช้งานใน Windows และ Windows Server ช่วยป้องกันพฤติกรรมของซอฟต์แวร์ที่มักถูกนำไปใช้ในทางที่ผิดเพื่อประนีประนอมอุปกรณ์หรือเครือข่ายของคุณ ด้วยการลดจำนวนพื้นผิวการโจมตี คุณสามารถลดความเสี่ยงโดยรวมขององค์กรได้ นอกจากนี้ ผู้ดูแลระบบสามารถกำหนดค่ากฎการลดพื้นผิวการโจมตีเฉพาะเพื่อช่วยบล็อกพฤติกรรมบางอย่าง เช่น:

- การเปิดไฟล์ปฏิบัติการและสคริปต์ที่พยายามดาวน์โหลดหรือเรียกใช้ไฟล์

- เรียกใช้สคริปต์ที่สับสนหรือน่าสงสัย

- การแสดงพฤติกรรมที่โดยปกติแล้วแอปจะไม่เกิดขึ้นในระหว่างการทำงานประจำวันตามปกติ

ตัวอย่างเช่น ผู้โจมตีอาจพยายามเรียกใช้สคริปต์ที่ไม่ได้ลงนามจากไดรฟ์ USB หรือมีมาโครในเอกสาร Office โทรไปยัง Win32 API โดยตรง กฎการลดพื้นผิวการโจมตีสามารถจำกัดพฤติกรรมเสี่ยงประเภทนี้และปรับปรุงท่าทางการป้องกันของอุปกรณ์

สำหรับการป้องกันที่ครอบคลุม ให้ทำตามขั้นตอนเพื่อเปิดใช้การแยกฮาร์ดแวร์สำหรับ Microsoft Edge และลดพื้นผิวการโจมตีในแอปพลิเคชัน โฟลเดอร์ อุปกรณ์ เครือข่าย และไฟร์วอลล์

เรียนรู้เพิ่มเติมเกี่ยวกับการลดพื้นผิวการโจมตี

การป้องกันการงัดแงะ

การโจมตีเช่น ransomware พยายามปิดการใช้งานคุณสมบัติความปลอดภัยบนอุปกรณ์เป้าหมาย เช่น การป้องกันไวรัส ผู้ไม่หวังดีชอบปิดคุณลักษณะด้านความปลอดภัยเพื่อให้เข้าถึงข้อมูลของผู้ใช้ได้ง่ายขึ้น ติดตั้งมัลแวร์ หรือใช้ประโยชน์จากข้อมูล ข้อมูลประจำตัว และอุปกรณ์ของผู้ใช้โดยไม่ต้องกลัวว่าจะถูกบล็อก การป้องกันการงัดแงะช่วยป้องกันกิจกรรมประเภทนี้

ด้วยการป้องกันการงัดแงะ มัลแวร์จะถูกป้องกันไม่ให้ดำเนินการต่างๆ เช่น:

- ปิดการป้องกันไวรัสและภัยคุกคาม

- ปิดการป้องกันแบบเรียลไทม์

- ปิดการตรวจสอบพฤติกรรม

- การปิดใช้งานโปรแกรมป้องกันไวรัส (เช่น IOfficeAntivirus (IOAV))

- ปิดใช้การป้องกันที่ส่งผ่านระบบคลาวด์

- การลบการอัปเดตข่าวกรองด้านความปลอดภัย

เรียนรู้เพิ่มเติมเกี่ยวกับการป้องกันการงัดแงะ

การป้องกันเครือข่าย

การป้องกันเครือข่ายใน Windows ช่วยป้องกันไม่ให้ผู้ใช้เข้าถึงที่อยู่ IP ที่เป็นอันตรายและโดเมนที่อาจโฮสต์การหลอกลวงแบบฟิชชิ่ง การใช้ประโยชน์ และเนื้อหาที่เป็นอันตรายอื่นๆ บนอินเทอร์เน็ต การป้องกันเครือข่ายเป็นส่วนหนึ่งของการลดพื้นผิวการโจมตีและช่วยเพิ่มชั้นการป้องกันเพิ่มเติมให้กับผู้ใช้ การใช้บริการตามชื่อเสียง การป้องกันเครือข่ายจะบล็อกการเข้าถึงโดเมนและที่อยู่ IP ที่อาจเป็นอันตรายและมีชื่อเสียงต่ำ การป้องกันเครือข่ายทำงานได้ดีที่สุดกับ Microsoft Defender for Endpoint ในสภาพแวดล้อมขององค์กร ซึ่งให้การรายงานโดยละเอียดเกี่ยวกับเหตุการณ์การป้องกันซึ่งเป็นส่วนหนึ่งของสถานการณ์การตรวจสอบที่สำคัญยิ่งขึ้น

เรียนรู้เพิ่มเติมเกี่ยวกับวิธีการปกป้องเครือข่ายของคุณ

ควบคุมการเข้าถึงโฟลเดอร์

คุณสามารถปกป้องข้อมูลอันมีค่าของคุณในโฟลเดอร์เฉพาะโดยจัดการการเข้าถึงแอพไปยังโฟลเดอร์เฉพาะ เฉพาะแอปที่เชื่อถือได้เท่านั้นที่สามารถเข้าถึงโฟลเดอร์ที่มีการป้องกัน ซึ่งระบุเมื่อมีการกำหนดค่าการเข้าถึงโฟลเดอร์ที่มีการควบคุม โดยปกติ โฟลเดอร์ที่ใช้กันทั่วไป เช่น โฟลเดอร์ที่ใช้สำหรับเอกสาร รูปภาพ และการดาวน์โหลด จะรวมอยู่ในรายการโฟลเดอร์ที่ควบคุม

การเข้าถึงโฟลเดอร์ที่มีการควบคุมจะทำงานร่วมกับรายการแอปที่เชื่อถือได้ แอปที่รวมอยู่ในรายการซอฟต์แวร์ที่เชื่อถือได้ทำงานตามที่คาดไว้ แอปที่ไม่รวมอยู่ในรายการที่เชื่อถือได้จะป้องกันไม่ให้ทำการเปลี่ยนแปลงใดๆ กับไฟล์ภายในโฟลเดอร์ที่มีการป้องกัน

การเข้าถึงโฟลเดอร์ที่มีการควบคุมจะช่วยปกป้องข้อมูลอันมีค่าของผู้ใช้จากแอปและภัยคุกคามที่เป็นอันตราย เช่น แรนซัมแวร์ เรียนรู้เพิ่มเติมเกี่ยวกับการเข้าถึงโฟลเดอร์ที่ควบคุม

การป้องกันการใช้ประโยชน์

การป้องกันการเอารัดเอาเปรียบจะใช้เทคนิคการบรรเทาช่องโหว่หลายอย่างโดยอัตโนมัติกับกระบวนการและแอพของระบบปฏิบัติการ การป้องกันการเอารัดเอาเปรียบทำงานได้ดีที่สุดกับ Microsoft Defender for Endpoint ซึ่งช่วยให้องค์กรรายงานโดยละเอียดเกี่ยวกับเหตุการณ์การป้องกันการเจาะระบบและการบล็อกโดยเป็นส่วนหนึ่งของสถานการณ์การตรวจสอบการแจ้งเตือนทั่วไป นอกจากนี้ คุณสามารถเปิดใช้งานการป้องกันช่องโหว่บนอุปกรณ์แต่ละเครื่อง แล้วใช้นโยบายกลุ่มเพื่อแจกจ่ายไฟล์ XML ไปยังอุปกรณ์หลายเครื่องพร้อมกันได้

เมื่อพบการบรรเทาผลกระทบบนอุปกรณ์ การแจ้งเตือนจะแสดงขึ้นจากศูนย์ปฏิบัติการ คุณสามารถปรับแต่งข้อความด้วยรายละเอียดบริษัทและข้อมูลติดต่อของคุณได้ คุณยังสามารถเปิดใช้งานกฎแต่ละข้อเพื่อปรับแต่งเทคนิคที่จะตรวจสอบได้

คุณสามารถใช้โหมดการตรวจสอบเพื่อประเมินว่าจะใช้ประโยชน์จากการป้องกันอย่างไรที่จะส่งผลกระทบต่อองค์กรของคุณหากเปิดใช้งาน

Windows 11 มีตัวเลือกการกำหนดค่าสำหรับการป้องกันการบุกรุก You can prevent users from modifying these specific options with Group Policy.

Learn more about protecting devices from exploits.

Microsoft Defender SmartScreen

Microsoft Defender SmartScreen protects against phishing, malware websites and applications, and the downloading of potentially malicious files.

SmartScreen determines whether a site is potentially malicious by:

- Analyzing visited web pages looking for indications of suspicious behavior. If a page is suspicious, it will show a warning page to advise caution.

- Checking the visited sites against a dynamic list of reported phishing sites and malicious software sites. If it finds a match, Microsoft Defender SmartScreen shows a warning to let users know that the site might be malicious.

SmartScreen also determines whether a downloaded app or app installer is potentially malicious by:

- Checking downloaded files against a list of reported malicious software sites and programs known to be unsafe. SmartScreen warns the user that the site might be malicious if it finds a match.

- Checking downloaded files against a list of well-known and downloaded files by many Windows users. If the file is not on that list, it shows a warning advising caution.

The app and browser control section contains information and settings for Windows Defender SmartScreen. IT administrators and IT pros can get configuration guidance in the Windows Defender SmartScreen documentation library.

Microsoft Defender for Endpoint

Windows E5 customers benefit from Microsoft Defender for Endpoint, an enterprise endpoint detection and response capability that helps enterprise security teams detect, investigate, and respond to advanced threats. Organizations with a dedicated security operations team can use the rich event data and attack insights that Defender for Endpoint provides to investigate incidents. In addition, a defender for Endpoint brings together the following elements to give a complete picture of security incidents:

- Endpoint behavioral sensors:Embedded in Windows, these sensors collect and process behavioral signals from the operating system and send this sensor data to your private, isolated, cloud instance of Microsoft Defender for Endpoint.

- Cloud security analytics:Leveraging big-data, device-learning, and unique Microsoft optics across the Windows ecosystem, enterprise cloud products such as Microsoft 365 and online assets, behavioral signals are translated into insights, detections, and recommended responses to advanced threats.

- Threat intelligence:Microsoft’s threat intelligence is informed daily by trillions of security signals. Combined with our global team of security experts, cutting-edge artificial intelligence, and machine learning, we can see threats that others miss. Our threat intelligence helps provide unparalleled protection for our customers.

Defender for Endpoint is also part of Microsoft 365 Defender, a unified pre- and post-breach enterprise defense suite that natively coordinates detection, prevention, investigation, and response across endpoints, identities, email, and applications to provide integrated protection against sophisticated attacks.

Learn more about Microsoft Defender for Endpoint and Microsoft 365 Defender.

© 2021 Microsoft Corporation. All rights reserved.