บทความนี้ดัดแปลงมาจากส่วนหนึ่งของหลักสูตร Pluralsight ใหม่ของฉัน "การเชื่อมต่อทรัพยากรภายในองค์กรกับโครงสร้างพื้นฐาน AWS ของคุณ"

บางครั้งคุณจำเป็นต้องเชื่อมต่อกับทรัพยากรที่คุณใช้งานบน Amazon Web Services หรือไม่? การเข้าถึงอินสแตนซ์ EC2 สาธารณะของคุณโดยใช้ SSH และการเข้ารหัสข้อมูล S3 ของคุณนั้นมีความปลอดภัยเพียงพอสำหรับจุดประสงค์และวัตถุประสงค์ทั้งหมด แล้วการเข้าสู่อินสแตนซ์ฐานข้อมูล RDS แบ็คเอนด์หรือการทำงานกับข้อมูลบน AWS ที่ไม่เปิดเผยต่อสาธารณะล่ะ มีสาเหตุหลายประการที่ทำให้ผู้ดูแลระบบเก็บทรัพยากรดังกล่าวให้พ้นมือประชาชนทั่วไป แต่หากคุณจับพวกมันไม่ได้เมื่อคุณต้องการ พวกมันจะทำอะไรให้คุณบ้าง

ดังนั้น คุณจะต้องหาวิธีที่ปลอดภัยและเชื่อถือได้ใน ACL และกลุ่มความปลอดภัยในการปกป้องข้อมูลของคุณ โซลูชันหนึ่งที่ฉันครอบคลุมในหลักสูตร “การเชื่อมต่อทรัพยากรภายในองค์กรกับโครงสร้างพื้นฐาน AWS ของคุณ” บน Pluralsight คือการเชื่อมต่อโดยตรง แต่ถ้าป้ายราคาของ Direct Connect เป็นตัวทำลายงบประมาณสำหรับบริษัทของคุณ อุโมงค์ VPN บางประเภทก็อาจช่วยคุณได้

เครือข่ายส่วนตัวเสมือนคืออะไร

เครือข่ายส่วนตัวเสมือน (VPN) มักใช้เพื่ออนุญาตกิจกรรมเครือข่ายที่จำกัด หรือการเรียกดูแบบไม่ระบุชื่อ แต่นั่นไม่เกี่ยวกับบทความนี้

VPN คือการเชื่อมต่อแบบจุดต่อจุดที่ให้คุณย้ายข้อมูลได้อย่างปลอดภัยระหว่างสองไซต์ผ่านเครือข่ายสาธารณะ อย่างมีประสิทธิภาพ อุโมงค์สามารถออกแบบให้รวมไซต์ส่วนตัวสองไซต์ที่แยกตามภูมิศาสตร์เป็นเครือข่ายส่วนตัวเดียว ในบริบทของเรา นั่นหมายถึงการเชื่อมต่อเครือข่ายสำนักงานในพื้นที่ของคุณกับ AWS VPC ที่โฮสต์ทรัพยากรส่วนตัวของคุณ

มีสองวิธีในการทำเช่นนี้:

- การเชื่อมต่อ VPN ที่มีการจัดการซึ่งสร้างขึ้นบน AWS Virtual Private Gateway

- ใช้ VPN ของคุณเอง

บทความนี้จะเน้นวิธีการทำเอง

เซิร์ฟเวอร์การเข้าถึง OpenVPN

ตามชื่อที่แนะนำ OpenVPN เป็นโครงการโอเพ่นซอร์ส และคุณสามารถดาวน์โหลดรุ่นชุมชนฟรีและตั้งค่าต่างๆ บนเซิร์ฟเวอร์ VPN ของคุณเองได้เสมอ แต่บริษัท OpenVPN ยังมี OpenVPN Access Server ที่สร้างขึ้นตามวัตถุประสงค์เป็น EC2 AMI ซึ่งมาพร้อมการผสานการทำงานที่เป็นมิตรกับ AWS และเครื่องมือกำหนดค่าอัตโนมัติ

จากสิ่งที่ฉันเห็น การเปิดใช้ AMI ภายใน AWS VPC และการเปิดมันสำหรับการเชื่อมต่อระยะไกลที่ควบคุมได้นั้นค่อนข้างจะเป็นวิธีที่ "ถูกต้อง" ในการทำงานนี้ให้สำเร็จ

ราคาเท่าไหร่? หากคุณกำลังทดสอบสิ่งต่าง ๆ เท่านั้นและไม่ได้วางแผนที่จะเข้าถึง VPN โดยใช้การเชื่อมต่อมากกว่าสองครั้งในแต่ละครั้ง AMI นั้นฟรี คุณจะยังอยู่ในเบ็ดสำหรับค่าใช้จ่ายปกติของอินสแตนซ์ EC2 แต่ถ้าบัญชีของคุณยังคงมีสิทธิ์ใช้ Free Tier คุณจะได้รับสิ่งนั้นฟรีเช่นกัน

เมื่อคุณนำ VPN ไปใช้จริงแล้ว ใบอนุญาตที่คุณซื้อจะขึ้นอยู่กับจำนวนการเชื่อมต่อพร้อมกันที่คุณต้องการ หน้านี้มีรายละเอียดที่คุณต้องการ

นี่คือสิ่งที่เราจะทำในคู่มือนี้:

- เลือก จัดเตรียม และเปิดใช้ Ubuntu AMI ด้วย OpenVPN Access Server ที่ติดตั้งไว้ล่วงหน้าใน VPC ของฉัน

- เข้าถึงเซิร์ฟเวอร์โดยใช้ SSH และกำหนดค่า VPN

- ตั้งค่าผู้ดูแลระบบ

- ตั้งค่าเครื่องในเครื่องเป็นไคลเอนต์ OpenVPN และเชื่อมต่อกับอินสแตนซ์ส่วนตัวใน AWS VPC ของฉัน

พร้อมหรือยัง?

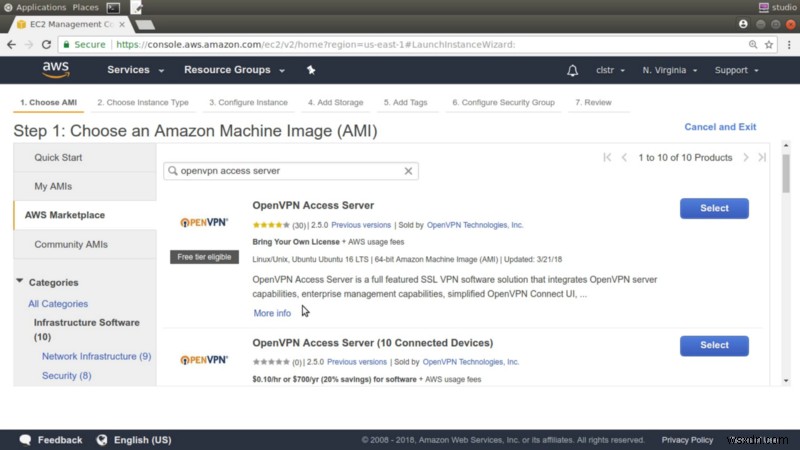

การเปิด OpenVPN Access Server

จากแดชบอร์ด EC2 — และทำให้แน่ใจว่าเราอยู่ในภูมิภาค AWS ที่ถูกต้อง — เปิดใช้งานอินสแตนซ์เพื่อทำหน้าที่เป็นเซิร์ฟเวอร์ VPN ของเรา แทนที่จะใช้ Quick Start AMI ตัวใดตัวหนึ่ง ฉันจะคลิกที่แท็บ AWS Marketplace และค้นหา "เซิร์ฟเวอร์การเข้าถึง openvpn" OpenVPN มีรูปภาพทางการจำนวนหนึ่งที่เชื่อมโยงกับใบอนุญาตที่เสนอจำนวนลูกค้าที่เชื่อมต่อเพิ่มขึ้น

ฉันจะไปกับอิมเมจอูบุนตูนี้ที่ทำงานผ่านการจัดเรียง "นำใบอนุญาตของคุณเอง" ตามที่ฉันเขียนไว้ก่อนหน้านี้ เราไม่จำเป็นต้องมีใบอนุญาตสำหรับสิ่งที่เราจะทำ

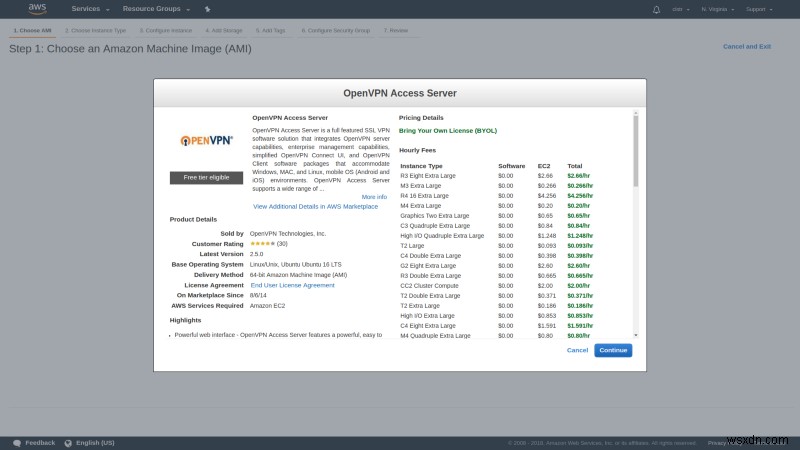

การเลือก AMI จะเปิดป๊อปอัปเพื่อแจ้งให้เราทราบว่าภาพนี้มีค่าใช้จ่ายเท่าใดต่อชั่วโมงโดยใช้อินสแตนซ์ประเภทต่างๆ และตัวเลือกพื้นที่จัดเก็บ EBS อย่างไรก็ตาม สิ่งเหล่านี้เป็นเพียงค่าใช้จ่ายโครงสร้างพื้นฐานของ AWS ปกติเท่านั้น และไม่รวมค่าธรรมเนียมใบอนุญาต

เมื่อพูดถึงประเภทอินสแตนซ์ ฉันจะดาวน์เกรดเป็น t2.micro เพื่อให้อยู่ในระดับฟรี เซิร์ฟเวอร์ที่ใช้งานจริงที่ไม่ว่างอาจต้องการพลังงานเพิ่มขึ้นอีกเล็กน้อย

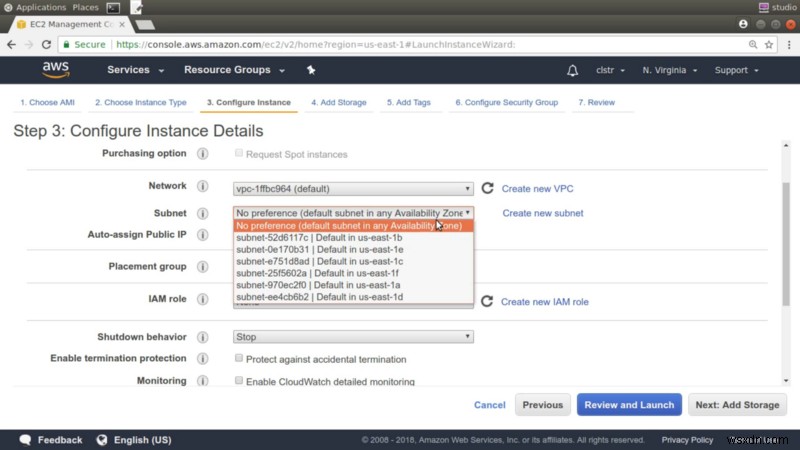

เนื่องจากฉันต้องการเริ่มต้นอินสแตนซ์ที่สองในเครือข่ายย่อยเดียวกันภายในไม่กี่นาที ฉันจะเลือกพูดว่า “us-east-1b” จากหน้ากำหนดค่ารายละเอียดอินสแตนซ์ และจดบันทึกไว้ในภายหลัง

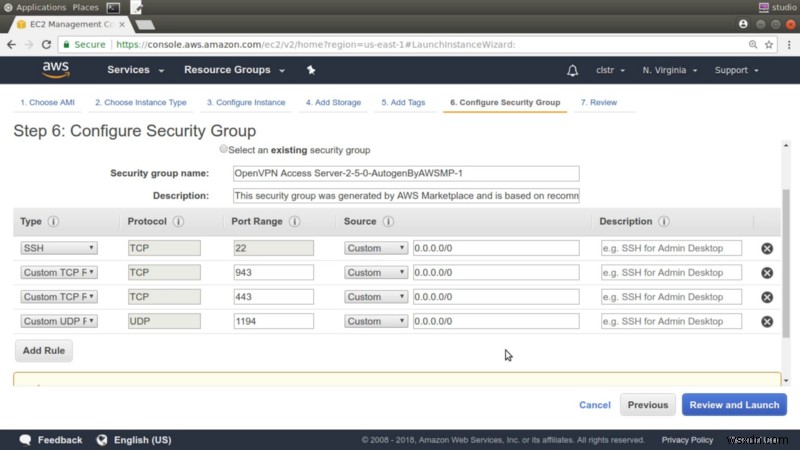

ตอนนี้หน้ากลุ่มความปลอดภัยเป็นที่ที่การตั้งค่า OpenVPN AMI โดดเด่นจริงๆ เรานำเสนอกลุ่มความปลอดภัยที่เปิดทุกสิ่งที่เราต้องการ พอร์ต 22 ใช้สำหรับการรับส่งข้อมูล SSH ในเซิร์ฟเวอร์ 943 คือพอร์ตที่เราจะใช้ในการเข้าถึง GUI ของผู้ดูแลระบบ 443 คือการรับส่งข้อมูล HTTP ที่เข้ารหัส TLS และ OpenVPN จะรับฟังการเชื่อมต่อไคลเอ็นต์ขาเข้าที่พอร์ต 1194

หมายเหตุ :หากเป็นไปได้ โดยปกติแล้วจะเป็นความคิดที่ดีที่จะกระชับกฎเหล่านั้น เพื่อให้ยอมรับเฉพาะคำขอจากช่วงที่อยู่ IP ของบริษัทที่ถูกต้องเท่านั้น แต่จะใช้ได้สำหรับการทดสอบระยะสั้น

จากที่นี่ ฉันจะตรวจสอบการตั้งค่าของฉัน ยืนยันว่าฉันมีคีย์การเข้ารหัส SSH อยู่ในรายการ และดึงทริกเกอร์

เมื่อเปิดตัวอินสแตนซ์แล้ว ฉันจะแสดงข้อมูลการเข้าสู่ระบบที่สำคัญ รวมถึงข้อเท็จจริงที่ว่าบัญชีผู้ใช้ที่เราจะใช้เพื่อ SSH ในเซิร์ฟเวอร์เรียกว่า openvpnas และคู่มือการเริ่มต้นฉบับย่อ ฉันจะได้รับอีเมลที่มีลิงก์ไปยังข้อมูลเดียวกันด้วย

กลับไปที่คอนโซลอินสแตนซ์ EC2 ในขณะที่เครื่องใหม่เสร็จสิ้นการบูท เราจะแสดงที่อยู่ IP สาธารณะของเรา หากเราจำเป็นต้องรีบูตอินสแตนซ์ ก็ไม่มีการรับประกันว่าเราจะได้รับ IP เดียวกันนั้นอีก ซึ่งอาจทำให้เกิดการทำร้ายร่างกายได้พอสมควร ดังนั้นจึงควรกำหนด Elastic IP ให้กับอินสแตนซ์

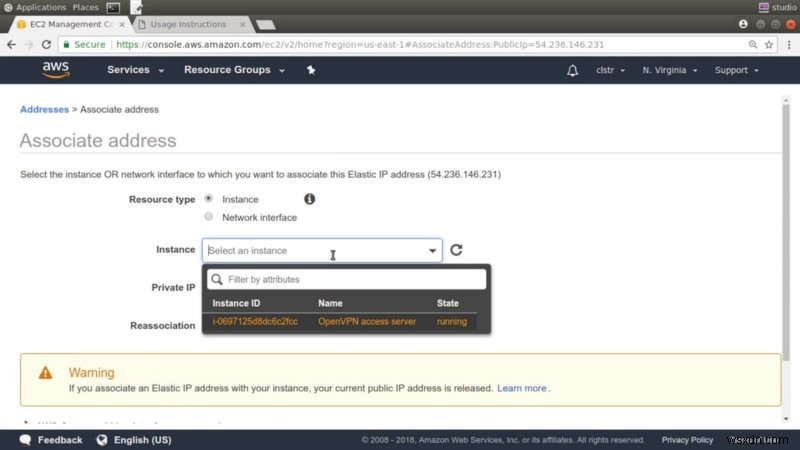

ในการทำเช่นนั้น ฉันจะคลิก Elastic IPs แล้วเลือก Allocate new address จดที่อยู่ใหม่และปิดหน้า เมื่อเลือกที่อยู่นั้นแล้ว ให้คลิกการดำเนินการ และ "เชื่อมโยงที่อยู่" ฉันจะคลิกหนึ่งครั้งในกล่องอินสแตนซ์ และอินสแตนซ์ OpenVPN ของฉัน — พร้อมแท็กที่มีประโยชน์ — อยู่ในรายการ ฉันต้องเลือกมันเท่านั้น คลิก "เชื่อมโยง" ฉันก็เสร็จแล้ว จากนี้ไปจะเป็น IP สาธารณะถาวรสำหรับการเข้าถึงเซิร์ฟเวอร์ของเรา

การเข้าถึงเซิร์ฟเวอร์

ฉันจะวางที่อยู่ IP สาธารณะลงในเทอร์มินัลโดยเป็นส่วนหนึ่งของคำสั่ง SSH ที่เรียกคู่คีย์ที่ฉันตั้งค่าไว้สำหรับอินสแตนซ์นี้

ssh -i KeyPairName.pem openvpnas@<PublicIPAddress>หากคุณกำลังเข้าถึงจากเครื่อง Windows หรือ macOS สิ่งต่าง ๆ อาจทำงานแตกต่างออกไปเล็กน้อย แต่เอกสารจะช่วยให้คุณได้รับความช่วยเหลือทั้งหมดที่คุณต้องการ

ก่อนที่ฉันจะออกจากคอนโซลอินสแตนซ์ ฉันจะทำหน้าที่สำคัญอีกอย่างหนึ่ง เมื่อเลือกอินสแตนซ์ OpenVPN แล้ว ฉันจะคลิก "การดำเนินการ" จากนั้นเลือก "เครือข่าย" จากนั้น "เปลี่ยนการตรวจสอบแหล่งที่มา/ปลายทาง" ฉันจะตรวจสอบให้แน่ใจว่าปิดการตรวจสอบแล้ว ไม่มีอะไรเป็นไปได้มากเว้นแต่ฉันจะทำสิ่งนี้

ไปที่เซสชัน SSH ของฉัน ทันทีที่เริ่มต้น ฉันต้องเผชิญกับข้อตกลงใบอนุญาต OpenVPN EULA และวิซาร์ดการตั้งค่า หากคุณต้องการเปลี่ยนการตั้งค่าในภายหลัง คุณสามารถเรียกใช้ตัวช่วยสร้างอีกครั้งโดยใช้คำสั่งนี้:

sudo ovpn-init — ec2.ค่าเริ่มต้นของวิซาร์ดส่วนใหญ่จะทำงานได้ดี แต่ก็คุ้มค่าที่จะอธิบายอย่างรวดเร็วว่าเกิดอะไรขึ้น ต่อไปนี้คือคำถามและคำอธิบายสีบางส่วนในกรณีที่จำเป็น:

primary Access Server node? yes [You’d answer no if you were setting up a backup or failover node.]

specify the network interface and IP address to be used by the Admin Web UI [1 — For all interfaces; can be changed to static later.]

specify the port number for the Admin Web UI [default]

specify the TCP port number for the OpenVPN Daemon [default]

Should client traffic be routed by default through the VPN? [no--That’s not the kind of VPN we’re building here. What we’re doing is only about getting remote clients safely and securely into our VPC. The same applies to client DNS traffic.]

Should client DNS traffic be routed by default through the VPN? [no]

Use local authentication via internal DB? [no — can be useful, but we’ll use Linux/AWS authentication for simplicity.]

Should private subnets be accessible to clients by default? [yes — that’s the whole point of the VPN, after all.]

login to the Admin UI as “openvpn”? [yes]

Provide OpenVPN Access Server license key [Unnecessary for testing.]เมื่อวิซาร์ดเสร็จสิ้น ฉันจะแสดงข้อมูลการเชื่อมต่อบางอย่างและแนะนำให้ติดตั้ง Network Time daemon NTP ไม่จำเป็นสำหรับกล่อง Ubuntu นี้ เนื่องจากได้ติดตั้งและใช้งานตามค่าเริ่มต้นแล้ว

ดังที่ได้กล่าวไว้ก่อนหน้านี้ ฉันจะต้องให้รหัสผ่านกับผู้ใช้ openvpn เพื่อที่ฉันจะได้ใช้รหัสผ่านนั้นเพื่อเข้าสู่เว็บ GUI ฉันทำอย่างนั้นเหมือน sudo ด้วยคำสั่ง passwd

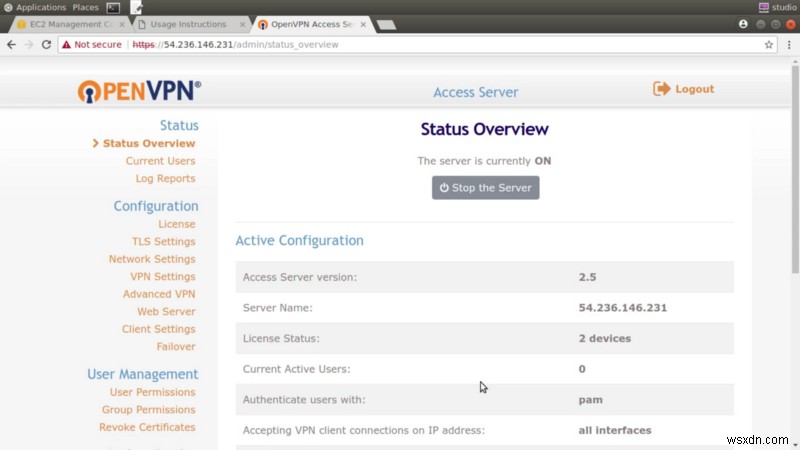

sudo passwd openvpnนั่นคือทั้งหมดที่เราต้องการ ตอนนี้ฉันกำลังจะใช้เบราว์เซอร์เพื่อเข้าสู่เว็บ GUI ฉันใช้ที่อยู่ IP สาธารณะของเซิร์ฟเวอร์ที่มี https นำหน้า ตามด้วยเครื่องหมายทับและผู้ดูแลระบบ

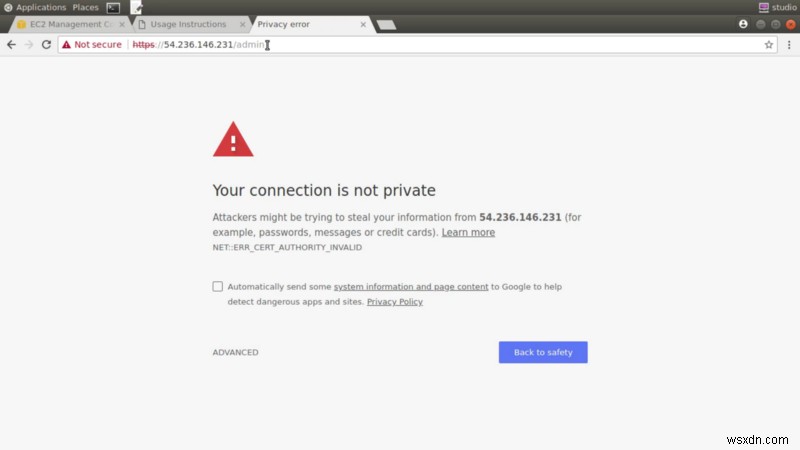

https://<PublicIPAddress>/adminคุณจะได้รับคำเตือนว่า "การเชื่อมต่อของคุณไม่เป็นส่วนตัว" เนื่องจากเรากำลังใช้ใบรับรองที่ลงนามเอง แทนที่จะเป็นใบรับรองที่ผู้ออกใบรับรองให้มา

นั่นไม่ใช่ปัญหาสำหรับเรา เนื่องจากเราเพียงเปิดเผย VPN ของเราให้กับผู้ใช้ที่เลือกจากภายในบริษัทของเรา และพวกเขาควรจะสามารถไว้วางใจใบรับรองของเราได้ ดังนั้นฉันจะคลิกผ่านคำเตือน ลงชื่อเข้าใช้ และยอมรับ EULA

อย่าลังเลที่จะใช้เวลาสำรวจคุณลักษณะที่มีให้โดยคอนโซลผู้ดูแลระบบ OpenVPN ด้วยตัวคุณเอง

การตั้งค่าไคลเอนต์ VPN

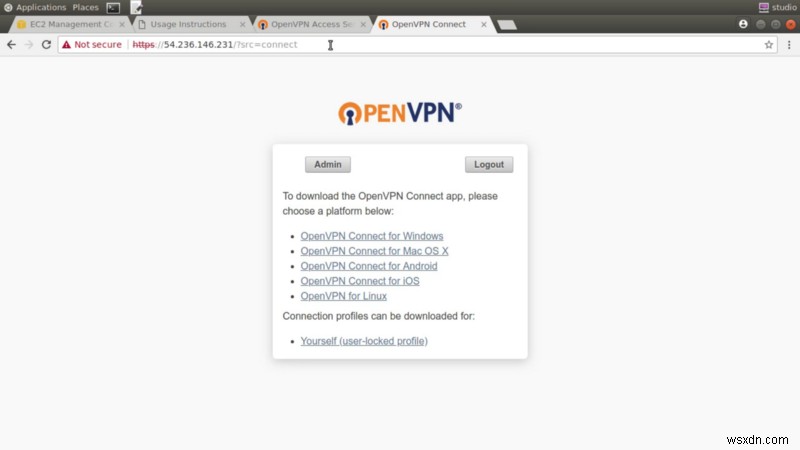

อย่างไรก็ตาม ตอนนี้ฉันกำลังจะเปิดหน้า UI ของไคลเอ็นต์โดยใช้ที่อยู่การเข้าถึงเว็บที่เราเคยแสดงไว้ก่อนหน้านี้ แต่คราวนี้ไม่มีผู้ดูแลระบบสแลช ไม่มีอะไรมากไปกว่าหน้าจอเข้าสู่ระบบที่คุณสามารถรับรองความถูกต้องโดยใช้ผู้ใช้ openvpn คนเดิมได้ (คุณสามารถสร้างผู้ใช้ใหม่ได้เสมอในคอนโซลผู้ดูแลระบบ)

ด้านหลังหน้าจอเข้าสู่ระบบ มีเพียงชุดลิงก์พร้อมคำแนะนำในการติดตั้งแอปไคลเอนต์ OpenVPN บนแพลตฟอร์มเหล่านั้น อย่างไรก็ตาม ลิงก์สุดท้ายเรียกว่า “ตัวคุณเอง”

การคลิกจะแจ้งให้คุณดาวน์โหลดและบันทึกไฟล์ชื่อ client.ovpn ไฟล์นี้มีการตั้งค่าการกำหนดค่าให้ตรงกับเซิร์ฟเวอร์และคีย์จริงที่เราจะใช้ตรวจสอบสิทธิ์ คุณต้องการดูแลไฟล์นี้อย่างระมัดระวังเพื่อไม่ให้ตกไปอยู่ในมือของผู้อื่น ซึ่งจะรวมถึงการไม่ส่งผ่านอีเมลธรรมดาผ่านการเชื่อมต่อที่ไม่ได้เข้ารหัส

ฉันจะเปิดไฟล์ในเครื่องและคัดลอกเนื้อหา จากนั้นในเชลล์ภายในเครื่องเสมือน Linux ที่ทำงานอยู่ในเครือข่ายท้องถิ่นของฉัน ฉันจะสร้างไฟล์ใหม่ชื่อ client.ovpn แล้ววางเนื้อหาลงไป หากคุณคลิกผ่านไปยังลิงก์ “OpenVPN สำหรับ Linux” ใน UI ของไคลเอ็นต์ ก่อนหน้านี้ คุณจะเห็นว่าขั้นตอนเพิ่มเติมเพียงอย่างเดียวที่จำเป็นคือการติดตั้ง OpenVPN โดยใช้ตัวจัดการแพ็คเกจ Apt — หรือ Yum หากคุณใช้เครื่อง CentOS หรือ Red Hat นั่นจะใช้เวลาเพียงคำสั่งเดียว เมื่อมันทำงานเสร็จ เราก็พร้อม

nano client.ovpnsudo apt updatesudo apt install openvpnต่อไปเราจะเปิดการเชื่อมต่อ VPN ในฐานะรูท — ใช้ sudo — ฉันจะพิมพ์ openvpn โดยตั้งค่าสถานะ config ที่ชี้ไปที่ไฟล์การกำหนดค่า client.ovpn ที่ฉันเพิ่งสร้างขึ้น

sudo openvpn — config client.ovpnเมื่อได้รับแจ้งให้ตรวจสอบสิทธิ์ ให้ใช้บัญชี openvpn พร้อมกับรหัสผ่านที่คุณสร้างขึ้นกลับมาบนเซิร์ฟเวอร์

ตอนนี้ฉันจะเปิดเชลล์เซสชันที่สองบนไคลเอนต์ในพื้นที่ของฉัน เพื่อที่ฉันจะได้ลอง ssh ในเซิร์ฟเวอร์ OpenVPN โดยใช้ local ที่อยู่ IP — สิ่งที่เป็นไปไม่ได้หากไม่มีการเชื่อมต่อ VPN ที่ใช้งานได้

ก่อนอื่นให้เรียกใช้ ip a เพื่อแสดงรายการอินเทอร์เฟซเครือข่ายทั้งหมดที่ทำงานอยู่บนเครื่องนี้

ip aนอกจากเครือข่ายท้องถิ่นของคุณแล้ว คุณควรเห็นเครือข่ายหนึ่งชื่อ tun0 อินเทอร์เฟซนี้สร้างโดย OpenVPN และมักจะอยู่ในช่วง 172.16.x.x

ฉันจะ ssh ลงในเซิร์ฟเวอร์ระยะไกลโดยใช้คีย์ส่วนตัวของฉัน ซึ่งแน่นอนว่าต้องมีอยู่ในเครื่อง และเซิร์ฟเวอร์เป็น ส่วนตัว ที่อยู่ IP. หากใช้งานได้ คุณจะมี VPN!

ssh -i KeyPairName.pem openvpnas@<PrivateIPAddress>สุดท้ายนี้ ฉันจะแสดงให้เห็นว่า VPN ตามที่กำหนดค่าไว้ในปัจจุบัน จะช่วยให้เราเข้าถึงทรัพยากรส่วนตัวอื่นๆ ภายใน Amazon VPC ของเราได้ ซึ่งอาจเป็นประโยชน์ ตัวอย่างเช่น คุณมีอินสแตนซ์ฐานข้อมูลที่ทำงานอยู่ใน VPC ซึ่งคุณไม่สามารถเปิดเผยต่อเครือข่ายสาธารณะได้

ฉันจะเปิดตัวอินสแตนซ์ Ubuntu EC2 มาตรฐาน แต่ จะไม่ ให้มันเป็น IP สาธารณะ ฉันจะระบุซับเน็ต us-east-1b เดียวกันกับที่เราใช้สำหรับเซิร์ฟเวอร์ OpenVPN เพื่อให้ทุกอย่างง่ายขึ้น กลุ่มความปลอดภัยที่ฉันจะใช้จะอนุญาตให้เข้าถึง SSH ผ่านพอร์ต 22 แต่ไม่มีอะไรอย่างอื่น

เมื่อทำงานแล้ว ฉันจะจดบันทึกที่อยู่ IP ส่วนตัวและกลับไปที่ไคลเอนต์ในพื้นที่ของฉัน เมื่อฉันแน่ใจว่าอินสแตนซ์เปิดตัวอย่างสมบูรณ์แล้ว ฉันจะใช้คีย์ส่วนตัวเดียวกัน ชื่อผู้ใช้ "ubuntu" เนื่องจากเป็นค่าเริ่มต้นสำหรับอินสแตนซ์ Ubuntu EC2 ปกติ และที่อยู่ส่วนตัวที่ฉันเพิ่งคัดลอก

อีกครั้ง. หากใช้งานได้ คุณจะมีการเชื่อมต่อ VPN ที่กำหนดค่าอย่างสมบูรณ์ในทรัพยากรส่วนตัวของ AWS ดื่มด่ำกับช่วงเวลานี้

อย่าลืมปิดเซิร์ฟเวอร์ทั้งหมดของคุณและปล่อยที่อยู่ Elastic IP ของคุณเมื่อคุณใช้งานเสร็จแล้ว คุณไม่ต้องการที่จะเสียค่าใช้จ่ายโดยไม่จำเป็น

บทความนี้ดัดแปลงมาจากส่วนหนึ่งของหลักสูตร Pluralsight ใหม่ของฉัน "การเชื่อมต่อทรัพยากรภายในองค์กรกับโครงสร้างพื้นฐาน AWS ของคุณ" มีอีกมากมายที่มาจากไซต์ Bootstrap IT ของฉัน รวมถึงลิงก์ไปยังหนังสือของฉัน, Linux in Action และหลักสูตรไฮบริดที่เรียกว่า Linux in Motion ซึ่งประกอบด้วยวิดีโอมากกว่าสองชั่วโมงและข้อความประมาณ 40% ของ Linux ในการดำเนินการ