สำหรับผู้ใช้อินเทอร์เน็ตในปัจจุบัน Virtual Private Network (VPN) ไม่ใช่สิ่งแปลกปลอม แต่คำศัพท์ที่ใช้อธิบาย VPN และการทำงานของ VPN นั้นแน่นอน

ดังนั้นในโพสต์ของวันนี้ เราจะอธิบายข้อกำหนด VPN ที่พบบ่อยที่สุดและความหมายสำหรับความเป็นส่วนตัวของข้อมูล

Virtual Private Network (VPN) คือการเชื่อมต่อที่เข้ารหัสผ่านอินเทอร์เน็ตที่ช่วยส่งข้อมูลแบบส่วนตัวและปลอดภัย ซึ่งหมายความว่าสามารถป้องกันไม่ให้บุคคลที่ไม่ได้รับอนุญาตรวมถึง ISP และบุคคลที่สามอื่นๆ ดักฟังการจราจรได้ ซึ่งทำให้ผู้ใช้สามารถทำงานได้จากระยะไกลโดยไม่ต้องกลัวว่าจะถูกติดตาม

สิ่งนี้อธิบายประโยชน์ของ VPN แต่คำศัพท์ที่เราใช้เมื่อพูดถึง VPN ล่ะ

เพื่อช่วยให้เข้าใจคำศัพท์เหล่านี้ นี่คืออภิธานศัพท์ที่อธิบายคำศัพท์ VPN ที่พบบ่อยที่สุด

อภิธานศัพท์ – คำศัพท์ VPN และความหมาย

ก

จุดเข้าใช้งาน (AP) –

อุปกรณ์เครือข่ายไร้สายที่ทำหน้าที่เป็นพอร์ทัลสำหรับอุปกรณ์เพื่อเชื่อมต่อกับเครือข่ายท้องถิ่น

มาตรฐานการเข้ารหัสขั้นสูง (AES) –

มาตรฐานการเข้ารหัสขั้นสูง แต่เดิมรู้จักกันในชื่อ Rijndael เป็นรหัสเข้ารหัสแบบสมมาตรที่ใช้ในการเข้ารหัสข้อมูลที่ละเอียดอ่อน ใช้กันทั่วโลก AES ได้รับการพัฒนาโดยนักเข้ารหัสชาวเบลเยียมสองคน ได้แก่ Joan Daemen และ Vincent Rijmen โดยมีเป้าหมายเพื่อเสนอการเข้ารหัสข้อมูลอิเล็กทรอนิกส์

ผู้ใช้ทุกคนในปัจจุบันสามารถเข้ารหัสข้อมูลได้ฟรีและหยุดการเข้าถึงข้อมูลที่ไม่ได้รับอนุญาต

ไม่เปิดเผยชื่อ –

พูดง่ายๆ ก็คือ ถ้าไม่มีใครสามารถระบุตัวคุณในกลุ่มได้ แสดงว่าคุณไม่ระบุตัวตน สถานะออนไลน์ของคุณก็เช่นเดียวกัน เกี่ยวกับ VPN นี่หมายความว่าจะติดตามไม่ได้แม้ว่าจะใช้รอยเท้าดิจิทัลของคุณก็ตาม

ข

แบนด์วิดธ์ –

บ่อยครั้งที่สับสนกับความเร็วอินเทอร์เน็ต แบนด์วิดท์คือปริมาณข้อมูลที่สามารถส่งผ่านการเชื่อมต่ออินเทอร์เน็ตหรือเครือข่ายในกรอบเวลาที่กำหนด โดยปกติ แบนด์วิดท์จะวัดเป็นบิตต่อวินาทีและเรียกอีกอย่างว่าความเร็วในการเชื่อมต่อ

BitTorrent –

มักใช้เพื่อดาวน์โหลดเนื้อหาที่มีลิขสิทธิ์ เช่น ภาพยนตร์ รายการ ฯลฯ BitTorrent เป็นโปรโตคอลการถ่ายโอนไฟล์ที่ใช้สำหรับการแชร์ไฟล์แบบเพียร์ทูเพียร์ (P2P) ระหว่างผู้ใช้หลายราย สิ่งนี้ทำให้การติดตามบุคคลเป็นเรื่องง่าย ดังนั้นเพื่อหลีกเลี่ยงการถูกติดตามโดยใช้ VPN ที่อนุญาตให้ปิดบังการแชร์ P2P เป็นสิ่งสำคัญ

หากต้องการปกปิดที่อยู่ IP ของคุณ ให้ลองใช้ Systweak VPN

การเซ็นเซอร์ –

การบล็อกเว็บไซต์ เช่น Facebook, Google, เนื้อหา เช่น ภาพยนตร์ และบริการออนไลน์อื่นๆ โดยรัฐบาลถือเป็นการเซ็นเซอร์

อ่านเพิ่มเติม – 4 วิธี:วิธีเลี่ยงการเซ็นเซอร์อินเทอร์เน็ตโดยไม่ถูกติดตาม

รหัส –

อัลกอริทึมนี้ใช้เพื่อเข้ารหัสและถอดรหัสการเชื่อมต่อระหว่างอุปกรณ์ของผู้ใช้กับเซิร์ฟเวอร์

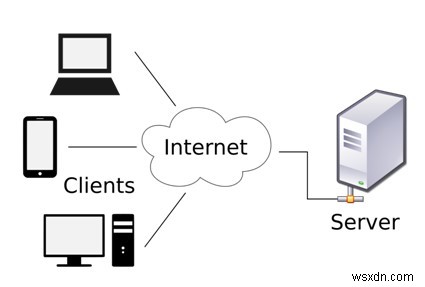

ลูกค้า –

อุปกรณ์ใดๆ ไม่ว่าจะเป็นเดสก์ท็อป สมาร์ทโฟน แล็ปท็อป หรืออุปกรณ์ที่รองรับเครือข่ายที่สามารถสื่อสารกับเซิร์ฟเวอร์ได้คือไคลเอนต์

คุกกี้ –

ไฟล์ข้อความขนาดเล็กจะถูกจัดเก็บโดยเว็บเบราว์เซอร์เพื่อเปิดหน้าเว็บอย่างรวดเร็วและจดจำข้อมูลที่เกี่ยวข้องกับเว็บไซต์

อ่านเพิ่มเติม –

ขั้นตอนง่ายๆ ในการล้างแคชและคุกกี้ใน Chrome

วิธีล้างแคชในเบราว์เซอร์ Edge พร้อมกับคุกกี้

วิธีล้างคุกกี้ของเบราว์เซอร์และลบประวัติการท่องเว็บ

ด

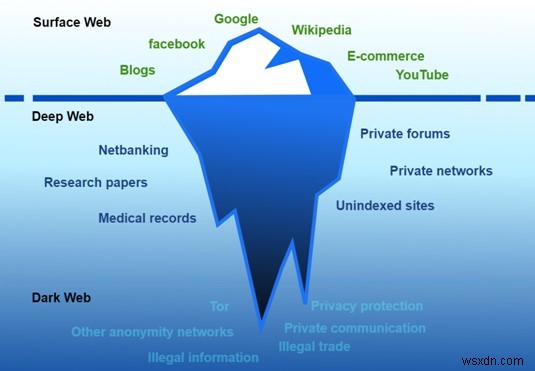

ดาร์กเว็บ –  คอลเลกชันที่ซ่อนอยู่ของเว็บไซต์อินเทอร์เน็ต (ที่ไม่ได้จัดทำดัชนีโดย Google หรือเครื่องมือค้นหาอื่น ๆ ) สามารถเข้าถึงได้ผ่านเว็บเบราว์เซอร์เฉพาะเท่านั้น ใช้เพื่อวัตถุประสงค์ทั้งทางกฎหมายและผิดกฎหมาย ซึ่งช่วยให้กิจกรรมทางอินเทอร์เน็ตไม่เปิดเผยตัว

คอลเลกชันที่ซ่อนอยู่ของเว็บไซต์อินเทอร์เน็ต (ที่ไม่ได้จัดทำดัชนีโดย Google หรือเครื่องมือค้นหาอื่น ๆ ) สามารถเข้าถึงได้ผ่านเว็บเบราว์เซอร์เฉพาะเท่านั้น ใช้เพื่อวัตถุประสงค์ทั้งทางกฎหมายและผิดกฎหมาย ซึ่งช่วยให้กิจกรรมทางอินเทอร์เน็ตไม่เปิดเผยตัว

อ่านเพิ่มเติม – Dark Web:ด้านของอินเทอร์เน็ตที่คุณไม่เคยรู้ – อินโฟกราฟิก

ดาร์กเน็ต –

เครือข่ายคอมพิวเตอร์ที่มีการจำกัดการเข้าถึงส่วนใหญ่จะใช้สำหรับการแชร์ไฟล์แบบเพียร์ทูเพียร์ที่ผิดกฎหมายเป็นหลัก

การโจมตี DDoS –

การโจมตีแบบปฏิเสธการให้บริการ (DDoS) แบบกระจายเกิดขึ้นผ่านบ็อตเน็ตและเกิดขึ้นเมื่อเซิร์ฟเวอร์มีคำขอมากเกินไป ทำให้ช้าลงหรือปิดตัวลงโดยสิ้นเชิง การโจมตี DDoS ใช้ที่อยู่ IP ที่ไม่ซ้ำกันมากกว่าหนึ่งที่อยู่ ซึ่งติดมัลแวร์จากโฮสต์นับพัน

อ่านเพิ่มเติม –

การโจมตี DDoS มีความก้าวหน้าอย่างไรในปัจจุบัน

การโจมตี DDoS ขั้นสูง:น่ากลัวกว่าที่เคย

เว็บลึก –

มักใช้สลับกันได้ Deep Web และ Dark Web ไม่ใช่สิ่งเดียวกัน Deep Web หมายถึงเพจที่ไม่ได้จัดทำดัชนี ในขณะที่ Dark Web หมายถึงทั้งที่ไม่ได้จัดทำดัชนีและเพจที่เกี่ยวข้องกับกิจกรรมที่ผิดกฎหมาย

หมายเหตุ :ผู้ใช้ที่ทราบที่อยู่เว็บหรือข้อมูลประจำตัวเพื่อเข้าถึงหน้าดังกล่าวสามารถเข้าถึงได้

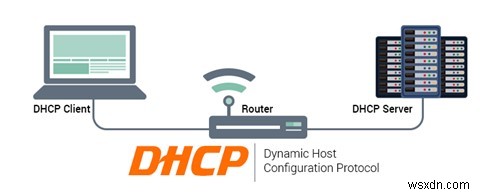

DHCP –

Dynamic Host Configuration Protocol เป็นโปรโตคอลการจัดการเครือข่ายที่ใช้ในการกำหนดที่อยู่ IP และข้อมูลอื่น ๆ ให้กับแต่ละโฮสต์บนเครือข่ายโดยอัตโนมัติ DHCP ยังกำหนดซับเน็ตมาสก์ ที่อยู่เกตเวย์เริ่มต้น เซิร์ฟเวอร์ชื่อโดเมน และอื่นๆ

DNS –

ระบบชื่อโดเมน (DNS) คือระบบที่แปลชื่อโดเมนของเว็บไซต์ (เช่น wethegeek.com) เป็นที่อยู่ IP (172.67.217.96) โดยปกติ เซิร์ฟเวอร์ DNS จะดำเนินการโดยผู้ให้บริการ ISP หรือ VPN ซึ่งจะช่วยให้ผู้ใช้ป้อนชื่อเว็บไซต์แทนตัวเลขได้

การรั่วไหลของ DNS –

ตามชื่อที่บ่งบอกว่าเป็นข้อบกพร่องด้านความปลอดภัยที่ทำให้ ISP สามารถตรวจสอบกิจกรรมออนไลน์ได้ เพื่อหลีกเลี่ยงปัญหานี้ VPN ส่วนใหญ่เช่น Systweak VPN เสนอการป้องกัน DNS รั่วไหล

อ่านเพิ่มเติม –

DNS Leak คืออะไรและจะป้องกันได้อย่างไร

VPN ของฉันใช้งานได้หรือไม่ วิธีทดสอบการรั่วไหลของ VPN

ฉันจะตรวจสอบได้อย่างไรว่า VPN ของฉันรั่วที่อยู่ IP ของฉัน

คำขอ DNS –

คำขอจะถูกส่งไปยังที่อยู่ IP ที่เกี่ยวข้องกับชื่อโดเมนใน URL

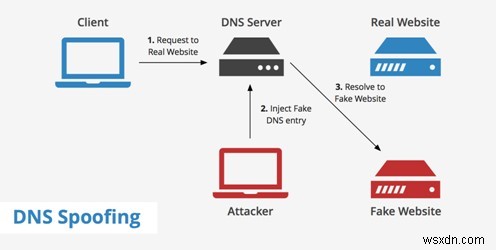

การเป็นพิษของ DNS –

การเป็นพิษของ DNS ที่มักเรียกว่าการวางยาพิษของแคช DNS หรือการปลอมแปลง DNS เป็นช่องโหว่ด้านความปลอดภัยใน Domain Name System (DNS) ที่เปลี่ยนเส้นทางการรับส่งข้อมูลทางอินเทอร์เน็ตไปยังเว็บไซต์ที่เป็นอันตราย

ชื่อโดเมน –

ชื่อเฉพาะที่ระบุเว็บไซต์ ชื่อโดเมนทั้งหมดมีส่วนต่อท้ายโดเมน เช่น .com, .net, .ed, .org เป็นต้น

อี

การเข้ารหัส –

วิธีการปกป้องข้อมูลโดยใช้รหัสทางคณิตศาสตร์และการแปลงข้อมูลให้อยู่ในรูปแบบที่ไม่มีใครเข้าใจ ซึ่งจะช่วยป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต นอกจากนี้ ฝ่ายที่ไม่มีคีย์เข้ารหัสที่ถูกต้องจะไม่สามารถถอดรหัสข้อมูลนี้ได้

คีย์การเข้ารหัส –

สตริงบิตแบบสุ่มที่สร้างขึ้นเพื่อช่วงชิงและถอดรหัสข้อมูล ยิ่งคีย์ยาวเท่าไหร่ ก็ยิ่งถอดรหัสข้อมูลที่เข้ารหัสได้ยากเท่านั้น

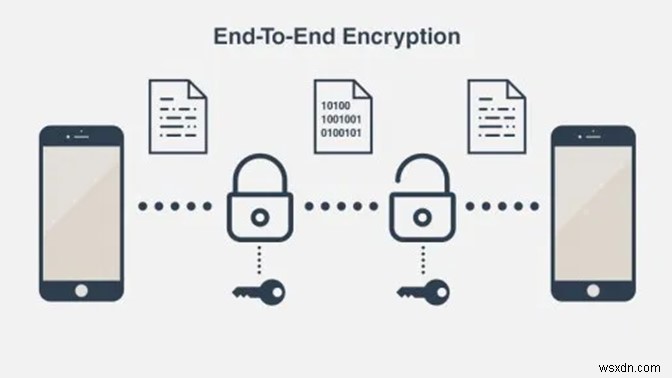

การเข้ารหัสตั้งแต่ต้นทางถึงปลายทาง –

ระบบการสื่อสารที่ปลอดภัยในการส่งข้อมูลแบบส่วนตัวและปลอดภัยทางออนไลน์ วิธีนี้จะป้องกันไม่ให้ใครก็ตามที่อยู่ตรงกลางอ่านการสนทนาส่วนตัว iMessage ของ Apple และ WhatsApp ของ Facebook ใช้การเข้ารหัสแบบ end-to-end ทำให้ผู้อื่นรวมถึงบริษัทสามารถอ่านข้อมูลได้

อ่านเพิ่มเติม –

Firefox เปิดตัว Send บริการถ่ายโอนไฟล์ที่เข้ารหัสแบบ End-to-End

Google Messages จะถูกเข้ารหัสแบบ End-to-End ในเร็วๆ นี้สำหรับ RCS Chat

อีเธอร์เน็ต –

วิธีการเชื่อมต่อคอมพิวเตอร์บนเครือข่ายท้องถิ่น (LAN) ซึ่งใช้มาตั้งแต่ทศวรรษ 1990 และแนวคิดเบื้องหลังคือการเข้าถึงและส่งข้อมูลผ่านคอมพิวเตอร์หลายเครื่อง

F

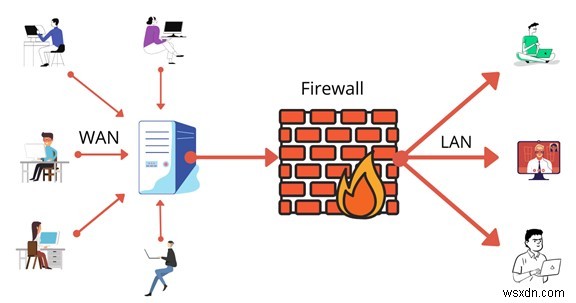

ไฟร์วอลล์ –

อุปกรณ์รักษาความปลอดภัยเครือข่ายที่ตรวจสอบและกรองการรับส่งข้อมูลเครือข่ายขาออกและขาเข้า ช่วยหลีกเลี่ยง “การโจมตีโดยการขับรถ”

อ่านเพิ่มเติม –

10 ซอฟต์แวร์ไฟร์วอลล์ที่ดีที่สุดสำหรับ Windows 10, 8, 7 PC

3 ปัญหาที่คุณต้องเผชิญเมื่อใช้ Windows Firewall

เฟิร์มแวร์ –

เฟิร์มแวร์คือโปรแกรมซอฟต์แวร์หรือชุดคำสั่งที่เขียนลงในอุปกรณ์ฮาร์ดแวร์โดยตรง โดยทั่วไป เฟิร์มแวร์จะถูกเก็บไว้ในหน่วยความจำแฟลชเพื่อไม่ให้ถูกลบเมื่อไฟฟ้าขัดข้อง

ห้าตา

Five-Eyes เป็นพันธมิตรด้านข่าวกรองระหว่างออสเตรเลีย แคนาดา นิวซีแลนด์ สหราชอาณาจักร และสหรัฐอเมริกา ประเทศเหล่านี้ทำงานร่วมกันเพื่อรวบรวมข้อมูลและแชร์กับองค์กรความปลอดภัยที่เกี่ยวข้อง

ก

ข้อจำกัดทางภูมิศาสตร์ –

ข้อจำกัดทางภูมิศาสตร์หรือที่เรียกว่าการบล็อกทางภูมิศาสตร์เป็นวิธีจำกัดการเข้าถึงบริการและแพลตฟอร์มบางอย่างตามพื้นฐานทางภูมิศาสตร์ ตัวอย่างที่พบบ่อยที่สุดคือการจำกัดเนื้อหาโดยนัยโดยบริการสตรีมมิง เช่น Netflix, Hulu เป็นต้น

การปลอมแปลงทางภูมิศาสตร์ –

กระบวนการปิดบังสถานที่จริงหรือประเทศเพื่อให้ดูเหมือนว่าคุณอยู่ในตำแหน่งอื่นที่คุณเลือกคือการปลอมแปลงทางภูมิศาสตร์ ซึ่งทำให้ผู้ใช้สามารถเข้าถึงเนื้อหาและบริการที่จำกัดทางภูมิศาสตร์ได้ การใช้ VPN เช่น Systweak VPN ใช้เพื่อจุดประสงค์นี้

ห่า

จับมือ –

ตามชื่อที่อธิบาย การจับมือกันคือเมื่อสองฝ่าย – ไคลเอนต์และเซิร์ฟเวอร์พบกันเป็นครั้งแรก มันเกี่ยวข้องกับหลายขั้นตอนและกระบวนการสร้างคีย์การเข้ารหัสหลัก ใช้ในระหว่างเซสชันเฉพาะ ซึ่งหมายความว่า “การจับมือกัน” จะตรวจสอบการเชื่อมต่อกับเซิร์ฟเวอร์ที่ต้องการและรับรองว่าไม่ใช่เซิร์ฟเวอร์ที่ “ปลอมแปลง” ของผู้โจมตี

ฟังก์ชันแฮช –

ฟังก์ชันที่ใช้ในการรักษาความปลอดภัยข้อความเข้ารหัส

พร็อกซี HTTP –

Hypertext Transfer Protocols (HTTP) เป็นโปรโตคอลที่ใช้ในการส่งและแสดงไฟล์ (กราฟิก ข้อความ เสียง มัลติมีเดีย ฯลฯ) บนอินเทอร์เน็ต นอกจากนี้ยังตรวจสอบการเข้าชมเว็บเพื่อระบุเนื้อหาที่น่าสงสัยซึ่งช่วยปกป้องเว็บเซิร์ฟเวอร์ของคุณจากการโจมตีจากเครือข่ายภายนอก

HTTPS –

Hypertext Transfer Protocol (HTTPS) เป็นเวอร์ชันที่ปลอดภัยของโปรโตคอล HTTP ที่ใช้ในการส่งข้อมูลระหว่างเว็บเบราว์เซอร์และเว็บไซต์ เพื่อเพิ่มความปลอดภัยในการถ่ายโอนข้อมูล HTTPS จะถูกเข้ารหัสและปกป้องความเป็นส่วนตัวและความสมบูรณ์ของการสื่อสารจากการโจมตีแบบคนกลางและออนไลน์อื่นๆ

ฉัน

อินทราเน็ต –

เครือข่ายคอมพิวเตอร์สำหรับการแบ่งปันข้อมูล ระบบปฏิบัติการ เครื่องมือในการทำงานร่วมกัน และบริการคอมพิวเตอร์อื่นๆ ภายในองค์กรที่มีการจำกัดการเข้าถึงจากบุคคลภายนอกคืออินทราเน็ต

ที่อยู่ IP –

Internet Protocol (ที่อยู่ IP) คือที่อยู่ที่ไม่ซ้ำกันซึ่งกำหนดให้กับทุกอุปกรณ์ที่ช่วยระบุที่อยู่นั้นบนอินเทอร์เน็ตหรือเครือข่ายท้องถิ่น

การรั่วไหลของ IP –

ข้อบกพร่องด้านความปลอดภัยที่ทำให้ที่อยู่ IP จริงของผู้ใช้รั่วไหลในขณะที่เชื่อมต่อกับบริการ VPN เกิดขึ้นเมื่อ VPN ที่คุณใช้เพื่อซ่อนที่อยู่ IP ไม่น่าเชื่อถือหรือไม่มี Kill Switch หากคุณกำลังมองหา VPN ที่ช่วยป้องกันการรั่วไหลของ IP ลองใช้ Systweak VPN

IPSec –

Internet Protocol Security (IPSec) คือกลุ่มของโปรโตคอลที่ใช้ในการตั้งค่าการเชื่อมต่อที่เข้ารหัสระหว่างอุปกรณ์ ช่วยให้ข้อมูลที่ส่งผ่านเครือข่ายสาธารณะได้อย่างปลอดภัย ต่างจาก OpenVPN และ PPTP ตรงที่ IPSec ส่งแพ็กเก็ตที่เข้ารหัส นอกจากนี้ “IP” ภายในคำว่า “IPSec” ย่อมาจาก Internet Protocol และ “Sec” เพื่อความปลอดภัย

IPv4 –

Ip ย่อมาจาก Internet Protocol และ v4 ย่อมาจาก Version Four (IPv4) เป็นเวอร์ชันหลักของ Internet Protocol ที่นำมาใช้ในปี 1983 ที่อยู่ในเวอร์ชัน IP เป็นจำนวนเต็ม 32 บิตที่แสดงในรูปแบบเลขฐานสิบหก ตัวอย่าง 172.67.217.96 คือที่อยู่ IPv4

IPv6 –

Internet Protocol เวอร์ชันล่าสุดคือ IPv6 และมีมาตั้งแต่ปี 1998 ต่างจาก IPv4 ตรงที่ใช้แอดเดรส 128 บิตเพื่อรองรับประมาณ 340 ล้านล้าน นอกจากนี้ IPv6 ยังใช้เลขฐานสิบหกสี่หลักแปดกลุ่มโดยคั่นด้วยเครื่องหมายทวิภาค ตัวอย่างเช่น 2606:4700:3030::6815:5b74

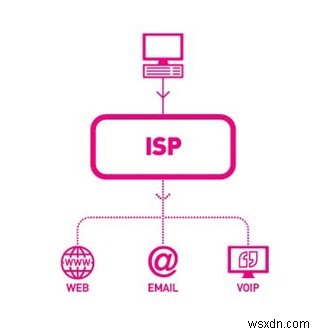

ISP –

ผู้ให้บริการอินเทอร์เน็ต (ISP) เป็นองค์กรที่ให้บริการอินเทอร์เน็ตขั้นพื้นฐาน นอกจากนี้ยังให้บริการ DNS และไฟร์วอลล์ที่สามารถตั้งใจทำลายเพื่อบล็อกเว็บไซต์หรือ PPTP ในประเทศที่ใช้การควบคุมอินเทอร์เน็ต

ก

การแลกเปลี่ยนคีย์ –

วิธีการเข้ารหัสโดยใช้คีย์เข้ารหัสระหว่างสองฝ่าย

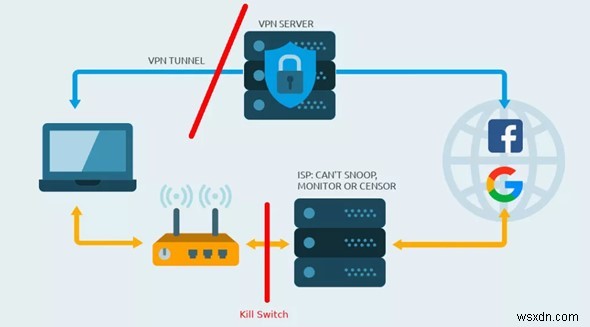

สวิตช์คิล –

คุณสมบัติของ VPN สมัยใหม่ที่ตัดการเชื่อมต่ออินเทอร์เน็ตเมื่อการเชื่อมต่อ VPN ล้มเหลว ซึ่งจะช่วยป้องกันการกระทำออนไลน์ของคุณจากการถูกเปิดเผยต่อบุคคลที่น่ารังเกียจ

ล

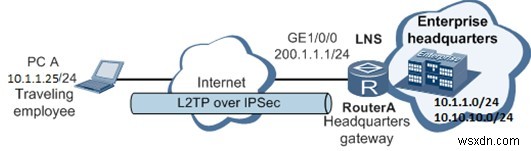

L2TP/IPSec –

โปรโตคอล VPN tunneling ที่ไม่มีช่องโหว่ที่รู้จักและมีการเข้ารหัส มีอยู่ในระบบปฏิบัติการส่วนใหญ่และใช้การเชื่อมต่อเครือข่ายแบบแพ็คเก็ตสวิตช์ทำให้สามารถระบุตำแหน่งปลายทางบนเครื่องต่างๆ ได้

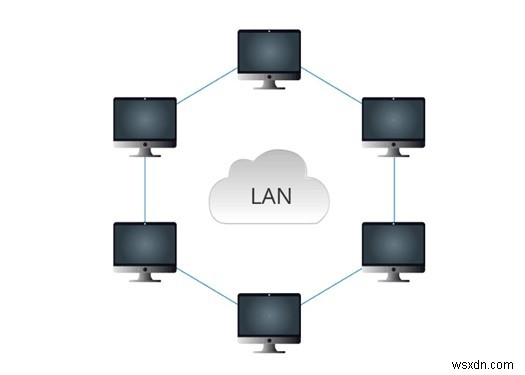

LAN –

Local Area Network คือเครือข่ายคอมพิวเตอร์ที่เชื่อมต่อคอมพิวเตอร์ภายในพื้นที่จำกัด เช่น โรงเรียน บ้าน อาคารสำนักงาน ฯลฯ

ม

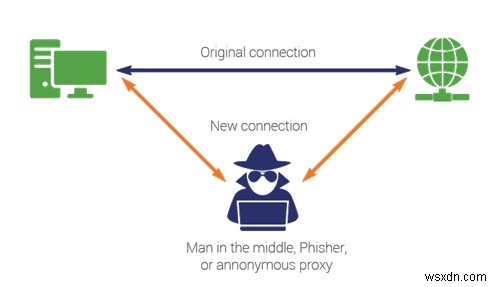

การโจมตีแบบคนกลาง (MITM) –

คำทั่วไปที่ใช้สำหรับผู้โจมตีที่วางตำแหน่งตัวเองในการสนทนาระหว่างผู้ใช้และแอปพลิเคชัน เป้าหมายของการโจมตีครั้งนี้คือการขโมยข้อมูลส่วนบุคคล เช่น ข้อมูลรับรองการเข้าสู่ระบบ ข้อมูลทางการเงิน และข้อมูลที่มีความละเอียดอ่อนอื่นๆ ฮอตสปอต Wi-Fi ฟรีเป็นเป้าหมายหลักสำหรับการโจมตี MITM

อ่านเพิ่มเติม –

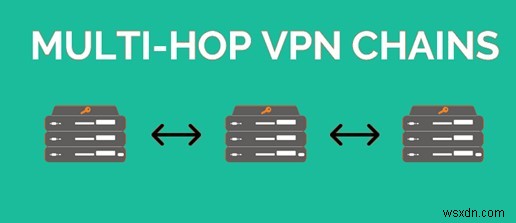

Multi-Hop VPN (หรือที่เรียกว่า Double VPN) –

Multi-hope VPN เพิ่มชั้นการเข้ารหัสพิเศษและเซิร์ฟเวอร์เพิ่มเติมสำหรับการเชื่อมต่อ VPN ปกติ . กล่าวโดยย่อ เมื่อมีการเชื่อมต่อเซิร์ฟเวอร์ VPN สองเครื่องขึ้นไปเพื่อให้การรักษาความปลอดภัยและกำหนดเส้นทางการรับส่งข้อมูล จะเรียกว่า VPN แบบคู่

Double VPN ทำงานบนแนวคิดของ Tor แต่มีข้อเสียคือ การเชื่อมต่อ VPN แบบ multi-hop นั้นช้ากว่ามาก

ไม่มี

การแปลที่อยู่เครือข่าย (NAT) –

วิธีการจับคู่ที่อยู่ส่วนตัวในเครื่องหลายรายการกับที่อยู่สาธารณะก่อนที่จะโอนข้อมูลคือ NAT สมมติว่าถ้ามีคนใช้แล็ปท็อปเพื่อค้นหาร้านกาแฟ คำขอจะถูกส่งเป็นแพ็กเก็ตไปยังเราเตอร์ จากนั้นจะถูกส่งต่อไปยังเว็บ แต่ก่อนหน้านั้น เราเตอร์จะเปลี่ยนที่อยู่ IP ขาออกจากที่อยู่ในเครื่องส่วนตัวเป็นที่อยู่สาธารณะ

โอ

ความสับสน –

เทคนิคที่ VPN ใช้เพื่อซ่อนการรับส่งข้อมูล สิ่งนี้ไม่ได้แก้ไขทราฟฟิก VPN แต่ทราฟฟิก VPN ดูเหมือนทราฟฟิก HTTPS ดังนั้นจึงเพิ่มชั้นของการซ่อนข้อมูลให้กับข้อมูล

อ่านเพิ่มเติม –

เซิร์ฟเวอร์ Obfuscated คืออะไรและทำไมคุณถึงต้องการมัน?

โอเพ่นซอร์ส –

ซอฟต์แวร์ที่สร้างขึ้นด้วยซอร์สโค้ดที่ทุกคนสามารถตรวจสอบได้ฟรี ผู้เชี่ยวชาญด้านเทคนิคชื่นชอบโอเพนซอร์ส VPN เนื่องจากสามารถตรวจสอบช่องโหว่ได้ และ VPN ไม่สามารถโกหกเกี่ยวกับกิจกรรมที่ใช้ได้

หากต้องการทราบข้อมูลเพิ่มเติมเกี่ยวกับ VPN ฟรี โปรดอ่านโพสต์ก่อนหน้าของเรา

OpenSSH –

เครื่องมือเชื่อมต่อสำหรับการเข้าสู่ระบบระยะไกลด้วยโปรโตคอล SSH ที่เข้ารหัสการรับส่งข้อมูลเพื่อขจัดการไฮแจ็คการเชื่อมต่อและการโจมตีอื่นๆ

อ่านเพิ่มเติม –

วิธีใช้ SSH Secure Shell ใน Windows 10

วิธีใช้เซิร์ฟเวอร์ SSH เพื่อเข้าถึงพีซี Windows ที่ผิดพลาด

OpenVPN –

ระบบเครือข่ายส่วนตัวเสมือนที่ใช้เทคนิคในการสร้างการเชื่อมต่อระหว่างไซต์กับไซต์ที่ปลอดภัย ใช้โดยผู้ให้บริการ VPN รายใหญ่ ซึ่งจะช่วยปกป้องการเชื่อมต่ออินเทอร์เน็ตและสามารถใช้งานได้ทั้งบนเซิร์ฟเวอร์และแอปพลิเคชันไคลเอนต์

อ่านเพิ่มเติม –

10 ทางเลือก OpenVPN ที่ดีที่สุดในการท่องอินเทอร์เน็ตอย่างปลอดภัย

ป

เพียร์ทูเพียร์ (P2P) –

วิธีการแชร์ไฟล์ที่มีประสิทธิภาพระหว่างคอมพิวเตอร์หรืออุปกรณ์ที่เชื่อมต่ออื่นๆ ใช้เพื่อแชร์ไฟล์มีเดีย เช่น ภาพยนตร์ เพลง และอื่นๆ บางครั้ง P2P ทำให้ ISP และเจ้าของลิขสิทธิ์เนื้อหาไม่ชอบกิจกรรมนี้

เวลาปิง –

เวลาที่ใช้โดยชุดข้อมูลขนาดเล็กที่จะส่งจากอุปกรณ์ไปยังเซิร์ฟเวอร์บนอินเทอร์เน็ตและในทางกลับกัน เวลาปิงมีหน่วยเป็นมิลลิวินาที (มิลลิวินาที)

การขุดอุโมงค์แบบจุดต่อจุด (PPTP) –

Point-to-Point Tunneling Protocol เป็นโปรโตคอล VPN ที่ล้าสมัยซึ่งใช้ในการเชื่อมต่อกับ VPN แม้ว่าแพลตฟอร์ม VPN จำนวนมากจะยังไม่ปลอดภัยเพียงแค่ใช้งาน แคร็กโดย NSA และแฮกเกอร์ PPTP เป็นโปรโตคอลที่อ่อนแอที่จะใช้

โปรโตคอล

โปรโตคอลคือชุดกฎมาตรฐานที่กำหนดวิธีการส่งข้อมูลระหว่างอุปกรณ์ต่างๆ และสื่อสารระหว่างกัน

พร็อกซีเซิร์ฟเวอร์

พร็อกซีเซิร์ฟเวอร์ทำหน้าที่เป็นเกตเวย์ระหว่างคุณกับอินเทอร์เน็ต คุณสามารถกำหนดเส้นทางการรับส่งข้อมูลโดยไม่เปิดเผยที่อยู่ IP ของคุณ พวกเขาทำงานเป็นเซิร์ฟเวอร์ VPN แต่ขาดการป้องกันที่เข้ารหัสของเซิร์ฟเวอร์ VPN

นามแฝง

สถานะใกล้เคียงที่ไม่ระบุชื่อซึ่งผู้ใช้มีตัวระบุที่สอดคล้องกันแทนที่จะเป็นชื่อจริง ช่วยให้ผู้ใช้สามารถสื่อสารกันได้โดยไม่เปิดเผยตัวตน

ร

เราเตอร์

อุปกรณ์เครือข่ายที่ส่งต่อแพ็กเก็ตข้อมูลระหว่างเครือข่ายคอมพิวเตอร์ มันทำหน้าที่เหมือนตำรวจจราจรเสมือนที่บอกว่าจะส่งและรับข้อมูลที่ไหน

ส

อัลกอริทึมแฮชที่ปลอดภัย (SHA) –

ฟังก์ชันแฮชเข้ารหัสใช้เพื่อแฮชข้อมูลและไฟล์ใบรับรอง รับอินพุตและสร้างค่า 160 บิต (20 ไบต์) อัลกอริทึมนี้มีสองเวอร์ชันคือ SHA-1 และ SHA-2

เซสชัน –

เวลาที่ผู้ใช้ลงชื่อเข้าใช้เว็บไซต์และออกจากระบบหรือออกจากเบราว์เซอร์เป็นเวลาเซสชัน ตัวอย่างเช่น ช่วงเวลาระหว่างเมื่อคุณลงชื่อเข้าใช้เว็บไซต์ช็อปปิ้งออนไลน์เพื่อซื้อสินค้า ทำธุรกรรมและออกจากเบราว์เซอร์ หรือเปลี่ยนไปใช้ไซต์อื่น

ที่อยู่ IP ที่ใช้ร่วมกัน –

ยกเลิกการเชื่อมโยงที่อยู่ IP ที่ใช้ร่วมกันโดยเฉพาะจะจับคู่กับที่อยู่ที่แชร์กับผู้ใช้หลายคน ทำให้ผู้สังเกตการณ์ไม่สามารถทราบได้ว่าผู้ใช้รายใดรับผิดชอบกิจกรรมใด

การเชื่อมต่อพร้อมกัน

จำนวนอุปกรณ์ที่ a อนุญาตให้เชื่อมต่อกับเซิร์ฟเวอร์พร้อมกันโดยใช้ชื่อผู้ใช้เดียว

SmartDNS

บริการที่อนุญาตให้ผู้ใช้ละเมิดข้อจำกัดทางภูมิศาสตร์ที่ใช้กับเนื้อหาและบริการ เช่น Netflix, Hulu เป็นต้น ใช้ได้กับทุกอุปกรณ์และมักจะตั้งค่าได้ยากกว่า VPN

Secure Socket Layer และ Transport Layer Security (SSL/TLS) –

ก แม้ว่า TLS จะเป็นผู้สืบทอดต่อ SSL แต่คำศัพท์เหล่านี้ใช้แทนกันได้ SSL/TLS เป็นโปรโตคอลการเข้ารหัสที่ใช้เพื่อรักษาความปลอดภัยเว็บไซต์ HTTPS

Secure Socket Tunneling Protocol (SSTP) –

รูปแบบของอุโมงค์เครือข่ายส่วนตัวเสมือนที่มีกลไกในการส่งทราฟฟิก PPP ผ่านช่องทาง SSL/TLS

ท

Transport Layer Security (TLS) –

โปรโตคอลความปลอดภัยถูกกำหนดขึ้นครั้งแรกในปี 2542 ซึ่งมีประสิทธิภาพและปลอดภัยกว่า SSL ให้ความเป็นส่วนตัวและความสมบูรณ์ของข้อมูลสำหรับการเชื่อมต่ออินเทอร์เน็ต เพื่อความปลอดภัยของการสื่อสารผ่านเครือข่าย TLS จะใช้เนื่องจากประกอบด้วยสองชั้น:ระเบียน TLS และโปรโตคอล TLS handshake

การควบคุมปริมาณ

เมื่อ ISP ตั้งใจทำให้ความเร็วในการเชื่อมต่อช้าลง จะเรียกว่าการควบคุมปริมาณความเร็ว หรือการควบคุมปริมาณแบนด์วิดท์ เป็นวิธีการควบคุมการรับส่งข้อมูลเครือข่ายและลดความแออัดของแบนด์วิดท์ที่อาจเกิดขึ้น

การใช้ VPN ที่ดีอย่าง Systweak VPN คุณสามารถป้องกันสิ่งนี้ไม่ให้เกิดขึ้นได้ เนื่องจาก ISP จะไม่รู้ว่าคุณทำอะไรทางออนไลน์

ทอร์

ซอฟต์แวร์เบราว์เซอร์โอเพนซอร์ซฟรีที่ช่วยปกปิดการท่องเว็บของคุณโดยกำหนดเส้นทางการรับส่งข้อมูลออนไลน์ของคุณผ่านเครือข่ายของเซิร์ฟเวอร์หลายเครื่อง

อุโมงค์

ลิงก์ที่เข้ารหัสระหว่างคอมพิวเตอร์หรือสมาร์ทโฟนของคุณกับเครือข่ายภายนอกเพื่อส่งข้อมูลผ่านเซิร์ฟเวอร์ที่เข้ารหัส อุโมงค์ข้อมูลช่วยรักษาความเป็นส่วนตัวของข้อมูล และเมื่อข้อมูลถูกส่งผ่านเซิร์ฟเวอร์ VPN เท่านั้น ข้อมูลจะถูกถอดรหัส

การตรวจสอบสิทธิ์แบบสองปัจจัย (2FA) –

การตรวจสอบสิทธิ์แบบสองปัจจัย (2FA) หรือที่เรียกว่าการยืนยันแบบสองขั้นตอนคือกระบวนการรักษาความปลอดภัยที่ผู้ใช้ต้องป้อนรหัสที่ได้รับในอีเมลหรือโทรศัพท์ควบคู่ไปกับการใช้รหัสผ่าน

อ่านเพิ่มเติม –

การตรวจสอบสิทธิ์สองปัจจัย VS การยืนยันแบบสองขั้นตอน:ไหนดีกว่าและเพราะเหตุใด

กังวลเกี่ยวกับข้อมูลส่วนบุคคลหรือไม่? นี่คือวิธีป้องกัน

คุณ

โปรโตคอลดาตาแกรมของผู้ใช้ ( UDP)

Transport Layer Protocol เป็นส่วนหนึ่งของชุด Internet Protocol ที่เรียกว่า UDP/IP ต่างจาก TCP ซึ่งตรวจสอบแพ็กเก็ตข้อมูลที่สื่อสารระหว่างคอมพิวเตอร์และ VPN เนื่องจากเป็นโปรโตคอลที่ไม่น่าเชื่อถือและไม่มีการเชื่อมต่อ

ซึ่งหมายความว่าการเชื่อมต่อที่ส่งผ่าน UDP จะถูกส่งโดยมีข้อผิดพลาดหรือส่งและรับ เร็วมาก . ดังนั้นจึงควรใช้เฉพาะในระหว่างการสตรีมหรือเล่นเกมเท่านั้น สำหรับงานอื่นๆ ขอแนะนำให้ใช้ TCP

Uniform Resource Locator (URL) –

URL ไม่มีอะไรมากไปกว่าที่อยู่เว็บไซต์แบบข้อความ ประกอบด้วยชื่อโดเมน เช่น (“wethegeek”) และองค์ประกอบที่จำเป็นอื่นๆ (เช่น “HTTPS://” และ “www”)

วี

Voice Over Internet Protocol (VoIP)

เป็นเทคโนโลยีที่ช่วยให้ผู้ใช้สามารถโทรออกด้วยเสียงโดยใช้การเชื่อมต่ออินเทอร์เน็ตบรอดแบนด์แทนสายโทรศัพท์แบบเดิม

อ่านเพิ่มเติม-

10 ผู้ให้บริการ VoIP สำหรับธุรกิจที่ดีที่สุดสำหรับปี 2021

ไคลเอนต์ VPN

เทคโนโลยีซอฟต์แวร์ที่สร้างการเชื่อมต่อที่ปลอดภัยระหว่างผู้ใช้กับเซิร์ฟเวอร์ VPN

โปรโตคอล VPN

กระบวนการและชุดคำสั่งที่ VPN มอบให้กับผู้ใช้ในการส่งข้อมูลเพื่อให้ได้รับการสื่อสารที่เสถียรและปลอดภัยคือโปรโตคอล VPN

โปรโตคอล VPN ยอดนิยมที่รวมอยู่ใน VPN ได้แก่:

- PPTP

- L2TP/IPSec

- IKEv2/IPSec

- OpenVPN

- IPSec

- SSTP

- ซอฟท์อีเธอร์

- ไวร์การ์ด

เซิร์ฟเวอร์ VPN

เซิร์ฟเวอร์ที่ใช้โดยผู้ให้บริการ VPN เพื่อกำหนดเส้นทางใหม่และเข้ารหัสการรับส่งข้อมูลทางอินเทอร์เน็ต ช่วยเชื่อมต่อกับเซิร์ฟเวอร์ VPN ที่ยอมรับคำขอของผู้ใช้ในการดึงข้อมูลโดยไม่เปิดเผยข้อมูลเกี่ยวกับผู้ใช้

อุโมงค์ VPN:

เลเยอร์ของการเข้ารหัสช่วยรักษาความปลอดภัยการเชื่อมต่อระหว่างคอมพิวเตอร์หรืออุปกรณ์ที่เชื่อมต่อและเซิร์ฟเวอร์ VPN

อ่านเพิ่มเติม –

VPN Split Tunneling คืออะไร? มันทำงานอย่างไร?

บริการ VPN –

โอกาสในการสร้างการเชื่อมต่อเครือข่ายที่มีการป้องกันเมื่อใช้เครือข่ายสาธารณะ

ว

การสื่อสารทางเว็บแบบเรียลไทม์ (WebRTC) –

เป็นโปรเจ็กต์โอเพ่นซอร์สฟรีที่ให้บริการเว็บเบราว์เซอร์และแอปพลิเคชันมือถือพร้อมการสื่อสารแบบเรียลไทม์ สามารถใช้กับงานได้หลายอย่าง ซึ่งที่สำคัญที่สุดคือการสื่อสารด้วยเสียงและวิดีโอแบบเพียร์ทูเพียร์แบบเรียลไทม์

อ่านเพิ่มเติม

วิธีปิดการใช้งาน WebRTC บน Chrome และ Firefox

ฉันจะรู้ได้อย่างไรว่าที่อยู่ IP ของฉันรั่วไหล? ทำการทดสอบการรั่วไหลของ WebRTC ง่าย!

ความเป็นส่วนตัวแบบมีสาย (WEP) –

เป็นอัลกอริธึมความปลอดภัยที่ให้การรักษาความลับของข้อมูล

Wi-Fi

เทคโนโลยีเครือข่ายไร้สายช่วยให้อุปกรณ์สื่อสารกันทางออนไลน์ได้

Wi-Fi Hotspot:

มีการเชื่อมต่ออินเทอร์เน็ต Wi-Fi สาธารณะในร้านกาแฟ ร้านอาหาร โรงแรม และสถานที่สาธารณะอื่นๆ แม้ว่าฮอตสปอตเหล่านี้จะไม่เสียค่าใช้จ่าย แต่ฮอตสปอตเหล่านี้ก็มีความเสี่ยงเนื่องจากไม่มีการเข้ารหัส จึงทำให้แฮกเกอร์สามารถสกัดกั้นการเชื่อมต่อและขโมยข้อมูลของผู้ใช้ได้อย่างง่ายดาย

อ่านเพิ่มเติม

แอพ Wi-Fi Hotspot ที่ดีที่สุดสำหรับ Windows 10

วิธีเปิด Wi-Fi Hotspot บนแล็ปท็อป Windows 10

Systweak VPN สามารถปกป้องคุณจากความเสี่ยงต่อ Wi-Fi สาธารณะได้อย่างไร

การเข้ารหัส Wi-Fi

เทคนิคในการรักษาความปลอดภัยเครือข่ายไร้สายด้วยโปรโตคอลการตรวจสอบสิทธิ์ ต้องใช้รหัสผ่านหรือคีย์เครือข่ายเมื่อผู้ใช้หรืออุปกรณ์พยายามเชื่อมต่อ

เครือข่ายท้องถิ่นไร้สาย (WLAN) –

เครือข่ายที่อนุญาตให้อุปกรณ์เชื่อมต่อและสื่อสารแบบไร้สาย ต่างจาก LAN แบบมีสายที่อุปกรณ์สื่อสารผ่านสายอีเทอร์เน็ต อุปกรณ์เชื่อมต่อผ่าน Wi-Fi ที่นี่

WPA2

ประเภทของการเข้ารหัสที่ใช้เพื่อรักษาความปลอดภัยเครือข่าย Wi-Fi ส่วนใหญ่ มีคีย์เข้ารหัสเฉพาะสำหรับไคลเอ็นต์ไร้สายแต่ละเครื่องที่เชื่อมต่อ

ด้วยเหตุนี้ เรามาถึงจุดสิ้นสุดของอภิธานศัพท์ของข้อกำหนด VPN เราหวังว่าคุณจะสนุกกับการโพสต์ หากมีบางสิ่งที่เราพลาดไป โปรดแจ้งให้เราทราบในส่วนความคิดเห็นด้านล่าง นอกจากนี้ หากคุณต้องการให้เราสร้างอภิธานศัพท์สำหรับคำศัพท์อื่นๆ โปรดแจ้งให้เราทราบด้วย ติดตามเราบนโซเชียลมีเดีย – Facebook, Twitter, Instagram และ YouTube