Tor เป็นมาตรฐานในโลกแห่งความเป็นส่วนตัวทางอินเทอร์เน็ต และสมควรเป็นเช่นนั้น อย่างไรก็ตาม หากคุณใช้ Tor เพื่อเรียกดูเว็บทั่วไป โปรดทราบว่าในขณะที่โหนดทางออกของ Tor (ซึ่งกำหนดเส้นทางข้อมูลดั้งเดิมของคุณออกจากเครือข่าย Tor) ไม่ทราบว่าคุณเป็นใคร โดยความจำเป็น พวกเขาสามารถเข้าถึง ข้อมูลเดิมที่คุณส่งผ่านเครือข่าย

มีโหนดทางออกบางส่วนที่ดำเนินการโดยอาชญากรไซเบอร์และรัฐบาลโดยหวังว่าจะดึงข้อมูลอันมีค่าที่สร้างขึ้นโดยผู้ที่ต้องการความเป็นส่วนตัวด้วยเหตุผลบางประการ เรียนรู้วิธีป้องกันตนเองจากโหนดทางออก Tor ที่เป็นอันตราย

เกิดอะไรขึ้นภายใต้เครื่องดูดควัน Tor?

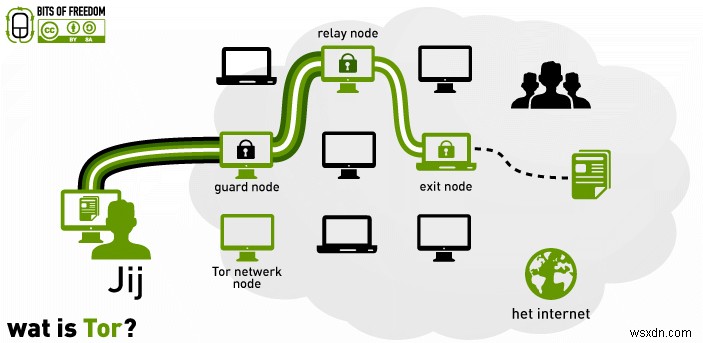

การเชื่อมต่อ Tor กับไซต์ที่ไม่ใช่หัวหอม (เช่น อินเทอร์เน็ตทั่วไป) มีลักษณะดังนี้:

- คอมพิวเตอร์ของคุณสร้างการเชื่อมต่อที่เข้ารหัสไปยังเครือข่าย Tor และพบระบบรักษาความปลอดภัย ซึ่งสามารถเป็นรีเลย์ใดๆ ก็ได้ที่มีแบนด์วิดท์เพียงพอและมีประวัติการทำงานที่พร้อมใช้งาน เบราว์เซอร์จะคำนวณเส้นทางแบบสุ่มผ่านเครือข่าย Tor (ซึ่งจะเปลี่ยนทุกๆ 10 นาที) และรวมข้อมูลของคุณในการเข้ารหัสหลายชั้น

- ข้อมูลของคุณเดินทางระหว่างโหนดบนเส้นทาง โดยแต่ละโหนดทราบเพียงโหนดก่อนหน้าและโหนดหลังโหนด ซึ่งหมายความว่าที่อยู่เดิมของคุณสับสนหลังจากการตีกลับหนึ่งครั้ง ทุกโหนดของ Tor สามารถถอดรหัสชั้นหนึ่งได้ โดยให้ข้อมูลในตำแหน่งถัดไปเพื่อส่งข้อมูล ดังนั้นคำศัพท์ "หัวหอม" ที่เกี่ยวข้องกับ Tor

- เมื่อไปถึงโหนดสุดท้าย เลเยอร์สุดท้ายของการเข้ารหัสจะถูกถอดออกไป และข้อมูลจะถูกส่งไปยังเซิร์ฟเวอร์นอกเครือข่าย Tor ที่มันมุ่งหน้าไปในตอนแรก

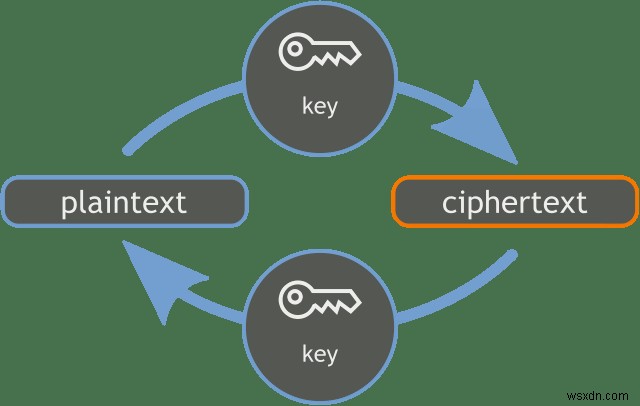

โหนดสุดท้ายเป็นลิงก์ที่อ่อนแอที่สุดในเครือข่าย Tor เนื่องจากการเข้ารหัสของ Tor หายไปและโหนดสามารถอ่านข้อมูลที่ไม่ได้เข้ารหัสได้ในขณะนี้ หากการรับส่งข้อมูลได้รับการเข้ารหัสก่อนจะเข้าสู่เครือข่าย Tor การเข้ารหัสดังกล่าวจะยังคงอยู่จนกว่าการรับส่งข้อมูลจะไปถึงเซิร์ฟเวอร์ปลายทางภายนอก ซึ่งเป็นกุญแจสำคัญในการรักษาความเป็นส่วนตัวและความปลอดภัยของคุณ

ใครใช้โหนดทางออกที่ไม่ดี

สองประเภทหลักของผู้โจมตีโหนดทางออกคืออาชญากรไซเบอร์และรัฐบาล อาชญากรไซเบอร์ต้องการรหัสผ่านและข้อมูลส่วนบุคคลอื่นๆ ที่พวกเขาสามารถใช้ได้ และรัฐบาลต้องการติดตามกิจกรรมทางอาญา สอดส่องพลเมือง หรือแม้แต่ตรวจสอบประเทศอื่นๆ

โหนดทางออกที่เป็นอันตรายถูกเปิดเผยหรือแสดงให้เห็นในการทดลองอิสระหลายครั้ง:

- 2007:นักวิจัยด้านความปลอดภัย Dan Egerstad ใช้งาน Tor exit nodes ห้าโหนดและสกัดกั้นข้อมูลที่ละเอียดอ่อนซึ่งรวมถึงการสื่อสารทางการฑูตที่เป็นความลับ ต่อมาเขาถูกจับกุมแต่ไม่ถูกตั้งข้อหา

- 2014:นักวิจัยค้นพบโหนดทางออกที่เป็นอันตราย "จำนวนมาก"

- 2015:นักวิจัยอิสระ Chloe ตั้งค่าการเข้าสู่ระบบปลอมสำหรับโหนดต่างๆ และใช้โหนดเหล่านี้ผ่านการเชื่อมต่อ Tor ที่ไม่ได้เข้ารหัส เว็บไซต์ honeypot ของเธอได้รับความนิยมและมีการพยายามเข้าสู่ระบบประมาณ 30 ครั้ง

- 2016:นักวิจัยจากมหาวิทยาลัยนอร์ทอีสเทิร์นระบุการถ่ายทอดพฤติกรรมไม่เหมาะสมกว่าร้อยรายการ

- 2017:Jigsaw Security ระบุโหนดที่ตั้งอยู่ในพื้นที่ที่เป็นของหน่วยงานรัฐบาลสหรัฐฯ และเครมลินของรัสเซีย

วิธีการรักษาความปลอดภัยจากโหนดทางออกที่เป็นอันตราย

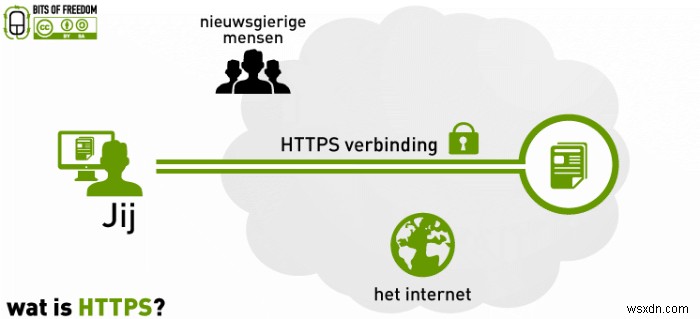

1. ท่องเว็บด้วย HTTPS เท่านั้น

วิธีที่ดีที่สุดในการให้ข้อมูลของคุณปลอดภัยจากการสอดแนมโหนดทางออกคือ HTTPS แบบเก่าที่ดี ผู้โจมตีโหนดทางออกที่กำหนดในทางทฤษฎีสามารถหลีกเลี่ยงสิ่งนี้ได้ แต่เนื่องจากการรับส่งข้อมูลบน HTTPS ถูกเข้ารหัสตลอดการเดินทางจากคอมพิวเตอร์ของคุณไปยังเซิร์ฟเวอร์ปลายทางและย้อนกลับ หมายความว่าการรับส่งข้อมูลของคุณจะไม่ปรากฏตามค่าเริ่มต้นในข้อความธรรมดาสำหรับโหนด Tor ใดๆ แม้แต่โหนดทางออกก็ยังส่งข้อมูลที่เข้ารหัสไปยังไซต์

Tor จะอัปเกรดทุกการเชื่อมต่อที่เป็นไปได้เป็น HTTPS โดยอัตโนมัติ แต่ถ้าคุณพบว่าตัวเองอยู่ในการเชื่อมต่อที่ไม่ได้เข้ารหัส (เช่น ไซต์ HTTP เป็นต้น) โปรดทราบว่าโหนดทางออกจะเห็นการรับส่งข้อมูลของคุณ โชคดีที่เว็บไซต์สมัยใหม่ส่วนใหญ่ใช้ HTTPS เป็นค่าเริ่มต้น แต่ระวังอย่าเข้าสู่ระบบหรือส่งข้อมูลที่สำคัญใดๆ เลยผ่านการเชื่อมต่อ HTTP

2. เก็บข้อมูลที่ละเอียดอ่อนของคุณให้น้อยที่สุด

เพื่อความเป็นส่วนตัวสูงสุด วิธีที่ดีที่สุดคือสมมติว่ามีคนกำลังดูและเข้ารหัสทุกอย่างตามนั้น แม้ว่าการเชื่อมต่อจะใช้ HTTPS หากคุณมีข้อมูลที่ละเอียดอ่อนที่จะสื่อสารกับผู้อื่น ให้เข้ารหัสข้อมูลนั้นด้วยข้อมูลอย่างเช่น PGP ก่อน อย่าให้ข้อมูลส่วนบุคคลหรือลงชื่อเข้าใช้บัญชีที่เชื่อมโยงกับตัวตนจริงของคุณ

ในทางปฏิบัติ หากคุณใช้การเชื่อมต่อ HTTPS คุณอาจท่องเว็บได้ตามปกติ แต่อย่าละเลยการเฝ้าระวัง

3. ใช้เฉพาะไซต์ .onion เท่านั้น

ไซต์ .onion โฮสต์อยู่บนเครือข่าย Tor และไม่ต้องออกจากโหนดทางออก ซึ่งหมายความว่าไม่มีโอกาสให้โหนดที่เป็นอันตรายเห็นการรับส่งข้อมูลที่ถอดรหัสของคุณ ไซต์หลักๆ ที่มีเวอร์ชันหัวหอมมีอยู่ไม่มากนัก แต่อย่างน้อยคุณสามารถอ่าน New York Times และเรียกดู Facebook ได้ (หากเป็นความคิดที่ดีสำหรับคุณ)

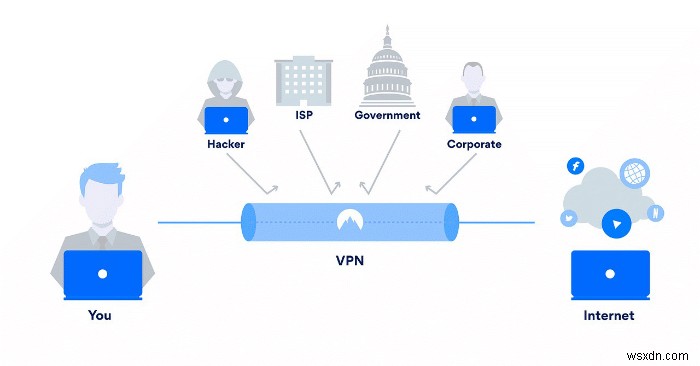

แล้ว VPN + Tor ล่ะ

Tor ดีสำหรับความเป็นส่วนตัว และ VPN ดีสำหรับความเป็นส่วนตัว ดังนั้น VPN + Tor =ความเป็นส่วนตัวสองเท่าใช่ไหม มันซับซ้อนกว่านั้นเล็กน้อย การใช้ชุดค่าผสมอาจเป็นประโยชน์สำหรับบางสิ่ง แต่มีข้อแลกเปลี่ยน – โดยเฉพาะอย่างยิ่งในแง่ของความเร็ว

1. Tor ผ่าน VPN (การเชื่อมต่อ VPN กับ Tor ยามทางเข้า)

เชื่อมต่อกับ VPN ก่อนแล้วจึงใช้เบราว์เซอร์ของ Tor นี้จะให้ความปลอดภัยบางอย่าง ป้องกันไม่ให้โหนดรายการเห็นที่อยู่ IP ของคุณและหยุด ISP ของคุณไม่ให้รู้ว่าคุณกำลังใช้ Tor อย่างไรก็ตาม นี่หมายความว่าคุณต้องไว้วางใจผู้ให้บริการ VPN และเครือข่าย Tor และไม่ได้ดำเนินการใดๆ เพื่อปกป้องคุณจากโหนดทางออกที่ไม่ดี สำหรับการหลีกเลี่ยง Tor-blocking censors บริดจ์รีเลย์น่าจะดีกว่า

2. VPN บน Tor (VPN หลังโหนดออก)

VPN บน Tor นั้นตั้งค่าได้ยากกว่าเล็กน้อย เนื่องจากคุณต้องตั้งค่าการเชื่อมต่อกับ VPN ส่งข้อมูลผ่าน Tor แล้วส่งต่อไปยังเซิร์ฟเวอร์ VPN ซึ่งหมายความว่าโหนดทางออกที่ไม่ดีไม่สามารถอ่านข้อมูลที่ไม่ได้เข้ารหัสได้ แต่ยังทำให้คุณไม่เปิดเผยตัวตนน้อยลงเนื่องจากโหนดทางออกและไซต์ทั้งสองเห็นเซิร์ฟเวอร์ VPN ของคุณ คุณยังเข้าถึงไซต์ .onion ไม่ได้ และไม่ได้รับประโยชน์จากคุณสมบัติการลบข้อมูลระบุตัวตนเครือข่ายของ Tor เช่น การสลับวงจร มีการถกเถียงกันมากมายเกี่ยวกับเรื่องนี้ แต่โดยทั่วไป การยึดติดกับการเชื่อมต่อ HTTPS ที่เข้ารหัสเป็นทางเลือกที่ดีกว่า และ VPN บน Tor มีประโยชน์เฉพาะในบางกรณีเท่านั้น

โดยพื้นฐานแล้ว คุณสามารถใช้ VPN กับ Tor ได้ แต่วิธีง่าย ๆ ไม่ได้ปกป้องคุณจากโหนดทางออกที่ไม่ดี และวิธีที่ยากนั้นมาพร้อมกับสิ่งที่จับได้ที่สำคัญบางอย่าง วิธีการเหล่านี้มีประโยชน์ แต่ควรระวังข้อแลกเปลี่ยนให้ดี

ความดี ความเลว และ ความชั่ว

Tor เป็นวิธีที่ยอดเยี่ยมในการหลีกเลี่ยงการเซ็นเซอร์และรักษาความเป็นส่วนตัวออนไลน์ แต่การตระหนักถึงข้อจำกัดและตำนานเป็นสิ่งสำคัญ เครือข่าย Tor จัดกิจกรรมที่ผิดกฎหมายและเป็นส่วนตัวจำนวนมาก และเมื่อคุณใช้งาน คุณอาจเปิดเผยการเข้าชมของคุณต่อผู้คนและสถาบันที่กำหนดเป้าหมายไปที่สิ่งนั้น แม้ว่า Tor exit nodes ที่เป็นอันตรายจะเป็นส่วนน้อยในเครือข่าย แต่ความจริงก็ยังคงมีอยู่ และเจ้าของส่วนใหญ่ไม่ได้เป็นเพียงนักวิจัยที่อยากรู้อยากเห็น