ทุกปี บริษัทด้านความปลอดภัยและเทคโนโลยีจะเผยแพร่รายละเอียดของช่องโหว่นับพัน สื่อรายงานจุดอ่อนเหล่านั้นอย่างถูกต้อง โดยเน้นที่ปัญหาที่อันตรายที่สุดและให้คำแนะนำผู้ใช้เกี่ยวกับวิธีการรักษาความปลอดภัย

แต่ถ้าฉันบอกคุณว่าช่องโหว่นับพันนั้นมีช่องโหว่เพียงเล็กน้อยเท่านั้น

มีช่องโหว่ด้านความปลอดภัยกี่จุด และบริษัทรักษาความปลอดภัยตัดสินว่าช่องโหว่นั้นเลวร้ายเพียงใด

มีช่องโหว่ด้านความปลอดภัยจำนวนเท่าใด

ชุดรายงานการจัดลำดับความสำคัญต่อการคาดการณ์ของ Kenna Security พบว่าในปี 2019 บริษัทรักษาความปลอดภัยได้เผยแพร่ CVE กว่า 18,000 รายการ (ช่องโหว่ทั่วไปและการเปิดเผย)

แม้ว่าตัวเลขดังกล่าวจะฟังดูสูง แต่รายงานยังพบว่าจากช่องโหว่ 18,000 รายการดังกล่าว มีเพียง 473 รายการเท่านั้นที่ "เข้าถึงการแสวงหาประโยชน์อย่างแพร่หลาย" ซึ่งคิดเป็นประมาณ 2 เปอร์เซ็นต์ของทั้งหมด แม้ว่าช่องโหว่เหล่านี้จะถูกนำไปใช้ในทางอินเทอร์เน็ตอย่างแท้จริง แต่นั่นไม่ได้หมายความว่าแฮ็กเกอร์และผู้โจมตีทั่วโลกกำลังใช้ช่องโหว่เหล่านี้

นอกจากนี้ "exploit code พร้อมใช้งานแล้วสำหรับ>50% ของช่องโหว่เมื่อเผยแพร่ไปยังรายการ CVE" การที่โค้ดการเอารัดเอาเปรียบมีอยู่แล้วนั้นฟังดูน่าตกใจที่มูลค่าหน้าบัตร และเป็นปัญหา อย่างไรก็ตาม ยังหมายความว่านักวิจัยด้านความปลอดภัยกำลังทำงานเพื่อแก้ไขปัญหานี้อยู่

แนวทางปฏิบัติทั่วไปคือการแก้ไขช่องโหว่ภายในกรอบเวลา 30 วันของการเผยแพร่ ไม่ได้เกิดขึ้นเสมอไป แต่เป็นสิ่งที่บริษัทเทคโนโลยีส่วนใหญ่พยายามทำ

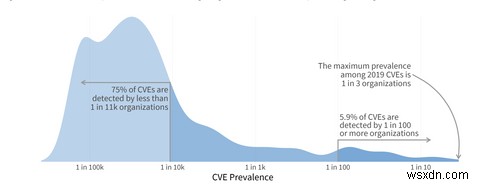

แผนภูมิด้านล่างแสดงให้เห็นเพิ่มเติมถึงความคลาดเคลื่อนระหว่างจำนวน CVE ที่รายงานกับจำนวนที่นำไปใช้จริง

ประมาณ 75 เปอร์เซ็นต์ของ CVE ตรวจพบโดย น้อยกว่า 1 ใน 11,000 องค์กร และเพียง 5.9 เปอร์เซ็นต์ของ CVE ที่ตรวจพบโดย 1 ใน 100 องค์กร นั่นค่อนข้างแพร่กระจาย คุณควรสังเกตว่าแผนภูมิด้านบนอ้างถึงช่องโหว่ 473 รายการ มากกว่าช่องโหว่ทั้งหมด 18,000 รายการ

คุณสามารถค้นหาข้อมูลและตัวเลขด้านบนได้ใน Prioritization to Prediction Volume 6:The Attacker-Defender Divide

ใครเป็นผู้กำหนด CVE

คุณอาจสงสัยว่าใครเป็นผู้กำหนดและสร้าง CVE เพื่อเริ่มต้น ไม่ใช่แค่ใครก็ตามที่สามารถกำหนด CVE ได้ ขณะนี้มี 153 องค์กรจาก 25 ประเทศที่ได้รับอนุญาตให้มอบหมาย CVE

ไม่ได้หมายความว่ามีเพียงบริษัทและองค์กรเหล่านี้เท่านั้นที่รับผิดชอบการวิจัยด้านความปลอดภัยทั่วโลก ห่างไกลจากมันในความเป็นจริง ความหมายคือ 153 องค์กรเหล่านี้ (รู้จักกันในชื่อ CVE Numbering Authorities หรือ CNA เรียกสั้นๆ) ทำงานตามมาตรฐานที่ตกลงกันไว้สำหรับการเปิดเผยช่องโหว่สู่สาธารณสมบัติ

เป็นตำแหน่งที่สมัครใจ องค์กรที่เข้าร่วมต้องแสดงให้เห็นถึง "ความสามารถในการควบคุมการเปิดเผยข้อมูลช่องโหว่โดยไม่ต้องเผยแพร่ล่วงหน้า" รวมทั้งต้องทำงานร่วมกับนักวิจัยคนอื่นๆ ที่ขอข้อมูลเกี่ยวกับช่องโหว่ดังกล่าว

มี Root CNA อยู่สามตัว ซึ่งอยู่ที่ด้านบนสุดของลำดับชั้น:

- ไมเตอร์ คอร์ปอเรชั่น

- Cybersecurity and Infrastructure Security Agency (CISA) ระบบควบคุมอุตสาหกรรม (ICS)

- JPCERT/CC

CNA อื่น ๆ ทั้งหมดรายงานต่อหน่วยงานระดับบนสุดหนึ่งในสามเหล่านี้ CNA ที่รายงานคือบริษัทด้านเทคโนโลยีและนักพัฒนาฮาร์ดแวร์และผู้จำหน่ายที่มีชื่อเสียงเป็นหลัก เช่น Microsoft, AMD, Intel, Cisco, Apple, Qualcomm และอื่นๆ รายการ CNA ทั้งหมดมีอยู่ในเว็บไซต์ MITER

การรายงานช่องโหว่

การรายงานช่องโหว่ยังกำหนดตามประเภทของซอฟต์แวร์และแพลตฟอร์มที่พบช่องโหว่ นอกจากนี้ยังขึ้นอยู่กับว่าใครเป็นผู้ค้นพบในตอนแรก

ตัวอย่างเช่น หากนักวิจัยด้านความปลอดภัยพบช่องโหว่ในซอฟต์แวร์ที่เป็นกรรมสิทธิ์บางอย่าง พวกเขามักจะรายงานไปยังผู้จำหน่ายโดยตรง หรือหากพบช่องโหว่ในโปรแกรมโอเพนซอร์ซ ผู้วิจัยอาจเปิดประเด็นใหม่ในหน้าการรายงานโครงการหรือหน้าปัญหา

อย่างไรก็ตาม หากบุคคลที่ชั่วร้ายต้องหาช่องโหว่ก่อน พวกเขาอาจไม่เปิดเผยต่อผู้ขายที่เป็นปัญหา เมื่อสิ่งนี้เกิดขึ้น นักวิจัยด้านความปลอดภัยและผู้ขายอาจไม่ทราบถึงช่องโหว่ดังกล่าวจนกว่าจะถูกใช้เป็นช่องโหว่แบบซีโร่เดย์

บริษัทรักษาความปลอดภัยให้คะแนน CVE อย่างไร

ข้อควรพิจารณาอีกประการหนึ่งคือวิธีที่บริษัทด้านความปลอดภัยและเทคโนโลยีให้คะแนน CVE

นักวิจัยด้านความปลอดภัยไม่เพียงแค่ดึงตัวเลขออกมาและกำหนดให้กับช่องโหว่ที่ค้นพบใหม่ มีกรอบการให้คะแนนที่ชี้แนะการให้คะแนนช่องโหว่:Common Vulnerability Scoring System (CVSS)

มาตราส่วน CVSS มีดังต่อไปนี้:

| ความรุนแรง | คะแนนพื้นฐาน |

|---|---|

| ไม่มี | 0 |

| ต่ำ | 0.1-3.9 |

| ปานกลาง | 4.0-6.9 |

| สูง | 7.0-8.9 |

| วิกฤต | 9.0-10.0 |

เพื่อหาค่า CVSS สำหรับช่องโหว่ นักวิจัยวิเคราะห์ชุดของตัวแปรที่ครอบคลุมเมตริกคะแนนฐาน เมตริกคะแนนชั่วคราว และเมตริกคะแนนสิ่งแวดล้อม

- เมตริกคะแนนพื้นฐาน ครอบคลุมสิ่งต่างๆ เช่น การใช้ประโยชน์จากช่องโหว่ ความซับซ้อนของการโจมตี สิทธิ์ที่จำเป็น และขอบเขตของช่องโหว่

- เมตริกคะแนนชั่วคราว ครอบคลุมแง่มุมต่างๆ เช่น ความสมบูรณ์ของโค้ดการหาช่องโหว่ หากมีการแก้ไขช่องโหว่ และความมั่นใจในการรายงานช่องโหว่

- เมตริกคะแนนสิ่งแวดล้อม จัดการกับหลายด้าน:

- ตัวชี้วัดความสามารถในการใช้ประโยชน์: ครอบคลุมเวกเตอร์การโจมตี ความซับซ้อนของการโจมตี สิทธิพิเศษ ข้อกำหนดในการโต้ตอบกับผู้ใช้ และขอบเขต

- ตัวชี้วัดผลกระทบ: ครอบคลุมผลกระทบต่อการรักษาความลับ ความสมบูรณ์ และความพร้อมใช้งาน

- คะแนนย่อยของผลกระทบ: เพิ่มคำจำกัดความเพิ่มเติมให้กับ Impact Metrics ซึ่งครอบคลุมข้อกำหนดการรักษาความลับ ข้อกำหนดด้านความซื่อสัตย์ และข้อกำหนดด้านความพร้อม

ทีนี้ ถ้านั่นฟังดูสับสนเล็กน้อย ให้พิจารณาสองสิ่ง อันดับแรก นี่เป็นการทำซ้ำครั้งที่สามของมาตราส่วน CVSS เริ่มแรกด้วยคะแนนฐานก่อนที่จะเพิ่มตัวชี้วัดที่ตามมาระหว่างการแก้ไขในภายหลัง เวอร์ชันปัจจุบันคือ CVSS 3.1

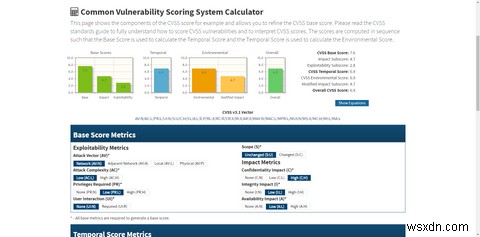

ประการที่สอง เพื่อให้เข้าใจวิธีที่ CVSS กำหนดคะแนนได้ดียิ่งขึ้น คุณสามารถใช้เครื่องคำนวณ CVSS ฐานข้อมูลช่องโหว่แห่งชาติเพื่อดูว่าเมตริกจุดอ่อนโต้ตอบกันอย่างไร

ไม่ต้องสงสัยเลยว่าการให้คะแนนช่องโหว่ "ด้วยตาเปล่า" จะทำได้ยากอย่างยิ่ง ดังนั้นเครื่องคิดเลขแบบนี้จะช่วยให้ได้คะแนนที่แม่นยำ

ใช้งานออนไลน์อย่างปลอดภัย

แม้ว่ารายงาน Kenna Security จะแสดงให้เห็นว่ามีช่องโหว่เพียงเล็กน้อยที่รายงานเท่านั้นที่กลายเป็นภัยคุกคามร้ายแรง โอกาส 6 เปอร์เซ็นต์ของการแสวงประโยชน์ยังคงมีสูง ลองนึกภาพว่าเก้าอี้ตัวโปรดของคุณมีโอกาสพัง 6 ใน 100 ทุกครั้งที่คุณนั่งลงหรือไม่ คุณจะแทนที่มันใช่ไหม

คุณไม่มีตัวเลือกเดียวกันกับอินเทอร์เน็ต มันไม่สามารถถูกแทนที่ได้ อย่างไรก็ตาม เช่นเดียวกับเก้าอี้ตัวโปรดของคุณ คุณสามารถซ่อมแซมและยึดให้แน่นก่อนที่จะกลายเป็นปัญหาใหญ่ได้ มีสิ่งสำคัญห้าประการที่ต้องทำเพื่อบอกว่าปลอดภัยทางออนไลน์และหลีกเลี่ยงมัลแวร์และการหาประโยชน์อื่นๆ:

- อัปเดต ทำให้ระบบของคุณทันสมัยอยู่เสมอ การอัปเดตเป็นวิธีที่บริษัทเทคโนโลยีอันดับหนึ่งในการดูแลคอมพิวเตอร์ของคุณให้ปลอดภัย แก้ไขช่องโหว่และข้อบกพร่องอื่นๆ

- แอนตี้ไวรัส คุณอาจอ่านสิ่งต่างๆ ทางออนไลน์ เช่น "คุณไม่จำเป็นต้องมีโปรแกรมป้องกันไวรัสอีกต่อไป" หรือ "โปรแกรมป้องกันไวรัสไม่มีประโยชน์" แน่นอนว่าผู้โจมตีมีวิวัฒนาการอยู่ตลอดเวลาเพื่อหลบเลี่ยงโปรแกรมป้องกันไวรัส แต่คุณจะอยู่ในสถานการณ์ที่เลวร้ายยิ่งกว่านี้หากไม่มีพวกเขา แอนตี้ไวรัสที่ผสานรวมเข้ากับระบบปฏิบัติการของคุณเป็นจุดเริ่มต้นที่ดี แต่คุณสามารถเพิ่มการป้องกันจำนวนมากได้ด้วยเครื่องมืออย่าง Malwarebytes

- ลิงก์ . อย่าคลิกพวกเขาเว้นแต่คุณจะรู้ว่าพวกเขากำลังจะไปไหน คุณสามารถตรวจสอบลิงก์ที่น่าสงสัยได้โดยใช้เครื่องมือในตัวของเบราว์เซอร์

- รหัสผ่าน ทำให้แข็งแรง ทำให้มีเอกลักษณ์ และอย่าใช้ซ้ำ อย่างไรก็ตาม การจำรหัสผ่านทั้งหมดนั้นเป็นเรื่องยาก ไม่มีใครโต้แย้งได้ นั่นเป็นเหตุผลที่คุณควรตรวจสอบเครื่องมือจัดการรหัสผ่านเพื่อช่วยให้คุณจดจำและรักษาความปลอดภัยให้กับบัญชีของคุณได้ดียิ่งขึ้น

- กลโกง มีการหลอกลวงมากมายบนอินเทอร์เน็ต ถ้ามันดูดีเกินจริง ก็น่าจะใช่ . อาชญากรและนักต้มตุ๋นเชี่ยวชาญในการสร้างเว็บไซต์หวดด้วยชิ้นส่วนที่ขัดเกลาเพื่อหลอกหลอนคุณผ่านการหลอกลวงโดยที่คุณไม่รู้ตัว อย่าเชื่อทุกสิ่งที่คุณอ่านออนไลน์

การออนไลน์อย่างปลอดภัยไม่จำเป็นต้องเป็นงานประจำ และคุณไม่ต้องกังวลทุกครั้งที่เปิดเครื่องคอมพิวเตอร์ การทำตามขั้นตอนด้านความปลอดภัยไม่กี่ขั้นตอนจะช่วยเพิ่มความปลอดภัยออนไลน์ของคุณได้อย่างมาก