ความเป็นส่วนตัวบนอินเทอร์เน็ตเป็นสมรภูมิที่มีการพัฒนาอย่างต่อเนื่อง และด้วยเหตุผลที่ดี การเปิดเผยเกี่ยวกับโครงการสอดแนมของรัฐบาล การละเมิดข้อมูลเกือบทุกวัน และองค์กรที่ไม่โปร่งใสนั้นไม่ยุติธรรม . หมวกฟอยล์ดีบุกมากมาย ผู้คนทั่วโลกต่างตระหนักถึงความเป็นส่วนตัวของพวกเขามากขึ้นเรื่อยๆ...และกำลังจะไปไหน

เมื่อเอ็ดเวิร์ด สโนว์เดนเปิดเผยโครงการเฝ้าระวังทั่วโลกของ PRISM (NSA) และ Tempora (GCHQ) ก็พบกับความตกใจอย่างไม่แยแส บรรดาผู้ที่สงสัยว่ามีการเฝ้าระวังในระดับนี้พบว่าความสงสัยของพวกเขาได้รับการพิสูจน์แล้ว แต่ผู้ชายหรือผู้หญิงทั่วไปบนท้องถนน? หลายคนไม่แม้แต่จะหยุดคิด การบุกรุกความเป็นส่วนตัวแบบนี้ทำให้หลายคนประหม่ามาก พวกเขาไม่ใช่แค่อาชญากร ผู้ไม่เห็นด้วย และผู้ก่อการร้ายเท่านั้น การเฝ้าระวังระดับนี้ส่งผลโดยตรงต่อทุกคน .

มีเครื่องมือมากมายที่มุ่งเน้นในการปกป้องความเป็นส่วนตัวของพลเมืองทั่วไป เช่น คุณและฉัน เครื่องมือที่ทรงพลังที่สุดชิ้นหนึ่งที่เรามีคือ ทอร์

1. มาคุยกันเรื่องทอร์กันเถอะ

Tor ให้การเรียกดูและการส่งข้อความที่ไม่ระบุตัวตนและไม่สามารถติดตามได้อย่างแท้จริง นอกจากนี้ Tor ยังให้การเข้าถึงไซต์ Onion ของตัวเองและที่เรียกว่า "Deep Web" ซึ่งเป็นเครือข่ายของเว็บไซต์ที่ซ่อนเร้นซึ่งไม่สามารถติดตามได้ ซึ่งให้บริการทุกอย่างตั้งแต่ยาที่ออกฤทธิ์ยากไปจนถึงวัสดุที่มีการเซ็นเซอร์ และดูเหมือนว่าทุกอย่างในระหว่างนั้น

มีวิธีความเป็นส่วนตัวออนไลน์ไม่กี่วิธีที่ยืดหยุ่นและครอบคลุมทุกอย่างเช่นเดียวกับ Tor จนกระทั่ง FBI ติดมัลแวร์บริการของ Tor จำนวนหนึ่ง (เปิดเผยผู้ใช้และเจ้าของบริการ) บริการนี้ดูเหมือนจะไม่สามารถเข้าถึงได้ การเข้ารหัสระดับเดียวกับทางการทหาร รวมกับโปรโตคอลการกำหนดเส้นทางของ Onion ทำให้ผู้ใช้แต่ละรายติดตามได้ยากอย่างเหลือเชื่อ ยิ่งไปกว่านั้น Tor นั้นใช้งานง่ายอย่างเหลือเชื่อ สร้างขึ้นเพื่อให้ง่ายพอที่จะใช้งานได้โดยไม่ต้องมีพื้นฐานทางเทคนิค หากคุณสามารถดาวน์โหลดและติดตั้งโปรแกรมได้ คุณจะสามารถใช้ Tor ได้

โดยสรุป Tor เป็นซอฟต์แวร์ที่ทรงพลังและใช้งานง่าย ซึ่งช่วยให้คุณรักษาชีวิตออนไลน์ของคุณให้เป็นส่วนตัว คู่มือนี้จะให้คำแนะนำทีละขั้นตอนในการติดตั้ง กำหนดค่า และใช้งาน Tor

2. วิธีการทำงานของ Tor

Tor ถูกสร้างขึ้นครั้งแรกโดยบุคคล "ตามสัญญาจาก DARPA และศูนย์ระบบคอมพิวเตอร์การรับประกันสูงของห้องปฏิบัติการวิจัยกองทัพเรือสหรัฐฯ" อันที่จริง เงินทุนส่วนใหญ่สำหรับ Tor มาจากรัฐบาลสหรัฐฯ ในรูปแบบใดรูปแบบหนึ่ง

Tor เป็นตัวย่อ ย่อมาจาก The Onion Router

จุดแข็งที่สำคัญอย่างหนึ่งของ Tor คือความสามารถในการเข้าถึง ไม่จำเป็นต้องเข้าใจเทคโนโลยีเพื่อใช้และได้รับประโยชน์จากมัน อย่างไรก็ตาม ฉันจะอธิบายวิธีการทำงานในส่วนนี้ เพราะมันค่อนข้างน่าสนใจจริงๆ หากคุณไม่สนใจรายละเอียดทางเทคนิค โปรดข้ามไปที่ส่วนถัดไปใน การติดตั้ง TOR Browser Bundle .

2.1 การเข้ารหัสสมัยใหม่โดยสังเขป

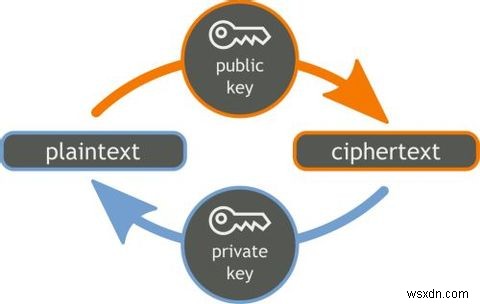

เครื่องมือเข้ารหัสที่ทันสมัยส่วนใหญ่ใช้ การเข้ารหัสแบบอสมมาตร . การเข้ารหัสแบบอสมมาตรช่วยให้คุณใช้ "คีย์" ที่แตกต่างกันสองปุ่มเพื่อเข้ารหัสและถอดรหัสข้อมูล นี่คือสิ่งที่ชาญฉลาด:คีย์การเข้ารหัสและถอดรหัสมีการเชื่อมโยงเพื่อให้ทำงานร่วมกันได้เท่านั้น อย่างไรก็ตาม ไม่มีวิธีใดที่มีประสิทธิภาพในการค้นหาคีย์หนึ่งจากอีกคีย์หนึ่ง

ดังนั้น คุณสามารถแจกจ่ายรหัสเข้ารหัสของคุณ -- โดยทั่วไปจะเรียกว่าคีย์ "สาธารณะ" -- ในขณะที่เก็บคีย์ถอดรหัสที่ตรงกัน -- คีย์ "ส่วนตัว" -- เป็นความลับ ซึ่งหมายความว่าใครก็ตามที่ต้องการสื่อสารกับคุณอย่างลับๆ สามารถใช้กุญแจสาธารณะ เพื่อ เข้ารหัส ข้อความ. เมื่อข้อความมาถึง ให้ใช้คีย์ส่วนตัว เพื่อ ถอดรหัส มัน.

การสื่อสารใดๆ ที่เกิดขึ้นโดยใช้ Tor จะใช้ HTTPS ในทางปฏิบัติ นี่หมายความว่าคุณและบุคคล/ไซต์/บริการที่คุณกำลังสื่อสารด้วยในขั้นต้นจะแลกเปลี่ยนคีย์สาธารณะของคุณ วิธีนี้ช่วยให้คุณทั้งคู่สามารถพูดคุยกับอีกฝ่ายได้อย่างปลอดภัย (แม้จะผ่านสายที่แตะแล้วก็ตาม) บุคคลที่สามที่รับฟังอยู่จะเห็นการแลกเปลี่ยนคีย์สาธารณะ แต่ทุกอย่างหลังจากนั้นจะเป็นคำพ้องความหมายที่อ่านไม่ออกซึ่งถอดรหัสไม่ได้

ฟังดูดีใช่มั้ย? Tor ดำเนินการนี้ให้ดียิ่งขึ้นไปอีกโดยใช้โปรโตคอลการกำหนดเส้นทางหัวหอมที่กล่าวถึงข้างต้น

2.2 การกำหนดเส้นทางหัวหอม:ไม่ใช่แค่สำหรับผักเท่านั้น

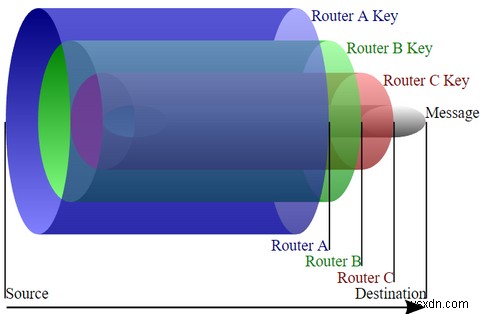

แม้ว่าคนสองคนกำลังพูดภาษาที่คุณไม่เข้าใจ คุณยังสามารถสรุปได้หลายอย่างด้วยการดูว่าใครพูดกับใคร นั่นคือจุดเริ่มต้นของการกำหนดเส้นทางหัวหอม การกำหนดเส้นทางหัวหอมเป็นไปตามเสียง:กำหนดเส้นทางผ่านหลายชั้นเช่นหัวหอม กระบวนการนี้ปิดบังเนื้อหาข้อความ ตลอดจนตำแหน่งที่ข้อความไปและกำลังจะไป

เพื่อให้เข้าใจว่า Tor รักษาข้อมูลประจำตัวของคุณเป็นส่วนตัวได้อย่างไร คุณจำเป็นต้องเข้าใจหลักการพื้นฐานบางประการ

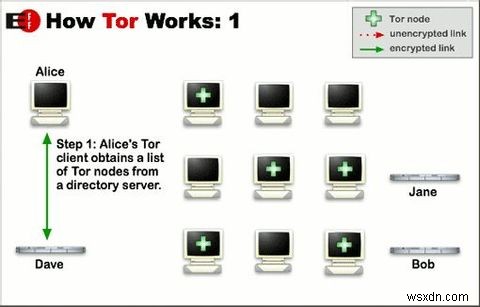

- ผู้ใช้ Tor ทุกคนแจกจ่ายสำเนากุญแจสาธารณะและที่อยู่ IP โดยใช้เครือข่ายเพียร์ทูเพียร์ที่ผสานรวม

- การไม่เปิดเผยตัวตนของเครือข่าย Tor ใช้ระบบรีเลย์หรือที่เรียกว่าโหนด ยิ่งมีโหนดที่ทำงานอยู่มากเท่าไร เครือข่าย Tor ก็ยิ่งแข็งแกร่งมากขึ้นเท่านั้น

- ข้อมูลเพียงชิ้นเดียวที่ถูกถอดรหัสในการส่งคือที่อยู่ IP ที่ส่งต่อ

- ข้อมูลที่ได้รับมีที่อยู่ IP ของ "โหนดทางออก" ซึ่งเป็นลิงก์สุดท้ายในห่วงโซ่การเข้ารหัส

- แม้ว่า Tor จะเป็นเครื่องมือปกปิดตัวตนที่ยอดเยี่ยม แต่โหนดทางออก อาจถูกบุกรุกได้ .

เมื่อคำนึงถึงสิ่งเหล่านั้น ต่อไปนี้คือตัวอย่างนามธรรมของการส่งข้อความส่วนตัวและเข้ารหัสบน Tor ใช้งานได้จริง

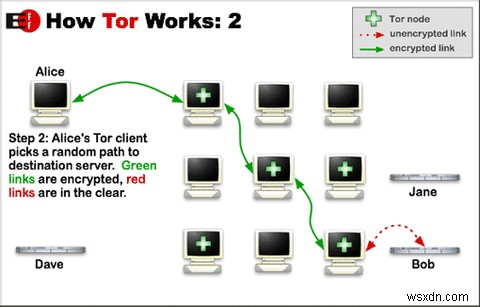

- คุณเปิดเบราว์เซอร์ที่เปิดใช้งาน Tor (ไคลเอนต์) ไคลเอนต์เข้ารหัสแพ็กเก็ตข้อมูลทั้งหมดที่ส่งจากคอมพิวเตอร์ของคุณ

- คอมพิวเตอร์ของคุณส่งแพ็กเก็ตข้อมูลไปยังโหนด A

- โหนด A เข้ารหัสแพ็กเก็ตข้อมูลที่เข้ารหัสแล้ว และส่งไปยังโหนด B

- โหนด B เข้ารหัสแพ็กเก็ตข้อมูลที่เข้ารหัสแล้ว และส่งไปยังโหนด C

- วงจรนี้จะดำเนินต่อไปจนกว่าแพ็กเก็ตข้อมูลจะไปถึงโหนด Z ซึ่งเป็น "โหนดทางออก"

- Node Z ถอดรหัสชั้นการเข้ารหัสทั้งหมดบนแพ็กเก็ตข้อมูล และส่งไปยังปลายทางสุดท้าย

และเมื่อมีคนส่งคืนข้อความของคุณ ข้อความนั้นจะเป็นไปตามกระบวนการเดียวกัน แม้ว่าจะผ่านเส้นทางอื่น การเข้ารหัสหลายชั้นทำให้การถอดรหัสแพ็กเก็ตข้อมูลที่ถูกดักจับ (ดมกลิ่น) ถอดรหัสทำได้ยากมาก ข้อมูลถูกส่งในห้องนิรภัยภายในห้องนิรภัยภายในห้องนิรภัยภายในห้องนิรภัย เป็นต้น

3. การติดตั้งเบราว์เซอร์ TOR

การติดตั้ง Tor Browser นั้นง่ายมาก พร้อมใช้งานสำหรับ Windows, Mac และ Linux แต่เราจะดำเนินการตามขั้นตอนสำหรับ Windows ก่อนอื่น ให้ไปที่ https://www.torproject.org/ 's' หลัง 'http' มีความสำคัญ เนื่องจากหมายความว่า (เหนือสิ่งอื่นใด) ที่คอมพิวเตอร์ของคุณกำลังตรวจสอบว่าเว็บไซต์ที่คุณกำลังพูดด้วยเป็นสิ่งที่อ้างว่าเป็น จากนั้นคลิก ดาวน์โหลด Tor large ขนาดใหญ่ และเมื่อเว็บไซต์โหลดหน้าใหม่ ให้คลิกปุ่มดาวน์โหลดเบราว์เซอร์ Tor ขนาดใหญ่ (ทอร์ไม่ใช่เบราว์เซอร์เพียงตัวเดียวที่เน้นความเป็นส่วนตัว... มันทำอะไรได้มากกว่าเบราว์เซอร์อื่นๆ มาก)

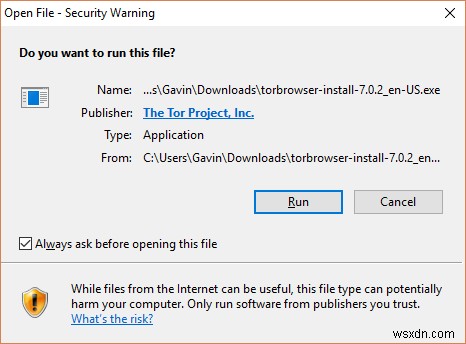

การดาวน์โหลดจะเริ่มขึ้น เมื่อเสร็จสิ้น ให้ไปที่โฟลเดอร์ดาวน์โหลดของคุณและเรียกใช้โปรแกรมติดตั้ง หากคำเตือนความปลอดภัยปรากฏขึ้น ให้เลือก เรียกใช้ .

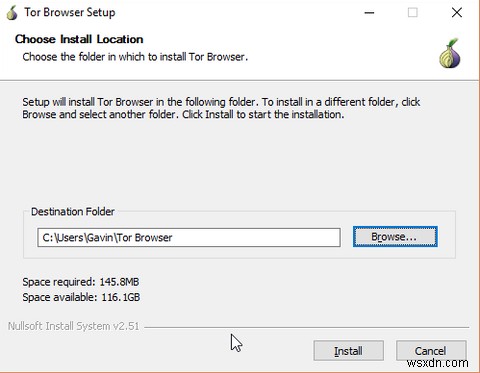

เลือกภาษาที่คุณต้องการ ตามด้วยไดเร็กทอรีที่คุณต้องการติดตั้ง Tor Browser เลือก ติดตั้ง เบราว์เซอร์จะแยกและติดตั้ง เมื่อเสร็จแล้ว คุณจะมีสองตัวเลือก: เรียกใช้ Tor Browser และ เพิ่มเมนูเริ่มและทางลัดบนเดสก์ท็อป . ตรวจสอบให้แน่ใจว่าทั้งสองรายการได้รับการตรวจสอบแล้ว และเลือก เสร็จสิ้น .

3.1. การตั้งค่าเครือข่ายเบราว์เซอร์ของ Tor

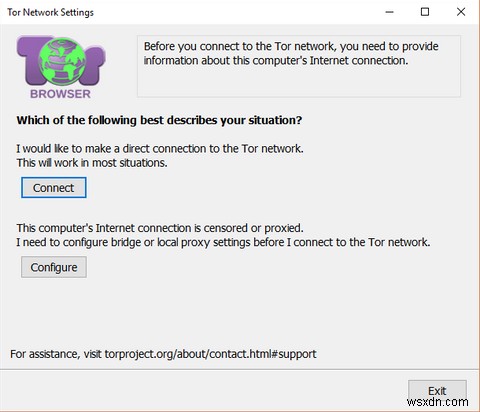

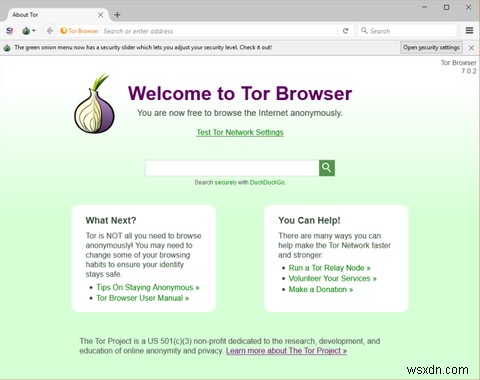

เมื่อคุณเปิดเบราว์เซอร์ Tor เป็นครั้งแรก คุณจะต้องเลือกการตั้งค่าเครือข่ายของคุณ ในกรณีนี้ เลือก เชื่อมต่อ . (เราจะสำรวจ กำหนดค่า สักครู่) คุณจะเห็นแถบการโหลดขนาดเล็ก คุณจะมาถึงหน้า Welcome to Tor Browser เมื่อเสร็จสิ้น

หากไคลเอ็นต์ต้องการการอัปเดต ให้ดำเนินการดังกล่าวก่อนดำเนินการต่อ นี่เป็นสิ่งสำคัญมาก หากไม่ โปรดไปยังส่วนถัดไปของบทช่วยสอน

4. การใช้ Tor อย่างปลอดภัย

สิ่งหนึ่งที่คุณจะสังเกตได้ทันทีคือความคล้ายคลึงของเบราว์เซอร์ Tor กับ Mozilla Firefox เบราว์เซอร์ของ Tor ใช้ Firefox แต่มีคุณลักษณะ TorLauncher, TorProxy และ TorButton ตลอดจนส่วนขยาย NoScript และ HTTPS ทุกที่ของ Firefox

ส่วนใหญ่เป็นเบราว์เซอร์ปกติทั้งหมด อย่างไรก็ตาม คุณจะต้องปรับเปลี่ยนวิธีการเรียกดูเล็กน้อย และคุณอาจพบว่าฟีเจอร์ที่ใช้บ่อยที่สุดบางส่วน "ใช้งานไม่ได้" (นี่เป็นเพราะข้อจำกัดของตัวติดตามและสคริปต์) Tor ปกป้องความเป็นส่วนตัวของคุณทันที

4.1 เคล็ดลับสำหรับการเรียกดูอย่างปลอดภัย

Tor ทำงานอย่างหนักในด้านความเป็นส่วนตัว แต่หากต้องการให้ได้ผลอย่างสมบูรณ์ คุณจะต้องปรับวิธีการใช้อินเทอร์เน็ต

การเริ่มต้นที่ดีคือการตระหนักถึงข้อจำกัด ของ Tor และเบราว์เซอร์ของ Tor

- Tor ไม่ใช่ VPN . ทอร์ เป็นตัวแทน ปกป้องเฉพาะการรับส่งข้อมูลที่ส่งผ่านเบราว์เซอร์ของ Tor คุณควรใช้ Tor กับ VPN หรือไม่? คำถามที่ดี!

- Tor ไม่สามารถปกป้องคุณได้หากบุคคลที่คุณกำลังติดต่อด้วยกำลังบันทึกทางกายภาพ สามารถปกป้องที่อยู่ IP ของคุณได้ และหากคุณใช้นามแฝงสำหรับการสื่อสารแบบไม่เปิดเผยตัวตน ตัวตนของคุณจะได้รับการปกป้องด้วยเช่นกัน

- Tor ไม่สามารถควบคุมการทำงานของส่วนขยายเบราว์เซอร์ของบริษัทอื่นได้ ดังนั้นคำแนะนำที่แข็งแกร่งมากของ Tor ไม่สามารถเพิ่มลงในการติดตั้งพื้นฐานได้ (เว้นแต่คุณจะรู้ว่าคุณกำลังทำอะไรอยู่) ทั้งส่วนขยายที่เป็นอันตรายและไม่เป็นอันตรายสามารถเปิดเผยตัวตนของคุณโดยที่คุณไม่รู้ตัว

- Tor ไม่สามารถบังคับใช้ HTTPS อย่างเคร่งครัด ส่วนขยาย HTTPS ทุกที่พยายามบังคับให้สนับสนุน HTTPS ในทุกไซต์ และในขณะที่ไซต์จำนวนมากสนับสนุนมาตรฐานโดยค่าเริ่มต้น Tor ไม่สามารถคำนึงถึงไซต์ที่ไม่รองรับ

นอกจากนี้ Tor จะไม่เชื่อมต่อกับ Google ตามค่าเริ่มต้น Google จะเก็บบันทึกอย่างละเอียดสำหรับการค้นหาทั้งหมดที่ใช้ ตลอดจนติดตามกิจกรรมทางอินเทอร์เน็ตในเบราว์เซอร์ของคุณ มีข้อโต้แย้งเกี่ยวกับการติดตามของ Google และแน่นอนว่ามีข้อโต้แย้งสำหรับ ไม่ว่าหน้าต้อนรับของ Tor จะใช้เครื่องมือค้นหาทางอินเทอร์เน็ต DuckDuckGo ที่เน้นการไม่เปิดเผยตัวตนโดยค่าเริ่มต้น ผลการค้นหา DDG เป็นการรวบรวม "แหล่งที่มามากกว่า 400 แหล่ง" ผู้ใช้บางคนไม่ชอบผลการค้นหา DDG โดยเลือกใช้ StartPage แทน (StartPage ทำหน้าที่เป็นพร็อกซีที่ไม่ระบุชื่อซึ่งแสดงผลการค้นหาของ Google จริง)

ผลข้างเคียงอย่างหนึ่งของมาตรการความเป็นส่วนตัวเหล่านี้คือบางไซต์จะไม่ทำงาน ในขณะที่บางไซต์จะต้องมีการตรวจสอบการลงชื่อเข้าใช้เพิ่มเติม เว็บไซต์เด่นๆ ได้แก่ YouTube เว็บไซต์สายการบินบางแห่ง (ชอบ ติดตามคุณ!), พอร์ทัลธนาคารออนไลน์ และอีกมากมาย นอกจากนี้ ไซต์ใดๆ ที่ใช้ Flash จะหยุดทำงาน เนื่องจาก Tor หลีกเลี่ยงจากฝันร้ายด้านความปลอดภัยและความเป็นส่วนตัว (ปัญหานี้ค่อยๆ บรรเทาลง เนื่องจากมีไซต์จำนวนมากขึ้นที่เปลี่ยนไปใช้ HTML5 ที่ปลอดภัยกว่าอย่างมากมาย)

สุดท้าย มีเอกสารหลายประเภทที่สามารถมีทรัพยากรที่หลบเลี่ยง Tor ได้ ไฟล์เหล่านี้ -- ตัวอย่างเช่น .exe, PDF หรือ .doc -- อาจเปิดเผยอย่างไร้เดียงสาเกี่ยวกับกิจกรรมการท่องเว็บของคุณ เช่นเดียวกับเบราว์เซอร์ที่ทันสมัยที่สุด Tor จะเสนอคำเตือนเมื่อคุณดาวน์โหลดความเสี่ยงด้านความปลอดภัยที่อาจเกิดขึ้น ในกรณีนี้ก็ควรที่จะให้ความสนใจ

5. การกำหนดค่า Tor

ตามที่ระบุไว้ในส่วนก่อนหน้า Tor ปกป้องความเป็นส่วนตัวของคุณตั้งแต่แกะกล่อง คุณไม่จำเป็นต้องวุ่นวายกับการตั้งค่าความปลอดภัย หรือดาวน์โหลดส่วนขยายเพิ่มเติมเพื่อเริ่มท่องอินเทอร์เน็ตโดยไม่ระบุชื่อ Tor เคยอนุญาตให้ผู้ใช้ทุกคนมีอิสระมากขึ้นในการเข้าถึงการตั้งค่าความปลอดภัยและความเป็นส่วนตัว น่าเสียดายที่มันหมายถึงบุคคลที่อยากรู้อยากเห็น (และมีความหมายดี) จำนวนมากที่จริงเปิดตัวเองสู่อินเทอร์เน็ตโดยเอาชนะจุดประสงค์ของ Tor ขณะนี้มีแถบเลื่อนการตั้งค่าความปลอดภัยเพียงตัวเดียวแทน ทำให้ทุกอย่างง่ายมาก

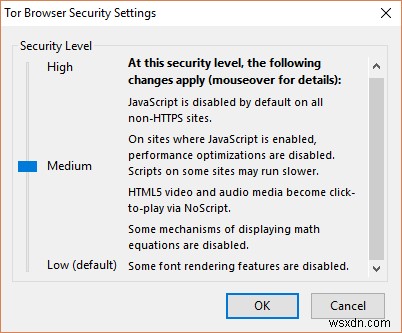

หากต้องการเปลี่ยนระดับความปลอดภัย ให้เลือก หัวหอม ไอคอนข้างแถบที่อยู่ จะเปิดเมนูแบบเลื่อนลง เลือก การตั้งค่าความปลอดภัย . จากนั้นคุณสามารถเลือกความปลอดภัยต่ำ ปานกลาง หรือสูงได้

ต่ำ ความปลอดภัย (การตั้งค่าเริ่มต้น) เปิดใช้งานคุณลักษณะของเบราว์เซอร์ทั้งหมด ในขณะที่ยังคงกำหนดเส้นทางและเข้ารหัสการรับส่งข้อมูล

ปานกลาง การรักษาความปลอดภัยปิดใช้งาน JavaScript บนเว็บไซต์ที่ไม่ใช่ HTTPS เปลี่ยนสื่อ HTML5 ทั้งหมดเป็นแบบคลิกเพื่อเล่น (แทนที่จะเล่นอัตโนมัติ) และปิดใช้สคริปต์อื่นๆ บางตัว

สูง การรักษาความปลอดภัยปิดใช้งาน JavaScript บนไซต์ทั้งหมด เปลี่ยนสื่อ HTML5 ทั้งหมดเป็นแบบคลิกเพื่อเล่น และปิดใช้งานสคริปต์จำนวนมาก ด้วยเหตุนี้ คุณลักษณะการแสดงแบบอักษรบางอย่างจะล้มเหลว เช่นเดียวกับรูปภาพและไอคอน

ระดับความปลอดภัยที่คุณต้องการนั้นแน่นอนว่าเป็นอัตนัย หากคุณต้องการเข้ารหัสปริมาณการใช้ข้อมูลการท่องเว็บและเตรียมข้อมูลระบุตัวตนบนอินเทอร์เน็ตให้น้อยลง ให้เลือกปานกลาง ทำให้เกิดความสมดุลระหว่างประสบการณ์อินเทอร์เน็ตที่ครอบคลุมและการไม่เปิดเผยตัวตน

5.1 การใช้ Tor ในประเทศที่ถูกจำกัด

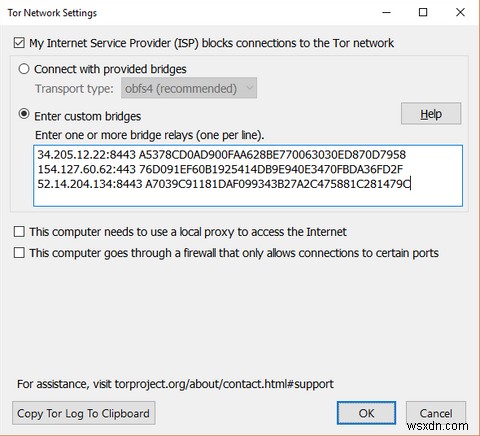

แน่นอน ประโยชน์ที่สำคัญอย่างหนึ่งของ Tor คือการทำให้การท่องอินเทอร์เน็ตของคุณเป็นส่วนตัวจากระบอบการปกครองที่กดขี่ (หรืออย่างอื่น) น่าเสียดายที่เซ็นเซอร์พบวิธีบล็อก Tor ในกรณีเหล่านี้ ผู้ใช้ที่ถูกจำกัดสามารถใช้ บริดจ์ . บริดจ์สร้างการถ่ายทอดที่สับสนบนเครือข่าย Tor ที่ไม่อยู่ในไดเรกทอรีหลัก ความหวังก็คือแม้ว่า ISP ของคุณจะตรวจสอบรีเลย์ TOR ที่รู้จักทั้งหมด แต่ก็ไม่สามารถบล็อกบริดจ์ที่สร้างความสับสนทั้งหมดได้ ในทางกลับกันก็ให้ตัวเลือกการเชื่อมต่อเพิ่มเติมแก่ผู้ที่ต้องการ

หากต้องการใช้บริดจ์ ให้เลือกไอคอนหัวหอมข้างแถบที่อยู่ แล้วเลือก การตั้งค่าเครือข่าย Tor จากนั้นตรวจสอบ ผู้ให้บริการอินเทอร์เน็ตของฉันบล็อกการเชื่อมต่อกับเครือข่าย Tor แผงใหม่จะปรากฏขึ้น ตอนนี้คุณมีตัวเลือกสองทาง:

- เชื่อมต่อกับสะพานที่ให้มา . สะพาน Tor ที่กำหนดค่าไว้ล่วงหน้านั้นใช้งานง่าย และโดยส่วนใหญ่แล้วจะให้คุณเชื่อมต่อกับเครือข่าย Tor ได้ อย่างไรก็ตาม เนื่องจากสามารถเข้าถึงได้ง่าย จึงมีโอกาสที่จะถูกเซ็นเซอร์อยู่แล้ว obfs4 เป็นสะพานที่แนะนำในปัจจุบัน แต่ตัวเลือกอื่นอาจทำงานได้ดีกว่า ทั้งนี้ขึ้นอยู่กับตำแหน่งของคุณ

- ป้อนบริดจ์ที่กำหนดเอง . หากคุณทราบที่อยู่ของทอร์บริดจ์ที่คุณต้องการเชื่อมต่อโดยเฉพาะ ให้ป้อนที่นี่ (หนึ่งรายการต่อบรรทัด) หากคุณไม่ทราบวิธีค้นหาที่อยู่บริดจ์ของ Tor แต่คุณแน่ใจว่าจำเป็นต้องใช้ (การตั้งค่าบริดจ์อัตโนมัติใช้ไม่ได้) ไปที่ bridges.torproject.org และทำตามคำแนะนำ

5.2 กลายเป็นโหนด

โดยค่าเริ่มต้น Tor จะทำงานในโหมดไคลเอนต์ โดยใช้เครือข่าย Tor แต่จะไม่สนับสนุนการทำงานอย่างแข็งขัน ซึ่งหมายความว่าความเป็นส่วนตัวของคุณจะยังคงอยู่ แต่ผู้ใช้รายอื่นไม่สามารถใช้คุณเป็นโหนดได้ ซึ่งสำหรับหลาย ๆ คนก็เหมาะสมดี อย่างไรก็ตาม หากคุณมีการเชื่อมต่ออินเทอร์เน็ตที่สะดวกสบาย คุณอาจพิจารณาให้แบนด์วิดธ์จำนวนเล็กน้อยไปยังเครือข่าย Tor จะช่วยให้เครือข่ายทำงานต่อไปได้

การเป็นทอร์รีเลย์นั้นยากกว่าที่เคยเป็นเล็กน้อย ก่อนหน้านี้ (ตอนนี้ฉันกำลังพูดถึงการวนซ้ำของเบราว์เซอร์ Tor หลายครั้ง) มีการสลับอย่างง่ายเพื่อสลับระหว่างโหมดไคลเอนต์และโหมดรีเลย์ อย่างไรก็ตาม เราจะแสดงวิธีการดำเนินการด้วยตนเอง ก่อนอื่น วิธีนี้ใช้ได้ผลดีที่สุดโดยใช้การแจกจ่าย Linux ที่อัปเดต ฉันจะใช้ Ubuntu 17.04 32 บิต

เริ่มต้นด้วยการติดตั้ง Tor Browser สำหรับ Linux เวอร์ชันล่าสุดโดยใช้คำสั่งต่อไปนี้:

sudo apt install tor

เมื่อติดตั้งแล้ว ให้ใช้โปรแกรมแก้ไขข้อความเพื่อเปิดไฟล์การกำหนดค่า Tor ฉันกำลังใช้ Vim

sudo vim /etc/tor/torrc

ทอร์ค คือไฟล์คอนฟิกูเรชันของ Tor ไฟล์การกำหนดค่าใช้ "#" เพื่อแสดงความคิดเห็นเกี่ยวกับคำสั่งที่เป็นไปได้ การลบ "#" เป็นการสลับคำสั่ง เราจำเป็นต้องเปิดใช้งานคำสั่งต่อไปนี้:

- #Log ประกาศไฟล์ /var/log/tor/notices.log -- เปิดการบันทึกสำหรับรีเลย์ Tor ของคุณ

- #ORPort 9001 -- ตั้งค่าพอร์ตรีเลย์ทอร์ เปลี่ยนสิ่งนี้เป็นพอร์ตที่คุณชื่นชอบ แต่อย่าลืมอัปเดตไฟร์วอลล์และเราเตอร์ของคุณ

- #ชื่อเล่น -- เพิ่มชื่อเล่นให้ทอร์รีเลย์ของคุณ

- #RelayBandwidthRate xxxx Kbytes -- กำหนดอัตราข้อมูลสำหรับการถ่ายทอด Tor ของคุณในช่วงเวลาที่ไม่ใช่ช่วงพีค

- #RelayBandwidthBurst xxxx Kbyte s - กำหนดอัตราข้อมูลสำหรับ "ระเบิด" สูงสุด

- #AccountingMax xx Gbytes -- จำนวนข้อมูลที่คุณสามารถเสนอให้กับเครือข่าย Tor เปลี่ยนเป็น เมกะไบต์ หรือ กิโลไบต์ ถ้าจำเป็น เกณฑ์ใช้กับขาเข้า และ ขาออก เช่น หากคุณตั้งค่า 5 Gbytes จะพร้อมใช้งานสูงสุด 10GB

เมื่อคุณตั้งค่าอัตราข้อมูลแล้ว ให้บันทึกการกำหนดค่าโดยใช้ปุ่ม ":x " คำสั่ง ฉันได้ทำวิดีโอสั้น ๆ ที่มีรายละเอียดกระบวนการเพื่อชี้แจงสิ่งต่าง ๆ

คุณตรวจสอบสถิติการถ่ายทอดของ Tor ทั่วโลก รวมถึงรีเลย์ 10 อันดับแรกได้ที่ globe.rndm.de

5.3 โหนดออก

ผู้ที่มีความทะเยอทะยานมากกว่าอาจเลือกใช้ Tor exit node โหนดทางออกคือการข้ามขั้นสุดท้ายระหว่างเครือข่าย Tor กับคอมพิวเตอร์ของคุณ - คุณใช้โหนดนี้ทุกครั้งที่ใช้ Tor โหนดทางออกมีความสำคัญอย่างยิ่งต่อการทำงานของเครือข่าย Tor แต่น่าเสียดายที่การรันเครือข่ายนั้นมีความเสี่ยงอยู่บ้าง

เขตอำนาจศาลบางแห่งจะพยายามระงับโอเปอเรเตอร์ Exit Node ที่รับผิดชอบข้อมูลที่ส่งผ่านโหนดของตน ขออภัย อาจรวมถึงกิจกรรมที่ผิดกฎหมาย เช่น การละเมิดลิขสิทธิ์ การค้าขายในตลาดมืดที่ผิดกฎหมาย และอื่นๆ ฉันจะไม่แนะนำให้เรียกใช้ exit node เว้นแต่คุณจะพร้อมจริงๆ สำหรับผลที่ตามมาของการทำเช่นนั้น หากคุณต้องการเรียกใช้ Tor exit node โปรดอ่านเอกสารต่อไปนี้ก่อนดำเนินการต่อ:

- เคล็ดลับสำหรับการเรียกใช้ Exit Node

- ออกจากโหนดปัญหาการละเมิด

- การละเมิดโหนดทางออกโดยทั่วไป

การเรียกใช้การเชื่อมต่อทางออกไม่ใช่เรื่องน่ากลัว แต่ต้องมีมาตรการป้องกันเพิ่มเติม

6. เว็บลึก

เราได้กล่าวถึง Deep Web สองสามครั้งในบทความนี้ และคุณอาจเคยได้ยินเกี่ยวกับเรื่องนี้ในข่าวด้วยเช่นกัน มันไม่ได้เต็มไปด้วยอันตรายในทันทีเหมือนสิ่งตีพิมพ์บางอย่างที่จะทำให้คุณเชื่อ ที่กล่าวว่าจำเป็นต้องมีมาตรการป้องกัน และส่วนหนึ่งคือการทำความเข้าใจวิธีค้นหาและใช้บริการ Tor Hidden Services

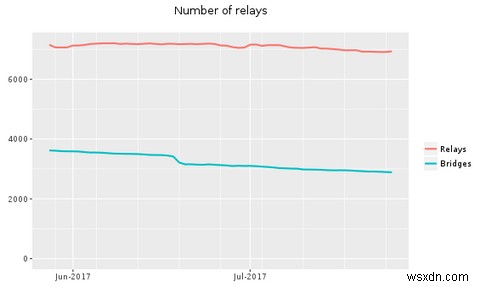

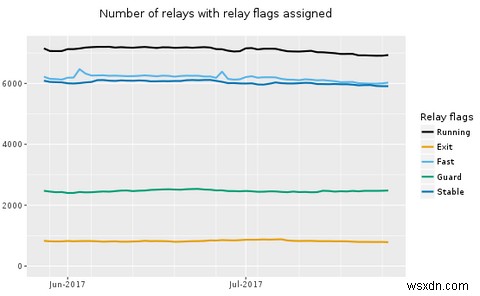

เพื่อทำความเข้าใจว่าเหตุใดบริการที่ซ่อนอยู่จึงมีความสำคัญ เราควรพูดถึงจุดอ่อนที่สำคัญอย่างหนึ่งของ Tor นั่นคือ exit nodes ในขณะที่เขียน มีรีเลย์ที่ทำงานอยู่เพียงไม่ถึง 7,000 รายการ

จากรีเลย์ 7,000 ตัวนั้น มีโหนดทางออกไม่ถึง 1,000 ตัว

นอกจากนี้ยังมีผู้ใช้ Tor มากกว่า 2 ล้านคนที่ส่งทราฟฟิกผ่านโหนดทางออกเหล่านั้น การจราจรนั้นกลับไปที่อินเทอร์เน็ต "ภายนอก" และในขณะที่ HTTPS ทุกที่เข้ารหัสข้อมูลของคุณ เมื่อออกจากเครือข่าย Tor ก็เปิดให้สกัดกั้นได้ หากแหล่งข้อมูลแหล่งเดียวสามารถรวบรวมข้อมูลเกี่ยวกับการไหลของการรับส่งข้อมูลผ่านเครือข่ายได้เพียงพอ ก็อาจเป็นไปได้ที่จะอนุมานข้อมูลการระบุตัวตนโดยการวิเคราะห์เวลาของพฤติกรรมของแต่ละบุคคลและพฤติกรรมของโหนดทางออก Tor

อินเทอร์เน็ตระดับบนสุด (บางครั้งเรียกว่า "clearnet" หรือ "เว็บพื้นผิว") ทำให้เป็นการยากที่จะปกปิดทั้งตำแหน่งทางกายภาพและความเป็นเจ้าของของเซิร์ฟเวอร์เว็บไซต์เฉพาะ ทอร์จะไม่เปลี่ยนแปลงสิ่งนั้น ผู้ดู ไม่ระบุชื่ออย่างปลอดภัย แต่ไม่ใช่ผู้ให้บริการ นี่คือจุดที่บริการที่ซ่อนอยู่ของ Tor เข้ามา

บริการที่ซ่อนอยู่ทำงานเหมือนกับการถ่ายทอดในเครือข่าย Tor แต่อนุญาตให้แนะนำเซิร์ฟเวอร์ส่วนตัวที่ไม่ระบุชื่อ เมื่อคุณเข้าถึงบริการที่ซ่อนอยู่ ทั้งคุณและเซิร์ฟเวอร์จะเป็นโหนดที่ไม่ระบุตัวตนบนเครือข่าย Tor การรับส่งข้อมูลระหว่างคุณไม่เคยออกจากเครือข่าย Tor และไม่เคยถูกสอดส่อง นอกจากนี้ การทำความเข้าใจตำแหน่งทางกายภาพของบริการที่ซ่อนอยู่นั้นยากพอๆ กัน (แต่ก็ใช่ว่าจะเป็นไปไม่ได้) การไม่เปิดเผยชื่อเซิร์ฟเวอร์ทำให้การเรียกหมายเรียก การบล็อก หรือแม้แต่การลบบริการเป็นเรื่องยากมาก นี่คือเหตุผลที่มีบริการซ่อน Tor ที่น่าสงสัยและฉาวโฉ่

6.1 Deep Web, Dark Web หรือ Darknet?

Deep Web นั้นกว้างใหญ่ แต่ส่วนใหญ่ก็ไร้ประโยชน์ หรือค่อนข้างจะไร้ประโยชน์สำหรับคุณและฉัน ซึ่งเต็มไปด้วยที่เก็บถาวรนับล้าน แบ็กเอนด์ของบริการเว็บ ฐานข้อมูล บอท และอื่นๆ อีกมากมาย มีเสิร์ชเอ็นจิ้นผู้เชี่ยวชาญหลายตัวที่สามารถเจาะลึกลงไปใน Deep Web ได้ มีความสับสนเล็กน้อยเกี่ยวกับคำศัพท์ของ Deep Web

- เว็บลึก เว็บระดับลึกตามที่กล่าวไว้ข้างต้นเป็นสถานที่ที่เต็มไปด้วยฐานข้อมูลที่ไม่ได้จัดทำดัชนี เครือข่ายส่วนตัว โปรแกรมรวบรวมข้อมูลของเครื่องมือค้นหา คำสั่งบอทเน็ตและเซิร์ฟเวอร์ควบคุม และอื่นๆ

- ดาร์กเน็ต. darknet เป็นเหมือน Tor:เครือข่ายเข้ารหัสที่สร้างขึ้นจากอินเทอร์เน็ตที่มีอยู่ เข้าถึงได้โดยใช้ซอฟต์แวร์พิเศษเท่านั้น ตัวอย่าง darknet อื่นๆ ได้แก่ I2P, Riffle และ Freenet

- ดาร์กเว็บ เว็บมืดเป็น "WWW" ของ darknet โดยพื้นฐานแล้ว

มีการใช้คำเหล่านี้มากขึ้นในบริบทที่ถูกต้อง แต่บางครั้งสิ่งตีพิมพ์หลักๆ ยังคงใช้ Deep Web, darknet และ dark web สลับกันได้

6.2 บริการที่ซ่อนของ Tor

ควรจะไปโดยไม่บอกว่าเนื่องจากธรรมชาติของทอร์และการคุ้มครองที่เสนอให้กับบริการที่ซ่อนอยู่ทำให้บุคคลและกลุ่มที่ไร้ยางอายอย่างยิ่งบางคนแฝงตัวอยู่ที่นั่น มันง่ายที่จะสะดุดกับหลายๆ สิ่ง:คนค้ายา คนใคร่เด็ก ผู้ก่อการร้าย ผู้ไม่เห็นด้วย ฟาสซิสต์ฮาร์ดคอร์ (และแอนตี้ฟา)... รายการนี้มีไม่สิ้นสุด

ในกรณี: ผู้เขียนและ makeuseof.com ไม่รับรองกิจกรรมที่ผิดกฎหมายใดๆ ที่กระทำโดยผู้อ่านไม่ว่ากรณีใดๆ . นี่คือการศึกษาเกี่ยวกับการไม่เปิดเผยตัวตนและความเป็นส่วนตัว

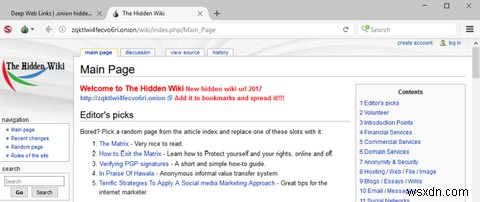

ที่อยู่บริการที่ซ่อนอยู่ของ Tor ใช้รูปแบบต่อไปนี้ https://[16-character hash].onion . ตัวอย่างเช่น นี่คือ ปัจจุบัน ลิงก์ไปยัง The Hidden Wiki (ไม่เซ็นเซอร์!):

http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page

โปรดทราบว่าบริการนี้ไม่ได้ใช้ HTTPS ในทางเทคนิค มันไม่สำคัญหรอกว่า The Hidden Wiki เป็นที่เก็บข้อมูลสำหรับลิงก์ .onion อื่นๆ คุณจะไม่ป้อนหรือออกจากข้อมูลส่วนบุคคลใด ๆ

คำต่อท้าย .onion เป็นโดเมนพิเศษระดับบนสุดที่บ่งบอกถึงบริการที่ซ่อนอยู่โดยไม่ระบุชื่อ แฮชแอดเดรส 16 อักขระจะถูกสร้างขึ้นโดยอัตโนมัติ ตามคีย์สาธารณะที่สร้างขึ้นเมื่อกำหนดค่าบริการ การติดตามที่อยู่ .onion อาจกลายเป็นเรื่องยุ่งยากมากกว่าเล็กน้อย เราจึงขอแนะนำให้บุ๊กมาร์กรายการโปรดของคุณ

6.3 จุดเริ่มต้น .onion ที่มีประโยชน์

วิกิที่ซ่อนอยู่ เป็นสถานที่ที่สะดวกมากในการเริ่มต้นประสบการณ์ Tor บริการได้ผ่านการปลอมแปลงต่าง ๆ ในช่วงหลายปีที่ผ่านมา ไม่น้อยเพราะ ณ จุดหนึ่งมันถูกบุกรุกและเปลี่ยนเส้นทางผู้ใช้ไปยังไซต์ที่เป็นอันตราย ลิงก์ที่ให้ไว้ด้านบนนั้นปลอดภัย แต่นั่นอาจเปลี่ยนแปลงได้โดยพิจารณาจากลักษณะของการบริการ ไม่ว่า The Hidden Wiki จะเก็บถาวรและรวมศูนย์ลิงก์ .onion ยอดนิยม การลบสิ่งที่น่ากลัวจริงๆ ออก เช่น ภาพเด็กที่ผิดกฎหมายนั้นค่อนข้างจะผ่านการกลั่นกรอง แต่คุณสามารถค้นหาสิ่งที่ค่อนข้างมืดมนได้อย่างรวดเร็ว

ดังนั้น อ่านคำอธิบายสิ่งที่คุณกำลังจะคลิก

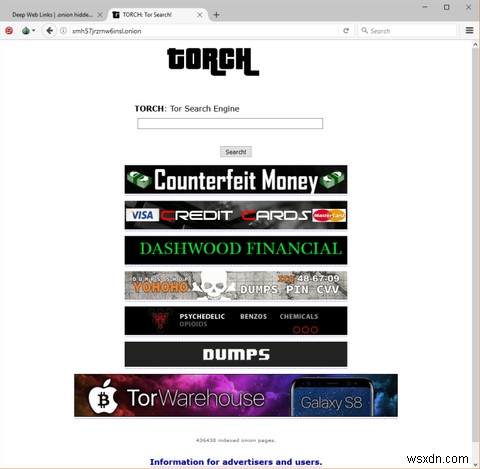

ไซต์ที่มีประโยชน์อย่างยิ่งอีกแห่งคือ Torch Torch อ้างว่าเป็นเครื่องมือค้นหาบริการที่ซ่อนอยู่ที่ใหญ่ที่สุด โดยมีผลการจัดทำดัชนีมากกว่า 1 ล้านรายการ

7. บริการที่ไม่ระบุชื่อ

นอกกรอบ Tor ให้คุณท่องอินเทอร์เน็ตโดยไม่เปิดเผยตัวตน เพียงอย่างเดียวนี้มีประสิทธิภาพมากสำหรับผู้ใช้ทั่วโลก แต่นอกเหนือจากการเพิ่มความเป็นส่วนตัวและการปกปิดตัวตนในทันทีแล้ว Tor ยังให้บริการที่ยอดเยี่ยมอีกด้วย นี่คือสามบริการที่คุณสามารถใช้ได้ทันที

7.1 ข้อความที่ไม่ระบุชื่อ

ด้วยการติดตามและบันทึกกิจกรรมทางอินเทอร์เน็ตส่วนใหญ่ทั่วโลก ผู้คนจำนวนมากขึ้นจึงหันมาใช้บริการส่งข้อความที่เข้ารหัส ตอนนี้ การใช้ Tor เพื่อแชทไม่สำคัญเท่าที่เคย

การถือกำเนิดของแอปบนอุปกรณ์เคลื่อนที่ที่มีการเข้ารหัสตั้งแต่ต้นทางถึงปลายทาง เช่น WhatsApp, Telegram, Silent และ Signal ได้เห็นผู้ใช้ "ปกติ" ที่ใช้ประโยชน์จากความเป็นส่วนตัวเพิ่มเติมมากขึ้น (บางครั้งโดยไม่รู้ตัวเลยด้วยซ้ำ!)

ข้อความบิต เป็นบริการส่งข้อความ P2P ที่ไม่ระบุชื่อที่ใช้การเข้ารหัสคีย์สาธารณะ นอกจากนี้ พวกเขายังจัดกลุ่มข้อความที่เข้ารหัสไว้ด้วยกันในระหว่างกระบวนการส่ง ก่อนที่จะแจกจ่ายให้กับผู้ใช้ปลายทาง (ไม่ต่างจาก Bitcoin ที่ร่วงหล่น) ทำให้ถอดรหัสต้นทางและปลายทางของข้อความเดียวได้ยากมาก พวกเขามีบทแนะนำโดยละเอียดเกี่ยวกับการดาวน์โหลด ติดตั้ง และกำหนดค่า Bitmessage สำหรับ Tor

7.2 อีเมลนิรนาม

หนึ่งในบริการที่ซ่อนอยู่ที่มีประโยชน์มากที่สุดคืออีเมลที่ไม่ระบุชื่อโดยสมบูรณ์ มีผู้ให้บริการเพียงไม่กี่รายเท่านั้นที่ควรค่าแก่การใช้งาน เนื่องจากบริการของพวกเขามีความสอดคล้องและใช้งานได้จริง

ทางเลือกหนึ่งคือ Protonmail ซึ่งใช้งานพอร์ทัลการเข้าสู่ระบบของ Tor ซึ่งเสนอการเข้ารหัสแบบ end-to-end ที่แข็งแกร่ง อย่างไรก็ตาม เซิร์ฟเวอร์ของพวกเขาอยู่ในสวิตเซอร์แลนด์ และในขณะที่สวิตเซอร์แลนด์เสนอการปกป้องความเป็นส่วนตัวที่แข็งแกร่งที่สุดในโลกสำหรับบุคคล พวกเขาก็ไม่ได้รับการยกเว้น นอกจากนี้ Protonmail ยังต้องการ JavaScript

นอกจากนี้ยังมี Secmail.pro Secmail เป็นบริการอีเมลอื่นที่ซ่อนอยู่โดยใช้ SquirrelMail บริการนี้ค่อนข้างใหม่ (อายุประมาณ 7 เดือนในขณะที่เขียน) และด้วยเหตุนี้จึงยังคงประสบปัญหาการงอกของฟัน

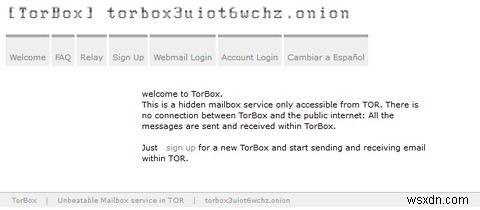

ในที่สุดก็มี TorBox TorBox ใช้งานได้ผ่าน Tor เท่านั้น และสามารถส่งข้อความไปยังผู้ใช้รายอื่นภายในบริการ TorBox เท่านั้น ในแง่นั้น มันทำให้ TorBox Mail และผู้ใช้ทั้งหมดปลอดภัยอย่างยิ่ง

7.3 บิตคอยน์

Bitcoin และ cryptocurrencies มีความเจริญรุ่งเรืองในช่วงไม่กี่ปีที่ผ่านมา นี่เป็นส่วนน้อยเนื่องจากการไม่เปิดเผยตัวตน ด้วยเหตุนี้ มีบริการ Tor มากมายที่เสนอให้ทำซ้ำ ขยาย และขยายกระเป๋าเงิน Bitcoin ของคุณ ส่วนใหญ่เป็นกลลวง . อย่างไรก็ตาม ท่ามกลางกลอุบายนั้น มีบางบริการที่เป็นประโยชน์ ตัวอย่างเช่น Bitcoins ถูกขนานนามว่าไม่ระบุชื่อโดยสมบูรณ์ แต่ในความเป็นจริง เนื่องจากบันทึกบล็อกเชน การติดตามผู้ใช้ที่เกี่ยวข้องกับธุรกรรมแต่ละรายการจึงเป็นไปได้โดยสิ้นเชิง

หากคุณต้องการ Bitcoin ที่ไม่เปิดเผยตัวตนอย่างแท้จริง (และสกุลเงินดิจิทัลอื่น ๆ) พวกเขาต้องการไม้ลอย ไม้ลอยเป็นการเข้ารหัสที่เทียบเท่ากับการฟอกเงิน มันใช้งานได้ (ประมาณ) เช่นนั้น:คุณใส่ Bitcoin ของคุณลงใน "หม้อ" ที่แชร์กับผู้ใช้รายอื่น แก้วน้ำจะกำหนดบิตคอยน์ให้กับผู้ใช้ในปริมาณเท่ากัน แต่มาจากผู้ใช้เริ่มต้นที่แตกต่างกัน โดยจะแยกย่อยหรือรวมบิตคอยน์เข้าด้วยกันในกระบวนการ ทุกคนลงเอยด้วยจำนวนเงินเท่าเดิม

โดยพื้นฐานแล้วทุกคนเปลี่ยนเหรียญและทุกคนเป็นผู้ชนะ

ผู้ใช้ Bitcoin หลายคนเปลี่ยนไปใช้ TumbleBit ซึ่งเป็นแก้วน้ำโอเพนซอร์สตัวใหม่ TumbleBit ถูกตั้งค่าให้แนะนำการรองรับ Tor เต็มรูปแบบในปี 2560 และมีการรวม Hidden Wallet แล้ว ซึ่งนำฉันไปสู่...

กระเป๋าเงินที่ซ่อนอยู่ กระเป๋าเงินที่ซ่อนอยู่เข้าใจคุณลักษณะ Bitcoin ที่ทำลายความเป็นส่วนตัวและไม่เปิดเผยตัวตน ดังนั้นพวกเขาจึงเสนอการรักษาความปลอดภัยห้องเย็นในขณะที่ Bitcoin ของคุณพังโดยใช้บริการภายใน ค่าไม้ลอยในปัจจุบันคือ 0.001 BTC

8. การสนับสนุนและปัญหา

บางครั้งซอฟต์แวร์ไม่ทำงาน ถ้าทอร์กำลังสร้างปัญหาให้กับคุณ ก็มีเหตุผลว่าทำไม สิ่งแรกที่ต้องทำคือตรวจสอบให้แน่ใจว่าคุณใช้ไคลเอ็นต์ Tor เวอร์ชันล่าสุด Tor Browser ตรวจสอบการอัปเดตเมื่อคุณเปิด หากมีการอัปเดตให้ติดตั้ง

ถัดไป ตรวจสอบว่าไฟร์วอลล์หรือเราเตอร์ของคุณไม่ได้บล็อก Tor คุณอาจต้องตั้งค่าการส่งต่อพอร์ตหรือสร้างข้อยกเว้นไฟร์วอลล์ หากคุณยังคงประสบปัญหา ให้ลองติดตั้งซอฟต์แวร์ Tor อีกครั้ง

Tor มีเอกสารมากมายและมีชุมชนที่กระตือรือร้น หากไม่สำเร็จ คุณสามารถส่งอีเมลถึงนักพัฒนาโดยตรงที่ help@rt.torproject.org โปรดจำไว้ว่า Tor ไม่ใช่ซอฟต์แวร์เชิงพาณิชย์ ดังนั้น แม้ว่าจะมีชุมชนที่กระตือรือร้นและช่วยเหลือดี ทุกคนก็ทำงานฟรีเพื่อความเป็นส่วนตัวและไม่เปิดเผยตัวตน ดังนั้น อาจใช้เวลาสักครู่สำหรับพวกเขาในการตอบสนองต่อสิ่งที่มองว่า (อย่างน้อยสำหรับพวกเขา) ว่าไม่สำคัญ อีกทางหนึ่ง .onions subreddit มีบุคคลที่เป็นประโยชน์ เช่นเดียวกันกับ TOR

9. อนาคตของทอร์

Tor ยังคงมีความสำคัญอย่างเหลือเชื่อต่อความเป็นส่วนตัวและการไม่เปิดเผยตัวตนสำหรับผู้ใช้อินเทอร์เน็ตทั่วไป เช่น คุณและฉัน จำนวนผู้ใช้ Tor เพิ่มขึ้นอย่างมากในช่วงไม่กี่ปีที่ผ่านมา การเก็งกำไรและการเปิดเผยอย่างต่อเนื่องเกี่ยวกับการปฏิบัติการสอดแนมที่รุกรานโดยรัฐบาลและบริษัทต่างๆ ทำให้เครือข่ายทอร์ขยายตัว ยิ่งไปกว่านั้น ปฏิกิริยาต่อการสอดแนมที่ล่วงล้ำและการใช้ Tor ที่ทวีความรุนแรงขึ้นเรื่อยๆ แสดงให้เห็นว่าบริการนี้มีไว้เพื่ออะไร มากกว่าการค้ายาและการสื่อสารที่ไม่เห็นด้วย ดูเหมือนว่ามีความเป็นไปได้สูงที่เครือข่าย Tor จะเติบโตต่อไป

แต่นั่นไม่ได้หมายความว่าทอร์เดินเรือได้สะอาด ด้วยเหตุผลเดียวกับที่ฉันระบุไป บริการนี้เป็นผู้รับการโจมตีอย่างต่อเนื่อง สถาบันเดียวกันกับที่ช่วยทำให้ทอร์มีชีวิต โดยเฉพาะอย่างยิ่งรัฐบาลสหรัฐฯ เข้าใจถึงอันตรายของความเป็นส่วนตัว โดยเฉพาะอย่างยิ่ง บริการที่เข้ารหัสนั้นอยู่บนเขียง โดยรัฐบาลหลายแห่งทั่วโลกกำลังมองหาแบ็คดอร์พิเศษในบริการเข้ารหัส ไม่ต้องใช้อัจฉริยะในการออกกำลังกายที่แบ็คดอร์สำหรับคนคนเดียวจะไม่มีวันเป็นแบบนั้น

อันที่จริงในปี 2560 กลุ่มแฮ็คชื่อ The Shadow Brokers "ได้ปลดปล่อย" เครื่องมือแฮ็ก NSA ที่ทรงพลังจำนวนหนึ่ง และการโจมตีซีโร่เดย์ที่ไม่เคยเกิดขึ้นมาก่อน ในขั้นต้นพวกเขานำขุมทรัพย์ของพวกเขาไปขายโดยขอ Bitcoin มูลค่าหลายร้อยล้านดอลลาร์ Nobody stumped up the astronomical figure, so The Shadow Brokers did the next best thing:released the entire repository, for free.

Edward Snowden commented that the "Leak of Top Secret NSA tools reveals it's nowhere near the full library." Still, the damage was plain to see:the WannaCryptor ransomware that surged around the globe was a direct result of the exploits making their way into the wild. What is clear is that Tor is the tool needed to keep discourse open when those oppressors would have it dismantled.

In its current guise, Tor will remain an extraordinarily important mouthpiece against all regimes for decades to come.

Guide First Published:November 2013