ทุกวันนี้ทั้งบริษัทขนาดเล็กและขนาดใหญ่ต่างเสี่ยงต่อการถูกโจมตี ระบบข้อมูลและข้อมูลของพวกเขามีความเสี่ยงตลอดเวลา ดังนั้น หากต้องการป้องกันภัยคุกคามเหล่านี้ เราจำเป็นต้องเข้าใจขั้นตอนพื้นฐานที่เกี่ยวข้องกับความปลอดภัยทางไซเบอร์

การรักษาความปลอดภัยทางไซเบอร์เป็นสิ่งสำคัญสำหรับการประเมินความเสี่ยง ซึ่งช่วยให้องค์กรทราบขั้นตอนที่ควรเกี่ยวข้องในการจัดการกับภัยคุกคามและการโจมตีที่เป็นอันตรายอื่นๆ

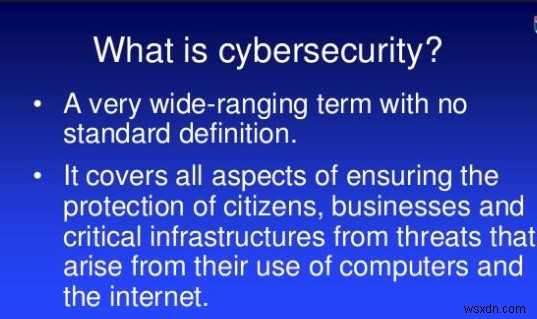

ความปลอดภัยทางไซเบอร์คืออะไร?

เป็นเทคนิคในการรับประกันความสมบูรณ์ ความเป็นส่วนตัว และการเข้าถึงข้อมูล การรักษาความปลอดภัยทางไซเบอร์ปกป้องคอมพิวเตอร์ เครือข่าย โปรแกรม และข้อมูลจากการเข้าถึงโดยไม่ได้รับอนุญาต ภัยคุกคาม และช่วยในการกู้คืนจากอุบัติเหตุที่ไม่คาดฝัน เช่น ความล้มเหลวของฮาร์ดไดรฟ์ ไฟดับ และภัยคุกคามขั้นสูงอื่นๆ (APT)

ความปลอดภัยควรมีความสำคัญสูงสุดสำหรับองค์กร และสำหรับผู้บริหารระดับสูงก็ควรได้รับมอบอำนาจ เราทุกคนต่างรู้ดีว่าโลกที่เราอาศัยอยู่ทุกวันนี้มีความเปราะบางในแง่ของความปลอดภัยของข้อมูล จึงทำให้การรักษาความปลอดภัยในโลกไซเบอร์เป็นสิ่งจำเป็นและเป็นที่ต้องการของชั่วโมง

ผู้บริหารระดับสูงต้องแบกรับภาระด้านความปลอดภัย พวกเขาต้องตรวจสอบให้แน่ใจว่าระบบทั้งหมดมีความปลอดภัยและมีการปฏิบัติตามมาตรฐานที่กำหนดไว้ นอกจากนี้ควรให้การฝึกอบรมที่เหมาะสมแก่พนักงานเพื่อลดโอกาสที่ความผิดพลาดของมนุษย์จะเกิดขึ้น ไม่มีอะไรจะเข้าใจผิดได้ ดังนั้นเราจึงต้องระวัง นักพัฒนาแอปควรระมัดระวังเป็นพิเศษเนื่องจากเป็นมนุษย์และสามารถทำให้เกิดข้อผิดพลาดได้ ข้อผิดพลาดเพียงครั้งเดียวและข้อมูลทั้งหมดของเราอาจมีความเสี่ยง

อ่านเพิ่มเติม: ความเป็นส่วนตัวของข้อมูลและผลกระทบที่มีต่อคุณ

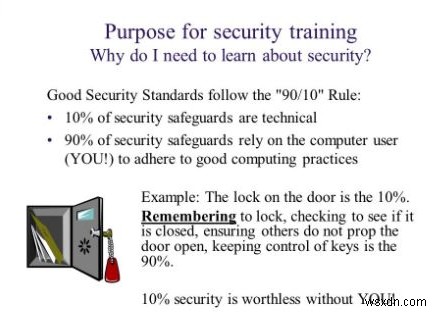

ความต้องการการฝึกอบรมด้านความปลอดภัย

มนุษย์ไม่ใช่พระเจ้า พวกเขามักจะทำผิดพลาด ดังนั้นจึงเป็นจุดอ่อนที่สุดในโปรแกรมความปลอดภัยใดๆ ดังนั้น เพื่อให้การรักษาความปลอดภัยในโลกไซเบอร์แข็งแกร่ง พนักงาน นักพัฒนา และผู้บริหารระดับสูงจึงควรตระหนักและความสำคัญของมัน

ทุกบริษัทไม่ช้าก็เร็วจะตกเป็นเหยื่อของการโจมตีทางไซเบอร์เนื่องจากการหาประโยชน์แบบซีโร่เดย์ แม้ว่าพวกเขาจะมีระบบความปลอดภัยที่แข็งแกร่งที่สุด แต่ก็มีโอกาสที่ข้อบกพร่องจะทำให้ผู้โจมตีใช้ประโยชน์จากมันเพื่อประโยชน์ของตนเองได้

โดยการปฏิบัติงานพื้นฐาน เช่น ล้างมือก่อนรับประทานอาหาร เราจะบรรลุ “ไฮยีนีนส่วนบุคคล” ในทำนองเดียวกันโดยการปฏิบัติงานความปลอดภัยทางไซเบอร์ขั้นพื้นฐาน “สุขอนามัยทางไซเบอร์” ก็สามารถบรรลุได้ องค์กรควรรักษาการรับรองที่เข้มงวด และควรหลีกเลี่ยงการจัดเก็บข้อมูลที่ละเอียดอ่อนบนเซิร์ฟเวอร์สาธารณะหรือในที่ที่ทุกคนสามารถเข้าถึงได้ง่าย

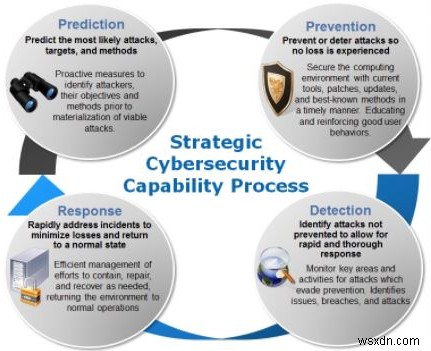

กลยุทธ์เพื่อความปลอดภัยทางไซเบอร์ที่ดี

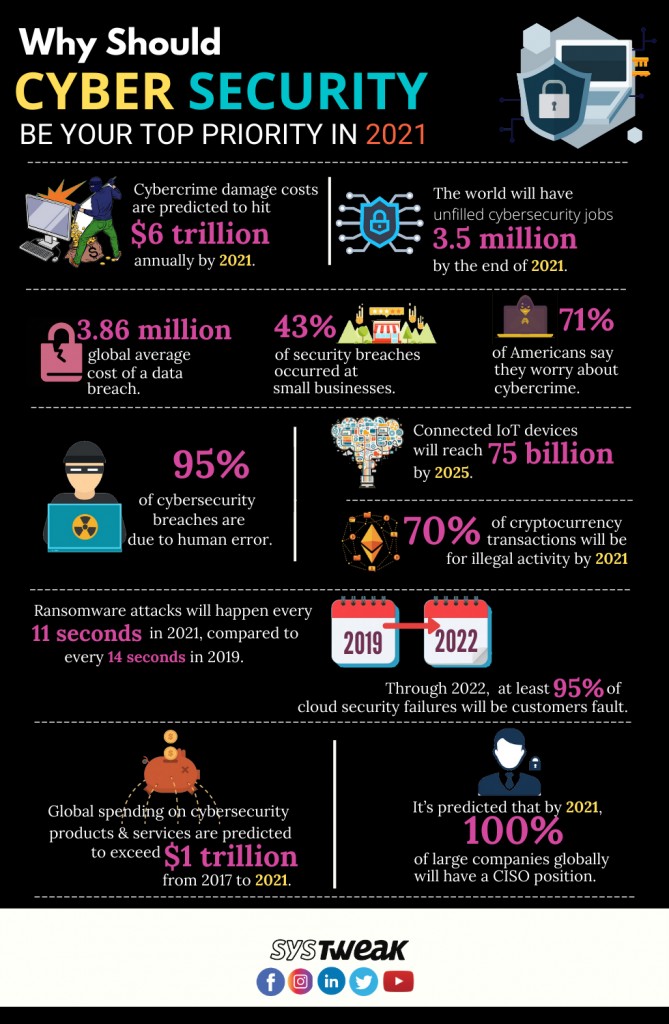

ระบบรักษาความปลอดภัยขั้นพื้นฐานสามารถป้องกันได้เฉพาะภัยคุกคามระดับเริ่มต้น ในขณะที่กลยุทธ์ความปลอดภัยทางไซเบอร์ที่ดีจะช่วยให้ทำได้มากกว่าพื้นฐาน แฮ็กเกอร์ที่มีความซับซ้อนและทันสมัยสามารถหลีกเลี่ยงระบบป้องกันขั้นพื้นฐานได้อย่างง่ายดายด้วยวิธีต่างๆ – โดยใช้ประโยชน์จากอุปกรณ์ที่เชื่อมต่อ (รถยนต์ โรงไฟฟ้า อุปกรณ์ทางการแพทย์) ด้วยระบบใหม่ๆ เช่น อุปกรณ์ IoT บริการคลาวด์ ความเสี่ยงก็เพิ่มขึ้น เราจึงต้องให้ความสำคัญกับความปลอดภัยทางไซเบอร์อย่างจริงจัง

เมื่อเร็วๆ นี้ กฎระเบียบให้ความคุ้มครองข้อมูลส่วนบุคคลของผู้บริโภค (GDPR) ของสหภาพยุโรปได้เพิ่มกฎเกณฑ์ในการปกป้องความเป็นส่วนตัวของบุคคลด้วยเหตุนี้ ความต้องการความปลอดภัยทางไซเบอร์จึงเพิ่มขึ้น องค์กรกำลังจ้างผู้เชี่ยวชาญด้านความปลอดภัยเพื่อจัดการกับความปลอดภัยทางไซเบอร์เนื่องจากความเสี่ยงที่จะถูกโจมตีเพิ่มขึ้น

พื้นที่ที่ความปลอดภัยทางไซเบอร์เป็นสิ่งจำเป็น

ขอบเขตของการรักษาความปลอดภัยในโลกไซเบอร์นั้นกว้างใหญ่ แต่มีบางพื้นที่ที่ต้องได้รับการรักษาความปลอดภัย เนื่องจากหากไม่มีการทำงานอย่างถูกต้อง เราก็ไม่สามารถดำเนินการใดๆ ได้

อ่านเพิ่มเติม: การรักษาความปลอดภัยทางไซเบอร์กำลังดีขึ้นหรือแย่ลงหรือไม่

โครงสร้างพื้นฐาน

โครงสร้างพื้นฐานที่สำคัญรวมถึงระบบต่างๆ เช่น ไฟฟ้า น้ำ ไฟจราจร และโรงพยาบาล หากมีอะไรเกิดขึ้นกับระบบเหล่านี้ ชีวิตเราจะไม่ได้รับการจัดการ ทุกวันนี้ เนื่องจากทุกอย่างออนไลน์ ระบบเหล่านี้กำลังเชื่อมต่อกัน ดังนั้นจึงเสี่ยงต่อการถูกโจมตีทางไซเบอร์ ดังนั้น เราต้องมองหาวิธีแก้ไข และวิธีที่พวกเขาสามารถรักษาความปลอดภัยได้ก็คือการดำเนินการตรวจสอบสถานะ เนื่องจากจะช่วยให้บริษัทต่างๆ เข้าใจช่องโหว่และวิธีจัดการกับช่องโหว่เหล่านี้ ไม่ใช่ว่าเฉพาะบริษัทเท่านั้นที่ต้องทำงาน แต่บริษัทอื่นๆ ก็จำเป็นต้องช่วยพวกเขาด้วยการประเมินและทำความเข้าใจว่าการโจมตีโครงสร้างพื้นฐานที่สำคัญอาจส่งผลต่อพวกเขาอย่างไร และความช่วยเหลือในแผนฉุกเฉินจะมากน้อยเพียงใด ดังนั้นองค์กรจึงต้องช่วยกันพัฒนา

ความปลอดภัยของเครือข่าย

การรักษาความปลอดภัยของเครือข่ายเป็นสิ่งที่ขาดไม่ได้เนื่องจากอยู่ระหว่างข้อมูลของคุณและการเข้าถึงโดยไม่ได้รับอนุญาต ช่วยปกป้องข้อมูลสำคัญของคุณจากการได้รับผลกระทบจากโค้ดที่เป็นอันตราย แต่หลายครั้งในการรักษาความปลอดภัย เครื่องมือต่าง ๆ ถูกใช้เพื่อสร้างข้อมูลขนาดใหญ่เนื่องจากภัยคุกคามที่แท้จริงถูกละเว้น ดังนั้น ในการจัดการความปลอดภัยของเครือข่ายและตรวจสอบอยู่เสมอ ทีมรักษาความปลอดภัยควรเริ่มใช้การเรียนรู้ของเครื่องเนื่องจากจะช่วยเติมช่องว่างที่มีอยู่ หลายบริษัทได้เริ่มใช้เทคนิคนี้แล้วเพื่อให้แน่ใจว่ามีการรักษาความปลอดภัยทางไซเบอร์ที่แข็งแกร่งขึ้น

ความปลอดภัยของคลาวด์

เมื่อองค์กรต่างๆ ย้ายข้อมูลไปยังระบบคลาวด์ ความท้าทายด้านความปลอดภัยใหม่ๆ ก็กำลังเผชิญอยู่ ปี 2560 ไม่ใช่ปีที่ยอดเยี่ยมในแง่ของความปลอดภัยของข้อมูลที่จัดเก็บบนคลาวด์ บริษัทต่างๆ ต้องเผชิญกับการละเมิดข้อมูลรายสัปดาห์เนื่องจากการรักษาความปลอดภัยระบบคลาวด์ที่กำหนดค่าไว้ไม่ดี นั่นคือเหตุผลที่ผู้ให้บริการระบบคลาวด์จำเป็นต้องสร้างเครื่องมือรักษาความปลอดภัยและช่วยเหลือผู้ใช้ระดับองค์กรในการรักษาความปลอดภัยข้อมูลของตน แต่สิ่งที่สำคัญที่สุดคือ:การย้ายข้อมูลไม่ใช่วิธีแก้ปัญหาเมื่อพูดถึงความปลอดภัยของข้อมูล หากเราดำเนินการตรวจสอบสถานะและสร้างกลยุทธ์ที่ถูกต้อง ความปลอดภัยทางไซเบอร์ก็จะบรรลุได้

ความปลอดภัยของแอปพลิเคชัน

Apart from human’s, applications especially web applications are weakest technical point of attack. But fewer organizations realize this fact therefore, they need to start paying attention to app security and should keep coding errors at par for this they can use penetration testing.

Internet of things (IoT) Security

IoT refers to interconnected systems, as we see a rise in the usage of IoT devices the risk of attacks is increased. IoT developers did not foresee how their devices could be compromised and they shipped the devices with little or no security thus posing threat not only to the users, but also to others on the Internet. These devices are often used as a botnet. They are a security challenge for both home users and society.

Types of Cyber Threats

Cyber threats most commonly fall under three general categories, that are explained below:

Attacks on Privacy

Cyber criminals steal, or copy victim’s personal information to perform various cyber-attacks like credit card fraud, identity theft, or stealing bitcoin wallets.

Attacks on Integrity:

Commonly known as sabotage, integrity attacks are designed to damage, or destroy data or systems. Integrity attacks are of various types they can target a small organization or a complete nation.

Attacks on Accessibility :

These days data ransomware is a very common threat. It prevents victim from accessing data and in addition to this DDOS attacks are also rising. A denial-of-service attack, overloads the network resource with requests, making it unavailable.

But how are these attacks carried out this is the question. To understand it let us read further.

Read Also : No More Cyber Risks With Adaptive Authentication

Social Engineering

These days social engineering is used to design ransomware attacks, the reason? Easy availability of personal information! When cyber criminals can hack a human why would they spend time in hacking a system. Social engineering is the no.1 method used to trick users into running a Trojan horse program. The best way to stay secure from these attacks is to be cautious and have knowledge about them.

Phishing Attacks

It is the best way to steal someone’s password. Cyber criminals design mails in such a manner that a user reveals password of their financial and other accounts. The best defense is two-factor authentication (2FA)

Unpatched Software

You cannot blame a company if an attacker installs a zero-day exploit against you as this has happened due to the failure to perform due diligence. If an organization doesn’t apply a patch even after disclosure of a vulnerability, then it is your duty to ask for it and get it implemented.

Social Media Threats

Crafting an attack to target a special sect of individuals is no more difficult. Attackers use social networking sites be it Facebook, LinkedIn, Twitter, or any popular site to strike up a conversation and then making them a target based on their profile.

Advanced Persistent Threats

Speaking of which it is a network attack in which an unauthorized person gains access to the network and stays hidden for a long duration. The purpose of such attacks is to steal your data and cause damage to the network or organization while playing hide and seek.

Careers in cybersecurity

As organizations have started to notice the importance of cybersecurity, avenues are getting opened in terms of career. With the implementation of GDPR in European countries, search for professionals in this field have increased. As they help in building a strong cyber security strategy.

Never before has the demand of cybersecurity professionals been this high. But as companies are starting to understand its importance they are looking for cybersecurity experts rather than security analyst. A penetration tester has become a must to enforce more strictness and strong security.

CISO/CSO

Chief information security officer (CISO) is senior level executive within an organization. He is responsible for establishing and maintaining the strategy to ensure information assets and technologies are protected.

Security Analyst

A person who detects and prevents cyber threats to infiltrate organization’s network. He/she is responsible to identify and correct flaws in the company’s security system. Typically, the following responsibilities are to be taken care by a security analyst:

- Plan, implement and upgrade security measures

- Protect digital files and information systems from unauthorized access, modification or destruction

- Maintain data and monitor security access

- Conduct internal and external security audits

- Manage network, interruption detection and prevention systems

- Analyze security breaches to determine their root cause

- Define, implement and maintain corporate security policies

- Coordinate security plans with outside vendors

Security Architect

This person is responsible for maintaining company’s security. They think like a hacker to anticipate the moves and plan strategy to secure computer system from getting hacked.

Security Engineer

It is the front line of defense. A person with strong technical, organizational and communication skills is also preferred for this job.

Read Also : Are Companies Prepared for Cyber Attacks?

All this clearly states how important cybersecurity is, in today’s interconnected world. If one fails to have a good cybersecurity system in place it is susceptible of being attacked. It doesn’t matter whether an organization is small or big what matters is that attackers want to get data. We all know no system is 100% full proof, secure but that doesn’t mean we should stop trying to protect our data. All what is explained above will help you understand the importance of cyber security and areas it should be implemented.