แรนซัมแวร์ยังคงครองภูมิทัศน์ของไซเบอร์สเปซอย่างต่อเนื่องตั้งแต่ปี 2560 ถึง 2561 ไม่ว่าธุรกิจจะเล็กหรือใหญ่ การโจมตีเหล่านี้ไม่ได้ละเลยการพลิกแพลงเพื่อให้ผู้ใช้จ่ายเงินหลายล้านดอลลาร์เพื่อปลดล็อกไฟล์ที่เข้ารหัสที่ถูกขโมยไป การระเบิดของสกุลเงินเสมือนอย่าง Bitcoin ไม่ทิ้งร่องรอยไว้สำหรับการตรวจสอบย้อนกลับ และเพิ่มความสามารถในการทำกำไรผ่านการกรรโชกทางดิจิทัล และทำให้ Ransomware เป็นภัยคุกคามที่แท้จริงสำหรับบุคคลและองค์กรธุรกิจ ตามรายงาน บุคคลจะถูกโจมตีทุกๆ 10 วินาทีในขณะที่ธุรกิจถูกโจมตีทุกๆ 40 วินาที เมื่อเร็ว ๆ นี้ แม้แต่ผู้ที่มีความรู้ด้านเทคนิคต่ำก็ยังพยายามสร้างตัวแปร ransomware เลียนแบบเพื่อแพร่กระจายความหวาดกลัวทางออนไลน์

เนื่องจากภัยคุกคามนี้ไม่น่าจะบรรเทาลง มาดูการโจมตีของแรนซัมแวร์ที่สร้างความเสียหายอย่างสูงที่เกิดขึ้นจนถึงตอนนี้

การโจมตีด้วยแรนซัมแวร์ที่ใหญ่ที่สุด

-

GandCrab

เป็นแรนซัมแวร์ที่โดดเด่นที่สุดในปี 2018 และตอนนี้มันได้แพร่กระจายไปเป็นจำนวนมาก นอกเหนือจากวิธีการดั้งเดิมในการจำกัดผู้ใช้ให้เข้าถึงข้อมูลของเขาเองแล้ว GandCrab ยังมีเทคนิคใหม่ในการทำเช่นนั้น หลังจากประมวลผลมัลแวร์เข้าสู่ระบบของคุณแล้ว มันจะเข้ารหัสไฟล์ทั้งหมดที่มีนามสกุล .GDCB (เช่น beach.jpg จะถูกเข้ารหัสและเปลี่ยนชื่อเป็น beach.jpg.GDCB) และไม่นานหลังจากกระบวนการเข้ารหัส GandCrab จะสร้างไฟล์ถอดรหัส GDCB- DECRYPT.txt ซึ่งมีข้อมูลเกี่ยวกับสถานการณ์ปัจจุบันและคำแนะนำสำหรับขั้นตอนต่อไป เช่น การถอดรหัส ในการถอดรหัสข้อมูล เหยื่อจำเป็นต้องไปที่หน้าเว็บเบราว์เซอร์ TOR รับคีย์ถอดรหัสที่เก็บไว้ในเซิร์ฟเวอร์ระยะไกลที่จัดการโดยนักพัฒนาของ GandCrab โดยจ่ายค่าไถ่ประมาณ 1.5 Dash (cryptocurrency) ซึ่งมีมูลค่าประมาณ 300-500 ดอลลาร์ เมื่อชำระเงินสำเร็จ คีย์ถอดรหัสควรจะออก

-

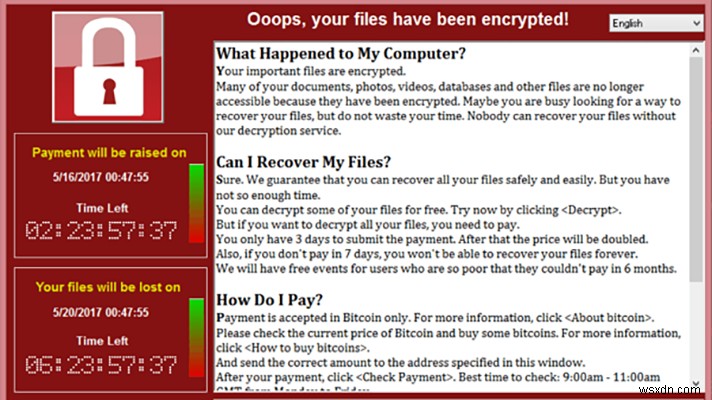

อยากร้องไห้

WannaCry น่าจะเป็นแรนซัมแวร์ที่โด่งดังที่สุดจนถึงปัจจุบัน เนื่องจากมันมีอิทธิพลอย่างแพร่หลายในกว่า 150 ประเทศและเป้าหมายระดับสูงรวมถึงบริการสุขภาพแห่งชาติของสหราชอาณาจักร มัลแวร์ WannaCry เข้าสู่ระบบของคุณในรูปแบบของ 'หยด' ที่ประกอบด้วยองค์ประกอบหลายอย่าง เช่น แอปพลิเคชันที่เข้ารหัส/ถอดรหัสไฟล์ ไฟล์ที่ประกอบด้วยคีย์การเข้ารหัส และสำเนาของเบราว์เซอร์ tor เพื่อทำให้ที่อยู่ IP ไม่สามารถตรวจสอบได้ แฮ็กเกอร์จะขอค่าไถ่เป็นจำนวนหลายร้อย bitcoins เพื่อชำระภายในระยะเวลาที่จำกัด สร้างความรู้สึกถึงความเร่งด่วนโดยขู่ว่าพวกเขาจะทำข้อมูลสูญหาย การแพร่กระจายเริ่มต้นของ RansomWare นี้เกิดขึ้นที่ SMB ของ Microsoft (Server Message Block) ที่ใช้เพื่อแชร์ไฟล์ระหว่างคอมพิวเตอร์ที่เชื่อมต่อโดยทั่วไปในเครือข่ายแบบปิด แต่สามารถใช้ประโยชน์ได้หากคอมพิวเตอร์เครื่องหนึ่งเชื่อมต่อกับเครือข่ายสาธารณะ ดังนั้น ระบบทั้งหมดที่เชื่อมต่อกับโหนดของ SMB จึงมีความเสี่ยงต่อการโจมตีนี้

ดูเพิ่มเติม: ระวัง SpriteCoin:มันคือแรนซัมแวร์!

-

ดวงตาสีทอง

หรือที่เรียกว่า NotPetya การโจมตีของ GoldenEye Ransomware ได้รุมล้อมระบบของบริษัทที่มีมูลค่าหลายพันล้านเหรียญ เช่น FedEx, Merck, Cadbury, AP Moller-Maersk มูลค่าสุทธิรวมของบริษัทเหล่านี้คือ 130 พันล้านดอลลาร์ คำถามที่เกิดขึ้นในหัวของแฮ็กเกอร์ต้องขอเงินมากกว่า 300 ดอลลาร์สำหรับคอมพิวเตอร์ที่ถูกจี้ทุกเครื่อง แต่เป้าหมายหลักของแฮ็กเกอร์เหล่านี้คือการทำลายข้อมูล GoldenEye อยู่ในตระกูล Petya (ซึ่งมีชื่อว่า NotPetya) ซึ่งเข้ารหัสไฟล์สำคัญบนคอมพิวเตอร์ของคุณ ขโมยข้อมูลประจำตัวที่ละเอียดอ่อนของคุณ และยึดฮาร์ดไดรฟ์ของคุณด้วย เมื่อเปรียบเทียบกับ GoldenEye แล้ว WannaCry นั้นค่อนข้างธรรมดา GoldenEye ไม่เพียงแต่ยึดข้อมูลของคุณเท่านั้น แต่ยังบังคับให้คอมพิวเตอร์ของคุณรีบูตและลบบันทึกทั้งหมดพร้อมกัน ทำให้ไม่สามารถติดตามแฮกเกอร์เหล่านี้ได้ การบุกรุกของมัลแวร์ที่อยู่เบื้องหลัง Ransomware นี้สามารถทำได้โดยใครบางคนในเครือข่ายของคุณโดยหลอกลวงคุณด้วยอีเมลหรือเอกสารคำที่โหลดไว้ ในที่สุด มัลแวร์นี้ก็ฉลาดที่สุดจนถึงปัจจุบัน

-

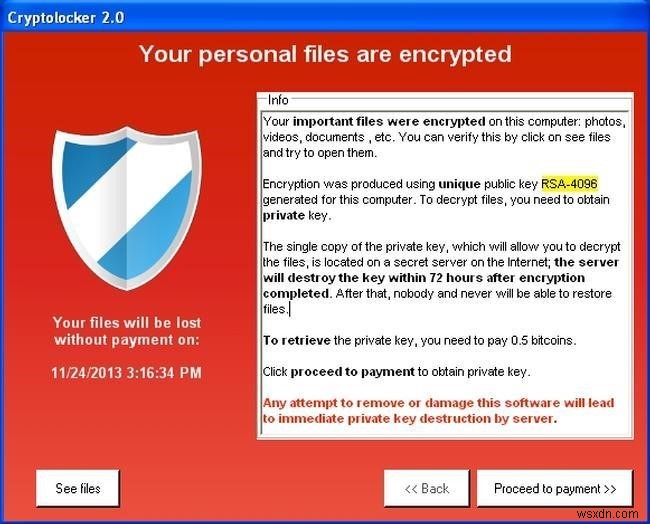

CryptoLocker

Cryptolocker ทำงานบนรูปแบบดั้งเดิมของ Ransomware ซึ่งการบุกรุกของโทรจันเกิดขึ้นในระบบของคุณและในที่สุดก็เข้ารหัสไฟล์สำคัญทั้งหมดในระบบของคุณและแฮ็กเกอร์ขอเงิน 300 ดอลลาร์เพื่อมอบคีย์ถอดรหัสที่จำเป็นสำหรับการกู้คืนไฟล์ กระบวนการจริงเลือกใช้เทคนิควิศวกรรมสังคมซึ่งหลอกให้ผู้ใช้เรียกใช้ไฟล์ ZIP ที่ป้องกันด้วยรหัสผ่านซึ่งดูเหมือนของแท้เป็นไฟล์แนบอีเมล เมื่อผู้ใช้เปิดไฟล์นี้ โทรจันจะทำงานโดยอัตโนมัติในเบื้องหลัง โดยสร้างคีย์สมมาตรแยกกันสำหรับแต่ละไฟล์ที่เข้ารหัส โหมดการเข้ารหัสคือ RSA 2048 บิต

-

zCrypt

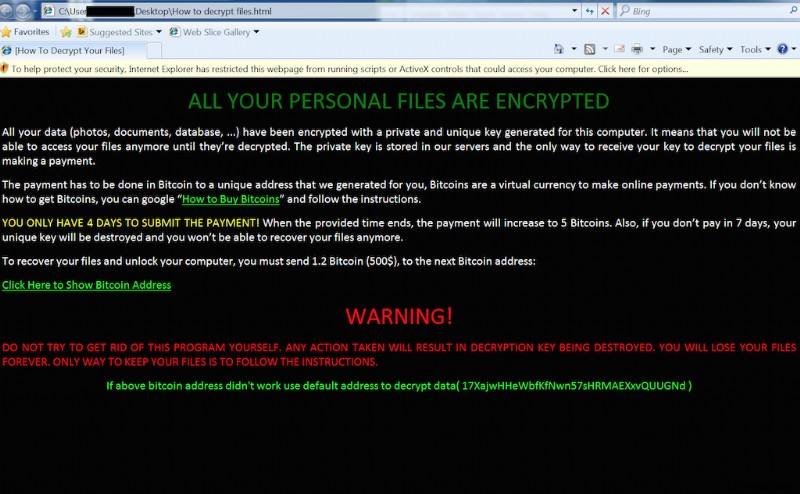

zCrypt เป็นชนิดของ os ransomware ที่ทำงานเหมือนไวรัส ต่างจากการโจมตีของแรนซัมแวร์อื่นๆ ที่แพร่กระจายผ่านอีเมลหรือการดาวน์โหลด ซึ่งเป็นไปตามเส้นทางของการแพร่กระจายไปยังคอมพิวเตอร์เครื่องต่างๆ ผ่าน USB sticks หลังจากที่มันไปถึงเป้าหมาย มันจะสร้างไฟล์เป็น autorun.inf เพื่อดำเนินการโดยอัตโนมัติเมื่อเสียบอุปกรณ์ USB ที่ติดไวรัสเข้ากับระบบอื่น หลังจากที่ผู้โจมตีเข้ารหัสข้อมูลทั้งหมดแล้ว พวกเขาขอชำระเงินภายใน 4 วัน หลังจากช่วงเวลานี้ค่าไถ่จะเพิ่มขึ้น &จากนั้นคีย์ถอดรหัสที่เก็บไว้ในเซิร์ฟเวอร์ของแฮ็กเกอร์จะถูกทำลายหากไม่มีการชำระเงินภายใน 7 วัน (ตามการโจมตีในเดือนมกราคม 2559)

ข้อเสียที่สำคัญของ zCrypt คือแม้ว่าผู้ใช้จะละทิ้งข้อมูลที่ถูกขโมยโดยผู้โจมตี แต่ก็ยังไม่สามารถใช้ระบบของเขาได้ เนื่องจาก zCrypt ไม่ได้หยุดทำงานหลังจากเข้ารหัสข้อมูลที่มีอยู่แล้ว มันยังคงตรวจสอบต่อไปว่ามีการเปลี่ยนแปลงไฟล์ใด ๆ หรือผู้ใช้ไฟล์รายใหม่สร้างขึ้น เพื่อให้สามารถเข้ารหัสไฟล์นั้น ๆ ได้เช่นกัน คุณสามารถรับได้ฟรีหลังจากที่มัลแวร์ถูกลบออกอย่างสมบูรณ์เท่านั้น

นอกเหนือจากการโจมตีทั้งหมดที่กล่าวถึงข้างต้น การพูดถึงการโจมตีทางอีเมลล่าสุดที่ส่งไฟล์แนบที่เป็นอันตรายซึ่งมีภัยคุกคามหรือโทรจันที่เรียกว่า Quant Loader . สามารถติดตั้งแรนซัมแวร์และซอฟต์แวร์ขโมยรหัสผ่านได้ การโจมตีครั้งใหม่นี้กำลังทำลายช่องโหว่ที่มีอายุ 2 ปีใน Internet Explorer ซึ่งช่วยให้แฮ็กเกอร์สามารถบุกรุกคุณลักษณะด้านความปลอดภัยของเกตเวย์ได้

แต่คราวนี้ผู้โจมตีได้ใช้แนวทางอื่นโดยอาศัย Samba เพื่อดาวน์โหลดไฟล์หรือเอกสารแทนเว็บเบราว์เซอร์ ดังนั้นการข้ามคุณลักษณะด้านความปลอดภัยอย่างสมบูรณ์ อีเมลนี้ตรวจพบว่าเป็นใบแจ้งยอดการเรียกเก็บเงินและอีเมลเปล่าที่มีเพียงไฟล์แนบซึ่งมีไฟล์ .zip ไฟล์ zip เหล่านั้นมีไฟล์สคริปต์ของ Windows (.wsf) ซึ่งทำให้ Quant Loader ติดตั้งไฟล์ได้ แต่การใช้ Samba เพื่อติดตั้งจะใช้ file:// แทนที่อยู่ http://—มัน

ผู้ดูแลระบบไอทีสามารถทำอะไรได้บ้างเพื่อให้องค์กรของตนปลอดภัย

ต่อไปนี้เป็นเคล็ดลับบางประการในการปกป้ององค์กรของคุณในเชิงรุกเพื่อลดความเสี่ยงจากการโจมตีของแรนซัมแวร์:

- การใช้การยืนยันแบบสองขั้นตอน – แคมเปญฟิชชิ่งยังคงมีประสิทธิภาพในทุกวันนี้ จะเป็นความช่วยเหลือที่ดีสำหรับพนักงานในการจำกัดความเสียหาย แม้ว่าข้อมูลประจำตัวจะสูญหายหรือถูกขโมย การยืนยันแบบสองขั้นตอนก็สามารถจำกัดความเสียหายได้ในระดับหนึ่ง

- เข้ารหัสข้อมูลสำคัญทั้งหมดของคุณ – ทุกบริษัทเคยเจอปัญหาการละเมิดข้อมูล การเข้ารหัสข้อมูลสำคัญทั้งหมดของคุณจะช่วยได้ในกรณีที่ข้อมูลถูกขโมย แฮ็กเกอร์จะไม่สามารถใช้งานได้หากข้อมูลของคุณได้รับการเข้ารหัสทั้งหมด

- ดูแลความปลอดภัยทางกายภาพด้วย – ข้อมูลสามารถถูกขโมยแบบออฟไลน์ได้เช่นกัน จำเป็นต้องใช้กล้องวงจรปิดในองค์กรของคุณ เพื่อไม่ให้ใครเข้าไปในพื้นที่หวงห้ามและขโมยหรือปลอมแปลงข้อมูลของบริษัทได้

- การรักษาความปลอดภัยของแหล่งที่มาของการโจมตีที่เปราะบางที่สุด – อีเมลเป็นแหล่งที่มีแนวโน้มมากที่สุดสำหรับการโจมตี ransomware โดยส่วนใหญ่แล้ว การโจมตีเหล่านี้จะเกิดขึ้นกับอีเมลปกติที่มีไฟล์แนบที่ติดไวรัส เช่น รูปภาพ วิดีโอ เอกสาร ลิงก์ youtube หรือไฟล์อื่นๆ ที่มีมัลแวร์ อย่าเปิดจนกว่า &เว้นแต่คุณจะรู้ว่าจดหมายนั้นเป็นของคุณจริงๆ หรือคุณรู้จักผู้ส่งด้วยตนเอง ในกรณีที่คุณได้รับอีเมลที่ไม่รู้จัก เพียงแจ้งที่ปรึกษาด้านความปลอดภัยข้อมูลของบริษัทของคุณ และลบเมลนั้นทันที

- ทำให้พนักงานของคุณฉลาด – ฝึกอบรมพนักงานของคุณเกี่ยวกับความสำคัญของการรักษาความปลอดภัยทางไซเบอร์สำหรับคุณและองค์กรของคุณ และที่สำคัญที่สุด สอนวิธีแสดงสัญญาณการโจมตีและตอบสนองตามนั้น

- ระมัดระวัง – อย่ารอให้การโจมตีเกิดขึ้น ระมัดระวังและเรียนรู้เกี่ยวกับการละเมิดข้อมูลจากการบังคับใช้กฎหมาย ใช้ประโยชน์จากไฟล์บันทึกและพยายามระบุสัญญาณการโจมตีหรือปัญหาด้านความปลอดภัยในระยะเริ่มต้น

เผยการโจมตี?

การปฏิบัติตามวิธีแก้ไขปัญหาที่ผ่านมา เช่น การบันทึกข้อมูลทั้งหมดของคุณบนเซิร์ฟเวอร์สำรองในเครื่องนั้นล้าสมัย แม้ว่าจะช่วยให้องค์กรกู้คืนฐานข้อมูลได้อย่างรวดเร็วในกรณีส่วนใหญ่ จนกว่า &เว้นแต่ปัญหาจะไม่ใช่การหยุดทำงานของไซต์ขนาดใหญ่ แม้ว่าในปัจจุบันระบบคลาวด์จะส่งผลเสียต่ออุตสาหกรรมนี้ เนื่องจากมันทำให้ง่ายมากหากคุณต้องการแชร์ไฟล์ระหว่างเซิร์ฟเวอร์สำรองและเซิร์ฟเวอร์หลักของคุณ คุณไม่ต้องกังวลกับการแชร์ไฟล์ผ่านการเชื่อมต่ออินเทอร์เน็ตที่อาจถูกแทรกซึม อย่างไรก็ตาม Ransomware เติบโตเต็มที่ตามกาลเวลา มีวิธีและกลวิธีในการทำลายเซิร์ฟเวอร์หลักของคุณไม่เพียงเท่านั้น แต่ยังรวมถึงเซิร์ฟเวอร์สำรองของคุณด้วย

วิธีแก้ปัญหาในปัจจุบันสำหรับปัญหานี้คือการนำ การเรียนรู้ของเครื่อง ที่ใช้ปัญญาประดิษฐ์มาใช้ เทคโนโลยี. ด้วยความช่วยเหลือของ ML นักพัฒนาสามารถฝึกอบรมภายใต้ฐานข้อมูลของการโจมตีแรนซัมแวร์ที่ผ่านมา จากนั้นปล่อยให้ทุกอย่างอยู่ในกระบวนการแมชชีนเลิร์นนิงซึ่งจะสร้างการเชื่อมต่อจากการโจมตีครั้งก่อนเหล่านั้นเพื่อทำความเข้าใจและป้องกันรูปแบบใหม่ได้อย่างรวดเร็ว

จากสิ่งที่เราเห็นมาจนถึงตอนนี้ แรนซัมแวร์คือการโจมตีที่จะเพิ่มขึ้นตามเวลาและมีผลกระทบมากขึ้น องค์กรจะยังคงจ่ายเงินให้กับแฮ็กเกอร์เหล่านี้ต่อไป แทนที่จะดูแลมาตรการตามปกติ เช่น การสแกนอีเมล กรองการดาวน์โหลด และอัปเดตระบบ