SMB หรือ Server Message Block เป็นคำที่นิยมในระบบเครือข่ายคอมพิวเตอร์ Barry Feigenbaum เดิมที IBM ออกแบบ SMB ในปี 1980 วัตถุประสงค์หลักของ SMB คือให้การเข้าถึงเครื่องพิมพ์ ไฟล์ และพอร์ตอนุกรมที่ใช้ร่วมกันระหว่างโหนดบนเครือข่าย มันสามารถพกพาโปรโตคอลการทำธุรกรรมสำหรับการสื่อสารระหว่างกระบวนการ

การใช้งาน Server Message Block รวมถึงคอมพิวเตอร์ Windows เป็นหลัก บริการ Windows ที่ใช้สำหรับคอมโพเนนต์เซิร์ฟเวอร์และคอมโพเนนต์ไคลเอนต์ ได้แก่ LAN Manager Server และ LAN Manager Workstation ตามลำดับ

มาทราบข้อมูลเพิ่มเติมเกี่ยวกับ SMB เวอร์ชัน 1

ประวัติ SMB1

Server Message Block, SMB เดิมออกแบบโดย IBM และถูกใช้งานโดย Microsoft ในผลิตภัณฑ์ LAN Manager ในช่วงกลางปี 1990 เป้าหมายของ SMB คือการเปลี่ยนการเข้าถึงไฟล์ในเครื่อง DOS INT 21h ให้เป็นระบบไฟล์บนเครือข่าย SMB 1.0 ถูกเปลี่ยนชื่อเป็น Common Internet File System ในภาษาคนธรรมดา เราอาจพูดได้อย่างปลอดภัยว่านี่คือจุดเริ่มต้นของระบบเครือข่าย ซึ่งระบบไฟล์ในเครื่องถูกทำให้ใช้งานได้ผ่านเครือข่าย

ในตอนแรก การใช้งาน SMB 1.0 มีปัญหามากมายซึ่งทำให้ SMB ติดขัดในการจัดการไฟล์ขนาดเล็กสำหรับผู้ใช้ปลายทาง ยิ่งไปกว่านั้น โปรโตคอลนั้นช่างพูด ดังนั้นประสิทธิภาพในระยะไกลจึงไม่ดีนัก Microsoft ทำการเปลี่ยนแปลงเวอร์ชันและรวมโปรโตคอล SMB เข้ากับผลิตภัณฑ์ LAN Manager ซึ่งเริ่มพัฒนาสำหรับ OS/2 กับ 3Com ประมาณปี 1990 ตั้งแต่นั้นมา เริ่มเพิ่มคุณลักษณะให้กับโปรโตคอลใน Windows สำหรับ Workgroups และใน Windows เวอร์ชันที่ใหม่กว่า ด้วย CIFS 1996 Microsoft ได้พัฒนาภาษาถิ่น SMB ซึ่งมาพร้อมกับ Windows 95 มีบางสิ่งที่เพิ่มเข้ามาด้วย การรองรับขนาดไฟล์ที่ใหญ่ขึ้น การขนส่งโดยตรงผ่าน TCP/IP และลิงก์สัญลักษณ์และฮาร์ดลิงก์

มันทำงานอย่างไร ?

โปรโตคอล SMB ถูกใช้เพื่อให้ผู้ใช้แอปพลิเคชันสามารถเข้าถึงไฟล์บนเซิร์ฟเวอร์ระยะไกลพร้อมกับทรัพยากรอื่นๆ ซึ่งรวมถึงเครื่องพิมพ์ ช่องใส่จดหมาย และอื่นๆ ดังนั้น แอปไคลเอ็นต์จึงสามารถเข้าถึง อ่าน สร้าง ย้าย และเปลี่ยนแปลงไฟล์บนเซิร์ฟเวอร์ระยะไกลได้ นอกจากนี้ยังสามารถเชื่อมต่อกับโปรแกรมเซิร์ฟเวอร์ที่ตั้งค่าไว้เพื่อรับคำขอไคลเอ็นต์ SMB

โปรโตคอล SMB เรียกอีกอย่างว่าโปรโตคอลการตอบสนองคำขอ เนื่องจากมันส่งข้อความหลายข้อความระหว่างเซิร์ฟเวอร์และไคลเอนต์เพื่อสร้างการเชื่อมต่อ โปรโตคอล SMB ทำงานในเลเยอร์ 7 หรือเลเยอร์แอปพลิเคชัน และคุณสามารถใช้ผ่าน TCP/IP บนพอร์ต 445 เพื่อการขนส่ง โปรโตคอล SMB เวอร์ชันแรกๆ ใช้ API (อินเทอร์เฟซการเขียนโปรแกรมแอปพลิเคชัน) NetBIOS ผ่าน TCP/IP

ปัจจุบัน NetBIOS ผ่านโปรโตคอลการขนส่งจำเป็นต้องสื่อสารกับอุปกรณ์ที่ไม่รองรับ SMB โดยตรงผ่าน TCP/IP

SMB1 ทำให้เกิดแรนซัมแวร์และการโจมตีอื่นๆ ได้อย่างไร

คุณต้องคุ้นเคยกับ WannaCry Ransomware ซึ่งเป็นสาเหตุของธุรกิจจำนวนมากที่โดนโกงเงิน มัลแวร์เรียกค่าไถ่และโทรจันประเภทนี้ขึ้นอยู่กับช่องโหว่ใน Windows Server Message Block (SMB) เพื่อเผยแพร่ผ่านเครือข่ายขององค์กร

โดยทั่วไป ผู้โจมตีใช้อีเมลฟิชชิ่งเพื่อทำให้ระบบเป้าหมายติดไวรัส อย่างไรก็ตาม WannaCry แตกต่างออกไป มันกำหนดเป้าหมายพอร์ต SMB สาธารณะและใช้ ช่องโหว่ EternalBlue ที่รั่วไหลโดย NSA เพื่อเข้าสู่เครือข่ายและจากนั้นถูกกล่าวหาว่าใช้ หาประโยชน์จาก DoublePulsar เพื่อสร้างความคงอยู่และรองรับการติดตั้ง WannaCry Ransomware

เหตุใดจึงมีประสิทธิภาพมาก

เพื่อทำอันตรายในอัตราที่สูงขึ้น การติดเชื้อที่มีลักษณะคล้ายหนอนจะต้องแพร่กระจายตัวเองต่อไปเพื่อให้มันใช้ความพยายามเพียงเล็กน้อยในการเพิ่มผลตอบแทนเป็นทวีคูณ นั่นคือเวลาที่ช่องโหว่ SMB ถูกนำมาใช้เพื่อแพร่กระจายไปด้านข้างผ่านระบบที่เชื่อมต่อ

โปรโตคอลที่ไม่จำเป็นเหล่านี้ เช่น SMB และการแบ่งส่วนเครือข่ายควรถูกปิดใช้งาน เนื่องจากอาจทำให้ระบบถูกแฮกเกอร์โจมตีได้ นอกจากนี้ ขอแนะนำให้อัปเดตระบบทั้งหมดเป็นระบบปฏิบัติการเวอร์ชันล่าสุดและใช้แพตช์อัปเดตความปลอดภัยเป็นระยะ

การตั้งค่า SMB เปิดใช้งานในทุกระบบ แต่ไม่จำเป็นสำหรับทุกระบบ ดังนั้น หากคุณไม่ได้ใช้ ขอแนะนำให้ปิดใช้งาน SMB1 และโปรโตคอลการสื่อสารอื่นๆ

Wannacry ใช้เครื่องมือทางไซเบอร์เพียงสองเครื่องมือในการละเมิดช่องโหว่ SMB นี่ไม่ใช่การโจมตีแรนซัมแวร์เพียงตัวเดียวที่ใช้ช่องโหว่ SMB เวิร์มที่กำลังจะมาถึง EternalRocks จะมาพร้อมกับเครื่องมือทางไซเบอร์ 7 รายการเพื่อแพร่ระบาดไปยังระบบต่างๆ ทั่วโลก

EternalRocks จะใช้เครื่องมือ Server Message Block ที่อันตราย ได้แก่ EternalBlue, EternalChampion, Eternal Synergy และ Eternal Romance นอกจากนี้ SMBTouch และ ArchTouch เรียกอีกอย่างว่าเป็นเครื่องมือสอดแนม SMB เพื่อจับตาดูคอมพิวเตอร์ที่ได้รับผลกระทบ

เมื่อเวิร์มที่มีเครื่องมือสองอย่างสร้างความโกลาหลครั้งใหญ่ในโลก เราไม่สามารถแม้แต่จะจินตนาการถึงการทำลายล้างครั้งใหญ่ที่ EternalRocks อาจก่อขึ้น

การโจมตีเกิดขึ้นได้อย่างไร

ปัจจุบันมีช่องโหว่อยู่ 3 รายการ ได้แก่ EternalBlue, EternalChampion และ EternalRomance ที่เปิดอยู่และสามารถใช้ประโยชน์จากช่องโหว่ SMB ได้ EternalBlue ถูกใช้โดย WannaCry &Emotet Eternal Romance ถูกใช้โดย Bad Rabbit, NotPetya &TrickBot นอกจากนี้ยังมีอีกหนึ่งช่องโหว่ที่เรียกว่า EternalSynergy

กลุ่มแฮ็กเกอร์ชื่อ ShadowBrokers รั่วไหลช่องโหว่เหล่านี้ทั้งหมด ภายในหนึ่งเดือน มีการใช้ประโยชน์จาก Eternal Blue และ WannaCry ก็แพร่กระจายอย่างรวดเร็ว

EternalRocks ใช้ DoublePulsar เป็นประตูหลังสำหรับมัลแวร์ที่จะติดตั้งบนระบบที่ติดไวรัส

การวิจัยแสดงให้เห็นว่าประตูหลังยังไม่ได้รับการปกป้อง และแฮ็กเกอร์รายอื่นสามารถใช้เป็นสื่อกลางในการแนะนำมัลแวร์และทำลายระบบ

หลังจากนั้น การโจมตีด้วยมัลแวร์ขนาดใหญ่ต่างๆ เช่น Bad Rabbit และ Not Petya ได้ใช้ช่องโหว่ SMB เพื่อเข้าสู่เครือข่ายขององค์กรในปี 2560 ในไตรมาสที่สามและสี่ของปี 2561 การโจมตีของโทรจัน Emotet และ TrickBot อยู่ที่จุดสูงสุด

เราได้อ่านเกี่ยวกับ SMB เวอร์ชัน 1 และช่องโหว่มามากพอแล้ว หากเราไม่ได้ใช้ SMB 1 คุณก็จะดีกว่าถ้าไม่มี

ในส่วนถัดไป เราจะพูดถึงวิธีตรวจหา เปิดหรือปิดใช้งาน SMB1 บน Windows มาเริ่มกันเลย!

จะตรวจหา เปิด/ปิด SMB1 บน Windows ได้อย่างไร

วิธีที่ 1: ตรวจหา เปิด/ปิด SMB v1 Protocol บน Windows 8.1 และ Windows 10 โดยใช้วิธี PowerShell

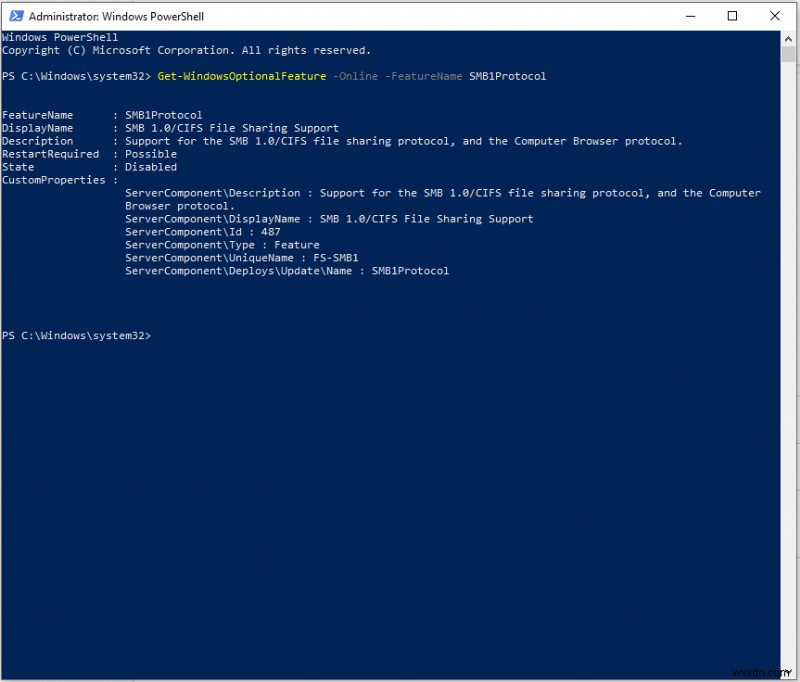

เพื่อตรวจหา

กด Windows และ X เพื่อรับเมนูบริบทเหนือเมนู Start

จากรายการ ให้ค้นหา Windows PowerShell Admin

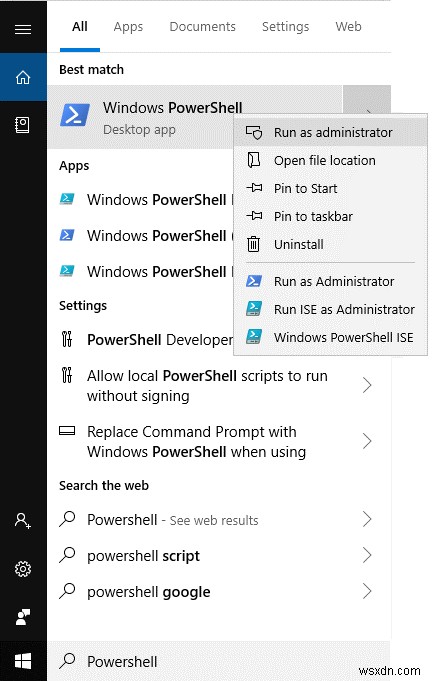

หมายเหตุ: คุณสามารถรับ PowerShell ได้โดยพิมพ์ PowerShell ในช่องค้นหา เลือกตัวเลือก Windows PowerShell แล้วคลิกขวาเพื่อเรียกใช้ในฐานะผู้ดูแลระบบ

บนหน้าต่าง PowerShell ให้พิมพ์ Get-WindowsOptionalFeature –Online –FeatureName SMB1Protocol

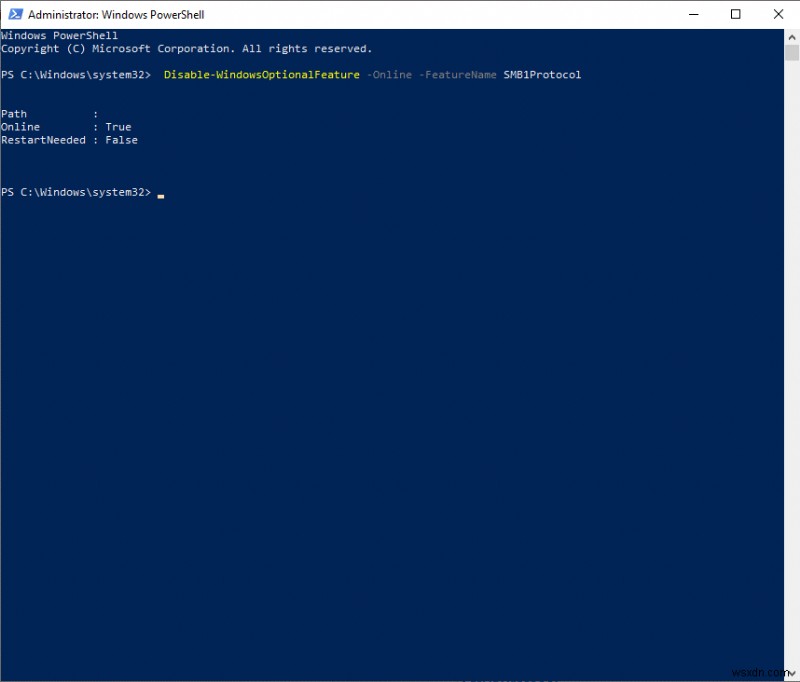

วิธีปิดการใช้งาน

- กด Windows และ X เพื่อรับเมนูบริบทเหนือเมนู Start

- จากรายการ ให้ค้นหา Windows PowerShell Admin

หมายเหตุ: คุณสามารถรับ PowerShell ได้โดยพิมพ์ PowerShell ในช่องค้นหา เลือกตัวเลือก Windows PowerShell แล้วคลิกขวาเพื่อเรียกใช้ในฐานะผู้ดูแลระบบ

- ในหน้าต่าง PowerShell ให้พิมพ์ Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

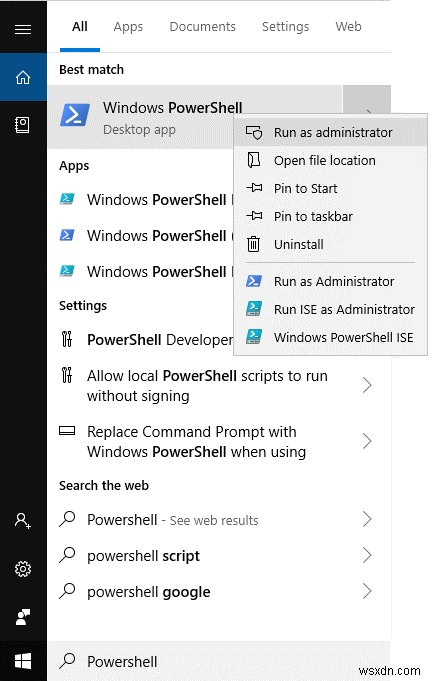

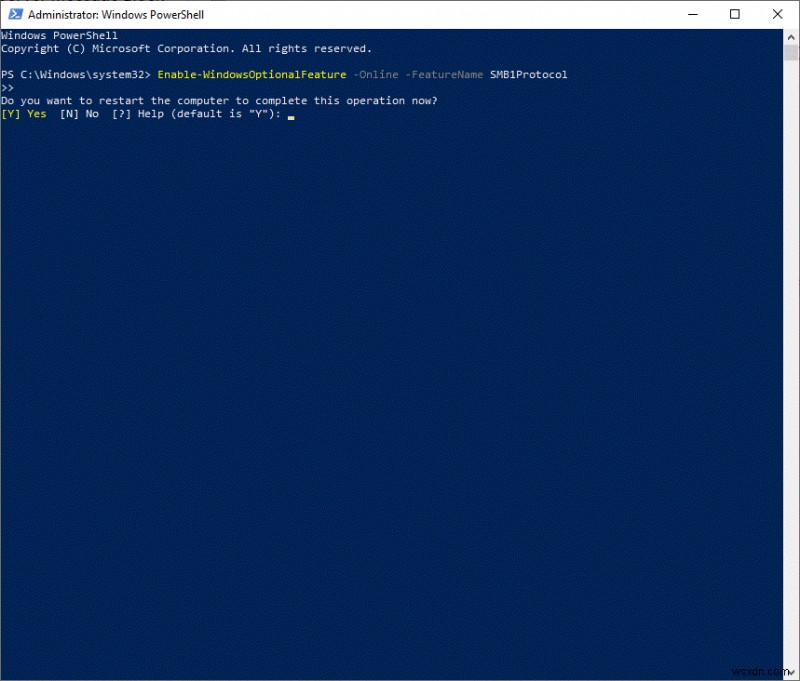

เปิดใช้งาน

- กด Windows และ X เพื่อรับเมนูบริบทเหนือเมนู Start

- จากรายการ ให้ค้นหา Windows PowerShell Admin

หมายเหตุ: คุณสามารถรับ PowerShell ได้โดยพิมพ์ PowerShell ในช่องค้นหา เลือกตัวเลือก Windows PowerShell แล้วคลิกขวาเพื่อเรียกใช้ในฐานะผู้ดูแลระบบ

- ในหน้าต่าง PowerShell ให้พิมพ์ Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

พิมพ์ Y เพื่อให้การเปลี่ยนแปลงมีผล

วิธีที่ 2:ปิด/เปิดใช้งาน SMB1 เพื่อเปิดหรือปิดคุณลักษณะของ Windows

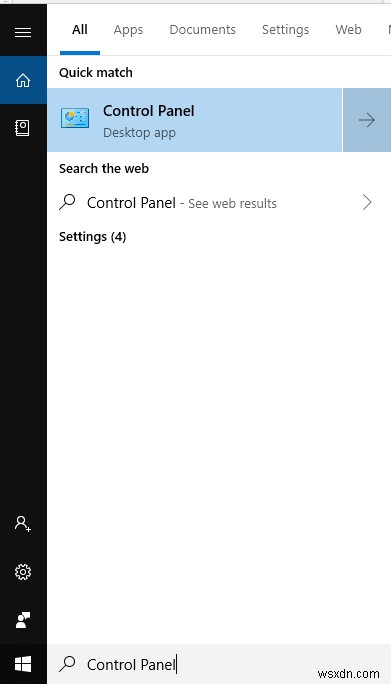

ขั้นตอนที่ 1: ไปที่ปุ่มเริ่มแล้วพิมพ์แผงควบคุม คุณจะได้รับแอปเดสก์ท็อปแผงควบคุม คลิกที่มัน

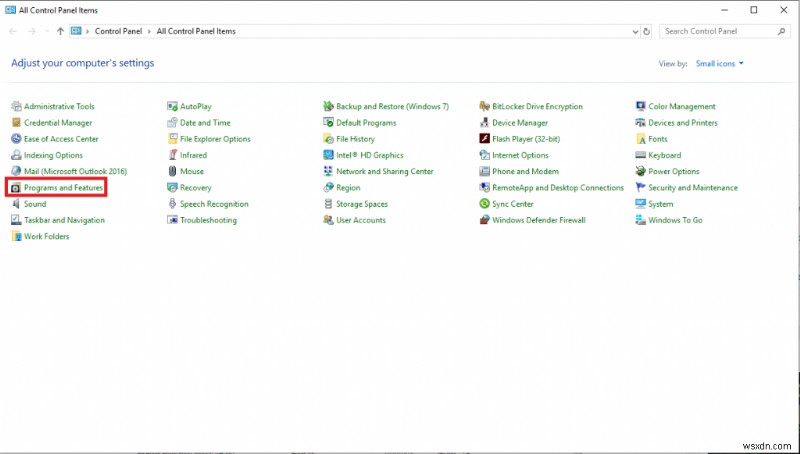

ขั้นตอนที่ 2 :ค้นหา โปรแกรมและคุณลักษณะ

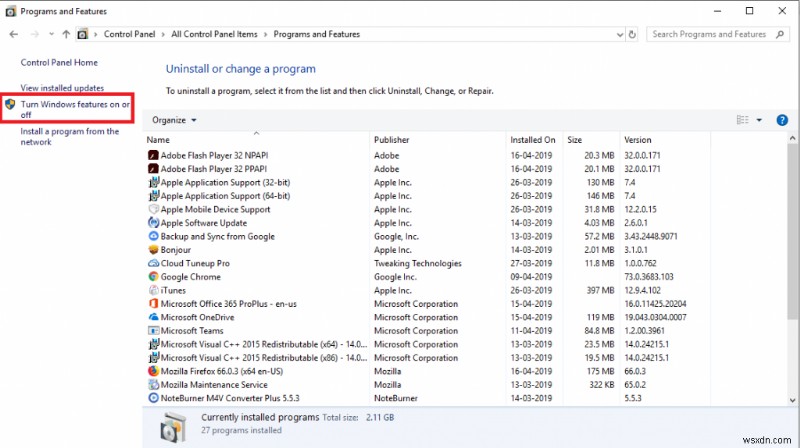

ขั้นตอนที่ 3: คุณจะเห็นหน้าต่างที่มีรายการซอฟต์แวร์ที่ติดตั้งในระบบของคุณ ไปที่ด้านซ้ายของแผงแล้วคลิกเปิดหรือปิดคุณลักษณะของ Windows

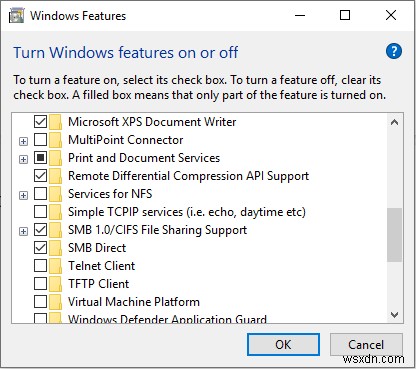

ขั้นตอนที่ 3: คุณต้องเอาเครื่องหมายถูกข้าง SMB 1.0/CFs File Sharing Support ออกเพื่อปิดใช้งาน SMB1 ตลอดไป หากต้องการเปิดใช้งาน ให้ทำเครื่องหมายถูกข้างๆ ตัวเดียวกัน

วิธีที่ 3 :การใช้ Registry Editor เพื่อเปิด/ปิด SMB 1

คุณยังสามารถใช้ Registry Editor เพื่อเปิดหรือปิดใช้งาน SMB1 ก่อนไปต่อ โปรดสำรองข้อมูลสำหรับ Registry Editor ก่อน

หมายเหตุ: หากต้องการสำรองข้อมูล ให้ทำตามขั้นตอนเหล่านี้:

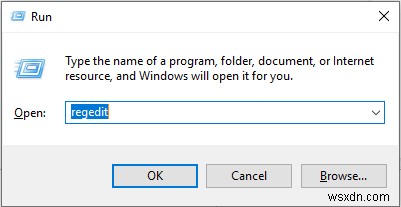

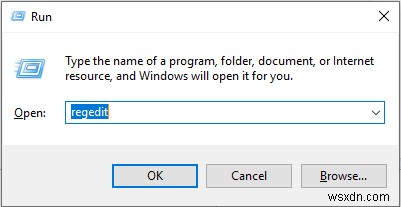

ขั้นตอนที่ 1: กด Windows และ R แล้วพิมพ์ regedit แล้วกด enter

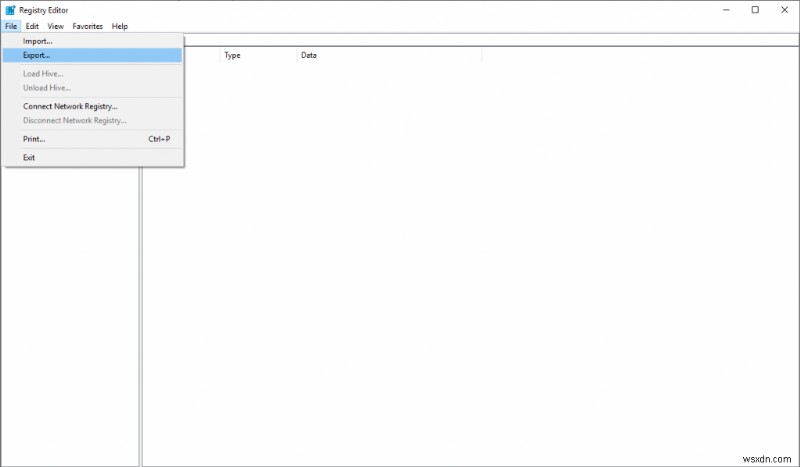

ขั้นตอนที่ 2: ใน Registry Editor ให้ไปที่ File-> Export

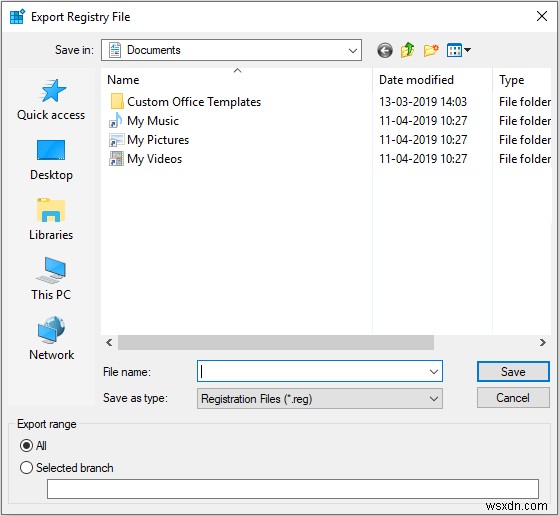

ขั้นตอนที่ 3: หน้าต่างจะเปิดขึ้นเพื่อบันทึกข้อมูลสำรองของไฟล์รีจิสตรีในตำแหน่งที่คุณต้องการ

หากต้องการเปิด/ปิดใช้งาน SMBv1 บน Windows ให้ทำตามขั้นตอนเหล่านี้:

ขั้นตอนที่ 1: กด Windows และ R แล้วพิมพ์ regedit แล้วกด enter

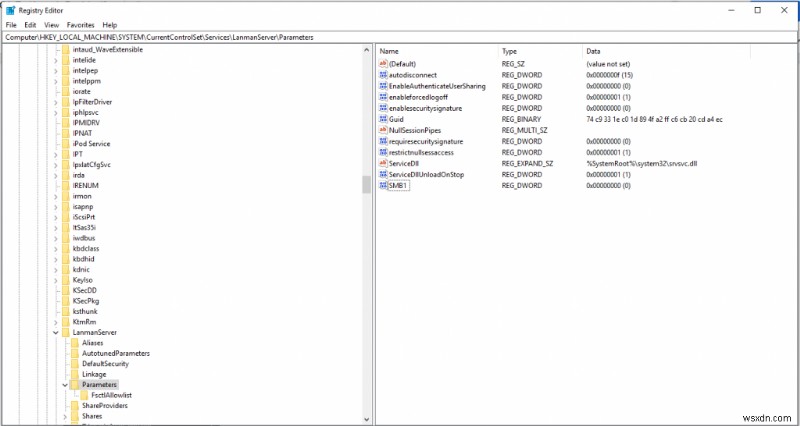

ขั้นตอนที่ 2: ใน Registry Editor ให้ไปที่เส้นทางนี้:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

ขั้นตอนที่ 3: ที่ด้านขวาของบานหน้าต่าง ค้นหารายการรีจิสทรี:SMB1,

- f ค่าของ REG_DWORD คือ 0 จากนั้นจะถูกปิดใช้งาน

- หากค่าของ REG_DWORD เป็น 1 แสดงว่าเปิดใช้งาน

หากต้องการตรวจสอบค่า ให้คลิกขวาที่ SMB แล้วคลิกแก้ไข ตรวจสอบข้อมูลมูลค่าในนั้น

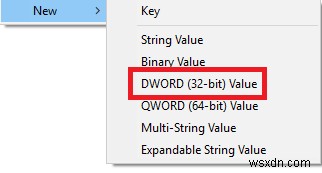

หมายเหตุ: ในกรณีที่คุณไม่พบ SMB (DWORD) คุณสามารถสร้างได้ คลิกขวาที่ด้านขวาของแผง คลิกที่ ใหม่ และเลือก DWORD ตั้งชื่อคีย์นั้นว่า SMB1

หมายเหตุ คุณต้องรีสตาร์ทคอมพิวเตอร์เมื่อทำการเปลี่ยนแปลงเหล่านี้แล้ว

ในกรณีที่คุณคิดว่าระบบของคุณตกอยู่ภายใต้อิทธิพลของการโจมตีที่เป็นอันตรายใดๆ หรือคุณต้องการป้องกันไม่ให้เกิดขึ้นในอนาคต คุณสามารถติดตั้งเครื่องมือป้องกันเช่น Advanced System Protector โดย Systweak ได้เสมอ ตัวป้องกันระบบขั้นสูง เป็นโซลูชันแบบครบวงจรเนื่องจากเต็มไปด้วยพลังของการป้องกันมัลแวร์ การป้องกันสปายแวร์ และเทคนิคการป้องกันไวรัสเพื่อต่อสู้กับการติดเชื้อทั้งหมดที่มีอยู่ในระบบของคุณ

นอกจากนี้ ขอแนะนำให้สร้างการสำรองข้อมูลระบบของคุณเสมอเพื่อให้แน่ใจว่าข้อมูลของคุณปลอดภัย มีเครื่องมือสำรองข้อมูลมากมาย อย่างไรก็ตาม การมีเครื่องมือที่เหมาะกับคุณก็สำคัญ สำรองด้านขวา เป็นหนึ่งในเครื่องมือที่เชื่อถือได้มากที่สุดในการสำรองข้อมูลของคุณ เนื่องจากมาพร้อมกับการเข้ารหัส SSL มันทำให้ข้อมูลของคุณสามารถเข้าถึงได้ในทุกอุปกรณ์ที่คุณมี สิ่งที่คุณต้องทำคืออัปโหลดข้อมูลของคุณบนนั้น แล้วบริการสำรองข้อมูลจะรักษาข้อมูลนั้นให้ปลอดภัยในเซิร์ฟเวอร์คลาวด์ที่ปลอดภัย

ด้วยวิธีนี้ คุณสามารถปิด/เปิดใช้งาน Server Message Block (SMB 1) ได้อย่างง่ายดาย ความกังวลด้านความปลอดภัยไม่ใช่เรื่องใหม่ แต่การหยุดชะงักที่เกิดจาก WannaCry Ransomware ควรได้รับการพิจารณาว่าเป็นการโทรปลุก เนื่องจากใช้ช่องโหว่ของบริการ SMB1 ของระบบปฏิบัติการ Windows เพื่อเริ่มการโจมตี แม้แต่ Microsoft เองก็ยังแนะนำให้ปิดใช้งาน SMB1 ด้วยเหตุผลด้านความปลอดภัย ดังนั้นการปิดการใช้งานไว้จะช่วยป้องกันไม่ให้แรนซัมแวร์เหล่านี้ตกเป็นเหยื่อระบบของคุณ

นอกจากนี้ เพื่อให้แน่ใจว่าข้อมูลของคุณปลอดภัยและระบบได้รับการปกป้อง คุณสามารถพึ่งพาการสำรองข้อมูลที่ถูกต้องและการป้องกันระบบขั้นสูงตามลำดับ

ชอบบทความ? โปรดแบ่งปันความคิดของคุณในส่วนความคิดเห็นด้านล่าง