มัลแวร์มีหลายรูปแบบและความรุนแรงต่างกัน และในที่นี้เราจะพูดถึงหนึ่งในมัลแวร์ที่อันตรายที่สุด นั่นคือ มัลแวร์ไร้ไฟล์

ชื่อนี้ทำให้เกิดความสงสัยอย่างมากว่ามัลแวร์นี้จะแพร่กระจายได้อย่างไรในเมื่อไม่มีไฟล์ที่เกี่ยวข้อง โดยเฉพาะอย่างยิ่ง คุณอาจคิดว่ามัลแวร์ไร้ไฟล์จะพิชิตพีซีของฉันได้อย่างไร เช่น คุณยังไม่ได้ดาวน์โหลดไฟล์ด้วยซ้ำ

อ่านด้วย: มัลแวร์:สงครามที่เราไม่เคยร้องขอ

ลองเข้าไปในสมองของผู้โจมตีดูไหม ผู้โจมตีอาจใช้ Fileless Malware –

- เนื่องจากภายใต้สถานการณ์ปกติ โปรแกรมป้องกันไวรัสจะตรวจไม่พบ ทำไม เราจะพูดถึงเรื่องนี้ในภายหลังในโพสต์

- ไม่มีไฟล์หรือ ลายเซ็นดิจิทัล เพื่อตรวจจับ

- ผู้โจมตีส่วนใหญ่จะใช้เครื่องมือที่ถูกต้องซึ่งอยู่ใน Windows ในทางใดทางหนึ่ง ผู้โจมตีจะทำให้ Windows ต่อต้านตัวเอง

ตอนนี้มาเจาะลึกกันดีไหม

มัลแวร์ไร้ไฟล์คืออะไร

Fileless Malware ตามชื่อที่แนะนำ คือโปรแกรมอันตรายที่ไม่อาศัยไฟล์ในการแพร่กระจายมัลแวร์ ซึ่งหมายความว่าไม่จำเป็นต้องติดไฟล์ด้วยไวรัสเพื่อทำให้ไฟล์เสียหาย แล้วมันใช้ประโยชน์จากคอมพิวเตอร์ได้อย่างไร? มันใช้ประโยชน์จากแอพพลิเคชั่นที่ใช้กันทั่วไปและเครื่องมือในตัวเพื่อทำการโจมตี มันใช้โปรแกรมที่ถูกกฎหมายเพื่อทำให้พีซีติดไวรัส ในทางใดทางหนึ่ง มันทำให้พีซี Windows ของคุณต่อต้านตัวเอง สิ่งที่ทำให้มัลแวร์ไร้ไฟล์แตกต่างจากการโจมตีแบบเดิมคือผู้โจมตีไม่ได้ติดตั้งโค้ดบนพีซีที่ติดไวรัส ดังนั้นมัลแวร์ไร้ไฟล์จึงตรวจจับได้ยาก

มัลแวร์ที่ไม่มีไฟล์ทำงานอย่างไร

มัลแวร์ที่ไม่มีไฟล์ตกอยู่ใน LOC หรือการโจมตีในลักษณะที่สังเกตได้ต่ำ การโจมตีเหล่านี้เป็นการโจมตีแบบซ่อนตัวที่หลบเลี่ยงการตรวจจับโดยโซลูชั่นความปลอดภัยส่วนใหญ่ มัลแวร์ที่ไม่มีไฟล์ทำงานในหน่วยความจำเข้าถึงโดยสุ่มของคอมพิวเตอร์ของคุณและจะไม่แตะต้องฮาร์ดไดรฟ์ของคอมพิวเตอร์ของคุณ ผู้โจมตีจะใช้ซอฟต์แวร์ที่มีช่องโหว่อยู่แล้วในคอมพิวเตอร์เพื่อควบคุมและดำเนินการโจมตีแทน

เมื่อผู้โจมตีสามารถเข้าถึงคอมพิวเตอร์ของคุณได้ ผู้โจมตีสามารถใช้ประโยชน์จาก Windows Management Instrumentation (WMI) หรือ Windows PowerShell เพื่อดำเนินกิจกรรมที่เป็นอันตรายได้

ในบางครั้ง คุณอาจสงสัยว่าสิ่งนี้จะผ่านโซลูชันความปลอดภัยของฉันไปได้อย่างไร เนื่องจากเทคโนโลยีความปลอดภัยจำนวนมากไว้วางใจยูทิลิตี้เหล่านี้ กิจกรรมที่เป็นอันตรายจึงไม่สามารถตรวจจับได้ นอกจากนี้ เนื่องจากมัลแวร์แบบไร้ไฟล์จะไม่เขียนสิ่งใดลงบนฮาร์ดไดรฟ์ของคุณโดยตรง จึงไม่มีไฟล์ใดที่จัดเก็บไว้เพื่อให้ซอฟต์แวร์รักษาความปลอดภัยสามารถสแกนได้ ยิ่งไปกว่านั้น มัลแวร์ Fileless จะไม่ทิ้งรอยเท้าหรือลายเซ็นใดๆ ที่โดยปกติแล้วโปรแกรมป้องกันไวรัสของคุณจะระบุได้

ระยะต่างๆ ของมัลแวร์ไร้ไฟล์คืออะไร

ระยะที่ 1:

ผู้โจมตี ใช้ประโยชน์จากช่องโหว่ และใช้สคริปต์เว็บเพื่อเข้าถึงระยะไกล

ระยะที่ 2:

เมื่อผู้โจมตีเข้าถึงได้แล้ว ผู้โจมตีจะพยายามรับข้อมูลประจำตัวของสภาพแวดล้อมที่ถูกบุกรุก เพื่อย้ายไปยังระบบอื่นในสภาพแวดล้อมนั้น

ระยะที่สาม:

ตอนนี้ผู้โจมตีแก้ไขรีจิสทรีเพื่อสร้างประตูหลัง

ระยะที่ IV:

ผู้โจมตีรวบรวมข้อมูลที่จำเป็นและคัดลอกไว้ในที่เดียว จากนั้นผู้โจมตีจะใช้เครื่องมือที่พร้อมใช้งานและบีบอัดข้อมูลโดยใช้เครื่องมือระบบที่พร้อมใช้งาน จากนั้นผู้โจมตีก็ลบข้อมูลออกจากสภาพแวดล้อมด้วยการอัปโหลดผ่าน FTP

ประเภทต่างๆ ของการโจมตีด้วยมัลแวร์แบบไร้ไฟล์คืออะไร

มาดูประเภทของมัลแวร์ไร้ไฟล์กันบ้าง –

– การใส่รหัสหน่วยความจำ –

ตามชื่อที่แนะนำ การใช้เทคนิคนี้ ผู้โจมตีจะซ่อนรหัสที่เป็นอันตรายในหน่วยความจำของแอปพลิเคชันที่ถูกต้อง มัลแวร์แทรกและกระจายตัวเองในขณะที่กระบวนการที่มีความสำคัญต่อกิจกรรมของ WIndows กำลังทำงานอยู่ เมื่อพูดถึงแอปพลิเคชันที่ถูกต้อง เนื่องจากใช้โปรแกรม Windows เช่น MWI และ PowerShell คำสั่งที่ดำเนินการจึงถือว่าปลอดภัย และด้วยเหตุนี้จึงไม่ทำให้เกิดสัญญาณสีแดง

– การจัดการรีจิสทรีของ Windows –

ในอดีต Powelike และ Kovter ได้เปลี่ยนระบบของเหยื่อให้เป็นบอทคลิกและเชื่อมต่อกับโฆษณาและเว็บไซต์แบบคลิกผ่าน ในการโจมตีลักษณะนี้ เมื่อเหยื่อคลิกลิงก์หรือไฟล์ที่เป็นอันตราย มัลแวร์จะใช้กระบวนการ Windows ปกติในการเขียนและเรียกใช้โค้ดแบบไร้ไฟล์ลงในรีจิสทรีโดยตรง

– เทคนิคที่ใช้สคริปต์-

ไม่ได้บอกว่าเทคนิคนี้ไร้ชีวิตชีวาโดยสิ้นเชิง แต่สิ่งหนึ่งที่แน่นอนคือ ตรวจจับได้ไม่ง่ายนัก เรามาอธิบายเรื่องนี้ด้วยความช่วยเหลือของการโจมตียอดนิยม 2 รายการ ได้แก่ SamSam Ransomware และ Operation Cobalt Kitty ในขณะที่อดีตนั้นกึ่งไร้ไฟล์ ในการโจมตีนี้ เพย์โหลดไม่สามารถวิเคราะห์ได้หากไม่มีสคริปต์เริ่มต้น เนื่องจากมันถูกถอดรหัสขณะรันไทม์ นอกจากนี้ยังต้องใช้รหัสผ่านในตอนท้ายของผู้สร้าง เมื่อพูดถึง Operation Cobalt Kitty มันเป็นการโจมตีแบบไร้ไฟล์ที่กำหนดเป้าหมายบริษัทในเอเชียเป็นเวลาเกือบ 6 เดือนโดยใช้ PowerShell ที่เป็นอันตราย โดยเฉพาะอย่างยิ่ง สเปียร์ฟิชชิ่ง อีเมลถูกใช้เพื่อแทรกซึมเข้าไปในเซิร์ฟเวอร์และพีซีกว่า 40 เครื่อง

คุณจะปกป้องระบบของคุณจากไฟล์มัลแวร์ได้อย่างไร

มัลแวร์ไร้ไฟล์สามารถเอาชนะโซลูชันป้องกันไวรัสได้ (( ซึ่งเป็นจุดอ่อนในตอนนั้น) แต่นั่นไม่ได้หมายความว่าคุณไม่ควรมีโซลูชันป้องกันไวรัสในคอมพิวเตอร์ของคุณ โซลูชันป้องกันไวรัสส่วนใหญ่ รวมทั้ง Windows Security ของ Microsoft สามารถขัดขวางกิจกรรมที่ผิดปกติจาก PowerShell (ถ้ามี) ด้านล่างนี้ เราจะแสดงรายการขั้นตอนบางอย่างที่คุณควรทำเพื่อให้คุณหลีกเลี่ยงจากมัลแวร์ Fileless เท่าที่เป็นไปได้

- ก่อนอื่น ห้ามคลิกลิงก์ที่น่าสงสัยในเว็บไซต์ใดๆ คุณไม่ควรเข้าชมเว็บไซต์ที่ไม่น่าเชื่อถือ

- อัปเดตแอปพลิเคชันต่างๆ บนคอมพิวเตอร์ของคุณ โดยเฉพาะที่มาจาก Microsoft

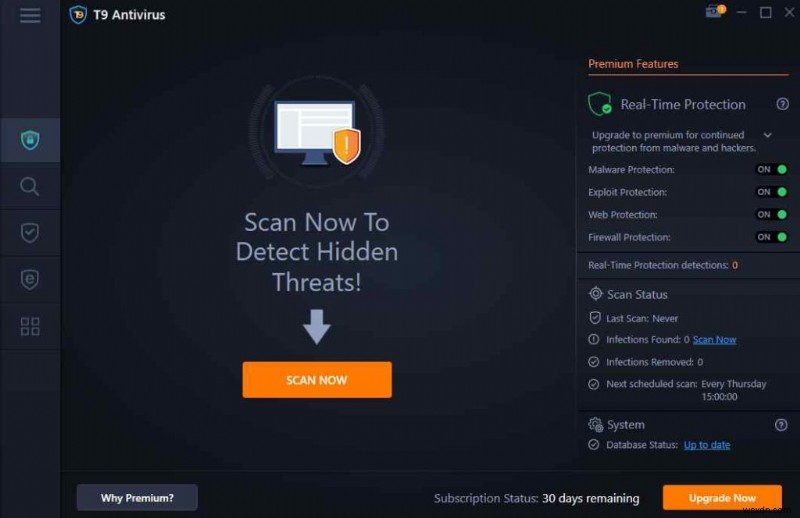

- เราขอแนะนำให้มีการป้องกันไวรัสสองตัว คุณสามารถใช้ Microsoft Defender และในฐานะการป้องกันไวรัสหลักหรือชั้นที่สองบนระบบปฏิบัติการ Windows ของคุณ คุณสามารถเลือกใช้ T9 Antivirus ได้

ต่อไปนี้คือคุณลักษณะเด่นบางประการของแอปพลิเคชันป้องกันไวรัสนี้ –

- การป้องกันตามเวลาจริงจากภัยคุกคามที่เป็นอันตรายต่างๆ

- การป้องกัน PUP, ภัยคุกคามซีโร่เดย์, โทรจัน และอื่นๆ

- การกำจัดช่องโหว่ที่เกิดขึ้นใหม่

- สแกนหลายครั้งเพื่อลบภัยคุกคาม

- กำหนดการสแกนตามเวลาที่คุณต้องการ

- ใช้ประโยชน์จากการป้องกันไฟล์ที่ไม่รู้จัก

- คุณสามารถลบรายการเริ่มต้นที่ไม่ต้องการออกได้

- โปรแกรมป้องกันไวรัสมีขนาดเล็ก

โปรแกรมป้องกันไวรัส T9 ทำงานอย่างไร

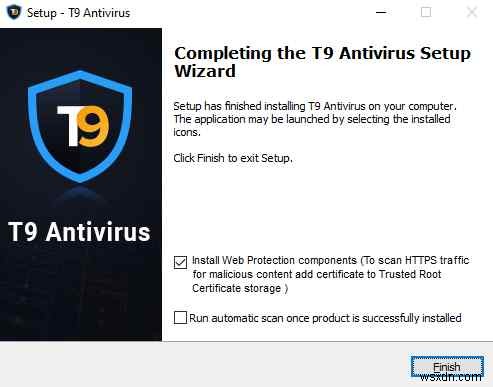

1. ดาวน์โหลดและติดตั้ง T9 Antivirus

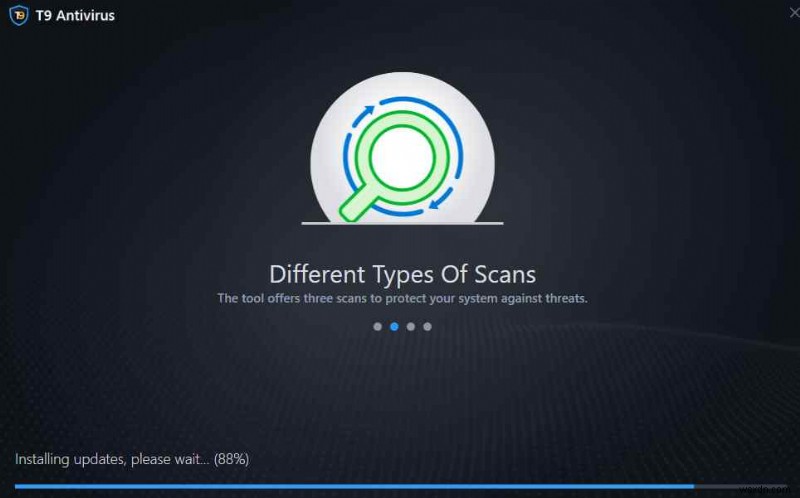

2. ให้โปรแกรมป้องกันไวรัสติดตั้งการอัปเดต

3. คลิกที่สแกนทันทีสีส้ม ปุ่ม.

4. T9 Antivirus จะมองหาภัยคุกคามที่กำลังจะเกิดขึ้น

สรุป

มัลแวร์สามารถปรากฏในรูปแบบและความรุนแรงที่หลากหลาย และอย่างที่เราเห็นได้จาก Fileless Malware ผู้คุกคามจะเพิ่มการป้องกันอย่างต่อเนื่องเพื่อเอาชนะการป้องกัน So, it is important that we never ever keep our guard down, no matter who you are, a full-fledged business corporation or an individual. If you liked what you read, do give it a thumbs up and share it with your friends and everyone you care for.

Frequently Asked Questions

Q.1. What is an example of Fileless Malware?

Some of the notable examples of Fileless Malware include Code Red Worm (2001), SQL Slammer (2003), Operation Cobalt Kitty, Stuxnet (2010), UIWIX (2017), and Ramnit Banking Trojan.

Q.2. What are Fileless Viruses?

A Fileless Virus or Fileless Malware does not use traditional executable files to carry out the attack, instead, it turns your Windows computer against itself by exploiting the operating system and legitimate Windows applications.

Q.3. Are worms Fileless Malware?

The first-ever malware that was classified as Fileless Malware was Code Red Worm which went rampant in 2001. It attacked computers that ran Microsoft’s Internet Information Services (IIS). Another popular work that was memory-only malware was Duqu 2.0.

Q.4. Does Windows Defender detect Fileless Malware?

Microsoft has also upgraded Windows Defender in a way that it can detect irregular activities from a legitimate program like Windows PowerShell. Microsoft Defender comes with AntiMalware Scan Interface (AMSI, memory scanning, behavior monitoring, and boot sector protection. With the help of these, you can expect to thwart a Fileless Malware.