Kali Linux ใช้เครื่องมือเจาะระบบหลายประเภทเพื่อประเมินสถานการณ์ความปลอดภัยของอุปกรณ์และเครือข่ายของคุณ ไม่ว่าคุณกำลังมองหาความก้าวหน้าในอาชีพการงานในฐานะผู้ทดสอบด้านจริยธรรม หรือค้นหาช่องโหว่ของระบบ เครื่องมืออันทรงพลังเหล่านี้จะให้ผลลัพธ์ที่ยอดเยี่ยม เกือบทั้งหมดควรสามารถเข้าถึงได้จากเทอร์มินัล Kali Linux หลัก

หมายเหตุ :หากคุณเป็นผู้ทดสอบด้านจริยธรรม คุณต้องมีสิทธิ์ที่จำเป็นในการเข้าถึงอุปกรณ์ของบุคคลอื่น เว้นแต่ว่าคุณกำลังทดสอบบนอุปกรณ์ของคุณเอง

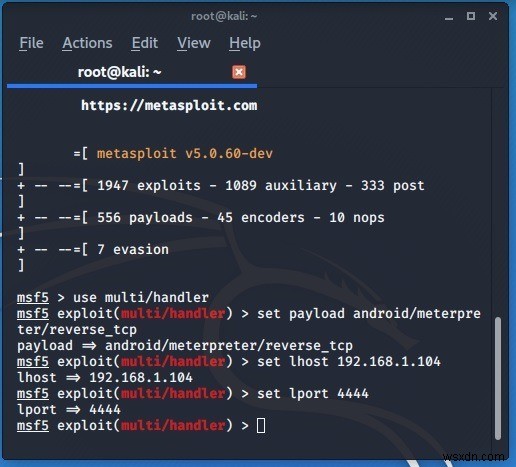

1. Metasploit Framework

กรอบงาน Metasploit เป็นเครื่องมือเจาะระบบทั่วไป จุดประสงค์คือเพื่อค้นหาช่องโหว่ที่อาจเกิดขึ้นในระบบ หากการทดสอบการเจาะระบบสำเร็จ สามารถใช้ Metasploit เพื่อเข้าถึงอุปกรณ์ต่างๆ เช่น โทรศัพท์และกล้อง Android ซึ่งเราได้กล่าวถึงในรายละเอียดก่อนหน้านี้แล้ว

เฟรมเวิร์กนี้เปิดตัวร่วมกับ ” MSFvenom,” “Meterpreter” และเพย์โหลดอื่นๆ หากการโจมตี Metasploit ไม่สามารถเลี่ยงการรักษาความปลอดภัยโทรศัพท์หรืออุปกรณ์อื่นๆ ของคุณได้ แสดงว่าผู้ผลิตอุปกรณ์ได้ทดสอบเวกเตอร์การโจมตีนี้แล้ว

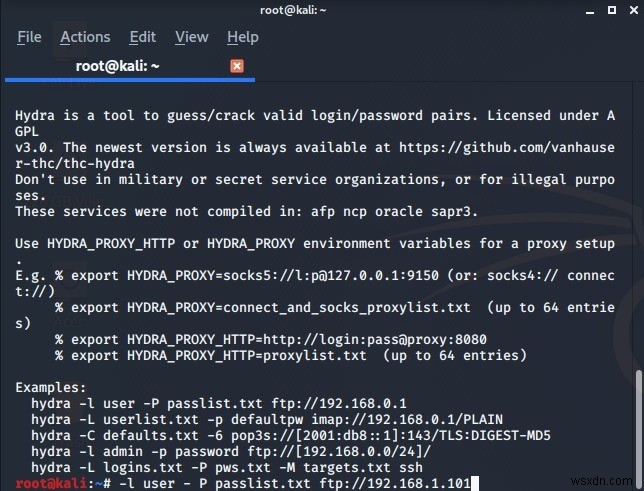

2. ไฮดรา

หากคุณเพิ่งเริ่มต้นใช้งาน Kali Linux Hydra เป็นเครื่องมือเจาะระบบที่มีประโยชน์มาก ซึ่งใช้ในการเดาหรือถอดรหัสคู่การเข้าสู่ระบบและรหัสผ่านที่ถูกต้อง หนึ่งในเทคนิคที่ใช้ มีรายการการโจมตีจากพจนานุกรมและรหัสผ่านที่บันทึกไว้อย่างครอบคลุมในไฟล์ที่บันทึกไว้ในโฟลเดอร์ "รูท" โดยการอ่านรหัสผ่านจากรายการ Hydra จะพยายามจับคู่รหัสผ่านกับบัญชีเข้าสู่ระบบของเครือข่าย ซึ่งช่วยให้นักวิจัยด้านความปลอดภัยเข้าใจว่ามีการใช้คู่การเข้าสู่ระบบและรหัสผ่านที่ง่ายมากหรือไม่

3. Findmyhash

Findmyhash เป็นโปรแกรมปฏิบัติการที่ใช้ Python ซึ่งพยายามกำหนดค่าแฮชของรหัสผ่านเป้าหมายผ่านการทดสอบแบบเดรัจฉาน การเจาะข้อมูลสามารถนำไปใช้กับแฮชที่อยู่ในรายการข้อมูลรับรองผู้ใช้ที่บันทึกไว้ของเว็บไซต์ โดยพื้นฐานแล้วหมายความว่าอย่างไร หากเว็บไซต์กำลังถ่ายโอนข้อมูลที่ไม่ได้เข้ารหัส เครื่องมือนี้จะช่วยคุณประเมินช่องโหว่ เว็บไซต์สมัยใหม่ใช้ทราฟฟิกที่เข้ารหัส

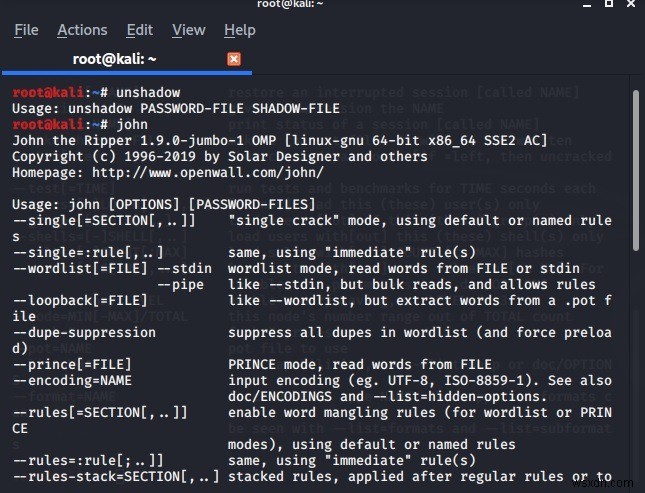

4. จอห์น เดอะ ริปเปอร์

John the Ripper เป็นเครื่องมือเจาะรหัสผ่านทั่วไปซึ่ง Kali Linux ใช้เป็นแคร็กเกอร์เริ่มต้น เป็นโอเพ่นซอร์สฟรีและมีวัตถุประสงค์หลักเพื่อตรวจจับรหัสผ่านที่ไม่รัดกุมและไม่น่าเชื่อถือ รายการรหัสผ่านเริ่มต้นสำหรับ John the Ripper สามารถพบได้ในโฟลเดอร์ "ผู้ใช้" ของ Kali Linux

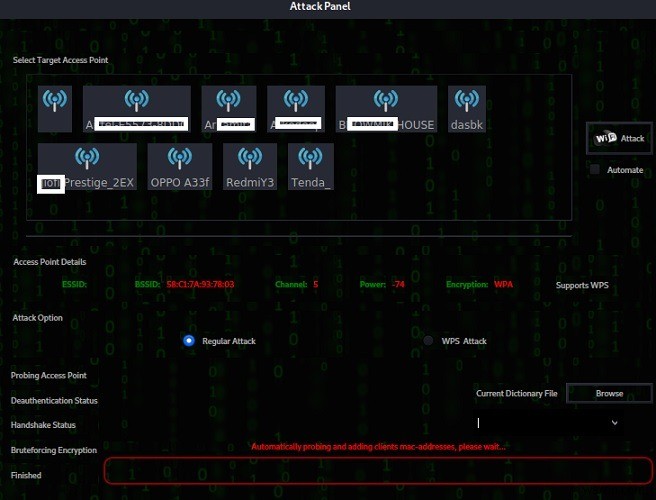

5. เฟิร์น ไว-ไฟ แครกเกอร์

คุณต้องการที่จะรู้ว่าเครือข่าย Wi-Fi ของคุณสามารถเข้าถึงได้โดยบุคคลภายนอกหรือไม่? วิธีหนึ่งในการค้นหาคือใช้ Fern Wi-Fi cracker ร่วมกับ Kali Linux ทันทีที่คุณเปิดใช้งานโหนดสแกน Wi-Fi "ที่ทำงานอยู่" โหนดนี้จะกำหนดรายการเครือข่าย Wi-Fi ในบริเวณใกล้เคียง

ในขั้นตอนต่อไป คุณจะสามารถตรวจสอบรายละเอียดของจุดเชื่อมต่อและเปิดการโจมตีเพื่อเจาะระบบเพื่อยกเลิกการตรวจสอบเครือข่าย หากเครือข่าย Wi-Fi ไม่ได้เข้ารหัสหรือใช้รหัสผ่านที่ไม่รัดกุม แสดงว่าเครือข่าย Wi-Fi เสี่ยงต่อการถูกโจมตี

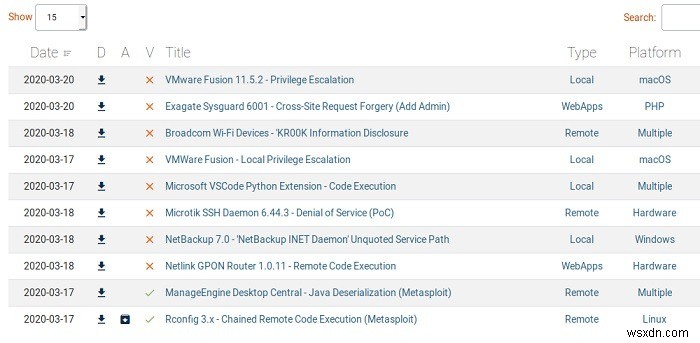

6. Exploitdb

Exploitdb มีรายการที่ครอบคลุมของการโจมตีแบบเจาะระบบบนอุปกรณ์และระบบปฏิบัติการทุกประเภท จาก Linux, macOS, Windows และระบบบนเว็บ การโจมตีสามารถเริ่มต้นได้โดยตรงจากเทอร์มินัล Kali Linux ตัวอย่างเช่น จะมีประโยชน์ในการทราบถึงการป้องกันเว็บไซต์และอุปกรณ์ของคุณจากการโจมตีด้วยการฉีด SQL

7. เสียงแตก

Crackle เป็นอีกเครื่องมือหนึ่งที่ใช้ในการกำหนดการเข้าถึงเครือข่ายลับๆ ผ่านการเดาคีย์ชั่วคราว (TK) เป็นการโจมตีแบบเดรัจฉานที่ประเมินว่าจำเป็นต้องเปลี่ยนบัญชีการตรวจสอบสิทธิ์ของระบบหรือไม่

8. เราเตอร์

คุณมีเราเตอร์เก่าหรือไม่? คุณกังวลหรือไม่ว่าแฮกเกอร์อาจมองเห็นได้ Routersploit เป็นช่องโหว่ที่ประเมินช่องโหว่ที่ระบุของเราเตอร์รวมถึงอุปกรณ์ฝังตัวอื่นๆ เปิดตัวสิ่งที่เรียกว่า “คุกกี้โชคร้าย” บนที่อยู่ IP เป้าหมาย (หากต้องการเรียนรู้ที่อยู่ IP ใน Kali Linux ให้ป้อน #ifconfig .) ถ้าเป้าหมายไม่มีช่องโหว่ ก็ไม่เกิดผล

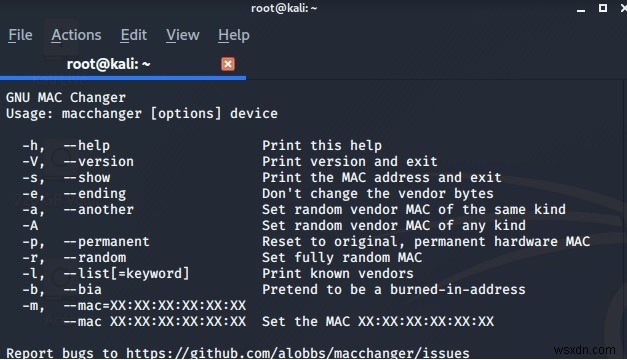

9. แมคเชนเจอร์

หากคุณสามารถเข้าถึงที่อยู่ MAC ของอุปกรณ์เป้าหมายจากระยะไกลได้ (โดยปกติผ่านการโจมตี Metasploit หรือ Hydra ที่กล่าวถึงข้างต้น) คุณสามารถใช้ Macchanger เพื่อตรวจสอบว่าที่อยู่ MAC สามารถเปลี่ยนแปลงได้หรือไม่ เครื่องมือเจาะระบบนี้มีประโยชน์ในการประเมินว่าระบบของคุณเสี่ยงต่อการปลอมแปลง MAC และการโจมตีอื่นๆ หรือไม่

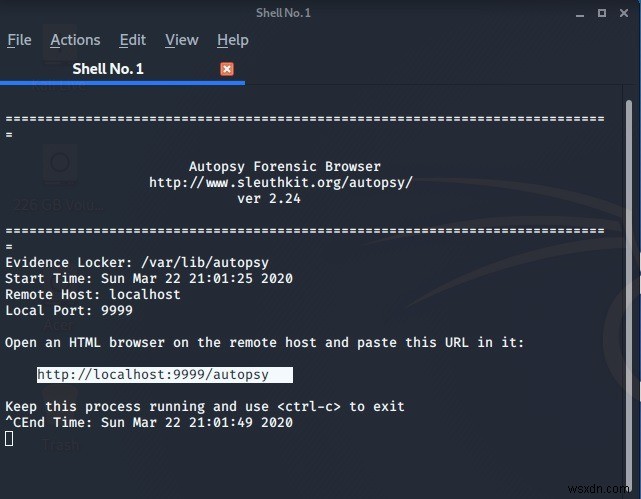

10. การชันสูตรพลิกศพ

การชันสูตรพลิกศพเป็นเครื่องมือทางนิติวิทยาศาสตร์ดิจิทัลที่ช่วยให้เราระบุความสมบูรณ์ของไฟล์และรหัสผ่านต่างๆ เมื่อคุณเปิดเครื่องมือ เครื่องมือจะขอให้คุณวาง URL ในเบราว์เซอร์ HTML เช่น “Iceweasel” เมื่อคุณทำเช่นนั้นแล้ว ให้ทำตามขั้นตอนถัดไปเพื่อดูว่าเกิดอะไรขึ้นกับไฟล์และรหัสผ่านของคุณและมีใครพยายามเข้าถึงหรือไม่

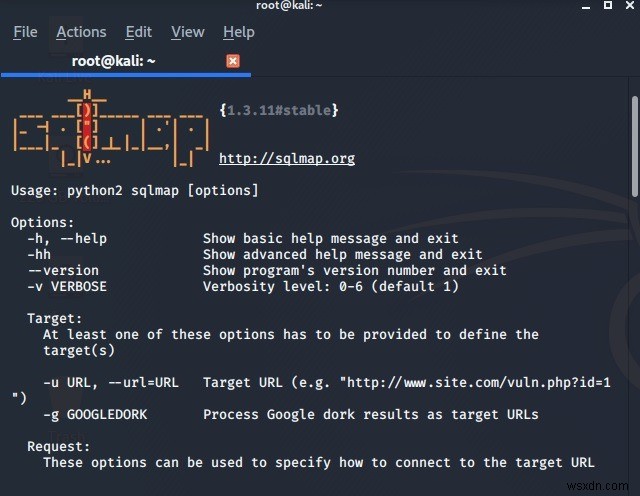

11. sqlmap

sqlmap เป็นเครื่องมือโอเพ่นซอร์สที่ช่วยตรวจสอบว่าเซิร์ฟเวอร์ฐานข้อมูลของคุณสามารถเจาะผ่านการโจมตีด้วยการฉีด SQL ได้หรือไม่ จะตรวจสอบช่องโหว่ในชุดฐานข้อมูล SQL และ Nosql ที่ครอบคลุม รวมถึง Oracle, MySql, SAP, Microsoft Access, IBM DB2 และอื่นๆ

12. sqlninja

ตรงกันข้ามกับ sqlmap ซึ่งกำหนดเป้าหมายฐานข้อมูล SQL และ NoSQL ทั้งหมด sqlninja ใช้เพื่อเจาะแอปพลิเคชันที่สร้างบน Microsoft SQL Server การทดสอบการเจาะระบบส่วนใหญ่ใช้สำหรับระบบบนเว็บ

13. พรอกซีสไตรค์

Proxystrike ใช้ในการโจมตีพร็อกซีฟังสำหรับเว็บแอปพลิเคชัน เป็นเครื่องมือดมกลิ่นที่กำหนดช่องโหว่จำนวนมากที่มีอยู่ในแอปพลิเคชันที่ใช้ Javascript หากคุณกังวลเกี่ยวกับการโจมตีทางฝั่งเซิร์ฟเวอร์บนข้อมูลรับรองผู้ใช้ของคุณ เครื่องมือนี้มีประโยชน์

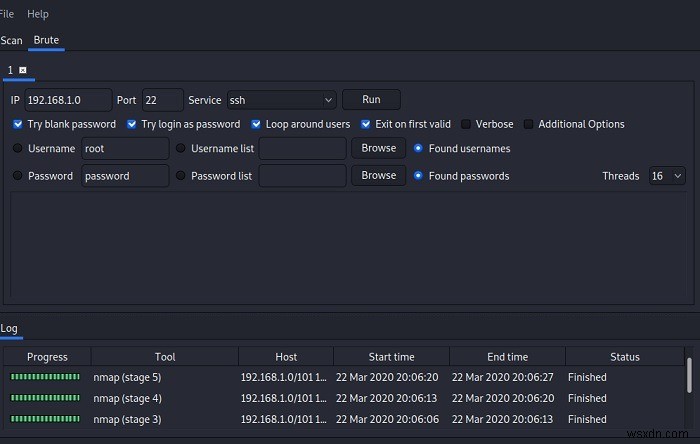

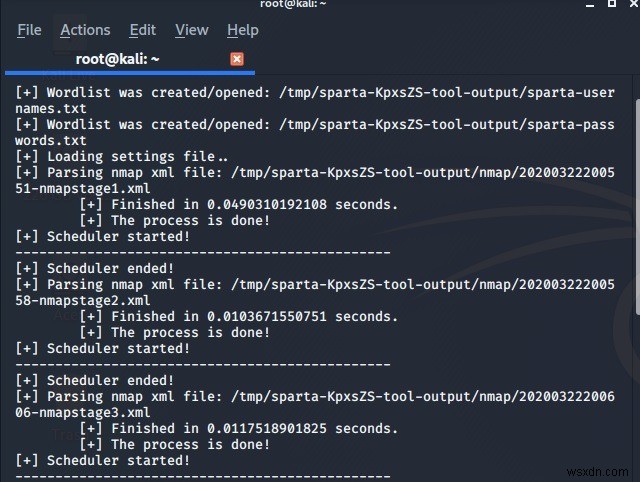

14. สปาร์ตา

Sparta เป็นชุดเครื่องมือที่ใช้กันทั่วไปซึ่งระบุที่อยู่ IP ทั้งหมดในช่วงที่กำหนด โดยจะสแกนหา "ชื่อผู้ใช้และรหัสผ่านที่พบ" ที่เป็นไปได้ คุณสามารถดูความคืบหน้าของการสแกนได้ในไฟล์บันทึก

สปาร์ตาใช้การโจมตีของ Wordlist คล้ายกับ John the Ripper และ Hydra เพื่อระบุที่อยู่ IP ที่มีช่องโหว่

15. คิสเมท

Kismet เป็นเครื่องตรวจจับเครือข่ายไร้สาย ดมกลิ่น และเครื่องมือตรวจจับการบุกรุก มันถูกใช้เพื่อกำหนดค่าของเครือข่ายผ่านการสรุปและไม่ว่าบางระบบหรือระบบอื่น ๆ จะไม่มีการเข้ารหัส

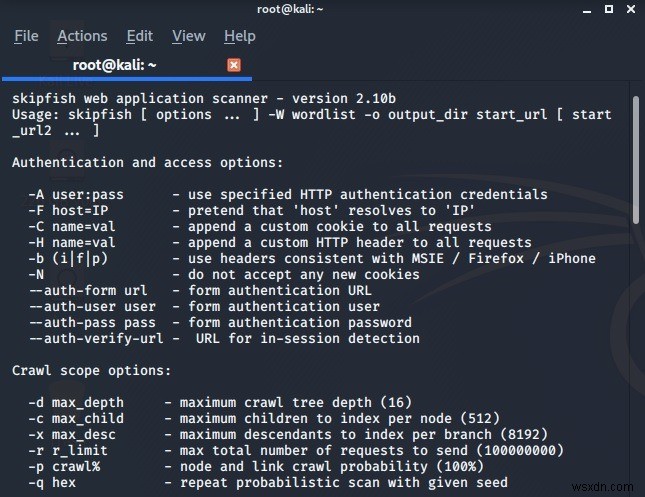

16. ปลาสคิปฟิช

Skipfish เป็นเครื่องมือทั่วไปที่จะทำการสอดแนมเครือข่ายทั้งหมดของคุณผ่านการสอบสวนตามพจนานุกรมและพยายามเจาะรายการคำศัพท์

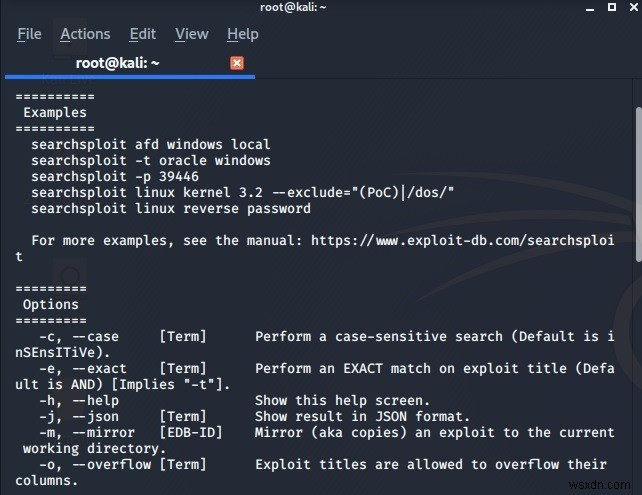

17. ค้นหา

Searchsploit เป็นเครื่องมือบรรทัดคำสั่งที่เข้าถึงได้ง่ายซึ่งสามารถช่วยดำเนินการประเมินความปลอดภัยแบบออฟไลน์บนที่เก็บในเครื่องของคุณ มันสามารถค้นหาไฟล์มัลแวร์และเพย์โหลดที่ผู้โจมตีอาจแทรกเข้าไปในระบบของคุณ ดังนั้นจึงช่วยให้ระบบ Kali Linux ของคุณมีสุขภาพที่ดี

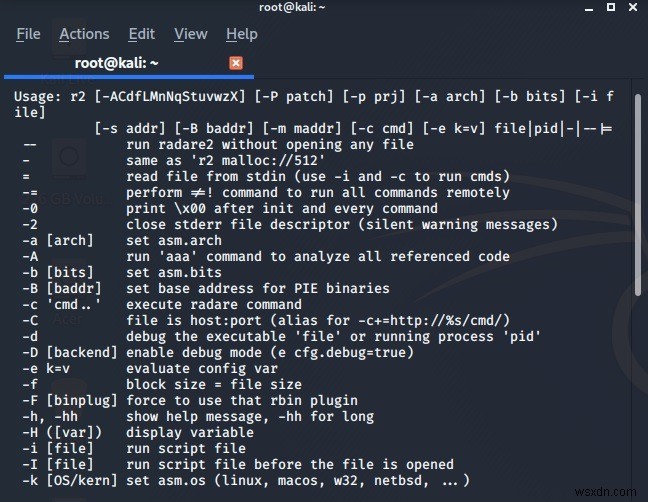

18. เรดาร์

Radare เป็นการทดสอบการเจาะทางวิศวกรรมย้อนกลับ เป็นเครื่องมือขั้นสูงสำหรับกำหนดการโจมตีระดับรีจิสทรีและการดีบักไฟล์

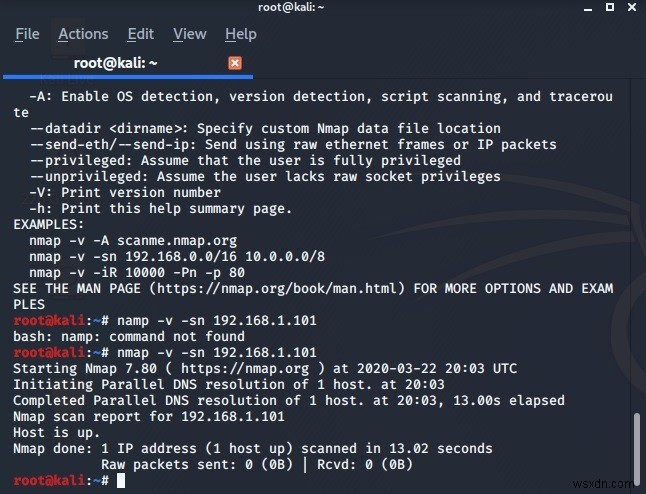

19. แผนที่

Nmap เป็นเครื่องมือทั่วไปที่สร้างรายงานการสแกนสำหรับเวลาทำงานของโฮสต์เครือข่าย (ดังที่แสดงที่นี่) การตรวจสอบความปลอดภัย การจัดการสินค้าคงคลังของเครือข่าย และการดีบัก

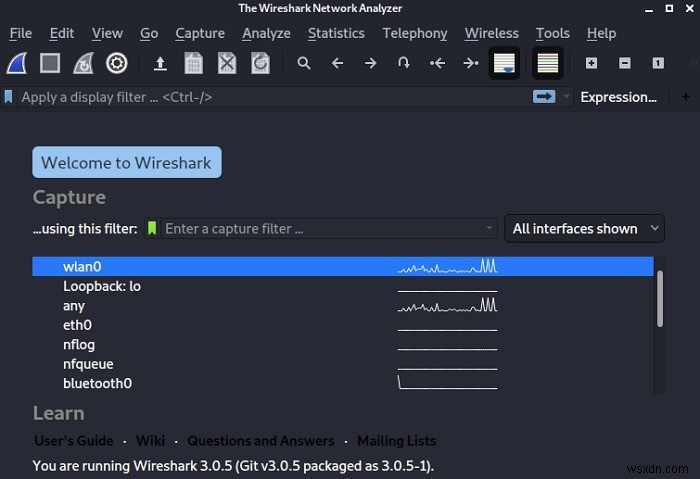

20. ไวร์ชาร์ค

Wireshark เป็นเครื่องมือยอดนิยมกับ Kali Linux เป็นเครื่องมือวิเคราะห์โปรโตคอลเครือข่ายที่รวบรวมข้อมูลสดของการเชื่อมต่อเครือข่ายและอินเทอร์เฟซที่เป็นไปได้ทั้งหมด ด้วยการใช้ Wireshark และรู้ว่ามีอะไรอยู่ในเครือข่ายของคุณในระดับจุลภาค คุณจะสามารถรักษาความปลอดภัยเครือข่ายของคุณจากการโจมตีหลายประเภท

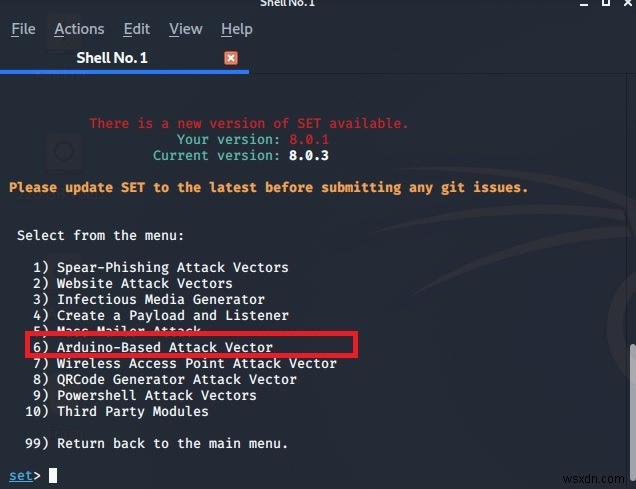

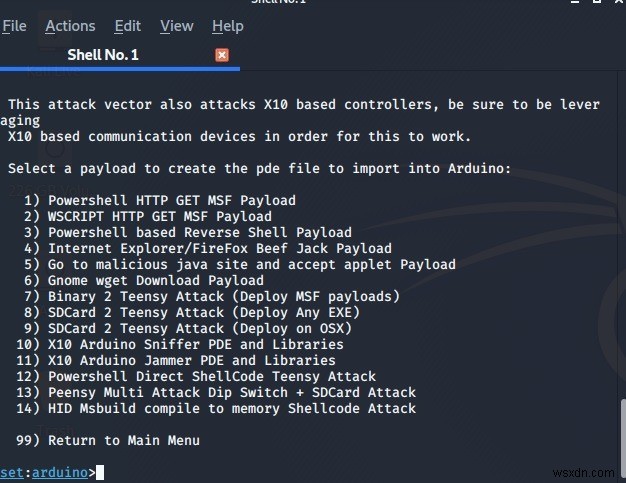

21. การโจมตีอุปกรณ์ Arduino

Kali Linux สามารถใช้เจาะระบบอุปกรณ์ทดสอบ เช่น ฮาร์ดแวร์ Arduino สำหรับสิ่งนี้ ให้เปิดเครื่องมือทดสอบวิศวกรรมสังคม (SET) และเลือกเวกเตอร์การโจมตีบน Arduino

ในหน้าจอถัดไป เลือกชนิดของส่วนของข้อมูล Arduino ที่คุณต้องการฉีด หากระบบกำหนดจุดอ่อน ระบบจะนับบวก

Kali Linux ถูกใช้โดยผู้ทดสอบด้านจริยธรรมหลายคนในการประเมินความสมบูรณ์ของอุปกรณ์ ข้อมูล และเครือข่ายจากหลายมุมมอง คุณต้องติดตั้งหรือเรียกใช้จาก LiveCD ก่อนจึงจะใช้งานได้

รายการด้านบนคือตัวเลือกที่สำคัญของเครื่องมือเจาะที่ใช้กันทั่วไป ในอนาคต เราจะหารือเกี่ยวกับเครื่องมือเหล่านี้ในเชิงลึกและรายละเอียดมากขึ้น