เวิร์ม ไวรัส มัลแวร์ และรูทคิตที่น่าสะพรึงกลัวเป็นภัยต่อการดำรงอยู่ของผู้ดูแลระบบเซิร์ฟเวอร์ทุกคน ขึ้นอยู่กับสถาปัตยกรรม อาจมีตัวเลือกมากมายสำหรับโค้ดที่ไม่เคยทำในการสำรวจในระบบที่ติดไวรัส การรวบรวมข้อมูลที่ละเอียดอ่อน และ/หรือองค์กรที่คิดต้นทุนค่อนข้างมากในกระบวนการ

โชคดีที่คุณไม่จำเป็นต้องโบกธงแห่งความพ่ายแพ้เมื่อเผชิญกับศัตรูทางไซเบอร์ การตรวจจับพวกมันบนเซิร์ฟเวอร์ของคุณนั้นเป็นไปได้ และมีเครื่องมือมากมายที่จะช่วยคุณสแกนเซิร์ฟเวอร์ Linux ของคุณเพื่อหามัลแวร์และรูทคิต เหนือสิ่งอื่นใด เครื่องมือเหล่านี้มากมายใช้งานได้ฟรี

1. หอย AV

โปรแกรมป้องกันไวรัสบรรทัดคำสั่งนี้ออกแบบมาเพื่อรวมเข้ากับเซิร์ฟเวอร์อีเมลอย่างใกล้ชิด และพร้อมใช้งานสำหรับระบบทุกประเภท รวมถึง Linux distros ที่โดดเด่น เช่น SuSE, Fedora และ Ubuntu

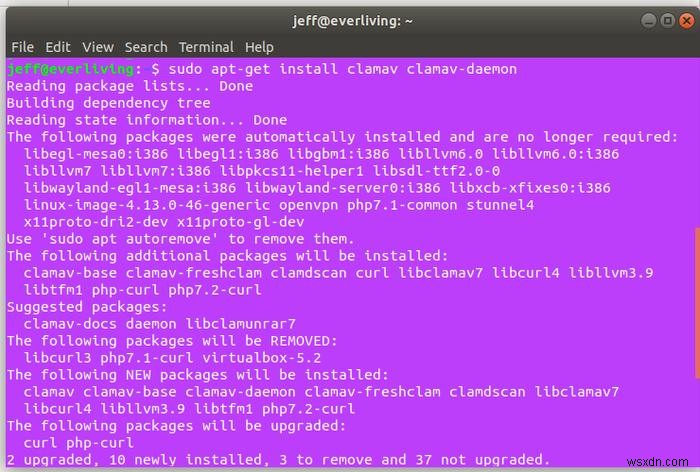

การติดตั้งใน Ubuntu นั้นง่ายเหมือนการรันคำสั่งต่อไปนี้:

sudo apt install clamav clamav-daemon

เมื่อติดตั้งแล้ว สามารถใช้ clamav จากเทอร์มินัลเพื่อตรวจดูทั้งระบบด้วยหวีซี่ละเอียดและฆ่าเชื้อไฟล์ที่ติดไวรัส นอกจากนี้ Clam AV ยังมียูทิลิตี้การสแกนแบบเรียลไทม์และการตรวจสอบทรัพยากรที่มีประสิทธิภาพอีกด้วย

หากต้องการเรียกใช้การสแกนระบบไฟล์ของเซิร์ฟเวอร์อย่างง่าย ให้ใช้รหัสต่อไปนี้จากไดเรกทอรีราก:

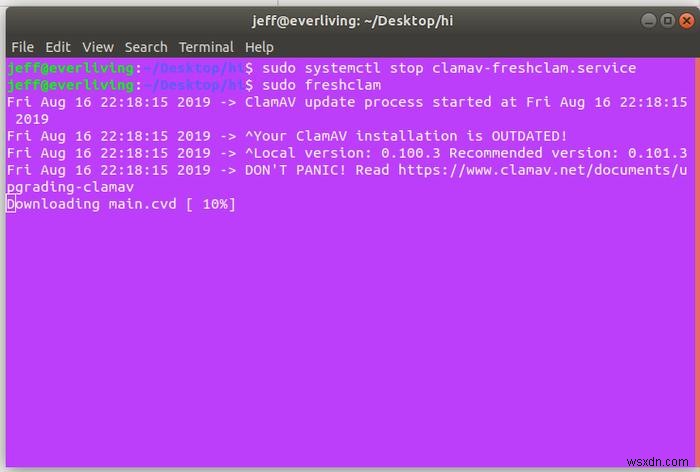

clamscan -r -i

คำสั่งข้างต้นจะสั่งให้ Clam AV ทำการสแกนซ้ำ (ตรวจสอบไฟล์ภายในไฟล์) และพิมพ์เฉพาะเอกสารที่ติดไวรัสไปยังเทอร์มินัล โปรดทราบว่าก่อนที่คุณจะเรียกใช้โค้ดนี้ คุณจะต้องอนุญาตให้ Clam AV มีเวลาเพียงพอในการติดตั้งฐานข้อมูลของลายเซ็นไวรัสในเครื่องของคุณ หากต้องการติดตามกระบวนการนี้ คุณสามารถยกเลิกบริการและเริ่มต้นใหม่ด้วยตนเองโดยใช้รหัสต่อไปนี้:

sudo systemctl stop clamav-freshclam.service

ตามด้วย:

sudo freshclam

หากต้องการลบไฟล์ที่ติดไวรัสออกจากระบบโดยอัตโนมัติระหว่างการสแกน ให้ใช้รหัสต่อไปนี้ (ระวังตัวเลือกนี้ด้วย!):

clamscan -r -i --remove

2. chkrootkit

เครื่องมือนี้ดำเนินการทดสอบจำนวนมากเพื่อตรวจหาโมดูลเคอร์เนลที่โหลดได้ที่เป็นอันตราย เวิร์ม และรูทคิตที่ทำงานได้เต็มประสิทธิภาพ

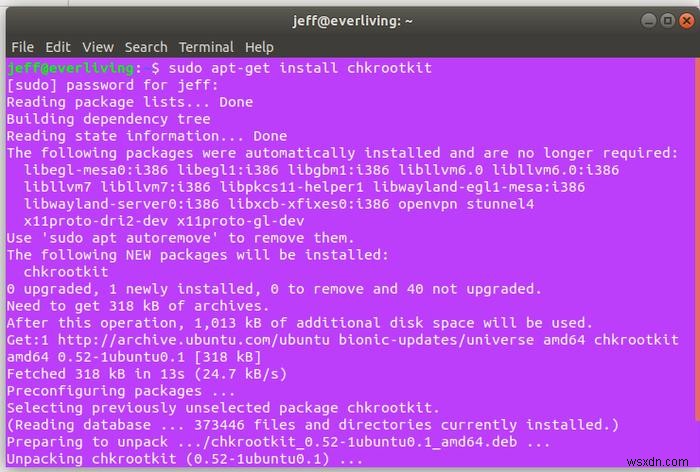

สำหรับ Ubuntu เครื่องมือนี้มีให้ในที่เก็บอย่างเป็นทางการ ใช้รหัสต่อไปนี้เพื่อติดตั้ง:

sudo apt install chkrootkit

chkrootkit เป็นเครื่องมือแบบพาสซีฟต่างจาก Clam AV และไม่มีฟังก์ชันการทำงานใด ๆ เพื่อดำเนินการกับภัยคุกคามที่ตรวจพบ สิ่งใดก็ตามที่น่าสงสัยที่พบในระบบไฟล์ของเซิร์ฟเวอร์จะต้องได้รับการวิจัยและลบออกด้วยตนเอง ดังนั้นให้เก็บสำเนาผลลัพธ์ไว้เพื่อใช้อ้างอิงในภายหลัง

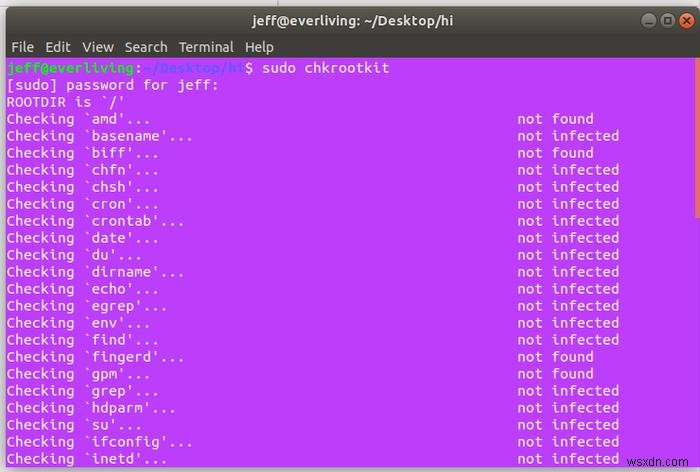

หากต้องการเรียกใช้เครื่องมือนี้ ให้ใช้คำสั่งต่อไปนี้:

sudo chkrootkit

รายการที่ chkrootkit เป็นจุดเริ่มต้นที่ดีสำหรับการวินิจฉัยเพิ่มเติม

3.AIDE

ชื่อของเครื่องมือนี้เป็นคำย่อที่ย่อมาจาก "Advanced Intrusion Detection Environment" ซึ่งใช้แทนเครื่องมือที่คล้ายกันที่เรียกว่า Tripwire ได้ฟรี

AIDE ช่วยให้คุณติดตามไฟล์ของระบบอย่างใกล้ชิดเพื่อติดตามว่าไฟล์เหล่านั้นถูกแก้ไขหรือเข้าถึงเมื่อใดและอย่างไร เครื่องมือนี้ติดตั้งได้ง่ายจากที่เก็บอย่างเป็นทางการของ Ubuntu ด้วย apt

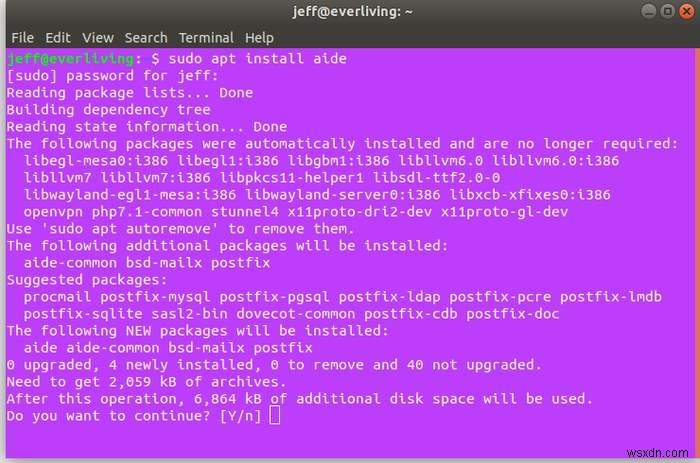

sudo apt install aide

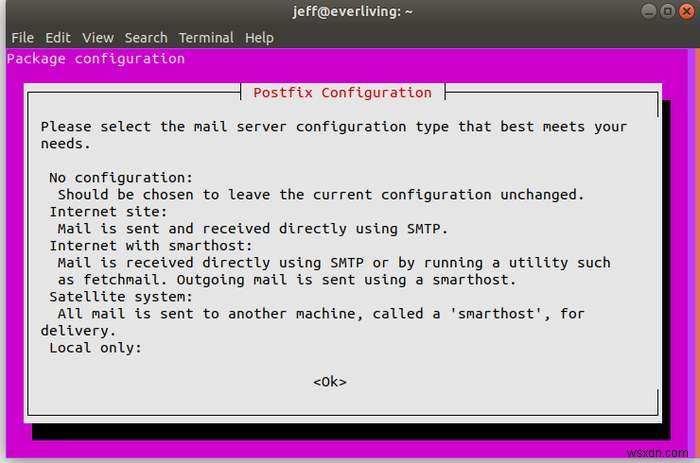

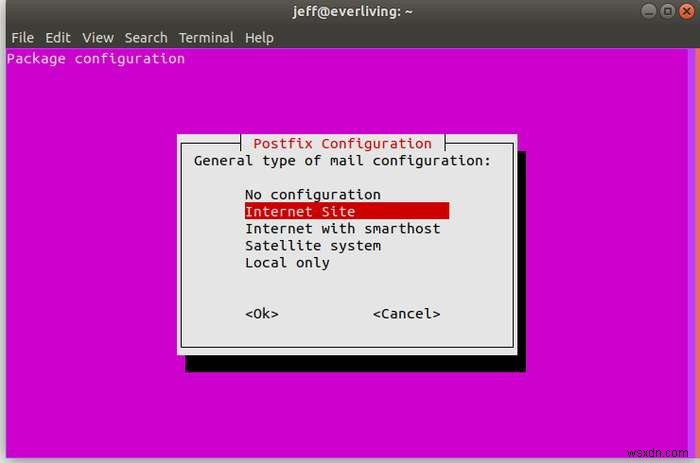

เพื่อให้ขั้นตอนการติดตั้งเสร็จสมบูรณ์ คุณจะต้องกำหนดค่า Postfix ผ่านตัวเลือกที่แสดงให้คุณเห็น ในการนำทางเหล่านี้ คุณสามารถใช้ Tab ปุ่มคีย์หรือลูกศร จากนั้นกด Enter บนตัวเลือกที่คุณต้องการ Postfix ใช้เพื่อส่งข้อมูลไปยังที่อยู่อีเมลของคุณตามกำหนดเวลาที่คุณควบคุมได้

การกำหนดค่า AIDE ต้องใช้การจัดการไฟล์เล็กน้อย คุณจะต้องจัดการไฟล์ในตำแหน่งต่อไปนี้:

/var/lib/aide /etc/aide

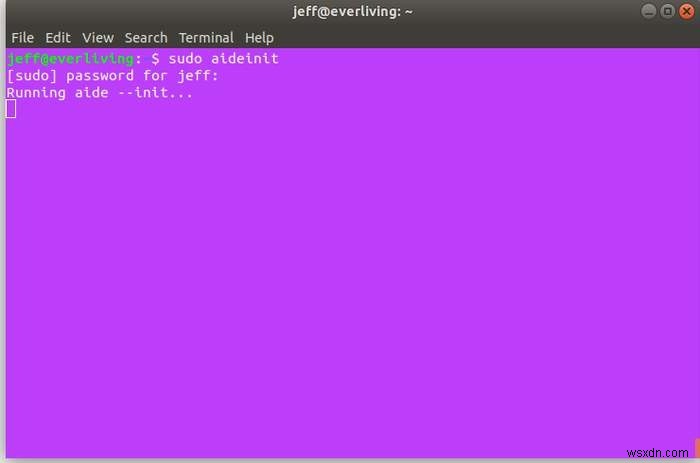

ขั้นแรก เราจะสร้างฐานข้อมูลและไฟล์ปรับแต่งโดยใช้คำสั่งต่อไปนี้:

sudo aideinit

เมื่อเสร็จสิ้น กระบวนการนี้จะวางฐานข้อมูลและไฟล์กำหนดค่าที่สร้างขึ้นใน “/var/lib/aide/” ภายใต้ชื่อ “aide.db.new” และ “aide.conf.autogenerated” ต้องคัดลอกทั้งสองสิ่งนี้เป็น “aide.db” และ “aide.conf” ตามลำดับ เพื่อให้ทำงานได้อย่างถูกต้อง

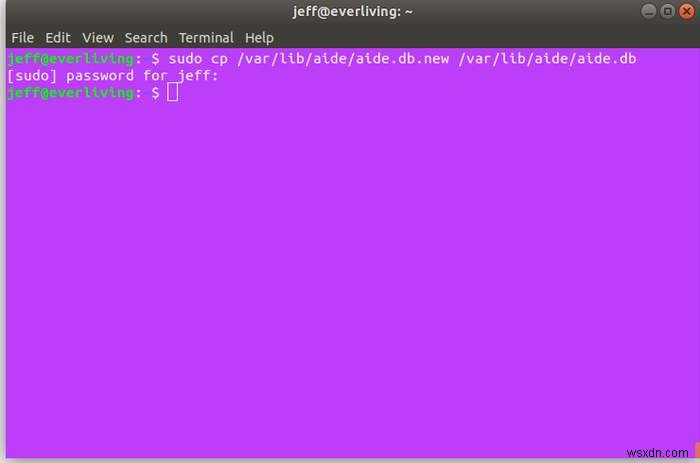

การทำสำเนาไฟล์ฐานข้อมูลด้วยชื่อใหม่ทำได้ง่ายด้วยรหัสต่อไปนี้:

sudo cp /var/lib/aide/aide.db.new /var/lib/aide/aide.db

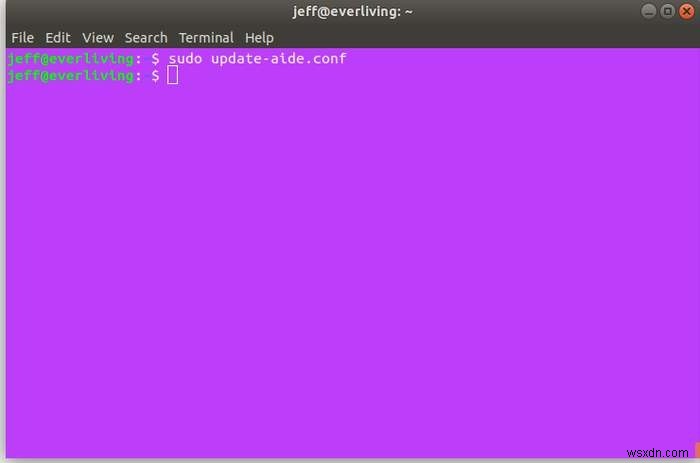

ก่อนเปลี่ยนชื่อและคัดลอกไฟล์กำหนดค่า ให้อัปเดตด้วยคำสั่งต่อไปนี้:

sudo update-aide.conf

เมื่อคุณอัปเดตไฟล์กำหนดค่าแล้ว ให้คัดลอกไปยังโฟลเดอร์ที่ถูกต้องโดยใช้คำสั่งต่อไปนี้:

sudo cp /var/lib/aide/aide.conf.autogenerated /etc/aide/aide.conf

ตอนนี้ AIDE ควรทำงานบนเซิร์ฟเวอร์ของคุณและคอยดูการแสดง HASHED ของระบบไฟล์ที่สร้างขึ้น

สามารถกำหนดค่า AIDE เพื่อแยกโฟลเดอร์ เรียกใช้เป็นระยะ และอื่นๆ โดยการแก้ไขไฟล์กำหนดค่า แต่คำสั่งต่อไปนี้ก็เพียงพอแล้วที่จะเห็นผลลัพธ์ของระบบ:

aide -c /etc/aide/aide.conf -C

AIDE จะมีประสิทธิภาพสูงสุดเมื่อมีการเข้าถึงการกำหนดค่าจากตำแหน่งแบบอ่านอย่างเดียว เนื่องจากรูทคิตอาจทำให้ผู้โจมตีแก้ไขไฟล์ได้ พิจารณาใช้การตั้งค่าดังกล่าวเพื่อให้ได้ผลลัพธ์ที่ดีที่สุด

เครื่องมือที่กล่าวถึงในบทความนี้จะช่วยคุณสแกนเซิร์ฟเวอร์ Linux เพื่อหามัลแวร์และรูทคิตโดยใช้เทคนิคต่างๆ รูทคิทเป็นภัยคุกคามทางดิจิทัลที่รับมือได้ยากที่สุด แต่สามารถป้องกันได้ด้วยความรอบคอบอย่างเหมาะสม