ผู้ดูแลระบบเทอร์มินัลเซิร์ฟเวอร์ของ Windows หลายคนสังเกตว่าตั้งแต่ Windows Server 2012 การจัดการสแน็ปอิน tsadmin.msc (ตัวจัดการบริการเดสก์ท็อประยะไกล) และ tsconfig.msc (การกำหนดค่าโฮสต์เซสชันเดสก์ท็อประยะไกล) หายไปบนเซิร์ฟเวอร์ RDS นักพัฒนา MS ได้ตัดสินใจว่าการตั้งค่าโฮสต์ RDS ส่วนใหญ่สามารถจัดการได้โดยใช้ตัวจัดการเซิร์ฟเวอร์ คอนโซลตัวแก้ไขนโยบายกลุ่ม (gpedit.msc) หรือผ่านการตั้งค่าคอลเลกชัน RDS อย่างไรก็ตาม เครื่องมือเหล่านี้ไม่ง่ายและสะดวกเหมือนสแนปอิน TS แบบเก่า

มาดูวิธีการใช้มรดก tsadmin.msc และ tsconfig.msc สแนปอินบนเซิร์ฟเวอร์ RDS ที่ใช้งาน Windows Server 2016 (คู่มือนี้ใช้ได้กับสภาพแวดล้อม Windows Server 2019 และ 2012 R2 ด้วย)

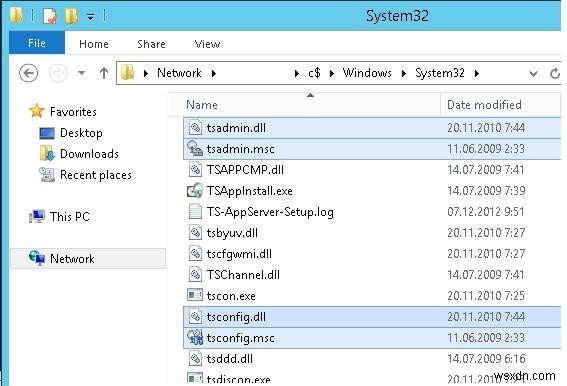

ในการดำเนินการ คุณต้องคัดลอกไฟล์และรีจิสตรีคีย์ 7 ไฟล์จากเซิร์ฟเวอร์ใดๆ ที่ใช้งาน Windows Server 2008 R2 ไปยังไดเร็กทอรีเดียวกัน C:\Windows\System32 บน Windows Server 2016 คัดลอกไฟล์ 7 ไฟล์ต่อไปนี้:

- c:\windows\system32\tsadmin.dll

- c:\windows\system32\tsconfig.dll

- c:\windows\system32\wts.dll

- c:\windows\system32\tsconfig.msc

- c:\windows\system32\tsadmin.msc

- c:\windows\system32\en\tsconfig.resources.dll

- c:\windows\system32\en\tsadmin.resources.dll

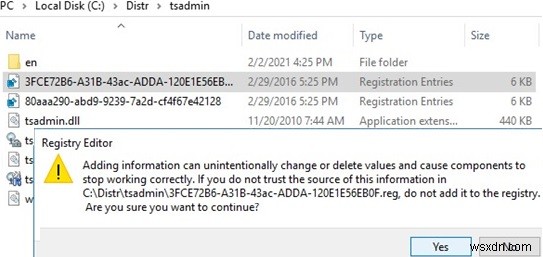

จากนั้นใน Windows Server 2008 R2 โดยใช้ regedit.exe คุณต้องส่งออกคีย์รีจิสทรีสองรายการไปยังไฟล์ *.reg:

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{80aaa290-abd9-9239-7a2d-cf4f67e42128}]

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{3FCE72B6-A31B-43ac-ADDA-120E1E56EB0F}]

และในทางกลับกัน ให้นำเข้าไฟล์ reg เหล่านี้ไปยังรีจิสทรีของ Windows Server 2016 เพียงดับเบิลคลิกที่ไฟล์ reg และตกลงที่จะทำการเปลี่ยนแปลงรีจิสทรี

ยังคงต้องคัดลอกไฟล์ dll และ msc ไปยังไดเร็กทอรี C:\Windows\System32 บนโฮสต์ Windows Server 2016 ไม่จำเป็นต้องลงทะเบียนไฟล์ dll โดยใช้ REGSVR32

หมายเหตุ . หากคุณไม่มีสำเนาของ Windows Server 2008 R2 ที่ปรับใช้แล้ว (ขณะนี้หายากเนื่องจากการสิ้นสุดการสนับสนุน) คุณสามารถดาวน์โหลดไฟล์เก็บถาวรพร้อมไฟล์ที่จำเป็นจากเว็บไซต์ของเรา- ชุดไฟล์สำหรับ Windows Server เวอร์ชันภาษาอังกฤษ — tsadmin_msc_windows-server-all.zip

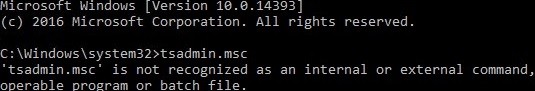

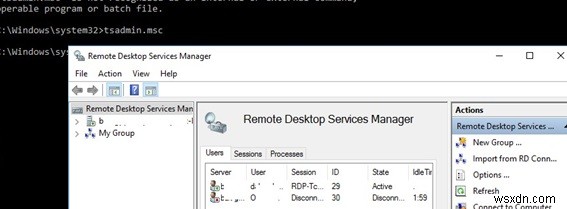

หลังจากนั้น ให้ลองเริ่มสแน็ปอิน TSAdmin โดยเรียกใช้คำสั่ง:tsadmin.msc

ในคอนโซลนี้ คุณสามารถจัดการเซสชันผู้ใช้ได้อย่างสะดวก คุณสามารถยกเลิกการเชื่อมต่อเซสชัน ส่งข้อความ เริ่มต้นการออกจากระบบที่ถูกต้อง ฯลฯ tsadmin snap-in ช่วยให้คุณเลือกผู้ใช้หลายคนพร้อมกันและดำเนินการกับผู้ใช้ทั้งหมด

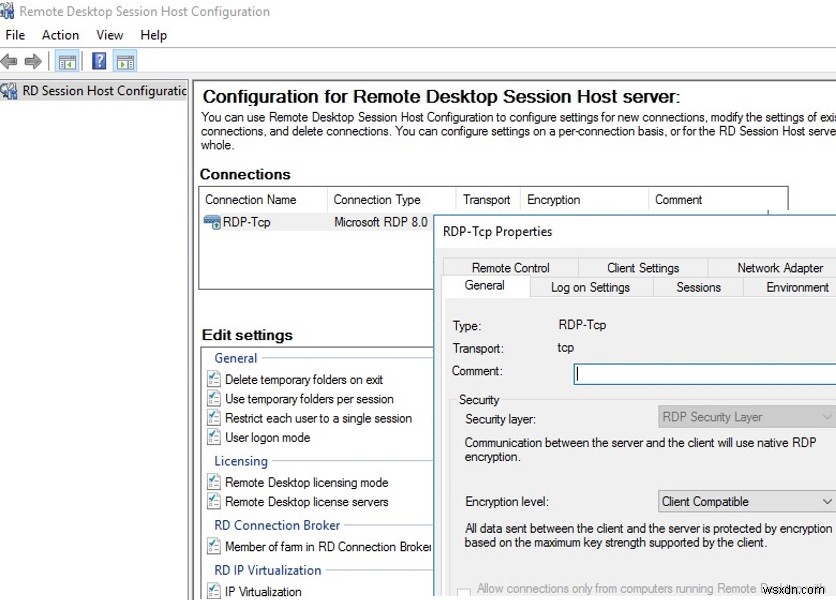

คุณสามารถเรียกใช้ tsconfig.msc คอนโซล

ในคอนโซล tsconfig.msc การกำหนดค่าพารามิเตอร์พื้นฐานของโฮสต์ RDS ทำได้ง่ายกว่าและสะดวกกว่ามาก:ตั้งค่าเซิร์ฟเวอร์การออกใบอนุญาตและประเภทของ RDS CAL เพิ่มโฮสต์ไปยังฟาร์ม RD Connection Broker (กำหนดค่าน้ำหนักโฮสต์ใน ฟาร์ม) ตั้งค่าระดับการเข้ารหัส RDP กำหนดค่าโปรแกรมให้เริ่มทำงานโดยอัตโนมัติเมื่อผู้ใช้ลงชื่อเข้าใช้เซสชัน กำหนดค่าการหมดเวลาสำหรับเซสชันผู้ใช้ที่ไม่ได้เชื่อมต่อบนโฮสต์ RDS แบบสแตนด์อโลน ฯลฯ

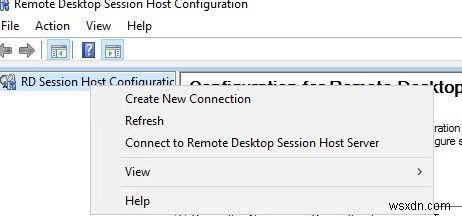

โปรดทราบว่าไม่จำเป็นต้องติดตั้งคอนโซล tsadmin เหล่านี้บนโฮสต์ RDS ทั้งหมด คุณสามารถใช้ “เชื่อมต่อกับเซิร์ฟเวอร์โฮสต์เซสชันเดสก์ท็อประยะไกล ” เพื่อจัดการโฮสต์ RDS อื่นๆ บนเครือข่ายของคุณจากระยะไกล

ควรสังเกตว่าการใช้คอนโซล tsadmin.msc คุณจะไม่สามารถเชื่อมต่อกับเซสชันเทอร์มินัลของผู้ใช้ได้ (ข้อผิดพลาด:การเข้าถึงถูกปฏิเสธ) เป็นไปได้ที่จะเชื่อมต่อกับเซสชันเดสก์ท็อประยะไกลของผู้ใช้โดยใช้สถานการณ์ที่อธิบายไว้ในบทความ RDS Shadowing บน Windows Server

นอกจากนี้ยังไม่มีความปลอดภัย แท็บในคอนโซล tsconfig.msc ในคุณสมบัติการเชื่อมต่อ RDP-Tcp แท็บนี้มีประโยชน์สำหรับการให้สิทธิ์แก่ทีมสนับสนุนด้านเทคนิค (กลุ่มที่ไม่ใช่ผู้ดูแลระบบ) เพื่อเชื่อมต่อและจัดการเซสชันผู้ใช้บนโฮสต์ RDS ฉันใช้คำสั่งต่อไปนี้เพื่อให้กลุ่มใดกลุ่มหนึ่งสามารถควบคุมเซสชัน RDP บนเซิร์ฟเวอร์ได้อย่างสมบูรณ์:

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName ="RDP-Tcp") CALL AddAccount "woshub\helpdeskteam",2

คุณสามารถใช้ PowerShell เพื่อดูการอนุญาตปัจจุบันในคุณสมบัติการเชื่อมต่อ RDP-tcp:

get-WmiObject -Namespace "root/cimv2/terminalservices" -Class win32_tspermissionssettin