บรรทัดฐานความปลอดภัยของ Microsoft มีการตั้งค่าที่แนะนำ Microsoft แนะนำสำหรับเวิร์กสเตชันและเซิร์ฟเวอร์ Windows เพื่อให้การกำหนดค่าที่ปลอดภัยและปกป้องตัวควบคุมโดเมน เซิร์ฟเวอร์ คอมพิวเตอร์ และผู้ใช้ Microsoft ได้พัฒนาอ็อบเจ็กต์นโยบายกลุ่มอ้างอิงและเทมเพลตตามพื้นฐานความปลอดภัย ผู้ดูแลระบบสามารถนำไปใช้ในโดเมน AD ของตนได้ การตั้งค่าความปลอดภัยใน Microsoft Security Baseline GPO ช่วยให้ผู้ดูแลระบบสามารถปกป้องโครงสร้างพื้นฐานของ Windows ตามแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยระดับโลกล่าสุด ในบทความนี้ เราจะแสดงวิธีการใช้ Microsoft Security Baseline GPO ในโดเมนของคุณ

ข้อมูลอ้างอิงของนโยบายกลุ่มพื้นฐานของ Microsoft Security Baseline เป็นส่วนหนึ่งของ Microsoft Security Compliance Manager (SCM) . SCM เป็นผลิตภัณฑ์ฟรีที่มีเครื่องมือหลายอย่างในการวิเคราะห์ ทดสอบ และใช้แนวทางปฏิบัติที่ดีที่สุดและคำแนะนำด้านความปลอดภัยในปัจจุบันสำหรับ Windows และผลิตภัณฑ์อื่นๆ ของ Microsoft

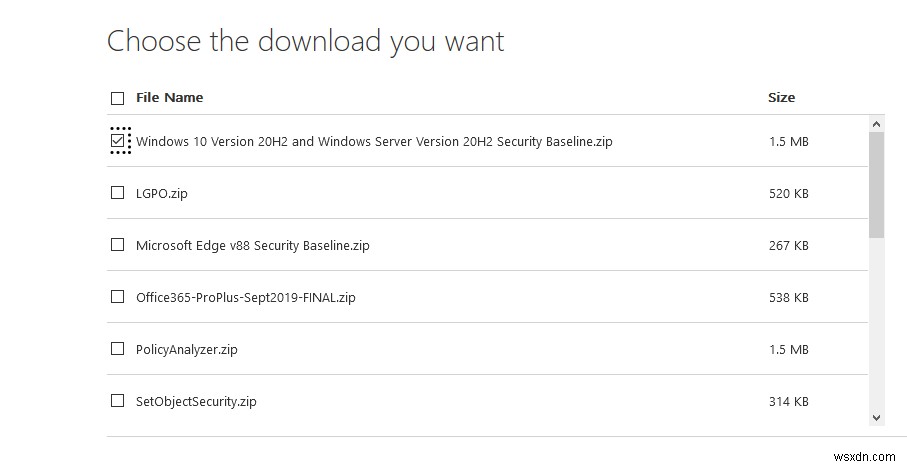

Microsoft Security Compliance Toolkit มีให้ตามลิงค์นี้:https://www.microsoft.com/en-us/download/details.aspx?id=55319 ข้อมูลพื้นฐานสำหรับผลิตภัณฑ์ต่อไปนี้มีอยู่ในชุดเครื่องมือการปฏิบัติตามข้อกำหนดด้านความปลอดภัย:

- Windows 10 เวอร์ชัน 20H2 และ Windows Server เวอร์ชัน 20H2

- Windows 10 เวอร์ชัน 2004 และ Windows Server เวอร์ชัน 2004

- Windows 10 เวอร์ชัน 1909 และ Windows Server เวอร์ชัน 1909

- Windows 10 เวอร์ชัน 1903 และ Windows Server เวอร์ชัน 1903

- Windows 10 เวอร์ชัน 1809 และ Windows Server 2019

- Windows 10 เวอร์ชัน 1607 และ Windows Server 2016

- Microsoft Edge v88

- Office365 ProPlus

- Windows Server 2012 R2

คุณยังสามารถดาวน์โหลดเครื่องมือเหล่านี้:

- แอลจีพีโอ ใช้เพื่อจัดการการตั้งค่า GPO ในพื้นที่

- ตัววิเคราะห์นโยบาย เป็นเครื่องมือในการวิเคราะห์นโยบายกลุ่มที่มีอยู่และเปรียบเทียบกับนโยบายอ้างอิงในบรรทัดฐานความปลอดภัย

- SetObjectSecurity

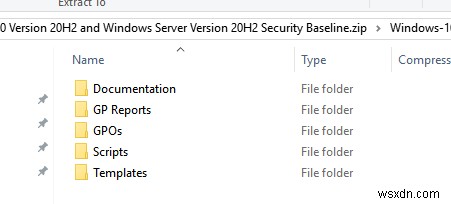

ไฟล์เก็บถาวรพื้นฐานความปลอดภัยสำหรับ Windows แต่ละเวอร์ชันประกอบด้วยหลายโฟลเดอร์:

- เอกสารประกอบ มีไฟล์ XLSX และ PDF พร้อมคำอธิบายโดยละเอียดของการตั้งค่าที่ใช้ใน Security Baseline;

- รายงาน GP มีรายงาน HTML พร้อมการตั้งค่า GPO ที่จะใช้

- GPO – มีวัตถุ GPO สำหรับสถานการณ์ต่างๆ คุณสามารถนำเข้านโยบายไปยังคอนโซลการจัดการนโยบายกลุ่ม (GPMC) ได้

- สคริปต์ มีสคริปต์ PowerShell เพื่อนำเข้าการตั้งค่า GPO ไปยังโดเมนหรือนโยบายท้องถิ่นได้อย่างง่ายดาย:

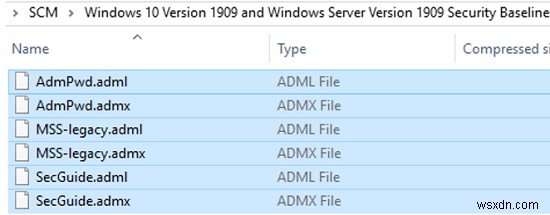

Baseline-ADImport.ps1,Baseline-LocalInstall.ps1,Remove-EPBaselineSettings.ps1,MapGuidsToGpoNames.ps1 - เทมเพลต – เทมเพลต ADMX/ADML GPO เพิ่มเติม (เช่น

AdmPwd.admxมีการตั้งค่าการจัดการรหัสผ่านในเครื่องสำหรับ LAPSMSS-legacy.admx,SecGuide.admx)

ในสภาพแวดล้อมของโดเมน Active Directory จะง่ายกว่าในการปรับใช้ Security Baseline โดยใช้ GPO (ในเวิร์กกรุ๊ป คุณสามารถใช้การตั้งค่าความปลอดภัยที่แนะนำผ่าน Local Group Policy โดยใช้เครื่องมือ LGPO.exe)

มีเทมเพลต GPO Security Baseline สำหรับองค์ประกอบโครงสร้างพื้นฐาน Windows ที่แตกต่างกัน:นโยบายสำหรับคอมพิวเตอร์ ผู้ใช้ เซิร์ฟเวอร์โดเมน ตัวควบคุมโดเมน (มีนโยบายแยกต่างหากสำหรับ DC เสมือน) รวมถึง Internet Explorer, BitLocker, Credential Guard, การตั้งค่า Windows Defender Antivirus นโยบายกลุ่มที่กำหนดค่าไว้สำหรับสถานการณ์ต่างๆ จะอยู่ในโฟลเดอร์ GPO (คุณสามารถดูรายการ GPO สำหรับ Windows Server 2019 และ Windows 10 1909 ได้ที่ด้านล่าง):

- MSFT Internet Explorer 11 — คอมพิวเตอร์

- MSFT Internet Explorer 11 — ผู้ใช้

- MSFT Windows 10 1909 — BitLocker

- MSFT Windows 10 1909 — คอมพิวเตอร์

- MSFT Windows 10 1909 — ผู้ใช้

- MSFT Windows 10 1909 และ Server 1909 — Defender Antivirus

- MSFT Windows 10 1909 และ Server 1909 — ความปลอดภัยของโดเมน

- เซิร์ฟเวอร์สมาชิก MSFT Windows 10 1909 และเซิร์ฟเวอร์ 1909 — Credential Guard

- MSFT Windows Server 1909 — การรักษาความปลอดภัยตามการจำลองเสมือนตัวควบคุมโดเมน

- MSFT Windows Server 1909 — ตัวควบคุมโดเมน

- MSFT Windows Server 1909 — เซิร์ฟเวอร์สมาชิก

แตกไฟล์เก็บถาวรด้วยเวอร์ชัน Security Baseline ที่ตรงกับเวอร์ชัน Windows ของคุณและเปิด Group Policy Management (gpmc.msc ) คอนโซล

- คัดลอกเทมเพลต ADMX ไปยังโฟลเดอร์ SYSVOL PolicyDefinitions (GPO Central Store) ใน DC ของคุณ

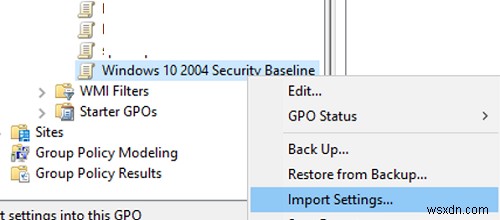

- สร้าง GPO ใหม่โดยใช้ชื่อ Windows 10 2004 Security Baseline;

- คลิกขวาที่ GPO และเลือก นำเข้าการตั้งค่า;

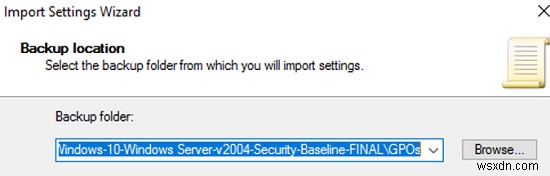

- ระบุพาธไปยังไฟล์ Security Baseline สำหรับเวอร์ชัน Windows ของคุณเป็น Backup Location (เช่น

C:\Tools\SCM\Windows 10 Version 2004 and Windows Server Version 2004 Security Baseline\Windows-10-Windows Server-v2004-Security-Baseline-FINAL\GPOs);

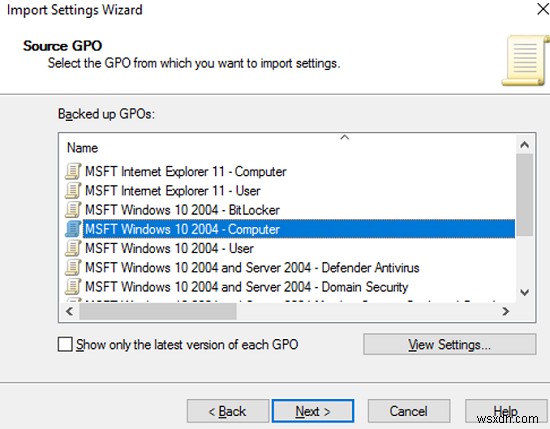

- คุณจะเห็นรายการเทมเพลตนโยบาย ในกรณีของเรา ฉันจะนำเข้านโยบายด้วยการตั้งค่าคอมพิวเตอร์ เลือก MSFT Windows 10 2004 – คอมพิวเตอร์ (โดยใช้ ดูการตั้งค่า ปุ่ม คุณสามารถดูการตั้งค่านโยบายในรูปแบบของรายงาน gpresult);

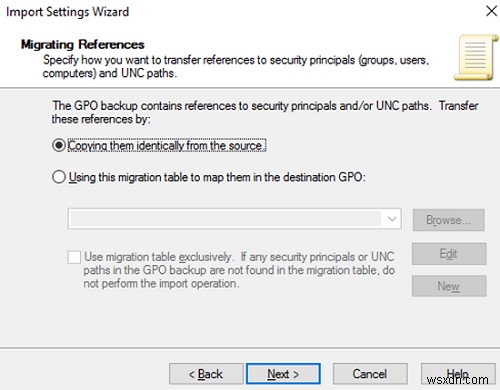

- จากนั้น คุณจะได้รับแจ้งให้เลือกวิธีการโอนย้ายลิงก์อ้างอิงไปยังออบเจ็กต์ความปลอดภัยและพาธ UNC เนื่องจากนโยบายเป็นนโยบายใหม่ ให้เลือกคัดลอกจากแหล่งที่มาเหมือนกัน;

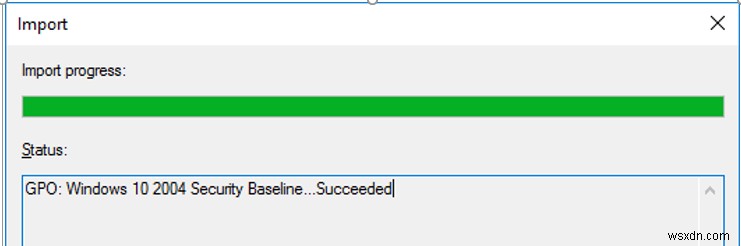

- จากนั้น การตั้งค่านโยบายพื้นฐานความปลอดภัยอ้างอิงสำหรับคอมพิวเตอร์ที่ใช้ Windows 10 2004 จะถูกนำเข้าไปยัง GPO ของคุณ

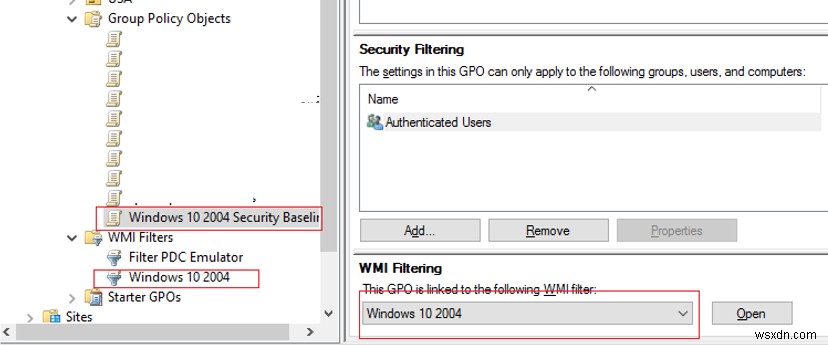

เมื่อต้องการใช้วัตถุนโยบายกลุ่มเฉพาะกับคอมพิวเตอร์ที่ใช้ Windows build เฉพาะ ให้ใช้ตัวกรอง GPO WMI ตัวอย่างเช่น สำหรับ Windows 10 2004 คุณสามารถใช้ตัวกรอง WMI ต่อไปนี้:

Select Version,ProductType from Win32_OperatingSystem WHERE Version LIKE "10.0.19041%" and ProductType = "1"

ใช้ตัวกรองกับนโยบายของคุณและเชื่อมโยงนโยบายกับหน่วยขององค์กรที่คุณต้องการ

ก่อนใช้ Security Baseline กับคอมพิวเตอร์ของผู้ใช้ ให้ตรวจสอบการตั้งค่าที่แนะนำอย่างละเอียดและนำไปใช้กับ OU กับผู้ใช้ทดสอบหรือคอมพิวเตอร์ก่อน หากจำเป็น คุณสามารถปิดใช้งานการตั้งค่าบางอย่างที่แนะนำโดย Security Baseline หลังจากทดสอบการตั้งค่าพื้นฐานความปลอดภัยบนคอมพิวเตอร์ทดสอบเรียบร้อยแล้ว คุณจะนำไปใช้กับคอมพิวเตอร์/เซิร์ฟเวอร์ทั้งหมดในโดเมนของคุณได้

Security Baseline มีการตั้งค่าหลายสิบหรือหลายร้อยรายการ เราไม่สามารถพูดถึงพวกเขาในบทความเดียว ลองพิจารณาการตั้งค่าความปลอดภัยที่เราได้กล่าวถึงในบทความอื่นๆ บน woshub.com:

- การจัดการกฎการเริ่มต้นและการติดตั้งโปรแกรม:AppLocker (นโยบายการจำกัดซอฟต์แวร์), UAC และตัวติดตั้ง Windows

- นโยบายรหัสผ่านโดเมนและการปิดบัญชี

- ข้อจำกัดของบัญชีที่ได้รับสิทธิพิเศษ

- ข้อจำกัดการเข้าถึงแบบไม่ระบุชื่อ

- การตั้งค่านโยบายการตรวจสอบเพื่อรับข้อมูลเกี่ยวกับเหตุการณ์ทั้งหมดและประวัติการเข้าสู่ระบบของผู้ใช้

- การป้องกันหน่วยความจำ LSA

- การเข้าถึงอุปกรณ์ต่อพ่วง (รวมถึงนโยบายการติดตั้งเครื่องพิมพ์และ USB)

- ปิดการใช้งานโปรโตคอล NetBIOS และ NTLM

- การตั้งค่าความช่วยเหลือระยะไกล การเชื่อมต่อเงา การหมดเวลา RDS, CredSSP Oracle Remediation

- นโยบายการดำเนินการของ PowerShell

- การกำหนดค่าการรายงานข้อผิดพลาดของ Windows

- การจัดการกฎไฟร์วอลล์ Windows

- การตั้งค่า WinRM

- ปิดการใช้งานบัญชีผู้ดูแลระบบในตัว

- นโยบายเส้นทาง UNC ที่เข้มงวดขึ้น

- ปิดการใช้งาน SMBv1

อนุญาตให้เรียกใช้สคริปต์ที่ไม่ได้ลงนาม:

Set-ExecutionPolicy -Scope Process Unrestricted

ใช้นโยบาย:Baseline-LocalInstall.ps1 -Win10NonDomainJoined

การตั้งค่า Microsoft Security Baseline สามารถปรับปรุงความปลอดภัยของโครงสร้างพื้นฐาน Windows ของคุณและช่วยให้แน่ใจว่าการตั้งค่าเดียวกันนี้ใช้กับคอมพิวเตอร์ทุกเครื่อง (รวมถึงเครื่องใหม่) ในเครือข่ายองค์กรของคุณ