คุณสามารถใช้ Active Directory เพื่อจัดเก็บข้อมูลสำรองของคีย์การกู้คืน BitLocker (รหัสผ่าน) จากคอมพิวเตอร์ไคลเอนต์ได้อย่างปลอดภัย จะสะดวกมากถ้าคุณมีผู้ใช้หลายคนที่ใช้ BitLocker เพื่อเข้ารหัสข้อมูลของพวกเขา คุณสามารถกำหนดค่านโยบายกลุ่มในโดเมนของคุณ เพื่อที่ว่าเมื่อเข้ารหัสไดรฟ์ใดๆ ด้วย BitLocker คอมพิวเตอร์จะบันทึกคีย์การกู้คืนในบัญชีออบเจ็กต์คอมพิวเตอร์ใน AD (เช่น การจัดเก็บรหัสผ่านผู้ดูแลระบบคอมพิวเตอร์ในพื้นที่ที่สร้างโดยใช้ LAPS)

ในการกำหนดค่าการจัดเก็บคีย์ BitLocker ใน Active Directory โครงสร้างพื้นฐานของคุณต้องเป็นไปตามข้อกำหนดต่อไปนี้:

- คอมพิวเตอร์ไคลเอนต์ที่ใช้ Windows 10 หรือ Windows 8.1 พร้อมรุ่น Pro และ Enterprise

- เวอร์ชันสคีมาโฆษณา:Windows Server 2012 หรือสูงกว่า

- ไฟล์ GPO ADMX ของคุณต้องได้รับการอัปเดตเป็นเวอร์ชันล่าสุด

สารบัญ:

- วิธีกำหนดค่านโยบายกลุ่มเพื่อจัดเก็บคีย์การกู้คืน BitLocker ในโฆษณา

- วิธีการดูและจัดการคีย์การกู้คืน BitLocker ใน Active Directory

จะกำหนดค่านโยบายกลุ่มเพื่อจัดเก็บคีย์การกู้คืน BitLocker ในโฆษณาได้อย่างไร

หากต้องการบันทึก (สำรอง) คีย์การกู้คืน BitLocker ลงในโดเมน Active Directory โดยอัตโนมัติ คุณต้องกำหนดค่า GPO พิเศษ

- เปิดคอนโซลการจัดการนโยบายกลุ่มโดเมน (

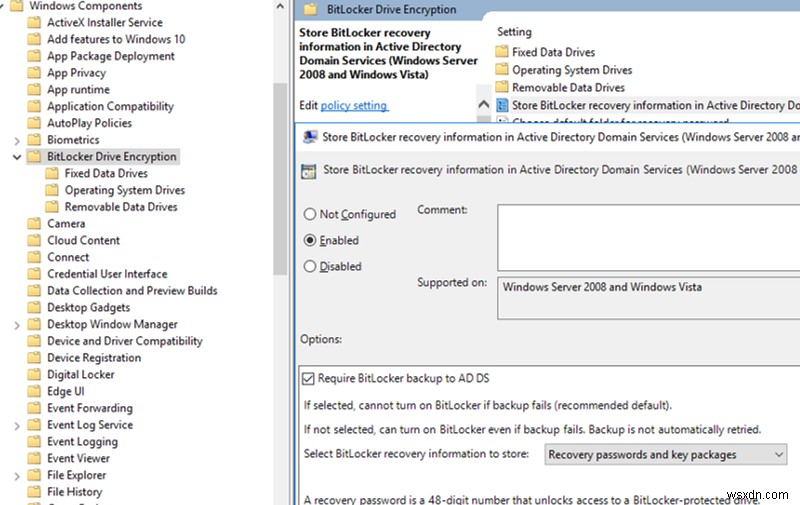

gpmc.msc) สร้าง GPO ใหม่และเชื่อมโยงไปยัง OU กับคอมพิวเตอร์ที่คุณต้องการเปิดใช้งานการบันทึกคีย์ BitLocker อัตโนมัติใน AD - ไปที่ การกำหนดค่าคอมพิวเตอร์ -> เทมเพลตการดูแลระบบ -> ส่วนประกอบของ Windows -> การเข้ารหัสไดรฟ์ด้วย BitLocker;

- เปิดใช้งาน จัดเก็บข้อมูลการกู้คืน BitLocker ใน Active Directory Domain Services นโยบายด้วยการตั้งค่าต่อไปนี้:ต้องการ BitLocker สำรองไปยัง AD DS และ เลือกข้อมูลการกู้คืน BitLocker เพื่อจัดเก็บ:รหัสผ่านการกู้คืนและแพ็คเกจคีย์

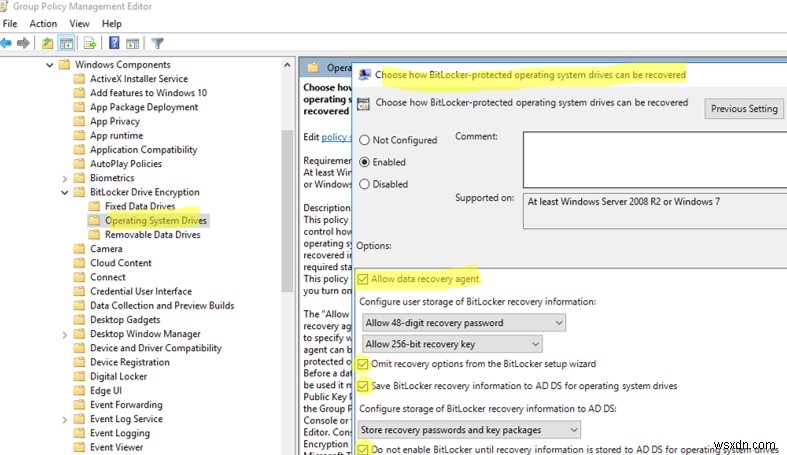

- จากนั้นไปที่ Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> BitLocker Drive Encryption -> Operating System Drives และเปิดใช้งานนโยบาย เลือกวิธีกู้คืนไดรฟ์ระบบปฏิบัติการที่มีการป้องกันด้วย BitLocker . โปรดทราบว่าขอแนะนำให้ตรวจสอบ อย่าเปิดใช้งาน BitLocker จนกว่าข้อมูลการกู้คืนจะถูกเก็บไว้ใน AD DS สำหรับไดรฟ์ระบบปฏิบัติการ . หากคุณเลือกตัวเลือกนี้ BitLocker จะไม่เริ่มการเข้ารหัสไดรฟ์จนกว่าคอมพิวเตอร์จะบันทึกคีย์การกู้คืนใหม่ใน AD (หากคุณเป็นผู้ใช้มือถือ คุณจะต้องรอการเชื่อมต่อครั้งต่อไปกับเครือข่ายโดเมน)

- ในกรณีของเรา การบันทึกคีย์ BitLocker อัตโนมัติจะเปิดใช้งานสำหรับไดรฟ์ระบบปฏิบัติการ หากคุณต้องการบันทึกคีย์การกู้คืน BitLocker สำหรับอุปกรณ์สื่อภายนอกหรือไดรฟ์อื่นๆ ให้กำหนดค่านโยบายที่คล้ายกันในส่วน GPO เหล่านี้:ไดรฟ์ข้อมูลที่แก้ไขแล้ว และ ไดรฟ์ข้อมูลแบบถอดได้;

- อัปเดตการตั้งค่า Group Policy ในไคลเอ็นต์:

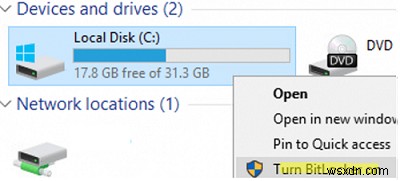

gpupdate /force - เข้ารหัสไดรฟ์ระบบของคอมพิวเตอร์ที่ใช้ Windows 10 Pro โดยใช้ BitLocker (เปิด BitLocker );

- Windows 10 จะบันทึกคีย์การกู้คืน BitLocker สำหรับคอมพิวเตอร์ใน Active Directory และเข้ารหัสไดรฟ์ คุณอาจมีรหัสผ่านการกู้คืน BitLocker หลายรหัสสำหรับคอมพิวเตอร์เครื่องเดียว (เช่น สำหรับอุปกรณ์ที่ถอดออกได้หลายชุด)

หากดิสก์คอมพิวเตอร์ถูกเข้ารหัสโดยใช้ BitLocker แล้ว คุณสามารถซิงค์ใน AD ได้ด้วยตนเอง รันคำสั่ง:

manage-bde -protectors -get c:

คัดลอก รหัสรหัสผ่านที่เป็นตัวเลข ค่า (เช่น 22A6A1F0-1234-2D21-AF2B-7123211335047 )

เรียกใช้คำสั่งด้านล่างเพื่อบันทึกคีย์การกู้คืนไปยังบัญชี AD ของคอมพิวเตอร์เครื่องปัจจุบัน:

manage-bde -protectors -adbackup C: -id {22A6A1F0-1234-2D21-AF2B-7123211335047}

คุณจะเห็นข้อความนี้:

Recovery information was successfully backed up to Active Directoryหรือคุณสามารถสำรองคีย์การกู้คืน BitLocker สำหรับไดรฟ์ระบบของคุณไปยัง Active Directory โดยใช้ PowerShell:

BackupToAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId ((Get-BitLockerVolume -MountPoint $env:SystemDrive ).KeyProtector | where {$_.KeyProtectorType -eq "RecoveryPassword" }).KeyProtectorId

จะดูและจัดการคีย์การกู้คืน BitLocker ใน Active Directory ได้อย่างไร

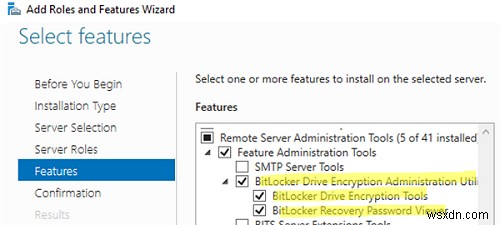

ในการจัดการคีย์การกู้คืน BitLocker จากสแน็ปอินผู้ใช้ Active Directory และคอมพิวเตอร์ (ADUC, dsa.msc ) คุณต้องติดตั้ง Remote Server Administration Tools (RSAT)

ใน Windows Server คุณสามารถติดตั้ง ยูทิลิตี้การจัดการการเข้ารหัสลับไดรฟ์ด้วย BitLocker ฟีเจอร์โดยใช้ตัวจัดการเซิร์ฟเวอร์ (ประกอบด้วย BitLocker Drive Encryption Tools และ BitLocker Recovery Password Viewer)

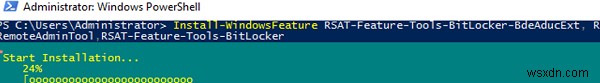

หรือคุณสามารถติดตั้งคุณลักษณะ Windows Server เหล่านี้โดยใช้ PowerShell:

Install-WindowsFeature RSAT-Feature-Tools-BitLocker-BdeAducExt, RSAT-Feature-Tools-BitLocker-RemoteAdminTool, RSAT-Feature-Tools-BitLocker

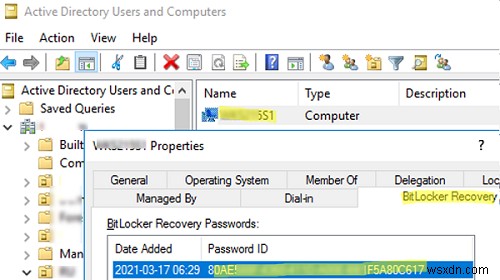

ตอนนี้ หากคุณเปิดคุณสมบัติของคอมพิวเตอร์ใดๆ ในคอนโซล ADUC คุณจะเห็น การกู้คืน BitLocker ใหม่ แท็บ

คุณสามารถดูเวลาที่สร้างรหัสผ่าน รับรหัสรหัสผ่านและคีย์การกู้คืน BitLocker ได้ที่นี่

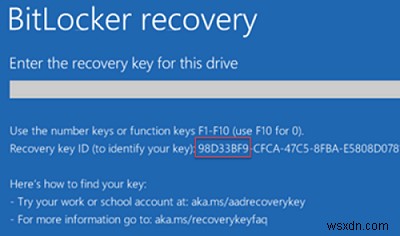

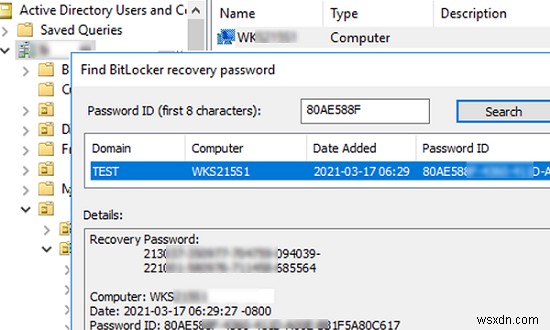

จากนั้น หากผู้ใช้ลืมรหัสผ่าน BitLocker เขาจะบอกผู้ดูแลระบบได้ 8 สัญลักษณ์แรกของคีย์การกู้คืนที่แสดงบนหน้าจอคอมพิวเตอร์ และผู้ดูแลระบบสามารถค้นหาคีย์การกู้คืนของคอมพิวเตอร์ใน ADUC ได้โดยใช้ การดำเนินการ —> ค้นหารหัสผ่านการกู้คืน BitLocker และแจ้งให้ผู้ใช้ทราบ รหัสผ่านการกู้คืน (ตัวเลข 48 หลัก) จะช่วยในการปลดล็อกไดรฟ์ที่มีการป้องกันด้วย Bitlocker

ตามค่าเริ่มต้น เฉพาะผู้ดูแลระบบโดเมนเท่านั้นที่สามารถดูคีย์การกู้คืน BitLocker ใน Active Directory คุณสามารถมอบสิทธิ์ในการดูคีย์การกู้คืน BitLocker ใน OU เฉพาะให้กับกลุ่มผู้ใช้ใดๆ ในการดำเนินการ ให้มอบสิทธิ์ในการดู msFVE-RecoveryInformation ค่าแอตทริบิวต์

ดังนั้น ในบทความนี้ เราได้แสดงวิธีกำหนดค่าการสำรองข้อมูลอัตโนมัติของคีย์การกู้คืน BitLocker ใน Active Directory หากผู้ใช้ลืมรหัสผ่าน BitLocker คุณสามารถรับรหัสผ่านและกู้คืนการเข้าถึงข้อมูลในอุปกรณ์ของผู้ใช้ได้

หากพื้นที่ข้อมูลระบบ BitLocker ของฮาร์ดไดรฟ์เสียหาย คุณสามารถลองถอดรหัสข้อมูลตามบทความนี้