เวอร์ชันของ Active Directory ใน Windows Server 2016 นำเสนอคุณลักษณะที่น่าสนใจที่ช่วยให้คุณสามารถเพิ่มผู้ใช้ในกลุ่มความปลอดภัย AD ได้ชั่วคราว คุณลักษณะนี้เรียกว่า การเป็นสมาชิกกลุ่มชั่วคราว (ตามเวลา) . คุณสามารถใช้คุณลักษณะนี้เมื่อคุณต้องการให้สิทธิ์แก่ผู้ใช้ชั่วคราวตามการเป็นสมาชิกกลุ่มความปลอดภัย AD หลังจากเวลาที่กำหนด ผู้ใช้จะถูกลบออกจากกลุ่มความปลอดภัยโดยอัตโนมัติ (โดยไม่มีการแทรกแซงของผู้ดูแลระบบ)

ในการใช้การเป็นสมาชิกกลุ่มชั่วคราว คุณต้องเปิดใช้งาน คุณสมบัติการจัดการการเข้าถึงที่มีสิทธิพิเศษ ในฟอเรสต์ Active Directory ของคุณ เช่นเดียวกับ AD Recycle Bin (ซึ่งอนุญาตให้คุณกู้คืนอ็อบเจ็กต์ที่ถูกลบ) คุณไม่สามารถปิดการใช้งาน PAM หลังจากที่เปิดใช้งานแล้ว

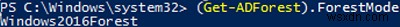

ตรวจสอบให้แน่ใจว่าฟอเรสต์ AD ของคุณทำงานที่ระดับฟังก์ชันฟอเรสต์ Windows Server 2016 (หรือสูงกว่า):

(Get-ADForest).ForestMode

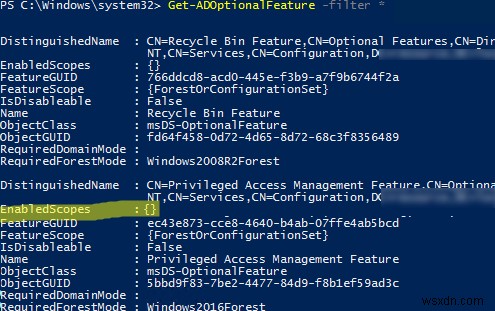

ตรวจสอบว่าเปิดใช้งานฟีเจอร์ Privileged Access Management ในฟอเรสต์ปัจจุบันโดยใช้คำสั่งจากโมดูล AD PowerShell หรือไม่:

Get-ADOptionalFeature -filter "name -eq 'privileged access management feature'"

เราต้องการค่าของ EnableScopes พารามิเตอร์. ว่างเปล่าในตัวอย่างของเรา หมายความว่าไม่ได้เปิดใช้งานคุณสมบัติการจัดการการเข้าถึงแบบมีสิทธิพิเศษสำหรับฟอเรสต์นี้

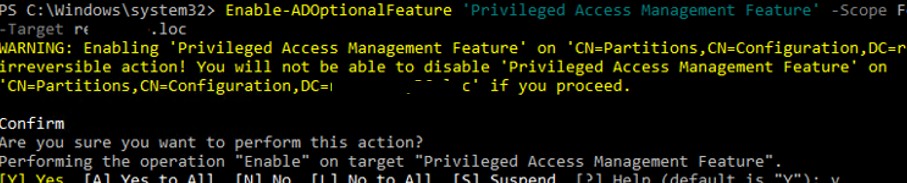

หากต้องการเปิดใช้งาน ให้ใช้ Enable-ADOptionalFeature คำสั่ง และระบุชื่อฟอเรสต์ของคุณเป็นหนึ่งในอาร์กิวเมนต์:

Enable-ADOptionalFeature 'Privileged Access Management Feature' -Scope ForestOrConfigurationSet -Target contoso.com

Enable-ADOptionalFeature: The SMO role ownership could not be verified because its directory partition has not replicated successfully with at least one replication partner ” ปรากฏขึ้นเมื่อรันคำสั่ง ตรวจสอบสถานะของตัวควบคุมโดเมนและการจำลองแบบ AD และความพร้อมใช้งานของเจ้าของบทบาท FSMO บังคับการจำลองแบบ AD ด้วยตนเอง

เรียกใช้คำสั่ง Get-ADOptionalFeature -filter "name -eq 'privileged access management feature'" | select EnabledScopes และตรวจสอบว่าช่อง EnableScopes ไม่ว่างเปล่า

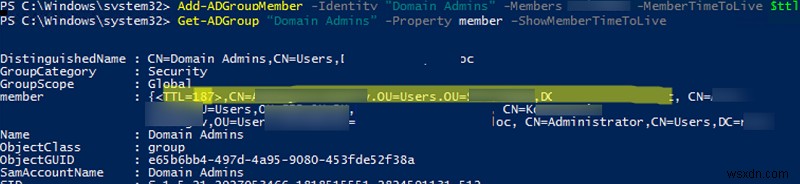

dsa.msc ) ไม่รองรับ หลังจากเปิดใช้งาน PAM แล้ว คุณสามารถลองเพิ่มผู้ใช้ในกลุ่มโฆษณาโดยใช้อาร์กิวเมนต์พิเศษ MemberTimeToLive ของ Add-ADGroupMember cmdlet สะดวกในการตั้งช่วงเวลา (TTL) โดยใช้ New-TimeSpan cmdlet สมมติว่าคุณต้องการเพิ่มผู้ใช้ test1 ไปที่ Domain Admins กลุ่มเป็นเวลา 15 นาที:

$ttl = New-TimeSpan -Minutes 5

Add-ADGroupMember -Identity "Domain Admins" -Members test1 -MemberTimeToLive $ttl

คุณสามารถตรวจสอบเวลาที่ผู้ใช้จะเป็นสมาชิกกลุ่มได้โดยใช้ Get-ADGroup cmdlet:Get-ADGroup 'Domain Admins' -Property member –ShowMemberTimeToLive

ในผลลัพธ์ของคำสั่ง คุณจะเห็นรายการเช่น <TTL=187,CN=test1,CN=Users,DC=woshub,DC=loc> สำหรับสมาชิกในกลุ่ม ค่า TTL จะแสดงเป็นวินาที ซึ่งหมายความว่ามีการเพิ่มผู้ใช้รายนี้ในกลุ่ม Domain Admins ชั่วคราว หลังจาก 187 วินาที เขาจะถูกลบออกจากกลุ่มโดยอัตโนมัติ

ตั๋ว Kerberos ของผู้ใช้จะหมดอายุด้วย การดำเนินการนี้เกิดขึ้นเนื่องจากการที่ KDC ออกตั๋วด้วยอายุการใช้งานเท่ากับค่า TTL ที่น้อยที่สุดสำหรับผู้ใช้ที่มีการเป็นสมาชิกชั่วคราวในกลุ่มโฆษณา

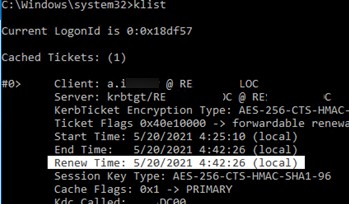

คุณสามารถตรวจสอบเวลาต่ออายุตั๋ว Kerberos ครั้งถัดไปได้ด้วยคำสั่ง:

klist

เวลาของการต่ออายุตั๋ว TGT ครั้งถัดไปจะแสดงในเวลาต่ออายุ พารามิเตอร์

ก่อนหน้านี้ เราได้แสดงวิธีใช้ klist เพื่อรีเฟรชการเป็นสมาชิกกลุ่ม AD โดยไม่ต้องออกจากระบบ

นอกจากนี้ ในโฆษณา (ที่มีระดับการทำงานของฟอเรสต์ Windows2003Fores หรือใหม่กว่า) คุณสามารถสร้างกลุ่มโฆษณาชั่วคราวได้ สำหรับกลุ่มดังกล่าว ไดนามิกออบเจกต์ ใช้คลาส การลบกลุ่มดังกล่าวโดยอัตโนมัติดำเนินการโดยกระบวนการรวบรวมขยะของ Active Directory

ตัวอย่างเช่น เพื่อสร้างกลุ่มชั่วคราวที่จะถูกลบโดยอัตโนมัติหลังจากผ่านไปหนึ่งเดือน (2592000 = 31 * 24 * 60 * 60 ) ใช้สคริปต์ PowerShell ต่อไปนี้:

$OU = [adsi]"LDAP://OU=Groups,OU=Munich,OU=DE,DC=woshub,DC=loc"

$Group = $OU.Create("group","cn=MUN-FS01_Public_tmp")

$Group.PutEx(2,"objectClass",@("dynamicObject","group"))

$Group.Put("entryTTL","2678400")

$Group.SetInfo()

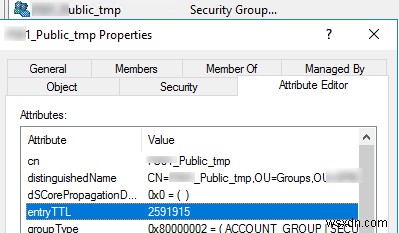

เปิดแอตทริบิวต์กลุ่มในคอนโซล ADUC ให้ความสนใจกับ รายการTTL คุณลักษณะ. ระบุจำนวนวินาทีที่กลุ่มโฆษณานี้จะถูกลบออก

ก่อนหน้านี้ ในการปรับใช้การเป็นสมาชิกกลุ่ม AD ชั่วคราว คุณต้องใช้วัตถุไดนามิก สคริปต์และงานที่กำหนดเวลาต่างกัน หรือระบบที่ค่อนข้างซับซ้อน (Microsoft Forefront Identity Manager เป็นต้น) ตอนนี้ใน Windows Server 2016/2019 ฟีเจอร์แสนสะดวกนี้พร้อมให้ใช้งานทันที