ไม่แนะนำให้ใช้บัญชีท้องถิ่น (รวมถึงผู้ดูแลระบบภายใน) เพื่อเข้าถึงคอมพิวเตอร์เครื่องอื่นผ่านเครือข่ายในสภาพแวดล้อม Active Directory ด้วยเหตุผลหลายประการ ชื่อผู้ใช้และรหัสผ่านของผู้ดูแลระบบภายในเครื่องเดียวกันมักใช้กับคอมพิวเตอร์หลายเครื่อง ซึ่งอาจทำให้อุปกรณ์หลายเครื่องมีความเสี่ยงหากคอมพิวเตอร์เครื่องเดียวถูกบุกรุก (ส่งผ่านแฮช ภัยคุกคามการโจมตี) นอกจากนี้ การเข้าถึงทรัพยากรเครือข่ายด้วยบัญชีท้องถิ่นนั้นยากต่อการกำหนดตัวตนและตรวจสอบจากส่วนกลาง เนื่องจากเหตุการณ์ดังกล่าวไม่ได้บันทึกไว้ในตัวควบคุมโดเมน AD

เพื่อลดความเสี่ยง ผู้ดูแลระบบสามารถเปลี่ยนชื่อบัญชีผู้ดูแลระบบ Windows เริ่มต้นในเครื่องได้ หากต้องการเปลี่ยนรหัสผ่านผู้ดูแลระบบภายในเครื่องคอมพิวเตอร์ทุกเครื่องในโดเมนเป็นประจำ คุณสามารถใช้เครื่องมือ MS LAPS (โซลูชันรหัสผ่านผู้ดูแลระบบภายใน) แต่โซลูชันเหล่านี้ไม่สามารถแก้ปัญหาการจำกัดการเข้าถึงเครือข่ายสำหรับบัญชีผู้ใช้ในเครื่องทั้งหมดได้ เนื่องจากมีบัญชีในเครื่องมากกว่าหนึ่งบัญชี

คุณสามารถจำกัดการเข้าถึงเครือข่ายสำหรับบัญชีท้องถิ่นโดยใช้ ปฏิเสธการเข้าถึงคอมพิวเตอร์เครื่องนี้จากเครือข่าย นโยบาย. แต่นโยบายนี้กำหนดให้แสดงรายการบัญชีทั้งหมดที่จำเป็นต้องถูกปฏิเสธการเข้าถึงเครือข่ายไปยังคอมพิวเตอร์อย่างชัดแจ้ง

ใน Windows 8.1 และ Windows Server 2012 R2 มีกลุ่มความปลอดภัยใหม่สองกลุ่มที่เป็นที่รู้จักซึ่งมี SID ใหม่ปรากฏขึ้น รายการหนึ่งรวมถึงผู้ใช้ในพื้นที่ทั้งหมด และรายการที่สองรวมถึงผู้ดูแลระบบในพื้นที่ทั้งหมด

| S-1-5-113 | NT AUTHORITY\บัญชีท้องถิ่น | บัญชีในเครื่องทั้งหมด |

| S-1-5-114 | NT AUTHORITY\Local account และสมาชิกของกลุ่ม Administrators | บัญชีในเครื่องทั้งหมดที่มีสิทธิ์ของผู้ดูแลระบบ |

ตอนนี้ ในการจำกัดการเข้าถึงสำหรับบัญชีท้องถิ่น คุณสามารถใช้ SID ทั่วไปได้

กลุ่มเหล่านี้ถูกเพิ่มลงในโทเค็นเพื่อการเข้าถึงของผู้ใช้ในระหว่างการเข้าสู่ระบบคอมพิวเตอร์ภายใต้บัญชีภายในเครื่อง

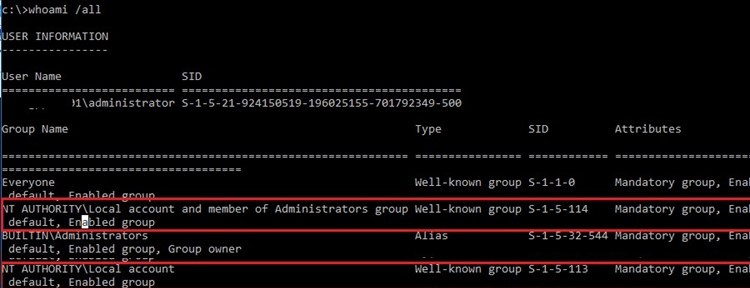

เพื่อให้แน่ใจว่าใน Windows 10/Windows Server 2016 บัญชีผู้ดูแลระบบภายในของคุณได้รับการกำหนดกลุ่มความปลอดภัยใหม่สองกลุ่ม (NT AUTHORITY\Local account (SID S-1-5-113) และ NT AUTHORITY\Local account and member of Administrators group (SID S-1-5-114) ) เรียกใช้คำสั่ง:

Whoami /all

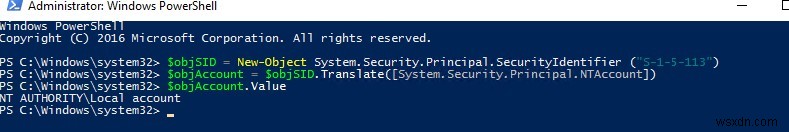

คุณสามารถตรวจสอบว่ากลุ่มความปลอดภัยเหล่านี้มีอยู่ในอุปกรณ์ Windows ของคุณหรือไม่โดยใช้ SID โดยใช้สคริปต์ PowerShell ต่อไปนี้:

$objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$objAccount = $objSID.Translate([System.Security.Principal.NTAccount])

$objAccount.Value

หากสคริปต์ส่งคืน บัญชี NT Authority\Local จากนั้นกลุ่มในเครื่องนี้ (ที่มี S-1-5-113 SID) จะมีอยู่ในคอมพิวเตอร์ของคุณ

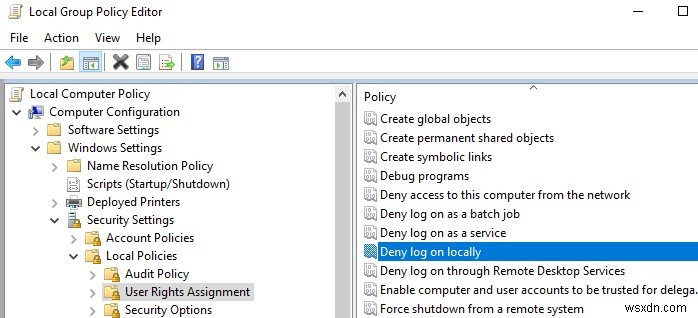

เพื่อบล็อกการเข้าถึงเครือข่ายระยะไกลภายใต้บัญชีผู้ใช้ภายในที่มี SID เหล่านี้ในโทเค็น คุณสามารถใช้การตั้งค่าจากส่วน GPO การกำหนดค่าคอมพิวเตอร์ -> การตั้งค่า Windows -> การตั้งค่าความปลอดภัย -> นโยบายท้องถิ่น -> การกำหนดสิทธิ์ของผู้ใช้ .

ปฏิเสธการเข้าถึงเดสก์ท็อประยะไกล (RDP) สำหรับผู้ใช้และผู้ดูแลระบบภายในเครื่อง

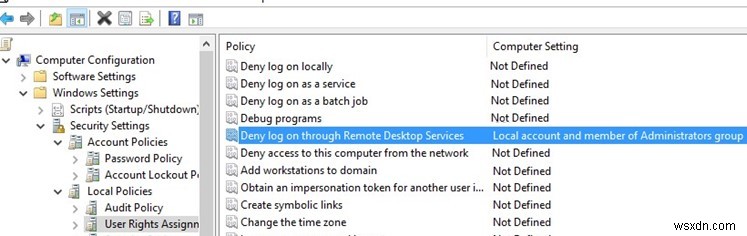

ปฏิเสธการเข้าสู่ระบบผ่านบริการเดสก์ท็อประยะไกล นโยบายอนุญาตให้คุณระบุผู้ใช้และกลุ่มที่ถูกปฏิเสธอย่างชัดเจนในการเข้าสู่ระบบคอมพิวเตอร์จากระยะไกลผ่านเดสก์ท็อประยะไกล คุณสามารถปฏิเสธการเข้าถึง RDP ไปยังคอมพิวเตอร์สำหรับบัญชีในเครื่องและบัญชีโดเมน

โดยค่าเริ่มต้น การเข้าถึง RDP บน Windows จะได้รับอนุญาตสำหรับ ผู้ดูแลระบบ และสมาชิกของผู้ใช้เดสก์ท็อประยะไกล กลุ่ม.ถ้าคุณต้องการจำกัดการเชื่อมต่อ RDP สำหรับผู้ใช้ภายในเท่านั้น (รวมถึงผู้ดูแลระบบภายใน) ให้เปิดตัวแก้ไข GPO ในเครื่อง gpedit.msc (ถ้าคุณต้องการใช้การตั้งค่าเหล่านี้กับคอมพิวเตอร์ในโดเมน Active Directory ให้ใช้โดเมน Group Policy Editor – gpmc ปริญญาโท) ไปที่ส่วน GPO การกำหนดสิทธิ์ผู้ใช้ และแก้ไข ปฏิเสธการเข้าสู่ระบบผ่านบริการเดสก์ท็อประยะไกล นโยบาย

เพิ่มกลุ่มความปลอดภัยภายใน "บัญชีภายในและสมาชิกของกลุ่มผู้ดูแลระบบ" และ "บัญชีภายใน" ให้กับนโยบาย อัปเดตการตั้งค่านโยบายกลุ่มในเครื่องโดยใช้คำสั่ง:gpupdate /force .

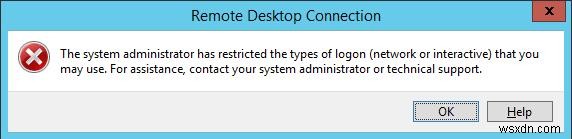

ตอนนี้ หากคุณพยายามเชื่อมต่อกับคอมพิวเตอร์ของคุณภายใต้ผู้ใช้ภายในผ่าน RDP ข้อผิดพลาดจะปรากฏขึ้น:

To sign in remotely, you need the right to sign in through Remote Desktop Services. By default, members of the Remote Desktop Users group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from the Remote Desktop Users group, you need to be granted this right manually.

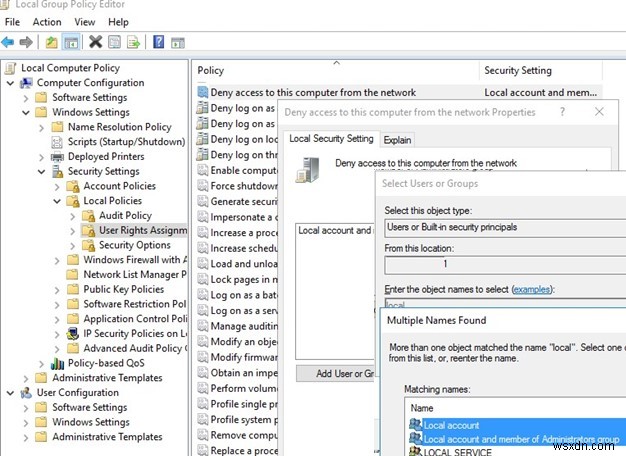

ปฏิเสธการเข้าถึงคอมพิวเตอร์จากเครือข่าย

คุณสามารถปฏิเสธการเข้าถึงเครือข่ายไปยังคอมพิวเตอร์ภายใต้ข้อมูลประจำตัวในเครื่องได้ด้วยการปฏิเสธการเข้าถึงคอมพิวเตอร์เครื่องนี้จากเครือข่าย นโยบาย

เพิ่มกลุ่มท้องถิ่น “บัญชีท้องถิ่น” และ “บัญชีท้องถิ่นและสมาชิกของกลุ่มผู้ดูแลระบบ” ไปที่ ปฏิเสธการเข้าถึงคอมพิวเตอร์เครื่องนี้จากเครือข่าย นโยบาย. นอกจากนี้ คุณควรปฏิเสธการเข้าถึงและการเข้าถึงแบบไม่เปิดเผยตัวตนภายใต้บัญชีผู้เยี่ยมชมเสมอ

สำหรับสภาพแวดล้อมของโดเมน เราขอแนะนำให้คุณใช้ ปฏิเสธการเข้าถึงคอมพิวเตอร์เครื่องนี้จากเครือข่าย นโยบายที่จะบล็อกการเข้าถึงเวิร์กสเตชันและเซิร์ฟเวอร์ของสมาชิกโดเมนโดยสมบูรณ์ภายใต้บัญชีจาก ผู้ดูแลระบบโดเมน และ ผู้ดูแลระบบองค์กร กลุ่มรักษาความปลอดภัย บัญชีเหล่านี้ควรใช้เพื่อเข้าถึงตัวควบคุมโดเมนเท่านั้น ซึ่งจะช่วยลดความเสี่ยงในการจับแฮชบัญชีผู้ดูแลระบบ (สิทธิพิเศษ) และการยกระดับสิทธิ์

หลังจากใช้นโยบายแล้ว คุณจะไม่สามารถเชื่อมต่อกับคอมพิวเตอร์เครื่องนี้จากระยะไกลผ่านเครือข่ายภายใต้บัญชี Windows ในพื้นที่ได้ เมื่อพยายามเชื่อมต่อกับโฟลเดอร์เครือข่ายที่ใช้ร่วมกันหรือแมปไดรฟ์เครือข่ายจากคอมพิวเตอร์เครื่องนี้ภายใต้บัญชีท้องถิ่น ข้อผิดพลาดจะปรากฏขึ้น:

Microsoft Windows Network: Logon failure: the user has not been granted the requested logon type at this computers.

เมื่อพยายามสร้างการเชื่อมต่อเดสก์ท็อประยะไกลภายใต้บัญชีผู้ดูแลระบบภายใน (.\administrator ) ข้อความแสดงข้อผิดพลาดปรากฏขึ้น

The system administrator has restricted the types of logon (network or interactive) that you may use. For assistance, contact your system administrator or technical support.

ปฏิเสธไม่ให้ผู้ใช้ลงชื่อเข้าใช้ Windows 10

การใช้ ปฏิเสธการเข้าสู่ระบบในเครื่อง นโยบาย คุณยังสามารถจำกัดการเข้าสู่ระบบแบบโต้ตอบกับคอมพิวเตอร์/เซิร์ฟเวอร์ภายใต้บัญชี Windows ในเครื่องได้ ไปที่ GPO การกำหนดสิทธิ์ผู้ใช้ ส่วน แก้ไข ปฏิเสธการเข้าสู่ระบบในเครื่อง นโยบาย. เพิ่มกลุ่มความปลอดภัยในพื้นที่ที่จำเป็นเข้าไป

โปรดใช้ความระมัดระวังเป็นพิเศษในการปฏิเสธการตั้งค่านโยบายกลุ่ม หากกำหนดค่าไม่ถูกต้อง คุณอาจสูญเสียการเข้าถึงคอมพิวเตอร์ วิธีสุดท้ายคือ คุณสามารถรีเซ็ตการตั้งค่า GPO ในพื้นที่ได้เช่นนี้

ตอนนี้ ถ้าผู้ใช้หรือผู้ดูแลระบบพยายามเข้าสู่ระบบคอมพิวเตอร์โดยใช้บัญชีท้องถิ่น ข้อความจะปรากฏขึ้น

The sign-in method you are trying to use isn’t allowed. For more info, contact your network administrator.

ดังนั้น คุณสามารถปฏิเสธการเข้าถึงเครือข่ายภายใต้บัญชี Windows ในเครื่องไปยังคอมพิวเตอร์และเซิร์ฟเวอร์ที่เป็นสมาชิกโดเมน และเพิ่มความปลอดภัยให้กับสภาพแวดล้อมขององค์กร