แฮ็กเกอร์ใช้รูทคิทเพื่อซ่อนมัลแวร์ที่แฝงตัวอยู่และตรวจไม่พบภายในอุปกรณ์ของคุณ ซึ่งจะขโมยข้อมูลหรือทรัพยากรอย่างเงียบๆ บางครั้งในช่วงหลายปีที่ผ่านมา นอกจากนี้ยังสามารถใช้ในรูปแบบคีย์ล็อกเกอร์ซึ่งการกดแป้นพิมพ์และการสื่อสารของคุณจะถูกสอดส่องโดยให้ข้อมูลความเป็นส่วนตัวแก่ผู้ชม

วิธีการแฮ็กแบบเฉพาะเจาะจงนี้มีความเกี่ยวข้องมากกว่าก่อนปี 2549 ก่อนที่ Microsoft Vista จะกำหนดให้ผู้จำหน่ายต้องเซ็นโปรแกรมควบคุมคอมพิวเตอร์ทั้งหมดแบบดิจิทัล Kernel Patch Protection (KPP) ทำให้ผู้เขียนมัลแวร์เปลี่ยนวิธีการโจมตีของตน และเมื่อเร็วๆ นี้ รูทคิตกลับมาได้รับความสนใจอีกครั้งจากการดำเนินการฉ้อโกงโฆษณาของ Zacinlo ในปี 2018

รูทคิทก่อนการออกเดทปี 2549 ทั้งหมดนั้นใช้ระบบปฏิบัติการโดยเฉพาะ สถานการณ์ Zacinlo ซึ่งเป็นรูทคิตจากตระกูลมัลแวร์ Detrahere ทำให้เรามีสิ่งที่เป็นอันตรายมากขึ้นในรูปแบบของรูทคิตที่ใช้เฟิร์มแวร์ ไม่ว่ารูทคิทจะมีเพียงประมาณหนึ่งเปอร์เซ็นต์ของมัลแวร์ทั้งหมดที่พบในแต่ละปี

อย่างไรก็ตาม เนื่องจากอันตรายที่อาจเกิดขึ้นได้ จึงควรทำความเข้าใจว่าการตรวจจับรูทคิตที่อาจแทรกซึมระบบของคุณไปแล้วนั้นทำงานอย่างไร

การตรวจจับรูทคิทใน Windows 10 (เชิงลึก)

Zacinlo เล่นจริงมาเกือบหกปีก่อนที่จะถูกค้นพบโดยมีเป้าหมายเป็นแพลตฟอร์ม Windows 10 คอมโพเนนต์รูทคิตสามารถกำหนดค่าได้สูงและป้องกันตัวเองจากกระบวนการที่ถือว่าเป็นอันตรายต่อฟังก์ชันการทำงาน และสามารถสกัดกั้นและถอดรหัสการสื่อสาร SSL ได้

มันจะเข้ารหัสและจัดเก็บข้อมูลการกำหนดค่าทั้งหมดไว้ใน Windows Registry และในขณะที่ Windows กำลังปิดตัวลง ให้เขียนตัวเองใหม่จากหน่วยความจำไปยังดิสก์โดยใช้ชื่ออื่น และอัปเดตรีจิสตรีคีย์ สิ่งนี้ช่วยหลบเลี่ยงการตรวจจับโดยซอฟต์แวร์ป้องกันไวรัสมาตรฐานของคุณ

นี่แสดงให้เห็นว่าซอฟต์แวร์ป้องกันไวรัสหรือมัลแวร์มาตรฐานไม่เพียงพอสำหรับการตรวจจับรูทคิท แม้ว่าจะมีโปรแกรมป้องกันมัลแวร์ระดับบนสุดบางโปรแกรมที่จะเตือนคุณถึงข้อสงสัยเกี่ยวกับการโจมตีของรูทคิต

คุณสมบัติหลัก 5 ประการของซอฟต์แวร์ป้องกันไวรัสที่ดี

โปรแกรมแอนตี้ไวรัสที่เด่นๆ ส่วนใหญ่ในปัจจุบันจะใช้วิธีการทั้งหมด 5 วิธีในการตรวจหารูทคิท

- การวิเคราะห์ตามลายเซ็น – ซอฟต์แวร์ป้องกันไวรัสจะเปรียบเทียบไฟล์ที่บันทึกไว้กับลายเซ็นที่รู้จักของรูทคิท การวิเคราะห์จะมองหารูปแบบพฤติกรรมที่เลียนแบบกิจกรรมการทำงานบางอย่างของรูทคิตที่รู้จัก เช่น การใช้พอร์ตที่ก้าวร้าว

- การตรวจจับการสกัดกั้น – ระบบปฏิบัติการ Windows ใช้ตารางตัวชี้เพื่อเรียกใช้คำสั่งที่ทราบว่าพร้อมท์ให้รูทคิตดำเนินการ เนื่องจากรูทคิทพยายามแทนที่หรือแก้ไขสิ่งที่ถือว่าเป็นภัยคุกคาม สิ่งนี้จะทำให้ระบบของคุณไม่ปรากฏให้เห็น

- การเปรียบเทียบข้อมูลหลายแหล่ง – รูทคิทในความพยายามที่จะซ่อนเร้น อาจเปลี่ยนแปลงข้อมูลบางอย่างที่นำเสนอในการตรวจสอบมาตรฐาน ผลลัพธ์ของการเรียกระบบระดับสูงและระดับต่ำสามารถให้การมีอยู่ของรูทคิต ซอฟต์แวร์อาจเปรียบเทียบหน่วยความจำกระบวนการที่โหลดลงใน RAM กับเนื้อหาของไฟล์ในฮาร์ดดิสก์

- การตรวจสอบความสมบูรณ์ – ห้องสมุดระบบทุกแห่งมีลายเซ็นดิจิทัลที่สร้างขึ้นในขณะที่ระบบถือว่า "สะอาด" ซอฟต์แวร์รักษาความปลอดภัยที่ดีจะตรวจสอบไลบรารีว่ามีการดัดแปลงโค้ดที่ใช้สร้างลายเซ็นดิจิทัลหรือไม่

- การเปรียบเทียบรีจิสทรี – โปรแกรมซอฟต์แวร์ป้องกันไวรัสส่วนใหญ่มีสิ่งเหล่านี้ตามกำหนดเวลาที่กำหนดไว้ล่วงหน้า ไฟล์ที่สะอาดจะถูกเปรียบเทียบกับไฟล์ไคลเอนต์ในแบบเรียลไทม์ เพื่อตรวจสอบว่าไคลเอนต์มีหรือมีไฟล์ปฏิบัติการ (.exe) ที่ไม่ได้ร้องขอหรือไม่

ดำเนินการสแกนรูทคิต

การสแกนรูทคิตเป็นความพยายามที่ดีที่สุดในการตรวจจับการติดรูทคิต ส่วนใหญ่แล้วระบบปฏิบัติการของคุณไม่สามารถเชื่อถือได้ในการระบุรูทคิตด้วยตัวมันเอง และนำเสนอความท้าทายในการพิจารณาการมีอยู่ของมัน รูทคิทเป็นสายลับที่เชี่ยวชาญ ปกปิดร่องรอยของพวกเขาไว้แทบทุกตา และสามารถซ่อนตัวอยู่ในสายตาได้

หากคุณสงสัยว่ามีการโจมตีของไวรัสรูทคิทเกิดขึ้นที่เครื่องของคุณ กลยุทธ์ที่ดีในการตรวจหาคือปิดเครื่องคอมพิวเตอร์และดำเนินการสแกนจากระบบสะอาดที่รู้จัก วิธีที่แน่นอนในการค้นหารูทคิตภายในเครื่องของคุณคือการวิเคราะห์การถ่ายโอนข้อมูลหน่วยความจำ รูทคิทไม่สามารถซ่อนคำสั่งที่ให้ระบบของคุณในขณะที่รันคำสั่งเหล่านั้นในหน่วยความจำของเครื่อง

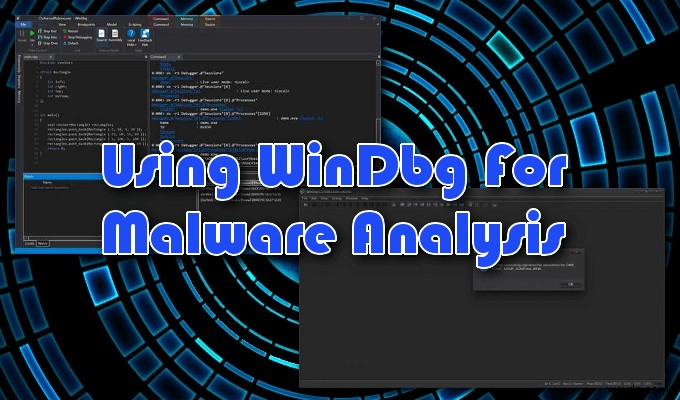

การใช้ WinDbg สำหรับการวิเคราะห์มัลแวร์

Microsoft Windows ได้จัดเตรียมเครื่องมือดีบักแบบมัลติฟังก์ชั่นไว้ใช้เพื่อทำการสแกนแก้จุดบกพร่องบนแอพพลิเคชั่น ไดรเวอร์ หรือระบบปฏิบัติการเอง มันจะดีบักโหมดเคอร์เนลและรหัสโหมดผู้ใช้ ช่วยวิเคราะห์ดัมพ์ข้อขัดข้อง และตรวจสอบการลงทะเบียน CPU

ระบบ Windows บางระบบจะมาพร้อมกับ WinDbg ที่รวมไว้แล้ว โดยที่ไม่มีจะต้องดาวน์โหลดจาก Microsoft Store การแสดงตัวอย่าง WinDbg เป็นเวอร์ชันที่ทันสมัยกว่าของ WinDbg โดยให้ภาพที่มองเห็นได้ง่ายขึ้น หน้าต่างที่เร็วขึ้น สคริปต์ที่สมบูรณ์ และคำสั่ง ส่วนขยาย และเวิร์กโฟลว์เดียวกันกับต้นฉบับ

อย่างน้อยที่สุด คุณสามารถใช้ WinDbg เพื่อวิเคราะห์หน่วยความจำหรือดัมพ์การแครช ซึ่งรวมถึง Blue Screen Of Death (BSOD) จากผลลัพธ์ คุณสามารถค้นหาตัวบ่งชี้การโจมตีของมัลแวร์ได้ หากคุณรู้สึกว่าโปรแกรมใดโปรแกรมหนึ่งของคุณอาจถูกขัดขวางจากการมีอยู่ของมัลแวร์ หรือใช้หน่วยความจำมากกว่าที่จำเป็น คุณสามารถสร้างไฟล์ดัมพ์และใช้ WinDbg เพื่อช่วยวิเคราะห์ได้

ดัมพ์หน่วยความจำที่สมบูรณ์อาจใช้พื้นที่ดิสก์มาก ดังนั้นควรดำเนินการ โหมดเคอร์เนล การถ่ายโอนข้อมูลหรือการถ่ายโอนข้อมูลหน่วยความจำขนาดเล็กแทน การถ่ายโอนข้อมูลโหมดเคอร์เนลจะมีข้อมูลการใช้หน่วยความจำทั้งหมดโดยเคอร์เนลในขณะที่เกิดการขัดข้อง ดัมพ์หน่วยความจำขนาดเล็กจะมีข้อมูลพื้นฐานเกี่ยวกับระบบต่างๆ เช่น ไดรเวอร์ เคอร์เนล และอื่นๆ แต่มีขนาดเล็กเมื่อเปรียบเทียบ

Small Memory dumps มีประโยชน์มากกว่าในการวิเคราะห์ว่าทำไม BSOD จึงเกิดขึ้น สำหรับการตรวจจับรูทคิท เวอร์ชันเต็มหรือเคอร์เนลจะมีประโยชน์มากกว่า

การสร้างไฟล์ดัมพ์โหมดเคอร์เนล

ไฟล์ดัมพ์โหมดเคอร์เนลสามารถสร้างได้สามวิธี:

- เปิดใช้งานไฟล์ดัมพ์จากแผงควบคุมเพื่อให้ระบบหยุดทำงานเอง

- เปิดใช้งานไฟล์ดัมพ์จากแผงควบคุมเพื่อบังคับให้ระบบหยุดทำงาน

- ใช้เครื่องมือดีบักเกอร์เพื่อสร้างเครื่องมือสำหรับคุณ

เราจะไปกับตัวเลือกหมายเลขสาม

ในการดำเนินการดัมพ์ไฟล์ คุณจะต้องป้อนคำสั่งต่อไปนี้ลงในหน้าต่างคำสั่งของ WinDbg เท่านั้น

แทนที่ ชื่อไฟล์ ด้วยชื่อที่เหมาะสมสำหรับไฟล์ดัมพ์และ “?” ด้วย f . ตรวจสอบให้แน่ใจว่า “f” เป็นตัวพิมพ์เล็กหรือมิฉะนั้นคุณจะสร้างไฟล์ดัมพ์ประเภทอื่น

เมื่อดีบักเกอร์ทำงานแล้ว (การสแกนครั้งแรกจะใช้เวลาหลายนาที) ระบบจะสร้างไฟล์ดัมพ์และคุณจะสามารถวิเคราะห์สิ่งที่คุณค้นพบได้

การทำความเข้าใจว่าคุณกำลังมองหาอะไร เช่น การใช้หน่วยความจำแบบระเหย (RAM) เพื่อระบุการมีอยู่ของรูทคิต ต้องใช้ประสบการณ์และการทดสอบ เป็นไปได้แม้ว่าจะไม่แนะนำสำหรับมือใหม่ ในการทดสอบเทคนิคการค้นหามัลแวร์บนระบบที่ใช้งานจริง ในการทำเช่นนี้ คุณจะต้องใช้ความเชี่ยวชาญและความรู้เชิงลึกเกี่ยวกับการทำงานของ WinDbg อีกครั้ง เพื่อไม่ให้ติดตั้งไวรัสที่ถ่ายทอดสดในระบบของคุณโดยไม่ได้ตั้งใจ

มีวิธีที่ปลอดภัยกว่าและเป็นมิตรกับผู้เริ่มต้นมากขึ้นในการเปิดเผยศัตรูที่ซ่อนเร้นของเรา

วิธีการสแกนเพิ่มเติม

การตรวจหาด้วยตนเองและการวิเคราะห์พฤติกรรมยังเป็นวิธีการที่เชื่อถือได้ในการตรวจจับรูทคิทอีกด้วย การพยายามค้นหาตำแหน่งของรูทคิตอาจเป็นปัญหาใหญ่ ดังนั้นแทนที่จะกำหนดเป้าหมายไปที่รูทคิต คุณสามารถค้นหาพฤติกรรมที่คล้ายกับรูทคิตได้

คุณสามารถค้นหารูทคิทในชุดซอฟต์แวร์ที่ดาวน์โหลดมาโดยใช้ตัวเลือกการติดตั้งขั้นสูงหรือแบบกำหนดเองระหว่างการติดตั้ง สิ่งที่คุณจะต้องค้นหาคือไฟล์ที่ไม่คุ้นเคยที่ระบุไว้ในรายละเอียด ไฟล์เหล่านี้ควรถูกทิ้ง หรือคุณสามารถค้นหาออนไลน์อย่างรวดเร็วสำหรับการอ้างอิงถึงซอฟต์แวร์ที่เป็นอันตราย

ไฟร์วอลล์และรายงานการบันทึกเป็นวิธีที่มีประสิทธิภาพอย่างเหลือเชื่อในการค้นหารูทคิต ซอฟต์แวร์จะแจ้งให้คุณทราบหากเครือข่ายของคุณอยู่ภายใต้การตรวจสอบ และควรกักกันการดาวน์โหลดที่ไม่รู้จักหรือน่าสงสัยก่อนการติดตั้ง

หากคุณสงสัยว่ารูทคิตอาจอยู่บนเครื่องของคุณแล้ว คุณสามารถเจาะลึกรายงานการบันทึกไฟร์วอลล์และมองหาลักษณะการทำงานที่ไม่ปกติได้

การตรวจสอบรายงานการบันทึกไฟร์วอลล์

คุณจะต้องตรวจสอบรายงานการบันทึกไฟร์วอลล์ปัจจุบันของคุณ สร้างแอปพลิเคชันโอเพนซอร์ซ เช่น IP Traffic Spy ด้วยความสามารถในการกรองบันทึกของไฟร์วอลล์ ซึ่งเป็นเครื่องมือที่มีประโยชน์มาก รายงานจะแสดงให้คุณเห็นถึงสิ่งที่จำเป็นในการดูหากเกิดการโจมตีขึ้น

หากคุณมีเครือข่ายขนาดใหญ่ที่มีไฟร์วอลล์กรองข้อมูลขาออกแบบสแตนด์อโลน IP Traffic Spy จะไม่จำเป็น คุณควรเห็นแพ็กเก็ตขาเข้าและขาออกของอุปกรณ์และเวิร์กสเตชันทั้งหมดในเครือข่ายผ่านบันทึกไฟร์วอลล์แทน

ไม่ว่าคุณจะอยู่ในบ้านหรือธุรกิจขนาดเล็ก คุณสามารถใช้โมเด็มที่ ISP ให้มา หรือหากคุณเป็นเจ้าของ ไฟร์วอลล์หรือเราเตอร์ส่วนตัวเพื่อดึงบันทึกไฟร์วอลล์ คุณจะสามารถระบุการรับส่งข้อมูลสำหรับอุปกรณ์แต่ละเครื่องที่เชื่อมต่อกับเครือข่ายเดียวกัน

การเปิดใช้งานไฟล์บันทึกไฟร์วอลล์ Windows อาจเป็นประโยชน์ โดยค่าเริ่มต้น ไฟล์บันทึกจะถูกปิดใช้งานหมายความว่าจะไม่มีการเขียนข้อมูลหรือข้อมูล

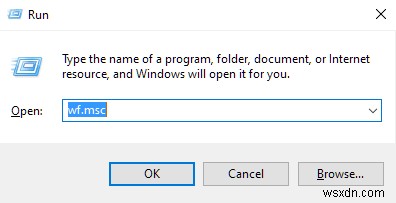

- ในการสร้างไฟล์บันทึก ให้เปิดฟังก์ชัน Run โดยกด แป้น Windows + R .

- พิมพ์ wf.msc ลงในช่องแล้วกด Enter .

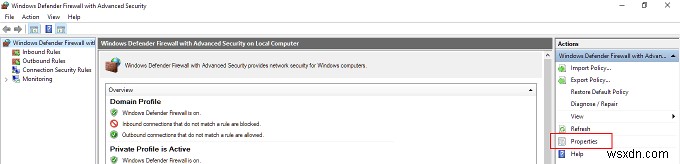

- ในหน้าต่าง Windows Firewall และ Advanced Security ให้เลือก “Windows Defender Firewall with Advanced Security on Local Computer” ในเมนูด้านซ้าย ที่เมนูด้านขวาสุดใต้ “การดำเนินการ” ให้คลิกคุณสมบัติ .

- ในหน้าต่างข้อความใหม่ ให้ไปที่แท็บ "โปรไฟล์ส่วนตัว" แล้วเลือก ปรับแต่ง ซึ่งสามารถพบได้ในส่วน "การบันทึก"

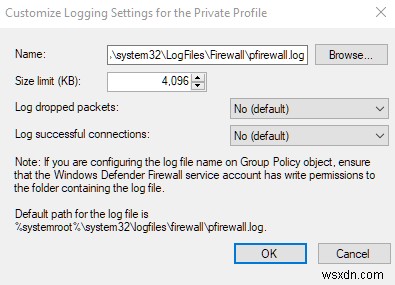

- หน้าต่างใหม่จะให้คุณเลือกขนาดไฟล์บันทึกที่จะเขียน ตำแหน่งที่คุณต้องการส่งไฟล์ และบันทึกเฉพาะแพ็กเก็ตที่หลุด การเชื่อมต่อสำเร็จ หรือทั้งสองอย่าง

- แพ็กเก็ตที่ทิ้งคือแพ็กเก็ตที่ Windows Firewall บล็อกในนามของคุณ

- โดยค่าเริ่มต้น รายการบันทึกของ Windows Firewall จะเก็บข้อมูล 4MB สุดท้ายเท่านั้นและสามารถพบได้ใน %SystemRoot%\System32\LogFiles\Firewall\Pfirewall.log

- โปรดทราบว่าการเพิ่มขีดจำกัดขนาดการใช้ข้อมูลสำหรับบันทึกอาจส่งผลต่อประสิทธิภาพของคอมพิวเตอร์ของคุณ

- กด ตกลง เมื่อเสร็จแล้ว

- ถัดไป ทำซ้ำขั้นตอนเดิมที่คุณเพิ่งทำในแท็บ "โปรไฟล์ส่วนตัว" เฉพาะครั้งนี้ในแท็บ "โปรไฟล์สาธารณะ"

- บันทึกจะถูกสร้างขึ้นสำหรับการเชื่อมต่อทั้งแบบสาธารณะและส่วนตัว คุณสามารถดูไฟล์ในโปรแกรมแก้ไขข้อความ เช่น Notepad หรือนำเข้าไปยังสเปรดชีต

- ขณะนี้คุณสามารถส่งออกไฟล์บันทึกลงในโปรแกรมแยกวิเคราะห์ฐานข้อมูล เช่น IP Traffic Spy เพื่อกรองและจัดเรียงการรับส่งข้อมูลเพื่อให้ระบุตัวตนได้ง่าย

จับตาดูสิ่งผิดปกติในไฟล์บันทึก แม้แต่ความผิดพลาดของระบบเพียงเล็กน้อยก็สามารถบ่งชี้ถึงการติดรูทคิตได้ บางสิ่งที่เกี่ยวข้องกับ CPU หรือแบนด์วิดท์ที่มากเกินไปเมื่อคุณไม่ได้ใช้งานอะไรที่มีความต้องการมากเกินไปหรือเลยอาจเป็นเงื่อนงำหลัก