รูทคิทคืออะไร

รูทคิตคือชุดซอฟต์แวร์ที่เป็นอันตรายซึ่งออกแบบมาเพื่อให้เข้าถึงคอมพิวเตอร์หรือซอฟต์แวร์อื่นๆ โดยไม่ได้รับอนุญาต . รูทคิทนั้นตรวจจับได้ยากและสามารถปกปิดการมีอยู่ของรูทคิทภายในระบบที่ติดไวรัสได้ แฮกเกอร์ใช้มัลแวร์รูทคิทเพื่อเข้าถึงคอมพิวเตอร์ของคุณจากระยะไกล จัดการ และขโมยข้อมูล

เมื่อรูทคิทเข้ามา ระบบของคุณจะทำหน้าที่เสมือนคอมพิวเตอร์ซอมบี้ และแฮ็กเกอร์สามารถควบคุมอุปกรณ์ของคุณได้อย่างสมบูรณ์โดยใช้การเข้าถึงจากระยะไกล . คำจำกัดความของรูทคิตส่วนนี้คือสิ่งที่ทำให้พวกเขามีประสิทธิภาพมาก

คล้ายกับที่มัลแวร์แบบไม่มีไฟล์ใช้โปรแกรมที่ถูกต้องโดยไม่ทิ้งร่องรอย รูทก็อาจดูเหมือนถูกต้องตามกฎหมาย เนื่องจากแฮ็กเกอร์มีสิทธิพิเศษในการเข้าถึงไฟล์ระบบและกระบวนการของระบบ รูทคิททำให้คอมพิวเตอร์โกหกคุณ และบางครั้งก็โกหกซอฟต์แวร์ป้องกันไวรัสและความปลอดภัยด้วย

รูทคิททำหน้าที่อะไร

รูทคิทช่วยให้โค้ดที่เป็นอันตรายซ่อนอยู่ภายในอุปกรณ์ของคุณ เมื่อการโจมตีของรูทคิทโจมตี ให้สิทธิ์ผู้ดูแลระบบระยะไกลเข้าถึงระบบปฏิบัติการของคุณ ขณะหลีกเลี่ยงการตรวจจับ

รูทคิตแก้ไขอะไร เนื่องจากจุดประสงค์ของรูทคิตคือการได้รับสิทธิ์การเข้าถึงระบบคอมพิวเตอร์ของคุณในระดับผู้ดูแลระบบ รูทคิตสามารถแก้ไขทุกอย่างที่ผู้ดูแลระบบสามารถทำได้ . ต่อไปนี้คือรายการสั้นๆ เกี่ยวกับสิ่งที่ rootkit สามารถทำได้หรือแก้ไข

-

ปกปิดมัลแวร์: รูทคิทจะซ่อนมัลแวร์ประเภทอื่นๆ ภายในอุปกรณ์ของคุณและทำให้ยากต่อการลบออก

ปกปิดมัลแวร์: รูทคิทจะซ่อนมัลแวร์ประเภทอื่นๆ ภายในอุปกรณ์ของคุณและทำให้ยากต่อการลบออก -

รับการเข้าถึงจากระยะไกล: รูทคิทให้การเข้าถึงระบบปฏิบัติการของคุณจากระยะไกลในขณะที่หลีกเลี่ยงการตรวจจับ การติดตั้งรูทคิตมีความเกี่ยวข้องกับกลโกงการเข้าถึงจากระยะไกลมากขึ้น

รับการเข้าถึงจากระยะไกล: รูทคิทให้การเข้าถึงระบบปฏิบัติการของคุณจากระยะไกลในขณะที่หลีกเลี่ยงการตรวจจับ การติดตั้งรูทคิตมีความเกี่ยวข้องกับกลโกงการเข้าถึงจากระยะไกลมากขึ้น -

งัดแงะหรือปิดใช้งานโปรแกรมรักษาความปลอดภัย: รูทคิทบางตัวสามารถปกปิดตัวเองจากโปรแกรมความปลอดภัยของคอมพิวเตอร์ของคุณ หรือปิดโปรแกรมทั้งหมด ทำให้ยากต่อการตรวจจับและนำมัลแวร์ออก

งัดแงะหรือปิดใช้งานโปรแกรมรักษาความปลอดภัย: รูทคิทบางตัวสามารถปกปิดตัวเองจากโปรแกรมความปลอดภัยของคอมพิวเตอร์ของคุณ หรือปิดโปรแกรมทั้งหมด ทำให้ยากต่อการตรวจจับและนำมัลแวร์ออก -

ขโมยข้อมูล: อาชญากรไซเบอร์มักใช้รูทคิทเพื่อขโมยข้อมูล แฮ็กเกอร์บางคนมุ่งเป้าไปที่บุคคลและจับข้อมูลส่วนบุคคลสำหรับการขโมยข้อมูลประจำตัวหรือการฉ้อโกง คนอื่นๆ ไล่ตามเป้าหมายของบริษัทในการไล่ตามหน่วยสืบราชการลับหรืออาชญากรรมทางการเงิน

ขโมยข้อมูล: อาชญากรไซเบอร์มักใช้รูทคิทเพื่อขโมยข้อมูล แฮ็กเกอร์บางคนมุ่งเป้าไปที่บุคคลและจับข้อมูลส่วนบุคคลสำหรับการขโมยข้อมูลประจำตัวหรือการฉ้อโกง คนอื่นๆ ไล่ตามเป้าหมายของบริษัทในการไล่ตามหน่วยสืบราชการลับหรืออาชญากรรมทางการเงิน -

สร้าง “แบ็คดอร์” ถาวร: รูทคิทบางตัวสามารถสร้างแบ็คดอร์ความปลอดภัยทางไซเบอร์ในระบบของคุณ ซึ่งยังคงเปิดอยู่เพื่อให้แฮ็กเกอร์กลับมาได้ในภายหลัง

สร้าง “แบ็คดอร์” ถาวร: รูทคิทบางตัวสามารถสร้างแบ็คดอร์ความปลอดภัยทางไซเบอร์ในระบบของคุณ ซึ่งยังคงเปิดอยู่เพื่อให้แฮ็กเกอร์กลับมาได้ในภายหลัง -

แอบฟังคุณ: สามารถใช้รูทคิทเป็นเครื่องมือตรวจสอบ ซึ่งช่วยให้แฮกเกอร์ดักฟังคุณได้

แอบฟังคุณ: สามารถใช้รูทคิทเป็นเครื่องมือตรวจสอบ ซึ่งช่วยให้แฮกเกอร์ดักฟังคุณได้ -

บุกรุกความเป็นส่วนตัวของคุณ: ด้วยรูทคิท แฮ็กเกอร์สามารถสกัดกั้นการรับส่งข้อมูลทางอินเทอร์เน็ต ติดตามการกดแป้นพิมพ์ และแม้กระทั่งอ่านอีเมลของคุณ

บุกรุกความเป็นส่วนตัวของคุณ: ด้วยรูทคิท แฮ็กเกอร์สามารถสกัดกั้นการรับส่งข้อมูลทางอินเทอร์เน็ต ติดตามการกดแป้นพิมพ์ และแม้กระทั่งอ่านอีเมลของคุณ

วิธีการลบรูทคิท

การลบรูทคิทไม่ใช่เรื่องง่าย เนื่องจาก รูทคิทสามารถฝังลึกในระบบปฏิบัติการของคุณได้ เป็นการยากที่จะบอกว่าพวกเขาอยู่ที่นั่นด้วย แต่เมื่อคุณรู้ว่าคุณมีแล้ว การรักษาคอมพิวเตอร์ซอมบี้จากการติดรูทคิตนั้นเป็นสิ่งสำคัญ

ขั้นตอนที่ 1:เรียกใช้ซอฟต์แวร์กำจัดรูทคิต

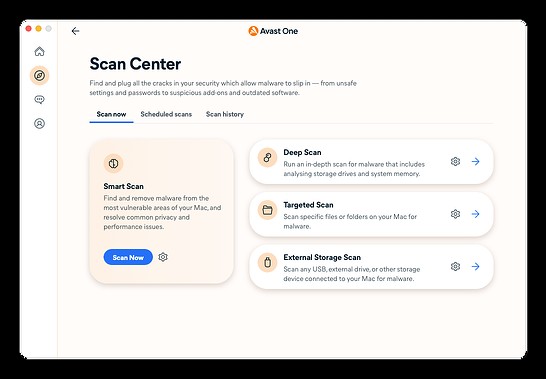

อย่าพึ่งพา Windows Defender หรือซอฟต์แวร์ความปลอดภัยในตัวอื่นๆ เนื่องจากรูทคิตส่วนใหญ่สามารถทำลายการป้องกันขั้นพื้นฐานได้ เพื่อการป้องกันที่สมบูรณ์ ให้ใช้ซอฟต์แวร์พิเศษ เช่น Avast One Avast รวมเครือข่ายการตรวจจับภัยคุกคามที่ใหญ่ที่สุดในโลกและการป้องกันมัลแวร์แบบแมชชีนเลิร์นนิงเข้าไว้ด้วยกันเป็นเครื่องมือขนาดเล็กเพียงเครื่องมือเดียวที่สามารถตรวจจับและลบรูทคิต และป้องกันภัยคุกคามออนไลน์ทุกประเภทในอนาคต

Avast One มีการสแกนที่หลากหลายเพื่อให้แน่ใจว่ารูทคิทและมัลแวร์ประเภทอื่นๆ อยู่นอกคอมพิวเตอร์ของคุณ .

Avast One มีการสแกนที่หลากหลายเพื่อให้แน่ใจว่ารูทคิทและมัลแวร์ประเภทอื่นๆ อยู่นอกคอมพิวเตอร์ของคุณ .

Avast One รู้วิธีลบไวรัสรูทคิทและป้องกันไม่ให้กลับมา ดังนั้นก่อนที่แฮ็กเกอร์จะขโมยข้อมูลของคุณหรือเข้าถึงคอมพิวเตอร์ของคุณได้อย่างมีสิทธิพิเศษ ให้ Avast สแกนและลบมัลแวร์ให้ดีเสียก่อน

ขั้นตอนที่ 2:ทำการสแกนเวลาบูต

มัลแวร์สมัยใหม่ใช้เทคนิคที่ซับซ้อนในการหลบเลี่ยงการตรวจจับโดยผลิตภัณฑ์ป้องกันไวรัส เมื่อระบบปฏิบัติการทำงาน รูทคิทที่มีอยู่ในอุปกรณ์สามารถเอาชนะการสแกนไวรัสอัตโนมัติได้อย่างชาญฉลาด .

หากโปรแกรมป้องกันไวรัสขอให้ระบบปฏิบัติการเปิดไฟล์มัลแวร์เฉพาะ รูทคิตสามารถเปลี่ยนการไหลของข้อมูลและเปิดไฟล์ที่ไม่เป็นอันตรายแทนได้ พวกเขายังเปลี่ยนรหัสการแจงนับของไฟล์มัลแวร์ได้ ซึ่งใช้สำหรับจัดเก็บและแบ่งปันข้อมูลเกี่ยวกับมัลแวร์ ซึ่งจะป้องกันไม่ให้รวมอยู่ในการสแกน

นั่นเป็นสาเหตุที่การสแกนเวลาบูต เช่นเดียวกับที่รวมอยู่ใน Avast One นั้นสะดวกมาก การสแกนเวลาบูตทำงาน ในระหว่างการเริ่มต้นคอมพิวเตอร์ของคุณ ขั้นตอนและจับรูทคิทก่อนที่จะดำเนินการ ข้อดีของการสแกนเวลาบูตคือโดยปกติ rootkit จะยังคงอยู่ในสถานะอยู่เฉยๆ และไม่สามารถปกปิดตัวเองในระบบของคุณได้

ขั้นตอนที่ 3:ล้างข้อมูลอุปกรณ์และติดตั้งระบบปฏิบัติการใหม่

หากซอฟต์แวร์ป้องกันไวรัสและการสแกนเวลาบูตไม่สามารถลบรูทคิตได้ ให้ลองสำรองข้อมูลของคุณ ล้างข้อมูลในอุปกรณ์ และทำการติดตั้งใหม่ทั้งหมด บางครั้งนี่เป็นวิธีแก้ไขเพียงอย่างเดียวเมื่อรูทคิตทำงานที่ระดับบูต เฟิร์มแวร์ หรือไฮเปอร์ไวเซอร์

สำหรับผู้เริ่มต้น คุณจำเป็นต้องรู้วิธีการฟอร์แมตฮาร์ดไดรฟ์และโคลนฮาร์ดไดรฟ์เพื่อสำรองไฟล์สำคัญของคุณ คุณอาจต้องล้างไดรฟ์ C:หลัก แต่คุณยังสามารถเก็บข้อมูลส่วนใหญ่ได้ นี่เป็นวิธีสุดท้ายในการลบรูทคิต

หลีกเลี่ยงรูทคิทตั้งแต่แรก

วิธีที่ดีที่สุดในการลบไวรัสรูทคิตคือการหลีกเลี่ยงไม่ให้ต้องลบไวรัสตัวใดตัวหนึ่งเลย มีการดำเนินการที่คุณสามารถทำได้ในขณะนี้เพื่อหลีกเลี่ยงคำถามที่น่ากลัวเกี่ยวกับวิธีลบรูทคิต ฝึกนิสัยการรักษาความปลอดภัยออนไลน์ที่ชาญฉลาด แล้วคุณจะได้ใกล้ชิดกับรูทคิตที่ปราศจากรูทคิตมากขึ้น

-

ระวังไฟล์ที่ไม่รู้จัก: แม้แต่ไฟล์ที่ส่งถึงคุณจากผู้ติดต่อที่เชื่อถือได้ก็ควรได้รับการตรวจสอบอย่างใกล้ชิดก่อนเปิด อย่าเปิดไฟล์แนบจากผู้ส่งที่ไม่รู้จัก เพราะอาจเป็นการโจมตีแบบฟิชชิง และเพิ่มการรักษาความปลอดภัยอีกชั้นหนึ่งจากฟิชชิงและภัยคุกคามออนไลน์อื่นๆ โดยใช้เบราว์เซอร์ที่ปลอดภัยโดยเฉพาะ

-

รับซอฟต์แวร์จากแหล่งที่เชื่อถือได้: จากผู้ผลิตโดยตรง หรือจาก App Store หรือ Google Play Store ตรวจสอบข้อกำหนดและเงื่อนไขอย่างใกล้ชิดเพื่อให้แน่ใจว่าไม่มีใครพยายามส่งรูทคิตไปยังอุปกรณ์ของคุณ

-

ติดตั้งการอัปเดตระบบโดยเร็ว: การอัปเดตเหล่านี้มักจะแก้ไขช่องโหว่ที่ค้นพบเมื่อเร็วๆ นี้ ซึ่งแฮ็กเกอร์สามารถใช้ประโยชน์จากการเข้าถึงอุปกรณ์ของคุณได้

วิธีระบุและค้นหารูทคิท

เมื่อรูทคิตทำงานอย่างถูกต้อง คุณจะไม่สังเกตเห็น วิธีที่ดีที่สุดในการค้นหาและตรวจหารูทคิตคือการใช้เครื่องสแกนรูทคิตและเครื่องมือลบอย่าง Avast One เครื่องมือสแกนรูทคิตฟรีนี้ไม่เพียงแต่ค้นหาและลบรูทคิตที่ติดตั้งบนอุปกรณ์ของคุณ แต่ยังป้องกันไม่ให้มีการติดตั้งในอนาคตอีกด้วย

สำหรับกลุ่มคนที่ทำด้วยตัวเอง เรามีเคล็ดลับทางเลือกในการหารูทคิท การเลือกซอฟต์แวร์แอนตี้ไวรัสฟรีที่ดีที่สุดไม่ใช่เรื่องง่าย และแม้ว่าคุณจะพบรูทคิตด้วยตัวเอง คุณอาจไม่สามารถลบออกได้ แต่เราพร้อมให้ความช่วยเหลือ

สัญญาณของการโจมตีรูทคิต

สัญญาณเตือนต่อไปนี้อาจบ่งชี้ว่ามีรูทคิตอยู่ในอุปกรณ์ของคุณ:

-

ระบบของคุณทำงานผิดปกติ: รูทคิทช่วยให้แฮกเกอร์สามารถจัดการกับระบบปฏิบัติการของคอมพิวเตอร์ของคุณได้ หากคอมพิวเตอร์ของคุณทำงานผิดปกติ อาจเป็นฝีมือของแฮ็กเกอร์ผ่านรูทคิต

-

เปลี่ยนการตั้งค่า: โดยทั่วไป คอมพิวเตอร์ของคุณไม่ควรทำสิ่งต่าง ๆ โดยไม่ได้รับการบอกกล่าว — และในอุดมคติแล้ว คนที่ทำการบอกคือคุณ การเข้าถึงระยะไกลที่เปิดใช้งานรูทคิตสามารถอนุญาตให้ผู้อื่นเข้าไปยุ่งเกี่ยวกับการตั้งค่าและการกำหนดค่าของคุณ หากบางอย่างดูแตกต่างออกไป อาจมีสาเหตุให้เกิดข้อกังวล

-

หน้าเว็บ/กิจกรรมเครือข่ายไม่ต่อเนื่อง: หากจู่ๆ การเชื่อมต่ออินเทอร์เน็ตของคุณเพิ่มขึ้นอย่างเด่นชัดกว่าปกติ อาจเป็นมากกว่าการสะดุดของบริการ หากแฮ็กเกอร์ใช้รูทคิตเพื่อส่งหรือรับทราฟฟิกจำนวนมากจากคอมพิวเตอร์ของคุณ อาจทำให้การเชื่อมต่ออินเทอร์เน็ตของคุณหยุดชะงัก

วิธีค้นหารูทคิท

หากคุณสงสัยว่าคอมพิวเตอร์ของคุณติดไวรัส เทคนิคต่อไปนี้อาจช่วยคุณค้นหารูทคิต:

-

การสแกนลายเซ็น: คอมพิวเตอร์ทำสิ่งต่างๆ ด้วยตัวเลข ลายเซ็นของซอฟต์แวร์ คือชุดของตัวเลขที่ใช้แทนคำพูดด้วยคอมพิวเตอร์ คุณสามารถสแกนคอมพิวเตอร์ของคุณเทียบกับฐานข้อมูลของลายเซ็นรูทคิตที่รู้จักและดูว่ามีลายเซ็นดังกล่าวหรือไม่

-

การวิเคราะห์การถ่ายโอนข้อมูลหน่วยความจำ: เมื่อเครื่อง Windows ของคุณขัดข้อง เครื่องจะสร้างไฟล์ชื่อ การถ่ายโอนข้อมูลหน่วยความจำ หรือการถ่ายโอนข้อมูลความผิดพลาด ช่างเทคนิคที่มีทักษะสามารถตรวจสอบไฟล์นี้เพื่อระบุแหล่งที่มาของข้อขัดข้องและดูว่าเกิดจากรูทคิทหรือไม่

-

การค้นหาหน่วยความจำระบบ: ค้นหาผ่านหน่วยความจำระบบของคอมพิวเตอร์ของคุณเพื่อดูว่ามีอะไรผิดปกติหรือไม่ ระหว่างการค้นหา ให้ตรวจสอบจุดขาเข้า (การเข้าถึง) ทั้งหมดเพื่อหาสัญญาณของกระบวนการที่เรียกใช้ และติดตามการเรียกไลบรารีที่นำเข้าทั้งหมดจาก DLL (ไลบรารีไดนามิกลิงก์) บางส่วนอาจติดหรือเปลี่ยนเส้นทางไปยังฟังก์ชันอื่น

รูทคิทได้รับการติดตั้งอย่างไร

ไม่เหมือนเวิร์มคอมพิวเตอร์และไวรัส — แต่คล้ายกับมัลแวร์โทรจัน — การติดรูทคิตต้องการความช่วยเหลือในการติดตั้งบนคอมพิวเตอร์ของคุณ

แฮ็กเกอร์รวมรูทคิทเข้ากับโปรแกรมพันธมิตรสองโปรแกรม — ดรอปเปอร์ และ ตัวโหลด — ที่ทำงานร่วมกันเพื่อติดตั้งรูทคิต มัลแวร์สามตัวรวมกันเป็นภัยคุกคามแบบผสมผสาน . มาดูเครื่องมือที่รูทคิทใช้ในการติดตั้งกันดีกว่า:

-

หยด: หยดนำเข้ารูทคิทไปยังคอมพิวเตอร์ของเหยื่อ หยดเป็นขั้นตอนแรกของกระบวนการติดตั้ง เมื่อเหยื่อเปิดใช้งานหยด หยดก็จะเปิดใช้งานตัวโหลด

-

ตัวโหลด: เมื่อดรอปเปอร์ทำงาน ตัวโหลดจะเริ่มทำงาน โดยติดตั้งรูทคิตบนระบบเป้าหมาย รถตักมักจะทำเช่นนี้โดยทริกเกอร์ บัฟเฟอร์ล้น . นี่เป็นช่องโหว่ด้านความปลอดภัยทั่วไปที่ช่วยให้แฮ็กเกอร์เข้าถึงโค้ดของตนในพื้นที่ที่ไม่สามารถเข้าถึงได้ในหน่วยความจำของคอมพิวเตอร์

Rootkits มาพร้อมกับ “dropper” และ “loader” ที่ทำงานร่วมกันเพื่อทำการโจมตี .

Rootkits มาพร้อมกับ “dropper” และ “loader” ที่ทำงานร่วมกันเพื่อทำการโจมตี .

ความท้าทายของอาชญากรไซเบอร์คือการลงจอดแพ็คเกจภัยคุกคามแบบผสมผสาน ต่อไปนี้เป็นวิธีที่แฮ็กเกอร์อาจทำการติดตั้งรูทคิตบนคอมพิวเตอร์ของคุณ:

-

การลักลอบใช้โปรแกรมส่งข้อความ: ภัยคุกคามแบบผสมผสานสามารถจี้ไคลเอนต์ข้อความโต้ตอบแบบทันทีเพื่อแพร่กระจายไปยังผู้ติดต่อของเหยื่อ เมื่อผู้รับคลิกลิงก์ที่เป็นอันตรายในข้อความ คอมพิวเตอร์ของพวกเขาก็จะติดไวรัสเช่นกัน การโจมตีแบบวิศวกรรมโซเชียลประเภทนี้เป็นวิธีที่มีประสิทธิภาพสูงในการแพร่กระจายรูทคิท

-

Piggybacking บนซอฟต์แวร์ที่เชื่อถือได้: แฮกเกอร์สามารถแทรกรูทคิตของคอมพิวเตอร์ลงในโปรแกรมและแอพที่น่าเชื่อถือ จากนั้นอัปโหลดแอพที่เป็นพิษเหล่านั้นไปยังพอร์ทัลดาวน์โหลดต่างๆ เมื่อคุณติดตั้งแอปที่ติดไวรัส แสดงว่าคุณติดตั้งรูทคิตด้วยเช่นกัน

-

การใช้มัลแวร์อื่น: ไวรัสและโทรจันสามารถใช้เป็นตัวแพร่กระจายรูทคิตได้ เนื่องจากทั้งคู่มีประสิทธิภาพสูงในการเข้าสู่คอมพิวเตอร์ของคุณ เมื่อคุณรันโปรแกรมที่มีไวรัสหรือเรียกใช้โทรจัน รูทคิตจะถูกติดตั้งบนอุปกรณ์ของคุณ

-

การซ่อนในไฟล์ที่มีเนื้อหาหลากหลาย: ด้วยการถือกำเนิดของไฟล์เนื้อหาที่หลากหลาย เช่น PDF แฮกเกอร์จึงไม่จำเป็นต้องซ่อนมัลแวร์ในเว็บไซต์หรือโปรแกรมเฉพาะอีกต่อไป พวกเขาสามารถฝังรูทคิตลงในไฟล์เนื้อหาที่หลากหลายอย่างง่ายเหล่านี้แทน เมื่อคุณเปิดไฟล์ที่เสียหาย รูทคิทดรอปเปอร์จะทำงานโดยอัตโนมัติ

ประเภทของรูทคิท

ผู้เชี่ยวชาญด้านความปลอดภัยแบ่งรูทคิทออกเป็น 6 หมวดหมู่ โดยพิจารณาจากตำแหน่งและระดับที่รูทคิทแพร่ระบาดในเครื่องของคุณ

รูทคิทในโหมดผู้ใช้

รูทคิตในโหมดผู้ใช้ ติดบัญชีผู้ดูแลระบบของระบบปฏิบัติการของคุณ เพื่อรับสิทธิ์ระดับบนสุดที่จำเป็นในการเปลี่ยนโปรโตคอลความปลอดภัยของคอมพิวเตอร์ของคุณไปพร้อมกับปกปิดตัวเองและมัลแวร์อื่นๆ ที่พวกเขาใช้

รูทคิทเหล่านี้จะเปิดทำงานโดยอัตโนมัติเมื่อคอมพิวเตอร์ของคุณเริ่มทำงาน ดังนั้นการรีสตาร์ทอย่างง่ายไม่เพียงพอที่จะกำจัดการรบกวน โปรแกรมสแกนและกำจัดมัลแวร์ เช่น Avast One สามารถตรวจจับรูทคิตในโหมดผู้ใช้ได้ เนื่องจากซอฟต์แวร์ตรวจจับรูทคิตทำงานในระดับที่ลึกกว่านั้น หรือที่เรียกว่าเคอร์เนล

รูทคิตในโหมดเคอร์เนล

ในการตอบสนองต่อเครื่องสแกนรูทคิตระดับเคอร์เนล แฮกเกอร์ได้สร้างรูทคิตในโหมดเคอร์เนล ใช้งานบนคอมพิวเตอร์ของคุณในระดับเดียวกับระบบปฏิบัติการจริง และประนีประนอมกับระบบปฏิบัติการทั้งหมด

เมื่อมันถูกโจมตีด้วยรูทคิตของโหมดเคอร์เนล คุณจะไม่สามารถเชื่อถืออะไรเกี่ยวกับคอมพิวเตอร์ของคุณได้อีกต่อไป ทุกอย่างอาจเสียหายได้ รวมถึงผลลัพธ์ของการสแกนป้องกันรูทคิต โชคดีที่เป็นเรื่องยากมากที่จะสร้างรูทคิตในโหมดเคอร์เนลที่สามารถทำงานได้โดยไม่ก่อให้เกิดการขัดข้องของระบบมากเกินไปและอาการสะอึกอื่นๆ ที่แสดงการมีอยู่

รูทคิทไฮบริด

ไฮบริดรูทคิทวางส่วนประกอบบางส่วนในระดับผู้ใช้และส่วนอื่นๆ ในเคอร์เนล . ซึ่งช่วยให้รูทคิตไฮบริดเพลิดเพลินไปกับความเสถียรของรูทคิตในโหมดผู้ใช้พร้อมการซ่อนตัวของลูกพี่ลูกน้องที่อยู่ในเคอร์เนลที่ได้รับการปรับปรุง ดังนั้น รูทคิตไฮบริดของเคอร์เนลผู้ใช้จึงเป็นหนึ่งในประเภทที่อาชญากรไซเบอร์นิยมมากที่สุด

รูทคิทของเฟิร์มแวร์

เฟิร์มแวร์เป็นซอฟต์แวร์ระดับต่ำประเภทหนึ่งที่ควบคุมชิ้นส่วนของฮาร์ดแวร์คอมพิวเตอร์ รูทคิทบางตัวสามารถซ่อนภายในเฟิร์มแวร์ได้เมื่อคุณปิดคอมพิวเตอร์ . เมื่อคุณเปิดขึ้นมาใหม่ รูทคิตของเฟิร์มแวร์จะติดตั้งตัวเองใหม่และกลับไปทำงานได้

หากเครื่องสแกนรูทคิตพบและปิดใช้งานเฟิร์มแวร์รูทคิตในขณะที่กำลังทำงาน รูทคิตจะเด้งกลับมาทันทีที่คุณเปิดเครื่องในครั้งต่อไป รูทคิทของเฟิร์มแวร์นั้นยากที่จะล้างออกจากระบบคอมพิวเตอร์

บูทคิท

เมื่อคุณเปิดเครื่องคอมพิวเตอร์ จะอ้างอิงถึง Master Boot Record (MBR) สำหรับคำแนะนำในการโหลดระบบปฏิบัติการ Bootkits หรือที่เรียกว่า bootloader rootkits เป็นตัวแปรรูทคิตในโหมดเคอร์เนลที่ติด MBR ของคอมพิวเตอร์ของคุณ เมื่อใดก็ตามที่คอมพิวเตอร์ของคุณศึกษา MBR bootkit ก็จะโหลดเช่นกัน

โปรแกรมป้องกันมัลแวร์มีปัญหาในการตรวจหาบูทคิท เช่นเดียวกับรูทคิตในโหมดเคอร์เนลทั้งหมด เนื่องจากบูทคิทไม่มีอยู่ในระบบปฏิบัติการเลย โชคดีที่ bootkits ล้าสมัยแล้ว เนื่องจากทั้ง Windows 8 และ Windows 10 ตอบโต้ด้วยฟีเจอร์ Secure Boot

รูทคิทเสมือน

เครื่องเสมือนเป็นการเลียนแบบซอฟต์แวร์ที่ใช้คอมพิวเตอร์แยกต่างหากซึ่งโฮสต์อยู่บนคอมพิวเตอร์จริง เครื่องเสมือนใช้เพื่อเรียกใช้ระบบปฏิบัติการหลายระบบในเครื่องเดียว หรือเพื่อทดสอบโปรแกรมในสภาพแวดล้อมที่แยกออกมา

รูทคิทเสมือนหรือรูทคิทที่ใช้เครื่องเสมือน (VMBR) โหลดตัวเองภายใต้ระบบปฏิบัติการดั้งเดิม จากนั้นวาง OS นั้นลงในเครื่องเสมือน . เนื่องจากทำงานแยกจากระบบปฏิบัติการของคอมพิวเตอร์ จึงตรวจพบได้ยาก

ตัวอย่างรูทคิท

เมื่อมีรูทคิตใหม่ปรากฏขึ้น ปัญหาดังกล่าวจะกลายเป็นปัญหาเร่งด่วนที่สุดในความปลอดภัยทางไซเบอร์ในทันที มาดูตัวอย่างรูทคิทที่เป็นที่รู้จักมากที่สุดในประวัติศาสตร์กัน บางส่วนสร้างขึ้นโดยแฮ็กเกอร์ และบางส่วนที่สร้างและใช้งานโดยองค์กรขนาดใหญ่อย่างน่าประหลาดใจ

ไทม์ไลน์ของตัวอย่างการโจมตีรูทคิตที่เป็นที่รู้จักมากที่สุด

ไทม์ไลน์ของตัวอย่างการโจมตีรูทคิตที่เป็นที่รู้จักมากที่สุด

-

1990: Lane Davis และ Steven Dake สร้าง รูทคิตตัวแรกที่รู้จัก ที่ Sun Microsystems สำหรับ SunOS Unix OS

-

2542: Greg Hoglund publishes an article describing his creation of a Trojan called NTRootkit , the first rootkit for Windows. It’s an example of a rootkit virus that works in kernel mode.

-

2003: The user-mode HackerDefender rootkit arrives for Windows 2000 and Windows XP. HackerDefender’s emergence sparked a game of cat-and-mouse between it and the anti-rootkit tool RootkitRevealer.

-

2004: A rootkit is used to tap over 100 mobile phones on the Vodafone Greece network, including the phone used by the country’s prime minister, in an attack that would become known as Greek Watergate .

-

2005: Sony BMG gets slammed with a massive scandal after distributing CDs that install rootkits as an anti-piracy tool — without securing consent from consumers in advance.

-

2008: The TDL-4 bootkit, then known as TDL-1 , fuels the infamous Alureon Trojan, which is used to create and sustain botnets.

-

2009: The proof-of-concept Machiavelli rootkit targets macOS (then called Mac OS X), demonstrating that Macs are vulnerable to malware like rootkits, too.

-

2010: The Stuxnet worm , allegedly co-developed by the US and Israel, used a rootkit to conceal its presence while targeting Iran’s nuclear program.

-

2012: A 20 MB modular malware known as Flame — comparatively massive since lots of malware is under 1 MB — wreaks havoc across infrastructure in the Middle East and North Africa.

-

2018: LoJax is the first rootkit that infects a computer’s UEFI, the firmware that controls the motherboard, letting LoJax survive an operating system reinstall.

-

2019: This recent rootkit attack comes from Scranos , a rootkit that steals passwords and payment details stored in your browser. And, notably, it turns your computer into a clickfarm to secretly generate video revenue and YouTube subscribers.

Protect your devices with anti-rootkit software

Trusted by over 400 million users around the world, Avast defends against all types of malware, including rootkits. When you install Avast One, you’re equipping yourself with one of the strongest rootkit scanners and removers available. You’ll get rootkit protection at its best — along with a suite of other security and privacy features — absolutely free.