การตั้งค่า Wi-Fi ใหม่? การเลือกประเภทรหัสผ่านที่คุณต้องการอาจดูเหมือนเป็นทางเลือก ท้ายที่สุด WEP, WPA, WPA2 และ WPA3 ต่างก็มีตัวอักษรเหมือนกันเป็นส่วนใหญ่

รหัสผ่านคือรหัสผ่าน ดังนั้นอะไรคือความแตกต่าง? ประมาณ 60 วินาทีถึงหลายพันล้านปีตามที่ปรากฏ

การเข้ารหัส Wi-Fi ทั้งหมดไม่ได้ถูกสร้างขึ้นมาอย่างเท่าเทียมกัน มาสำรวจกันว่าทำไมคำย่อทั้งสี่นี้จึงแตกต่างกัน และคุณจะปกป้อง Wi-Fi ในบ้านและองค์กรได้อย่างไร

Wired Equivalent Privacy (WEP)

ในตอนแรกมี WEP

Wired Equivalent Privacy เป็นอัลกอริธึมความปลอดภัยที่เลิกใช้แล้วตั้งแต่ปี 1997 ซึ่งมีวัตถุประสงค์เพื่อให้การรักษาความปลอดภัยเทียบเท่ากับการเชื่อมต่อแบบมีสาย “เลิกใช้” หมายความว่า “อย่าทำอย่างนั้นอีก”

แม้จะเปิดตัวครั้งแรก แต่ก็รู้ดีว่าไม่แข็งแกร่งเท่าที่ควร ด้วยเหตุผลสองประการ:

- กลไกการเข้ารหัสพื้นฐาน และ

- สงครามโลกครั้งที่สอง

ในช่วงสงครามโลกครั้งที่สอง ผลกระทบของการทำลายรหัส (หรือการเข้ารหัสลับ) นั้นมหาศาล รัฐบาลตอบโต้โดยพยายามเก็บสูตรซอสลับที่ดีที่สุดไว้ที่บ้าน

ในช่วงเวลาของ WEP ข้อจำกัดของรัฐบาลสหรัฐฯ ในการส่งออกเทคโนโลยีการเข้ารหัสลับทำให้ผู้ผลิตจุดเข้าใช้งานจำกัดอุปกรณ์ของตนไว้ที่การเข้ารหัส 64 บิต แม้ว่าภายหลังจะถูกเพิ่มเป็น 128 บิต แม้แต่การเข้ารหัสรูปแบบนี้ก็ยังมีขนาดคีย์ที่จำกัดมาก

สิ่งนี้พิสูจน์แล้วว่าเป็นปัญหาสำหรับ WEP ขนาดคีย์ที่เล็กทำให้บังคับเดรัจฉานได้ง่ายขึ้น โดยเฉพาะอย่างยิ่งเมื่อคีย์นั้นไม่เปลี่ยนแปลงบ่อย

กลไกการเข้ารหัสพื้นฐานของ WEP คือรหัสสตรีม RC4 รหัสนี้ได้รับความนิยมเนื่องจากความเร็วและความเรียบง่าย แต่นั่นก็มีค่าใช้จ่าย

ไม่ใช่อัลกอริธึมที่แข็งแกร่งที่สุด WEP ใช้คีย์ที่ใช้ร่วมกันเพียงคีย์เดียวในหมู่ผู้ใช้ซึ่งต้องป้อนด้วยตนเองบนอุปกรณ์จุดเข้าใช้งาน (คุณเปลี่ยนรหัสผ่าน Wi-Fi ครั้งสุดท้ายเมื่อไหร่ ใช่ไหม)

WEP ไม่ได้ช่วยเรื่องใดๆ โดยเพียงแค่เชื่อมคีย์กับเวกเตอร์การเริ่มต้น – กล่าวคือ มันบดชิ้นซอสลับเข้าด้วยกันและหวังว่าจะดีที่สุด

Initialization Vector (IV):อินพุตขนาดคงที่สำหรับอัลกอริธึมการเข้ารหัสระดับต่ำ โดยปกติแล้วจะเป็นแบบสุ่ม

เมื่อรวมกับการใช้ RC4 จะทำให้ WEP อ่อนแอต่อการโจมตีด้วยคีย์ที่เกี่ยวข้องเป็นพิเศษ ในกรณีของ WEP 128 บิต รหัสผ่าน Wi-Fi ของคุณสามารถถอดรหัสได้โดยเครื่องมือที่เปิดเผยต่อสาธารณะในเวลาประมาณ 60 วินาทีถึงสามนาที

แม้ว่าอุปกรณ์บางรุ่นจะนำเสนอรูปแบบ WEP แบบ 152 บิตหรือ 256 บิต แต่ก็ไม่สามารถแก้ปัญหาพื้นฐานของกลไกการเข้ารหัสพื้นฐานของ WEP ได้

ดังนั้นใช่ อย่าทำอย่างนั้นอีกต่อไป

Wi-Fi Protected Access (WPA)

มาตรฐานชั่วคราวใหม่พยายามที่จะ "แก้ไข" ปัญหาความปลอดภัยของ WEP (ขาด) ชั่วคราว ชื่อ Wi-Fi Protected Access (WPA) แน่นอนฟังดู ปลอดภัยยิ่งขึ้น จึงเป็นการเริ่มต้นที่ดี อย่างไรก็ตาม WPA เริ่มต้นด้วยชื่ออื่นที่มีความหมายมากกว่า

ให้สัตยาบันในมาตรฐาน IEEE ปี 2004 Temporal Key Integrity Protocol (TKIP) ใช้คีย์ต่อแพ็กเก็ตที่สร้างแบบไดนามิก แต่ละแพ็กเก็ตที่ส่งมีคีย์ชั่วคราว 128 บิตที่ไม่ซ้ำกัน (ดูคำอธิบาย!) ที่แก้ไขความอ่อนไหวต่อการโจมตีคีย์ที่เกี่ยวข้องซึ่งเกิดจากการแมชคีย์ที่ใช้ร่วมกันของ WEP

TKIP ยังใช้มาตรการอื่นๆ เช่น รหัสตรวจสอบข้อความ (MAC) บางครั้งเรียกว่าเช็คซัม MAC มีวิธีการเข้ารหัสเพื่อตรวจสอบว่าข้อความไม่มีการเปลี่ยนแปลง

ใน TKIP MAC ที่ไม่ถูกต้องสามารถทริกเกอร์การคีย์เซสชันซ้ำได้ หากจุดเชื่อมต่อได้รับ MAC ที่ไม่ถูกต้องสองครั้งภายในหนึ่งนาที การพยายามบุกรุกสามารถตอบโต้ได้โดยการเปลี่ยนคีย์ที่ผู้โจมตีพยายามถอดรหัส

ขออภัย เพื่อรักษาความเข้ากันได้กับฮาร์ดแวร์ที่มีอยู่ซึ่ง WPA ตั้งใจจะ "แก้ไข" TKIP ยังคงใช้กลไกการเข้ารหัสพื้นฐานเดียวกันกับ WEP - รหัสสตรีม RC4

แม้ว่าจะมีการปรับปรุงจุดอ่อนของ WEP ให้ดีขึ้น แต่ในที่สุด TKIP ก็ได้รับการพิสูจน์ว่ามีความเสี่ยงต่อการโจมตีใหม่ที่ขยายการโจมตี WEP ก่อนหน้านี้

การโจมตีเหล่านี้ใช้เวลานานขึ้นเล็กน้อยในการดำเนินการโดยการเปรียบเทียบ:ตัวอย่างเช่น 12 นาทีในกรณีของหนึ่งและ 52 ชั่วโมงในอีก 52 ชั่วโมง เท่านี้ก็เพียงพอแล้วที่จะถือว่า TKIP ไม่ปลอดภัยอีกต่อไป

WPA หรือ TKIP ก็ถูกเลิกใช้เช่นกัน ดังนั้นอย่าทำอย่างนั้นอีกต่อไป

ซึ่งนำเราไปสู่…

Wi-Fi Protected Access II (WPA2)

แทนที่จะใช้ความพยายามในการสร้างชื่อใหม่ทั้งหมด มาตรฐาน Wi-Fi Protected Access II (WPA2) ที่ปรับปรุงแล้วกลับมุ่งเน้นไปที่การใช้รหัสลับใหม่

แทนที่จะเป็นรหัสสตรีม RC4 WPA2 ใช้รหัสบล็อกที่เรียกว่า Advanced Encryption Standard (AES) เพื่อสร้างพื้นฐานของโปรโตคอลการเข้ารหัส

โปรโตคอลเอง ย่อ CCMP ดึงความปลอดภัยส่วนใหญ่จากความยาวของชื่อที่ค่อนข้างยาว (ล้อเล่น):Counter Mode Cipher Block Chaining Message Authentication Code Protocol ซึ่งย่อเป็น Counter Mode CBC-MAC Protocol หรือโหมด CCM โปรโตคอลหรือ CCMP ?

โหมด CCM เป็นการผสมผสานระหว่างแนวคิดดีๆ บางประการ ให้การรักษาความลับของข้อมูลผ่านโหมด CTR หรือโหมดตัวนับ เพื่อลดความซับซ้อนอย่างมากมาย สิ่งนี้จะเพิ่มความซับซ้อนให้กับข้อมูลข้อความธรรมดาโดยการเข้ารหัสค่าที่ต่อเนื่องกันของลำดับการนับที่ไม่ซ้ำ

CCM ยังรวม CBC-MAC ซึ่งเป็นวิธีบล็อกการเข้ารหัสสำหรับสร้าง MAC ด้วย

AES อยู่ในเกณฑ์ดี ข้อกำหนด AES ก่อตั้งขึ้นในปี 2544 โดยสถาบันมาตรฐานและเทคโนโลยีแห่งชาติของสหรัฐอเมริกา (NIST) พวกเขาตัดสินใจเลือกหลังจากกระบวนการคัดเลือกการแข่งขันห้าปีในระหว่างที่มีการประเมินข้อเสนอสิบห้าข้อเสนอสำหรับการออกแบบอัลกอริธึม

ผลของกระบวนการนี้ มีการเลือกตระกูลของการเข้ารหัสที่เรียกว่า Rijndael (ดัตช์) และชุดย่อยของสิ่งเหล่านี้กลายเป็น AES

ในช่วงเวลาที่ดีขึ้นของสองทศวรรษที่ผ่านมา AES ถูกใช้เพื่อปกป้องการรับส่งข้อมูลทางอินเทอร์เน็ตทุกวันตลอดจนข้อมูลลับระดับบางระดับในรัฐบาลสหรัฐฯ

แม้ว่าจะมีการอธิบายการโจมตีที่เป็นไปได้ใน AES แล้ว แต่ยังไม่มีใครพิสูจน์ได้ว่าใช้งานได้จริงในการใช้งานจริง การโจมตี AES ที่เร็วที่สุดในความรู้สาธารณะคือการโจมตีแบบกู้คืนคีย์ซึ่งปรับปรุง AES ที่บังคับดุร้ายได้ประมาณสี่เท่า จะใช้เวลานานเท่าไหร่? หลายพันล้านปี

Wi-Fi Protected Access III (WPA3)

งวดถัดไปของ WPA ไตรภาคเป็นสิ่งจำเป็นสำหรับอุปกรณ์ใหม่ตั้งแต่วันที่ 1 กรกฎาคม 2020 คาดว่าจะปรับปรุงความปลอดภัยของ WPA2 ให้ดียิ่งขึ้นไปอีก มาตรฐาน WPA3 พยายามที่จะปรับปรุงความปลอดภัยของรหัสผ่านโดยมีความยืดหยุ่นมากขึ้นต่อการโจมตีรายการคำหรือพจนานุกรม

ไม่เหมือนกับรุ่นก่อน WPA3 จะเสนอการส่งต่อความลับ สิ่งนี้จะเพิ่มประโยชน์อย่างมากในการปกป้องข้อมูลที่แลกเปลี่ยนก่อนหน้านี้ แม้ว่าจะมีการบุกรุกคีย์ลับระยะยาวก็ตาม

โปรโตคอลเช่น TLS ได้จัดเตรียมการส่งต่อความลับไว้แล้วโดยใช้คีย์แบบอสมมาตรเพื่อสร้างคีย์ที่ใช้ร่วมกัน คุณสามารถเรียนรู้เพิ่มเติมเกี่ยวกับ TLS ได้ในโพสต์นี้

เนื่องจาก WPA2 ไม่ได้ถูกเลิกใช้งาน ดังนั้นทั้ง WPA2 และ WPA3 ยังคงเป็นตัวเลือกอันดับต้นๆ ของคุณสำหรับการรักษาความปลอดภัย Wi-Fi

ถ้าคนอื่นไม่ดีทำไมพวกเขาถึงยังอยู่ใกล้ ๆ ?

คุณอาจสงสัยว่าทำไมจุดเชื่อมต่อของคุณถึงยอมให้คุณเลือกตัวเลือกอื่นที่ไม่ใช่ WPA2 หรือ WPA3 สาเหตุที่เป็นไปได้คือคุณกำลังใช้ฮาร์ดแวร์รุ่นเก่า ซึ่งเป็นสิ่งที่คนเทคโนโลยีเรียกว่าเราเตอร์ของแม่

เนื่องจากการเลิกใช้งาน WEP และ WPA เกิดขึ้นค่อนข้างไม่นาน เป็นไปได้ในองค์กรขนาดใหญ่และบ้านของผู้ปกครองในการค้นหาฮาร์ดแวร์รุ่นเก่าที่ยังคงใช้โปรโตคอลเหล่านี้ แม้แต่ฮาร์ดแวร์ที่ใหม่กว่าก็อาจมีความจำเป็นทางธุรกิจเพื่อรองรับโปรโตคอลรุ่นเก่าเหล่านี้

แม้ว่าฉันจะสามารถโน้มน้าวให้คุณลงทุนในอุปกรณ์ Wi-Fi ระดับแนวหน้าใหม่ได้ แต่องค์กรส่วนใหญ่กลับกลายเป็นคนละเรื่อง น่าเสียดายที่หลายคนยังไม่ตระหนักถึงบทบาทที่สำคัญของการรักษาความปลอดภัยทางไซเบอร์ในการตอบสนองความต้องการของลูกค้าและส่งเสริมผลกำไรนั้น

นอกจากนี้ การเปลี่ยนไปใช้โปรโตคอลที่ใหม่กว่าอาจต้องมีการอัปเกรดฮาร์ดแวร์ภายในหรือเฟิร์มแวร์ใหม่ โดยเฉพาะอย่างยิ่งในระบบที่ซับซ้อนในองค์กรขนาดใหญ่ การอัปเกรดอุปกรณ์อาจเป็นเรื่องยากทางการเงินหรือเชิงกลยุทธ์

เพิ่มความปลอดภัย Wi-Fi ของคุณ

หากเป็นตัวเลือก ให้เลือก WPA2 หรือ WPA3 การรักษาความปลอดภัยทางไซเบอร์เป็นสาขาที่พัฒนาขึ้นในแต่ละวัน และการติดอยู่กับอดีตอาจมีผลลัพธ์ที่เลวร้าย

หากคุณไม่สามารถใช้ WPA2 หรือ WPA3 ได้ ให้พยายามอย่างเต็มที่เพื่อใช้มาตรการรักษาความปลอดภัยเพิ่มเติม

สิ่งที่ดีที่สุดสำหรับเจ้าชู้ของคุณคือการใช้ Virtual Private Network (VPN) การใช้ VPN เป็นความคิดที่ดี ไม่ว่าคุณจะมีการเข้ารหัส Wi-Fi ประเภทใด ใน Wi-Fi แบบเปิด (ร้านกาแฟ) และการใช้ WEP หากไม่มี VPN ถือเป็นเรื่องธรรมดาที่ขาดความรับผิดชอบ

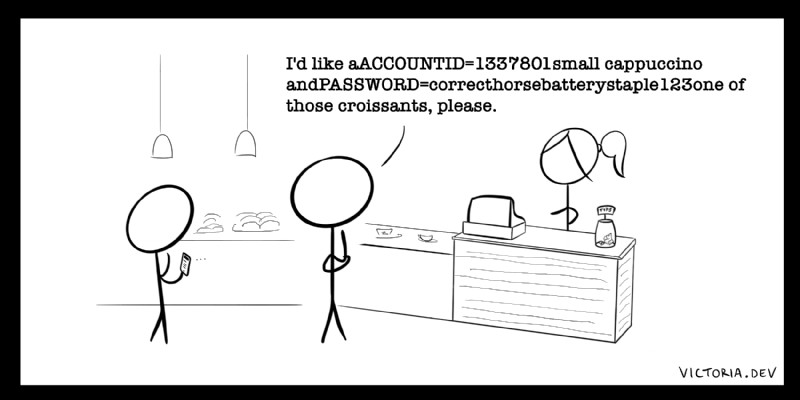

มันเหมือนกับการแจ้งรายละเอียดธนาคารของคุณเมื่อคุณสั่งกาแฟคาปูชิโน่อันที่สอง

เลือกผู้ให้บริการ VPN ที่มีคุณสมบัติเช่น kill switch ที่บล็อกการรับส่งข้อมูลเครือข่ายของคุณหาก VPN ของคุณถูกตัดการเชื่อมต่อ สิ่งนี้จะป้องกันคุณจากการส่งข้อมูลโดยไม่ได้ตั้งใจบนการเชื่อมต่อที่ไม่ปลอดภัย เช่น Wi-Fi แบบเปิดหรือ WEP ฉันเขียนเพิ่มเติมเกี่ยวกับข้อควรพิจารณาสามอันดับแรกในการเลือก VPN ของฉันในโพสต์นี้

เมื่อเป็นไปได้ ตรวจสอบให้แน่ใจว่าคุณเชื่อมต่อกับเครือข่ายที่รู้จักซึ่งคุณหรือองค์กรของคุณควบคุมเท่านั้น

การโจมตีความปลอดภัยทางไซเบอร์จำนวนมากเกิดขึ้นเมื่อเหยื่อเชื่อมต่อกับจุดเชื่อมต่อ Wi-Fi สาธารณะที่เลียนแบบ หรือที่เรียกว่าการโจมตีแบบแฝดชั่วร้าย หรือ Wi-Fi ฟิชชิ่ง

ฮอตสปอตปลอมเหล่านี้สร้างขึ้นได้อย่างง่ายดายโดยใช้โปรแกรมและเครื่องมือที่เข้าถึงได้แบบสาธารณะ VPN สามารถช่วยบรรเทาความเสียหายจากการโจมตีเหล่านี้ได้เช่นกัน แต่จะดีกว่าเสมอที่จะไม่เสี่ยง

หากคุณเดินทางบ่อย ให้พิจารณาซื้อฮอตสปอตแบบพกพาที่ใช้แผนข้อมูลเครือข่ายมือถือ หรือใช้ซิมการ์ดข้อมูลสำหรับอุปกรณ์ทั้งหมดของคุณ

เป็นมากกว่าคำย่อ

WEP, WPA, WPA2 และ WPA3 มีความหมายมากกว่าตัวอักษรที่คล้ายกัน ในบางกรณีอาจมีความแตกต่างกันหลายพันล้านปีลบประมาณ 60 วินาที

ในช่วงเวลานี้ ฉันหวังว่าจะได้สอนอะไรใหม่ๆ เกี่ยวกับความปลอดภัยของ Wi-Fi และวิธีปรับปรุงให้ดีขึ้น

หากคุณชอบโพสต์นี้ ฉันอยากจะรู้ เข้าร่วมกับผู้คนนับพันที่เรียนรู้ไปพร้อมกับฉันที่ victoria.dev! เยี่ยมชมหรือสมัครผ่าน RSS เพื่อดูรายการเพิ่มเติม ความปลอดภัยทางไซเบอร์ และเรื่องตลกของพ่อ