ลองนึกภาพโลกที่ไม่มี WiFi เรายังคงใช้สายเคเบิลอีเทอร์เน็ตแบบยาวเพื่อเชื่อมต่ออินเทอร์เน็ต

ไม่มีการโต้แย้งว่า WiFi ได้ทำให้ชีวิตของเราง่ายขึ้นเพียงใด ตอนนี้เราสามารถเชื่อมต่ออินเทอร์เน็ตที่ร้านกาแฟ สถานีรถไฟใต้ดิน และเกือบทุกที่ที่เราไป

อย่างไรก็ตาม WiFi ยังเป็นเครือข่ายที่มีช่องโหว่เมื่อเทียบกับอีเธอร์เน็ต หากไม่มีการรักษาความปลอดภัยอย่างเหมาะสม การโจมตีแบบคนกลางก็ทำได้ง่ายๆ โดยใช้เครื่องมืออย่างเช่น Wireshark

ตัวอย่างเช่น หากคุณเชื่อมต่อกับเครือข่าย Starbucks ใครก็ตามที่เชื่อมต่อกับเครือข่ายนั้นสามารถดูการรับส่งข้อมูลเครือข่ายของบุคคลอื่นได้

เว้นแต่ว่าคุณใช้ VPN หรือเว็บไซต์ใช้ HTTPS ข้อมูลของคุณ (รวมถึงรหัสผ่านและรายละเอียดบัตรเครดิต) จะปรากฏในเครือข่ายทั้งหมด

หากคุณกำลังทำงานให้กับบริษัท มีโอกาสที่พวกเขาจะใช้เครือข่าย WiFi ด้วย คุณเคยสงสัยหรือไม่ว่าปลอดภัยแค่ไหน? คุณรู้หรือไม่ว่ามีคนในที่จอดรถเชื่อมต่อกับเครือข่ายของคุณและเก็บข้อมูลที่เป็นความลับของบริษัทคุณหรือไม่

ด้วยเครื่องมืออย่าง Wireshark และ Aircrack คุณสามารถทำการตรวจสอบความปลอดภัยของเครือข่าย WiFi ของคุณได้ แม้ว่า Wireshark สามารถช่วยให้คุณดูสิ่งที่เกิดขึ้นบนเครือข่ายของคุณได้ แต่ Aircrack เป็นเครื่องมือที่ไม่เหมาะสมมากกว่าที่ให้คุณโจมตีและเข้าถึงเครือข่าย WiFi

การคิดอย่างผู้โจมตีเป็นวิธีที่ดีที่สุดในการป้องกันเครือข่าย เมื่อเรียนรู้วิธีการทำงานกับ Aircrack คุณจะสามารถเข้าใจขั้นตอนที่แน่นอนที่ผู้โจมตีจะดำเนินการเพื่อเข้าถึงเครือข่ายของคุณ จากนั้น คุณสามารถทำการตรวจสอบความปลอดภัยของเครือข่ายของคุณเองเพื่อให้แน่ใจว่าไม่มีช่องโหว่

บันทึกย่อ:ฉันไม่สนับสนุนให้ใช้เครื่องมือที่ไม่เหมาะสมที่ผิดกฎหมาย บทแนะนำนี้ให้ความรู้อย่างหมดจดและมีไว้เพื่อช่วยให้คุณปกป้องเครือข่ายของคุณได้ดีขึ้น

ก่อนที่เราจะดูรายละเอียดของ Aircrack ต่อไปนี้เป็นคำศัพท์สองสามคำที่คุณควรรู้

- จุดเข้าใช้งาน — เครือข่าย WiFi ที่คุณต้องการเชื่อมต่อ

- SSID — ชื่อของจุดเข้าใช้งาน เช่น “Starbucks”

- ไฟล์ Pcap — ไฟล์ดักจับแพ็คเก็ต มีแพ็กเก็ตที่ดักจับบนเครือข่าย รูปแบบทั่วไปสำหรับเครื่องมือต่างๆ เช่น Wireshark และ Nessus

- ความเป็นส่วนตัวแบบมีสาย (WEP) — อัลกอริธึมความปลอดภัยสำหรับเครือข่ายไร้สาย

- Wi-Fi Protected Access (WPA &WPA2) — อัลกอริธึมความปลอดภัยที่แข็งแกร่งกว่าเมื่อเทียบกับ WEP

- IEEE 802.11 — โปรโตคอลเครือข่ายท้องถิ่นไร้สาย (LAN)

- โหมดตรวจสอบ — การจับแพ็กเก็ตเครือข่ายในอากาศโดยไม่ต้องเชื่อมต่อกับเราเตอร์หรือจุดเข้าใช้งาน

ฉันเพิ่งเขียนโพสต์เกี่ยวกับคำศัพท์ 100 อันดับแรกที่คุณควรรู้ในฐานะผู้ทดสอบการเจาะระบบ สามารถตรวจสอบได้หากสนใจ

Aircrack-NG คืออะไร

Aircrack เป็นชุดซอฟต์แวร์ที่ช่วยคุณโจมตีและปกป้องเครือข่ายไร้สาย

Aircrack ไม่ใช่เครื่องมือเดียว แต่เป็นชุดเครื่องมือทั้งหมด ซึ่งแต่ละเครื่องมือมีหน้าที่เฉพาะ เครื่องมือเหล่านี้รวมถึงตัวตรวจจับ การดมกลิ่นแพ็คเก็ต แครกเกอร์ WEP/WPA และอื่นๆ

จุดประสงค์หลักของ Aircrack คือการดักจับแพ็กเก็ตและอ่านแฮชจากแพ็กเก็ตเพื่อถอดรหัสรหัสผ่าน Aircrack รองรับอินเทอร์เฟซไร้สายล่าสุดเกือบทั้งหมด

Aircrack เป็นโอเพ่นซอร์สและทำงานบนแพลตฟอร์ม Linux, FreeBSD, macOS, OpenBSD และ Windows

'NG' ใน Aircrack-ng หมายถึง "คนรุ่นใหม่" Aircrack-ng เป็นเครื่องมือรุ่นเก่าที่ปรับปรุงใหม่ที่เรียกว่า Aircrack Aircrack ติดตั้งมาล่วงหน้าใน Kali Linux

อแด็ปเตอร์ไร้สาย

ก่อนที่เราจะเริ่มทำงานกับ Aircrack คุณจะต้องมีอแด็ปเตอร์ WiFi Aircrack ใช้งานได้เฉพาะกับตัวควบคุมอินเทอร์เฟซเครือข่ายไร้สายซึ่งไดรเวอร์รองรับโหมดการตรวจสอบข้อมูลดิบและสามารถดักจับการรับส่งข้อมูล 802.11a, 802.11b และ 802.11g

อแด็ปเตอร์ wifi ทั่วไป (โดยปกติมีอยู่ในคอมพิวเตอร์ของคุณ) ไม่มีความสามารถในการตรวจสอบการรับส่งข้อมูลจากเครือข่ายอื่น คุณสามารถใช้เพื่อเชื่อมต่อกับจุดเข้าใช้งาน WiFi เท่านั้น

ด้วยอแด็ปเตอร์ wifi ที่เข้ากันได้กับ Aircrack คุณสามารถเปิดใช้งาน 'โหมดจอภาพ' ซึ่งคุณสามารถดมกลิ่นการรับส่งข้อมูลจากเครือข่ายที่คุณไม่ได้เชื่อมต่อ จากนั้นคุณสามารถใช้ข้อมูลที่บันทึกไว้เพื่อถอดรหัสรหัสผ่านของเครือข่ายนั้นได้

ตรวจสอบรายชื่ออแด็ปเตอร์ WiFi ที่เข้ากันได้กับ Kali Linux ที่นี่

เครื่องมือ Aircrack

เมื่อคุณรู้แล้วว่า Aircrack ทำอะไรได้บ้าง มาดูเครื่องมือแต่ละอย่างกัน

Airmon-ng

Airmon-ng เป็นสคริปต์ที่ทำให้การ์ดอินเทอร์เฟซเครือข่ายของคุณเข้าสู่โหมดจอภาพ เมื่อเปิดใช้งานแล้ว คุณจะสามารถจับภาพแพ็คเก็ตเครือข่ายได้โดยไม่ต้องเชื่อมต่อหรือตรวจสอบสิทธิ์กับจุดเชื่อมต่อ

คุณสามารถใช้คำสั่ง airmon-ng เพื่อแสดงรายการอินเทอร์เฟซเครือข่ายและ airmon-ng start <interface name> เพื่อเริ่มอินเทอร์เฟซในโหมดมอนิเตอร์

# airmon-ng start wlan0

PID Name

718 NetworkManager

870 dhclient

1104 avahi-daemon

1105 avahi-daemon

1115 wpa_supplicant

PHY Interface Driver Chipset

phy0 wlan0 ath9k_htc Atheros Communications, Inc. AR9271 802.11n

(mac80211 monitor mode vif enabled for [phy0]wlan0 on [phy0]wlan0mon)

(mac80211 station mode vif disabled for [phy0]wlan0

ในตัวอย่างข้างต้น คุณจะเห็นว่าอินเทอร์เฟซเครือข่าย wlan0 ได้เปลี่ยนเป็น wlan0mon — หมายความว่าเปิดใช้งานโหมดจอภาพแล้ว

Airodump-ng

Airodump-ng เป็นยูทิลิตี้ดักจับแพ็กเก็ตที่ดักจับและบันทึกแพ็กเก็ตข้อมูลดิบเพื่อการวิเคราะห์ต่อไป หากคุณมีเครื่องรับ GPS เชื่อมต่อกับคอมพิวเตอร์ airodump-ng ก็สามารถดึงพิกัดของจุดเข้าใช้งานได้เช่นกัน

หลังจากเปิดใช้งานโหมดจอภาพโดยใช้ airmon-ng คุณสามารถเริ่มจับแพ็กเก็ตได้โดยใช้ airodump รันคำสั่ง airodump-ng จะแสดงรายการจุดเชื่อมต่อที่มีอยู่ ESSID (หรือ SSID) คือชื่อของเครือข่ายไร้สาย

# airodump-ng

CH 9 ][ Elapsed: 1 min ][ 2007-04-26 17:41 ][ WPA handshake: 00:14:6C:7E:40:80

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:09:5B:1C:AA:1D 11 16 10 0 0 11 54. OPN NETGEAR

00:14:6C:7A:41:81 34 100 57 14 1 9 11e WEP WEP bigbear

00:14:6C:7E:40:80 32 100 752 73 2 9 54 WPA TKIP PSK teddy

BSSID STATION PWR Rate Lost Packets Notes Probes

00:14:6C:7A:41:81 00:0F:B5:32:31:31 51 36-24 2 14

(not associated) 00:14:A4:3F:8D:13 19 0-0 0 4 mossy

00:14:6C:7A:41:81 00:0C:41:52:D1:D1 -1 36-36 0 5

00:14:6C:7E:40:80 00:0F:B5:FD:FB:C2 35 54-54 0 99 teddyAircrack-ng

เมื่อคุณจับแพ็กเก็ตได้เพียงพอโดยใช้ airodump-ng คุณสามารถถอดรหัสคีย์ได้โดยใช้ aircrack-ng Aircrack ใช้การโจมตีทางสถิติ ความรุนแรง และพจนานุกรมเพื่อทำลายคีย์ WEP / WPA

Aircrack-ng 1.4

[00:00:03] 230 keys tested (73.41 k/s)

KEY FOUND! [ biscotte ]

Master Key : CD D7 9A 5A CF B0 70 C7 E9 D1 02 3B 87 02 85 D6

39 E4 30 B3 2F 31 AA 37 AC 82 5A 55 B5 55 24 EE

Transcient Key : 33 55 0B FC 4F 24 84 F4 9A 38 B3 D0 89 83 D2 49

73 F9 DE 89 67 A6 6D 2B 8E 46 2C 07 47 6A CE 08

AD FB 65 D6 13 A9 9F 2C 65 E4 A6 08 F2 5A 67 97

D9 6F 76 5B 8C D3 DF 13 2F BC DA 6A 6E D9 62 CD

EAPOL HMAC : 52 27 B8 3F 73 7C 45 A0 05 97 69 5C 30 78 60 BD

สิ่งสำคัญคือต้องทราบว่าคุณต้องมีแพ็กเก็ตเพียงพอเพื่อถอดรหัสคีย์ นอกจากนี้ aircrack-ng ยังใช้อัลกอริธึมที่ซับซ้อนในการถอดรหัสคีย์จากแพ็กเก็ตเครือข่าย

หากคุณสนใจที่จะเรียนรู้เพิ่มเติมเกี่ยวกับวิธีที่ Aircrack ทำสิ่งนี้ นี่เป็นจุดเริ่มต้นที่ดี

Aireplay-ng

Aireplay-ng ใช้เพื่อสร้างทราฟฟิกเทียมบนเครือข่ายไร้สาย Aireplay สามารถจับการรับส่งข้อมูลจากเครือข่ายสดหรือใช้แพ็กเก็ตจากไฟล์ Pcap ที่มีอยู่เพื่อฉีดเข้าไปในเครือข่าย

ด้วย aireplay-ng คุณสามารถทำการโจมตีได้ เช่น การพิสูจน์ตัวตนปลอม การฉีดแพ็คเก็ต การโจมตีด้วยกาแฟลาเต้ และอื่นๆ

การโจมตี Cafe Latte ช่วยให้คุณได้รับคีย์ WEP จากอุปกรณ์ไคลเอนต์ คุณสามารถทำได้โดยจับแพ็กเก็ต ARP จากไคลเอนต์ จัดการมัน แล้วส่งกลับไปยังไคลเอนต์

ลูกค้าจะสร้างแพ็กเก็ตที่ airodump-ng ดักจับได้ สุดท้าย สามารถใช้ aircrack-ng เพื่อถอดรหัสรูปแบบคีย์ WEP ที่แก้ไขแพ็กเก็ต

ฐานทัพอากาศ-ng

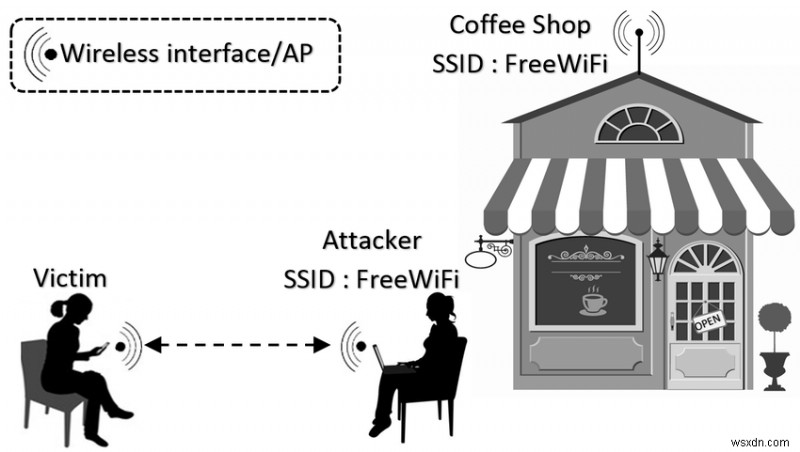

Airbase-ng ใช้เพื่อแปลงคอมพิวเตอร์ของผู้โจมตีให้เป็นจุดเข้าใช้งานปลอมเพื่อให้ผู้อื่นเชื่อมต่อ

เมื่อใช้ Airbase คุณสามารถแกล้งทำเป็นเป็นจุดเชื่อมต่อที่ถูกต้องและทำการโจมตีแบบคนกลางบนอุปกรณ์ที่เชื่อมต่อกับระบบของคุณ

การโจมตีนี้เรียกอีกอย่างว่า “Evil Twin Attack ” สมมติว่าคุณอยู่ใน Starbucks ที่พยายามเชื่อมต่อกับ Wifi ผู้โจมตีสามารถสร้างจุดเข้าใช้งานอื่นที่มีชื่อเดียวกันได้ (โดยปกติมีความแรงของสัญญาณที่ดีกว่า) ทำให้คุณคิดว่าจุดเชื่อมต่อนั้นเป็นของ Starbucks

เป็นเรื่องยากสำหรับผู้ใช้ทั่วไปที่จะแยกแยะระหว่างจุดเชื่อมต่อที่ถูกต้องกับจุดเชื่อมต่อปลอม ดังนั้น Evil Twin Attack จึงเป็นการโจมตีแบบไร้สายที่อันตรายที่สุดที่เราพบในปัจจุบัน

นอกจากนี้ ยังมีเครื่องมืออีกสองสามอย่างให้คุณใช้ในคลังแสง Aircrack

- Packetforge-ng — ใช้เพื่อสร้างแพ็คเก็ตที่เข้ารหัสสำหรับการฉีด

- Airdecap-ng — ถอดรหัสไฟล์ดักจับที่เข้ารหัส WEP/WPA หลังจากที่คุณแตกคีย์ด้วย aircrack-ng ซึ่งจะทำให้คุณเข้าถึงชื่อผู้ใช้ รหัสผ่าน และข้อมูลสำคัญอื่นๆ

- Airolib-ng — เก็บข้อความรหัสผ่าน WPA/WPA2 ที่คำนวณไว้ล่วงหน้าในฐานข้อมูล ใช้กับ aircrack-ng ขณะถอดรหัสรหัสผ่าน

- Airtun-ng — สร้างอินเทอร์เฟซอุโมงค์เสมือน

สรุป

โลกเป็นสถานที่ที่เชื่อมต่อกันมากขึ้นด้วย WiFi เราได้รับประโยชน์จาก WiFi แทบทุกวัน ด้วยประโยชน์ทั้งหมด เครือข่ายดังกล่าวจึงเป็นเครือข่ายที่มีช่องโหว่ซึ่งสามารถเปิดเผยข้อมูลส่วนตัวของเราได้ หากเราไม่ระวัง

หวังว่าบทความนี้จะช่วยให้คุณเข้าใจความปลอดภัย WiFi และ Aircrack โดยละเอียด หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับ Aircrack โปรดดูวิกิอย่างเป็นทางการ

ชอบบทความนี้ไหม? เข้าร่วมจดหมายข่าวของฉัน และรับสรุปบทความและวิดีโอของฉันที่ส่งไปยังอีเมลของคุณทุกวันจันทร์ คุณยังสามารถค้นหาบล็อกของฉันได้ที่นี่ .