จากข่าวเกี่ยวกับแฮ็กเกอร์ชาวรัสเซียที่มีอิทธิพลต่อการเลือกตั้งประธานาธิบดีสหรัฐฯ สื่อหลายคนต่างสงสัยว่าเราระบุแฮ็กเกอร์ได้อย่างไร มีหลายวิธีที่ผู้เชี่ยวชาญด้านความปลอดภัยในโลกไซเบอร์สามารถค้นหาแหล่งที่มาเบื้องหลังการแฮ็กได้

ที่อยู่ IP

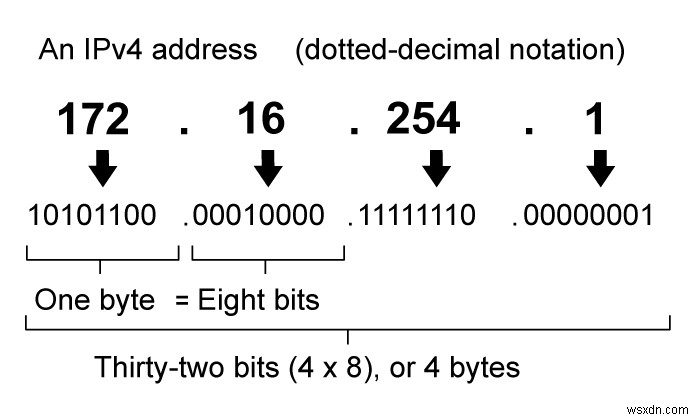

วิธีแรกและชัดเจนที่สุดในการติดตามแฮ็กเกอร์คือการใช้ที่อยู่ IP ของพวกเขา ตอนนี้แฮ็กเกอร์ที่คุ้มค่าจะใช้ที่อยู่ IP ที่ไม่มีข้อมูลที่มีความหมาย พวกเขาจะทำงานบน Tor ผ่าน VPN หรือแม้กระทั่งในที่สาธารณะ แต่สมมติว่าแฮ็กเกอร์ที่เราต้องการติดตามไม่มีประสบการณ์เป็นพิเศษ หรือพวกเขาบังเอิญเปิดเผยที่อยู่ IP ของตน การค้นหาโดยใช้ IP ของพวกเขาอาจทำงานดังนี้:

1. แฮ็กเกอร์บรรลุวัตถุประสงค์ได้สำเร็จ (สิ่งที่อาจเป็น) แต่ทิ้งบันทึกที่แสดงการเข้าถึงเครือข่ายจากที่อยู่ IP เฉพาะ

2. บริษัทหรือบุคคลที่ถูกแฮ็กส่งต่อข้อมูลเข้าสู่ระบบไปยังหน่วยงานบังคับใช้กฎหมาย

3. เจ้าหน้าที่บังคับใช้กฎหมายเรียก ISP เพื่อค้นหาว่าใครเป็นเจ้าของที่อยู่ IP นั้นหรือใครเป็นผู้ที่ใช้มันในขณะที่มีการโจมตี ผู้ตรวจสอบสามารถเชื่อมโยงที่อยู่ IP นี้กับสถานที่ตั้งจริงได้

4. หลังจากได้รับหมายค้นแล้ว ผู้สืบสวนจะเดินทางไปยังสถานที่ตั้งจริงที่ระบุโดยที่อยู่ IP และเริ่มการตรวจสอบ

5. หากแฮ็กเกอร์ของเราเป็นใบ้จริงๆ ผู้ตรวจสอบจะพบหลักฐานการแฮ็กได้ทุกที่ หากเป็นเช่นนั้น จะมีการพิจารณาคดีสั้น ๆ ก่อนที่แฮ็กเกอร์จะถูกส่งไปยังคุกในข้อหาก่ออาชญากรรมของเขาหรือเธอ

แน่นอนว่าแฮ็กเกอร์ส่วนใหญ่ทำงานอยู่เบื้องหลังพร็อกซี ที่อยู่ IP ที่ได้รับจากการบังคับใช้กฎหมายจะไม่ชี้ให้เห็นถึงประโยชน์ใดๆ นั่นหมายความว่าพวกเขาจะต้องใช้เทคนิคอื่นๆ หรือรอให้แฮกเกอร์ทำผิดพลาด

กำลังติดตามเบรดครัมบ์

ในการตรวจสอบแฮ็กเกอร์ที่มีทักษะ นิติคอมพิวเตอร์ต้องมองหาข้อผิดพลาดเล็กน้อยและหลักฐานตามสถานการณ์ คุณจะไม่มีที่อยู่ IP ที่ชี้ลูกศรสีแดงขนาดใหญ่ที่บ้านของผู้โจมตี แต่คุณจะมีเบรดครัมบ์เล็กๆ น้อยๆ มากมายที่สามารถช่วยให้คุณคาดเดาได้ดีเกี่ยวกับผู้กระทำความผิด

ความซับซ้อนของการแฮ็กอาจจำกัดผู้กระทำผิดที่อาจเกิดขึ้นได้เฉพาะผู้ปฏิบัติการที่มีทักษะสูง หน่วยข่าวกรองของสหรัฐฯ จะเก็บบันทึกการโจมตีครั้งก่อนและเชื่อมโยงกับแฮ็กเกอร์บางราย แม้ว่าจะไม่ทราบชื่อก็ตาม

ตัวอย่างเช่น การบังคับใช้กฎหมายของสหรัฐฯ ที่เรียกว่า DNC hacker APT 29 หรือ Advanced Persistent Threat 29 เราอาจไม่ทราบชื่อและที่อยู่ของเขาหรือเธอ แต่เรายังคงระบุแหล่งที่มาของการแฮ็กให้กับเขาหรือเธอตามสไตล์ วิธีดำเนินการ และ แพ็คเกจซอฟต์แวร์

ประเภทของแพ็คเกจซอฟต์แวร์ที่ใช้ในการแฮ็กอาจมีรูปแบบ "ลายเซ็น" ตัวอย่างเช่น แฮกเกอร์จำนวนมากใช้แพ็คเกจซอฟต์แวร์ที่ปรับแต่งได้สูง บางคนสามารถสืบย้อนไปถึงหน่วยข่าวกรองของรัฐได้ ในการแฮ็ก DNC ผู้ตรวจสอบทางนิติเวชพบว่าใบรับรอง SSL ที่ใช้ในการแฮ็กนั้นเหมือนกับใบรับรองที่ใช้โดยหน่วยข่าวกรองทางทหารของรัสเซียในการแฮ็กรัฐสภาเยอรมันในปี 2015

บางครั้งก็เป็นสิ่งเล็ก ๆ จริงๆ อาจเป็นวลีแปลก ๆ ที่ทำซ้ำในการสื่อสารแบบสุ่มที่เชื่อมโยงการแฮ็กเข้ากับบุคคลใดบุคคลหนึ่ง หรืออาจเป็นเศษขนมปังเล็กๆ น้อยๆ ที่เหลืออยู่ในแพ็คเกจซอฟต์แวร์

นั่นเป็นวิธีหนึ่งในการแฮ็ก DNC ที่เกี่ยวข้องกับรัสเซีย ผู้ตรวจสอบช่องโหว่พบว่าเอกสาร Word บางส่วนที่เผยแพร่โดยแฮ็คแสดงการแก้ไขโดยผู้ใช้ที่มีการแปลภาษารัสเซียของ Word และชื่อผู้ใช้ Cyrillic เครื่องมือ Buggy สามารถเปิดเผยตำแหน่งของแฮ็กเกอร์ได้ ยูทิลิตี้ DDoS ยอดนิยม Low Orbital Ion Cannon เคยมีข้อบกพร่องในนั้นที่จะเปิดเผยตำแหน่งของผู้ใช้

งานตำรวจสมัยเก่าช่วยค้นหาแฮ็กเกอร์ด้วย เป้าหมายเฉพาะอาจช่วยระบุตัวผู้กระทำความผิดได้ หากการบังคับใช้กฎหมายกำหนดแรงจูงใจเบื้องหลังการโจมตี อาจมีความเป็นไปได้ที่จะระบุแรงจูงใจทางการเมือง หากการแฮ็กมีประโยชน์อย่างน่าสงสัยต่อกลุ่มหรือบุคคลใดกลุ่มหนึ่ง ก็ชัดเจนว่าจะต้องดูที่ใด แฮ็กเกอร์อาจส่งเงินเข้าบัญชีธนาคารและอาจตรวจสอบย้อนกลับได้ และแฮ็กเกอร์ก็ไม่มีภูมิคุ้มกันต่อการ "ทำร้าย" กันเพื่อรักษาผิวของตัวเอง

ในที่สุด บางครั้งแฮกเกอร์ก็บอกคุณ ไม่ใช่เรื่องแปลกที่แฮ็กเกอร์จะคุยโม้บน Twitter หรือ IRC เกี่ยวกับการหาประโยชน์ครั้งล่าสุดของพวกเขา

หากผู้ตรวจสอบสามารถติดตามเบรดครัมบ์ได้เพียงพอ พวกเขาก็สามารถเริ่มสร้างภาพรวมที่สมบูรณ์ยิ่งขึ้นและพยายามหาที่อยู่ IP ที่มีความหมายได้

การจับกุมแฮกเกอร์

การรู้ชื่อรหัสของแฮ็กเกอร์เป็นเรื่องหนึ่ง แต่เป็นอีกเรื่องหนึ่งที่คุณจะได้รับมือกับมันจริงๆ บ่อยครั้ง การจับกุมแฮ็กเกอร์ทำให้เกิดความผิดพลาดเล็กน้อย ตัวอย่างเช่น ผู้นำของ Lulzsec Sabu ถูกจับได้เมื่อเขาละเลยการใช้ Tor เพื่อเข้าสู่ระบบ IRC เขาทำผิดพลาดเพียงครั้งเดียว แต่ก็เพียงพอแล้วสำหรับหน่วยงานที่สอดส่องเขาเพื่อระบุตำแหน่งทางกายภาพที่แท้จริงของเขา

บทสรุป

การบังคับใช้กฎหมายพบแฮ็กเกอร์ในรูปแบบต่างๆ ที่น่าอัศจรรย์ มักเกิดจากความผิดพลาดเล็กน้อยแต่สำคัญยิ่งของผู้กระทำความผิด