Magecart คือกลุ่มของกลุ่มที่มีชื่อเสียงด้านกิจกรรมการท่องเว็บมาเป็นเวลาครึ่งทศวรรษแล้ว ผู้โจมตีเหล่านี้มักจะมองหาช่องโหว่ใน CMS อีคอมเมิร์ซชั้นนำ เช่น Magento, OpenCart, PrestaShop, Shopify ฯลฯ เพื่อฉีด JavaScript ที่เป็นอันตราย

JavaScripts เหล่านี้ใช้เพื่ออ่านข้อมูลที่มีความละเอียดอ่อนแต่เป็นเชิงพาณิชย์และให้ผลตอบแทน เช่น รายละเอียดบัตรเครดิตของลูกค้าบนเว็บไซต์ ในโพสต์ก่อนหน้าของซีรีส์ Magecart นี้ เราได้พูดถึงวิธีที่ Magecart กำหนดเป้าหมาย Magento ในที่นี้ เราจะพูดถึงการโจมตีของ Magecart บน OpenCart – วิธีการดำเนินการแบบสมบูรณ์

Magecart โจมตี OpenCart

อย่างที่คุณรู้ OpenCart เป็นหนึ่งในสาม CMS อันดับแรกสำหรับเว็บไซต์อีคอมเมิร์ซ เป็นอันดับสามรองจาก Magento และ Shopify ในระดับความนิยมเท่านั้น เห็นได้ชัดว่าความนิยมนี้ติดอยู่ในรายชื่อเป้าหมายสูงสุดของผู้กำกับ Magecart

หลังจากรายงานอันน่าตื่นตาที่เปิดเผยความลับของ Magecart นักวิจัยของ RiskIQ ได้ตีพิมพ์รายงานฉบับใหม่อีกครั้งซึ่งมีรายละเอียดเกี่ยวกับการดำเนินงานของกลุ่ม Magecart 12 ในร้านค้า Opencart กลุ่มเหล่านี้กำหนดเป้าหมายร้านค้าขนาดเล็กเพื่อให้ซ่อนและไม่พาดหัวข่าว

ตามรายงาน Magecart Group 12 ยังได้รับการยอมรับให้ประนีประนอม Adverline ผู้โฆษณาชาวฝรั่งเศสที่มีชื่อเสียง เนื่องจากทุกเว็บไซต์ที่เข้าชม Adverline จะโหลดสคริปต์ที่เป็นอันตรายบนเว็บไซต์ของตนโดยไม่รู้ตัว นอกเหนือจากนั้น Magecart กลุ่ม 12 นั้นได้ละเมิดความปลอดภัยและขโมยข้อมูลของเว็บไซต์ขนาดเล็กกว่าหลายพันเว็บไซต์ที่ใช้ Magento, OpenCart และ OSCommerce เวอร์ชันต่างๆ

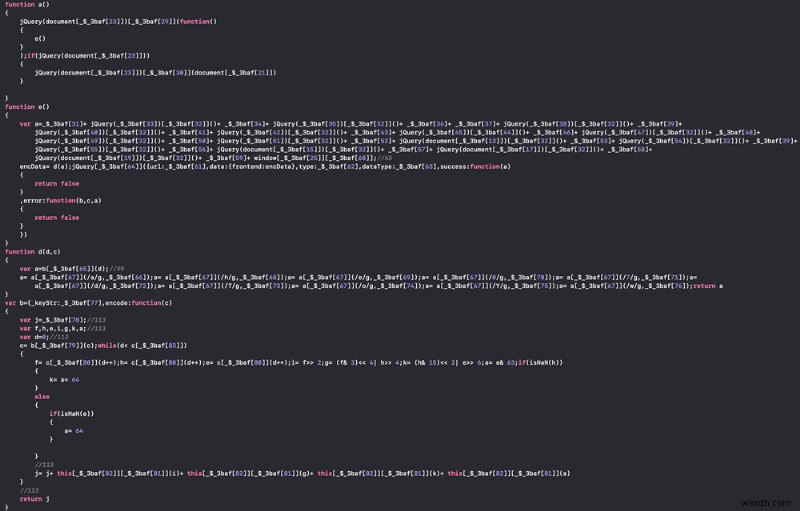

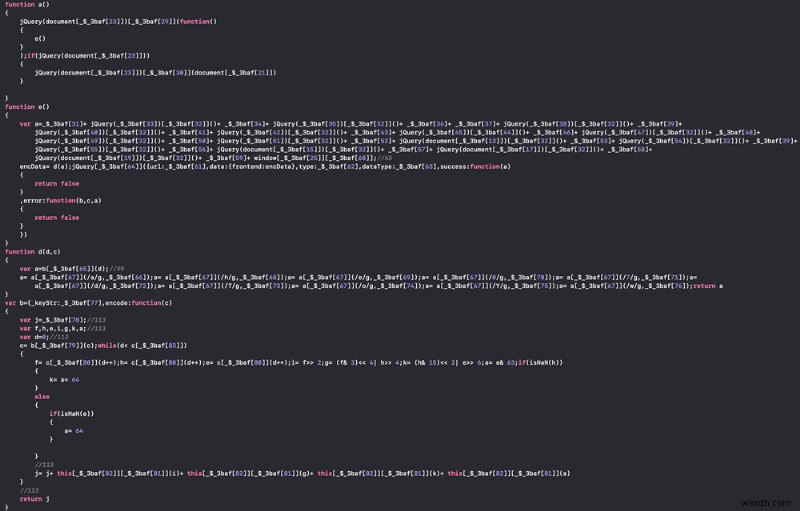

หากเราดูการโจมตีล่าสุด Magecart ได้ใช้โค้ด JavaScript ที่กรองล่วงหน้าเพื่อฉีด skimmers ในไซต์ Opencart หลังจากที่รู้ว่าผู้เยี่ยมชมกำลังเข้าสู่หน้าชำระเงิน

วิธีดำเนินการ Magecart Attack บน OpenCart

จนถึงขณะนี้ มีรายงานการบุกรุกสามวิธีในการโจมตี Magecart ในคดี Opencart ฉันได้แสดงรายการทั้งหมดไว้ด้านล่าง

โดยการใช้ประโยชน์จากช่องโหว่

วิธีแรก ผู้โจมตี Magecart ดำเนินการตามแผนคือการใช้ประโยชน์จากช่องโหว่ที่รู้จัก ช่องโหว่เหล่านี้สามารถหาได้ฟรีทางออนไลน์หรือสามารถขอราคาได้

โดยการจี้แผงควบคุม

อีกวิธีหนึ่งที่ Magecart โจมตีร้านค้า Opencart คือการได้รับข้อมูลรับรองการเข้าสู่ระบบของแผงผู้ดูแลระบบไม่ว่าจะโดยการโจมตีแบบเดรัจฉานหรือโดยฟิชชิ่ง

โดยการประนีประนอมผู้ขายที่เป็นบุคคลที่สาม

วิธีที่สามที่ใช้คือการประนีประนอมกับผู้ขายบุคคลที่สามเช่นผู้พัฒนาปลั๊กอินและธีม ผู้โจมตียังเข้าไปภายในร้านค้าอีคอมเมิร์ซผ่านแหล่งข้อมูลภายนอกเหล่านี้เพื่อปลูกสกิมเมอร์เว็บ

มาตรการป้องกันการโจมตีของ Magecart บน OpenCart

ไม่มีใครสามารถรับรองสถานการณ์ที่ป้องกันการแฮ็กได้อย่างสมบูรณ์บนเว็บ อย่างไรก็ตาม คุณสามารถลดการโจมตีและความรุนแรงของการโจมตีได้โดยปฏิบัติตามแนวทางปฏิบัติด้านความปลอดภัยที่ปลอดภัย ฉันได้ระบุบางส่วนไว้ด้านล่าง:

เป็นตัวล่าสุด

อย่ามองข้ามเวอร์ชัน CMS ที่คุณใช้งานอยู่ การไม่อัปเดตเป็นเวอร์ชันล่าสุดอาจสร้างปัญหาให้คุณและเว็บไซต์ของคุณมากขึ้นเท่านั้น เวอร์ชันที่ล้าสมัยมักมีช่องโหว่ที่เป็นที่รู้จักซึ่งผู้โจมตีสามารถใช้ประโยชน์ได้ง่ายมาก

ตั้งค่าการอนุญาตไฟล์และโฟลเดอร์ที่ถูกต้อง

นอกจากนี้ การทำให้เว็บไซต์ของคุณแข็งแกร่งขึ้นทุกจุดเป็นอีกวิธีหนึ่งในการแก้ไขปัญหานี้ ตั้งค่าการอนุญาตไฟล์ที่เข้มงวดยิ่งขึ้นสำหรับเว็บไซต์ของคุณ นี่คือบทความที่คุณอาจมองหาเพื่อให้เข้าใจถึงวิธีการที่ดีขึ้น

ใช้โซลูชันการรักษาความปลอดภัย

โซลูชันการรักษาความปลอดภัยที่เชื่อถือได้และมีความสามารถสามารถช่วยชีวิตได้ ไฟร์วอลล์อย่าง Astra ไม่สนับสนุนการเจาะข้อมูลบนเว็บไซต์ มันบล็อกความพยายามในการโจมตีทางไซเบอร์ที่รู้จักมากกว่า 100 รายการ บางส่วน ได้แก่ SQLi, Rfi/lfi, XSS, CSRF, Owasp top 10 เป็นต้น นอกจากนี้ เครื่องสแกนมัลแวร์อัตโนมัติของ Astra ยังช่วยลดความยุ่งยากในการสแกนเว็บไซต์ของคุณเป็นประจำ ด้วยสแกนเนอร์นี้ คุณสามารถสแกนเว็บไซต์ของคุณได้ด้วยการคลิกปุ่มเพียงปุ่มเดียว

บทสรุป

การโจมตีของ Magecart ไม่ใช่กลุ่มการท่องเว็บเพียงกลุ่มเดียวในโลกไซเบอร์ มีแฮ็กเกอร์หลายร้อยคนที่ใช้ประโยชน์จากการไม่เปิดเผยตัวตนที่เว็บมอบให้ ต้องบอกว่าการขโมยข้อมูลบัตรเครดิตที่สำคัญจะไม่ปลอดภัยในชั่วข้ามคืนอย่างชัดเจน Magecart จะไม่ละทิ้งการดำเนินงานในเร็ว ๆ นี้ แต่เราสามารถกีดกันทุกความพยายามได้ด้วยการฉลาดกว่าผู้โจมตี และเราเริ่มต้นด้วยการบอกเป็นนัยถึงวิธีการป้องกันที่ดีขึ้นในเว็บไซต์ของเรา

Astra Security Suite กำลังทำงานเพื่อทำให้เว็บปลอดภัยกว่าที่เคย Astra ได้ช่วยให้เว็บไซต์หลายร้อยแห่งมีความปลอดภัย คุณก็สามารถรักษาความปลอดภัยเว็บไซต์ Opencart ของคุณจาก Astra ได้เช่นกัน รับการสาธิต Astra ตอนนี้