การเป็นแพลตฟอร์มอีคอมเมิร์ซที่ประสบความสำเร็จอย่างไม่ต้องสงสัย PrestaShop เป็นเป้าหมายที่ร่ำรวยสำหรับแฮกเกอร์ แฮกเกอร์กำลังตามล่าหาช่องโหว่ที่ถูกมองข้ามใน CMS ยอดนิยมอย่างต่อเนื่อง พวกเขามักจะมองหาวิธีการใหม่ๆ ในการส่งมอบเพย์โหลด เช่น การฉีดมัลแวร์ในทราฟฟิกของ Wi-Fi แบบเปิดผ่านการเป็นพิษของ ARP นอกจากนี้ มัลแวร์ PrestaShop ยังเป็นโค้ดที่เป็นอันตรายใดๆ ที่แฮกเกอร์นำไปใช้ผ่านช่องโหว่เพื่อใช้ประโยชน์จากร้านค้าของ Prestashop

ตามตำราเรียนมัลแวร์

บทวิเคราะห์

หากคุณเคยสงสัยเกี่ยวกับมัลแวร์ Prestashop ประเภทต่างๆ และวิธีป้องกันตัวเองจากมัลแวร์เหล่านี้ ก็ไม่ต้องมองหาที่ไหนอีกแล้ว บทความนี้เป็นวิธีแก้ไขที่คุณต้องการ

บทความที่เกี่ยวข้อง- แนวทางปฏิบัติด้านความปลอดภัยและการกำจัดมัลแวร์ขั้นสูงสุดของ Prestashop

การแทรกมัลแวร์ PrestaShop:โหมดการจัดส่ง

การฉีดมัลแวร์ PrestaShop สามารถดำเนินการได้ดังนี้:

ช่องโหว่ของโค้ด

การติดมัลแวร์ Prestashop มักเกิดขึ้นเนื่องจากรหัสบั๊กกี้ ใช้ได้กับทั้งไฟล์หลักและปลั๊กอิน ให้เรามาดูช่องโหว่ทั่วไปบางส่วนและวิธีที่สามารถใช้เพื่อฉีดมัลแวร์ PrestaShop

การฉีด SQL ใน PrestaShop

ช่องโหว่ SQL สามารถใช้เพื่อแทรกโค้ดที่เป็นอันตรายในตารางของร้านค้า PrestaShop ในบางกรณี ช่องโหว่ SQLi สามารถใช้เพื่ออัปโหลดไฟล์ไปยังเซิร์ฟเวอร์ได้ ดังนั้น ในกรณีดังกล่าว ผู้โจมตีสามารถอัปโหลดสคริปต์ที่เป็นอันตรายบนเว็บเซิร์ฟเวอร์ของร้านค้า PrestaShop PrestaShop เสี่ยงต่อข้อบกพร่องของ SQLi ซึ่งถูกขนานนามว่า CVE-2018-8824

บทความที่เกี่ยวข้อง- ผลที่ตามมาของการฉีด SQL ในเว็บไซต์ PHP และ CMS

การเขียนสคริปต์ข้ามไซต์ (XSS) ใน PrestaShop

หากร้านค้า PrestaShop เสี่ยงต่อช่องโหว่ XSS ผู้โจมตีสามารถแทรกมัลแวร์โดยตรงในกรณีที่เป็นช่องโหว่ XSS ที่เก็บไว้ หากช่องโหว่นั้นสะท้อนให้เห็น XSS ผู้โจมตีสามารถส่ง URL ที่สร้างขึ้นโดยเฉพาะไปยังผู้ดูแลระบบของร้านค้า Prestashop จากนั้นจะสามารถโหลดสคริปต์ที่เป็นอันตรายจากเซิร์ฟเวอร์ที่ควบคุมโดยผู้โจมตีซึ่งจะฉีดมัลแวร์ PrestaShop พบ PrestaShop 1.7.2.4 เสี่ยงต่อ XSS ซึ่งถูกขนานนามว่า CVE-2018-5681

การเรียกใช้โค้ดจากระยะไกลใน PrestaShop

ช่องโหว่ในการเรียกใช้โค้ดจากระยะไกลทำให้ผู้โจมตีสามารถโต้ตอบกับเซิร์ฟเวอร์ของร้านค้า PrestaShop ได้โดยตรง ดังนั้น หากร้านค้า PrestaShop เสี่ยงต่อ RCE ผู้โจมตีสามารถแทรกมัลแวร์ลงในหน้าที่ถูกต้องของเว็บไซต์ได้โดยตรง มัลแวร์ประเภทนี้อาจตรวจพบได้ยากหากโค้ดสับสน เมื่อเร็วๆ นี้ PrestaShop (1.5 ถึง 1.7) มีความเสี่ยงต่อ RCE ซึ่งได้รับการขนานนามว่า CVE-2018-19355

วิศวกรรมสังคมและการดาวน์โหลดโดยไดรฟ์

การโจมตีทางวิศวกรรมโซเชียลมีความเกี่ยวข้องจนถึงทุกวันนี้เพื่อส่งเพย์โหลดมัลแวร์ บางครั้งผู้โจมตีสามารถใส่มัลแวร์ลงในร้านค้า Prestashop โดยอ้างว่าเป็น "การสนับสนุนลูกค้า" บ่อยครั้งที่อีเมลของผู้ดูแลเว็บของร้านค้า Prestashop ตกเป็นเป้าหมายของผู้โจมตีเพื่อทำการดาวน์โหลดจากไดรฟ์ ซึ่งหมายความว่าผู้ดูแลเว็บถูกหลอกให้คลิก URL ดังนั้นจึงติดตั้งมัลแวร์ในร้านค้า Prestashop อย่างเงียบๆ พบว่าเวอร์ชัน Prestashop สูงถึง 1.7.2.5 เสี่ยงต่อปัญหาด้านความปลอดภัย UI-Redressing/ Clickjacking สิ่งนี้ทำให้ผู้โจมตีสามารถซ่อนมัลแวร์หลังปุ่มหรือลิงก์ที่ถูกต้อง วิศวกรรมโซเชียลสามารถใช้ร่วมกับ XSS ที่สะท้อนให้เห็นดังที่กล่าวไว้ข้างต้นเพื่อส่งมัลแวร์ Prestashop

ซีโร่เดย์และโทรจันใน PrestaShop

ในบางครั้ง ผู้โจมตีสามารถจับช่องโหว่ที่เปิดเผยไว้ใน Prestashop ได้ จากนั้นผู้โจมตีจะใช้สิ่งเหล่านี้เพื่อโจมตีมัลแวร์ขนาดใหญ่ในการติดตั้ง Prestashop หลายรายการบนเว็บ นอกจากนี้ยังมีบางกรณีที่แฮ็กเกอร์กำหนดเป้าหมายซอฟต์แวร์จากเซิร์ฟเวอร์ที่เก็บหลักและแทรกมัลแวร์เข้าไป ตัวอย่างเช่น โปรแกรมจัดการแพ็คเกจ PHP Pear ถูกฉีดมัลแวร์จากเว็บไซต์ทางการ มัลแวร์ Prestashop ประเภทดังกล่าวซึ่งดูเหมือนซอฟต์แวร์ที่ถูกต้องตามกฎหมายเรียกว่าโทรจัน

โฆษณาที่เป็นอันตรายใน PrestaShop

ดังที่ได้กล่าวไว้ก่อนหน้านี้ แฮกเกอร์ได้พัฒนาวิธีการใหม่ๆ ในการฉีดมัลแวร์ Prestashop ทุกวัน และการใช้โฆษณาเพื่อส่งมัลแวร์ก็เป็นอีกตัวอย่างหนึ่ง ในกรณีที่คุณเช่าพื้นที่เว็บบางส่วนเพื่อการโฆษณา ผู้โจมตีสามารถซื้อพื้นที่นั้นเพื่อส่งมัลแวร์ไปยังลูกค้าของคุณ การตรวจจับมัลแวร์ดังกล่าวอาจเป็นเรื่องยาก เนื่องจากทุกอย่างอาจดูเหมือนสะอาดจากคุณ แต่การติดมัลแวร์ Prestashop นั้นเกิดจากโฆษณาที่เป็นอันตราย

ประเภทของมัลแวร์ PrestaShop:

มัลแวร์ PrestaShop:ตัวขุด Cryptocurrency

มัลแวร์ Prestashop เวอร์ชันนี้ตั้งใจที่จะใช้พลังการประมวลผลของเซิร์ฟเวอร์ของคุณและผู้ใช้ที่เยี่ยมชมร้าน Prestashop ของคุณเพื่อขุดสกุลเงินดิจิทัล มัลแวร์ขุด crypto อย่างง่ายมีโค้ดที่มีลักษณะดังนี้:

กลุ่มเหรียญเป็นบริการที่ถูกกฎหมายซึ่งมักถูกแฮ็กเกอร์ใช้งานในทางที่ผิดเนื่องจากความง่ายในการใช้งาน นี่เป็นเพียงรูปแบบง่ายๆ ของมัลแวร์ มัลแวร์การขุด crypto ที่ซับซ้อนมากขึ้นทำให้รหัสของพวกเขาสับสน ดังนั้นจึงไม่ง่ายที่จะตรวจจับ ตัวแปรหนึ่งใช้สัญกรณ์ทศนิยมแบบไม่มีจุดสำหรับชื่อโฮสต์ นอกจากนี้ เพื่อซ่อนไลบรารี่กลุ่ม Coin นี้ มัลแวร์ใช้สคริปต์ jQuery ปลอม นอกจากนี้ยังใช้ชื่อตัวแปรของ miner ที่คล้ายกับพารามิเตอร์ของ Google Analytics เพื่อหลบเลี่ยงการตรวจจับ

มัลแวร์ PrestaShop:Ransomware

PrestaShop ransomware เป็นมัลแวร์ที่เข้ารหัสไฟล์ระบบและทำให้ระบบไม่สามารถใช้งานได้ หลังจากนั้น ไฟล์เพียงไฟล์เดียว ซึ่งโดยทั่วไปแล้ว index.php จะปรากฏซึ่งมีข้อความขอให้ชำระเงินด้วย bitcoin ไปยังที่อยู่ใดที่อยู่หนึ่ง สิ่งที่อันตรายกว่าที่นี่คือแม้หลังจากการชำระค่าไถ่แล้ว ก็ไม่มีการประกันว่าไฟล์จะถูกถอดรหัสลับ การกำจัดมัลแวร์ดังกล่าวไม่ใช่เรื่องยาก แต่การกู้คืนข้อมูลเซิร์ฟเวอร์กลายเป็นงานที่ท้าทาย การโจมตีของแรนซัมแวร์บางประเภท เช่น อยากจะร้องไห้ ได้ทำลายระบบที่สำคัญทั่วโลก ดังนั้น ในสถานการณ์สมมตินี้ การป้องกันน่าจะเป็นวิธีรักษาที่ดีที่สุด

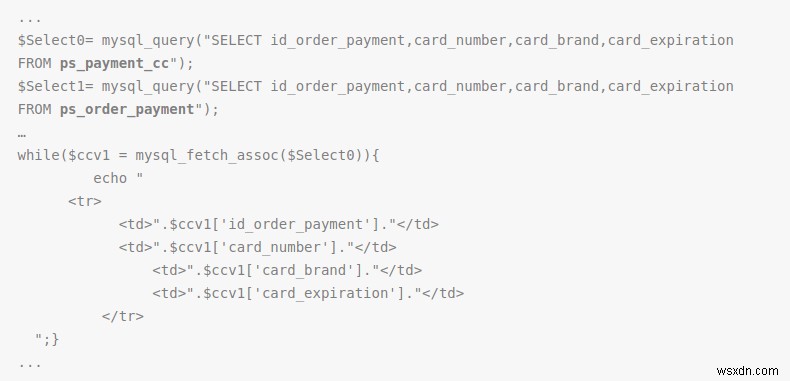

มัลแวร์ PrestaShop:Credit Card Skimmer

มัลแวร์ PrestaShop บางประเภทได้รับการปรับแต่งเพื่อขโมยข้อมูลธุรกรรมจากร้านค้า PrestaShop ของคุณ ข้อมูลโค้ดจากมัลแวร์ดังกล่าวแสดงอยู่ในภาพด้านล่าง

ดังที่เห็นได้ชัดจากโค้ด มัลแวร์นี้สร้างการเชื่อมต่อฐานข้อมูลในขั้นแรก หลังจากนั้น มัลแวร์จะขโมยข้อมูลต่อไปนี้จาก ps_payment_cc ตาราง:

- รหัสการชำระเงินของธุรกรรม

- หมายเลขบัตรเครดิต

- ชื่อแบรนด์ของบัตรเครดิต

- วันหมดอายุบัตรเครดิต

หลังจากได้รับรายละเอียดเหล่านี้ มัลแวร์จะดูดรายละเอียดเหล่านี้ไปยังเซิร์ฟเวอร์ที่ควบคุมโดยผู้โจมตี

บทความที่เกี่ยวข้อง – แก้ไขการแฮ็กการ์ดใน PrestaShop

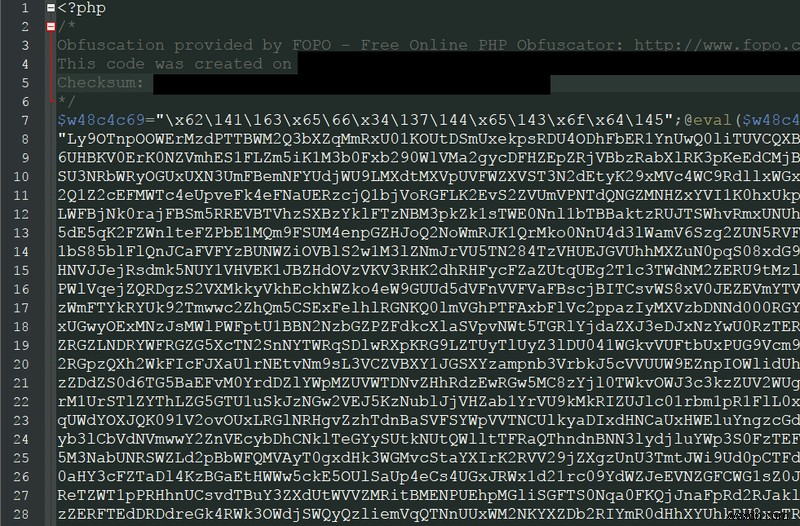

มัลแวร์ PrestaShop:ไวรัส

ไวรัส PrestaShop สามารถดำเนินการต่าง ๆ ที่เป็นอันตรายในร้านค้าของคุณ สิ่งเหล่านี้อาจมีตั้งแต่การเล่นตลกที่ไม่เป็นอันตรายไปจนถึงการลบระบบไฟล์ทั้งหมด! อย่างไรก็ตาม เพื่อรักษาความคงอยู่ ไวรัส PrestaShop จำเป็นต้องทำให้โค้ดสับสน เนื่องจาก PrestaShop สร้างขึ้นโดยใช้ PHP ลายเซ็นไวรัสทั่วไปจึงอาจเป็นบางอย่างเช่น 'php.malware.fopo ' ไวรัสดังภาพด้านล่าง

ดังที่เห็นในภาพ FOPO ทำให้มนุษย์ไม่สามารถอ่านโค้ดได้ ดังนั้นจึงเป็นการหลีกเลี่ยงการตรวจจับ ในการอ่านโค้ดสำหรับการลบมัลแวร์ จำเป็นต้องมี FOPO deobfuscator นักพัฒนาปลั๊กอินบางรายของ PrestaShop ใช้เครื่องมือ FOPO เพื่อปกป้องโค้ดของตน ดังนั้นการตรวจจับมัลแวร์นี้จึงซับซ้อนและไม่ควรทำโดยผู้เชี่ยวชาญที่ไม่ได้รับการฝึกฝน นอกจากนี้ นี่เป็นข้อมูลอ้างอิงของไวรัส PrestaShop ทั่วไป และมีไวรัสที่ซับซ้อนเช่นนี้อยู่หลายตัว ดังนั้นการครอบคลุมถึงทุกคนจึงอยู่นอกเหนือขอบเขตของบทความนี้

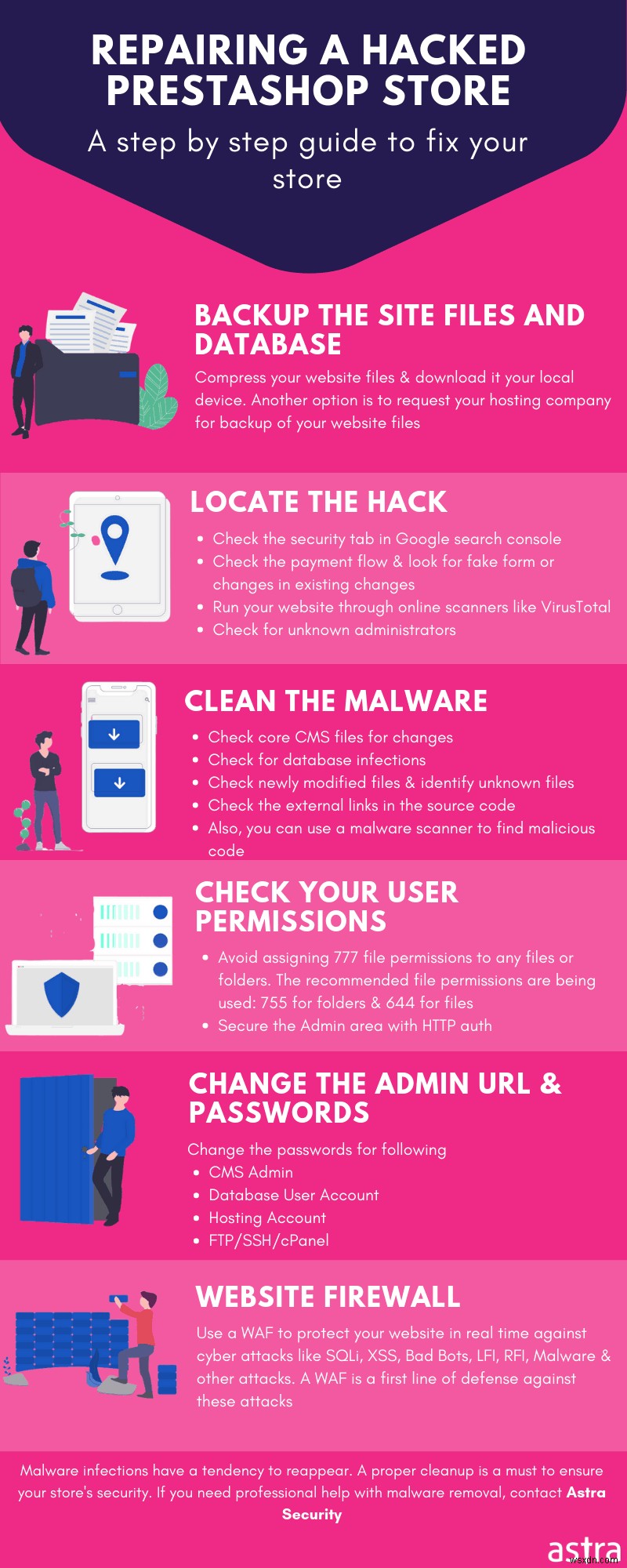

การกำจัดมัลแวร์ PrestaShop

ในกรณีที่ร้านค้าของคุณติดมัลแวร์ PrestaShop ขอแนะนำให้เริ่มต้นด้วยการพิจารณาระบบไฟล์ เนื่องจาก PrestaShop ใช้ PHP แฮกเกอร์จึงแก้ไขไฟล์การกำหนดค่า PHP เช่น php.ini , user.ini เป็นต้น ไฟล์เหล่านี้มีหน้าที่ในการตั้งค่าการอนุญาตของระบบด้วย ดังนั้นจึงสามารถจัดหาทรัพยากรให้กับผู้โจมตีได้มากขึ้น ไฟล์สำคัญอีกไฟล์หนึ่งคือ .htaccess ไฟล์. ไฟล์นี้ได้รับการแก้ไขโดยมัลแวร์ PrestaShop เพื่อเปลี่ยนเส้นทางการรับส่งข้อมูลของไซต์ไปยังไซต์สแปม อย่างไรก็ตาม เนื่องจากไฟล์เหล่านี้มีความละเอียดอ่อน อย่าลบโค้ดที่คุณพบว่าน่าสงสัย ให้แสดงความคิดเห็นและติดต่อผู้เชี่ยวชาญด้านความปลอดภัยแทน หากต้องการค้นหามัลแวร์ PrestaShop ที่ซ่อนอยู่ในรูปแบบ 64 พื้นฐาน ให้ใช้คำสั่งนี้ผ่าน SSH:

หา . -name “*.php” -exec grep “base64″‘{}’; -print &> code.txt

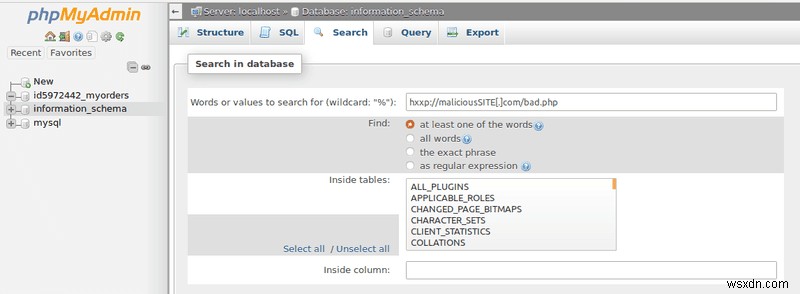

คำสั่งนี้จะค้นหาโค้ดทั้งหมดที่ซ่อนอยู่ในไฟล์ PrestaShop ในรูปแบบของการเข้ารหัส base64 และบันทึกลงในไฟล์ code.txt ซึ่งสามารถถอดรหัสได้ในภายหลัง นอกจากการเข้ารหัส base64 แล้ว FOPO ยังใช้เพื่อซ่อนรหัสอีกด้วย รหัส FOPO สามารถทำให้งงงวยได้โดยใช้เครื่องมือที่มีออนไลน์ ตอนนี้ในการทำความสะอาดฐานข้อมูล ให้ใช้เครื่องมือ PHPMyAdmin เครื่องมือนี้สามารถใช้เพื่อค้นหารายการที่เป็นอันตรายในฐานข้อมูล คำหลักที่เป็นอันตรายที่ควรระวังคือ:

$_POST, $_GET , eval, exec ,system, passthru, gzdecode, gzuncompress, base64_decode, file_get_contents, file_put_contents, strtoupper.

แต่ละข้อกำหนดเหล่านี้สามารถป้อนทีละรายการใน phpMyAdmin และค้นหาภายในไฟล์หรือตาราง ดูตัวอย่างที่แสดงในภาพด้านล่าง

การป้องกันมัลแวร์ PrestaShop ขั้นสูงสุด

กระบวนการด้วยตนเองทั้งหมดนี้ดูเหมือนจะน่าเบื่อและยังไม่มีการรับประกันว่าการติดมัลแวร์ PrestaShop จะหายไป เพื่อหลีกเลี่ยงความยุ่งยากนี้ ให้ใช้โซลูชันการรักษาความปลอดภัยตามที่ Astra มีให้ ไฟร์วอลล์ Astra บล็อกความพยายามที่เป็นอันตรายทั้งหมดที่ทำโดยผู้โจมตีเพื่อติดร้านค้า PrestaShop ของคุณ ในขณะที่โซลูชันความปลอดภัยของ Astra จะสแกนระบบไฟล์ของคุณเพื่อหาการติดไวรัส Astra จะล้างและอัปเดตไฟล์ PrestaShop ของคุณโดยอัตโนมัติ เพียงติดตั้ง Astra และปล่อยให้มันดูแลทุกอย่าง