หากคุณกำลังใช้ Office 365 Threat Intelligence คุณสามารถตั้งค่าบัญชีของคุณเพื่อเรียกใช้การจำลองฟิชชิ่งแบบเรียลไทม์และการโจมตีด้วยกำลังดุร้ายบนเครือข่ายองค์กรของคุณ ช่วยในการเตรียมการโจมตีดังกล่าวล่วงหน้า คุณสามารถสอนพนักงานของคุณให้ระบุการโจมตีดังกล่าวได้โดยใช้ Office 365 Attack Simulator . บทความนี้ตรวจสอบวิธีการบางอย่างในการจำลองการโจมตีแบบฟิชชิง

ประเภทของการโจมตีที่คุณสามารถจำลองได้โดยใช้ Office 365 Attack Simulator มีดังต่อไปนี้

- การโจมตีแบบฟิชชิ่งแบบหอก

- Password Spray Attack และ

- การโจมตีด้วยรหัสผ่าน Brute Force

คุณสามารถเข้าถึง เครื่องจำลองการโจมตี ภายใต้ การจัดการภัยคุกคาม ใน ศูนย์ความปลอดภัยและการปฏิบัติตามข้อกำหนด . หากไม่มีที่นั่น แสดงว่าคุณยังไม่มี

พึงระลึกไว้เสมอว่า:

- ในหลายกรณี การสมัครใช้งานรุ่นเก่าจะไม่รวม Office 365 Threat Intelligence โดยอัตโนมัติ ต้องซื้อเป็นส่วนเสริมแยกต่างหาก

- ถ้าคุณใช้เซิร์ฟเวอร์อีเมลแบบกำหนดเองในองค์กรแทน Exchange Online ปกติ โปรแกรมจำลองจะไม่ทำงาน

- บัญชีที่คุณใช้สำหรับการโจมตีควรใช้การตรวจสอบสิทธิ์แบบหลายปัจจัยใน Office 365

- คุณต้องเข้าสู่ระบบในฐานะผู้ดูแลระบบส่วนกลางเพื่อเริ่มการโจมตี

โปรแกรมจำลองการโจมตีสำหรับ Office 365

คุณต้องมีความคิดสร้างสรรค์และคิดเหมือนแฮ็กเกอร์เพื่อจำลองการโจมตีที่เหมาะสม การโจมตีแบบฟิชชิ่งที่มุ่งเน้นอย่างหนึ่งคือการโจมตีแบบฟิชชิงด้วยหอก โดยทั่วไปแล้ว ผู้ที่หลงใหลในฟิชชิงหอก หาข้อมูลเล็กน้อยก่อนที่จะโจมตีและใช้ชื่อที่แสดงซึ่งฟังดูคุ้นเคยและน่าเชื่อถือ การโจมตีดังกล่าวจะดำเนินการตามข้อมูลประจำตัวของผู้ใช้ที่ได้รับเป็นหลัก

วิธีดำเนินการโจมตีแบบฟิชชิ่งโดยใช้โปรแกรมจำลองการโจมตี Office 365

วิธีดำเนินการโจมตีแบบฟิชชิ่งโดยใช้โปรแกรมจำลองการโจมตีใน Office 365 ขึ้นอยู่กับประเภทของการโจมตีที่คุณกำลังพยายาม อย่างไรก็ตาม อินเทอร์เฟซผู้ใช้มีความชัดเจนในตัวเอง จึงช่วยเพิ่มความสะดวกในการจำลองการโจมตี

- เริ่มต้นด้วยการจัดการภัยคุกคาม> โปรแกรมจำลองการโจมตี

- ตั้งชื่อโครงการด้วยวลีที่มีความหมายซึ่งจะช่วยคุณในการประมวลผลข้อมูลในภายหลัง

- หากคุณต้องการใช้เทมเพลตสำเร็จรูป คุณสามารถทำได้โดยคลิกที่ ใช้เทมเพลต

- ในช่องด้านล่าง ชื่อ ให้เลือกเทมเพลตอีเมลที่คุณต้องการส่งไปยังผู้รับเป้าหมาย

- คลิกถัดไป

- ในหน้าจอนี้ ระบุผู้รับเป้าหมาย เป็นรายบุคคลหรือเป็นกลุ่มก็ได้

- คลิกถัดไป

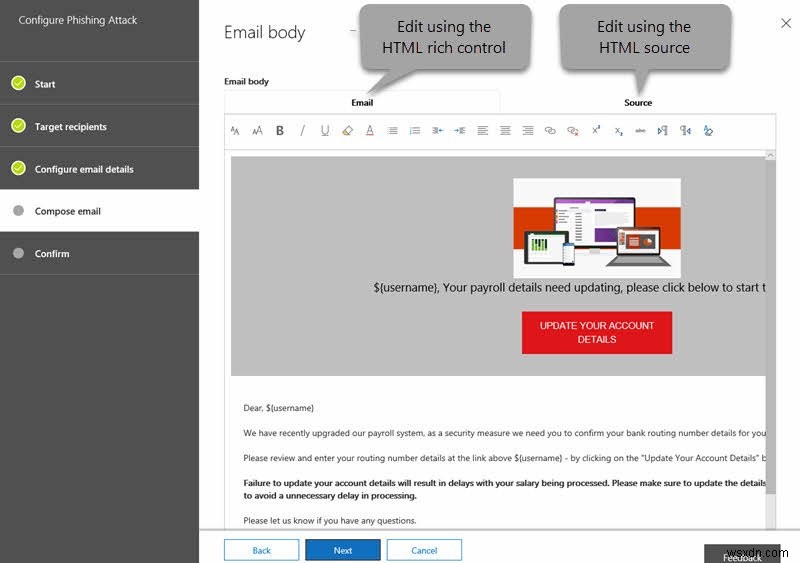

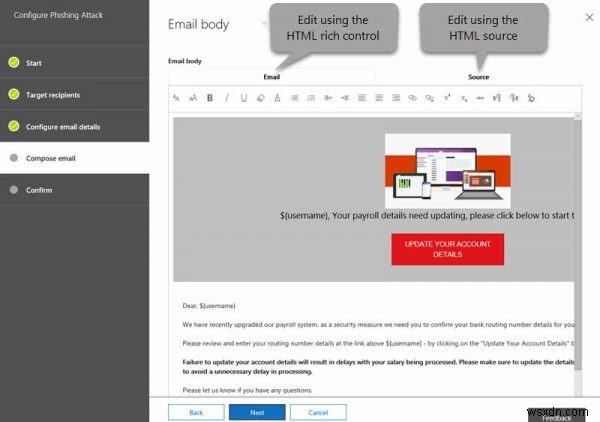

- หน้าจอที่สามใช้สำหรับกำหนดค่ารายละเอียดอีเมล ที่นี่เป็นที่สำหรับระบุชื่อที่แสดง, ID อีเมล, URL สำหรับเข้าสู่ระบบฟิชชิ่ง, URL ของหน้า Landing Page ที่กำหนดเอง และหัวเรื่องอีเมล

- คลิก FINISH เพื่อเปิดการโจมตีแบบฟิชชิ่งแบบหอก

มีการโจมตีประเภทอื่นๆ สองสามประเภทใน Office 365 Attack Simulator เช่น การโจมตีด้วย Password-Spray และ Brute-Force คุณสามารถตรวจสอบได้โดยการเพิ่มหรือป้อนรหัสผ่านทั่วไปอย่างน้อยหนึ่งรหัส เพื่อดูว่ามีโอกาสที่เครือข่ายจะถูกแฮ็กเกอร์บุกรุกหรือไม่

การฝึกซ้อมจะช่วยให้คุณให้ความรู้นายจ้างของคุณเกี่ยวกับการโจมตีแบบฟิชชิ่งประเภทต่างๆ คุณยังใช้ข้อมูลในภายหลังเพื่อค้นหาสิ่งต่างๆ ในสำนักงานได้อีกด้วย

หากคุณมีข้อสงสัยเกี่ยวกับโปรแกรมจำลองการโจมตีใน Office 365 โปรดแสดงความคิดเห็น คุณสามารถอ่านเพิ่มเติมเกี่ยวกับเรื่องนี้ได้ที่ docs.microsoft.com