ในการรักษาความปลอดภัยการสื่อสารเวิร์กโฟลว์ คุณสามารถกำหนดค่าแอปพลิเคชันเซิร์ฟเวอร์ Oracle® เพื่อใช้ Secure Sockets Layer (SSL)

แนะนำตัว

โพสต์นี้อธิบายตัวอย่างคำสั่งและเครื่องมือในการตั้งค่ากรณีทดสอบของ Workflow Java Mailer ที่เชื่อมต่อกับเซิร์ฟเวอร์ SMTP/IMAP ที่เปิดใช้งาน SSL

ทำตามขั้นตอนโดยละเอียดต่อไปนี้เพื่อกำหนดค่า Workflow Java Mailer:

ขั้นตอนที่ 1:เปิดพอร์ต

ทำงานร่วมกับทีมเครือข่ายของคุณและเปิดพอร์ตต่อไปนี้จาก Concurrent Manager Tyre:SMTP/SSL Port: 465 และ IMAP/SSL Port: 993 .

Protocol: SMTP/SSL Port: 465

Protocol: IMAP/SSL Port: 993

PROD [<user>@servername ~]$ telnet <SMTP Server Name> 465

Trying XXXXXX...

Connected to SMTP Server Name.

Escape character is '^]'

PROD [<user>@servername ~]$ telnet <IMAP Server Name> 993

Trying XXXXXX...

Connected to IMAP Server Name.

Escape character is '^]'

ขั้นตอนที่ 2:ส่งออกใบรับรองจากเซิร์ฟเวอร์อีเมล

Goraknath Rathod ซึ่งเป็น DBA และบล็อกเกอร์ อธิบายขั้นตอนนี้ในโพสต์ปี 2018 ของเขาว่า “ในการสร้างช่องทางการสื่อสารที่ปลอดภัย ใบรับรองจากเซิร์ฟเวอร์อีเมล (ที่ออกโดยผู้ออกใบรับรอง) จะต้องนำเข้าบนยางผู้จัดการพร้อมกัน

“ใบรับรองเซิร์ฟเวอร์อีเมลที่ออกโดยผู้ออกใบรับรองที่เชื่อถือได้ (เช่น Verisign) สามารถรับได้จากผู้ดูแลระบบหรือดาวน์โหลดโดย [ทำตามขั้นตอนต่อไปนี้ให้เสร็จสิ้น]:”

ต่อไปนี้เป็นขั้นตอนที่ Ratod อธิบาย:

A. เข้าสู่หน้าเว็บหลักของคุณ https://host.domain:port.

B. ดับเบิลคลิกที่แม่กุญแจที่ด้านล่างของหน้าเพื่อดูใบรับรอง หากไม่มีแม่กุญแจ ที่แถบเครื่องมือด้านบน:เลือก ไฟล์->คุณสมบัติ->ใบรับรอง .

C. เลือกแท็บเส้นทางการรับรองและ:

ก. คลิกที่บรรทัดแรกแล้วดูใบรับรอง นี่จะเป็นใบรับรองสำหรับหน่วยงานรับรองหลัก (CA)

ข. ใน รายละเอียด แท็บ คลิก คัดลอกไปยังไฟล์ . นี้จะเริ่มตัวช่วยสร้างการส่งออก

ค. คลิกถัดไปเพื่อดำเนินการต่อ

ง. เลือก ฐาน-64 เข้ารหัส X.509 (.CER) และคลิก ถัดไป .

อี ใส่ ca1 ตามชื่อแล้วคลิก ตกลง เพื่อส่งออกใบรับรอง

ฉ. ทำซ้ำขั้นตอนก่อนหน้าทั้งหมดสำหรับแต่ละบรรทัดบนแท็บเส้นทางการรับรองโดยเพิ่มชื่อไฟล์ในแต่ละครั้งทีละ 1 (เช่น ca2, ca3)

ขั้นตอนที่ 3:สร้างที่เก็บคีย์

Rathod กล่าวต่อ:“สร้างที่เก็บคีย์บน Concurrent Manager Tyre นำเข้าใบรับรองไปยังที่เก็บคีย์”

ต่อไปนี้เป็นขั้นตอนที่ Rathod อธิบายด้วยโค้ดตัวอย่างที่ฉันให้ไว้:

A. สร้างที่เก็บคีย์ที่เก็บใบรับรอง โดยใช้ตำแหน่งเริ่มต้น (เช่น /home/applmgr ).ข. อัปโหลดใบรับรองไปยัง Concurrent Manager Tyre โดยใช้เครื่องมือ FTP

[<user>@servername ~]$ ls -lrt ca1.cer ca2.cer ca3.cer ca4.cer

-rw-rw-r-- 1 applmgr applmgr 1472 Jul 17 00:40 ca1.cer

-rw-rw-r-- 1 applmgr applmgr 1646 Jul 17 00:41 ca2.cer

-rw-rw-r-- 1 applmgr applmgr 1756 Jul 17 00:41 ca3.cer

-rw-rw-r-- 1 applmgr applmgr 2800 Jul 17 00:41 ca4.cer

[<user>@servername ~]$ pwd

/home/applmgr

[<user>@servername ~]$ keytool -genkey -alias -keystore -storetype JKS

Enter keystore password:

Re-enter new password:

What is your first and last name?

What is the name of your organizational unit?

What is the name of your organization?

What is the name of your city or locality?

What is the name of your state or province?

What is the two-letter country code for this unit?

Is CN=XXX, OU=XXX, O=XXX, L=XXX, ST=XXX, C=XXX correct?

[no]: yes

Enter key password for <-keystore>

(RETURN if same as keystore password):

Re-enter new password: changeit

C. นำเข้าใบรับรองไปยังที่เก็บคีย์ที่สร้างขึ้น

[<user>@servername ~]$ ls -la .keystore

-rw-rw-r-- 1 applmgr applmgr 1332 Jul 17 01:04 .keystore

keytool -import -alias my_cert1 -file ca1.cer -keystore .keystore -storepass <keystore password>

keytool -import -alias my_cert2 -file ca2.cer -keystore .keystore -storepass <keystore password>

keytool -import -alias my_cert3 -file ca3.cer -keystore .keystore -storepass <keystore password>

keytool -import -alias my_cert4 -file ca4.cer -keystore .keystore -storepass <keystore password>

ง. ตรวจสอบใบรับรอง

[<user>@servername~]$ keytool -list -keystore .keystore

Enter keystore password:

Keystore type: JKS

Keystore provider: SUN

Your keystore contains 5 entries

my_cert4, Jul 17, 2020, trustedCertEntry,

Certificate fingerprint (SHA1): 1E:5D:EA:8C:79:E1:89:85:1B:31:62:16:1F:D9:27:6A:56:FD:AB:37

my_cert3, Jul 17, 2020, trustedCertEntry,

Certificate fingerprint (SHA1): 27:AC:93:69:FA:F2:52:07:BB:26:27:CE:FA:CC:BE:4E:F9:C3:19:B8

my_cert2, Jul 17, 2020, trustedCertEntry,

Certificate fingerprint (SHA1): 34:0B:28:80:F4:46:FC:C0:4E:59:ED:33:F5:2B:3D:08:D6:24:29:64

my_cert1, Jul 17, 2020, trustedCertEntry,

Certificate fingerprint (SHA1): 27:96:BA:E6:3F:18:01:E2:77:26:1B:A0:D7:77:70:02:8F:20:EE:E4

-keystore, Jul 17, 2020, PrivateKeyEntry,

Certificate fingerprint (SHA1): E0:DA:C8:95:4F:FB:A2:82:40:9E:6A:02:A0:82:0F:35:5E:B1:FE:08

E. ตั้งค่า MAILER_SSL_TRUSTSTORE (เช่น /home/applmgr/.keystore )

จาก SQL *บวก:

[<user>@servername~]$ sqlplus apps/XXXXX @$FND_TOP/sql/afsvcpup.sql

10006 Workflow Notification Mailer DEACTIVATED_SYST WF_MAILER

GSM

Enter Component Id: 10006

10243 SSL Trust store NONE NONE N

N

Enter the Comp Param Id to update: 10243

You have selected parameter: SSL Trust store

Current value of parameter: NONE

Enter a value for the parameter: /home/applmgr/.keystore

ขั้นตอนที่ 4:กำหนดค่า Mailer ให้ทำงานกับ IMAPSSL / SMTPSSL

ต่อไปนี้เป็นขั้นตอนที่ Ratod อธิบาย:

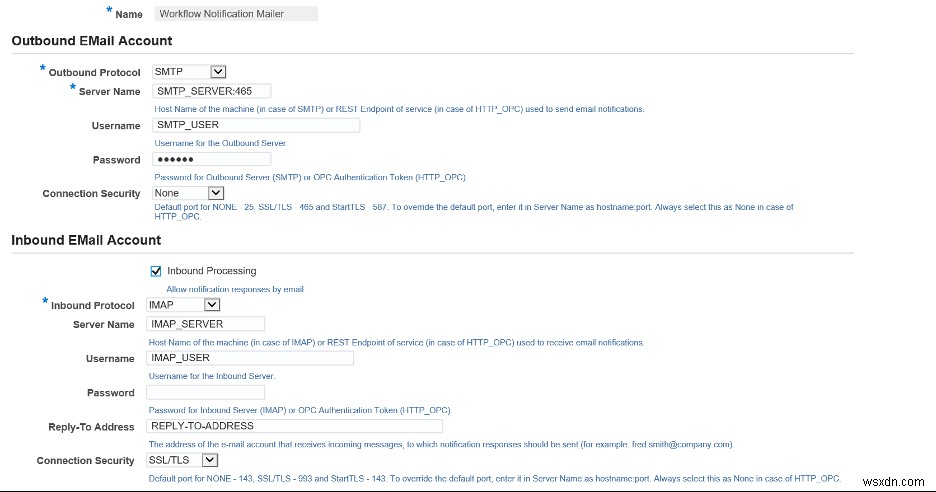

การนำทาง:เข้าสู่ระบบ OAM>ผู้ดูแลระบบ> ตัวจัดการเวิร์กโฟลว์> ลิงก์ Mailer การแจ้งเตือน .

A. ป้อนชื่อเซิร์ฟเวอร์ขาออก และตรวจสอบช่องทำเครื่องหมาย Outbound SSL Enable.B. ป้อนชื่อเซิร์ฟเวอร์ขาเข้า ชื่อผู้ใช้ รหัสผ่าน ที่อยู่ตอบกลับ และตรวจสอบช่องทำเครื่องหมายเปิดใช้งาน SSL ขาเข้า .

ขั้นตอนที่ 5:ขั้นตอนการดีบักสำหรับอินสแตนซ์ R12

ต่อไปนี้เป็นขั้นตอนที่ Ratod อธิบาย:

ก. SMTP

$AFJVAPRG -classpath $AF_CLASSPATH -Dprotocol=smtp \

-Ddbcfile=$FND_SECURE/TEST.dbc \

-Dport=465 -Dssl=Y \

-Dtruststore=/home/applmgr/.keystore \

-Dserver=email.yourdomain.com \

-Daccount=youremail@yourdomain.com -Dpassword=xxxxx \

-Dconnect_timeout=120 -Ddebug=Y \

-DdebugMailSession=Y oracle.apps.fnd.wf.mailer.Mailer

ข. IMAP

$AFJVAPRG -classpath $AF_CLASSPATH -Dprotocol=imap \

-Ddbcfile=$FND_SECURE/TEST.dbc \

-Dport=993 -Dssl=Y \

-Dtruststore=/home/applmgr/.keystore \

-Dserver=email.yourdomain.com \

-Daccount=youremail@yourdomain.com -Dpassword=xxxxx\

-Dconnect_timeout=120 -Ddebug=Y \

-DdebugMailSession=Y oracle.apps.fnd.wf.mailer.Mailer

ขั้นตอนที่ 6:ตรวจสอบ Mailer

ใน R12.1.3 Oracle Workflow Notification Mailer รองรับการตรวจสอบสิทธิ์ SMTP ซึ่งทำให้คุณใช้ Notification Mailer กับเซิร์ฟเวอร์ SMTP ขององค์กรที่กำหนดค่าไว้สำหรับ SMTPauthentication ได้

ตามการนำเสนอของ a2014 เกี่ยวกับคุณสมบัติ Oracle R12.1.3:"การตรวจสอบสิทธิ์ SMTP ต้องการให้ผู้ส่งตรวจสอบสิทธิ์โดยระบุตัวเองไปยังเซิร์ฟเวอร์เมล หลังจากตรวจสอบสิทธิ์สำเร็จแล้ว เซิร์ฟเวอร์อีเมลจะอนุญาตให้ส่งจดหมายของผู้ส่ง การตรวจสอบสิทธิ์ SMTP สามารถใช้เพื่อให้ผู้ใช้ที่ถูกกฎหมายสามารถส่งต่ออีเมลในขณะที่ปฏิเสธบริการส่งต่อไปยังผู้ใช้ที่ไม่ได้รับอนุญาต เช่น นักส่งสแปม

“ปัจจุบัน Oracle Workflow รองรับกลไกการพิสูจน์ตัวตนแบบ PLAIN, LOGIN และ DIGST-MD5”

ขั้นตอนที่ 7:วนรอบบริการ

หากต้องการกำหนดค่าให้เสร็จสิ้น ให้หยุดและเริ่มบริการทั้งหมดตามต้องการ

บทสรุป

SSL รักษาความปลอดภัยในการสื่อสารด้วยการเข้ารหัสข้อความ ความสมบูรณ์ และการตรวจสอบสิทธิ์ เมื่อปฏิบัติตามและดำเนินการตามขั้นตอนก่อนหน้า คุณจะสามารถรักษาความปลอดภัยการสื่อสารเวิร์กโฟลว์ได้อย่างง่ายดาย

เรียนรู้เพิ่มเติมเกี่ยวกับบริการข้อมูลของเรา

ใช้แท็บคำติชมเพื่อแสดงความคิดเห็นหรือถามคำถาม คุณสามารถเริ่มการสนทนากับเราได้