ด้วยความเสี่ยงด้านการสื่อสารดิจิทัลที่เพิ่มขึ้นจากการโจมตีทางวิศวกรรมสังคมสำหรับองค์กรนั้นเพิ่มขึ้น แต่สำหรับอาชญากรไซเบอร์นั้นกลับลดลง

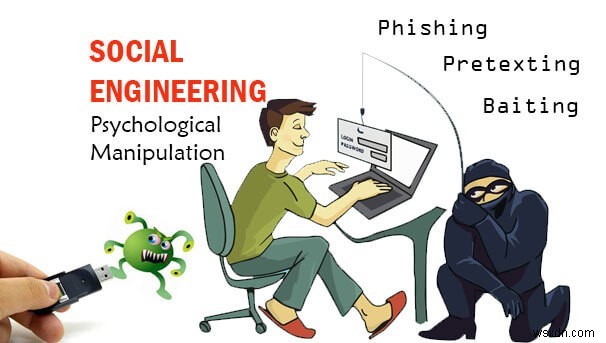

วิศวกรรมสังคมเป็นศิลปะของการเข้าถึงเครือข่าย ระบบ หรือข้อมูลขององค์กรโดยใช้ประโยชน์จากจิตวิทยาของมนุษย์ อาชญากรไซเบอร์แทนที่จะใช้เทคนิคการแฮ็กเพื่อเข้าถึงข้อมูล กลับใช้เทคนิควิศวกรรมสังคมเพื่อหลอกลวงผู้ใช้ให้เปิดเผยข้อมูลที่เป็นความลับ

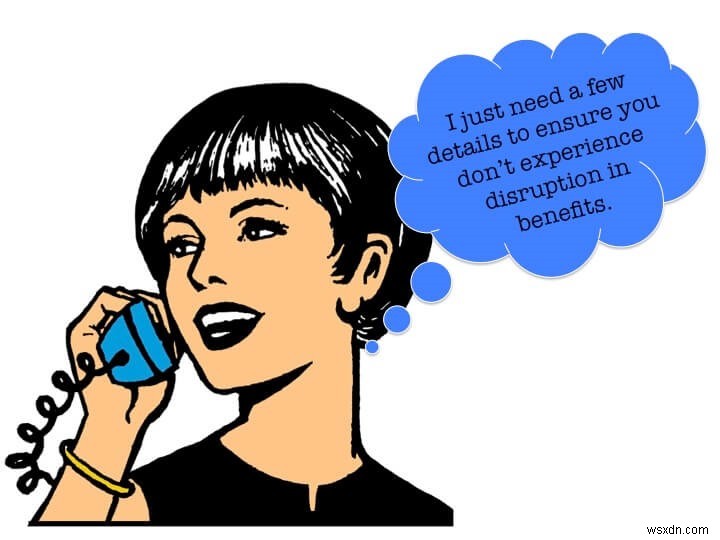

วิศวกรสังคมอาจโทรหาพนักงานที่แสร้งทำเป็นว่าเป็นผู้ให้การสนับสนุนด้านไอที และหลอกให้เขาเปิดเผยรหัสผ่านและข้อมูลลับอื่นๆ

หากคุณคิดว่าคุณรู้ทุกอย่างเกี่ยวกับความปลอดภัยแล้ว คุณคิดผิด วิศวกรสังคมเจ้าเล่ห์สามารถหลบหนีได้อย่างง่ายดาย เพราะในแต่ละวันแฮ็กเกอร์คิดค้นวิธีการที่ชาญฉลาดเพื่อหลอกพนักงานและบุคคลต่างๆ ให้เปิดเผยข้อมูลอันมีค่าของบริษัท

วิศวกรรมสังคมเกี่ยวข้องกับองค์ประกอบของมนุษย์ ดังนั้นจึงไม่มีองค์กรใดที่ปลอดภัย มนุษย์เป็นจุดอ่อนที่สุดในการรักษาความปลอดภัย และสำหรับองค์กรที่จัดการกับพนักงานเพื่อป้องกันอาจเป็นเรื่องยุ่งยาก

ในบทความนี้ เราจะอธิบายสิ่งสำคัญเกี่ยวกับวิศวกรรมสังคม เช่น เทคนิคที่แฮ็กเกอร์นำมาใช้ในการโจมตีทางวิศวกรรมสังคม ประเภทของการโจมตีทางวิศวกรรมสังคม และอื่นๆ

ตุลาคมเป็นเดือนแห่งการรับรู้ความปลอดภัยทางไซเบอร์แห่งชาติ และเราเป็นบริษัทที่เกี่ยวข้องกับเครื่องมือรักษาความปลอดภัย เช่น Advanced System Protector สำหรับ Windows, Systweak Anti-Malware สำหรับ Mac, Systweak Anti-Malware สำหรับ Android กำลังริเริ่มเพื่อให้ความรู้แก่บริษัท พนักงาน ผู้ใช้ปลายทาง เกี่ยวกับวิธีระบุความพยายามด้านวิศวกรรมสังคมและป้องกันไม่ให้การโจมตีเหล่านี้สำเร็จ

ไม่เพียงเท่านั้น เรายังจะแจ้งให้คุณทราบเกี่ยวกับการโจมตีทางวิศวกรรมสังคมที่มีชื่อเสียง วิธีป้องกันการโจมตีทางวิศวกรรมสังคมในรูปแบบต่างๆ และประเภทของการโจมตีทางวิศวกรรมสังคม

หากต้องการหาคำตอบ โปรดอ่านเพิ่มเติม

วิศวกรรมสังคมคืออะไร

ศิลปะของการใช้ประโยชน์จากพฤติกรรมมนุษย์เพื่อสกัดกั้นการทุจริตคือวิศวกรรมสังคม ตรงกันข้ามกับความเชื่อที่แพร่หลายว่าแฮ็กเกี่ยวข้องกับการค้นหาช่องโหว่ในซอฟต์แวร์หรือระบบปฏิบัติการ ขอบอกว่าอาชญากรไซเบอร์ที่มองหาและค้นหาช่องโหว่ในพฤติกรรมและนิสัยของมนุษย์ก็ถือเป็นการแฮ็กประเภทหนึ่งเช่นกัน เนื่องจากสามารถสร้างความเสียหายให้กับความปลอดภัยขององค์กรได้มากกว่าสิ่งอื่นใด

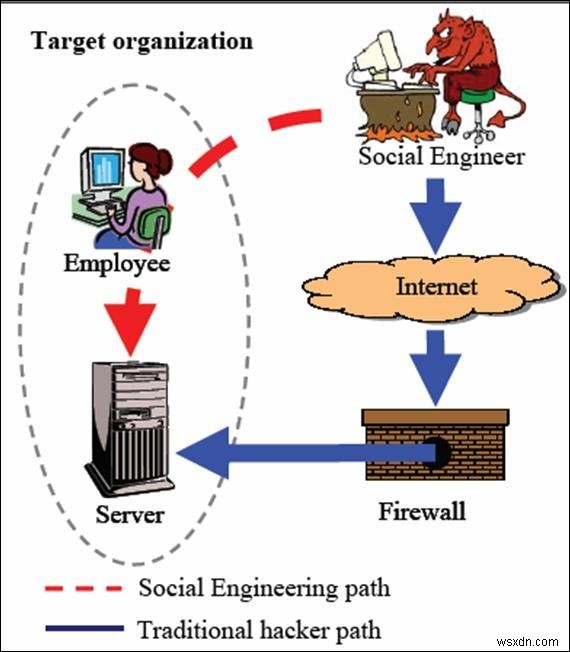

ตัวอย่างที่พบบ่อยที่สุดคือชาวกรีกใช้ม้าโทรจันเพื่อเข้าไปในกำแพงเมืองทรอย อาชญากรไซเบอร์ในยุคปัจจุบันหรือที่เรียกว่าวิศวกรสังคมก็ดำเนินไปในเส้นทางเดียวกัน พวกเขาใช้ข้อผิดพลาดของมนุษย์เพื่อหลีกเลี่ยงมาตรการรักษาความปลอดภัยทางเทคโนโลยี

บริษัทมีความเสี่ยงอย่างไร

ผู้ใช้ปลายทางเป็นภัยคุกคามด้านความปลอดภัยที่ใหญ่ที่สุดสำหรับองค์กรใดๆ และวิศวกรสังคมทราบเกี่ยวกับเรื่องนี้ ดังนั้น พวกเขาจึงทำการวิจัยอย่างละเอียดเกี่ยวกับองค์กร พนักงาน วิธีดำเนินการ และอื่นๆ อีกมากมายโดยใช้ไซต์เครือข่ายสังคม เช่น Facebook, LinkedIn และอื่นๆ

วิศวกรสังคมรู้ว่าผู้คนไม่ระมัดระวังในขณะที่แชร์ข้อมูลบนไซต์โซเชียล ซึ่งช่วยให้พวกเขารวบรวมได้มากที่สุดเท่าที่จะเป็นไปได้เพื่อสร้างฟิชชิ่งเมล โทรออกโดยแสร้งทำเป็นว่าเหนือกว่า หน่วยงานบังคับใช้กฎหมายหรือเพื่อนร่วมงานเพื่อรับมือ รหัสผ่านและข้อมูลที่ละเอียดอ่อนอื่นๆ

วิศวกรรมสังคมทำงานอย่างไร

วิศวกรรมสังคมเป็นหนึ่งในวิธีการโจมตีทางไซเบอร์ที่พบได้บ่อยที่สุด และกำลังเป็นที่นิยมเนื่องจากอาชญากรมุ่งเป้าไปที่จุดเชื่อมโยงที่อ่อนแอที่สุดในห่วงโซ่ความปลอดภัย

ผู้ใช้มักถูกกำหนดเป้าหมายในสองวิธี:ทางโทรศัพท์หรือทางออนไลน์

ทางโทรศัพท์ : อาชญากรไซเบอร์สวมรอยเป็นพนักงาน ผู้บริหารระดับสูง หรือเจ้าหน้าที่บังคับใช้กฎหมายเพื่อให้ได้รับความไว้วางใจ และพวกเขายังถามคำถามบางอย่างเกี่ยวกับเรื่องนี้ เมื่อเหยื่อหลงเชื่อในกลอุบาย พวกเขาจะถามข้อมูลรับรองการเข้าสู่ระบบหรือรหัสผ่านที่ไม่มีใครสังเกตเห็น เนื่องจากอีกฝ่ายเชื่อในตัวผู้โทร

ฟิชชิง :เทคนิคการฉ้อฉลที่เป็นที่นิยมและใช้กันมากที่สุดโดยผู้โจมตีทางไซเบอร์ ด้วยวิธีนี้ ผู้ใช้จะแบ่งปันข้อมูลตามที่เชื่อว่าอยู่ในไซต์ที่ปลอดภัยและเชื่อถือได้ อีกวิธีหนึ่งของการทำ Social Engineering ผ่านทางออนไลน์คือผ่านไฟล์แนบที่เป็นอันตราย

ตอนนี้เรารู้แล้วว่าวิศวกรรมสังคมคืออะไร วิศวกรสังคมหลอกล่อผู้ใช้ให้เปิดเผยข้อมูลที่ละเอียดอ่อนอย่างไร ถึงเวลาที่ต้องรู้ประเภทของการโจมตีทางวิศวกรรมสังคม

ประเภทของการโจมตีทางวิศวกรรมสังคม

องค์กรต่างๆ จำเป็นต้องให้ความรู้แก่พนักงานของตนเพื่อให้พวกเขาทราบเกี่ยวกับประเภทของการโจมตีทางวิศวกรรมสังคมทั่วไป ซึ่งรวมถึง ฟิชชิงแบบสเปียร์, quid pro quo, การล่อลวง, ฟิชชิง, การอ้างข้อความ และการหางเลข

แน่นอน บริษัทต่างๆ สามารถนำวิธีการต่างๆ เช่น ไฟร์วอลล์ ตัวกรองอีเมล และเครื่องมือตรวจสอบเครือข่ายมาใช้เพื่อจัดการกับการโจมตีทางวิศวกรรมสังคมได้ แต่สิ่งนี้จะไม่ลดความเสี่ยงของความผิดพลาดของมนุษย์ ดังนั้น เพื่อลดอุบัติการณ์ของการโจมตีแบบวิศวกรรมสังคม พนักงานจำเป็นต้องรู้ประเภทของวิศวกรรมสังคมทั่วไปและวิธีจัดการกับสิ่งเหล่านี้

ต่อไปนี้คือรายละเอียดของวิธีการวิศวกรรมสังคมทั่วไปที่อาชญากรไซเบอร์นำมาใช้:

1. สเปียร์ฟิชชิ่ง – ประเภทของการโจมตีแบบฟิชชิงที่มุ่งเน้นไปที่องค์กรหรือบุคคลใดบุคคลหนึ่งเป็นส่วนใหญ่ เพื่อให้การโจมตีด้วยสเปียร์ฟิชชิ่งประสบความสำเร็จและดูเหมือนว่าผู้โจมตีที่ถูกต้องจะใช้ข้อมูลที่รวบรวมจากบัญชีโซเชียลมีเดียของเหยื่อหรือกิจกรรมออนไลน์อื่นๆ

2. Quid pro quo – เมื่อผู้โจมตีขอข้อมูลที่เป็นความลับเพื่อแลกเปลี่ยนสิ่งที่ต้องการโดยใครบางคน การโจมตีแบบ quid pro quo จะเกิดขึ้น ตัวอย่างเช่น หากเหยื่อถูกขอให้ลงชื่อเข้าใช้บัญชีหรือแบ่งปันข้อมูลส่วนตัวเพื่อรับของขวัญ นี่อาจเป็นการโจมตีแบบ quid pro-quo อย่าลืมว่าหากมีสิ่งใดฟังดูดีเกินจริง แสดงว่ามีบางอย่างที่ไม่ถูกต้อง

3. เหยื่อ – เมื่อบุคคลใช้ USB แฟลชไดรฟ์หรือซีดีที่ติดไวรัสที่ผู้โจมตีเก็บไว้เพื่อหลอกล่อการโจมตีจะเกิดขึ้น ซึ่งหมายความว่าผู้โจมตีจะเก็บอุปกรณ์ที่ติดไวรัสไว้ในที่ที่มองเห็นได้ง่าย และจะมีคนมาหยิบไปใช้งาน ทันทีที่อุปกรณ์ดังกล่าวเชื่อมต่อกับอุปกรณ์ ผู้โจมตีจะสามารถควบคุมอุปกรณ์ได้เมื่อติดตั้งมัลแวร์ในเครื่อง

4. ฟิชชิ่ง – เมื่อบุคคลตกหลุมพรางที่ทำให้พวกเขาติดตั้งมัลแวร์ แชร์ข้อมูลส่วนตัว ข้อมูลการเงิน หรือข้อมูลองค์กร การโจมตีแบบฟิชชิงจะเกิดขึ้น เป็นรูปแบบการโจมตีแบบวิศวกรรมสังคมที่ใช้กันทั่วไปและเป็นที่นิยมมากที่สุด ในการทำให้การโจมตีแบบฟิชชิ่งกลายเป็นนักต้มตุ๋นที่ประสบความสำเร็จ ให้ส่งการสื่อสารปลอมไปยังเหยื่อที่ปลอมตัวเป็นของจริงหรืออ้างว่ามาจากแหล่งที่เชื่อถือได้ โดยปกติแล้วผู้โจมตีจะใช้ประโยชน์จากภัยพิบัติทางธรรมชาติและส่งอีเมลเพื่อขอความช่วยเหลือหลังจากเกิดโศกนาฏกรรมดังกล่าว ใช้ประโยชน์จากความปรารถนาดีของผู้คนและกระตุ้นให้พวกเขาบริจาคเพื่อการกุศลโดยบันทึกข้อมูลส่วนตัวหรือข้อมูลการชำระเงิน

5. ข้ออ้าง – เมื่อผู้โจมตีสร้างสถานการณ์ปลอมเพื่อบังคับให้เหยื่อเข้าถึงข้อมูลที่เป็นความลับหรือระบบป้องกัน ตัวอย่างเช่น สแกมเมอร์ที่แสร้งทำเป็นเป็นส่วนหนึ่งของหน่วยงานที่เชื่อถือได้ขององค์กรที่หลอกให้เขาเปิดเผยข้อมูลรับรองการเข้าสู่ระบบหรือให้ข้อมูลลับแก่ข้อมูล

6. กระบะท้าย – เป็นเทคนิควิศวกรรมสังคมทางกายภาพที่เกิดขึ้นเมื่อบุคคลที่ไม่ได้รับอนุญาตติดตามบุคคลไปยังสถานที่ที่ปลอดภัย เป้าหมายคือการเข้าถึงและขโมยข้อมูลที่มีค่า

วิศวกรรมสังคมเป็นภัยคุกคามอย่างต่อเนื่องและร้ายแรงสำหรับองค์กรและพนักงานที่ตกหลุมพราง ดังนั้น ขั้นตอนแรกในการรักษาความปลอดภัยคือการให้ความรู้แก่พนักงานและทำให้พวกเขาตระหนักถึงวิธีการทางวิศวกรรมสังคมที่ซับซ้อนซึ่งนำมาใช้โดยวิศวกรสังคม ดังนั้น การเข้าถึงข้อมูลที่เป็นความลับ

จะให้ความรู้แก่ผู้ใช้ปลายทางอย่างไรให้ตกเป็นเหยื่อ/ป้องกันการโจมตีทางวิศวกรรมสังคม

ขั้นตอนแรกในการรักษาความปลอดภัยคือการสร้างความตระหนักรู้ระหว่างพนักงานและทำให้พวกเขาคุ้นเคยกับกลยุทธ์ที่วิศวกรสังคมใช้เพื่อขโมยข้อมูล นอกจากนี้ ประเด็นต่อไปนี้ควรค่าแก่การจดบันทึก:

1. เพื่อสร้างจิตสำนึกด้านความปลอดภัย ฝึกอบรมพนักงานซ้ำๆ

2. รับประกันว่าจะดำเนินการโปรแกรมการฝึกอบรมด้านความปลอดภัยที่ครอบคลุมเพื่อให้พนักงานได้รับข้อมูลล่าสุดและรับทราบเกี่ยวกับภัยคุกคามฟิชชิงล่าสุดและวิธีดำเนินการ

3. ให้การอบรมทั้งผู้บริหารระดับสูงและระดับล่าง

4. ตรวจสอบให้แน่ใจว่าไม่มีใครแบ่งปันข้อมูลที่เป็นความลับทางโทรศัพท์หรือทางอีเมล

5. ตรวจสอบกระบวนการที่มีอยู่เป็นครั้งคราว

6. อีเมลสำหรับ CEO หรือเจ้าหน้าที่ที่ขอข้อมูลทางการเงินหรือความลับทางธุรกิจควรยกธงแดงและพวกเขาควรตกหลุมพรางดังกล่าว

7. ทำการทดสอบจำลองเพื่อดูว่าพนักงานเข้าใจเพียงพอเกี่ยวกับการโจมตีแบบฟิชชิ่งและวิศวกรรมสังคมหรือไม่

8. หลีกเลี่ยงการแบ่งปันข้อมูลรับรองการเข้าสู่ระบบ รหัสผ่านกับใครก็ตาม หากบุคคลที่ถูกต้องตามกฎหมายต้องการเข้าถึงข้อมูลใด ๆ พวกเขาจะสามารถทำได้โดยไม่ต้องขอให้คุณแบ่งปันข้อมูล

9. ตรวจสอบให้แน่ใจว่า URL เป็นของแท้และถูกต้องก่อนที่คุณจะป้อนรายละเอียดใดๆ เช่น ชื่อผู้ใช้ รหัสผ่าน หรือรายละเอียดบัญชี

10. หากคุณได้รับไฟล์แนบจากผู้ส่งที่ไม่รู้จัก ห้ามเปิดหรือดาวน์โหลดเด็ดขาด

แม้ว่าคุณจะคิดว่าการโจมตีแบบวิศวกรรมสังคมนั้นตรวจจับได้ง่ายและสามารถจัดการได้ง่าย ที่นี่เรารวบรวมการโจมตีแบบวิศวกรรมสังคมที่เป็นที่นิยมซึ่งอาจเป็นการเปิดหูเปิดตาสำหรับคุณ

การโจมตีทางวิศวกรรมสังคมยอดนิยม

2016:การประชุมแห่งชาติประชาธิปไตย อีเมล:ผู้โจมตีสร้างอีเมลฟิชชิ่งแบบสเปียร์ซึ่งดูเหมือนจะถูกต้องตามกฎหมาย ส่งผลให้มีการขโมยอีเมล 150,000 ฉบับจากเจ้าหน้าที่ 12 คนของแคมเปญคลินตัน

2016:กระทรวงยุติธรรมสหรัฐอเมริกา: ถูกแฮ็กเกอร์หลอกเมื่อเขาสวมรอยเป็นพนักงานใหม่ที่ต้องการความช่วยเหลือ ส่งผลให้เขาได้รับรหัสการเข้าถึงซึ่งนำไปสู่การรั่วไหลของข้อมูลของพนักงาน FBI 20,000 คนและพนักงาน DHS 9,000 คน

2015:Ubiquiti Networks BEC Attack: ทำให้บริษัทขาดทุนประมาณ 46.7 ล้านดอลลาร์ เป็นการโจมตีทางอีเมลแบบฟิชชิ่งแบบพิเศษ ซึ่งผู้โจมตีแอบอ้างว่าเป็นเจ้าหน้าที่ระดับสูงที่กำหนดเป้าหมายพนักงานที่มีอำนาจในการทำหน้าที่บางอย่าง เช่น การโอนเงินหรือการเข้าถึงบันทึกทรัพยากรบุคคล อีเมลที่ส่งออกไปนั้นขอให้พนักงานทำการโอนเงินผ่านธนาคารไปยังบัญชีบางบัญชีที่ได้รับการกล่าวขานว่าเป็นบัญชีหุ้นส่วน แต่ในความเป็นจริงแล้ว บัญชีดังกล่าวอยู่ภายใต้การควบคุมของแฮ็กเกอร์ ซึ่งหมายความว่าองค์กรต้องแบกรับความสูญเสียทางการเงินเนื่องจากพนักงานผู้บริสุทธิ์ล้มเหลวในการหลอกลวง

2014:Sony Pictures Hack

2014:Yahoo Hack: Yahoo แฮกครั้งใหญ่ในปี 2014 ซึ่งเป็นอันตรายต่อผู้ใช้มากถึง 500 ล้านคน การโจมตีแบบสเปียร์ฟิชชิงมุ่งเป้าไปที่พนักงาน Yahoo ที่ “มีสิทธิพิเศษ”

2013:Associated Press Twitter

2013:การขโมยใบรับรอง Bit9

2013:จุดขายเป้าหมาย

2013:กระทรวงแรงงานแห่งสหรัฐอเมริกา

2011:RSA SecurID

บทสรุป

การอ่านนี้อาจเป็นองค์ประกอบสำหรับบางคน เนื่องจากพวกเขากำลังอ่านเกี่ยวกับการตัดสินใจด้านความปลอดภัยที่ไม่ดี แต่เชื่อมั่นว่าไม่มีใครปลอดภัยจากการโจมตีทางวิศวกรรมสังคม และบุคคลที่ฉลาดหลักแหลมที่สุดจะตกเป็นเหยื่อของการโจมตีดังกล่าว ดังนั้น สิ่งสำคัญคือต้องให้ความสำคัญกับความปลอดภัยทางออนไลน์อย่างจริงจัง และคอยจับตาดูทุกคำขอทางออนไลน์ด้วยความสงสัย