ในบทความนี้ เราจะพิจารณาวิธีค้นหาตัวควบคุมโดเมนที่มีบทบาท FSMO ใน Active Directory วิธีโอนบทบาท FSMO อย่างน้อยหนึ่งบทบาทไปยังตัวควบคุมโดเมนอื่น (เพิ่มเติม/รอง) และวิธียึดบทบาท FSMO ในกรณีที่โดเมนล้มเหลว เจ้าของบทบาทผู้ควบคุม FSMO

การทำความเข้าใจบทบาท FSMO ในโดเมน Active Directory

FSMO คืออะไร (การใช้งาน Single Master แบบยืดหยุ่น ) บทบาทในโดเมน Active Directory? คุณสามารถดำเนินการที่เป็นมาตรฐานส่วนใหญ่ใน Active Directory (เช่น การสร้างบัญชีผู้ใช้และกลุ่มความปลอดภัยใหม่ หรือเข้าร่วมคอมพิวเตอร์กับโดเมน) บนตัวควบคุมโดเมนใดก็ได้ บริการการจำลองแบบ AD รับผิดชอบในการกระจายการเปลี่ยนแปลงเหล่านี้ทั่วทั้งไดเร็กทอรี AD ข้อขัดแย้งที่แตกต่างกัน (เช่น การเปลี่ยนชื่อบัญชีผู้ใช้พร้อมกันบนตัวควบคุมโดเมนหลายตัว) ได้รับการแก้ไขโดยใช้หลักการง่ายๆ - ข้อสุดท้ายถูกต้อง อย่างไรก็ตาม มีการดำเนินการหลายอย่างในระหว่างที่ไม่สามารถยอมรับข้อขัดแย้งได้ (เช่น เมื่อสร้างโดเมนย่อย/ฟอเรสต์ใหม่ การเปลี่ยนสคีมา AD เป็นต้น) ในการดำเนินการที่ต้องการเอกลักษณ์ คุณต้องมีตัวควบคุมโดเมนที่มีบทบาท FSMO งานหลักของบทบาท FSMO คือการป้องกันความขัดแย้งดังกล่าว

อาจมี ห้า บทบาท FSMO ในโดเมน Active Directory

สองบทบาท มีเอกลักษณ์เฉพาะสำหรับ AD ป่า :

- ต้นแบบสคีมา มีหน้าที่รับผิดชอบในการเปลี่ยนแปลงสคีมา Active Directory (ตัวอย่างเช่น เมื่อขยาย AD schema โดยใช้

adprep /forestprepคำสั่ง; - ต้นแบบการตั้งชื่อโดเมน ให้ชื่อเฉพาะสำหรับโดเมนและส่วนแอปพลิเคชันทั้งหมดที่คุณสร้างในฟอเรสต์ AD ของคุณ (หากต้องการจัดการ คุณต้องมีสิทธิ์ "ผู้ดูแลระบบขององค์กร")

และมีสาม บทบาทสำหรับแต่ละ โดเมน (หากต้องการจัดการ บัญชีของคุณจะต้องเป็นสมาชิกของกลุ่ม “Domain Admins”):

- โปรแกรมจำลอง PDC เป็นเบราว์เซอร์หลักในเครือข่าย Windows ของคุณ ( Domain Master Browser ใช้เพื่อแสดงคอมพิวเตอร์ในสภาพแวดล้อมเครือข่าย) มันติดตามการล็อกเอาต์ของผู้ใช้เมื่อป้อนรหัสผ่านผิด เป็นเซิร์ฟเวอร์ NTP หลักในโดเมนของคุณ ใช้เพื่อให้เข้ากันได้กับไคลเอนต์ที่ใช้ Windows 2000/NT มันถูกใช้งาน โดยเซิร์ฟเวอร์รูท DFS เพื่ออัปเดตข้อมูลเนมสเปซ;

- ผู้เชี่ยวชาญด้านโครงสร้างพื้นฐาน รับผิดชอบในการอัปเดตลิงก์ออบเจ็กต์ข้ามโดเมน และ

adprep /domainprepคำสั่งทำงานบนมัน; - The RID Maste r — เซิร์ฟเวอร์แจกจ่าย RID (ในแพ็คละ 500 ชิ้น) ไปยังตัวควบคุมโดเมนอื่นเพื่อสร้างตัวระบุวัตถุที่ไม่ซ้ำกัน (SID)

จะแสดงรายการเจ้าของบทบาท FSMO ในโดเมนได้อย่างไร

คุณจะทราบได้อย่างไรว่าตัวควบคุมโดเมนใดที่มีบทบาท FSMO ในโดเมน Active Directory ของคุณ

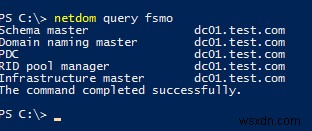

ในการค้นหาเจ้าของบทบาท FSMO ทั้งหมดในโดเมน ให้รันคำสั่ง:

netdom query fsmo

Schema master dc01.test.com Domain naming master dc01.test.com PDC dc01.test.com RID pool manager dc01.test.com Infrastructure master dc01.test.com

คุณสามารถดูบทบาท FSMO สำหรับโดเมนอื่นได้:

netdom query fsmo /domain:woshub.com

ในตัวอย่างนี้ คุณจะเห็นว่าบทบาท FSMO ทั้งหมดอยู่ใน DC01 เมื่อปรับใช้ AD Forest (โดเมน) ใหม่ บทบาท FSMO ทั้งหมดจะถูกส่งไปยัง DC แรก ตัวควบคุมโดเมนใดๆ ยกเว้น RODC อาจมีบทบาทใดๆ ของ FSMO ดังนั้น ผู้ดูแลระบบโดเมนสามารถโอนบทบาท FSMO ใดๆ ไปยังตัวควบคุมโดเมนอื่นๆ ได้

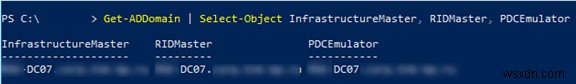

คุณสามารถรับข้อมูลเกี่ยวกับบทบาท FSMO ในโดเมนของคุณผ่าน PowerShell โดยใช้ Get-ADDomainController cmdlet (ต้องติดตั้ง RSAT Active Directory สำหรับโมดูล PowerShell):

Get-ADDomainController -Filter * | Select-Object Name, Domain, Forest, OperationMasterRoles |Where-Object {$_.OperationMasterRoles}

หรือคุณสามารถดูบทบาท FSMO ระดับฟอเรสต์หรือโดเมนได้ดังนี้:

Get-ADDomain | Select-Object InfrastructureMaster, RIDMaster, PDCEmulator

Get-ADForest | Select-Object DomainNamingMaster, SchemaMaster

ต่อไปนี้คือคำแนะนำทั่วไปของ Microsoft สำหรับตำแหน่งบทบาท FSMO ในโดเมน:

- วางบทบาทระดับฟอเรสต์ (ต้นแบบสคีมาและต้นแบบการตั้งชื่อโดเมน) บนโดเมนรากที่เป็นเซิร์ฟเวอร์ Global Catalog พร้อมกัน

- วางบทบาท FSMO ทั้งสามของโดเมนบนตัวควบคุมโดเมนเดียวโดยมีประสิทธิภาพที่เหมาะสม

- ดีซีของฟอเรสต์ทั้งหมดต้องเป็นเซิร์ฟเวอร์ Global Catalog เนื่องจากจะปรับปรุงความน่าเชื่อถือและประสิทธิภาพของ AD อันที่จริงแล้วบทบาท Infrastructure Master ก็ไม่จำเป็น หากคุณมี DC ที่ไม่มีบทบาท Global Catalog ให้วางบทบาท Infrastructure Master ไว้

- อย่าวางงานอื่นใดไว้ใน DC เจ้าของบทบาท FSMO

คุณสามารถถ่ายโอนบทบาท FSMO ใน Active Directory ได้หลายวิธี:ใช้สแน็ปอินกราฟิก AD MMC, ntdsutil.exe หรือ PowerShell . การถ่ายโอนบทบาท FSMO นั้นมีความเกี่ยวข้องเมื่อปรับโครงสร้างพื้นฐาน AD ของคุณให้เหมาะสม หรือ DC ที่มีบทบาท FSMO ได้รับความเดือดร้อนจากความล้มเหลวของฮาร์ดแวร์/ซอฟต์แวร์อย่างร้ายแรง มีสองวิธีในการย้ายบทบาท FSMO:การโอน (เมื่อ DC ทั้งสองพร้อมใช้งาน) หรือ ยึด (เมื่อ DC ที่มีบทบาท FSMO ไม่พร้อมใช้งานหรือใช้งานไม่ได้)

จะโอนบทบาท FSMO ด้วย PowerShell ได้อย่างไร

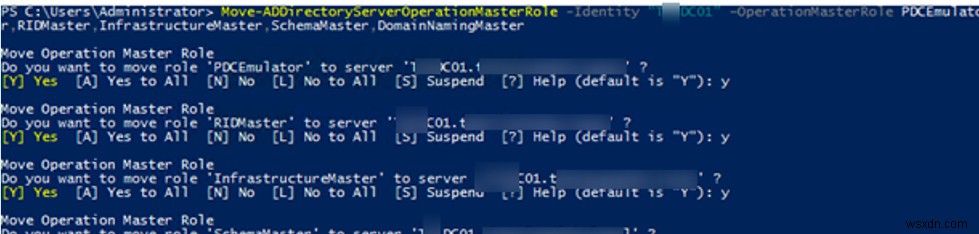

วิธีที่ง่ายและรวดเร็วที่สุดในการถ่ายโอนบทบาท FSMO ในโดเมนคือการใช้ Move-ADDirectoryServerOperationMasterRole cmdlet ของ PowerShell

คุณสามารถถ่ายโอนบทบาท FSMO ได้ครั้งละหนึ่งบทบาทขึ้นไปไปยัง DC ที่ระบุ คำสั่งต่อไปนี้จะย้ายสองบทบาทไปที่ DC02:

Move-ADDirectoryServerOperationMasterRole -Identity dc03 -OperationMasterRole PDCEmulator, RIDMaster

ใน OperationMasterRole อาร์กิวเมนต์ คุณสามารถระบุชื่อของบทบาท FSMO หรือดัชนีตามตารางต่อไปนี้:

| PDCEmulator | 0 |

| RIDMaster | 1 |

| InfrastructureMaster | 2 |

| SchemaMaster | 3 |

| DomainNamingMaster | 4 |

คำสั่งก่อนหน้าในรูปแบบที่สั้นกว่ามีลักษณะดังนี้:

Move-ADDirectoryServerOperationMasterRole -Identity dc02 -OperationMasterRole 0,1

ในการถ่ายโอนบทบาท FSMO ทั้งหมดในคราวเดียวไปยังตัวควบคุมโดเมนเพิ่มเติม ให้เรียกใช้คำสั่งนี้:

Move-ADDirectoryServerOperationMasterRole -Identity dc03 -OperationMasterRole 0,1,2,3,4

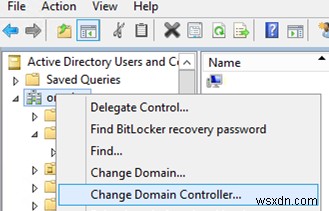

การโอนบทบาท FSMO โดยใช้สแน็ปอินกราฟิก Active Directory

เมื่อต้องการย้ายบทบาท FSMO คุณสามารถใช้สแน็ปอินกราฟิก Active Directory มาตรฐานได้ การดำเนินการถ่ายโอนควรทำอย่างพึงประสงค์ใน DC ที่มีบทบาท FSMO หากคอนโซลภายในของเซิร์ฟเวอร์ไม่พร้อมใช้งาน ให้ใช้ เปลี่ยนตัวควบคุมโดเมน และเลือกตัวควบคุมโดเมนในสแน็ปอิน MMC

จะโอน RID Master, PDC Emulator &Infrastructure Master Roles ได้อย่างไร

ในการถ่ายโอนบทบาทระดับโดเมน (RID, PDC, Infrastructure Master) คอนโซล Active Directory Users and Computers (DSA.msc) จะถูกใช้

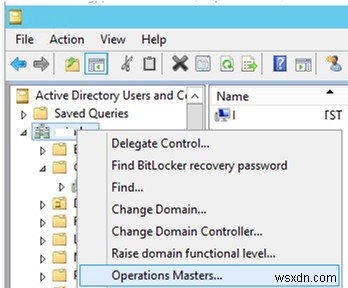

- เปิดสแน็ปอิน Active Directory Users and Computers (ADUC)

- คลิกขวาที่ชื่อโดเมนของคุณและเลือก Operations Master;

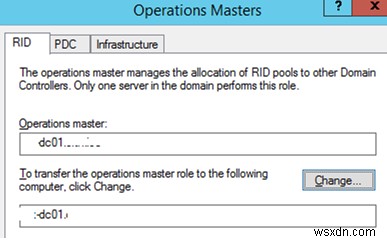

- หน้าต่างที่มีสามแท็บ (RID, PDC, Infrastructure) จะปรากฏขึ้น ใช้แท็บเหล่านี้เพื่อโอนบทบาทที่เกี่ยวข้องโดยระบุเจ้าของ FSMO ใหม่และคลิก เปลี่ยน ปุ่ม.

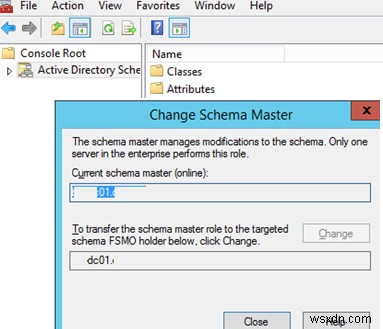

จะโอนบทบาทหลักของสคีมาได้อย่างไร

ในการถ่ายโอน FSMO Schema Master ระดับฟอเรสต์ สแน็ปอิน Active Directory Schema จะถูกใช้

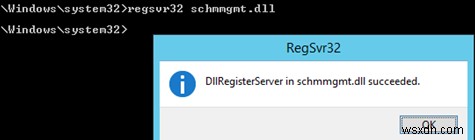

- ก่อนที่จะเริ่มสแนปอิน คุณต้องลงทะเบียนไลบรารี schmmgmt.dll โดยการเรียกใช้

regsvr32 schmmgmt.dllในพรอมต์คำสั่ง

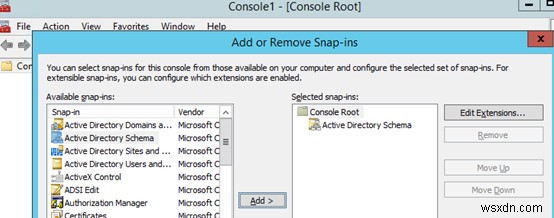

- เปิดคอนโซล MMC โดยพิมพ์ MMC ในพรอมต์คำสั่ง;

- เลือก ไฟล์ -> เพิ่ม/ลบสแนปอิน จากเมนูและเพิ่ม Active Directory Schema คอนโซล;

- คลิกขวาที่รูทคอนโซล (Active Directory Schema) แล้วเลือก Operations Master;

- ป้อนชื่อตัวควบคุมโดเมนที่คุณต้องการโอนบทบาท Schema Master ไปให้ จากนั้นคลิก เปลี่ยน และตกลง หากไม่มีปุ่มนี้ ให้ตรวจสอบว่าบัญชีของคุณเป็นสมาชิกของกลุ่มผู้ดูแลระบบสคีมา

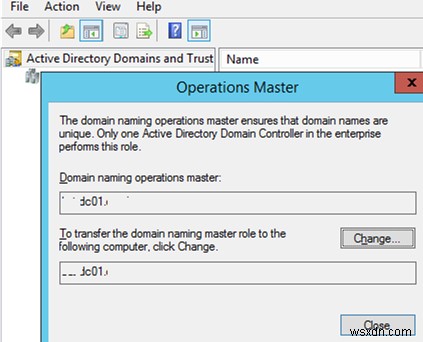

จะโอนโดเมนเนมมาสเตอร์ FSMO ได้อย่างไร

- หากต้องการโอนบทบาท Domain Naming Master FSMO ให้เปิด โดเมนและความน่าเชื่อถือของ Active Directory คอนโซล;

- คลิกขวาที่ชื่อโดเมนของคุณและเลือก Operations Master;

- คลิก เปลี่ยน ป้อนชื่อตัวควบคุมโดเมนแล้วคลิกตกลง

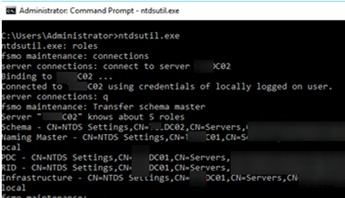

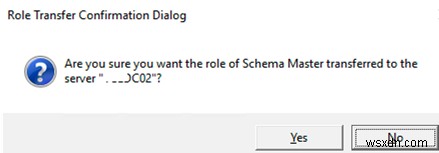

การใช้ Ntdsutil.exe เพื่อโอนบทบาท FSMO จากพรอมต์คำสั่ง

สำคัญ ใช้เครื่องมือ ntdsutil.exe อย่างระมัดระวัง และตรวจสอบให้แน่ใจว่าคุณรู้ว่าคุณกำลังทำอะไรอยู่ หรือคุณสามารถทำลายโดเมน Active Directory ของคุณได้!- เรียกใช้พรอมต์คำสั่งบนตัวควบคุมโดเมนของคุณและเรียกใช้:

ntdsutil - ป้อนคำสั่งนี้:

roles - จากนั้น:

connections - จากนั้น คุณต้องเชื่อมต่อกับ DC ที่คุณต้องการโอนบทบาท FSMO ไป เมื่อต้องการทำ ให้ป้อน:

connect to server <servername> - พิมพ์

qแล้วกด Enter; - หากต้องการโอนบทบาท FSMO ให้ใช้คำสั่งนี้:

transfer <role>โดยที่คือบทบาทที่คุณต้องการโอน ตัวอย่างเช่น: transfer schema master,transfer RID, ฯลฯ;

- ยืนยันการโอนบทบาท FSMO

- เมื่อเสร็จแล้วให้กด

qแล้ว Enter เพื่อออกจาก ntdsutil.exe; - รีสตาร์ทตัวควบคุมโดเมน

การยึดบทบาท AD FSMO

หาก DC ที่มีบทบาท FSMO อย่างใดอย่างหนึ่งถูกทำลาย (และไม่สามารถกู้คืนได้) หรือไม่สามารถใช้งานได้เป็นเวลานาน คุณสามารถบังคับยึดบทบาทใดๆ ของ DC ได้ อย่างไรก็ตาม เป็นสิ่งสำคัญมากที่จะต้องตรวจสอบให้แน่ใจว่าเซิร์ฟเวอร์ที่คุณใช้บทบาทนั้นจะต้องไม่ปรากฏในเครือข่ายหากคุณไม่ต้องการให้เกิดปัญหาใหม่กับ AD (แม้ว่าคุณจะกู้คืน DC จากข้อมูลสำรองในภายหลัง) หากคุณต้องการคืน DC ที่เสียไปยังโดเมน วิธีเดียวที่ถูกต้องคือลบบัญชีคอปเตอร์ออกจาก AD ทำการติดตั้ง Windows ใหม่ทั้งหมดด้วยชื่อโฮสต์ใหม่ ติดตั้งบทบาท ADDS และเลื่อนระดับเซิร์ฟเวอร์ไปยังตัวควบคุมโดเมน

คุณสามารถยึดบทบาท FSMO ได้โดยใช้ PowerShell หรือ NTDSUtil

วิธีที่ง่ายที่สุดในการรับบทบาท FSMO คือการใช้ PowerShell ในการทำเช่นนั้น ใช้ cmdlet Move-ADDirectoryServerOperationMasterRole เดียวกัน แต่ –Force พารามิเตอร์ถูกเพิ่มเข้าไป

ตัวอย่างเช่น ในการยึดบทบาท PDCEmulator และบังคับให้ถ่ายโอนไปยัง DC02 ให้รันคำสั่ง:

Move-ADDirectoryServerOperationMasterRole -Identity DC2 -OperationMasterRole PDCEmulator –Force

คุณยังสามารถยึดบทบาท FSMO ไปยังเซิร์ฟเวอร์ DC02 ของคุณได้โดยใช้ ntdsutil.exe การยึดบทบาทคล้ายกับการถ่ายโอนทั่วไป ใช้คำสั่งต่อไปนี้:

ntdsutil

roles

connectionsconnect to server DC02 (เซิร์ฟเวอร์ที่คุณโอนบทบาทไป)quit

หากต้องการรับบทบาท FSMO ที่แตกต่างกัน ให้ใช้คำสั่งเหล่านี้:

seize schema master

seize naming master

seize rid master

seize pdc

seize infrastructure master

quit