ตามค่าเริ่มต้น เฉพาะสมาชิกของ Domain Admins กลุ่มมี การเข้าถึง RDP ระยะไกล ไปยัง Active Directory ตัวควบคุมโดเมน ' เดสก์ทอป. ในบทความนี้เราจะแสดงวิธีให้สิทธิ์ RDP เข้าถึงตัวควบคุมโดเมนสำหรับบัญชีผู้ใช้ที่ไม่ใช่ผู้ดูแลระบบโดยไม่ต้องให้สิทธิ์ผู้ดูแลระบบ

หลายท่านอาจถามได้อย่างสมเหตุสมผลว่า ทำไมผู้ใช้โดเมนทั่วไปจึงควรมีสิทธิ์เข้าถึงเดสก์ท็อป DC ที่จริงแล้ว ในโครงสร้างพื้นฐานขนาดเล็กหรือขนาดกลาง เมื่อผู้ดูแลระบบหลายคนที่มีสิทธิ์ของผู้ดูแลระบบโดเมนดูแลรักษาไว้ คุณแทบจะไม่ต้องใช้สิ่งนี้เลย ในกรณีส่วนใหญ่ การมอบสิทธิ์การดูแลระบบบางอย่างใน Active Directory หรือใช้ PowerShell Just Enough Administration (JEA) ก็เพียงพอแล้ว

อย่างไรก็ตาม ในเครือข่ายองค์กรขนาดใหญ่ที่ดูแลโดยผู้ดูแลระบบจำนวนมาก อาจจำเป็นต้องให้สิทธิ์ RDP เข้าถึง DC (โดยปกติไปยัง DC ของสำนักงานสาขาหรือ RODC) สำหรับกลุ่มผู้ดูแลเซิร์ฟเวอร์ ทีมตรวจสอบ ผู้ดูแลระบบที่ปฏิบัติหน้าที่ หรือเจ้าหน้าที่ด้านเทคนิคอื่นๆ นอกจากนี้ ในบางครั้ง บริการของบุคคลที่สามซึ่งไม่ได้รับการจัดการโดยผู้ดูแลระบบโดเมน จะถูกทำให้ใช้งานได้บน DC และจำเป็นต้องบำรุงรักษาบริการเหล่านี้ด้วย

เคล็ดลับ Microsoft ไม่แนะนำให้ติดตั้งบทบาท Active Directory Domain Services และ Remote Desktop Service (เซิร์ฟเวอร์เทอร์มินัล) บนเซิร์ฟเวอร์เดียว หากมีเซิร์ฟเวอร์จริงเพียงเครื่องเดียวที่คุณต้องการปรับใช้ทั้ง DC และ RDS คุณควรใช้การจำลองเสมือน เนื่องจากนโยบายการอนุญาตให้ใช้สิทธิ์การจำลองเสมือนของ Microsoft อนุญาตให้คุณเรียกใช้เซิร์ฟเวอร์เสมือนสองเครื่องภายใต้สิทธิ์การใช้งาน Windows Server Standard เดียวกัน

ในการลงชื่อเข้าใช้จากระยะไกล คุณต้องมีสิทธิ์ลงชื่อเข้าใช้ผ่านบริการเดสก์ท็อประยะไกล

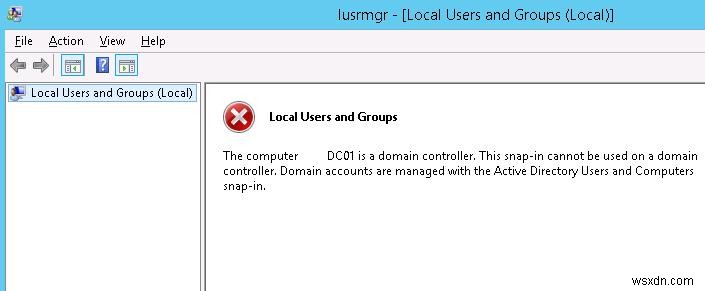

หลังจากที่เซิร์ฟเวอร์ได้รับการเลื่อนระดับเป็นตัวควบคุมโดเมน คุณไม่สามารถจัดการผู้ใช้ภายในเครื่องและกลุ่มจากสแน็ปอิน mmc การจัดการคอมพิวเตอร์ เมื่อคุณพยายามเปิด Local Users and Groups (lusrmgr.msc ) คอนโซล ข้อผิดพลาดต่อไปนี้ปรากฏขึ้น:

The computer xxx is a domain controller. This snip-in cannot be used on a domain controller. Domain accounts are managed with the Active Directory Users and Computers snap-in.

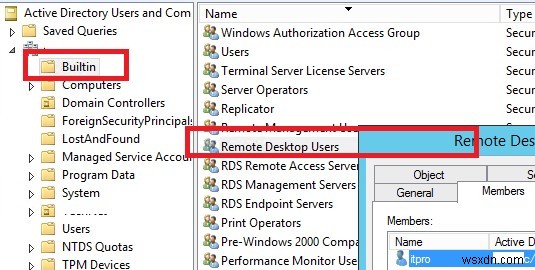

อย่างที่คุณเห็น ไม่มีกลุ่มโลคัลบนตัวควบคุมโดเมน แทนกลุ่มท้องถิ่น ผู้ใช้เดสก์ท็อประยะไกล DC ใช้กลุ่มโดเมนในตัว ผู้ใช้เดสก์ท็อประยะไกล (อยู่ในบิวท์อิน คอนเทนเนอร์). คุณสามารถจัดการกลุ่มนี้ได้จากคอนโซล ADUC หรือจากพรอมต์คำสั่งบน DC

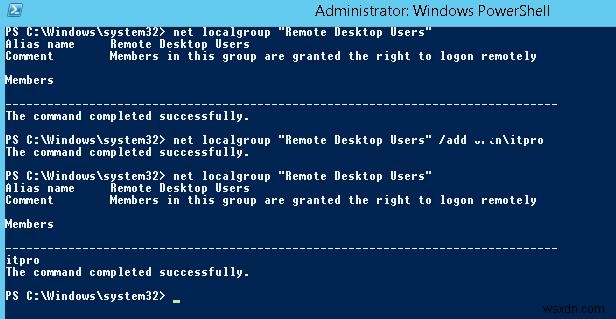

แสดงสมาชิกของกลุ่มผู้ใช้เดสก์ท็อประยะไกลบนตัวควบคุมโดเมนโดยใช้คำสั่ง:

net localgroup "Remote Desktop Users"

อย่างที่คุณเห็นมันว่างเปล่า เพิ่มผู้ใช้โดเมน it-pro (ในตัวอย่างของเรา it-pro เป็นผู้ใช้โดเมนทั่วไปที่ไม่มีสิทธิ์ของผู้ดูแลระบบ):

net localgroup "Remote Desktop Users" /add corp\it-pro

ตรวจสอบให้แน่ใจว่าได้เพิ่มผู้ใช้ในกลุ่มนี้:

net localgroup "Remote Desktop Users"

คุณยังสามารถตรวจสอบได้ว่าขณะนี้ผู้ใช้เป็นสมาชิกของกลุ่มโดเมน Remote Desktop Users โดยใช้ ADUC (dsa.msc ) สแนปอิน

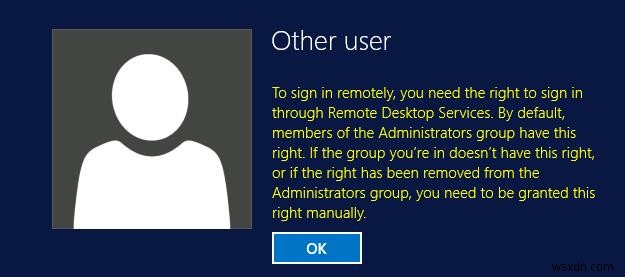

อย่างไรก็ตาม ผู้ใช้ยังคงไม่สามารถเชื่อมต่อกับ DC ผ่านเดสก์ท็อประยะไกลโดยมีข้อผิดพลาด: พี> หากต้องการลงชื่อเข้าใช้จากระยะไกล คุณต้องมีสิทธิ์ลงชื่อเข้าใช้ผ่านบริการเดสก์ท็อประยะไกล โดยค่าเริ่มต้นสมาชิกของกลุ่มผู้ดูแลระบบมีสิทธิ์นี้ หากกลุ่มที่คุณอยู่ไม่มีสิทธิ์ หรือหากสิทธิ์ถูกลบออกจากกลุ่มผู้ดูแลระบบ คุณจะต้องให้สิทธิ์ด้วยตนเอง

อย่างไรก็ตาม ผู้ใช้ยังคงไม่สามารถเชื่อมต่อกับ DC ผ่านเดสก์ท็อประยะไกลโดยมีข้อผิดพลาด: พี> หากต้องการลงชื่อเข้าใช้จากระยะไกล คุณต้องมีสิทธิ์ลงชื่อเข้าใช้ผ่านบริการเดสก์ท็อประยะไกล โดยค่าเริ่มต้นสมาชิกของกลุ่มผู้ดูแลระบบมีสิทธิ์นี้ หากกลุ่มที่คุณอยู่ไม่มีสิทธิ์ หรือหากสิทธิ์ถูกลบออกจากกลุ่มผู้ดูแลระบบ คุณจะต้องให้สิทธิ์ด้วยตนเอง

นโยบายกลุ่ม:อนุญาตให้เข้าสู่ระบบผ่านบริการเดสก์ท็อประยะไกล

หากต้องการอนุญาตให้ผู้ใช้โดเมนหรือกลุ่มเชื่อมต่อ RDP ระยะไกลกับ Windows คุณต้องให้สิทธิ์ SeRemoteInteractiveLogonRight สิทธิพิเศษ ตามค่าเริ่มต้น เฉพาะสมาชิกของกลุ่มผู้ดูแลระบบเท่านั้นที่มีสิทธิ์นี้ คุณสามารถให้สิทธิ์นี้โดยใช้ อนุญาตการเข้าสู่ระบบผ่านบริการเดสก์ท็อประยะไกล นโยบาย

หากต้องการอนุญาตการเชื่อมต่อระยะไกลกับตัวควบคุมโดเมนสำหรับสมาชิกของกลุ่มผู้ใช้เดสก์ท็อประยะไกล คุณต้องเปลี่ยนการตั้งค่าของนโยบายนี้ในตัวควบคุมโดเมนของคุณ:

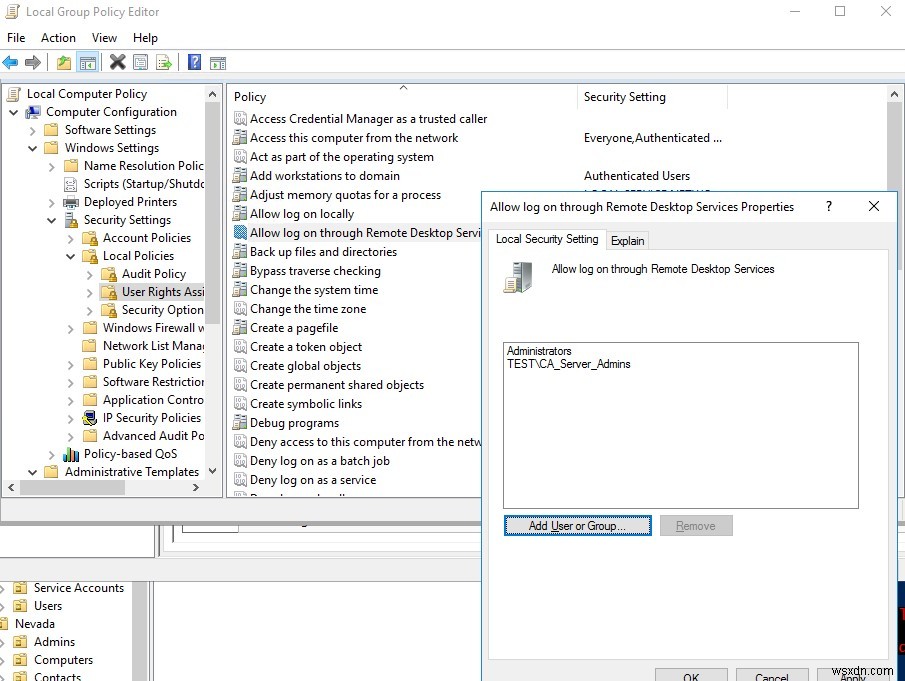

- เปิดตัวแก้ไขนโยบายกลุ่มภายใน (

gpedit.msc); - ไปที่ส่วน GPO การกำหนดค่าคอมพิวเตอร์ -> การตั้งค่า Windows -> การตั้งค่าความปลอดภัย -> นโยบายในพื้นที่ -> การกำหนดสิทธิ์ผู้ใช้;

- ค้นหานโยบาย อนุญาตให้เข้าสู่ระบบผ่านบริการเดสก์ท็อประยะไกล; หลังจากที่เซิร์ฟเวอร์ได้รับการเลื่อนระดับเป็น DC แล้ว เฉพาะ ผู้ดูแลระบบ กลุ่ม (เหล่านี้คือผู้ดูแลโดเมน) ยังคงอยู่ในนโยบายท้องถิ่นนี้

- แก้ไขนโยบาย เพิ่มกลุ่มโดเมน Remote Desktop Users (เช่นนี้:

domainname\Remote Desktop Users) หรือผู้ใช้โดเมนโดยตรงหรือกลุ่ม (domain\CA_Server_Admins) ถึงมัน;

- อัปเดตการตั้งค่า Local Group Policy ใน DC โดยใช้คำสั่ง:

gpupdate /force

โปรดทราบว่ากลุ่มที่คุณเพิ่มใน อนุญาตให้เข้าสู่ระบบผ่านบริการเดสก์ท็อประยะไกล นโยบายไม่ควรมีอยู่ใน “ปฏิเสธการเข้าสู่ระบบผ่านบริการเดสก์ท็อประยะไกล ” เนื่องจากมีลำดับความสำคัญสูงกว่า (ตรวจสอบบทความการจำกัดการเข้าถึงเครือข่ายภายใต้บัญชีท้องถิ่น) นอกจากนี้ หากคุณจำกัดรายการคอมพิวเตอร์ที่ผู้ใช้สามารถเข้าสู่ระบบได้ คุณต้องเพิ่มชื่อ DC ให้กับคุณสมบัติของบัญชี AD (แอตทริบิวต์ผู้ใช้ LogonWorkstations)

หมายเหตุ . เพื่อให้ผู้ใช้สามารถเข้าสู่ระบบ DC ในพื้นที่ (ผ่านคอนโซลเซิร์ฟเวอร์) คุณต้องเพิ่มบัญชีหรือกลุ่มในนโยบาย “อนุญาตให้เข้าสู่ระบบในเครื่อง” . โดยค่าเริ่มต้น การอนุญาตนี้จะได้รับอนุญาตสำหรับกลุ่มโดเมนต่อไปนี้:- ตัวดำเนินการสำรอง

- ผู้ดูแลระบบ

- ตัวดำเนินการพิมพ์

- ตัวดำเนินการเซิร์ฟเวอร์

- เจ้าหน้าที่บัญชี

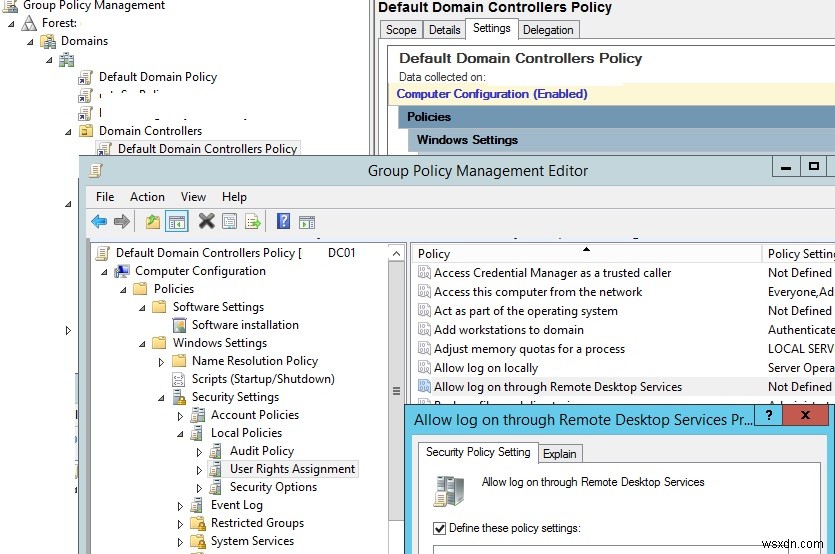

จะดีกว่าถ้าสร้างกลุ่มความปลอดภัยใหม่ในโดเมน เช่น AllowLogonDC และเพิ่มบัญชีผู้ใช้ที่ต้องการการเข้าถึง DC จากระยะไกล หากคุณต้องการอนุญาตให้เข้าถึงตัวควบคุมโดเมน AD ทั้งหมดในคราวเดียว แทนที่จะแก้ไขนโยบายท้องถิ่นใน DC แต่ละรายการ จะเป็นการดีกว่าที่จะเพิ่มกลุ่มผู้ใช้ในนโยบายตัวควบคุมโดเมนเริ่มต้น โดยใช้ GPMC.msc console (เปลี่ยนการตั้งค่านโยบายในส่วนเดียวกัน:Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment -> อนุญาตให้เข้าสู่ระบบผ่าน Remote Desktop Services)

ตอนนี้ผู้ใช้ (กลุ่ม) ที่คุณเพิ่มในนโยบายจะสามารถเชื่อมต่อกับตัวควบคุมโดเมน AD ผ่าน RDP ได้

หากคุณต้องการให้สิทธิ์ผู้ใช้ที่ไม่ใช่ผู้ดูแลระบบในการเริ่ม/หยุดบริการบางอย่างใน DC ให้ใช้คำแนะนำต่อไปนี้การเข้าถึงเซสชัน RDP ที่ร้องขอถูกปฏิเสธ

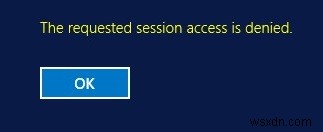

ในบางกรณี เมื่อเชื่อมต่อผ่าน RDP กับตัวควบคุมโดเมน อาจเกิดข้อผิดพลาด:

The requested session access is denied.

หากคุณกำลังเชื่อมต่อกับ DC ภายใต้บัญชีผู้ใช้ที่ไม่ใช่ผู้ดูแลระบบ อาจเกิดจากปัญหาสองประการ:

- คุณกำลังพยายามเชื่อมต่อกับคอนโซลเซิร์ฟเวอร์ (โดยใช้

mstsc /adminโหมด). โหมดการเชื่อมต่อนี้อนุญาตสำหรับผู้ดูแลระบบเท่านั้น ลองเชื่อมต่อกับเซิร์ฟเวอร์โดยใช้ไคลเอนต์ mstsc.exe ในโหมด RDP ปกติ (ไม่มี/adminตัวเลือก); - เซิร์ฟเวอร์อาจมีเซสชัน RDP ที่ใช้งานอยู่ 2 เซสชัน (โดยค่าเริ่มต้น คุณจะใช้ RDP พร้อมกันมากกว่า 2 เซสชันใน Windows Server โดยไม่มีบทบาท RDS ได้) คุณไม่สามารถออกจากระบบผู้ใช้รายอื่นโดยไม่ได้รับอนุญาตจากผู้ดูแลระบบ คุณต้องรอให้ผู้ดูแลระบบปล่อยเซสชันใดเซสชันหนึ่ง