ย้อนกลับไปในปี 2560 ทีมวิจัยของ Google เปิดเผยว่ามีช่องโหว่จำนวนมากของ Dnsmasq (แพ็คเกจซอฟต์แวร์ระบบชื่อโดเมน) ซึ่งให้บริการแก้ไขชื่อ DNS เพื่อแปลชื่อโดเมนเป็นที่อยู่ IP ที่สอดคล้องกันเพื่อวัตถุประสงค์ในการเชื่อมต่อ จากการค้นพบของพวกเขา จึงมีการอภิปรายออนไลน์มากมาย เกิดความตื่นตระหนกและผู้ใช้ทุกประเภทเริ่มมองหาตัวเลือกในการปกป้องระบบของตนจากช่องโหว่ Dnsmasq

ถ้อยคำที่แน่นอนของวิศวกร Google คือ:

พบการเรียกใช้โค้ดจากระยะไกลที่เป็นไปได้สามครั้ง ข้อมูลรั่ว 1 รายการ และช่องโหว่การปฏิเสธบริการ 3 รายการซึ่งส่งผลต่อเวอร์ชันล่าสุดที่เซิร์ฟเวอร์ git ของโครงการ ณ วันที่ 5 กันยายน 2017

กล่าวอีกนัยหนึ่งวิศวกรกำลังพูดถึงการละเมิดข้อมูลส่วนบุคคล หากการใช้ประโยชน์จากเครื่องมือทั้งหมดถูกใช้โดยแท้จริง ผู้ใช้อาจรั่วไหลหรือเข้าถึงข้อมูลของตนโดยไม่ได้รับอนุญาต

Dnsmasq คืออะไร

Dnsmasq เป็นตัวส่งต่อ DNS เป็นแคชและเซิร์ฟเวอร์ DHCP ซึ่งมีคุณสมบัติอื่น ๆ อีกมากมายเช่นกัน มีอยู่ในโครงการต่าง ๆ มันค่อนข้างเป็นเครื่องมือยอดนิยม ตามบล็อกของ Google Dnsmasq มีฟังก์ชันสำหรับเซิร์ฟเวอร์เช่น DNS และ DHCP . นอกจากนี้ยังเกี่ยวข้องกับการบูทเครือข่ายและโฆษณาเราเตอร์ Dnsmasq ใช้ในเครือข่ายส่วนตัวและเครือข่ายอินเทอร์เน็ตแบบเปิด

ทีมงานของ Google พบปัญหา 7 ประการในการประเมินความปลอดภัย เมื่อพบแล้ว ขั้นตอนต่อไปคือการตรวจสอบผลกระทบของปัญหาเหล่านี้และการพิสูจน์แนวคิดสำหรับแต่ละประเด็น

ช่องโหว่ของ Dnsmasq

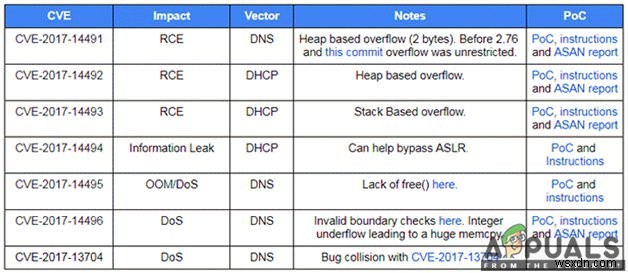

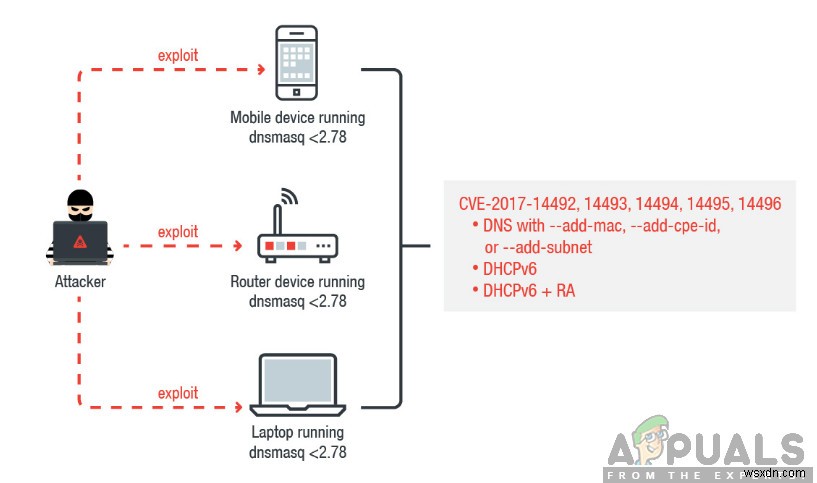

มีช่องโหว่ที่แตกต่างกันใน Dnsmasq และมีการอธิบายบางส่วน CVE-2017-14491 เป็นช่องโหว่ที่เกิดจาก ฮีปโอเวอร์โฟลว์ . มันถูกเรียกใช้เมื่อคุณส่งคำขอ DNS ช่องโหว่อื่น CVE-2017-14492 เกิดจาก เซิร์ฟเวอร์ DHCP . ช่องโหว่อื่นที่เกิดจากสาเหตุเดียวกันคือ CVE-2017-14493 ทั้งสองสิ่งนี้เกิดจากหน่วยความจำล้น อันแรกเป็นฮีปโอเวอร์โฟลว์ในขณะที่อันหลังเป็นสแต็กโอเวอร์โฟลว์ การพิสูจน์แนวคิดแสดงให้เห็นว่าทั้งสองสิ่งนี้ใช้ IPv6

CVE-2017-14494 เป็นอีกหนึ่งช่องโหว่ที่เกี่ยวข้องกับการรั่วไหลในเซิร์ฟเวอร์ DHCP ช่องโหว่นี้ช่วยให้ผู้โจมตีสามารถเลี่ยงผ่าน ASLR ได้ CVE-2017-14495, CVE-2017-14496 และ CVE-2017-13704 เป็นอีกสามช่องโหว่ที่เป็นข้อบกพร่องในเซิร์ฟเวอร์ DNS พวกเขาทำให้เกิด DoS อันแรกทำให้เกิดสิ่งนี้โดยไม่ทำให้หน่วยความจำว่าง อันที่สองทำให้เกิดหน่วยความจำขนาดใหญ่ ในขณะที่อันที่สามขัดข้องเมื่อได้รับแพ็กเก็ต UDP ซึ่งมีขนาดใหญ่

มีการพิสูจน์แนวคิดบนเว็บไซต์ ดังนั้นคุณสามารถตรวจสอบได้ว่าระบบของคุณได้รับผลกระทบจากช่องโหว่เหล่านี้หรือไม่ ดังนั้นหากมีการบรรเทาผลกระทบ คุณสามารถตรวจสอบและปรับใช้ได้ Shodan เห็นว่ามีอุปกรณ์ 1.2 ล้านเครื่องที่อาจได้รับผลกระทบจากช่องโหว่ Dnsmasq ดังนั้น การตรวจสอบอุปกรณ์ของคุณจึงเป็นสิ่งสำคัญ

วิธีการปกป้องคอมพิวเตอร์ของคุณ

เพื่อป้องกันคอมพิวเตอร์ของคุณจากช่องโหว่ Dnsmasq คุณต้องแก้ไขช่องโหว่เพื่อไม่ให้เกิดปัญหาด้านความปลอดภัยในภายหลัง หากคุณต้องการติดตั้ง Dnsmasq ด้วยตนเอง คุณสามารถค้นหาได้ที่นี่ เวอร์ชันล่าสุดที่ได้รับการอนุมัติสำหรับ Dnsmasq คือ 2.78 .

หากคุณกำลังใช้อุปกรณ์ Android อัปเดตความปลอดภัย จะแก้ไขปัญหาเหล่านี้ ตรวจสอบให้แน่ใจว่าได้ดาวน์โหลดการอัปเดตในอุปกรณ์ของคุณเพื่อป้องกัน Dnsmasq

สำหรับผู้ใช้ที่ใช้เราเตอร์หรืออุปกรณ์ IoT คุณต้องติดต่อเว็บไซต์ของผู้ขาย เพื่อดูว่าผลิตภัณฑ์ของตนได้รับผลกระทบหรือไม่ หากใช่ คุณสามารถดูแพตช์ที่มีและนำไปใช้ได้

หากต้องการแยกการรับส่งข้อมูลออกจากเครือข่ายที่ไม่ต้องการ ให้ใช้ไฟร์วอลล์ กฎ. เป็นตัวเลือกที่ดีเสมอในการปิดบริการหรือฟังก์ชันที่คุณไม่ได้ใช้บนอุปกรณ์