ข้อควรรู้

- ตรวจสอบว่าอุปกรณ์ของคุณมีช่องโหว่หรือไม่ โดยแสดงโดยดาวสีส้มที่ด้านข้างเครื่องรับ

- ดาวน์โหลดไฟล์อัปเดตและปฏิบัติตามคำแนะนำ

ต่อไปนี้คือวิธีการอัปเดตซอฟต์แวร์ Logitech Unifying Receiver ของคุณเพื่อให้เมาส์ไร้สาย Logitech คีย์บอร์ดไร้สาย หรือตัวคลิกการนำเสนอของคุณปลอดภัยและทำงานอย่างถูกต้อง แม้ว่าช่องโหว่นี้จะส่งผลกระทบต่ออุปกรณ์ไร้สายอื่นๆ แต่บทความนี้มีไว้สำหรับอุปกรณ์ไร้สายของ Logitech โดยเฉพาะ สำหรับผู้ผลิตรายอื่น โปรดดูรายละเอียดที่เว็บไซต์

ระบุว่า Logitech Dongle ของคุณมีช่องโหว่หรือไม่

อุปกรณ์ Logitech ที่เสี่ยงต่อการถูกโจมตีเหล่านี้จะมีดาวสีส้มพิมพ์อยู่ที่ด้านข้างของเครื่องรับที่เสียบเข้ากับคอมพิวเตอร์ของคุณ

หากผู้รับไม่มีดาวนี้ แสดงว่าคุณอาจปลอดภัย แต่ก็ยังเป็นแนวทางปฏิบัติที่ดีที่สุดเสมอที่จะอัปเดตซอฟต์แวร์และเฟิร์มแวร์ทั้งหมดของคุณเพื่อป้องกันไม่ให้ถูกคุกคาม

วิธีอัปเดต Logitech Unifying Receiver

การอัปเดตตัวรับสัญญาณรวมของ Logitech เพื่อป้องกันตัวเองจากการโจมตีเหล่านี้ค่อนข้างง่าย อย่าลืมอัปเดตเป็นเวอร์ชันที่วางจำหน่ายในหรือหลังเดือนสิงหาคม 2019 เมื่อ Logitech เปิดตัวแพตช์เพิ่มเติม

-

ไปที่หน้าดาวน์โหลดการอัปเดตของ Logitech ในเบราว์เซอร์และดาวน์โหลดแพ็คเกจการอัปเดต Windows หรือ Mac ที่เหมาะสมสำหรับคอมพิวเตอร์ของคุณ

-

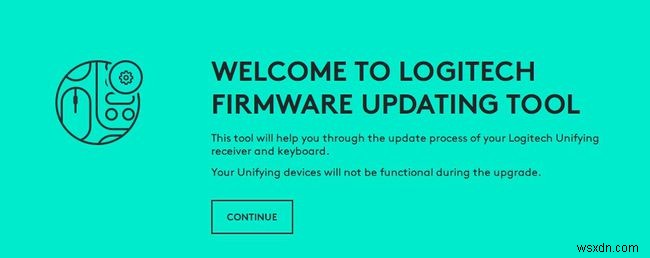

ดับเบิลคลิกที่ไฟล์อัพเดทเพื่อเปิดใช้งาน (Windows) หรือแตกไฟล์ จากนั้นดับเบิลคลิก (Mac) ควรเปิดใช้ Logitech Firmware Update Tool

-

เลือก ดำเนินการต่อ .

-

เครื่องมือนี้จะตรวจสอบคอมพิวเตอร์ของคุณและแจ้งให้คุณทราบหากจำเป็นต้องอัปเดตอุปกรณ์ Logitech

-

หากตรวจพบอุปกรณ์ที่จะอัปเดต ให้เลือก อัปเดต .

-

หากอุปกรณ์เป็นปัจจุบัน เครื่องมือจะแจ้งให้คุณทราบ และคุณสามารถเลือก ปิด เพื่อออกจากเครื่องมือ

วิธีการทำงานของแฮ็ก Logitech Unifying Receiver

แฮ็คแรกถูกค้นพบในปี 2559 (เรียกว่า "MouseJack") แต่ Logitech Unifying Receiver ยังคงมีความเสี่ยง อนุญาตให้ทุกอย่างส่งสัญญาณที่อ้างว่าเป็นเมาส์ไร้สายเพื่อเชื่อมต่อกับตัวรับสัญญาณเมาส์ไร้สาย (ดองเกิล) ที่เสียบอยู่ในคอมพิวเตอร์เครื่องใดก็ได้ ดองเกิลช่วยให้สัญญาณใหม่เชื่อมต่อกับคอมพิวเตอร์ของคุณโดยไม่ต้องถามคำถาม และแฮ็กเกอร์สามารถควบคุมคอมพิวเตอร์ของคุณได้ ไม่ว่าคุณจะมีระบบรักษาความปลอดภัยแบบใดก็ตาม

แฮ็คนี้ใช้ได้เพราะทราฟฟิกของเมาส์ไร้สายไม่ได้เข้ารหัสตลอดเวลา เช่นเดียวกับทราฟฟิกการสื่อสารด้วยคีย์บอร์ดไร้สายส่วนใหญ่ โดยส่งผลกระทบต่อเมาส์ คีย์บอร์ด ตัวคลิกการนำเสนอ และอุปกรณ์ไร้สายอื่นๆ จากผู้ผลิตหลายราย เช่น Logitech, Microsoft, Amazon, Dell, HP และ Lenovo อย่างไรก็ตาม สิ่งสำคัญที่ควรทราบคือช่องโหว่นี้ไม่มีผลกับอุปกรณ์ Bluetooth หรือดองเกิลไร้สาย USB ที่ไม่ได้ใช้งาน แต่จะมีผลกับอุปกรณ์ที่เสียบเข้ากับคอมพิวเตอร์ของคุณเท่านั้น

ความเสี่ยงเพิ่มเติมสำหรับอุปกรณ์ไร้สาย

ขณะที่นักวิจัยด้านความปลอดภัยตรวจสอบช่องโหว่เพิ่มเติมอีกเล็กน้อย พวกเขาพบปัญหาเพิ่มเติมเกี่ยวกับดองเกิลเหล่านี้ พวกเขาค้นพบว่าผู้โจมตีสามารถตรวจสอบการรับส่งข้อมูลของการสื่อสารด้วยแป้นพิมพ์ ฉีดการกดแป้นผ่านดองเกิลที่ไม่ได้เชื่อมต่อกับแป้นพิมพ์ไร้สาย กู้คืนคีย์การเข้ารหัส และเข้าควบคุมคอมพิวเตอร์ของคุณ ตอนนี้ไม่ได้ใช้งานแค่ดองเกิลเท่านั้น แต่ยังไม่ได้ใช้ดองเกิลกับคอมพิวเตอร์อีกด้วย

ช่องโหว่นี้มีอยู่ในดองเกิลทั้งหมดเนื่องจากชิปไร้สายตัวเดียวที่พวกเขาใช้ ในกรณีของ Logitech เทคโนโลยีที่รวมกันเป็นเทคโนโลยีชิ้นมาตรฐานที่พวกเขาจัดส่งพร้อมกับอุปกรณ์ไร้สายของ Logitech มากมายมาเกือบทศวรรษ