กำลังมองหาวิธีที่รวดเร็วในการปิดการใช้งาน WordPress XML-RPC หรือไม่? ก่อนที่คุณจะทำ ให้พิจารณาว่าทำไมคุณถึงทำอย่างนั้น

คุณอาจมีคำถามอื่นๆ อีกมากเช่นกัน:

- xmlrpc.php คืออะไร

- มีความเสี่ยงด้านความปลอดภัยมากเพียงใด

- การปิดใช้งาน xmlrpc.php สามารถแก้ไขภัยคุกคามโดยอัตโนมัติหรือไม่

ในบทความนี้ เราจะมาตอบคำถามเหล่านี้และอื่นๆ อีกมากมาย

TL;DR: การปิดใช้งาน XML-RPC บน WordPress ไม่ใช่วิธีแก้ปัญหาที่แท้จริง ไม่ช้าก็เร็ว แฮกเกอร์จะพบช่องโหว่อื่นๆ เพื่อใช้ประโยชน์ เราขอแนะนำให้คุณติดตั้งไฟร์วอลล์ WordPress ที่มีประสิทธิภาพ แทนที่จะบล็อกบอทและ IP ที่เป็นอันตราย

เว็บไซต์ของคุณถูกแฮ็กเพราะ XML-RPC หรือไม่

ดีไม่มี

สิ่งที่เกิดขึ้นคือแฮกเกอร์พยายามเข้าถึงเว็บไซต์ของคุณโดยลองใช้ชื่อผู้ใช้และรหัสผ่านร่วมกัน แต่อย่าตกใจ เว็บไซต์ของคุณยังไม่ถูกแฮ็ก

เราได้เห็นเกือบทุกไซต์ประสบปัญหานี้ หากคุณใช้รหัสผ่านที่รัดกุม โอกาสที่ไซต์ของคุณจะถูกแฮ็กด้วยเหตุนี้จึงน้อยมาก จากไซต์ที่ถูกแฮ็กกว่า 10,000 แห่งที่เราได้เห็น มีน้อยกว่า 5% ที่ถูกแฮ็กเนื่องจากการโจมตีดังกล่าว

อย่างไรก็ตาม การโจมตีประเภทนี้หรือที่เรียกว่าการโจมตีแบบเดรัจฉาน ใช้ทรัพยากรเซิร์ฟเวอร์จนหมด แม้ว่าคุณจะปกป้องหน้าเข้าสู่ระบบและหน้าผู้ดูแลระบบของคุณแล้ว การโจมตีเหล่านี้จะข้ามหน้าเหล่านั้นไปโดยสิ้นเชิง ดังนั้นทำให้เซิร์ฟเวอร์ทำงานหนักเกินไป

เพื่อป้องกันสิ่งนี้ การติดตั้งไฟร์วอลล์ที่ดีเป็นสิ่งสำคัญ

XML-RPC คืออะไร

XML-RPC เป็นคุณลักษณะของ WordPress ที่ช่วยให้สามารถถ่ายโอนข้อมูลระหว่าง WordPress และระบบอื่นๆ ตอนนี้ได้ถูกแทนที่ด้วย REST API ส่วนใหญ่แล้ว แต่ยังคงรวมอยู่ในการติดตั้งเพื่อความเข้ากันได้แบบย้อนหลัง

XML-RPC อนุญาตให้แอปของบุคคลที่สามเผยแพร่เนื้อหาบนเว็บไซต์ WordPress ของคุณ ตัวอย่างเช่น หากคุณใช้แอพมือถือ WordPress เพื่อเผยแพร่โพสต์จากสมาร์ทโฟนของคุณ XML-RPC จะช่วยให้คุณทำเช่นนั้นได้

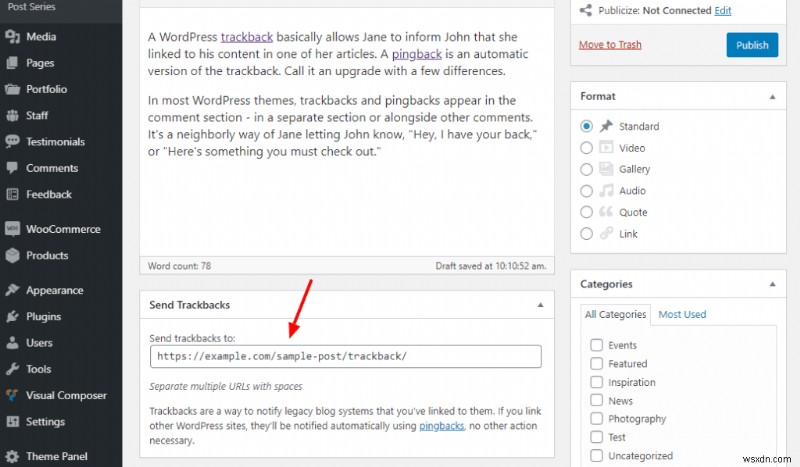

แต่นั่นไม่ใช่ทั้งหมดที่สามารถทำได้ WordPress ยังใช้เพื่อสื่อสารกับแพลตฟอร์มบล็อกอื่นๆ มันเปิดใช้งาน trackbacks และ pingbacks

มันยังขับเคลื่อนปลั๊กอิน Jetpack เวอร์ชันเก่าอีกด้วย

โดยทั่วไปแล้ว WordPress ใช้เพื่อเชื่อมต่อกับแอพมือถือ WordPress หากคุณเคยใช้แอป WordPress สำหรับอุปกรณ์เคลื่อนที่ คุณจะต้องเปิดใช้งาน XML-RPC

สิ่งที่แปลกประหลาดที่สุดเกี่ยวกับข้อตกลงทั้งหมดนี้คือ WordPress ไม่ได้ใช้ XML-RPC อีกต่อไป นับตั้งแต่เปิดตัว REST API ของตัวเอง WordPress ก็หยุดใช้ codebase เก่า

เหตุผลเดียวที่การติดตั้ง WordPress ของคุณยังคงมีไฟล์ xmlrpc.php นั้นเป็นเพราะความเข้ากันได้แบบย้อนหลัง พูดง่ายๆ ก็คือ มีไว้สำหรับเว็บไซต์ที่ยังคงใช้งาน WordPress เวอร์ชันเก่าอยู่เท่านั้น!

หากเป็นคุณ เราขอแนะนำให้คุณสำรองข้อมูลเว็บไซต์ของคุณทันที และอัปเดตไฟล์หลัก ธีม และปลั๊กอินของ WordPress การใช้ WordPress เวอร์ชันเก่าอาจก่อให้เกิดความเสี่ยงด้านความปลอดภัยมากกว่าแฮกเกอร์ที่พยายามเชื่อมต่อกับ xmlrpc.php

สิ่งสำคัญที่สุดคือคุณสามารถปิดใช้งาน XML-RPC บน WordPress ได้อย่างปลอดภัยหาก WordPress เวอร์ชันของคุณสูงกว่า 4.7 ไม่มีผลกับ Jetpack ในกรณีที่คุณใช้ปลั๊กอิน แต่ถึงแม้ว่าการปิดใช้งาน XML-RPC จะเป็นการดำเนินการที่ปลอดภัยอย่างสมบูรณ์ แต่ก็ไม่ได้ช่วยปกป้องไซต์ของคุณจากแฮกเกอร์

เหตุใดแฮกเกอร์จึงโจมตี XML-RPC

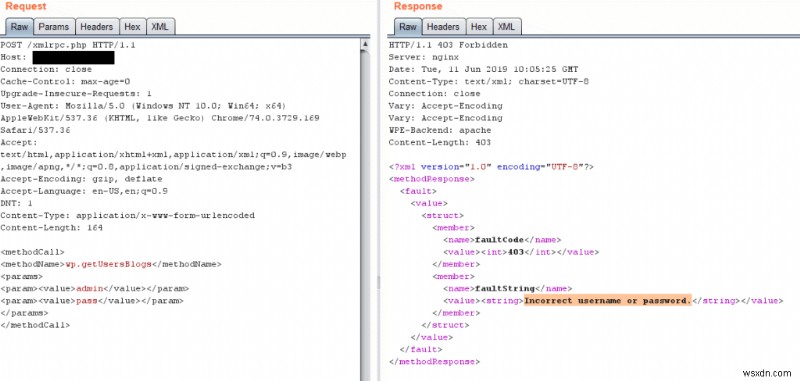

หากคุณเคยใช้แอพมือถือ WordPress คุณจะจำได้ว่าคุณต้องลงชื่อเข้าใช้เว็บไซต์ของคุณก่อนจึงจะสามารถทำการเปลี่ยนแปลงได้ ขณะนี้ การเข้าสู่ระบบนี้เกิดขึ้นโดยการส่งข้อมูลประจำตัวของคุณไปยังสคริปต์ xmlrpc.php ซึ่งจะตรวจสอบและรับรองความถูกต้องของข้อมูลรับรองการเข้าถึงของคุณ

โดยพื้นฐานแล้วแฮกเกอร์พยายามทำสิ่งเดียวกัน:ลงชื่อเข้าใช้เว็บไซต์ของคุณโดยส่งข้อมูลรับรองการเข้าถึงสคริปต์ xmlrpc.php ความเสี่ยงที่ใหญ่ที่สุดคือหากรหัสผ่านของคุณไม่รัดกุม และสามารถเดาได้ง่าย นั่นคือเมื่อ XML-RPC กลายเป็นปัญหาด้านความปลอดภัย

มิฉะนั้น คุณกำลังดูความเป็นไปได้ของเซิร์ฟเวอร์ที่โอเวอร์โหลด ซึ่งยังไม่ดีนัก แต่คุณสามารถจัดการกับไฟร์วอลล์ได้อย่างง่ายดาย

WordPress 4.7 และเวอร์ชันที่สูงกว่าที่ใช้ REST API เพื่อเชื่อมต่อกับแอปพลิเคชันภายนอกใช้รูปแบบการรับรองความถูกต้องที่เรียกว่าโทเค็น OAuth OAuth เป็นวิธีที่ปลอดภัยมากในการเชื่อมต่อกับแอปภายนอก วิธี XML-RPC ในการใช้ชื่อผู้ใช้และรหัสผ่านโดยตรงนั้นไม่ปลอดภัยเลย

หากมีเวลาเพียงพอ แฮ็กเกอร์หรือบอทสามารถส่งชื่อผู้ใช้และรหัสผ่านรูปแบบต่างๆ เพื่อเชื่อมต่อกับ xmlrpc.php ได้จนกว่าจะเดาถูก

นี่เรียกว่าการโจมตีด้วยกำลังเดรัจฉาน

ปัญหาด้านความปลอดภัยที่สำคัญอีกประการหนึ่งของ XML-RPC คือมันถูกใช้สำหรับ pingback ซึ่งเป็นการแจ้งเตือนบน WordPress เมื่อมีคนลิงก์ไปยังเนื้อหาของคุณ ภัยคุกคามคือแฮ็กเกอร์สามารถส่งคลื่น Pingback ไปยังเว็บไซต์ของคุณได้

การโจมตีประเภทนี้เรียกว่าการโจมตี DDoS สามารถทำให้เซิร์ฟเวอร์ทำงานหนักเกินไป ทำให้ทรัพยากรเซิร์ฟเวอร์ของคุณหมดลง และทำให้เว็บไซต์ของคุณถูกระงับโดยโฮสต์เว็บของคุณ!

อีกครั้ง REST API แทนที่ฟังก์ชันนี้เช่นกัน ดังนั้น หากคุณชอบ Pingbacks คุณยังคงสามารถปิดการใช้งาน XML-RPC บน WordPress ได้อย่างปลอดภัย

หากคุณกังวลว่าบางทีคุณอาจเป็นส่วนหนึ่งของ 5% และเว็บไซต์ของคุณอาจถูกแฮ็ก ให้ใช้เครื่องสแกนมัลแวร์ฟรีของเราทันทีเพื่อขจัดความเป็นไปได้นั้น

คุณควรปิดการใช้งาน XML-RPC หรือไม่

เราไม่แนะนำให้ปิดการใช้งาน XML-RPC เลย

เหตุผล?

ง่าย – การปิดใช้งานไฟล์ PHP ไม่ได้ช่วยอะไรคุณเลย การปิดใช้งาน XML-RPC ไม่ได้เป็นการกำจัดแฮกเกอร์และบอท มันเพียงเปลี่ยนเส้นทางความสนใจไปที่ wp-login.php เพื่อทำการโจมตีแบบเดรัจฉาน

ประการที่สอง ปลั๊กอินจะทำให้เว็บไซต์ของคุณช้าลง เนื่องจากจำเป็นต้องโหลดเพื่อบล็อกคำขอ

การปกป้องเว็บไซต์ของคุณมีความสำคัญมากกว่า และหากคุณได้อ่านมาถึงตอนนี้ คุณอาจเดาได้ว่าเราขอแนะนำให้ติดตั้งไฟร์วอลล์ ใช่เกาลัดเก่า

วิธีปิดการใช้งาน XML-RPC บน WordPress

เช่นเดียวกับทุกสิ่งใน WordPress คุณสามารถปิดการใช้งาน WordPress XML-RPC ได้สองวิธี:

- การใช้ปลั๊กอิน

- ไม่มีปลั๊กอิน

ในกรณีส่วนใหญ่ เรามักจะแนะนำให้คุณใช้ปลั๊กอินเพื่อทำเกือบทุกอย่างบน WordPress การเปลี่ยนรหัสบนแบ็กเอนด์ของ WordPress ด้วยตนเองสามารถนำไปสู่หายนะได้ นี่เป็นตัวอย่างที่เกิดขึ้นได้ยากซึ่งเราไม่แนะนำทั้งสองวิธี แต่เรายังคงแสดงวิธีทำทั้งสองอย่างให้คุณเห็น

อย่าลืมดำเนินการด้วยความระมัดระวัง และสำรองข้อมูลเว็บไซต์ของคุณก่อนดำเนินการใดๆ

ขั้นตอนที่ 1:ตรวจสอบว่ามีการเปิดใช้งาน XML-RPC ในเว็บไซต์ของคุณหรือไม่

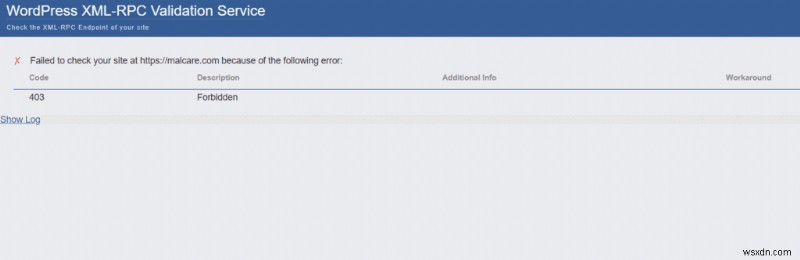

แม้ว่าการติดตั้ง WordPress ของคุณจะมาพร้อมกับ xmlrpc.php แต่ก็ไม่ได้หมายความว่ายังคงเปิดใช้งานอยู่ ก่อนที่คุณจะดำเนินการต่อและลองปิดใช้งาน XML-RPC อย่างน้อยคุณควรตรวจสอบว่ายังคงใช้งานอยู่ในเว็บไซต์ของคุณหรือไม่

ใช้บริการตรวจสอบความถูกต้อง XML-RPC ของ WordPress แอปนี้จะตรวจสอบเว็บไซต์ของคุณและแจ้งให้คุณทราบว่ามีการเปิดใช้งาน xmlrpc.php หรือไม่

หากคุณทำเช่นเดียวกันกับ MalCare คุณจะเห็นข้อความแสดงข้อผิดพลาด 403 เนื่องจากเรามีไฟร์วอลล์อยู่แล้ว

ขั้นตอนที่ 2:ปิดใช้งาน XML-RPC บนเว็บไซต์ของคุณ

ในที่สุดก็ถึงเวลาปิดการใช้งาน XML-RPC บน WordPress ของคุณทันที

เราจะแสดงวิธีการดำเนินการนี้โดยใช้สองวิธี แม้ว่าเราไม่แนะนำให้ปิดใช้ไฟล์เลย แต่เรายังคงสนับสนุนให้คุณใช้ปลั๊กอินหากคุณไม่ต้องการทำสิ่งนี้

ตัวเลือก A:การใช้ปลั๊กอิน

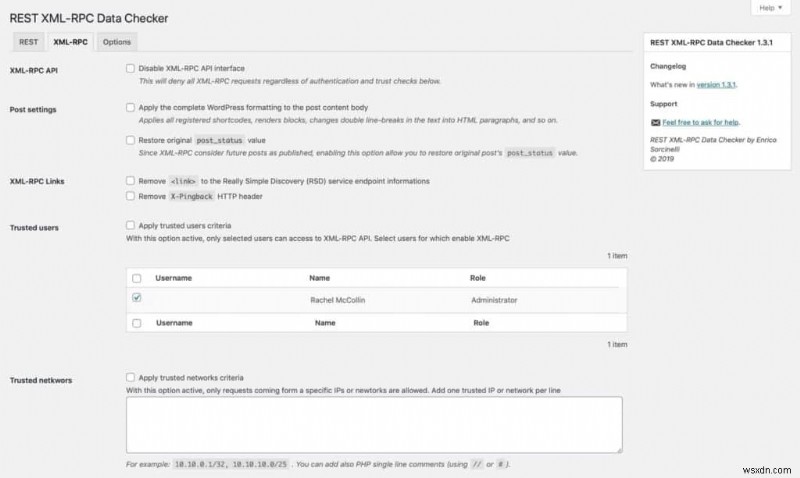

มีปลั๊กอินมากมายที่คุณสามารถใช้เพื่อปิดใช้งาน XML-RPC บนเว็บไซต์ของคุณ เราขอแนะนำให้ใช้ปลั๊กอิน REST XML-RPC Data Checker

โปรดทราบว่าเว็บไซต์ของคุณจะช้าลงเนื่องจากปลั๊กอินจะต้องโหลดเพื่อบล็อกคำขอ นอกจากนี้ แฮกเกอร์จะเปลี่ยนไปโจมตีไฟล์ wp-login.php แทน

ดังนั้นสิ่งนี้จะไม่ประสบความสำเร็จในแง่ของความปลอดภัยอย่างแน่นอน หากคุณต้องการการปกป้องอย่างแท้จริง เราขอแนะนำให้คุณติดตั้งปลั๊กอินไฟร์วอลล์ขั้นสูงของ MalCare แทน

เมื่อคุณติดตั้งปลั๊กอินแล้ว ตรงไปที่ การตั้งค่า> REST XML-RPC Data Checker .

จากนั้นคลิกที่แท็บ XML-RPC:

คุณสามารถปิดใช้งานอินเทอร์เฟซ API ความสามารถในการจัดรูปแบบโพสต์ WordPress, pingbacks และ trackbacks คุณยังสามารถแนะนำผู้ใช้ที่เชื่อถือได้ซึ่งยังคงใช้ XML-RPC หรือรายการที่อยู่ IP ที่เชื่อถือได้ซึ่งจะไม่ถูกบล็อกตามข้อดีเพิ่มเติม

รวดเร็วและมีประสิทธิภาพ! แม้ว่าเราไม่แนะนำให้เล่นซอกับแท็บ REST เพียงปล่อยให้ทุกอย่างเป็นค่าเริ่มต้นที่นั่น

ตัวเลือก B:ไม่มีปลั๊กอิน

นี่เป็นตัวเลือกที่แย่ที่สุดในหนังสือ เราขอแนะนำให้คุณข้ามไปยังส่วนถัดไปแทน ซึ่งเราจะสอนให้คุณป้องกันการโจมตี XML-RPC

แต่ถ้าคุณไม่อยากปิดการใช้งาน XML-RPC ด้วยตนเอง เราขอแนะนำให้คุณสำรองข้อมูลเว็บไซต์ของคุณอย่างเต็มรูปแบบก่อน

ขึ้นอยู่กับชนิดของเซิร์ฟเวอร์ที่เว็บไซต์ของคุณใช้ คุณสามารถทำตามหนึ่งในสองวิธีต่อไปนี้:

ปิดการใช้งาน WordPress XML-RPC โดยใช้ .htaccess

วางข้อมูลโค้ดนี้ลงในไฟล์ .htaccess ของคุณ:

# Block WordPress xmlrpc.php requests

<Files xmlrpc.php>

order deny,allow

deny from all

allow from xxx.xxx.xxx.xxx

</Files>

ในบรรทัดที่ 5 'อนุญาตจาก xxx.xxx.xxx.xxx' ให้แทนที่ x ด้วยที่อยู่ IP ของคุณ หากคุณต้องการเก็บ XML-RPC จาก IP เฉพาะ มิฉะนั้น คุณสามารถลบบรรทัดนี้ได้

หากเว็บไซต์ของคุณโฮสต์โดยใช้ Apache คุณจะสามารถเชื่อมต่อกับเซิร์ฟเวอร์ของคุณโดยใช้ cPanel หรือ FTP ไม่ว่าในกรณีใด คุณจะสามารถเข้าถึงไฟล์ .htaccess ของคุณได้

ปิดการใช้งาน WordPress XML-RPC โดยใช้ .config

สำหรับไซต์ที่โฮสต์บน Nginx คุณสามารถเพิ่มโค้ดต่อไปนี้ในไฟล์ Nginx.config:

location ~* ^/xmlrpc.php$ {

return 403;

}

หรือคุณสามารถขอให้โฮสต์เว็บปิดการใช้งาน XML-RPC สำหรับคุณ

ปิดการใช้งาน WordPress XML-RPC โดยใช้ตัวกรอง

หรือคุณสามารถเพิ่มตัวกรองลงในปลั๊กอินใดก็ได้:

add_filter('xmlrpc_enabled', '__return_false');คุณสามารถทำสิ่งเดียวกันได้จากไฟล์ฟังก์ชันของธีม แต่การเขียนปลั๊กอินเป็นแนวทางปฏิบัติที่ดีกว่ามาก นอกจากนี้ คุณสามารถใช้วิธีนี้ได้ไม่ว่าคุณจะมีเซิร์ฟเวอร์ประเภทใด

อีกครั้ง ไม่มีตัวเลือกใดที่เป็นประโยชน์อย่างแท้จริง และการเปลี่ยนแปลงด้วยตนเองก็ไม่ใช่ความคิดที่ดี ดังนั้น หากคุณจำเป็นต้องทำเลย โปรดเตรียมข้อมูลสำรองของ WordPress ไว้เผื่อในกรณีที่เกิดเหตุการณ์เลวร้าย

จะป้องกันการโจมตี XML-RPC ได้อย่างไร

นี่เป็นส่วนที่สำคัญที่สุดในบทความนี้และเป็นส่วนที่ค่อนข้างใหญ่ ดังนั้นเราจึงตัดสินใจแยกสิ่งนี้ออกเป็นขั้นตอนที่สามารถดำเนินการได้หลายขั้นตอน ซึ่งคุณสามารถดำเนินการเพื่อป้องกันการโจมตี XML-RPC บนเว็บไซต์ของคุณ

ขั้นตอนที่ 1:ตรวจสอบว่าเว็บไซต์ของคุณถูกแฮ็กแล้วหรือไม่

เป็นไปได้ว่าเว็บไซต์ของคุณยังไม่ถูกแฮ็ก

แต่คุณยังคงต้องยืนยันในกรณีนี้ หากเว็บไซต์ของคุณถูกแฮ็กจริงๆ คุณจะต้องลบมัลแวร์ออกจากเว็บไซต์ก่อน มิฉะนั้น การปิดใช้งาน XML-RPC จะไม่สมเหตุสมผล

วิธีที่ง่ายที่สุดในการยืนยันว่าไซต์ของคุณถูกแฮ็กหรือไม่คือการใช้เครื่องสแกนมัลแวร์ฟรีของ MalCare เครื่องสแกนของ MalCare ใช้เวลาตั้งค่าน้อยมาก และสามารถตรวจจับมัลแวร์ที่ไม่รู้จักบนเว็บไซต์ได้ในเวลาไม่กี่วินาที

หากคุณเห็นคำเตือนไซต์ที่ถูกแฮ็กใน MalCare สิ่งที่คุณต้องทำคือกดปุ่ม "ทำความสะอาดอัตโนมัติ"

MalCare ดูแลการกำจัดมัลแวร์ทั้งหมดใน 60 วินาที

ขั้นตอนที่ 2:ติดตั้งไฟร์วอลล์ WordPress

นี่เป็นวิธีที่ถูกต้องในการจัดการช่องโหว่ของ XML-RPC ใช้ไฟร์วอลล์ WordPress ที่ติดตั้งเพื่อบล็อกบอทที่พยายามเชื่อมต่อกับ xmlrpc.php

การปิดใช้งานไฟล์ไม่ทำงาน แฮกเกอร์เพียงแค่เริ่มพยายามแฮ็ค wp-login.php ต่อไป

ปัญหาเดียวคือไฟร์วอลล์มักมีผลช้าเกินไป ทุกครั้งที่แฮ็กเกอร์พยายามแฮ็คโดยเชื่อมต่อกับ xmlrpc.php หรือ wp-login.php เว็บไซต์ WordPress ทั้งหมดจะถูกโหลดไปด้วย

นั่นคือเหตุผลที่เราแนะนำให้ใช้ไฟร์วอลล์ขั้นสูงของ MalCare ซึ่ง:

- ขับไล่บอทและแฮกเกอร์ก่อนที่เว็บไซต์ของคุณจะโหลด

- ไม่ทำให้ความเร็วในการโหลดเว็บไซต์ของคุณช้าลงเหมือน Cloudflare

- อัปเดตฐานข้อมูลของ IP ที่เป็นอันตรายอย่างต่อเนื่องโดยการเรียนรู้จากเครือข่ายเว็บไซต์กว่า 250,000 แห่งที่ปกป้องไว้

หากเว็บไซต์ของคุณได้รับการปกป้องโดย MalCare บอทและแฮกเกอร์ทั้งหมดจะได้รับเมื่อพยายามเชื่อมต่อกับ XML-RPC หรือ WP-Login จะเป็นข้อผิดพลาด 403 ข้อผิดพลาดเช่นนี้สามารถกีดกันไม่ให้แฮ็กเกอร์ดำเนินการต่อไปได้อย่างรวดเร็ว

ทำไมมีคนแนะนำให้คุณปิดการใช้งาน XML-RPC

เหตุผลหลายประการ. มาดูแต่ละข้อกัน แล้วคุณจะเข้าใจว่าทำไมบางคน (ใช่ บล็อกการจัดการ WordPress ก็มีความสำคัญเช่นกัน) แนะนำแนวทางการดำเนินการนี้ (แม้ว่าจะเป็นวิธีแก้ปัญหา Band-Aid บ้างก็ตาม)

สาเหตุหลักประการหนึ่งที่ทำให้ผู้อ่านของเรา (เช่นคุณ) จำนวนมากต้องการปิดการใช้งาน XML-RPC บนเว็บไซต์ WordPress คือพวกเขาประสบปัญหาปัญหาทรัพยากรเซิร์ฟเวอร์ . เมื่อดูบันทึก คุณอาจพบไฟล์ xmlrpc.php ฮิตมากมาย

บางทีคุณอาจใช้ Jetpack และพบข้อผิดพลาดในการกำหนดค่าขณะติดตั้ง Jetpack . จากนั้นคุณค้นหาไฟล์ที่ฟังดูแปลกๆ นี้ และอ่านสิ่งต่างๆ มากมายเกี่ยวกับช่องโหว่ของไฟล์ดังกล่าว

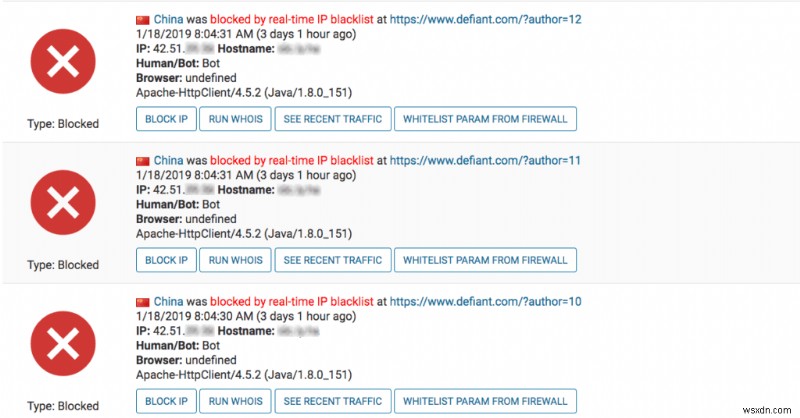

หรือคุณใช้เครื่องสแกนที่ส่งคำเตือนแบบนี้:

นั่นคือภาพหน้าจอของบันทึกการรับส่งข้อมูลของ Wordfence .

ปลั๊กอินความปลอดภัยแสดงให้คุณเห็นว่าบอทกำลังพยายามแฮ็คเข้าสู่ไซต์ของคุณผ่าน XML-RPC บน WordPress ดังนั้น สัญชาตญาณตามธรรมชาติของคุณคือการปิดการใช้งานตัวเลือกนี้โดยสิ้นเชิง

สิ่งที่คุณไม่ควรทำและทำไม?

ที่อยู่ IP ของบัญชีดำ

คุณอาจคิดว่าการบล็อก IP ด้วยตนเองเป็นวิธีที่ดีในการบล็อกแฮกเกอร์ อันที่จริง นี่คือสิ่งที่ “ปรมาจารย์” ด้านความปลอดภัยจำนวนมากจะรับรอง แต่มันใช้งานไม่ได้ หากคุณบล็อกที่อยู่ IP หนึ่ง บ็อตกำลังดุร้ายจะเริ่มใช้ที่อยู่ IP อื่นเพื่อโจมตีไซต์ของคุณ

การลบ XML-RPC

อย่าคิดที่จะลบไฟล์ xmlrpc.php จากการติดตั้ง WordPress ของคุณ จะทำให้ไซต์ของคุณเสียหายอย่างสิ้นเชิง และแม้ว่าจะไม่เป็นเช่นนั้น ไฟล์ก็จะปรากฏขึ้นในครั้งต่อไปที่คุณอัปเดต WordPress

จะเป็นอย่างไรต่อไป

การปรับปรุงความปลอดภัยของ WordPress ไม่ใช่เรื่องเดียวและทำสำเร็จ ใช่ การติดตั้งไฟร์วอลล์เป็นวิธีที่ดีในการเริ่มต้น แต่เราขอแนะนำให้คุณทำการตรวจสอบความปลอดภัยของ WordPress บนเว็บไซต์ของคุณอย่างเต็มรูปแบบเพื่อค้นหาว่าคุณสามารถปรับปรุงอะไรได้อีก

หากคุณติดตั้ง MalCare แล้ว คุณจะพบคำแนะนำมากมายภายในแดชบอร์ดที่ใช้งานง่าย เพียงดำเนินการสแกนความปลอดภัย แล้วปฏิบัติตามคำแนะนำ

คุณจะทราบได้อย่างรวดเร็วว่าการเพิ่มความปลอดภัยให้กับเว็บไซต์ WordPress ของคุณเป็นความคิดที่ดี อีกครั้ง คุณสามารถทำตามคำแนะนำเพื่อดำเนินการให้เสร็จสิ้นด้วยการคลิกเพียงไม่กี่ครั้ง

สิ่งสำคัญอีกประการของการรักษาความปลอดภัยคือการรู้เท่าทันเสมอ

หากมีช่องโหว่ของ WordPress ใหม่ คุณจำเป็นต้องรู้เกี่ยวกับช่องโหว่นี้และใช้มาตรการป้องกันไว้ก่อนที่มันจะส่งผลต่อเว็บไซต์ของคุณเช่นกัน

คำถามที่พบบ่อย

XML-RPC คืออะไร?

XML-RPC ย่อมาจาก XML Remote Call Procedure เป็นโปรโตคอลที่ใช้โดยระบบบล็อกที่ล้าสมัยเพื่อเชื่อมต่อกับบล็อกโดยใช้การเชื่อมต่อ HTTP พร้อมการเข้ารหัส XML พูดง่ายๆ ก็คือ เป็นโปรโตคอลที่อนุญาตให้ผู้ใช้เชื่อมต่อกับแพลตฟอร์มบล็อก เช่น WordPress จากระยะไกล

XML-RPC ใช้สำหรับอะไร?

XML-RPC เป็นวิธีการเชื่อมต่อระยะไกลกับ WordPress จากแอปของบุคคลที่สาม เช่น แอป WordPress สำหรับอุปกรณ์เคลื่อนที่ นอกจากนี้ยังส่งการแจ้งเตือนถึงคุณทุกครั้งที่มีคนลิงก์ไปยังโพสต์ของคุณผ่าน trackbacks และ pingbacks

ฉันจะปิดการใช้งาน XML-RPC ได้อย่างไร

คุณสามารถปิดใช้งาน XML-RPC โดยใช้ปลั๊กอิน เช่น ปลั๊กอิน REST XML-RPC Data Checker อย่างไรก็ตาม การปิดใช้งาน XML-RPC ไม่ได้หยุดแฮกเกอร์จากการพยายามแฮ็คเข้าสู่เว็บไซต์ WordPress ของคุณ หากต้องการหยุดการโจมตี คุณควรติดตั้งปลั๊กอินไฟร์วอลล์ขั้นสูงของ MalCare แทน

ฉันมี CAPTCHA หรือ 2FA พวกเขายังถอดรหัสรหัสผ่านโดยใช้ XML-RPC ได้หรือไม่

ปลั๊กอิน Captcha และ Two-Factor Authentication (2FA) มีไว้สำหรับความปลอดภัยเพิ่มเติม ไม่มีการป้องกันการแฮ็ก XML-RPC อย่างแท้จริง

ปลั๊กอิน captcha และ WordPress 2FA ส่วนใหญ่จะรักษาความปลอดภัยเฉพาะหน้าเข้าสู่ระบบ WordPress ไม่ใช่สคริปต์ XML-RPC ตรวจสอบกับปลั๊กอินความปลอดภัยอีกครั้งเพื่อให้แน่ใจว่าป้องกันการเข้าสู่ระบบผ่าน XML-RPC

ฉันสามารถขึ้นบัญชีดำที่อยู่ IP ที่เป็นอันตรายได้หรือไม่

ดูเหมือนว่าจะเป็นวิธีแก้ปัญหาที่ชัดเจน — เพียงแค่ปิดกั้นที่อยู่ IP ของแฮ็กเกอร์ แล้วคุณจะปลอดภัย

อย่าล้อเล่นกับความคิดนี้ มันเหมือนกับการเล่นตีตัวตุ่นกับแฮกเกอร์ พวกเขาจะคอยเปลี่ยนที่อยู่ IP และโจมตีไซต์ของคุณโดยใช้ที่อยู่ IP อื่น เรื่องนี้ไม่มีที่สิ้นสุด

มีเพียงบางอย่างเช่นไฟร์วอลล์ของ MalCare เท่านั้นที่สามารถช่วยคุณได้ มันมาพร้อมกับ Bot Protection ซึ่งจะบล็อก IP ที่เป็นอันตรายจากประเทศหรืออุปกรณ์โดยอัตโนมัติ ไฟร์วอลล์ขั้นสูงเรียนรู้จากไซต์มากกว่า 250,000 ไซต์บนเครือข่าย และรู้จักบอทและ IP ที่เป็นอันตรายก่อนที่จะทำการโจมตีได้ ทั้งหมดนี้โดยไม่ทำให้ไซต์ของคุณช้าลง

อย่างไรก็ตาม หากคุณยังคงต้องการบล็อก IP ที่เป็นอันตรายทีละตัวตลอดไป บทความนี้จะช่วยคุณได้

ฉันไม่สามารถลบไฟล์ XML-RPC ได้หรือไม่ WordPress ไม่ได้ใช้งานแล้ว

อย่าทำเช่นนี้ แม้ว่าไฟล์ XML-RPC จะหายไป ไซต์ของคุณจะยังคงถูกบอทพยายามเชื่อมต่อมากเกินไป ความเสี่ยงที่ใหญ่กว่าคือการลบไฟล์หลักของ WordPress โดยไม่ตั้งใจอาจทำให้ไซต์ของคุณเสียหายได้อย่างสมบูรณ์

ส่วนที่แย่ที่สุดคือ xmlrpc.php จะถูกติดตั้งใหม่ระหว่างการอัปเดต WordPress ครั้งถัดไป ซึ่งขัดต่อจุดประสงค์ในการลบไฟล์