ความต้องการความปลอดภัยของ WordPress กำลังเติบโตอย่างรวดเร็ว รายงานระบุว่าไซต์ WordPress มีการโจมตี 90,978 ครั้งต่อนาที นับตั้งแต่เปิดตัว WordPress ได้แก้ไขช่องโหว่มากกว่า 2,450 รายการ นอกเหนือจากมาตรการรักษาความปลอดภัยพื้นฐานที่คุณใช้เพื่อปกป้องไซต์ของคุณแล้ว ต่อไปนี้คือมาตรการรักษาความปลอดภัยขั้นสูงของ WordPress รวมถึงวิธีป้องกัน WordPress DDoS (การปฏิเสธการให้บริการแบบกระจาย) ในเว็บไซต์ของคุณ

1. ปิดฟังก์ชัน HTTP Trace

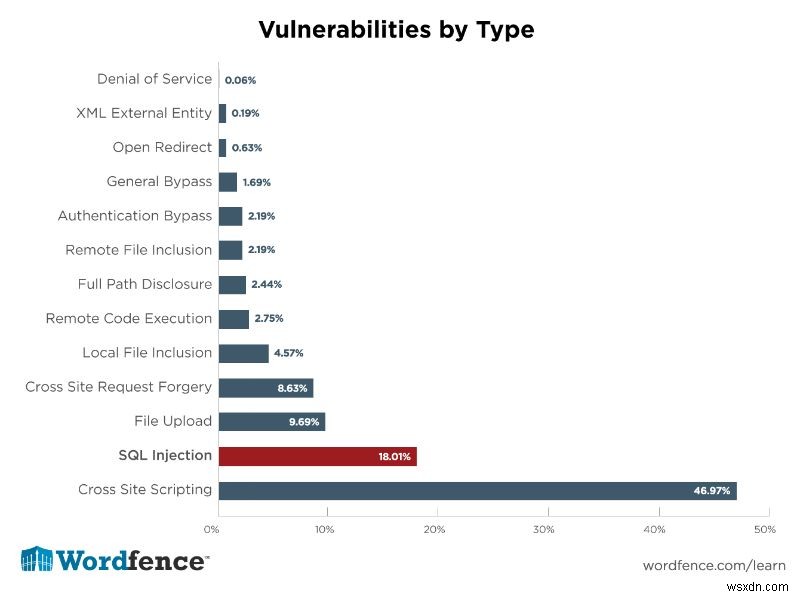

การโจมตี เช่น Cross Site Scripting (XSS) และ Cross Site Tracing (XST) มุ่งสู่ระบบที่เปิดใช้งานฟังก์ชัน HTTP Trace เว็บเซิร์ฟเวอร์ส่วนใหญ่ถูกกำหนดโดยค่าเริ่มต้นให้ทำงานกับ HTTP Trace ซึ่งใช้สำหรับกิจกรรมต่างๆ เช่น การดีบัก การใช้คำขอส่วนหัว แฮ็กเกอร์จะขโมยข้อมูลที่ละเอียดอ่อน เช่น คุกกี้ โดยดำเนินการโจมตี Cross Site Tracing โครงการ OWASP Top Ten นำเสนอรายการช่องโหว่และการโจมตีบนเว็บไซต์ WordPress ที่ครอบคลุม

จากช่องโหว่ทุกประเภท Cross Site Scripting รั้งอันดับหนึ่ง อันที่จริง 46.9% ของเว็บไซต์ทั้งหมดมีความเสี่ยงต่อการโจมตีประเภทนี้ หากต้องการปิดใช้งานฟังก์ชัน HTTP Trace ให้เพิ่มโค้ดต่อไปนี้ในไฟล์ .htaccess ของคุณ

RewriteEngine On

RewriteCond %{REQUEST_METHOD} ^TRACE

RewriteRule .* - [F] 2. ลบเอาต์พุตส่วนหัวของการติดตั้ง WordPress

บริการเฉพาะสำหรับส่วนต่างๆ ของเว็บไซต์ WordPress จำเป็นต้องเพิ่มเอาต์พุตจำนวนมากในส่วนหัว คุณสามารถลบผลลัพธ์เหล่านี้ได้โดยเพิ่มโค้ดด้านล่างลงในไฟล์ “functions.php” ของธีมของคุณ

remove_action( 'wp_head', 'index_rel_link' ); remove_action( 'wp_head', 'feed_links', 2 ); remove_action( 'wp_head', 'feed_links_extra', 3 ); remove_action( 'wp_head', 'rsd_link' ); remove_action( 'wp_head', 'wlwmanifest_link' ); remove_action( 'wp_head', 'parent_post_rel_link', 10, 0 ); remove_action( 'wp_head', 'start_post_rel_link', 10, 0 ); remove_action( 'wp_head', 'adjacent_posts_rel_link_wp_head', 10, 0 ); remove_action( 'wp_head', 'wp_generator' ); remove_action( 'wp_head', 'wp_shortlink_wp_head', 10, 0 ); remove_action( 'wp_head', 'noindex', 1 );

3. เปลี่ยนคำนำหน้าฐานข้อมูลเริ่มต้นสำหรับ WordPress

ค่าคำนำหน้าเริ่มต้นสำหรับตารางฐานข้อมูล WordPress คือ “wp_” แฮกเกอร์และบอทที่เป็นอันตรายสามารถใช้ค่านำหน้านี้เพื่อเดาชื่อตารางฐานข้อมูลของคุณได้สำเร็จ เนื่องจากไฟล์ wp-config.php เป็นที่ที่ตั้งค่าคำนำหน้าฐานข้อมูล WordPress ของคุณ คุณจึงเปลี่ยนค่าคำนำหน้านี้ในการติดตั้ง WordPress ได้ง่ายขึ้น คุณสามารถใช้ปลั๊กอิน Change Table Prefix หรือหากคุณต้องการดำเนินการด้วยตนเอง ให้ทำตามขั้นตอนด้านล่าง:

1. สำรองข้อมูลฐานข้อมูลของคุณโดยสมบูรณ์ และตรวจสอบให้แน่ใจว่าได้บันทึกข้อมูลสำรองไว้ในที่ที่ปลอดภัย นี่คือปลั๊กอินสำรองบางส่วนที่คุณสามารถใช้ได้

2. ใช้ “phpmyadmin” ในแผงควบคุมโฮสต์เว็บของคุณเพื่อถ่ายโอนฐานข้อมูล WordPress ของคุณไปยังไฟล์ข้อความโดยสมบูรณ์ สำรองไฟล์ข้อความนี้ด้วย

3. ถัดไป ใช้ตัวแก้ไขโค้ดเพื่อแทนที่ค่านำหน้า "wp_" ทั้งหมดด้วยคำนำหน้าของคุณเอง

4. ปิดใช้งานปลั๊กอินทั้งหมดในแผงการดูแลระบบของคุณ

5. ตอนนี้ ใช้ไฟล์ที่คุณแก้ไขในขั้นตอนที่สามข้างต้น นำเข้าฐานข้อมูลใหม่หลังจากที่คุณลบฐานข้อมูลเก่าผ่าน phpMyAdmin

6. ใช้ค่านำหน้าฐานข้อมูลใหม่ แก้ไขไฟล์ “wp-config.php”

7. ตอนนี้ เปิดใช้งานปลั๊กอิน WordPress ของคุณอีกครั้ง

8. หากต้องการบันทึกการตั้งค่าลิงก์ถาวร ให้ไปที่การตั้งค่า จากนั้นไปที่ลิงก์ถาวร สิ่งนี้จะรีเฟรชโครงสร้างลิงก์ถาวรของเว็บไซต์ของคุณ โปรดทราบว่าการเปลี่ยนคำนำหน้าฐานข้อมูลไม่ควรเปลี่ยนชื่อโดเมน URL และการตั้งค่าลิงก์ถาวร

4. บล็อกสตริงการสืบค้นที่อาจเป็นอันตราย

เพื่อป้องกันการโจมตี Cross Site Scripting (XSS) ให้เพิ่มโค้ดต่อไปนี้ในไฟล์ .htaccess ของคุณ ขั้นแรก ก่อนเพิ่มโค้ด ให้ระบุสตริงการสืบค้นที่อาจเป็นอันตราย คำขอ URL ถูกลบออกจากการแทรกที่เป็นอันตรายจำนวนมากโดยกฎชุดนี้ มีสองสิ่งสำคัญที่ควรทราบที่นี่:

- ปลั๊กอินหรือธีมบางตัวจะทำลายฟังก์ชันการทำงานหากคุณไม่ได้ยกเว้นสตริงที่ใช้อยู่แล้ว

- แม้ว่าสตริงด้านล่างจะเป็นสตริงทั่วไป แต่คุณอาจเลือกที่จะเพิ่มสตริงอื่นๆ ได้

RewriteCond %{REQUEST_METHOD} ^(HEAD|TRACE|DELETE|TRACK) [NC]

RewriteCond %{QUERY_STRING} ../ [NC,OR]

RewriteCond %{QUERY_STRING} boot.ini [NC,OR]

RewriteCond %{QUERY_STRING} tag= [NC,OR]

RewriteCond %{QUERY_STRING} ftp: [NC,OR]

RewriteCond %{QUERY_STRING} http: [NC,OR]

RewriteCond %{QUERY_STRING} https: [NC,OR]

RewriteCond %{QUERY_STRING} mosConfig [NC,OR]

RewriteCond %{QUERY_STRING} ^.*([|]|(|)|<|>|'|"|;|?|*).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(%22|%27|%3C|%3E|%5C|%7B|%7C).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(%0|%A|%B|%C|%D|%E|%F|127.0).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(globals|encode|config|localhost|loopback).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(request|select|insert|union|declare|drop).* [NC]

RewriteRule ^(.*)$ - [F,L] 5. ใช้ Deflect เพื่อป้องกันการโจมตี DDoS

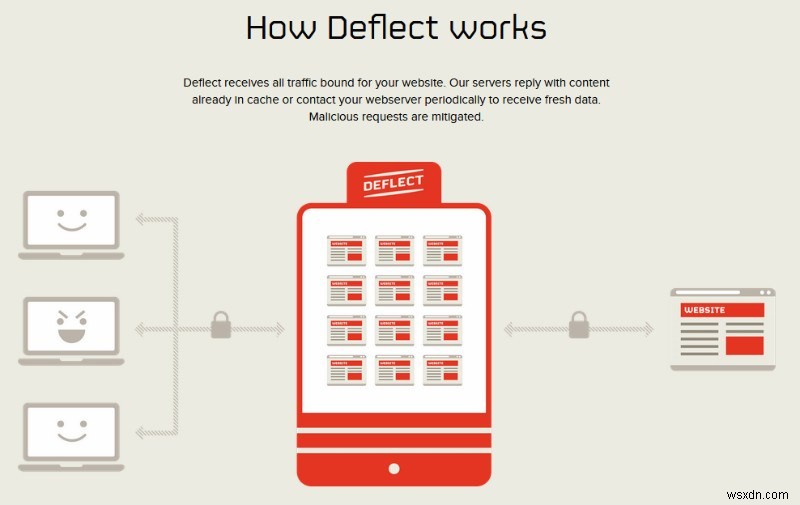

เว็บไซต์ที่เพิ่งเปิดใหม่ กลุ่มสื่ออิสระ และเว็บไซต์ของนักเคลื่อนไหว/กลุ่มสิทธิมนุษยชนส่วนใหญ่มักไม่มีทรัพยากรด้านเทคนิคและการเงินที่จะทนต่อการโจมตีแบบปฏิเสธการให้บริการ (DDoS) แบบกระจาย นั่นคือที่มาของ Deflect Deflect วางตำแหน่งตัวเองเป็นโซลูชันที่ดีกว่าตัวเลือกการลด DDoS เชิงพาณิชย์

ตัวเลือกการบรรเทา DDoS เชิงพาณิชย์มีค่าใช้จ่ายเป็นจำนวนมาก และสามารถเปลี่ยนแปลงข้อกำหนดในการให้บริการได้หากเว็บไซต์ภายใต้การคุ้มครองดึงดูดการโจมตี DDoS เป็นประจำ เบี่ยงเบนความสนใจในเชิงรุกเพื่อหยุดการโจมตี DDoS ด้วยการรักษาเว็บไซต์ให้อยู่ภายใต้การป้องกันอย่างต่อเนื่อง

ประโยชน์ด้านข้างของการใช้ Deflect บนเว็บไซต์ของคุณคือช่วยให้คุณประหยัดเงินโดยลดภาระในเซิร์ฟเวอร์และทรัพยากรการดูแลระบบของลูกค้า Deflect วางซอร์สโค้ดและเอกสารประกอบทั้งหมดเป็นสาธารณสมบัติภายใต้ Creative Commons Licence; สิ่งนี้ทำให้ทุกคนสามารถบรรเทาการโจมตี DDoS โดยการตั้งค่าเครือข่าย Deflect ของตนเอง คุณสามารถลงทะเบียนบนเว็บไซต์ของพวกเขาได้ฟรีและเริ่มใช้บริการได้ทันที

6. ใช้ Secure Sockets Layer (SSL) และการป้องกันไฟร์วอลล์

บริการรักษาความปลอดภัย เช่น Sucuri มีตัวเลือกความปลอดภัย เช่น การติดตั้งใบรับรอง Secure Sockets Layer (SSL) และการป้องกันไฟร์วอลล์ที่สอดคล้องกับ PCI นี่เป็นตัวเลือกที่เข้าถึงได้ง่ายสำหรับทุกคน รวมถึงผู้ที่ไม่ใช่ผู้เชี่ยวชาญด้วย

คุณสามารถตั้งค่าโซลูชันการรักษาความปลอดภัยในลักษณะนี้ได้อย่างง่ายดายและปล่อยให้ทำงานในเบื้องหลัง และในบางกรณี ให้อัปเดตตัวเองตามความจำเป็น (เช่น Sucuri) นี่เป็นตัวเลือกการรักษาความปลอดภัยที่มีประสิทธิภาพสูงและมีการบำรุงรักษาต่ำ

คุณสามารถใช้ปลั๊กอิน WordPress จำนวนหนึ่งเพื่อเพิ่มใบรับรอง Secure Sockets Layer (SSL) ให้กับไซต์ของคุณได้ ปลั๊กอิน WordPress SSL ที่แนะนำมากที่สุดบางตัว ได้แก่ CM HTTPS Pro, Really Simple SSL, WP Force SSL, SSL Insecure Content Fixer และ Easy HTTPS Redirection

ปิดท้าย

คุณจะพบว่ามีการปรับปรุงความปลอดภัยของไซต์โดยใช้ประเด็นที่สรุปไว้ข้างต้น คุณควรสังเกตว่าความปลอดภัยของ WordPress มีการพัฒนาอยู่เสมอ เป้าหมายคือการลดความเสี่ยง ไม่ใช่กำจัด เพราะแทบจะเป็นไปไม่ได้เลย ความปลอดภัยของ WordPress เป็นแบบไดนามิกและทำงานในเลเยอร์ ดังนั้นจึงไม่มีปลั๊กอินเดียวที่เหมาะกับทุกคนหรือกลยุทธ์เดียวที่เหมาะกับทุกคน